Защита данных – это всегда компромисс безопасности и удобства. «Если один человек построил – другой завсегда разобрать может».

Можно записать пароль от банковского счёта в маленький чёрный блокнотик, положить в сундук и зарыть его на лысой горе в полночь. Можно арендовать для хранения своих биткоинов подземный военный бункер в Швейцарских Альпах — относительно безопасно, но не слишком удобно для ежедневного пользования.

Можно (и нужно) использовать шифрование и программные инструменты, но полностью доверять им не стоит: данные могут быть украдены троянской программой при помощи какого-нибудь нового хитроумного трюка с предсказанием ветвлений.

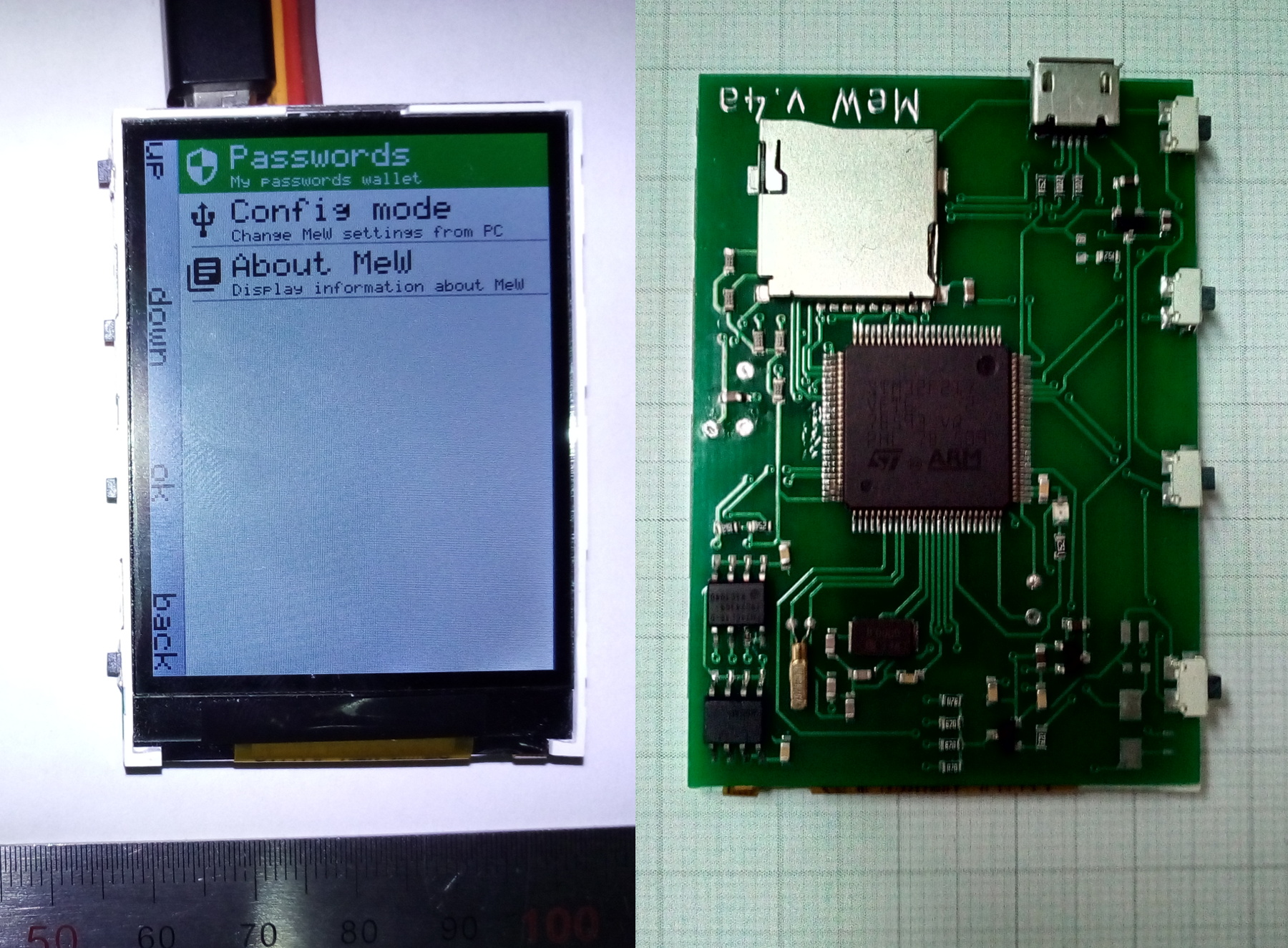

Разумное сочетание надёжности и дружелюбности к пользователю, на наш взгляд, присуще микроконтроллерным устройствам — аппаратным кошелькам, менеджерам паролей и шифрованным дискам. Ограниченная доступность средствами ОС, отсутствие прямого подключение к интернету, аппаратная реализация криптографии и сложность внедрения зловредного кода делают такие устройства весьма стойкими к большинству атак.

Имеющиеся на рынке массовые продукты (1 ,2, 3, 4, 5, 6, ...) обладают рядом недостатков и не могут в полной мере обеспечить растущие потребности. Среди потенциальных проблем отдельных устройств можно выделить:

— отсутствие универсальности, необходимость иметь разные устройства для работы с паролями, криптовалютами и файлами

— «зоопарк» приложений, отдельный софт для каждого устройства и даже для каждой функции

— неудобный интерфейс, маленький экран, сложность ввода паролей и кодовых фраз

— частичная аппаратная реализация, работа с онлайн-сервисами, которые могут быть скомпрометированы («не бывает облаков, бывают чужие компьютеры»)

— использование незащищённых микроконтроллеров общего назначения

— невысокое качество материалов

— сохранение работоспособности и всех данных после вскрытия корпуса

— необходимость в USB-кабеле для работы

В этом году Третий пин в качестве инженерного подразделения присоединяется к Гиза Девайс — международной команде, проводящей ICO для разработки и выпуска устройства Гиза.

Гиза — это менеджер паролей, аппаратный крипто-кошелек и шифрованное файловое хранилище в одном компактном устройстве. Структурная схема выглядит вот так:

Гиза имеет OLED-дисплей увеличенного размера, и джойстик с виброоткликом. Работа с внешними устройствами происходит через USB и Bluetooth, со сквозным шифрованием всех данных и аппаратным подтверждением действий. Хранение приватных ключей, паролей, шифрование файлов и подпись транзакций для каждой из поддерживаемых криптовалют — также полностью аппаратные.

В части работы с паролями Гиза является преемницей Пастильды, за исключением криптографических операций, которые вынесены на отдельный специализированный микроконтроллер, с высоким уровнем безопасности. Гиза имеет 16Gb флеш-памяти, для безопасного хранения не только паролей, но и любых других важных данных: файлов, документов, сертификатов и прочего.

Шифрование и дешифрование файловой системы происходит «на лету», без необходимости установки на компьютер дополнительного программного обеспечения. Гиза поддерживает FIDO U2F и может служить токеном для подтверждения доступа в другие системы, благодаря открытому API. Проект предусматривает единое внешнее приложение для работы с девайсом, которое будет доступно для iOS, Android и Chrome.

Корпус Гизы выполнен из алюминия и закалённого стекла, его конструкция не предполагает разборки. Специальная подсистема, включающая датчик освещённости, газового состава атмосферы и ещё кое-какие секреты, отвечает за контроль целостности корпуса. Благодаря встроенному аккумулятору Гиза успеет стереть все данные в случае проникновения или критического уровня разряда батареи. Эта опция может быть отключена пользователем при активации устройства.

Кроме того, пользователь может настроить автоматическое стирание данных при превышении попыток ввода пин-кода или при вводе особого, «аварийного» пин-кода. Гиза поддерживает восстановление данных в случае утери, с использованием протокола BIP39. Для удобства ввода seed-фразы к USB-разъёму подключается любая HID-клавиатура.

Мы понимаем, что абсолютная защищённость недостижима, даже гораздо более изощрёнными методами. Гиза сама по себе не гарантирует 100% безопасности, однако в сочетании с общими правилами информационной гигиены она сможет серьёзно усложнить задачу мошенникам, покушающимся на ваши данные.

Подробнее об отдельных частях устройства и о ходе разработки мы расскажем в следующих публикациях. Задавайте вопросы, делитесь вашим опытом и мнениями в комментариях. Лучший способ поддержать проект —

Берегите себя, используйте сложные пароли.

Комментарии (136)

artskep

11.01.2018 18:02+1Мдя, меня всегда веселит, когда про устройство под которое только собирают деньги пишут в настоящем времени. Как пример

Корпус Гизы выполнен из алюминия и закаленного стекла, его конструкция не предполагает разборки. Специальная подсистема, включающая датчик освещенности, газового состава атмосферы и еще кое-какие секреты, отвечает за контроль целостности корпуса

А еще и кофе варит, наверное.

А когда еще и про ICO написано рядом — моя радость по поводу предстоящего выпуска нового продукта становится просто запредельной!

… правда денег при этом вкладывать не хочется…

unalacuna Автор

11.01.2018 18:09В чём ваши сомнения? В том что можно запаять на плату датчик освещенности за несколько долларов и научить микроконтроллер с ним работать?

artskep

11.01.2018 21:08Хм… Т.е. за исключением датчика освещенности все остальное типа можно подвергать сомнению? Ну, из того, что я привел в цитате: корпус из алюминия и закаленного стекла, состав атмосферы, «секреты», и какой-то «контроль целостности корпуса»?

Ну, спасибо, что подтвердили мои опасения.

Тут даже сомнений из-за слова ICO и факта, что деньги собирают когда даже прототипа нет не надо.

unalacuna Автор

12.01.2018 10:07Сомнения — великая вещь, именно ради них статья и написана. Предыдущий наш опыт показывает, что доля российских заказчиков в такого рода проектах находится на уровне погрешности (2 человека из 200). Доля российского ВВП в мировом и то больше.

Насчёт железки. У нас был один проект, немного посложнее. Система управления и питания СВЧ-модуля, в вакуумно-плотном корпусе из алюминия д16т, с особым составом атмосферы и с индикацией наружу через сапфировое окошко. Всё получилось, заказчик доволен.

Ваше право сомневаться в ICO из-за слова «ICO», но мы в это вообще не лезем. Нас наняли чтобы разработать устройство и софт.

zagayevskiy

12.01.2018 11:08+1А к чему тут упоминание про ваш опыт в российских заказчиках?

unalacuna Автор

12.01.2018 13:10+2К тому, что цель этой статьи — не привлечение инвестиций, на местном рынке их нет.

DmSting

12.01.2018 14:48+1Я, конечно, в вас не сомневаюсь, но почему на сайте 90% картинок — рендер?

unalacuna Автор

12.01.2018 15:07Рендеры проще делать единообразными. К тому же по каждому проекту у нас всегда есть 3d-модели плат, в отличие от самих плат, которые остаются у нас далеко не всегда. Со временем дойдут руки и до фоток.

fido25080205

12.01.2018 09:04Физическая устойчивость избыточна в принципе, если нормально шифровать данные внутри устройства. Или предполагается столь маловероятный вариант, когда некто украдет устройство, вскроет его и добавит некоторые лишние детали (логгер, жучок), после чего закроет и незаметно вернет владельцу? Если шпионские страсти дошли до такого уровня, то там и ректотермальный криптоанализ маячит неподалеку…

unalacuna Автор

12.01.2018 09:19Вот это вот «нормально шифровать» — очень субъективное понятие. Уверен, в Trezor тоже считали, что они «нормально» шифруют, пока их кошелек не сломали через аппаратные уязвимости. Сейчас они (вроде как) исправили проблему, но это не исключает такие атаки в целом, пока их устройство относительно легко разбирается и остается после этого полностью работоспособным.

Мы должны считать, что мошенник по умолчанию умнее нас и постараться максимально усложнить ему жизнь.

RedSnowman

11.01.2018 18:43Ну никак не вижу смысла хранить пароли в электронном устройстве.

Завтра оно возьмёт да сдохнет, что делать? (ЭМИ, микроволновка, БП, китайцы криво собрали, инопланетяне напали… не суть)

Ок, не можешь запомнить? Ну так запиши и с собой носи блокнотик.

Страшно что стырят? Ну ок, зашифруй их через общий ключ и запомни только его.

unalacuna Автор

11.01.2018 18:45Сколько у вас паролей и как вы сейчас их храните?

RedSnowman

11.01.2018 19:4218.

Десять в голове ибо нужны постоянно, а остальное в блокноте.

JustDont

11.01.2018 20:13+1Присоединяюсь. Около десятка паролей из серии «которые нельзя забывать», и очень-очень много тех, которые я даже не запоминал в итоговом виде — но помню правила их составления.

Если составлять пароли по неким правилам — можно легчайше иметь уникальный пароль на абсолютно каждый твой (из многих десятков) разнообразных аккаунтов, без необходимости запоминать их все. Достаточно помнить правила.

Дополнительная железная рюшечка является дополнительным же источником потенциальных проблем: она может сломаться, потеряться, её могут утащить (ну и что, что сами пароли не достанут), и так далее. Плюс, самое главное, она может спровоцировать пренебрежение к запоминанию — когда сам паролей и не знаешь и даже не пытается знать, потому что «они же сохранены».

PS: На самом деле жизнь людей, придумывающих и запоминающих свои пароли, радикально бы облегчилась, если бы создатели разных авторизационных систем не пытались бы каждый раз навязать собственных (часто крайне дебильных) ограничений на пароли. Одни обязывают добавлять в пароль цифру, заглавную и строчную букву, и какой-либо небуквенный символ; другие что-либо из этого запрещают (однажды мне запрещали использовать в пароле пробел); третьи налагают ограничения на длину пароля, часто абсолютно от балды — кому-то надо длиннее 10 символов, кому-то короче, где-то набиваешь пароль и вдруг тебе говорят, что надо короче 26 символов, где-то (привет, Microsoft!) пароли можно иметь любые, но есть возможность столкнуться с полем ввода этого пароля, которое принимает только ограниченное количество символов, и слишком длинный пароль без дополнительного шаманства попросту не ввести.ClearAirTurbulence

11.01.2018 20:55Достаточно помнить правила.

— Не все пароли, как вы сами отмечаете, можно составлять по удобным правилам

— Человеческий мозг — удивительная штука; сегодня вы помните число пи до 15-го знака, а завтра не можете вспомнить, как по-английски будет «вишня»… или свое правило составления паролей

— Помнить наизусть (и при этом каждый раз вводить с клавиатуры) пароли, данные кредитных карт, и прочие ключи не у всех получится. У некоторых таких данных таки очень много

Для людей, которым эти пункты существенны, есть менеджеры паролей, хранящие их на ПК в зашифрованном виде. Ну или эта пастильда\гиза, которая, насколько я понимаю, их заменяет (ценой удобства).

ploop

11.01.2018 21:36Достаточно помнить правила.

Достаточно скомпрометировать правило, как придётся менять его придумывать новое, вместе со всеми паролями.

Про остальное выше сказали.

Xitsa

12.01.2018 08:23Традиционно порекомендую более защищённый аналог метода от GNU: gnu-pw-mgr.

Он как раз позволяет облегчить проблему навязанных ограничений, сохраняя удобство по формированию паролей с помощью использования правил составления. И в то же время более безопасен:

- если подсмотрят/подберут правила — без ключа они бесполезны

- если утечёт ключ — без правил преобразования (которые хранятся в голове) пароли не восстановить.

Fermalion

12.01.2018 10:13По поводу ограничений длины пароля вспомнилось.

У меня одно время пароль в админку роутера содержал комбинацию вроде &Rаrr;

Не именно ее, а что-то вроде. Ну, и еще несколько символов, в итоге получалось приемлемые восемь.

Но при его вводе роутер плевался и кряхтел, что пароль меньше восьми знаков.

Подозреваю, он при вводе этих символов парсил их в юникод-символ.

Парсить пароли — какая-то дичь.

omgiafs

11.01.2018 20:22+4Сотни. 10-20 в уме, остальные генерируются программно, я их не знаю. Я даже не знаю свой пароль от учетки Гугла, так что меня бесполезно пытать :)

Keepass + синхронизация файла БД паролей на ПК, смартфоне(ах) и в пару облачных хранилищ.

И я уверен, что эта БД не пропадёт, не сгорит, её не заклинит и я её не потеряю. Более того, я всегда смогу распечатать все пароли на бумагу, если потребуется.RedSnowman

11.01.2018 20:34А как же паранойя? Эта БД доступна для использования кем-то другим? Тогда она по умолчанию должна считаться читаемой твоими врагами.

alhimik45

11.01.2018 20:46Шифрование же

qwertyqwerty

12.01.2018 00:52Изобретатели алгоритма шифрования всё расшифруют без проблем.

RedSnowman

12.01.2018 01:13Без ключа? Не, я не спорю с тем, что сие возможно, просто это затребует уйму ресурсов.

ploop

11.01.2018 21:37Они шифрована. Причём жёстко.

remzalp

12.01.2018 12:16+1<параноик тут>

как именно? :) код шифрования проходил открытый аудит?

</параноик ушел>

ploop

12.01.2018 18:50<пофигист тут>

А всяческие онлайн-сервисы или прости-господи браузеры (которым я тоже пароли некоторые доверяю) лучше для этого дела?

</пофигист собрался уйти, но ему пофиг>

Alex_ME

12.01.2018 01:34Кстати, можете подсказать хороший способ синхронизации KeePass между ПК (Windows) и Android? Так уж сложилось, что вместо Google Drive я использую Яндекс.Диск (места больше), а android-версия не может с него синхронизировать.

axp

12.01.2018 02:25Учитывая, что это фаил с паролями и версионирование было бы совсем не лишним, рекомендую обратить внимание на SkarkleShare.

Правда, клиент на андроид есть только неофициальный и довольно давно не обновлялся, но работает стабильно и все так же доступен в FDroid.

omgiafs

12.01.2018 04:59Хороший не могу, отличный могу :)

На ПК в KeePass настраиваете триггеры по числу облачных хранилищ, в которых у вас лежит копия файла БД паролей, по шаблону:

Шаблон триггера синхронизации текущей БДНа втором скрине указываем путь к текущей базе, на 3 и 4 — путь к файлу в папке облачного сервиса.

Simper

12.01.2018 09:21Поместите файл с базой паролей в приложении Яндекс.Диск в раздел Оффлайн. Пропишите в Keepass для андроид путь к файлу из раздела Оффлайн (у меня к примеру /Android/data/ru.yandex.disk/files/disk/путь_в_облаке/base.kdbx)

Для чтения сойдет, но если редактировать записи с мобилы, то они затрутся копией с облака.

n_demitsuri

12.01.2018 10:57Аналогично через дропбокс. Только тут, если изменить что-то на мобильном, дропбокс загружает измененный файл в облако.

zagayevskiy

12.01.2018 11:51+1Я даже не знаю свой пароль от учетки Гугла, так что меня бесполезно пытать :)

полезно, чтобы выпытать мастер-пароль

tezqa

14.01.2018 20:07Ну увидел я этот кипасс в системе, и выпытал у вас ключик от него. Все больше вы не нужны?

0xlevi

12.01.2018 09:21Вставлю свои 5 копеек: у меня пароль на сайтах, на которых не критично потерять аккаунт (например, сайт с сериалами) — один. А на учётки из банка, соц. сетей, компа и т.д. получается 4 разных (длинные, с символами, цифрами, большими и маленькими буквами). + пин коды от разных банковских карточек.

Как по мне, нет ничего сложного в том, чтобы запомнить штук 5 паролей потратив на это минут 15. Просто пользователи не особо хотят думать, при том, что существует феномен, когда у людей в записной книжке есть куча неподписаных номеров, ассоциацию которых с людьми они проводят по последним цифрам.

RedSnowman блокнотик вообще может намочиться, порваться, сгореть, в темноте не видно и т.д. Да и шифровать на бумаге через ключ… проще уже выучить. А по поводу стырить: терморектальный анализ ещё никто не отменял и тут уже никакой девайс не спасёт.

polearnik

12.01.2018 11:31+1Однажды я полдня работал с 4-5 значными цифрами и выйдя в обед к банкомату чтоб снять немного налички и понял что вообще не помню пин от карты Вот начисто стерся Даже примерных цифр.

badfiles

12.01.2018 09:22Храню просто.

Пароль для каждого места (entity) свой. Есть правило как именовать место, получается entity_salt.

Есть некая фраза, которую я помню всегда (init).

Делаю some_hash_alg(some_hash_alg(init).entity_salt).

Если возможно, использую весь результат. Если политика сайта не разрешает (а таких довольно много), есть правило, как обрезать хэш и добавть спецсимволов.

Со второй-третьей попытки попадаю на сайты, которые не посещались год-два.

Есть недостаток — пароль для места не поменять, но пока не приходилось решать эту проблему.

alhimik45

12.01.2018 11:04Есть недостаток — пароль для места не поменять, но пока не приходилось решать эту проблему.

Если нужно сменить, то дописывать индекс к entity_salt. Правда тогда либо хранить индексы где-то либо в малопосещаемые сайты входить подольше

Nikita_64

12.01.2018 00:15Согласен в целом с Вами и с JustDont (особенно по поводу пренебрежения запоминания). Однако есть случаи, когда электронное устройство дает преимущество, например, в публичном месте дается презентация с записью на камеру (и не одну). Ввод пароля вручную — компрометация. Или необходимо зайти как администратор на компьютере пользователя, который расположен в открытом офисе или под видеокамерой.

casphar

12.01.2018 09:16Или необходимо зайти как администратор на компьютере пользователя, который расположен в открытом офисе или под видеокамерой.

Если уж быть параноиком — то по максимуму. Отворачивайте камеру к стенке и накрывайте пледом себя и клавиатуру, когда вводите пароль. Также можно в процессе громко напевать песни Раммштайн, чтобы хакеры не подобрали пароль по звуку клавиш.

MAXInator

11.01.2018 18:45Может быть, я чего-то не понимаю, но чем эта игрушка лучше банального блокнотика со стеганографией? Ну, кроме того, что ручка не нужна для записи в память.

unalacuna Автор

11.01.2018 18:53У меня около сотни паролей, они все разные и по 10-20 случайных знаков. Администрировать всё это в блокнотике будет весьма непросто.

Эта игрушка еще умеет подписывать транзакции и хранить ценные файлы. Как у блокнотиков с этим дела — вопрос риторический.

unsignedint

11.01.2018 20:20а зачем? Любой пароль можно восстановить через почту, банки и прочие фин. институты(и не только) любят подтвержать пользователей через смс. Лично у меня отдельный пароль для почты, отдельный пароль для шифрованных сервисов, отдельный для нешифрованных. Ну и пароль для банков в различной вариации. И все из них легко восстановить в случае чего.

unalacuna Автор

11.01.2018 20:27Верификация через SMS довольно-таки небезопасна (погуглите ss7 attack, double sim attack). Конечно, пока речь идет о нескольких сотнях долларов на счету — можно и в заметках на телефоне, в открытом виде пароль хранить. Некоторые вообще на обороте пластиковой карточки пин-код пишут.

Но это устройство не для них.

unsignedint

11.01.2018 20:32то что СМС не безопасно согласен, но в этом случае и шифрование пароля вас не спасет

QDeathNick

12.01.2018 11:32Как раз пароли хочется хранить надёжно чтобы иметь возможность совсем отключить небезопасную возможность восстановления (по смс или почте).

MAXInator

12.01.2018 08:55Хранить ценные файлы и на флешке с трукриптом можно. А вот держать пароли на устройстве чужой разработки — это не «разумная паранойя», а китч в обертке, увеличивающей продажи.

Arxitektor

11.01.2018 19:34+1Интересное устройство.

Почему не USB tupe C. или отдельная версия с ним?

Если делать герметичный корпус то от USB можно и отказаться.

Зарядка беспроводная заливка файлов по wifi. Видится как обычный сетевой диск.

Добавьте сенсор отпечатка пальцев. Для входа на простые сайты.

джойстик с виброоткликом

как реализованно?

dupidu

11.01.2018 20:18Зачем вообще нужен герметичный корпус и всякие датчики вскрытия у такого устройства?:))

unalacuna Автор

11.01.2018 20:20Чтобы нельзя было подключиться напрямую к контроллеру

dupidu

11.01.2018 22:14Вы пишите: использование незащищённых микроконтроллеров общего назначения

Ну тогда простой вопрос чей и какой чип вы планируете использовать?

dupidu

11.01.2018 22:43Это вот этот ST53G? Ну у него есть хоть один нормальный сертификат безопасности, общепризнанный? Ну ясно… тогда почему вы корпус хотите герметичным делать и т.д…

В общем загляните хотя бы первому вашему конкуренту и посмотрите какой чип стоит у него и тут станет ясно, что ваше поделка просто полная извините «фигня», а ICO просто для того чтобы срубить бабки…

У вас столько косяков в тексте, что вы даже не понимаете, что те плюсы которые вы обозначили, это и есть ваши минусы, а значит вы вообще ни в технологии, не в нормальной криптозащите ничего не понимаете и адекватного от вас вряд ли можно будет ожидать!

Amomum

12.01.2018 18:02+1Справедливости ради, если посмотреть бриф на ST53G, можно увидеть следующий текст:

System in package (SiP) integrating a 32-bit secure microcontroller (ST31G480, ST31G384, ST31G320 or ST31G256) and an STS3922 booster for optimized wearable applications (card emulation boosted performance)

Смотрим бриф на сам микроконтроллер и видим плашку Licensed DPA Contrmeasures. И на картинке чипы очень похожи на чипы для банковских карт, о которых вы пишите в другом комментарии.

Ну и текст пересыпан копирайтами на всякие SecurCore® SC000™.

Я сам ни разу не специалист по безопасности (и в даташит особо не вчитывался), скажите, это все вообще ничего не значит?

RedSnowman

11.01.2018 22:55Мило, но это не совсем тот ответ.

Все это немного, чуть-чуть, совсем уж избыточно, ато и вовсе бесполезно.

Чисто навскидку:

1. Сделать рентген и узнать место контакта батареи или её контроллера.

2. Быстро сверлим через металлический корпус так, чтоб сверло нарушило контакт или прошло через контроллер.

3. Вскрываем любым удобным способом, выпаиваем память и делаем что нужно.KonstantinSpb

12.01.2018 01:26Сделать дырку в корпусе, в темноте и в жидкий азот можно положить, литий-ионные батареи очень не любят холод и разряжаются.

vvzvlad

12.01.2018 06:45Можно сделать забавнее: хранить ключ шифрования в оперативке, а проц держать во сне(процессоры жрут сейчас во сне мало, а батарейка там все равно есть). Проц выключается — ключ шифрования теряется.

unalacuna Автор

12.01.2018 09:32Существенный вопрос, а насколько быстро сверлим? Предположим, это займет секунду-две. Для контроллера секунда — это вечность. Для памяти нет, поэтому в первую очередь затираем ключи, а дальше — что успеем.

dupidu

12.01.2018 11:34+1Да зачем, зачем вскрывать? Ответ, если только чип, который отвечает за криптографию полная хрень!!! Возьмите банковскую карту с чипом, он доступен, а теперь попробуйте его взломать? Большинство токенов сделано именно на данных чипах, корпуса пластиковые, память и чип доступен… Вопрос почему их не вскрыли? Но это уже риторический вопрос, если вы просто банально технологию формирования ключей, шифрования и т.д. не понимаете, то лучше не лезьте в это… Вас взломают как только выйдет ваше устройство, а если переборщите с внешней защитой, то получите кучу отказов и брака…

Ещё раз, внешние факторы не защитят ваш микропроцессор и память от взлома, если у них у самих низкий уровень защиты, если вы это до сих пор не поняли, то лучше и не начинать!

tlv

12.01.2018 12:22+1Ну в общем да, самую первую идею, которая мне пришла в голову уже озвучили. Саперы тоже не сверлят ничего быстро, а в первую очередь замораживают устройства жидким азотом.

А тут появляется двойной профит — мало того, что контроллер перестает работать, так еще и содержимое оперативной памяти сохраняется в ней и послушно ждет, когда её считают.

RedSnowman

12.01.2018 14:59Корпус то не из титана и даже не из нержавейки. Пару мм алюминия хорошее сверло как ножик тёплое масло пройдёт и не заметит, а уж текстолит и подавно.

Датчик света в данном вопросе бесполезен.

Датчик «газового состава», а что именно он регистрирует? Если реально газовый состав, то может стоит его распространять? Многие оторвут с руками такое маленькое и функциональное устройство. Если потерю инертной атмосферы, то берём аквариум и «наливаем» нужный газ.

Остаются «кое какие секреты», но они станут явными сразу после релиза, как и способы борьбы с ними.

unsignedint

12.01.2018 10:28это все лишнее, сырцы же открытые,

1. Скачиваем исходники,

2. Убираем всю защиту,

3. Заливаем

и железка сама все вам выдает, и устройство портить не надо

vvzvlad

11.01.2018 23:15Почему не USB tupe C. или отдельная версия с ним?

Что забавно, на блок-схеме именно USB-C. Я аж порадовался.

AlexanderS

11.01.2018 19:59+2Проект открытый? В общем доступе есть схемы и исходники ПО? Так, чтобы можно было скачать и сделать самому? Да, я неразумный параноик)

alextwin

11.01.2018 20:20а что делать если эта замечательная железка внезапно отдаст концы?

unalacuna Автор

11.01.2018 20:20Восстановить из бэкапа

alextwin

11.01.2018 20:45как то сильно расплывчато. корпус вскрыть нельзя — но свиснуть бэкап и залить в другое устройство чтобы поиметь доступ — можно. Ведь сливаться будет все? настройки таймеров, соль, те самые 16 гб флеша и прочие ништяки?

vvzvlad

11.01.2018 23:13Подразумевается, что бекап вы делаете до того, как оно сдохнет, и знаете пароль, без которого его сделать нельзя.

RedSnowman

12.01.2018 00:49Ок…

У меня есть сверхнадёжный сейф, в нем лежат очень важные для меня бумаги.

Сейф я могу «потерять», так что сделаю ка я копию этих бумаг и положу их в другом месте, пусть и не столь надёжном.

Я верно понял? На кой тогда нам «сейф»?

vvzvlad

12.01.2018 00:54У вас есть два сейфа: один удобный и в кармане лежит, а второй большой, тяжелый, дома, и для расшифровки надо вводить длинный пароль каждый раз. Копии данных из первого сейфа логично хранить во втором. Так логично поступать с любыми данными, которые жалко потерять.

velovich

11.01.2018 21:26Судя по цене на пастильду, за цену этого устройства можно будет купить пару неплохих смартфонов и плоский телевизор на сдачу

dupidu

11.01.2018 22:22С сайта: «Современные инженерные материалы, такие как «Gorilla Glass» и водоотталкивающий материал корпуса из силумина» Силумина, серьезно? :)

К сожалению в первый раз вопрос «не прошел», повторюсь, зачем вам ICO, идите на кикстартер, если нет своих денег, делаете продукт и продавайте, вот профит? Или это просто мода делать ICO ко всему что попало? Зачем токены, какой толк для инвесторов, а тем более для первых кроме получение большего кол-ва токенов? Если стоимость на бирже, то это вряд ли…

unalacuna Автор

12.01.2018 19:45Вы не очень внимательно прочитали статью и не ходили по ссылкам. Мы не занимаемся ICO и продажами устройств, мы — контрактный разработчик.

Alex_ME

12.01.2018 01:38Я одно не понял — а как пароль-то вводится этой штукенцией? И возможно ли без использования любого стороннего софта (за чужим компьютером хочу войти в свой акк)?

lomalkin

12.01.2018 03:33Расскажите пожалуйста чуть подробнее про flash память. Какой тип предполагается использовать? Мне кажется, что для подобного устройства современные MLC/TLC флешки не подходят по надежности, даже несмотря на наличие ECC.

boojum

12.01.2018 08:58А как у вас насчет сертификации в ФСБ данного средства криптографической защиты информации?

Xitsa

12.01.2018 09:18А зачем он им? Я так понимаю, что в госорганах он использоваться не будет.

boojum

12.01.2018 09:20Без них использование его на территории РФ незаконнно.

dupidu

12.01.2018 11:36Вообще никак не связано! :)

boojum

12.01.2018 11:48См. указ президента Ельцина №334 от 1995 года

Он явно запрещает реализацию и эксплуатацию шифровальных средств без соответствующей лицензии.

Касается и юрлиц и физлиц.

dupidu

12.01.2018 14:57Тогда я вас поздравляю, Вы как минимум нарушаете его во всём, используется сотовые телефоны на андроид и ios, ПК и ноутбуки, банковские карты и т.д. и видимо Вас должны были давно привлечь ;)

tvi

12.01.2018 15:58А теперь посмотрите госты на шифрование. Все отличное от них у нас шифрованием не является.

unalacuna Автор

12.01.2018 16:02https://geektimes.ru

Даже тут шифрование, нарушаем-с, гражданин, оставайтесь на месте, воронок уже выехал.

Anymorficus

12.01.2018 10:45+1Согласен со спорностью этой штуки. Со слов разработчика-маркетолога звучит здорово, Но если подойти к вопросу реальной проверки на взлом или отказ систем\подсистем — все мы помним Чем проще — тем надёжней.

Что будет в случае отказа ряда подсистем — Брак дело такое…

— Взрыв или отказ батареи?

— Отказ датчика давления

— Отказ датчика освещения

— Отказ Экрана

— Поломка джойстика

И как с герметичностью этой штуки

— Если залить её пивом

— А если соком апельсина

— а как реакция на зелёный чай с мёдом

— Как поведёт себя, если человека с такой штукой в нагрудном кармане ударить электрошокером, в области кармана

— Выживет и сохранит работоспособность если меня сбросят с яхты, и до ближайшего, условно карибского острове мне придётся плыть с ней на шее 8 часов. Я смогу потом в банке закрыть свой счёт или экстренно перевести средства?

Я не привожу изощрённых способов как-то: разгерметизация до вакуума, заморозка частей устройства при критическом заряде батареи — хватит ли времени на стирание(литий очень быстро сдохнет в жидком азоте)

Но для обхода защиты я бы их испытал. Как и просвечивание рентгеном, портативным МРТ томографом, УЗИ.

Пережигание проводов батареи направленным лазерным лучом. И потом уже вскрывать обесточенное устройство.

Вскрытие в камере с тем же газовым составом и внутренним давлением

Вскрытие в без-эховой камере и камере с поглощающими покрытиями.

Так, что для таких умных устройств я вижу и знаю так много векторов атаки.

Для защиты от вскрытия ничего надёжней детонации ещё не придумали.

а все эти батарейки и датчики давления — маркетинговый ход

Рад буду услышать ответы и опровержения

Konachan700

12.01.2018 21:41+1Зачем там вообще защита от вскрытия? Ключ внутри контроллера, в write-only регистре. Память зашифрована аппаратно, и ее выпаивание ничего не даст, как не даст ничего и попытка подключить туда отладчик. Взлом такой штуки возможен только в лаборатории, коих единицы на весь мир, и стоить будет миллионы долларов в риском провала процентов в 60 — стоят столько Ваши пароли? А ведь можно еще динамически генерировать пароли с зависимостью от введенного пин-кода, тогда вообще ломать нечего будет — кроме как терморектально никак пароли и не достанешь.

Для защиты от допайки жучка просто сделать тонкий обтекаемый корпус, чтобы некуда было допаивать. Или вообще монолит, он на большой партии даже дешевле будет.

Для защиты от перепрошивки залочить и сделать валидацию на основе уже имеющийся криптографии. Более того, многие контроллеры пожирнее уже имеют функционал проверки подписи кода.

unalacuna Автор

12.01.2018 22:34Всегда есть место человеческому фактору, в прошивку может вкрасться баг, который таки позволит атаку через аппаратную уязвимость. Было ведь с Трезором.

Не забывайте про тактильное восприятие девайса — металлический брусочек с защитой от вскрытия выглядит для потенциального пользователя надёжнее пластиковой флешки, легко разбираемой ножом. Даже если с точки зрения криптографии они одинаково защищены.

Konachan700

12.01.2018 23:10+1Там на этих регистрах аппаратно нет схемы чтения со стороны процессора. Регистр читает только логика блока криптографии, железная схема. Баг там исключается, как и закладка, ибо первая же экспертиза все выявит (а контроллеры идут во многие ответственные вещи, и их частенько вскрывают такие как BarsMonster).

Пользователю активная защита девайса от вскрытия — гемор и проблема, это по POS-терминалам уже видно. Вот в них как раз защита многофакторная, и она часто срабатывает от падения, залития или небрежного обращения. И пользователи это проклинают. Ну и стоимость этой защиты будет хорошая… Проще уж COB-монолит сделать.

Anymorficus

13.01.2018 02:43Согласен, как возможен и аппаратный сбой\отказ частей схемы.

Как скоро вы восстановите в обязательном присутствии клиента плату контроля заряда аккумулятора.

Безопасно вскрыв устройство, произведя диагностику, ремонт и столь же надёжно собрав его обратно. И всё это делая «за стеклом» под неусыпным взором владельца.

Сколько времени это займёт от звонка в круглосуточную службу поддержки, до хотя бы восстановления работоспособности, если не выдачи на руки?

Перечень отказов я уже приводил — но так и не получил ответов:

— как себя поведёт устройство

— как это повлияет на функциональность

— сколько времени займёт ремонт

Нехорошо оставлять такие вопросы без ответа.

Это Без-ответ-ственно, как говаривал мой дед.

В таком случае проще собирать «Народный» криптоключ на STM32

Или купить в даркнете BCB.revD (Black Crypto Box, Detonator revision) как в формате флешки так и под винчестеры 1.8 или 2.5.

Для винчестеров можно секономить\перестраховаться и брать только корпус с защитой от вскрытия, а шифровать данные чем и как вздумается

Плюсы — в случае ахтунга — дым из устройства. а шифрование и резервирование — на ваших условиях. благо Трукрипт ещё не скомпрометирован, как и некоторые самописные шифровальщики

И господа, я не против устройства, наоборот — больше защищённых хранилищ, вкусных и разных. Но давайте не собирать на продажу ардуиновские поделки — мы и сами так можем и делаем, периодически

unalacuna Автор

13.01.2018 12:44После вот этого вот:

— а как реакция на зелёный чай с мёдом

решил что вы просто шутите и ответов не ждёте.

К тому же вы не сходили на сайт Гизы, иначе бы не спрашивали про сроки ремонта и время обращения в службу поддержки. Всему своё место и время, сейчас идет сбор средств на прототип.

Про «просвечивание портативным томографом» посмеялся, спасибо.

Anymorficus

13.01.2018 01:071. А нафига вообще покупать устройство, если нечего защищать?

2. Помоему современные реалии должны были показать и научить, что вскрытие и взлом — дело значительно проще и меньшего коллектива, чем утверждает разработчик чего-либо.

И там, где вам кажется логичной(необходимой) лаборатория — происходит аналог скальпирования процессоров или схожая более простая и практичная методика

3. С точки зрения зрения параноидального покупателя, изучающего устройство шифрования — прозвучавшее хоть раз: «стоят столько Ваши пароли?»

От рекламщика или человека поддерживающего устройство, сам факт его выпуска — это Приговор.

Потому что вызывает две ответные фразы:

— Посыл в пешее эротическое путеществие.

— И Не ваше собачье дело сколько денег у меня в кошельках и какие двери и банковские счета открывают мои пароли.

Если вы не уверенны, что можете такому заказчику объяснить и подтвердить защищённость устройства — ваше мнение не только бессмыленно но и откровенно ВРЕДНО.

4. Мне не столько нужна защита от вскрытия, сколь герметичность и защищённость утройства от тех воздействий, что переживаю я и мои Часы.

Эсли мои часы надёждей ващего устройсва хранения важнейших данных — на кой оно нужно? Оно ж сдохнет в первый день отпуска или коммандировки.

5. Да, я предпочитаю не стирание в случае вскрытия, а програмное отключение детонации. Тогда в случае вскрытия обесточенного устройства стандартный микро детонатор разрушает «шифрованную микросхему памяти», а возгорание внутреннего магниевого корпуса довершает картину разрушения.

6. Почему вскрытие и физический доступ к памяти фатален? Вы шутите или действительно не видите вектора атаки?

На осное 2х-5ти или более устройств (к примеру с одинаковыми записями) раскрывается протокол чтения и\или дешифрации. К примеру по чтению первой записи (блока)

Дальше или делаем дамп чипа памяти другим конроллером и Дешифруем програмно на компьютере\сервере\мейнфрейме выбирите нужное.

Или подключаем другой Контроллер или связку контроллеров, если цикл дешифровки дольше цикла чтения первого шифрованого блока

И дальше аппаратный перебор (парралельный) по словарям загружаемым в МК, извне

Парралельность (несколько МК) очень поллезны — пока 1й МК прочитал блок и дешифрует 1м ключем, этот же блок читает 2й МК и дешифрует своим 1м ключем

И так до N МК, где N = время дешифрации / время чтения

При необходимости считаный дамп памяти заливается в М чипов памяти и собирается «Ферма на МК» для дешифковки.

Я не говорю, что собирал подобные фермы. Но они дешевле времени аренды мейфреймов.

7. Подскажите сколько сейчас «потенциально» стоит кошелёк с 34 000 биткоинов намайненых в далёком 2012?

Стоит ли он достойного устройства хранения?

Или стоит усилий на вскрытие «недостаточно надёжного устройства»?

Sheverdin

12.01.2018 10:451. Вы уверены, что пройдете нотификацию ФСБ? Я вот думаю, очень маловероятно. Соответственно покупка/продажа, равно как и использование сего устройства в России будет вне закона — с реальными уг.сроками за шпионство.

2. Будет ли возможность бэкапа? Скажем, покупаешь два устройства, одним пользуешься, второй периодически синхронизируешь и хранишь в надежном месте на случай утери девайса / удаления данных на первом устройстве?

dupidu

12.01.2018 11:441. Все не так! Нотификацию на данный тип устройства получить будет достаточно легко…

Lemis

12.01.2018 12:11+3Среди потенциальных проблем отдельных устройств можно выделить:

— отсутствие универсальности, необходимость иметь разные устройства для работы с паролями, криптовалютами и файлами

— «зоопарк» приложений, отдельный софт для каждого устройства и даже для каждой функции

Гиза — это менеджер паролей, аппаратный крипто-кошелек и шифрованное файловое хранилище в одном компактном устройстве.

pasetchnik

12.01.2018 16:49«Пультик» сильно напоминает таковой от старых телефонов Nokia (напр. 3250)

Который у меня ломался раз в год.

Не надежнее ли сделать кнопки?

unalacuna Автор

12.01.2018 17:55Надёжнее сделать сенсорный дисплей, но пока окончательное решение не принято.

Konachan700

12.01.2018 20:41Я долго думал над таким устройством. Даже сделал прототипы, даже год использовал. Нет, это неудобно. И это в массы не пойдет.

1. Юзабилити. Для каждого ввода пароля надо цеплять устройство к шнурку. Или оно будет уже висеть на шнурке. В любом случае, +1 — +3 атомарных действия (взять, подключить шнурок, поключить девайс). Дальше идет ввод пароля — либо судорожное натыкивание кнопками девайса на крошечном экранчике, либо взять телефон, разблокировать, открыть приложение, ввести пин-код приложения, найти пароль,… снова полная ерунда. Юзабилити выходит как у советской круглой стиральной машины. Проще за то время пароль вспомнить и руками набрать. Даже мой MeW, на котором один пароль — одна кнопка, и тот неудобен, просто забываешь, что на какой кнопке.

2. Железо. Контроллеры общего назначения использовать можно, однако тут же пойдут спекуляции на тему их несекурности. Если брать специальную криптогафию, то заставят подписать NDA на исходники и доки, занчит, устройство будет пропиетарное и никому от этого не нужное. Закрытый менеджер паролей — ахтунг. Еще можно использовать некий трюк с шифрованием Вернама, чтобы дать полную невзламываемость даже без лок-битов, но тогда будут сложности с резервным копированием. Вопрос железа вообще холиварный…

3. Софт. Надо на старте сделать саму железку, приложение под все мобильные платформы (android, win10, apple), приложение на десктоп (linux, win, mac), бекенд для синхронизации… Причем приложение надо снова оптимизировать по юзабилити, а значит, студенту за сто долларов его не закажешь. Тут приличные вложения будут, думаю даже дороже, чем сделать опытную партию железок. А еще есть поддержка… Без комплексной поддержки устройство похабно склонят китайцы в виде COBа за два доллара, в самом деле, зачем платить больше за голую железку?

4. Продажи. На сегодняшний день устройство массовому потребителю не надо. А значит, потребителя (прицел на компании и гос.сектор) надо убедить, что ему девайс нужен. Это столько денег, что даже думать страшно. Иначе вся дорогостоящая котовасия с получениями лицензий, патентов, сертификаций и нотификаций (которые вроде как отменили для этого класса) будет бесполезной. Без легализации такой девайс купит сотня-другая гиков на IPO, после чего продажи сойдут на нет.

P.S. И таки да. ICO — inital coin offering — ну зачем же вы так? Тем более, что ICO после множества провальных криптовалютных проектов пахнет мавродиками и горе-стартаперами. У вас IPO, поправьте, а то всех инвесторов распугаете.

unalacuna Автор

12.01.2018 23:081. На телефоне пользуюсь MiniKeePass, довольно быстро привык. Преимущества перевешивают 5 секунд неудобства на ввод пина и поиск записи в базе. С Гизой добавится только одно действие — нажатие на устройстве, зато прибавится и возможностей.

2. Да, железо будет частично проприетарным. Леджер так и сделал, и судя по объемам их продаж (350 000 устройств) потребитель не против.

3. Встроенный софт мы пишем сами, для внешнего привлекаем контрагентов. Десктопных приложений поначалу не будет вообще, только расширение в браузер. Мобильного приложения под win10 тоже не будет. Затраты на софт и его поддержку все равно будут существенные, но делать его будут, разумеется, не студенты, а опытная команда.

4. Опять таки, продажи Леджера говорят об обратном. Есть ощущение что мировой рынок таких устройств ещё сильно далёк от насыщения, и без всякого госсектора. А ICO не наше, а Giza Device, нас пригласили как контрактных разработчиков. И судя по темпу сбора средств ($1,5 млн за неделю) инвесторы не боятся слова «ICO»

Konachan700

12.01.2018 23:30+12. Это очень плохо. Тем более, что оно не только пароли холдит, но еще и кошельки: где гарантия, что малоизвестный стартап не сколлектит эти самые кошельки и потом не исчезнет с ними вместе? Пароли тяжело и рискованно монетизировать, кошельки — отличная цель.

4. Круто. Они еще и кошельки там заявили, что очень выигрышно. Только на кошельках взлет, сейчас это весьма интересная тема. Отпугивает только закрытость.

unsignedint

14.01.2018 18:40В нормальных компаниях, два, а чаще один пароль. Все остальное решается на доменном уровне. Так что вряд ли подобные девайсы заинтересуют какие-либо компании, ибо хранить там нечего.

fido25080205

13.01.2018 19:38Как раз это всецело зависит от разработчика. На флэшке данные только в шифрованном виде, в памяти — в открытом виде пароли появляются только в разблокированном устройстве, выдающем пароли на выход, при блокировке память забивается мусором, чтоб ни под каким жидким азотом ничего там не навычитывали. Соответственно, заблокированное устройство можно терзать как угодно, стойкость равна стойкости алгоритма шифрования.

Аппаратные уязвимости — опять же, дело авторов устройства, их просто не надо оставлять. Прочая внешняя безопасность — она, несомнено, полезна, только когда внутри все-все-все уже хорошо. Направление — чтобы пользователь знал о том, что в девайс лазили. Ну и физическая прочность-герметичность не помешают. Надеяться на физическую защиту, имея чувствительную информацию в открытом виде внутри устройства — это глупо.

Еще я не помню уже, поднималась ли тема сдачи секретов под давлением? Когда больно бьют и надо что-то сказать. Не говоришь — будут бить, пока не скажешь. Забыл — будут бить, пока не вспомнишь. Для героев — самоуничтожение, при вводе определенного пароля девайс пытается убить данные, дальше владельца можно поджаривать на медленном огне, он не откроет данные, даже если захочет. В более цивилизованном виде — требование выдать мастер пароль по закону, санкции в случае отказа выдать его, описанный прикол подпадает под умышленное уничтожение улик. Для более рационально мыслящих — второй слой информации, одновременное существование данных, зашифрованных на разных ключах, в одной области памяти (и, соответственно, сдача подложных данных с достаточно достоверным отрицанием наличия второго ключа). Владельцев, у которых реально один единственный ключ, после того, как расколются, придется дубить «для профилактики», пока не станет ясно, что второго действительно нет :-)

wilderwind

А ещё можно сделать беспроводную зарядку, а корпус сварить со стеклом (используя материалы, как в контактах радиоламп). Полный монолит!

unalacuna Автор

Да, была идея сделать корпус вакуумно-плотным и впаивать сапфировое стекло с металлизацией по краю. Тогда можно еще и давление внутри контролировать. Но дороговато в производстве выходит) Плюс появляются некоторые сложности монтажа USB.

Nikobraz

Когда на кону безопасность, то средства не важны, а компромиссы не нужны.

Если корпус монолитный и достаточно прочный, то сборка в вакууме и хватит датчика давления.

Norno

Если мы говорим о вопросах безопасности не взирая на стоимость, то стоит учитывать что и разбирать его будут в вакууме, одним датчиком давления не обойтись…

dupidu

Сюдя к подходу к вопросам как раз безопасности, вообще вскрывать не будут, ломанут через тот же usb или прикладное ПО. :))

ingegnere

правильный подход! вот еслибы производители телефонов и планшетов сделали бы разъем для зарядки двух пиновым и микроюсб отдельно -сколько бы дыр закрыли

last_hp

Что серьезно? Ну тогда предлагаю перевести разговор в практическую плоскость, сколько тысяч девайсов (с сапфировым стеклом) вы готовы купить?

unalacuna Автор

Вы пытаетесь судить о рынке, основываясь только на своей собственной системе ценностей и покупательной способности. Это наивно.