В методологии OWASP Automated Threat Handbook представлена информация защите веб-приложений от автоматизированных угроз. Эти угрозы связаны с использованием автоматизированных средств, отказа от обслуживания, нарушения логики работы приложения, "брошенные корзины", незавершенные транзакции и т.д.

Помимо классических рисков уязвимостей веб-уязвимостей, представленных в OWASP TOP 10 существуют множественные возможности для злоумышленников для дестабилизации работы веб-приложения, либо манипулирования функционалом приложения для нарушения его работы. Примером такого манипулирования может быть создание множественных "незавершенных" заказов, которые могут исчерпать зарезервированные позиции товаров в интернет-магазине, что не даст возможность сделать заказ легитимным пользователям.

Также, к этим угрозам относятся т.н. бот или автоматизированные атаки, нацеленные на:

- выявление пользователей;

- агрегация;

- клик-фрод;

- спам-комментарии;

- парсинг контента.

Чрезмерное злоупотребление функциональностью может быть истолковано как отказ в обслуживании приложений (DoS), хотя на самом деле DoS является побочным эффектом.

Автоматизированные угрозы

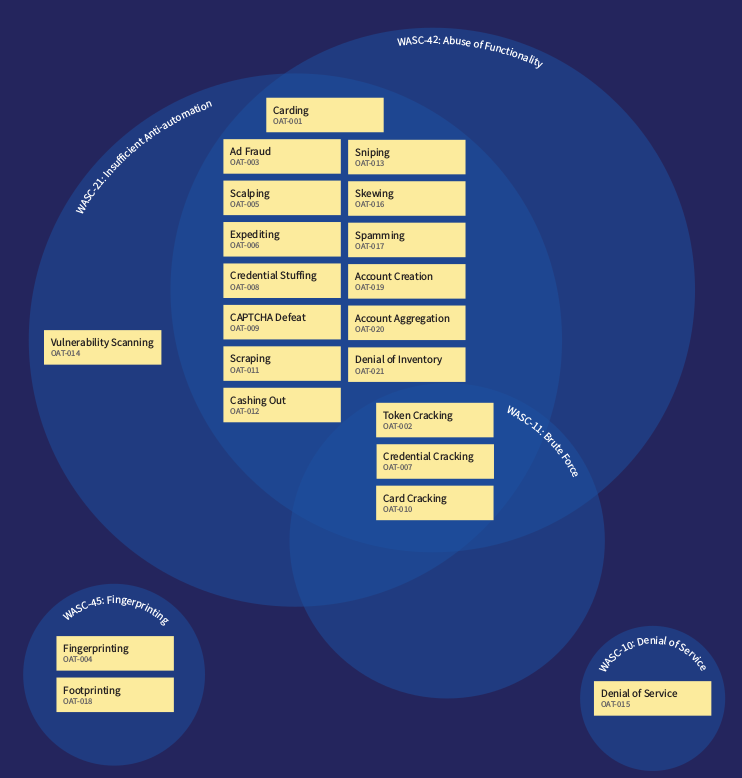

Угрозы распределены по нескольким типам и видам использования в алфавитном порядке. Для понимания я буду использовать нативное OAT название и адаптированное описание угрозы.

| OAT | Описание |

|---|---|

| OAT-020 Account Aggregation | Использование нескольких учетных записей и взаимодействие от их имени в промежуточном приложении. |

| OAT-019 Account Creation | Создание мульти-аккаунтов для последующего использования. |

| OAT-003 Ad Fraud | Рекламный фрод. Создание мошеннических рекламных показов и агрегация кликов. |

| OAT-009 CAPTCHA Defeat | Обход каптча-тестов. |

| OAT-001 Carding | Проверки валидности украденных данных платежных карт путем совершения покупок. |

| OAT-010 Card Cracking | Проверка валидности срока действия украденной платежной карты, а также ее CVV кода путем перебора. |

| OAT-012 Cashing Out | Покупка товаров или обналичивание денежных средств с помощью подтвержденных данных украденных платежных карт. |

| OAT-007 Credential Cracking | Выявление валидных учетных записей пользователей системы, используя средства подбора логинов/паролей. |

| OAT-008 Credential Stuffing | Массовые попытки входа в систему, используемые для проверки достоверности похищенных пар в виде имени пользователя и пароля. |

| OAT-021 Denial of Inventory | Исчерпание складских остатков товаров путем множественных "брошенных" или подложных заказов. |

| OAT-015 Denial of Service | Исчерпание ресурсов сервера/СУБД — например при формировании множества отчетностей или "тяжелых" запросов к СУБД. |

| OAT-006 Expediting | Ускорение выполнения обычно медленных, утомительных или трудоемких действий. |

| OAT-004 Fingerprinting | Выявление информации о компонентах веб-сервера. |

| OAT-018 Footprinting | Выявление информации о компонентах веб-приложения. |

| OAT-005 Scalping | Получение доступа к ограниченным товарам/услугам путем манипулирования логикой работы веб-приложения. |

| OAT-011 Scraping | Парсинг веб-приложения/сбор данных для использования в сторонних приложениях. |

| OAT-016 Skewing | Повторные запросы форм, клики и т.д. для изменения показателей. |

| OAT-013 Sniping | Манипулирование логикой приложения для создания "последней выигрышной ставки". |

| OAT-017 Spamming | Вредоносная или спам-информация в открытом или закрытом (СУБД) доступе, сообщениях. |

| OAT-002 Token Cracking | Выявление предиктивных значений токенов, купонов, скидочных кодов путем перебора. |

| OAT-014 Vulnerability Scanning | Автоматизированное сканирование и фаззинг веб-приложения для выявления потенциальных уязвимостей. |

Данный тип угроз накладывается на матрицу WASC Threat Classification и Mitre CAPEC:

Область фокусировки на событиях угроз, включенных в данный список должна включать в себя как отдельные события, так и многоступенчатое и итеративное взаимодействие с веб-приложением.

Большинство данных угроз схожи с действиями легитимных пользователей и только всесторонний глубокий анализ может помочь выявить те или иные злоупотребления и манипуляции, которые зависят как от времени итерации тех или иных действий, так и от масштаба событий. События, связанные с автоматическими угрозами, могут влиять не только на веб-приложение, но могут быть связаны и со сторонними сервисами.

Часть этих угроз может быть выявлена и устранена с использованием средств анализа аномалий, машинного обучения и искусственного интеллекта, составления легитимных моделей поведения пользователей и т.д.

Страница проекта: OWASP Automated Threats