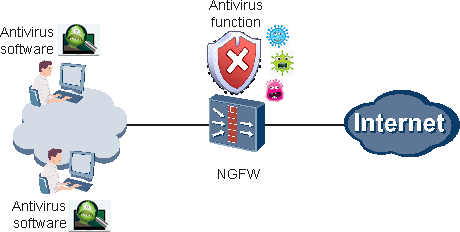

Антивирус это не просто некоторый набор сигнатур, но и прилагающаяся лаборатория — ведь нужно находить новый вредоносный код, создавать сигнатуры и распространять их по своим заказчикам. Ситуация интересная: у Check Point нет своего антивируса, они включают в поставку OEM движок Лаборатории Касперского (ЛК), с которым у них есть трудности из-за санкций и они встроили движок какой-то другой, но в документации этого нет. В Российском офисе, говорят, что это BitDefender. У Cisco (FTD) включается в поставку ClamAV — бесплатный антивирус. У Fortinet (FortiGate) и Palo Alto Networks (NGFW) — свой движок антивируса и свои антивирусные лаборатории, которые поставляют сигнатуры. У российского вендора Entensys (UserGate) это движки от ЛК, Panda, Avira. У компании Ideco (UTM) и Altell (NEO) это Касперский и ClamAV. У других российских межсетевых экранов компаний Код Безопасности (Континент), Амикон (ФПСУ-IP), Инфотекс (ViPNet), Factor-TS (Дионис) в поставке антивируса нет совсем.

| Производитель Firewall | Кто им делает антивирус |

| Altell (NEO) | ClamAV, ЛК |

| Amicon (ФПСУ-IP) | - |

| Check Point | ЛК, BitDefender |

| Cisco (FTD) | ClamAV |

| Entensys (UserGate) | ЛК, Panda, Avira |

| Factor-TS (Дионис) | - |

| Fortinet (FortiGate) | собственный |

| Ideco (UTM) | ClamAV, ЛК |

| Infotecs (ViPNet) | - |

| Palo Alto Networks (NGFW) |

собственный |

| Security Code (Континент) | - |

Комментарии (12)

ZaEzzz

13.01.2019 00:40У других российских межсетевых экранов компаний Код Безопасности (Континент), Амикон (ФПСУ-IP), Инфотекс (ViPNet), Factor-TS (Дионис) в поставке антивируса нет совсем.

На этом другие закончились? Сходу вспомнил Ideco и a-real у которых есть антивирусы.

О чем вообще эта страница? Мне кажется, что этот текст нечаянно промахнулся мимо /dev/null. Хотя лучшее место для него — это кусок туалетной бумаги, спущенной в унитаз.

P.S. Чуть копнул. Хватит пытаться свой Palo Alto Networks рекламировать)))

ksiva

13.01.2019 01:49-11. По Ideco принимается — добавил.

2. В документации a-real (ИКС) download.a-real.ru/documentation.pdf видно, что продукт хорошо сделан и была попытка сделать правила межсетевого экрана, но нет важного параметра — порядка в правилах, поэтому не могу назвать этот продукт межсетевым экраном: прокси — да, антиспам -да. Если знаете разработчиков, то расскажите им, что приоритет — это не то что нужно.

3. По остальному — ваш негатив заберите обратно.

rupas

13.01.2019 01:37у фактора и инфотекса есть возможность использовать антивирусное ПО. у инфотекса в рамках их устройства hw можно использовать касперский для проксисерверов.

ksiva

13.01.2019 01:46-1Перед тем как написать заметку я прочитал документацию каждого вендора. Если вы пришлете ссылку на описание, где описаны их движки антивирусов, то я добавлю в таблицу. Для примера, в документации Factor-TS слово «антивирус» не встречается ни разу: factor-ts.ru/man/nx-124-handbook.pdf

cooper051

13.01.2019 10:07Идея для статьи хорошая, но вы не довели ее до конца. В чем ценность материала? Свой движок для ngfw это хорошо или плохо? Какие показатели у движков на том же virustotal? Какой вывод надо сделать из приведенной таблички?

ksiva

13.01.2019 12:21Евгений, добрый день! Мне это нужно для участия в тендерах: понятно под какого вендора написано конкретное ТЗ. У каждого инженера много подобных сравнительных табличек.

По существу вопроса: думаю еще добавить сетевые протоколы: у какого вендора какой протокол анализируется. У большинства это только HTTP и SMTP. А вот HTTPS, POP3, IMAP, SMB, FTP — уже не все могут видеть или расшифровать на лету, взять оттуда файлы и проверить сигнатуры и заблокировать. Важен ведь не просто движок, а весь комплекс. Хороший пример: зашифрованные туннели. Все кто не расшифровывает HTTPS — не видят большинства вредоносов из файлообменников и вебпочты. А HTTPS расшифровывает мало компаний, хотя его процент в трафике стремится к 75%… им остается только надеяться на хостовую защиту.

Вы как сотрудник интегратора наверняка в курсе, что многие производители химичат с настройками для снижения нагрузки на процессор и увеличения скорости работы межсетевого экрана: проверяют не все типы файлов, проверяют только некоторое начало файла, проверяют не всеми сигнатурами (например, команда set default-db extended у Fortinet), проверяют не всеми методиками (например, настройки Inspect и Deep Scan у Check Point), снижают производительность при интеграции с песочницей (50% падение у Cisco FirePower при включении AMP). Это тоже важные исследования, которое приходится делать в пилотах, но не все их могу сделать публичными: конкуренты обижаются и минусуют мои статьи на хабре ;-) Хотя, в общем-то, все что я описываю находится в публичной документации и форумах. Моя задача: систематизировать.

cooper051

13.01.2019 17:31+1Минусуют когда публикуют однобокие "исследования". Продолжая вашу тему, сделали бы тест антивирусов на конкретном примере. Сгенерили вирус метасплойтом и таскайте через разные шлюзы по разным пртоколам. Вот это уже будет действительно ценно. Мне было бы интересно.

ksiva

13.01.2019 18:22Тестирование с разными вендорами — все таки прерогатива интегратора. Вдобавок, как понятно из моей таблицы, тестирование выливается в тестирование не того вендора, которого хотелось. Так в случае с Check Point — в тестирование антивируса Касперского, в случае с Cisco — в тестирование Clamav. ;-)

alexanster

Интересно, в связи с гонениями на ЛК, останется он у кого-нибудь из западных вендоров?

Кстати, насколько я помню, в ZyXEL ZyWALL тоже он использовался.