Статистика за 24 часа после установки ханипота на узле Digital Ocean в Сингапуре

Наша суперклассная карта показывает уникальные ASN, которые подключались к нашему ханипоту Cowrie за 24 часа. Жёлтый соответствует SSH-соединениям, а красный — Telnet. Такие анимации часто впечатляют совет директоров компании, что позволяет выбить больше финансирования на безопасность и ресурсы. Тем не менее, карта имеет некоторую ценность, чётко демонстрируя географическое и организационное распространение источников атаки на наш хост всего за 24 часа. В анимации не отражается объём трафика с каждого источника.

Карта Pew Pew — это визуализация кибератак, обычно анимированная и очень красивая. Это модный способ продать свой продукт, печально известный тем, что его использовала компания Norse Corp. Компания плохо кончила: оказалось, что красивые анимашки — их единственное достоинство, а для анализа они использовали отрывочные данные.

Для тех, кто хочет разработать карту атак для большого экрана в операционном центре (вашему боссу понравится), есть библиотека leafletjs. Объединяем её с плагином слоя миграции leaflet, сервисом Maxmind GeoIP — и готово.

Ханипот — это система, которая размещается в сети специально для приманивания злоумышленников. Подключения к системе, как правило, незаконны и позволяют обнаружить злоумышленника с помощью подробных логов. Логи сохраняют не только обычную информацию о соединении, но и информацию о сеансе, раскрывающую технику, тактику и процедуры (TTP) злоумышленника.

Ханипот Cowrie предназначен для записи соединений SSH и Telnet. Такие ханипоты часто выводят в интернет, чтобы отслеживать инструменты, скрипты и хосты злоумышленников.

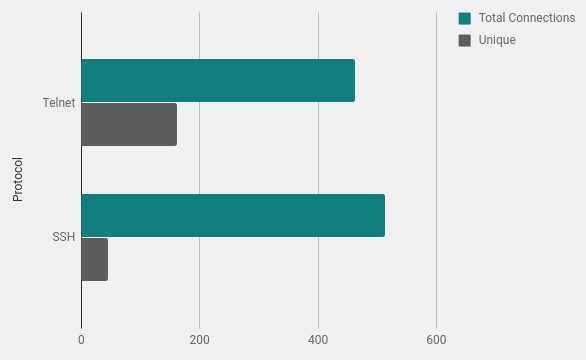

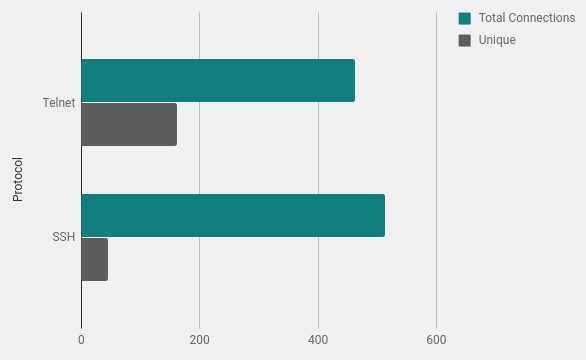

Со многих хостов поступали неоднократные попытки подключения. Это нормально, поскольку в атакующих скриптах забит список учётных данных и они пробуют несколько комбинаций. Ханипот Cowrie настроен на приём определённых комбинаций имени пользователя и пароля. Это настраивается в файле user.db.

По данным геолокации Maxmind я подсчитал количество соединений из каждой страны. Бразилия и Китай лидируют с большим отрывом, из этих стран часто идёт большой шум от сканеров.

Изучение владельцев сетевых блоков (ASN) может выявить организации с большим количеством атакующих хостов. Конечно, а таких случаях всегда следует помнить, что многие атаки идут с заражённых хостов. Разумно предположить, что большинство злоумышленников не настолько глупы, чтобы сканировать Сеть с домашнего компьютера.

Прогон списка IP через превосходный Shodan API быстро определяет системы с открытыми портами и что это за порты. На рисунке ниже показана концентрация открытых портов по странам и организациям. Можно было бы выявить блоки скомпрометированных систем, но в пределах маленькой выборки не видно ничего выдающегося, кроме большого количества открытых портов 500 в Китае.

Интересная находка — большое количество систем в Бразилии, у которых не открыты 22, 23 или другие порты, по данным Censys и Shodan. Судя по всему, это соединения с компьютеров конечных пользователей.

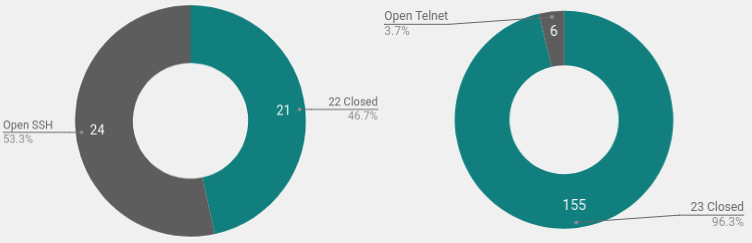

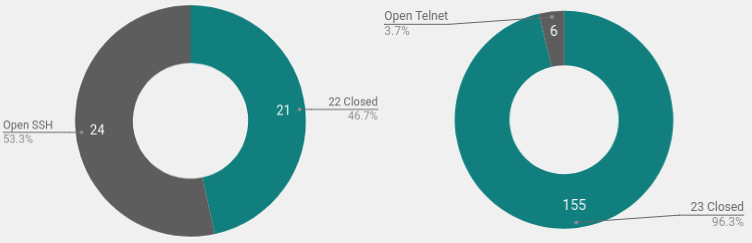

Данные Censys для портов 22 и 23 за тот день показали странное. Я предполагал, что большинство сканов и парольных атак идёт от ботов. Скрипт распространяется по открытым портам, подбирая пароли, а с новой системы копирует себя и продолжает распространяться тем же методом.

Но здесь видно, что лишь у небольшого количества хостов, сканирующих telnet, открыт наружу порт 23. Это означает, что системы либо скомпрометированы другим способом, либо злоумышленники запускают скрипты вручную.

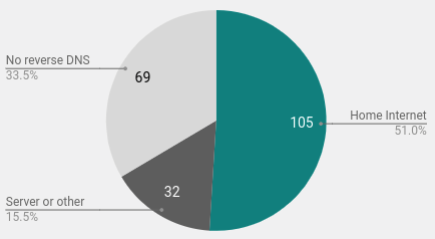

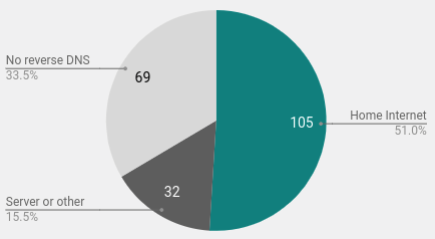

Другой интересной находкой стало большое количество домашних пользователей в выборке. С помощью обратного просмотра я определил 105 соединений с конкретных домашних компьютеров. Для многих домашних соединений при обратном просмотре DNS отображается имя хоста со словами dsl, home, cable, fiber и так далее.

Недавно я написал краткий мануал, как установить на своей системе ханипот Cowrie. Как уже упоминалось, в нашем случае использовался Digital Ocean VPS в Сингапуре. За 24 часа анализа стоимость составила буквально несколько центов, а время на сборку системы — 30 минут.

Вместо того, чтобы запускать Cowrie в интернете и ловить весь шум, можно извлечь пользу от ханипота в локальной сети. Посто ставите уведомление, если на определённые порты пошли запросы. Это или злоумышленник внутри сети, или любопытный сотрудник, или сканирование уязвимостей.

После просмотра действий злоумышленников за сутки становится ясно, что нельзя выделить явный источник атак в какой-то организации, стране или даже операционной системе.

Широкое распространение источников показывает, что шум сканирования постоянен и не ассоциируется с конкретным источником. Любой, кто работает в интернете, должен убедиться, что у его системы несколько уровней безопасности. Распространённым и эффективным решением для SSH будет перемещение сервиса на случайный высокий порт. Это не избавляет от необходимости строгой парольной защиты и мониторинга, но хотя бы гарантирует, что логи не забиваются постоянным сканированием. Подключения к высокому порту — это с большей вероятностью нацеленные атаки, которые могут вас заинтересовать.

Часто открытые порты telnet находятся на маршрутизаторах или других устройствах, так что их нельзя легко переместить на высокий порт. Информация обо всех открытых портах и поверхности атаки — единственный способ убедиться, что эти службы защищены файрволом или отключены. По возможности не нужно вообще использовать Telnet, этот протокол не шифруется. Если он нужен и без этого никак, то внимательно его контролируйте и используйте надёжные пароли.

Пиу-пиу! Начнём сразу с карты атак

Наша суперклассная карта показывает уникальные ASN, которые подключались к нашему ханипоту Cowrie за 24 часа. Жёлтый соответствует SSH-соединениям, а красный — Telnet. Такие анимации часто впечатляют совет директоров компании, что позволяет выбить больше финансирования на безопасность и ресурсы. Тем не менее, карта имеет некоторую ценность, чётко демонстрируя географическое и организационное распространение источников атаки на наш хост всего за 24 часа. В анимации не отражается объём трафика с каждого источника.

Что такое карта Pew Pew?

Карта Pew Pew — это визуализация кибератак, обычно анимированная и очень красивая. Это модный способ продать свой продукт, печально известный тем, что его использовала компания Norse Corp. Компания плохо кончила: оказалось, что красивые анимашки — их единственное достоинство, а для анализа они использовали отрывочные данные.

Сделано с помощью Leafletjs

Для тех, кто хочет разработать карту атак для большого экрана в операционном центре (вашему боссу понравится), есть библиотека leafletjs. Объединяем её с плагином слоя миграции leaflet, сервисом Maxmind GeoIP — и готово.

WTF: что ещё за ханипот Cowrie?

Ханипот — это система, которая размещается в сети специально для приманивания злоумышленников. Подключения к системе, как правило, незаконны и позволяют обнаружить злоумышленника с помощью подробных логов. Логи сохраняют не только обычную информацию о соединении, но и информацию о сеансе, раскрывающую технику, тактику и процедуры (TTP) злоумышленника.

Ханипот Cowrie предназначен для записи соединений SSH и Telnet. Такие ханипоты часто выводят в интернет, чтобы отслеживать инструменты, скрипты и хосты злоумышленников.

Моё послание для компаний, которые думают, что их не атакуют: «Вы плохо ищете».

— Джеймс Снук

Что в логах?

Общее количество соединений

Со многих хостов поступали неоднократные попытки подключения. Это нормально, поскольку в атакующих скриптах забит список учётных данных и они пробуют несколько комбинаций. Ханипот Cowrie настроен на приём определённых комбинаций имени пользователя и пароля. Это настраивается в файле user.db.

География атак

По данным геолокации Maxmind я подсчитал количество соединений из каждой страны. Бразилия и Китай лидируют с большим отрывом, из этих стран часто идёт большой шум от сканеров.

Владелец сетевого блока

Изучение владельцев сетевых блоков (ASN) может выявить организации с большим количеством атакующих хостов. Конечно, а таких случаях всегда следует помнить, что многие атаки идут с заражённых хостов. Разумно предположить, что большинство злоумышленников не настолько глупы, чтобы сканировать Сеть с домашнего компьютера.

Открытые порты на атакующих системах (данные Shodan.io)

Прогон списка IP через превосходный Shodan API быстро определяет системы с открытыми портами и что это за порты. На рисунке ниже показана концентрация открытых портов по странам и организациям. Можно было бы выявить блоки скомпрометированных систем, но в пределах маленькой выборки не видно ничего выдающегося, кроме большого количества открытых портов 500 в Китае.

Интересная находка — большое количество систем в Бразилии, у которых не открыты 22, 23 или другие порты, по данным Censys и Shodan. Судя по всему, это соединения с компьютеров конечных пользователей.

Боты? Не обязательно

Данные Censys для портов 22 и 23 за тот день показали странное. Я предполагал, что большинство сканов и парольных атак идёт от ботов. Скрипт распространяется по открытым портам, подбирая пароли, а с новой системы копирует себя и продолжает распространяться тем же методом.

Но здесь видно, что лишь у небольшого количества хостов, сканирующих telnet, открыт наружу порт 23. Это означает, что системы либо скомпрометированы другим способом, либо злоумышленники запускают скрипты вручную.

Домашние подключения

Другой интересной находкой стало большое количество домашних пользователей в выборке. С помощью обратного просмотра я определил 105 соединений с конкретных домашних компьютеров. Для многих домашних соединений при обратном просмотре DNS отображается имя хоста со словами dsl, home, cable, fiber и так далее.

Учитесь и исследуйте: поднимите собственный ханипот

Недавно я написал краткий мануал, как установить на своей системе ханипот Cowrie. Как уже упоминалось, в нашем случае использовался Digital Ocean VPS в Сингапуре. За 24 часа анализа стоимость составила буквально несколько центов, а время на сборку системы — 30 минут.

Вместо того, чтобы запускать Cowrie в интернете и ловить весь шум, можно извлечь пользу от ханипота в локальной сети. Посто ставите уведомление, если на определённые порты пошли запросы. Это или злоумышленник внутри сети, или любопытный сотрудник, или сканирование уязвимостей.

Выводы

После просмотра действий злоумышленников за сутки становится ясно, что нельзя выделить явный источник атак в какой-то организации, стране или даже операционной системе.

Широкое распространение источников показывает, что шум сканирования постоянен и не ассоциируется с конкретным источником. Любой, кто работает в интернете, должен убедиться, что у его системы несколько уровней безопасности. Распространённым и эффективным решением для SSH будет перемещение сервиса на случайный высокий порт. Это не избавляет от необходимости строгой парольной защиты и мониторинга, но хотя бы гарантирует, что логи не забиваются постоянным сканированием. Подключения к высокому порту — это с большей вероятностью нацеленные атаки, которые могут вас заинтересовать.

Часто открытые порты telnet находятся на маршрутизаторах или других устройствах, так что их нельзя легко переместить на высокий порт. Информация обо всех открытых портах и поверхности атаки — единственный способ убедиться, что эти службы защищены файрволом или отключены. По возможности не нужно вообще использовать Telnet, этот протокол не шифруется. Если он нужен и без этого никак, то внимательно его контролируйте и используйте надёжные пароли.