О том, что производители разного рода девайсов основное внимание уделяют дизайну и удобству пользования, оставляя вопросы информационной безопасности за бортом, на Хабре писали много раз. Это касается как компаний, которые выпускают смартфоны, IoT гаджеты, плюс оказалось, что разработчики медицинских гаджетов также не слишком пекутся о защите своих девайсов от постороннего вмешательства.

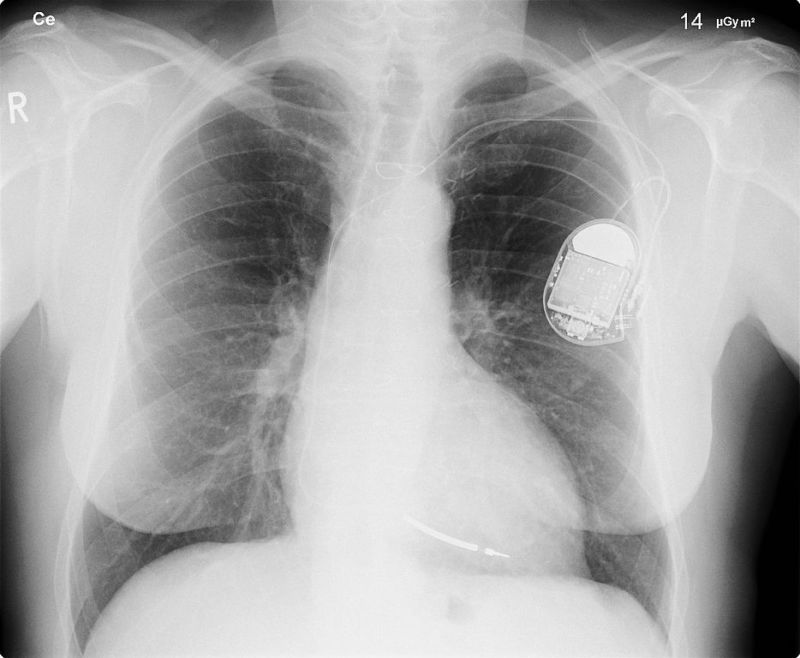

А речь идет о таких жизненно важных устройствах, как ритмоводители и дефибрилляторы (не те, что показывают в сериалах о врачах, другие). Это миниатюрные устройства, которые вживляются в тело человека для того, чтобы в моменты, когда сердце работает с проблемами, оно получало электрический сигнал, позволяющий «включить» обычный режим работы сердечной мышцы.

Если с таким гаджетом что-то случится, то его владельца ждут неминуемые проблемы, вплоть до летального исхода. Хуже всего то, что дефибрилляторы становятся все более «умными». Те из них, что выпускаются компанией Medtronic, оказались еще и уязвимыми для внешнего вмешательства.

Для обслуживания и проверки работы девайсов используются специализированные устройства. В больницах применяется модель под названием CareLink Programmer, в домашних условиях — MyCareLink Monitor.

И все бы хорошо, но, как показали исследователи из компании Clever Security, протокол связи, используемый этими устройствами, небезопасен. При передаче данных не используется шифрование — вообще никакое, информация передается, фактически, в открытом виде. Кроме того, нет и защиты от внешнего подключения, чем могут воспользоваться злоумышленники.

Таким образом, киберпреступник может подключиться к гаджету и изменить режим его работы или вовсе перепрошить, использовав кастомное ПО.

Специалисты оценили серьезность проблемы в 9,3 балла по 10-балльной шкале. Ситуация действительно очень сложная, поскольку изменить что-либо в сторону усиления информационной защиты устройства в оперативном режиме нельзя. А злоумышленники вполне могут использовать проблему в каких-то своих целях.

Пока что исследователи проводили лишь proof-of-concept атаку, просто для демонстрации возможностей, о которых говорится в исследовании. Правда, для этого необходим физический доступ к управляющему устройству — MyCareLink или CareLink. Если доступ есть, то самым невинным действием может быть получение пользовательских данных, сохраненных на устройстве. При желании можно перепрошить девайс, о чем говорилось выше.

Но есть и еще одна возможность — злоумышленники при наличии соответствующего опыта могут создать кастомный девайс, который, находясь в радиусе действия дефибриллятора, может задавать специфический режим работы любому из устройств, выпущенных Medtronic.

Конечно, информацию о проблеме специалисты по кибербезопасности выложили в общем доступе после того, как отправили все необходимое разработчикам медицинских устройств. Те усилили защиту своих систем, усложнив доступ к MyCareLink и CareLink. Но подключение так и осталось незащищенным — шифрования и аутентификации нет.

К слову, оба контрольных устройства находятся под управлением кастомной версии Linux. Пароли, которые позволяют получить root-доступ к этим гаджетам, хранится в виде MD5 хэша, который можно расшифровать без всякого труда. По словам исследователей, 8-значный пароль, дающий доступ к этой системе, можно взломать даже при помощи обычного ноутбука и базы пар паролей/логинов от сервиса RockYou, выложенных в общем доступе 10 лет назад.

Правда, для того, чтобы атака злоумышленников была успешной, дефибриллятор должен находиться в состоянии прослушивания «радиоэфира». Гаджеты входят в этот режим в то время, когда врачи проводят специальные сервисные работы, а также во время проверки дефибриллятора при помощи Carelink.

Проблемы с медицинскими устройствами на этом не заканчиваются, ведь показана лишь проблема, присущая для определенного типа гаджетов одного из производителей. Но медицинских «умных» имплантантов много, и никто не даст гарантии, что другие гаджеты безопаснее систем, произведенных Medtronic.

Комментарии (20)

Sun-ami

23.03.2019 22:54+2Не понятно, почему «изменить что-либо в сторону усиления информационной защиты устройства в оперативном режиме нельзя» если дефибриляторы можно перепрошить. Конечно, нужно время чтобы сертифицировать новую прошивку, но по крайней мере менять дефибриляторы не обязательно. А те, кто бестокоится насчёт злоумышленников, могут пока воспользоваться экранирующей одеждой и глушилками. Хотя ситуация, конечно, вопиющая.

Endeavour

24.03.2019 02:15Судя по инструкции использования, у устройства в теле связь по NFC, такое будет проблематично «сломать» незаметно. Вообще ничего не говорится о том, какой именно канал связи сломан, между какими устройствами и как именно.

В целом, напоминает историю про хакера и солонки.

JerleShannara

24.03.2019 15:52+1Ну почему незаметно сложно? Метро, час пик, толкучка, обновление прошивки/отключение, толпа вышла, тело осталось в вагоне. И кто его и почему он — а леший знает

Endeavour

24.03.2019 18:08+1Если к персоне такое внимание, что персонально для нее и ее типа устройства была подготовлена такая атака — возможно стоит озаботится бронированным автомобилем и телохранителем.

w0den

24.03.2019 16:57+3Вы о хакере, который нашёл подобные уязвимости (в том числе в «гаджетах» Medtronic) и неожиданно умер от передозировки (героин, кокаин, бенадрил и ксанакс + пиво и шампанское) за несколько дней до начала конференции Black Hat, где собирался рассказать о дистанционном воздействии на кардиостимуляторы с расстояния до 9 метров?

C4ET4uK

25.03.2019 07:35+1Кастомное устройство с усиленной антенной, и NFC становится не таким уж и «near»

omikron24

24.03.2019 12:51Давайте расставим точки над I. Подавляющее большинство кардиостимуляторов на сегодня получают базовую прошивку и затем допрограммируются во время или после имплантации через специальную антенну. Насколько я знаю это не обычный Wi-Fi и просто так подрубится к нему не выйдет, более того нужно знать частоты вещания между аппаратом программирования и имплантированным стимулятором. К этому в кардиостимуляторах есть ещё и шифрование со времён Дика Чейни, чтобы всякие нехорошие люди не могли просто так взять и подрубиться. Помимо этого каждая уважающая себя компания регулярно не только отзывает небезопасные модели, но и выпускает обновления тех самых прошивок, чтобы обновлять их клиентам (как с сохранением настроек так и без). Прикроватный монитор который выдаётся пациенту после имплантации выполняет в основном функцию синхронизации с БД лечащего учреждения и производителя, туда тоже просто так не влезть. Сейчас «учёные насилуют журналистов» и всякие статьи на тему мол можно хакунть пациента и дать летальный шок — бред, система шоковой терапии работает в таких устройствах по триггерам и критериям запрограммированным в клинике и таких дискриминаторов могут быть десятки (да, да одновременно) чтобы аппарат решил дать шок, чтобы такое сделать нужно подрубиться на железном уровне к электродам или их портам и скармливать левые данные, для чего нужен физический доступ к этим самым портам. Через антенну в аппарате передать такие данные нельзя, между ней и электродами нет такого интерфейса. Самое страшное что может сделать злоумышленник если он таки получил доступ — отправить новые настройки на аппарат и отключить добавочную кардиостимуляцию зависимым пациентам или изменить дискриминаторы чтобы пациент получал необоснованные шоки, например при незначительном повышении пульса, либо отключить механизмы подавления аритмий, всё выше перечисленное скажется на качестве жизни пациента, но в исключительных случаях может привести и к более серьёзным последствиям. Но для этого нужно сэмулировать не прикроватный монитор а программатор который обычно используют в клиниках, при любом раскладе — должен быть доступ к пациенту и к программатору, и чтобы они были в радиусе минимум 5 метров. Причём как правило чтобы включить беспроводной режим на кардиостимуляторе — нужно сначала активировать сам кардиостимулятор для такой процедуры, это делается через антенну, которая вплотную подносится к кардиостимулятору.

Тут как бы вероятность того что всё так совпадёт — намного меньше чем если аритмолог тупо некорректно запрограммирует аппарат.

Помимо этого при обнаружении подобных вещей, если их нельзя исправить обновлением прошивки — производитель как правило выпускает пресс релиз для врачей и пациентов, чтобы те получили! БЕСПЛАТНО! замену аппарата. Например обнаружили брак или неисправимую проблему в модели №X — идёте в клинику и вам её вынимают и ставят на замену аппарат аналогичный или более совершенный по характеристикам и функционалу. Если дефект, брак и т.д. обнаружили в партии — ! ВСЮ! партию отзывают, со всего мира. Часть отправляется в R&D для установления причин и разработки решения. Если ваш лечащий аритмолог вас динамит и вешает лапшу на уши — смело звоните в местное представительство компании производителя и узнавайте о программе замены, и способах решения проблемы, такой аритмолог попадает в базу данных неблагонадёжных и с ним как правило не работают после такого.

n1nj4p0w3r

24.03.2019 16:59+1Так никто и не говорит за wi-fi. Зная спецификации устройства и имея на руках приёмо-передающий SDR можно относительно легко натворить бед. Ограничения по дистанции для «активации» зависит от мощности излучателя и коэффициента усиления антенны у злоумышленника, так-что почти все перечисленное можно отнести разве-что к security through obscurity, но никак не к реальной безопасности

omikron24

24.03.2019 19:16Кардиостимулятор должен отправить хэндшейк и обменяться «ключом», прежде чем позволит вносить изменения в программные настройки, а излучатель на кардиостимуляторе действует в пределах 5 метров, после авторизации через антенну, которая прикладывается к нему. Так что иметь непосредственный доступ нужно к человеку у которого аппарат установлен.

w0den

24.03.2019 17:41+1Старший вице-президент и генеральный управляющий McAfee, Стюарт Макклюр, когда-то заявил:

Все устройства, включая медицинские устройства, могут быть взломаны, и компании безрассудны, если считают, что их устройства неуязвимы

Ну и представитель Medtronic сказал, что «вероятность взлома равна нулю». Правда, после того как появились доказательства пришлось заявить, что:

Будет сложно вносить изменения в инсулиновых помпах, которые уже используются, поскольку производители устройств должны получить одобрение FDA, прежде чем что-либо менять в своих продуктах, в том числе выпускать программные патчи.

Кажется, придётся убрать точки над «i» :)

omikron24

24.03.2019 19:31+1Это не сложнее чем потерять репутацию из-за того что изменения не были внесены и кто-то пострадает. Там потом иски подороже всей бумажной волокиты в FDA будут, с репутационными потерями от которых годами отмываются. Так что Medtronic и ему подобные сами добровольно такие патчи делают и протаскивают через всякие проверки, без принуждения, тут производитель больше всех заинтересован чтобы всё в порядке было. Высказывание выше это часть PR машины и приводилось скорее для выигрыша времени и сокращения потенциальных репутационных потерь пока необходимые патчи проходили/проходят FDA. Иногда проще выкатить их на новый продукт, который у компании уже в разработке и вот-вот собирался проходить аккредитацию FDA, чем протаскивать патч для всех уязвимых моделей, можно просто сделать ранний phase-out и сэкономить много ресурсов, клиентам обычно можно предложить переход на новый аппарат или в рамках вышеописанной замены или продать новый девайс со значительной скидкой, это всё решаемые вопросы. Ну и плюс не забывайте, что у таких монструозных корпораций, отдел юристов «закопает» любого кто целенаправленно взломает аппарат чтобы навредить пациенту. Если образуется прецедент, то это приравнивается к покушению на убийство, взлом и ещё кучу статей.

w0den

24.03.2019 20:13Возможно Вы правы, но беглый поиск показывает Advisory (ICSMA-18-219-02):

Ничего не обновляют; возможна компенсация тем, кто купил контроллер за последние четыре годаMedtronic will not be developing a product update to address these vulnerabilities. If a user has never programmed or used a remote controller, they are not susceptible to this attack. Additionally, if the user disables the remote option or turns off the easy bolus option in their pump, they are not susceptible to this attack.

The easy bolus and remote options are turned off in the pump by default. In cases where users want to continue to use the convenience of the remote controller, as a precaution to this attack, Medtronic recommends the easy bolus is turned off when they are not intending to use remote bolus option; and when the easy bolus option is turned on, be attentive to pump alerts.

Medtronic has released additional patient focused information, at the following location:

Additionally, Medtronic will be sending a letter to all the patients who have acquired these remote controllers over the past four years to inform them about the security risks and compensating controls.

NCCIC recommends that users take defensive measures to minimize the risk of exploitation of these vulnerabilities.

omikron24

25.03.2019 07:36Бегло прочитал, вы правы, там нет шифрования между пультом ДУ и помпой если они активированы в связку, от слова вообще, злоумышленник может тупо записать сигнал во время использования этого пульта и повторно его ретранслировать на помпу привязанную помпу. Это конечно пугает, радует то, что помпа подаст сигнал о повторном применении, а если пульта не было, то функция вобще не активна. Я полагаю что рекомендации производителя основаны на внутренней информации о количестве пользователей с пультом и количестве пользователей подверженных моделей. Тут компания выпустила рекомендации по безопасности, выкатила программу информирования пациентов по всему миру за последние 4 года и как мне показалось — рефанд за пульты для тех кто откажется.

Выбрали эдакий компромис.

w0den

25.03.2019 16:57А разве компромисс, это не когда все довольны результатом? Я к тому, что те кто купили девайс раньше, не получили ни компенсации, ни предупреждение.

К тому же, листая ics-cert.us-cert.gov, более чем уверен, что можно найти много чего интересного.

dididididi

25.03.2019 10:06По-моему, это довольно сложный, дорогой, ограниченный и неэффективный способ убивать и он не найдет свою популярность по сравнению со старым доброй финкой или кольтом или стрихнином)))

Mykola_Von_Raybokobylko

25.03.2019 17:33Зачем так сразу про смертоубийство. Можно же предложить фантастический вариант а-ля вачдогс. Когда человека с искусственным сердцем используют как отвлекающий маневр. Кратковременно нарушают работу сердца, с последующим вызовов службы спасения. И пока сумятица с эвакуацией пострадавшего, проворачиваются темные делишки. Или другой вариант. Нужно незаметно устроить срыв мероприятия где человек с «сердцем» является ключевой фигурой.

olartamonov

Мне кажется, нужен какой-то новый термин.

«Исследователи обнаружили уязвимость» в ситуации, когда производитель попросту забил на любые меры защиты, включая самые базовые, звучит как-то недостаточно полно.

Примерно как «злоумышленники смогли проникнуть в помещение, потому что у него не было одной стены».

microtrigger

Зачем новый? Есть же «мнимая безопасность».

olartamonov

Это когда стена всё-таки есть, просто она из гипсокартона.

w0den

Халатность.