Жжём по полной

Ни для кого не секрет, что для полного и безвозвратного удаления информации с цифрового носителя просто выбрать файл и нажать на клавишу «del» или воспользоваться командой «rm» недостаточно. Сделать так, чтобы умные и дотошные парни не смогли восстановить удаленные файлы с вашего носителя не так уж и просто, и порой требует элегантных решений.

Сегодня попробуем разобраться, как уничтожить данные не только окончательно, но и с чувством стиля за то время, пока добрые сотрудники ФСБ, оклеветанные бизнесмены и просто оскорбленные вашим чувством юмора люди тестируют вашу входную дверь на прочность.

Что же можно сделать для того чтобы не просыпаться посреди ночи в холодном поту, переживая за сохранность личной или корпоративной информации – прямо под катом.

«Традиционный» способ. Коэрцитивная сила

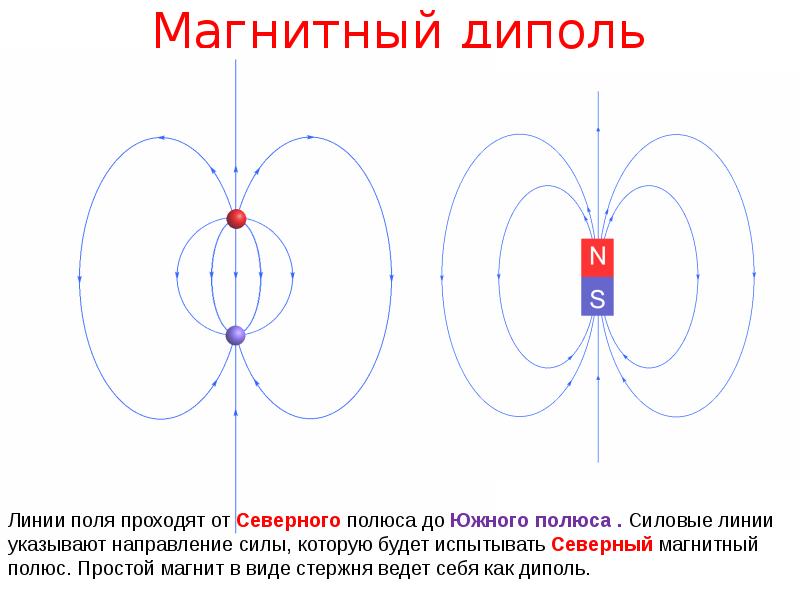

Данный способ прост как топор, и также надежен. Для полного и безвозвратного стирания всех данных необходимо создать магнитное поле такой напряженности, при которой ферромагнетик просто-напросто размагнитится.

Значение напряженности магнитного поля необходимое для полного размагничивания ферромагнетика называется коэрцитивной силой.

Но это для самых любознательных, а мы продолжим.

Итак, что же нам понадобится, чтобы воспользоваться данным методом?

Ферромагнетик у нас уже есть – это ваш любимый диск с очень важными данными, а точнее тонкий слой двуокиси хрома, нанесенный на пластины «блинов». Именно этот тонкий слой и отвечает за хранение информации, которая не должна попасть в руки проходимцев и врагов народа.

Осталось дело за малым – получить магнитное поле нужной напряженности.

Магнитное поле, создаваемое проводом с током, прямо пропорционально току, протекающему в проводнике. Поэтому, чтобы получить ток побольше для размагничивания жесткого диска понадобится большое напряжение и провод с сечением побольше.

Несмотря на то, что домены ферромагнетика относительно «ленивы», короткого импульса тока должно быть достаточно, чтобы размагнитить диск. Поэтому для накопления нужного количества энергии вполне подойдет батарея конденсаторов. Конденсаторы подключаем параллельно, чтобы увеличить емкость. И для простоты конструкции включаем их прямо в сеть через диодный мост. Возможно не самое элегантное решение, но весьма простое. С другой стороны к конденсаторам подпаяем провод, обвитый вокруг жесткого диска. И не забудем про кнопочку включения.

Правда, добежать до магазина радиодеталей и собрать все это вместе я так и не успел.

Оказывается, подобная схема уже была реализована и полностью описана в журнале «Хакер» аж в далеком 2006 году. И автор данной статьи пишет эту статью. Сей девайс был собран из останков блока питания, красной кнопки и загадочной детали под названием «совковый кондер».

Принципиальная схема устройства не сильно отличалась от моих стараний. Получившаяся конструкция уничтожала диски с громким хлопком, задорно разбрызгивая металл при замыкании проводов.

Ну что же, получается, что подобный способ тоже нельзя назвать самым безопасным. Зато диски после срабатывания данного аппарата хоть и не имели видимых повреждений, отказывались определяться в БИОСе.

А вот и ссылка на это творение рук человеческих.

Статья начинается с 20-той страницы.

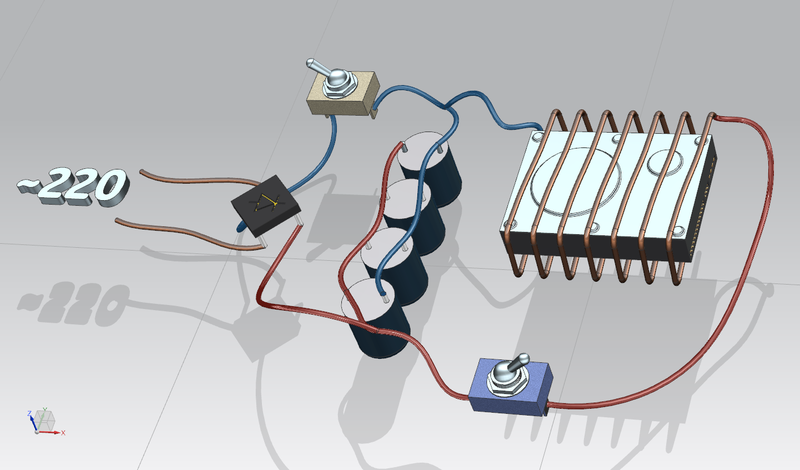

Поскольку в статье рекомендовалось отключать прибор от сети при разрядке конденсаторов, я добавил второй выключатель в свою схему. В итоге она приобрела следующий вид:

Принципиальная схема устройства в 3D:

- Диодный мост

- Батарея конденсаторов

- Жертвенный диск

- Выключатели

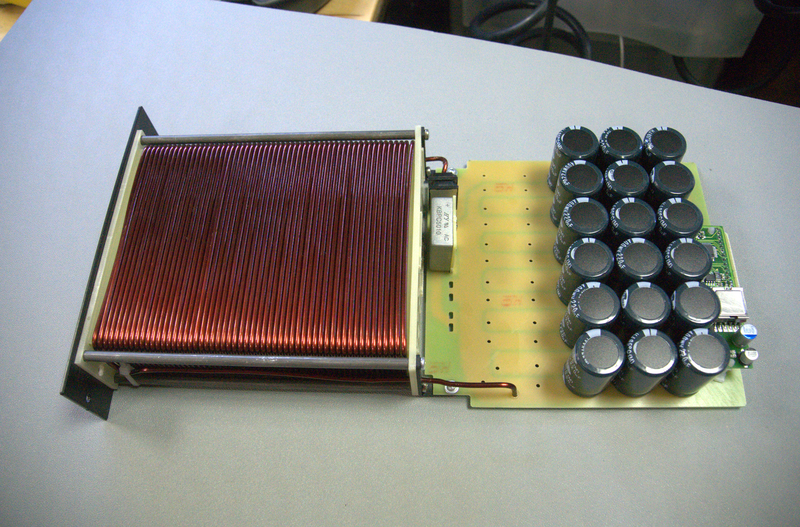

Справедливости ради следует сказать, что данный способ весьма эффективно используют и в промышленных решениях. Например, вот содержимое уничтожителя дисков «Импульс-9В».

Та же катушка, блок конденсаторов, который заряжается от своего выпрямителя (нет на фото) и контроллер.

Однако наш самодельный опасен, где-то сложен в изготовлении. Но есть более надёжный способ. Вы хотите жечь? Их есть у меня!

Уничтожить любой ценой

Как писал Экклезиаст «Всему свое время, и время всякой вещи под небом: …время разбрасывать камни, и время собирать камни».

Есть время накапливать информацию, и есть время когда необходимо ее безвозвратно уничтожить. Порой обстоятельства складываются так, что от каких-то данных необходимо быстро и надежно избавиться. Сей скромный опус посвящен тому как избавиться от информации на HDD, ну и заодно и от самого винчестера.

Если бы мне вдруг предложили уничтожить жесткий диск со всем его содержимым, то сознание моментально дало бы ответ: «сжечь!», а руки сами потянулись бы пропано-бутановой горелке. С физической точки зрения в этом есть определенный резон, так как максимальная температура пламени может достигать 1300 градусов по Цельсию, а алюминиевые пластины жесткого диска начнут плавиться уже при температуре порядка 660 градусов Цельсия. Стоит отметить, что на практике этот способ вызовет массу неудобств, да и времени займет немало.

Однако отказать себе в удовольствии расплавить диск я все же не смог и решил приступить к аутодафе. Для этого мне понадобилось следующее:

- Диск, который будет страдать за наши грехи;

- Газовая горелка и баллон с газом для нее;

- Хороший знакомый Greenbastad aka sevasat, который согласился быть оператором.

- Решено было жечь диск с включенным секундомером, чтобы хоть примерно оценить время, за которое можно уничтожить диск таким способом.

Итак, перво-наперво надо снять крышку, потому что греть корпус — занятие бесполезное. На это у меня ушло примерно 2 минуты, половина из которых ушла на отрывание наклейки, под которой сидел последний винт.

Диск полностью готов к процедуре.

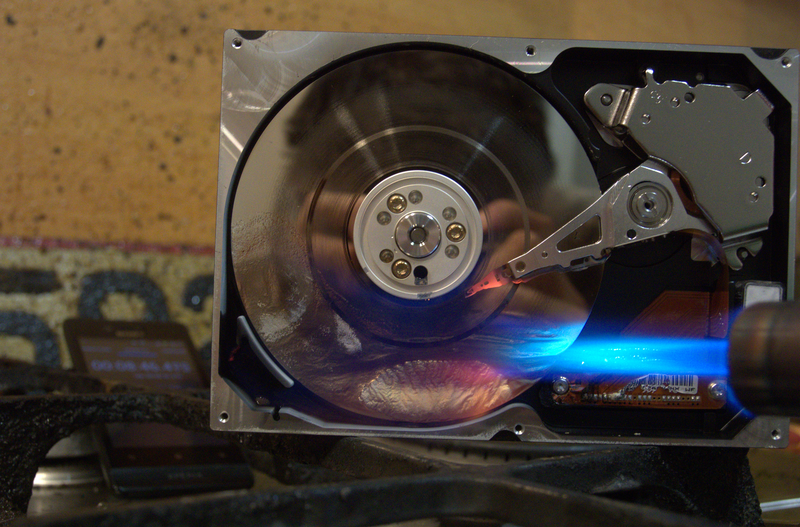

Затем для пущего веселья подаем питание на диск. Блин начинает задорно крутиться. Подношу горелку, и синее пламя облизывает блестящую поверхность блина. В первую секунду диск покрывается конденсатом, но через мгновение снова становится гладким и блестящим как зеркало.

Самое начало процесса.

Через некоторое время блин расширяется, и коромысло начинает нарезать круги на поверхности диска.

Спустя 5 минут диск останавливается – похоже не выдержал мотор шпинделя. На этом моменте вырываем питание из диска чтобы провода не мешались под рукой.

Пошла седьмая минута эксперимента, кажется, что диск начал сдаваться.

И тут я наблюдаю совершенно неожиданное для меня явление. Покрытия алюминиевого блина гораздо лучше выдерживают адский нагрев, нежели сама пластина. Место нагрева покрывается рябью, начинает оплывать, но напрочь отказывается терять форму окончательно и превращаться в лужу металла. Вот так незадача.

Поверхность блина оплывает, но продолжает держать форму.

Но отступать поздно, поэтому продолжаем безбожно греть все, что попадает под руку: шпиндель, блин, актуатор – ничто не избегает ужасной участи. Вскоре диск основательно прогревается и плата, расположенная на задней стороне начинает коптить. Затем она вспыхивает желтым пламенем.

Пожар как он есть.

— Мы так пожар устроим, — сетую оператору.

— Уже устроили! — смеется он в ответ.

Комната начинает заполняться едким дымом, с пикантным привкусом фенольных смол.

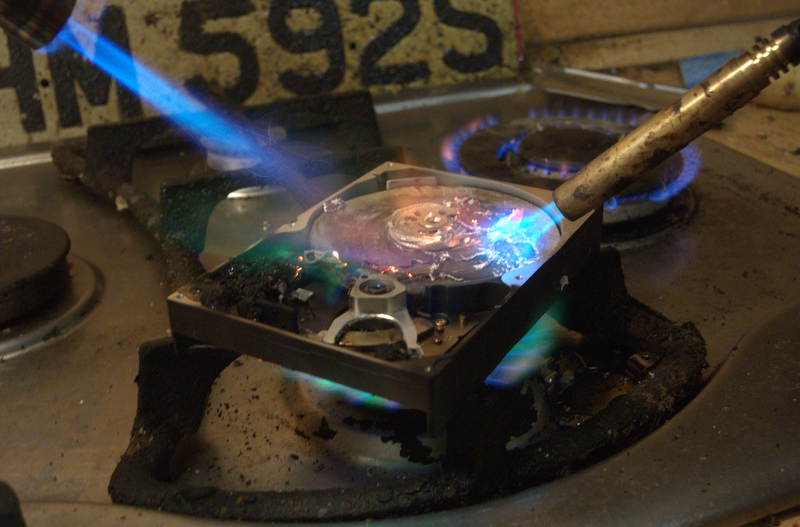

Тем временем на секундомере 15:52. Эксперимент можно было бы закончить, но вместо этого на 17-ой минуте идем ва-банк и зажигаем под диском горелку плиты.

Дальнейшие события можно описать одной единственной фразой: «дикий угар».

На 20-ой минуте терпение у оператора кончается, и он проверяет прочность блина ножом. Под напором физического и термического воздействий диск начинает сдавать и крошиться, но только там, где побывал нож, в остальных местах диск по прежнему пытается сохранить свою первоначальную форму.

Комбинированный способ уничтожения информации.

Отбросив нож, мой компаньон тоже вооружается горелкой. Снимаем поочередно, держа в одной руке горелку, а в другой фотоаппарат.

Финальные минуты безумства выглядят на удивление прекрасно – диск стал похож на цветок с сине-зелеными лепестками.

28 минут – «эксперимент» закончен.

Диск лежит неподвижно и не подает признаков жизни. Выглядит он весьма неважно.

Жесткий диск немного не в форме.

На задней поверхности корпуса получился довольно занятный узор, отдаленно напоминающий морозный узор на окнах.

Честно говоря, плавить жесткий диск до такого состояния вовсе необязательно. Достаточно лишь достигнуть точки Кюри. Это такая температура, при которой тепловое движение разрушит упорядоченное расположение доменов ферромагнетика. При этом информация хранящаяся на диске должна исчезнуть (Но это не точно). Для диоксида хрома, чья пленка чаще всего используется для хранения данных на жестких дисках, температура Кюри равна 386?К. Но я человек темный, поэтому расплавил все до основания. Тем более, такой подход гарантирует невозможность восстановления данных. Но не гарантирует, что расплавленный алюминий не умудрится капнуть вам в тапок.

Однако стоит заметить, что после крушения шаттла Колумбия диск, спустившийся на огненной колеснице и ударившийся о твердь земную, все еще содержал в себе информацию, которую восстановили почти полностью.

Диск с шаттла.

Поэтому, возможно, наше рвение было не таким уж и напрасным.

Правда, убитый нами винчестер оказался всего с одним блином. Он был выбран случайно из нескольких отказавших HDD, и данный факт явился полной неожиданностью для нас. Поэтому насколько бы прожарились блины, прятавшиеся у стенки, мы уже не узнаем.

На самом деле, немного фантазии и знаний законов физики помогут вам найти целую кучу способов уничтожения дисков, но после проведенного эксперимента я бы трижды подумал, прежде чем применять их на практике. Не стоить забывать, что всегда можно банально стереть данные, а затем записать поверх них новые или просто случайный набор нулей и единиц. Данный способ уничтожения данных, несмотря на то, что он ужасно медленный, гарантирует сохранность вашего жесткого диска.

Заключение

Итак, что же мы имеем в конце?

Всегда можно уничтожить диск своими руками при помощи незамысловатых подручных средств. Правда, этот вариант подойдет только если вы имеете запас ненужных дисков, а также хотите необычно провести свое время и попробовать новый вид досуга. На практике данный способ более чем бесполезен, и более того, может быть опасен для вашего здоровья.

Собранный своими руками уничтожитель, как и первый вариант, больше подойдет для коротания темных зимних вечеров, нежели для использования по прямому назначению.

Третий и, пожалуй, единственный достойный вариант – приобретение готового прибора с большим функционалом и проверенной испытаниями конструкцией. Хотя это, конечно, не наш метод.

Статья опубликована на правах 1-го апреля :). Создана в соавторстве с Alexandr_1101 (основная идея и текст его).

Комментарии (292)

linux_id

01.04.2019 00:03Вроде как достаточно незначительно погнуть пластины и считывание будет уже невозможным? Тогда проще молотком ударить по крышке.

Pochemuk

01.04.2019 00:18Не факт, что поможет. Читал, что «народные» умельцы фрагменты информации даже с раздробленных дисков извлекают.

А еще читал статью — там какой-то Левша собрал устройство для уничтожения информации с SSD. Выжигает внутренности подачей несколько тысяч вольт. При этом прочая начинка компа не портится. Срабатывает как от кнопки на столе, так и от радиобрелока.

sim31r

01.04.2019 00:53+1Возможно это для старых дисков верно, где дорожки были с шагом чуть ли не в миллиметр и головки позиционировались шаговым мотором, а не микронные размеры, как сейчас и позиционирование по уровню сигнала в головке.

Grox

01.04.2019 01:22Восстанавливают. Даже с чипов памяти SSD. Любая информация, оставшаяся на дисках может быть восстановлена.

Пример компании под катом

MaM

01.04.2019 02:11Зачем так сложно, отдельный кейс расположенный в микроволновке где то за стеной и аккумулятор, запускается тумблером. Решение пролетариата.

remzalp

01.04.2019 09:46+1Подозреваю, что алюминиевый корпус и плата контроллера возьмут на себя основной удар, сохранив блины для потомков.

Такое годится разве что для компашек и флэшек в пластиковом корпусе, где нет экрана.

lll000lll

03.04.2019 22:23Такие штуки работают очень случайным образом. Может выжечь, а может и нет, как повезёт. И сильно зависит от особенностей архитектуры конкретной модели. Для того, чтобы что-то утверждать в подобных случаях, даже для одной конкретной модели, надо сотню дисков грохнуть этим устройством и изучить потом каждый.

lll000lll

03.04.2019 22:25Не факт, что поможет. Читал, что «народные» умельцы фрагменты информации даже с раздробленных дисков извлекают.

Уверен, что не извлекают. Где читали? C 12" дисков 70х годов — можно допустить. С 5", 3,5", даже с 10 мегабайтных — сомневаюсь.

onegreyonewhite

01.04.2019 00:20Я видел комбинированное приспособление у китайцев: бокс, внутри которого 6 мощных дюпелей, которые при срабатывании отключали диск от внешнего питания и sata, пробивали пластины насквозь и подавали высокое напряжение.

Недостатками были размеры (как 4 диска), диски только встроенные и опасность ложных срабатываний (китайские же).

Heian

01.04.2019 00:11Забыли упомянуть про диск в микроволновке во славу Эллиота)

VL-endo

01.04.2019 08:28+1Это вариант только для оптики (CD, DVD), а жесткому диску, с его металлическим корпусом, микроволновка «по барабану». Может сдохнуть управляющая электроника и сама микроволновка. А CD-шки горят прикольно.

S7RYK3R

01.04.2019 09:50Элиот не отправлял жесткий диск в микроволновку. Туда полетели SIM-карта телефона (роутера) и SD-диск (также телефона/роутера). Диск он просверлил и выкинул.

silber

01.04.2019 00:58Где-то слышал, что некоторые организации на всякий случай, держат пороховой заряд возле дисков.

DGN

01.04.2019 04:18Ага, и офицера СБ с ПМ, чтобы стрелять в мишень на сервере, пока «маски» еще бегут по коридору.

Но меня всегда занимал один вопрос. А бакап то они делают? Если нет, то первый случайный сбой китайской железки порушит бизнес организации, до кучи нет возможности провести учебно-боевую тревогу и убедиться в надежности мер. А если есть, то как их синхронизированно уничтожить или сделать недоступными для терморектального криптоанализа?

JerleShannara

02.04.2019 04:16Делать механизм запуска также, как он на катапультируемом кресле военного самолета сделан.

sim31r

01.04.2019 01:37всегда можно банально стереть данные, а затем записать поверх них новые или просто случайный набор нулей и единиц. Данный способ уничтожения данных, несмотря на то, что он ужасно медленный гарантирует сохранность вашего жесткого диска.

Зачем тратить время на стирание? Сразу можно записывать поверх случайные данные.

Кроме того, можно выбрать критически важные данные и второстепенные, это ускорит процесс. Алгоритм такой

1. Перезаписываем MBR, файловую структуру случайными данными. Затраты времени менее секунды.

2. Перезаписываем критически важные мелкие документы. Несколько секунд времени. Маленькие документы могут быть очень ценными, хранить пароли, заметки.

3. Перезаписываем заголовки крупных файлов, архивы, фильмы, фотографии в RAW формате. Тут уже 20-30 секунд времени. Архивы, фотографии и многие другие файлы после такого процесса станут не востановимы.

4. В крупные файлы добавляем мусор, в разные части, по возможности более важные. Например выбирая ключевые кадры в видеофайлах. Даже через 30 секунд сложность восстановления файлов вырастет на порядок. Файлы не только без заголовков, но и случайными включениями внутри.

5. Далее полная перезапись всего диска блоками побольше, но это потребует много времени. Если время есть хорошо продолжаем перезапись.

Но если времени нет (а этот случай мы и рассматриваем) можно записать на диск ложные заголовки файлов, ложную файловую таблицу, имитируя остатки системного диска, например. Сложность восстановления будет весьма высокой, вероятность обнаружить ценные данные на таком диске минимальная.

6. Если есть еще пара минут, пишем случайные данные в сектора между ложными файлами, по одному разу, снижая вероятность найти там что-то ценное. Можно блоками по 20 мегабайт в случайные места, если цель перезаписать всё пространство диска. Или блоками по 0.1 мегабайта, если цель замусорить остатки информации, например 2000 Гб видеороликов в формате h.264. Предполагаю что так быстрее будут уничтожены блоки информации несущие какой-то смысл, опорные кадры, P-кадры, а без них оставшаяся информация не имеет ценности, восстановить изображение невозможно. Нет заголовка, опорных кадров, зацепиться не за что.

Еще ускорить процесс удаления можно заранее составив карту ключевых областей диска, перезапись которых критически важна. В том же h.264 можно заранее найти сектора с опорными кадрами, P-кадрами, без них декодеру сигнала не за что будет зацепиться. А перезаписать ряд секторов быстрее, чем перезаписать, например, 100 Гб файла линейно.

Ну и со стороны удаление данных может выглядеть так. Первые 5 секунд, удалено 99% ценной информации, ни какие утилиты в автоматическом режиме восстановить не смогут, только вручную можно найти подозрительные сектора. Через 15 секунд удалено 99.9% информации. Через минуту восстановление информации будет невозможно, так как на диске останутся блоки информации для чтения которых нужны вспомогательные сектора и заголовки, которые уже заполнены шумом. Но читая посекторно, можно будет определить или подозревать что там было что-то еще, но без возможности восстановления.

Чтобы полностью перезаписать все данные, тут уже потребуется полная перезапись, а это до 2 часов.

jar_ohty

01.04.2019 01:47Без опорных кадров зачастую вполне удается восстановить контурное изображение, представляющее дельту между двумя соседними кадрами, между которыми произошло движение. По этим контурам уже можно судить о том, что там было.

sim31r

01.04.2019 02:01Да, будут такие кадры

Заголовок спойлера

willyd

01.04.2019 03:25Как-то быстро у вас все получилось.

Нужно же еще предварительно где собрать и сохранить все адреса, которые нужно потереть. И еще скорее всего, будут какие-то кеши и временные файлы…

Дрель и мокроволновка надежнее…

AC130

01.04.2019 06:48Ну почему-бы, допустим, не сделать так: все файлы на диске шифруются, выделяется отдельный раздел на диске размером в 3-4 Гб, туда пишутся ключи шифрования и расшифрованные файлы на то время, которое с этими файлами ведётся работа. При необходимости уничтожить данные стираются только эти 3-4 Гб. А ещё можно расшифрованные файлы на диск вообще не писать, а хранить только в оперативной памяти. Тогда понадобится стирать только ключи.

sim31r

01.04.2019 11:34+1В TrueCrypt всё это есть. Ключ шифрования в заголовке диска. Если его удалить, теряются все данные, достаточно перезаписать один сектор с данными. Расшифрованные файлы в памяти конечно только. Да и некуда их записывать, если весь диск зашифрован.

berez

01.04.2019 14:59Ключ шифрования там хранится не только в заголовке, но и где-то в середине тома, причем номер сектора вычисляется не совсем тривиально. Вы-то об этом не знали да забыли, а кому надо — те знают и помнят. :)

sim31r

01.04.2019 21:48Только в некоторые идеальных почти условиях. Нужно как минимум знать, что там был зашифрованный диск. Вот пример восстановления в тепличных условиях своего диска с известным паролем и без единого потерянного сектора. А если пароль не известен и небольшая часть секторов перезаписана, восстановление будет на порядок сложнее, а то и невозможно.

berez

02.04.2019 15:10Нужно как минимум знать, что там был зашифрованный диск.

Ну, мы ведь исходим из того, что придут люди серьезные, так? А то ведь можно просто иконки поменять у ярлыков на рабочем столе, чтобы по клику на «документе» запускался формат-це. Против «мамкиных хакеров» вполне прокатит.

А для более-менее вменяемых людей понять, что используется шифрование, и поиск шифрованных контейнеров не составляет никаких проблем. Видим на диске странный скрытый раздел с очень рандомным мусором внутри — и вот он, зашифрованный диск. Или — большой непонятный файл с рандомным мусором внутри. Или вообще ярлык на рабочем столе, который автоматически запускает truecrypt с нужным контейнером, и пользователю нужно только ввести свой сверхсекретный паролище. :)

sim31r

01.04.2019 11:43+1В MFT есть информация о том где можно найти заголовки файлов. Еще есть вопросы по скорости уничтожения в помощью дрели, если неподготовленный человек начнет искать дрель и вытаскивать диск из системного блока, может пройти минут 30. Программный метод стирания, что я описал, к этому времени не оставит осмысленной, читаемой информации на диске. Плюс уничтожение данных дрелью сразу вызовет вопросы, в отличие от программного стирания.

Плюс к этому ни что не мешает комбинировать 2 способа. Частичное уничтожение данных программно. Далее дрелью, даже если будут восстанавливать атомным силовым микроскопом, частично восстановленные данные дадут не то что ожидалось, добавятся программные повреждения.

berez

01.04.2019 15:05Программный метод стирания, что я описал, к этому времени не оставит осмысленной, читаемой информации на диске.

Это вам так кажется.

На самом деле на диске может остаться очень много всякого интересного: предыдущие и временные копии секретных файлов, куски оперативной памяти в свопе, и т. д. Вы ведь знаете, что удаление файла — это всего лишь пометка, что вот эти вот сектора на диске теперь свободны? Так вот, информакция из этих секторов никуда не денется, и так и продолжит лежать на диске до тех пор, пока ее не перезапишет новый файл (а до этого дело может дойти оч-чень нескоро).

sim31r

01.04.2019 21:38Конечно, нужно всё перезаписать при уничтожении, все сектора. Но есть сектора более важные, и менее важные. Более важные это MFT и личные документы пользователя, сектора где лежат заголовки архивов (при удалении заголовка solid архив невозможно восстановить), сектора где лежат заголовки мультимедийный архивов и jpeg изображений. Первым делом нужно перезаписать более важные сектора, потом не спеша всё остальное. Я не знаю таких программ, хоть самому пиши программу.

А если диск зашифроват программой TrueCrypt можно перезаписать 1 сектор в заголовке и данные все необратимо потеряны. Зашифрованный диск превращается в набор псевдослучайных байт, больше ничего делать не нужно.

Darkhon

01.04.2019 22:17+1а в LUKS (по крайней мере, для Kali Linux) на этот случай есть функция «Nuke» — при вводе специального пароля вместо расшифровки диска происходит уничтожение ключа, и настоящий пароль становится бесполезен

berez

02.04.2019 15:32Конечно, нужно всё перезаписать при уничтожении, все сектора. Но есть сектора более важные, и менее важные. Более важные это MFT и личные документы пользователя,

И каким софтом вы собираетесь составлять списки секторов и, главное, перезаписывать их на работающей системе?

сектора где лежат заголовки мультимедийный архивов и jpeg изображений.

Знаете, сколько на диске среднестатистического пользователя хранится всяческих jpeg-изображений, png-шек, mp3-шек и прочих медиафайлов? Минимум несколько тысяч. А если пользователь активно собирает фоточки и музычку, что речь уже может идти о сотнях тысяч файлов. Даже если перезаписывать только один сектор с заголовком, механический диск будет молотить головками несколько минут.

И кстати, далеко не для всех файлов перезапись заголовка спасает от раскрытия содержимого. Например, видеострим в формате MJPEG (а это обычно записи с камер наблюдения) можно начинать смотреть чуть ли не с любого места — там везде изображение, заголовок содержит очень немного информации. :)

Я не знаю таких программ, хоть самому пиши программу.

А, ну вот и идея для стартапа. :)

Лично я вижу тут две проблемы:

1. Список секторов может быть весьма затруднительно составить, учитывая уровни абстракции между пользовательскими программами и диском. Кроме того, некоторые файлы могут буквально не иметь отдельного места на диске. Например, содержимое очень коротких файлов может размещаться прямо в MFТ (если мы о винде) или в записи о содержимом директории (если мы про ext4).

2. Писать в «сырые» сектора пользовательская программа не сможет. Придется как-то обходить драйвер файловой системы, а это может оказаться непросто. :)

А если диск зашифроват программой TrueCrypt можно перезаписать 1 сектор в заголовке и данные все необратимо потеряны.

Нет.

Перезаписать придется немножко побольше.

sim31r

02.04.2019 18:48Например, видеострим в формате MJPEG (а это обычно записи с камер наблюдения) можно начинать смотреть чуть ли не с любого места — там везде изображение, заголовок содержит очень немного информации. :)

Да, а так же текстовые документы, BMP картинки, MP3, WAV. Но таких не много, так как популярны сжатые форматы, у которых в заголовке весьма важная информация, словарь для распаковки. Даже RAW фотографии обычно сжаты, но может поблочно, а не единым архивом.

И каким софтом вы собираетесь составлять списки секторов и, главное, перезаписывать их на работающей системе?

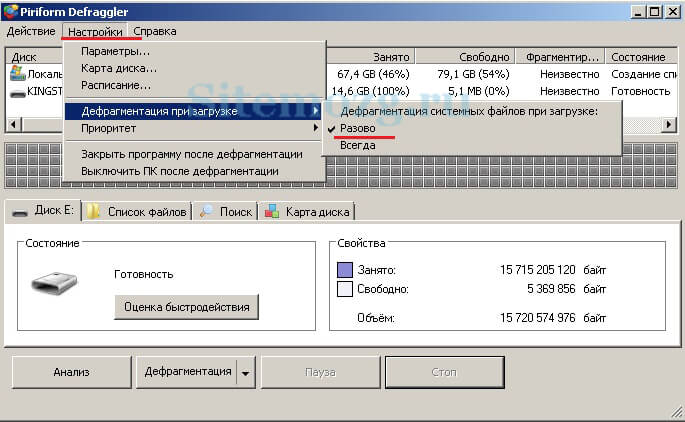

Частично можно переписать, программы дефрагментации с админскими правами легко перезаписывают сектора, в том числе открытые на запись файлов. Файл подкачки не трогают и еще некоторые.

Остальное можно переписать при перезагрузке, так программы дефрагментации работают с файлом подкачки и системными файлами. Стандартный прием.

Лично я вижу тут две проблемы:

1. Список секторов может быть весьма затруднительно составить, учитывая уровни абстракции между пользовательскими программами и диском. Кроме того, некоторые файлы могут буквально не иметь отдельного места на диске. Например, содержимое очень коротких файлов может размещаться прямо в MFТ (если мы о винде) или в записи о содержимом директории (если мы про ext4).

2. Писать в «сырые» сектора пользовательская программа не сможет. Придется как-то обходить драйвер файловой системы, а это может оказаться непросто. :)

MFT нужно перезаписать первым делом, сразу и мелкие файлы теряются. Записать в сектора можно, только ОС зависнет на синем экране BSOD, если не найдет нужных файлов. Остается вариант с перезагрузкой, тоже стандартный прием.

Перезаписать придется немножко побольше.

2 сектора перезаписать… или сменить пароль на случайно сгенерированный максимальной длинны и не записывать его, программа сама перезапишет свои сектора.

… На самом деле раздел шифруется не вашим паролем, а мастер ключем, который задается 1 раз при создании раздела.

А вот уже ваш пароль разшифровывает мастер ключ. Более того, паролей может быть до 8 штук одновременно.

berez

02.04.2019 22:15Да, а так же текстовые документы, BMP картинки, MP3, WAV.

Вот как раз все вышеперечисленное сильно зависит от заголовка (кроме разве что MP3 и текстов в ASCII/UTF-8).

MFT нужно перезаписать первым делом, сразу и мелкие файлы теряются.

ЕМНИП, там кроме MFT еще много чего служебного есть. Да и копий MFT вроде бы может быть больше одной. :)

1. или сменить пароль на случайно сгенерированный максимальной длинны

2. Более того, паролей может быть до 8 штук одновременно.

Мне здесь видится некий намек на то, что смена пароля не поможет. :)

Ну и напоследок:

Остальное можно переписать при перезагрузке, так программы дефрагментации работают с файлом подкачки и системными файлами. Стандартный прием.

А грузиться ваш стандартный прием с чего будет, если мы уже MFT покоцали? :)

Напомню: мы обсуждаем надежное уничтожение информации в условиях потенциального гевалта. Это когда свет во всем доме погас, бесперебойник истошно орет под ухом (если он есть), а в дверь настойчиво стучатся омоновцы 32-килограммовой гирей. Вы уверены, что в таких условиях ваш метод программного изничтожения с перезагрузками сработает надежно? Я вот практически уверен, что нет. В условиях стресса дай бог молоток с первого раза ухватить, а вы хотите, чтобы пользователь выполнил целую процедуру.

popov654

02.04.2019 23:25Так а если эти сектора реально уже занулились? Я даже не сильно удивлюсь, если стандартный драйвер файловой системы автоматом зануляет недавно удалённый файл, если он очень мал — даже если свободного места на диске достаточно. Вы ведь его исходники не читали? Я вот нет.

sim31r

03.04.2019 01:17А грузиться ваш стандартный прием с чего будет, если мы уже MFT покоцали? :)

У нас же утилита работает, она заранее подготовить должна загрузчик, или оставить MFT и минимум файлов для загрузки загрузчика. Приводил же пример с дефрагментатором, он имеет доступ к любым секторам, всем без исключения

Заголовок спойлера

berez

03.04.2019 10:34Приводил же пример с дефрагментатором, он имеет доступ к любым секторам, всем без исключения

«Все без исключения» сектора доступны только тогда, когда файловая система не подмонтирована. Когда с файловой системы загружена ОС, запущены программы и открыты файлы, весьма многое дефрагментатору перезаписать не дадут. Другое дело, что не все дефрагментаторы об этом докладывают. :)

Да, можно написать утилиту, которая будет что-то делать после перезагрузки, но затраты времени и сил на написание такой утилиты вряд ли оправдаются.

и благодаря утилите будет уничтожено самое ценное

Вы исходите из того, что знаете, что именно для пользователя самое ценное. Но это не так. Пользователь может держать на диске коллекцию фильмов, фоток и музыки на несколько терабайт, и при этом самым ценным для него будут, например, запомненные в фаерфоксе пароли. Где они лежат, кстати, вы знаете? :)

Я к тому, что даже в лабораторных условиях подобные утилиты не дают 100%-й гарантии того, что данные будут надежно удалены с диска. А вот хороший удар кувалдой в бочину работающего компьютера (в районе отсека с жестким диском) с большой долей вероятности выведет диск из строя.

Да, теоретически с такого диска можно будет считать информацию на специальном оборудовании. Но это теоретически. Практически такое оборудование стоит далеко не везде, его использование дорого и не окупится (разве что мы шпиона ловим — тогда да, будут морочиться).

sim31r

03.04.2019 11:45при этом самым ценным для него будут, например, запомненные в фаерфоксе пароли. Где они лежат, кстати, вы знаете? :)

Отличное пожелание для написания возможной утилиты, критически важные файлы для перезаписи. Как и история посещения сайтов.

А вот хороший удар кувалдой в бочину работающего компьютера (в районе отсека с жестким диском) с большой долей вероятности выведет диск из строя.

У меня нет кувалды рядом. Дисков 4 штуки, причем один SSD.

Опять же, можно комбинировать методы, запустить удаление через перезапись на всех дисках параллельно, и пойти искать кувалду. Оба метода дадут приумножение эффекта.

berez

03.04.2019 12:45Отличное пожелание для написания возможной утилиты,

Вы не понимаете, да? Утилита будет полезна в одном конкретном случае и при соблюдении множества условий. Такая утилита по определению не может быть универсальной и подходящей для всех.

Более того. Наличие такой утилиты может вызвать ложное чувство безопасности, хотя безопасность она не гарантирует.

sim31r

03.04.2019 13:19Это просто разновидность одной из множества утилит по уничтожению данных, cipher, eraser, File Shredder, SDelete. С чуть большим интеллектом и более агрессивным поведением.

Безопасность будет гарантированна после полной перезаписи диска, но на это нужно время. Без перезаписи будет существенно осложнено восстановление данных, а для многих файлов и невозможно.

berez

03.04.2019 14:44С чуть большим интеллектом и более агрессивным поведением.

То, что утилита для уничтожения данных уничтожает данные в каком-то определенном порядке — это еще не интеллект.

Кстати, вы пробовали как-нибудь просто обойти все каталоги на большом диске с кучей файлов? Попробуйте на досуге. Может оказаться, что тереть все подряд от первого сектора к последнему — гораздо более интеллектуальное занятие.

Безопасность будет гарантированна после полной перезаписи диска, но на это нужно время.

Именно поэтому в данном посте пишут про физическое изничтожение данных. Любые программные извращения — это баловство.

sim31r

03.04.2019 22:30Любые программные извращения — это баловство.

На практике 99.9% случая удаления данных чисто программные. Аппаратные экзотика, что и привлекло столько внимания.

popov654

02.04.2019 23:14Лично я вижу тут две проблемы:

Программы дефрагментации прекрасно умеют сопоставлять файлы с физическими секторами :)

1. Список секторов может быть весьма затруднительно составить, учитывая уровни абстракции между пользовательскими программами и диском. Кроме того, некоторые файлы могут буквально не иметь отдельного места на диске. Например, содержимое очень коротких файлов может размещаться прямо в MFТ (если мы о винде) или в записи о содержимом директории (если мы про ext4).

2. Писать в «сырые» сектора пользовательская программа не сможет. Придется как-то обходить драйвер файловой системы, а это может оказаться непросто. :)

popov654

01.04.2019 22:20Вы ведь знаете, что удаление файла — это всего лишь пометка, что вот эти вот сектора на диске теперь свободны? Так вот, информакция из этих секторов никуда не денется, и так и продолжит лежать на диске до тех пор, пока ее не перезапишет новый файл (а до этого дело может дойти оч-чень нескоро).

Это в теории всё так здорово. А на практике (во всяком случае тем софтом, что доступен массовому потребителю) уже через 5-10 минут бывает не восстановить файл, особенно если он был маленьким (и диск при этом не был забит даже на 80 процентов). При этом речь даже не идёт об удалении спецутилитами, а об обычном Shift+Delete.

sim31r

01.04.2019 22:24Ну всего то нужно вручную просмотреть 750 000 000 секторов и найти нужный, это и будет начало удаленного файла ))

berez

02.04.2019 15:38Вот вы ёрничаете, а я именно так и сделал в свое время: накидал скриптик, который просматривает образ диска посекторно и дампит все, что похоже на известный формат файла. И вы таки будете смеяться — извлек много чего интересного.

И работает, кстати, не так уж долго, несмотря на отсутствие оптимизаций. Разбор 300-гигового дампа занял несколько часов.

popov654

02.04.2019 23:20Так а если эти сектора реально уже занулились? Я даже не сильно удивлюсь, если стандартный драйвер файловой системы автоматом зануляет недавно удалённый файл, если он очень мал — даже если свободного места на диске достаточно. Вы ведь его исходники не читали? Я вот нет.

berez

03.04.2019 10:42Если мы об NTFS на механических жестких дисках, то нет, удаленные файлы не зануляются. По крайней мере, в винде по вин7 включительно это так. В десятке с ее ReFS не проверял, но подозреваю, что тоже не зануляется, иначе удаление больших файлов занимало бы столько же, сколько их запись, а это не так.

Pochemuk

01.04.2019 23:17Вот не уверен.

Месяца полтора назад принесли мне хард. Пока сотрудница была в отпуске, кто-то посидел за ее компом и удалил с рабочего стола папку, где были отчеты за несколько лет (а вот не фиг всем пароли сообщать). Удалили, наверное, как раз Shift-Del. Наверное, бяку хотели устроить.

При помощи старой ломаной проги R-Studio все файлы до единого были восстановлены. Правда, пыхтела она часов пять.

popov654

02.04.2019 00:37Ну это вам сильно повезло. Мне почти никогда ничего не удавалось восстановить этими прогами. Ни через GetDataBack, ни через Easy Recovery Professional… Там вопрос в том, сколько времени прошло, и успело ли что-либо записаться поверх.

Pochemuk

02.04.2019 08:37Времени прошло не много. Не знаю, сколько там прошло после удаления всего, но обнаружила она пропажу в день выхода из отпуска. Комп поработал несколько часов, после чего мне его принесли на восстановление.

Не знаю, как там теперь Винда с NTFS работает, а раньше DOS с FAT работала таким образом: в каталоге элемент помечался стертым, но цепочка кластеров при этом не разрушалась и не освобождалась. Утилита восстановления просто находила такие помеченные на удаление элементы и пыталась восстановить всю цепочку кластеров, одновременно выясняя, не порушена ли она новыми записями.

Но т.к. сама DOS старалась писать при возможности только в неиспользуемые кластеры и только при их отсутствии в ранее занятые, то при полупустом и/или периодически дефрагментируемом диске (при дефрагментации все кластера удаленных цепочек помечались как неисползуемые) шансы на то, что удаленные файлы не будут ничем переписаны, существенно возрастали.

Возможно, Винда при работе с NTFS тоже придерживается похожего механизма, но несколько раз мне удавалось восстановить все или большинство файлов после удаления и/или форматирования с HDD или флешки.

Про SSD ничего сказать не могу. Там логические и физические кластеры могут весьма различаться по положению. Причем, их логический порядок может меняться по желанию контроллера. И я не пробовал еще что-то восстанавливать с SSD.

sim31r

02.04.2019 12:06С флешками то же самое, неужели с флешек не восстанавливали, карт памяти? Программе восстановления же все равно, какой тип носителя, она читает пометки в той же FAT и сектора на диске.

Pochemuk

02.04.2019 15:05Я писал, что восстанавливал при помощи R-Studio удаленные файлы или после форматирования с HDD и флешек. Карты памяти я тоже к ним отнес.

А вот с SSD еще не приходилось. Даже не знаю, насколько это возможно.

sim31r

02.04.2019 15:30+1Вот тут подробное описание. TRIM может работать, а может и нет. Если работает, тогда да, ничего не восстановить.

chapter_one

01.04.2019 04:07Сжечь — это хорошо. Но жечь надо быстро, беспощадно и абсолютно надежно. Жесткий диск внутри небольшого контейнера, который плотно набит термитом. Поджиг или электрический от независимой батареи, или открытым огнем (некоторые термиты легко поджигаются банальным фикфордовым шнуром), или химический (марганцовка и глицерин работает прекрасно). Пара минут яркого свечения с брызгами во все стороны, и от ваших данных остается только лужица медленно остывающего металла… Все остальное улетит в атмосферу вместе с кучей очень красивых искр.

ibrin

01.04.2019 05:49СОБРовцы будут в диком воссторге от неожиданно сработавшей системы пожаротушения! И ведь никто так и не попробует и на ютюбе не покажет… а жаль, вирусный ролик мог бы получиться!

trir

01.04.2019 07:27термиту пофиг на любую систему пожаротушения

chapter_one

02.04.2019 11:37+1Строго говоря, не любую. Если вы сможете отводить тепло от очага горения быстрее, чем оно там генерируется, то погаснет. Хм… Заливать термит жидким азотом может быть интересно!

a5b

01.04.2019 08:42Термит уже предлагали в этих постах или в комментариях к ним:

Эффективно уничтожаем информацию на жестком диске, 2011

Убийцы жестких дисков. Коэрцетивный выстрел в голову, 2015

Молоток, термит и магнитное поле для быстрого уничтожения данных, 2016

А в посте Уничтожить SSD за 7 секунд: тактическая защита информации от несанкционированного доступа, 2016 даже проводили испытания пиротехники, правда на SSD.

Еще было видео от Google про уничтожение дисков, с которых не удалось гарантированно удалить всю информацию: http://youtu.be/TQoKFovvigI?t=100

Сначала деформируют все пластины конусным прессом, затем применяют промышленный шредер по металлу.

ZEvS_Poisk

01.04.2019 07:53Есть серийное изделие для этого, называется Стек-НС1в. Когда-то в начале нулевых приходилось сталкиваться с подобным устройством.

Rohan66

01.04.2019 14:32Очень забавно уничтожает диски! Щёлк — и диск даже биосом не определяется.

Pochemuk

01.04.2019 17:04www.npoanna.ru/Content.aspx?name=models.stek-ns1v

Тут написано, что МД надо предварительно извлечь из корпуса накопителя. Т.е. разобрать корпус диска и вытащить блины :)

Так что, насчет «щелк» как-то не уверен.

Rohan66

01.04.2019 17:09+1Нет, ничего извлекать не надо. Просто в гнездо вкладываешь диск и всё. Сам проверял. И военной приёмке демонстрировали.

Он сертифицирован ФСТЭК и МО в качестве СЗИ. Правда сейчас МО ужесточило требования к плотности магнитного потока.

Читайте внимательнее!

Конструкция рабочей камеры позволяет стирать информацию с ЖМД, не разбирая его и не извлекая из «салазок» «горячей замены».

Pochemuk

01.04.2019 17:17+2А… Ну это в другом исполнении. В 111, а я про 112/113 прочитал:

Конструкция рабочей камеры в настоящее время позволяет стирать информацию только после извлечения магнитных дисков из корпуса НЖМД.

Rohan66

02.04.2019 10:34Это разработали после нового приказа МО с повышенными требованиями. В результате пропала возможность экстренного уничтожения, что часто требуется в ТЗ. Да и в приказах МО есть требование по экстренному уничтожению МН в нештатных ситуациях. А с этими модификациями такого не получится…

ZEvS_Poisk

02.04.2019 00:38У моего коллеги, при проверке работоспособности этого изделия, на рабочем компьютере, который стоял впритык к стеку, пропала папка «мои женщины». Как выяснилось, не только в рабочей области создается поле, но и вокруг изделия. Так что лучше, вблизи ничего не ставить.

Rohan66

02.04.2019 10:32Не знаю. У нас в составе стенда испытывался — всё было нормально. Даже дискеты рядом лежащие не пострадали.

А вот про пропадание одной единственной папки (тем более с таким названием:-) ) — слабо верится.

ZEvS_Poisk

02.04.2019 12:31Согласен, история темная. И нет гарантии, что не было никаких посторонних махинаций. А по поводу папки, она не совсем пропала, ее название превратилось в набор произвольных символов, и прекратился заход в нее.

Pochemuk

02.04.2019 15:07Это была недокументированная особенность — шифрование стрёмных папок на близкостоящих компьютерах :D

ZEvS_Poisk

02.04.2019 20:23На самом деле папка была не стремная, коллега большой бабник был, и ему тогда было около 60-ти. А в папке фотографии, так-как всяких соц.сетей тогда еще не было. :)

Wik0

01.04.2019 07:53В приборе для размагничивания нужно использовать один сдвоенный переключатель, задействуя одну контактную пару на включение, а вторую на отключение. В представленном в статье виде схема небезопасна.

dlinyj Автор

01.04.2019 07:54В представленном виде схема — прототип. Если вы посмотрите статью, то там я замыкал вообще куском ножовочного полотна с кучей красивых искр. Да и выключатель выгорает сразу после срабатывания.

garageman

01.04.2019 15:08Достаточно ограничить зарядный ток конденсаторов. Резистор на килоом и ватт 10 мощности после диодного моста избавит от необходимости второго выключателя И понизит шанс спалить мост при включении устройства в сеть.

VL-endo

01.04.2019 08:25В представленном на фото серийном изделии отсутствующий блок питания представляет собой выпрямитель-умножитель. Конденсаторы заряжаются до 450 В. Для коммутации на нагрузку (катушку) используется мощный симистор.

firedragon

01.04.2019 08:00Легковушка с системником в багажнике. Не так эффектно, но значительно эффективней.

VL-endo

01.04.2019 08:29Такие варианты (авто с серверами на стоянке) реально существовали.

DGN

01.04.2019 14:19А в чем преимущество этого варианта? Я вот вижу лишь недостатки сплошные.

JerleShannara

02.04.2019 04:20Пока маски-шоу выступали в приёмной директора и доводили до слёз секретаршу Леночку, серверная уехала в соседний город, а поскольку использовалась технология «тонкий клиент», результат маски-шоу был немного предсказуем.

sim31r

02.04.2019 12:09Это если не произошла утечка информации. А то серверная уедет своих ходом сразу в отдел К.

JerleShannara

02.04.2019 23:24Ну если была утечка информации, то может выйти так, что даже если серверная уехала в зимбабве, у тонких клиентов вырастут жесткие диски с центральным процессором, терроризмом и 100500 копиями ужасно пиратского по и секретов родины.

berez

01.04.2019 08:53+1алюминиевые пластины жесткого диска начнут плавиться уже при температуре порядка 660 градусов Цельсия.

Вот только не факт, то вам попадется диск с алюминиевыми пластинами.

Мне вот почему-то попадаются в основном пластины из какого-то сплава, похожего на сталь — тяжеленькие и фиг согнешь. Еще, говорят, стеклянные есть.

Cast_iron

01.04.2019 10:30Кислотой не сжечь пластины, предварительно открыв корпус?

— Вспомнился фильм «Гений», сцена уничтожения видеозаписи на глазах сотрудников милиции.

"

"

Andrey_Dolg

Лучшая статья по ИБ, нет информации нет проблем.)

cubit

Нет диска — нет проблем)

Jabberwocky

Проблемы как раз только начинаются. Вот смотрит любопытствующий на трупик вашего диска и устройство для его уничтожения — и понимает, что там было что-то очень интересное. И остро хочет узнать у вас, где находится резервная копия, и не очень верит уверениям, что таковой нет. И начинает рассказывать про терморектальный криптоанализ.

sim31r

Для этого в TrueCrypt есть двойной уровень вложенности, псевдошифрованные и по настоящему шифрованные.

Temmokan

Затруднительно убедить кого-то, что у тебя нет резервной копии — особенно, если её на самом деле нет. Ведь доказать это невозможно.

lll000lll

Ага, и это достаточно широко известный факт.