Возможно, Вы знаете что такое OSINT и пользовались поисковиком Shodan, или уже используете Threat Intelligence Platform для приоритизации IOC от разных фидов. Но иногда необходимо постоянно смотреть на свою компанию с внешней стороны и получать помощь в устранении выявленных инцидентов. Digital Shadows позволяет отслеживать цифровые активы компании и её аналитики предлагают конкретные действия.

По сути Digital Shadows гармонично дополняет существующий SOC или полностью закрывает функционал отслеживания внешнего периметра. Построение экосистемы идёт с 2011 года и под капотом реализована масса интересных вещей. DS_ мониторит Интернет, соц. сети и darknet и выявляет из всего потока информации только важное.

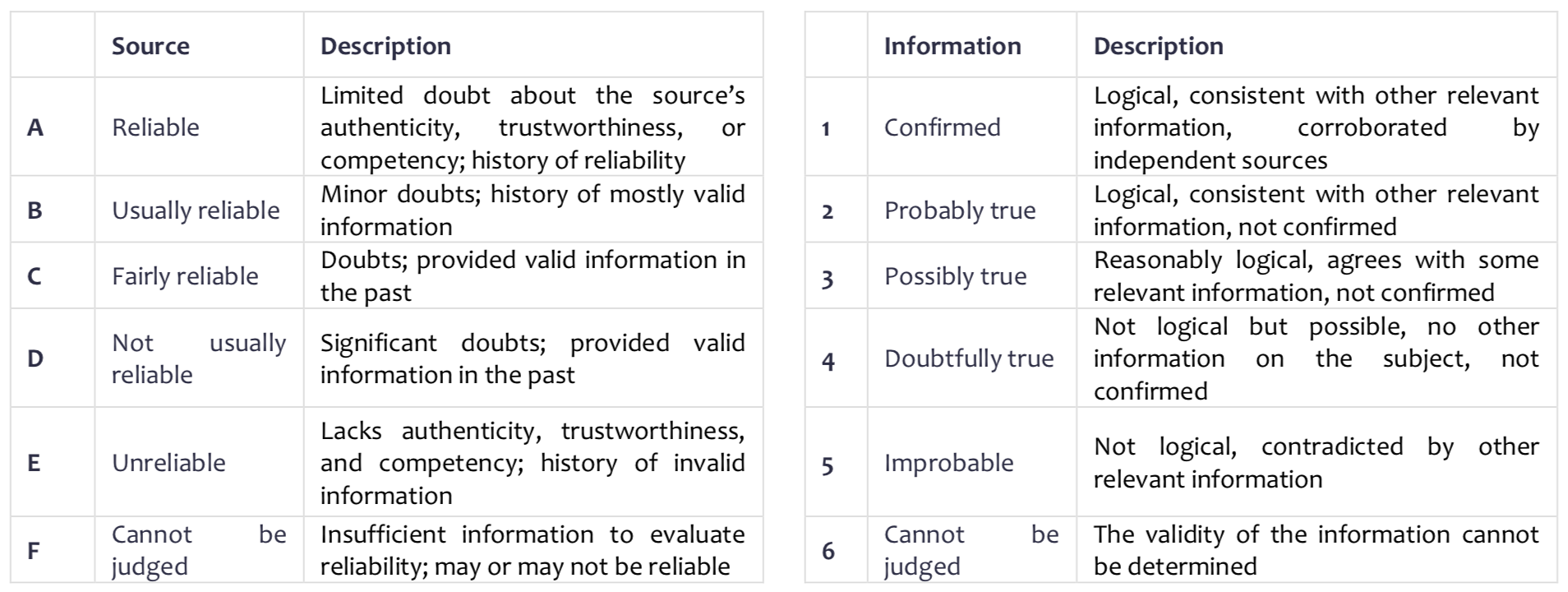

В своей еженедельной рассылке IntSum компания приводит табличку, которую Вы можете использовать в своей повседневной жизни для оценки источника и полученной информации. С табличкой вы также можете ознакомиться в конце статьи.

Digital Shadows способна обнаружить и погасить фишинговые домены, поддельные аккаунты в социальных сетях; найти скомпрометированные учетные данные сотрудников и утекшие данные, выявить информацию о готовящихся кибератаках на компанию, постоянно отслеживать публичный периметр организации и даже регулярно анализировать мобильные приложения в песочнице.

Выявление цифровых рисков

Каждая компания в процессе своей деятельности обрастает цепочками связей с клиентами и партнерами, и данные, которые она стремится защитить, становятся все более уязвимыми, их количество только растёт.

Чтобы начать управлять этими рисками, компания должна начать смотреть за пределы своего периметра, контролировать его и получать оперативную информацию об изменениях.

Data Loss Detection (чувствительные документы, доступны сотрудников, техническая информация, интеллектуальную собственность).

Представьте, что ваша интеллектуальная собственность была раскрыта в Интернете или в GitHub репозиторий случайно попал внутренний конфиденциальный код. Злоумышленники могут использовать эти данные для запуска более целенаправленных кибератак.

Online Brand Security (фишинговые домены и профили в соцсетях, имитирующее компанию мобильное ПО).

Поскольку сейчас трудно найти компанию без социальной сети или подобной платформы для взаимодействия с потенциальными клиентами, злоумышленники пытаются выдать себя за бренд компании. Киберпреступники делают это путем регистрации поддельных доменов, учетных записей социальных сетей и мобильных приложений. В случае успеха фишинга / мошенничества, это может повлиять на доход, лояльность и доверие клиентов.

Attack Surface Reduction (уязвимые сервисы на периметре с Интернетом, открытые порты, проблемные сертификаты).

По мере роста ИТ-инфраструктуры продолжает расти поверхность атаки, количество информационных объектов. Рано или поздно внутренние системы могут оказаться случайно опубликованы во внешнем мире, например, база данных.

DS_ оповестит о проблемах раньше, чем ими сможет воспользоваться атакующий, выделит наиболее приоритетные, аналитики порекомендуют дальнейшие действия и тут же можно будет сделать takedown.

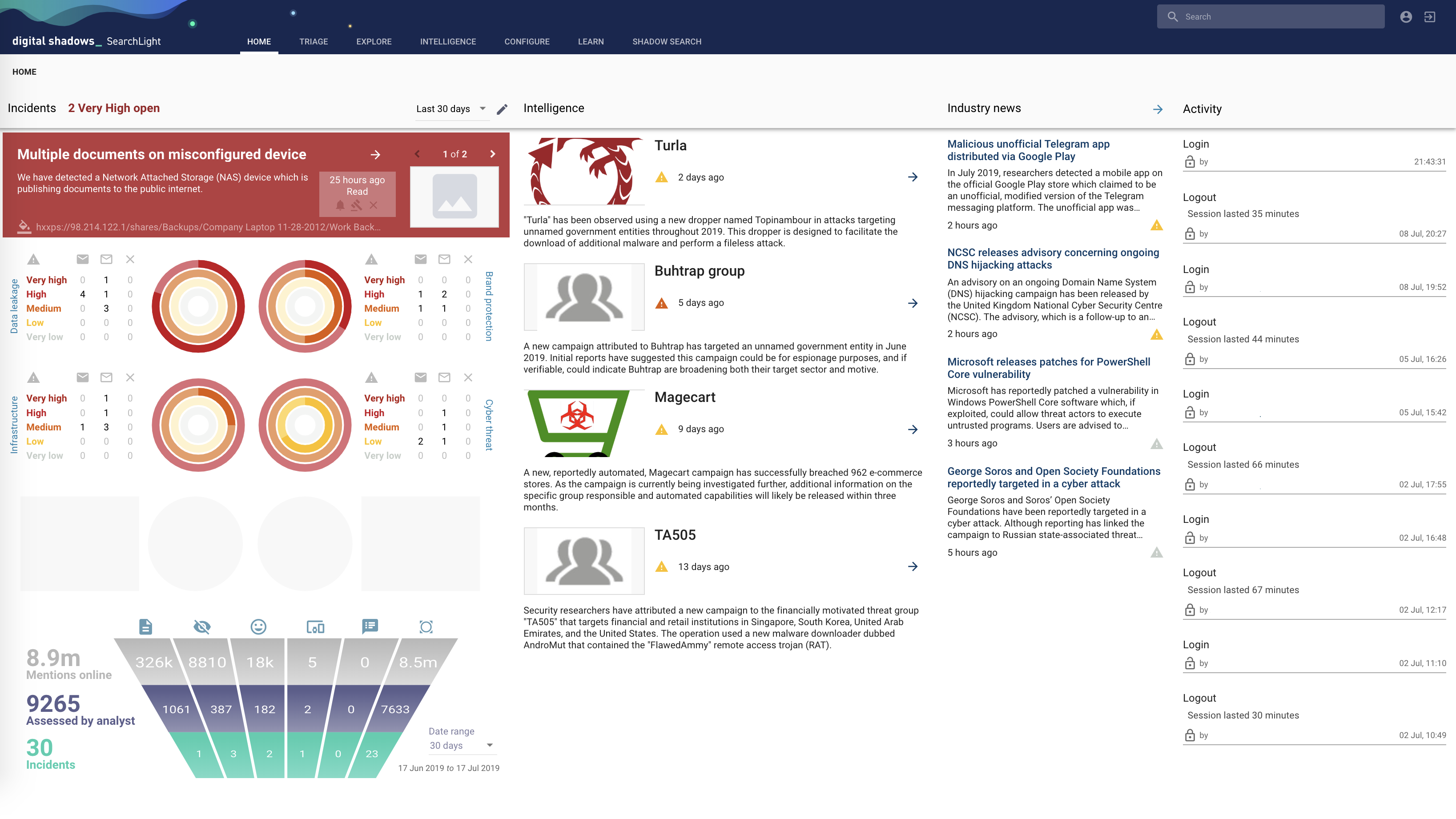

Интерфейс DS_

Можно использовать непосредственно веб-интерфейс решения или воспользоваться API.

Как можно заметить, аналитическая сводка представлена в виде воронки, начиная от количества упоминаний и заканчивая реальными инцидентами полученных из разных источников.

Многие используют решение как википедию с информацией об активных атакующих, проводимых ими кампаниях и событиях в сфере ИБ.

Digital Shadows легко интегрировать в любую внешнюю систему. Поддерживаются как уведомления, так и REST API для интеграции в свою систему. Можно назвать IBM QRadar, ArcSight, Demisto, Anomali и другие.

Как управлять цифровыми рисками — 4 основных шага

Шаг 1: Определение критичных для бизнеса активов

Этот первый шаг, конечно же, заключается в понимании того, о чем организация заботится больше всего и что хочет защитить.

Можно разделить на ключевые категории:

- Люди (заказчики, сотрудники, партнёры, поставщики);

- Организации (родственные и обслуживающие компании, общая инфраструктура);

- Системы и операционные критические приложения (веб-сайты, порталы, базы данных с данными клиентов, системы обработки платежей, системы доступа сотрудников или ERP приложения).

При составлении этого списка рекомендуется следовать простой идее — активы должны быть вокруг критичных бизнес-процессов или экономически важных функций компании.

Обычно добавляют сотни ресурсов, в том числе:

- названия компаний;

- бренды / торговые марки;

- диапазоны IP-адресов;

- домены;

- ссылки на социальные сети;

- поставщиков;

- мобильные приложения;

- номера патентов;

- маркировки документов;

- идентификаторы DLP;

- подписи email-писем.

Адаптация сервиса под себя гарантирует получение только релевантных оповещений. Это итеративный цикл, и пользователи системы будут добавлять активы по мере их появления, такие как новые названия проектов, предстоящие слияния и поглощения или обновленные веб-домены.

Шаг 2: Понимание потенциальных угроз

Чтобы наилучшим образом подсчитать риски, необходимо понимать потенциальные угрозы и цифровые риски компании.

- Техники, тактики и процедуры злоумышленников (TTP)

Фреймворк MITRE ATT&CK и другие помогают найти общий язык между защитой и нападением. Сбор информации и понимание поведения по широкому кругу злоумышленников дает очень полезный контекст при защите. Это позволяет понимать следующий шаг в наблюдаемой атаке, либо выстраивать общую концепцию защиты исходя из Kill Chain. - Возможности злоумышленников

Атакующий будет использовать наиболее слабое звено или кратчайший путь. Различные векторы атак и их комбинации — почта, веб, пассивный сбор информации и т.д.

Шаг 3: Мониторинг нежелательных появлений цифровых активов

Чтобы выявлять активы, необходимо регулярно отслеживать большое количество источников, такие как:

- Git репозитории;

- Плохо настроенные облачные хранилища;

- Paste сайты;

- Соц. медиа;

- Криминальные форумы;

- Dark web.

Чтобы начать с чего-то, вы можете использовать бесплатные утилиты и техники, ранжированные по степени сложности в руководстве ‘A Practical Guide to Reducing Digital Risk’.

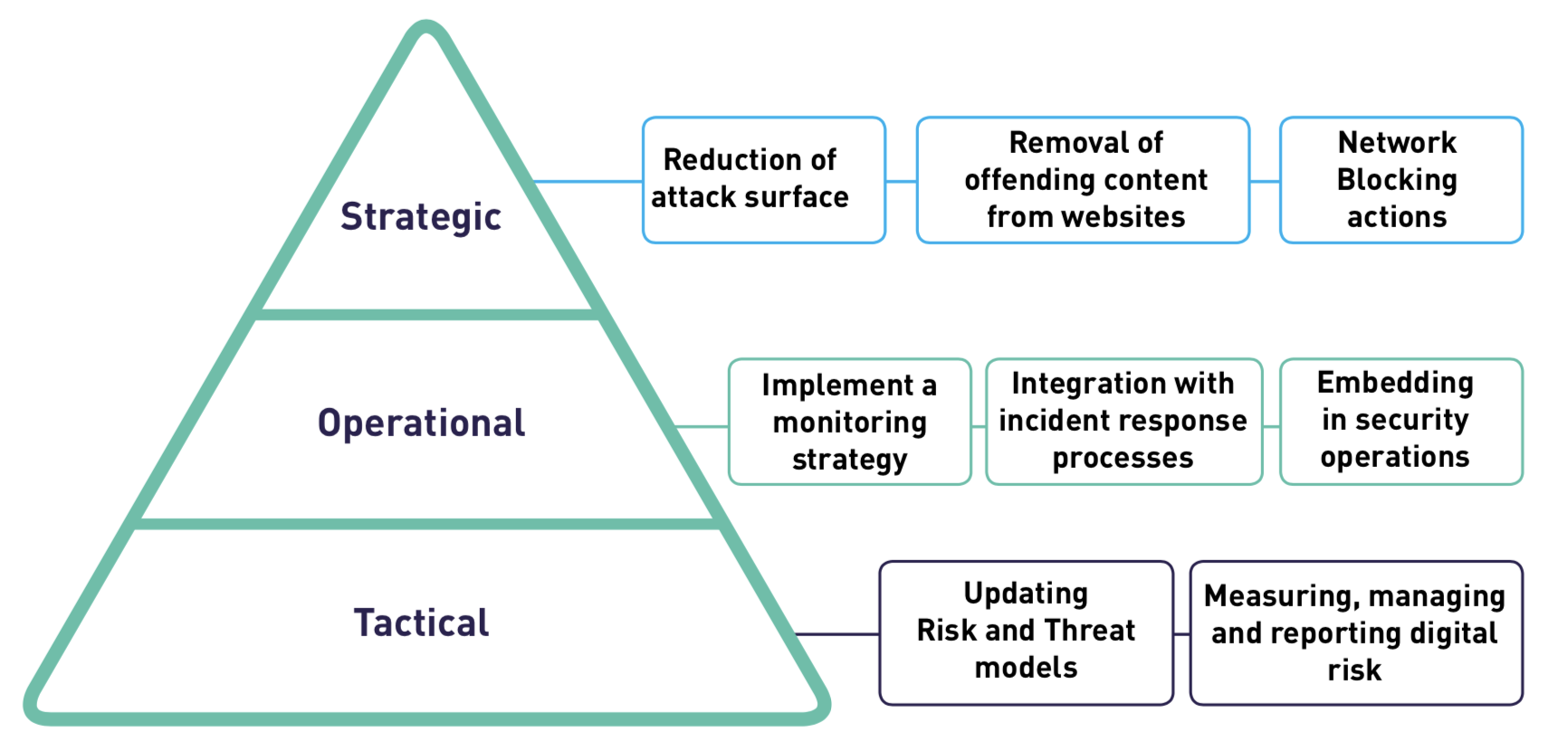

Шаг 4: Принятие мер по защите

После получения уведомления необходимо предпринять конкретные действия. Можно выделить Тактические, Операционные и Стратегические.

В Digital Shadows каждое предупреждение включает в себя рекомендуемые действия. Если это фишинговый домен или страница в соцсети, то отслеживать статус выполнения погашения можно в разделе “Takedowns”.

Доступ к демо-порталу в течение 7 дней

Сразу оговорюсь, что это не полноценное тестирование, а лишь временный доступ к демо порталу для ознакомления с его интерфейсом и поиска по некоторой информации. Полноценное тестирование будет содержать актуальные для конкретной компании данные и предполагает работу аналитика.

Демо-портал будет содержать:

- примеры предупреждений для фишинговых доменов, открытые учетные данные и слабые места в инфраструктуре;

- поиск по darknet страницам, криминальным форумам, фидам и многом другом;

- 200 профилей киберугроз, инструментов и кампаний.

Получить доступ можно по этой ссылке.

Еженедельные рассылки и подкаст

В еженедельной рассылке IntSum можно получать краткую сводку оперативной информации и последних событий за последнюю неделю. Также можно послушать подкаст ShadowTalk.

Для оценки источника Digital Shadows используя качественные утверждения из двух матриц, оценивая достоверность источников и достоверность информации, полученной от них.

Статья написана по мотивам ‘A Practical Guide to Reducing Digital Risk’.

Если решение Вас заинтересовало, Вы можете обращаться к нам — компанию Фактор груп, дистрибьютору Digital Shadows_. Достаточно написать в свободной форме на digitalshadows@fgts.ru.

Авторы: popov-as и dima_go.