Привет, Хабр! Меня зовут Борис, и я отвечаю за информационную безопасность клиентских и внутренних сервисов в Linxdatacenter. Сегодня мы поговорим о том, как защитить от утечки и потери данных корпоративную почту в Office 365. Страшный сон ИТ-инженера — толпа коллег с паническими криками о неоткрывающихся документах и исчезнувшей почте. А когда все данные синхронизируются в публичном облаке, кошмар от реальности отделяет одно действие неосторожного пользователя. Есть несколько способов застраховаться от этой беды, но не все одинаково хороши. В течение нескольких недель мы упорно искали решение для душевного спокойствия ИТ-отдела и тестировали его. Сегодня я хочу рассказать о результатах тестирования и о продукте, который мы выбрали для использования в продуктиве.

В чем риски?

Человеческий фактор играет ключевую роль в вопросах защиты информации. Более чем в 90% случаях главной причиной инцидентов становится человек и его действия, которые приводят к нарушению информационной безопасности. Самые опасные и при этом чаще всего используемые персоналом приложения – это электронная почта и приложения для обмена файлами. Для нашей компании такими сервисами являются Office 365 E-mail и OneDrive. Оба приложения доступны вне периметра офиса, без использования VPN-подключения и двухфакторной аутентификации.

Для начала остановимся на наиболее частых видах атак, возникающих при использовании данных приложений, и их последствиях.

Типичные виды атак в Office 365 E-mail

| Типичные виды атак | Возможные последствия |

| Использование вредоносного ПО |

|

| Фишинг |

|

| Несанкционированный доступ |

|

Типичные виды атак в Office 365 OneDrive

| Использование вредоносного ПО |

|

| Несанкционированный доступ |

|

Теперь, когда вы тоже задумались о рисках, связанных с использованием казалось бы невинных почтовых приложений, перейдем к решениям по их защите.

Какие решения рассматривались?

Для защиты облачных сервисов Office 365 мы рассматривали следующие решения: Microsoft ATP и Check Point CloudGuard SaaS. Почему именно эти продукты? Дело в том, что CloudGuard SaaS на время периода тестирования, да и сейчас, является единственным в своем роде SaaS-решением, которое взаимодействует с сервисами Office 365 на уровне API. Microsoft ATP, в свою очередь, является встроенным продуктом. Остальные вендоры располагают решениями, которые встраиваются в работу почтовой службы путем перенаправления трафика на физический или виртуальный сервер, который обрабатывает письмо и возвращает его конечному пользователю. Для этого необходима настройка коннекторов Office 365 и смена MX записи в DNS, что может привести к простою сервисов электронной почты. Работа почтового сервиса для нас критична, поэтому подобные решения мы не рассматривали.

Перед активным тестированием были изучены репорты и рецензии о перечисленных продуктах на различных профильных ресурсах, проведен опрос коллег.

Microsoft ATP

Microsoft Office 365 Advanced Threat Protection предлагает три платных уровня подписки (E1, E3 и E5) для компаний с 300 или более пользователями. Каждый уровень включает в себя сканирование вложений и песочницу (Safe Attachments), фильтрацию репутации URL-адресов (безопасные ссылки), базовые средства защиты от спуфинга, а также антифишинг.

Звучит здорово… Однако, MS Office 365 ATP имеет ряд значительных уязвимостей. Во-первых, служба позволяет хакерам искать записи MX, чтобы определить, используют ли пользователи Office 365. После чего злоумышленники нацеливают атаку с помощью поддельного входа в Office 365 или совместного использования файлов через OneDrive. Кроме того, любой хакер может активировать почтовый ящик с защитой Microsoft ATP, а затем постоянно проверять свои атаки на систему с помощью метода проб и ошибок, пока не найдет стратегию, которая работает. Злоумышленники всего за 10 долларов могут открыть сотни учетных записей, чтобы проверить свои методы и при этом получить твердую прибыль, если их атаки окажутся успешными в долгосрочной перспективе. Не так давно исследователи обнаружили 0-day уязвимость, названную BaseStriker. Хотя, если честно, публикации об обходе защиты Microsoft появляются регулярно.

Avanan сообщили, что BaseStriker используется хакерами для проведения более эффективных фишинговых атак. Этот метод позволяет отправлять большое количество веб-ссылок через серверы MSFT без сканирования. Эта ссылка может указывать пользователю на сайт фишинга или на файл, который загружает вредоносное ПО. BaseStriker может проникнуть в Office 365, по существу запутывая ATP путем разделения и скрытия злонамеренной ссылки с использованием тега URL. Вредоносная ссылка включена в электронное письмо, но вместо того, чтобы быть частью первичной ссылки, она разделяется. Это подробно показано в примере Avanan.

Использование собственной программной оболочки в среде пользователя (внутри браузера), которая, как выяснилось, никак не реагирует на вредоносное ПО и скрипты, допускает исполнение вредоносного кода на фишинговом сайте. В режиме Prevent на эмуляцию требуется около 30 минут и даже больше. Коллеги, которые тестировали данное решение, также пока что не советуют использовать его на практике.

Яркая демонстрация ATP (Proof-of-concept) и его недостатков также имеется на сайте компании TrustedSec (ссылка).

Check Point Cloud Guard SaaS

Перейдем к решению от Check Point. В нашем тесте мы использовали решение CloudGuard SaaS.

CloudGuard SaaS подключается к Office 365 посредством учетной записи администратора и предоставления прав доступа к почте и файлам.

Уровни сканирования:

- Входящие и исходящие письма, вложения, ссылки в письмах.

- Файлы на файловом хранилище.

Решение состоит из нескольких модулей, действующих на разных уровнях:

- Вложения и файлы проверяются модулем Anti-Virus, используются технологии Check Point SandBlast.

- Модуль Anti-Phishing срабатывает на ранее неизвестных и потенциально опасных отправителей. Check Point заявляет, что использует более 300 параметров для определения фишинга.

- Модуль DLP реагирует на документы, письма и вложения, содержащие потенциально важную финансовую или организационную информацию. Достаточно полезная функция, особенно против возможных диверсий или ошибок сотрудников, а также для контроля информационных потоков.

- Модуль Shadow IT позволяет выявить использование сторонних сервисов помимо Office 365. Под Shadow IT понимаются ИТ-устройства, ПО и сервисы, которые присутствуют в организации, но не обслуживаются ИТ-отделом. Они не стоят на балансе ИТ-отдела, их состояние и работа не контролируются, более того, ИТ-департамент может вообще ничего о них не знать. К ним относятся Amazon AWS, GPC, amoCRM и другие сервисы.

- Модуль обнаружения аномалий позволяет выявить аномалии во время входа пользователей в Office 365.

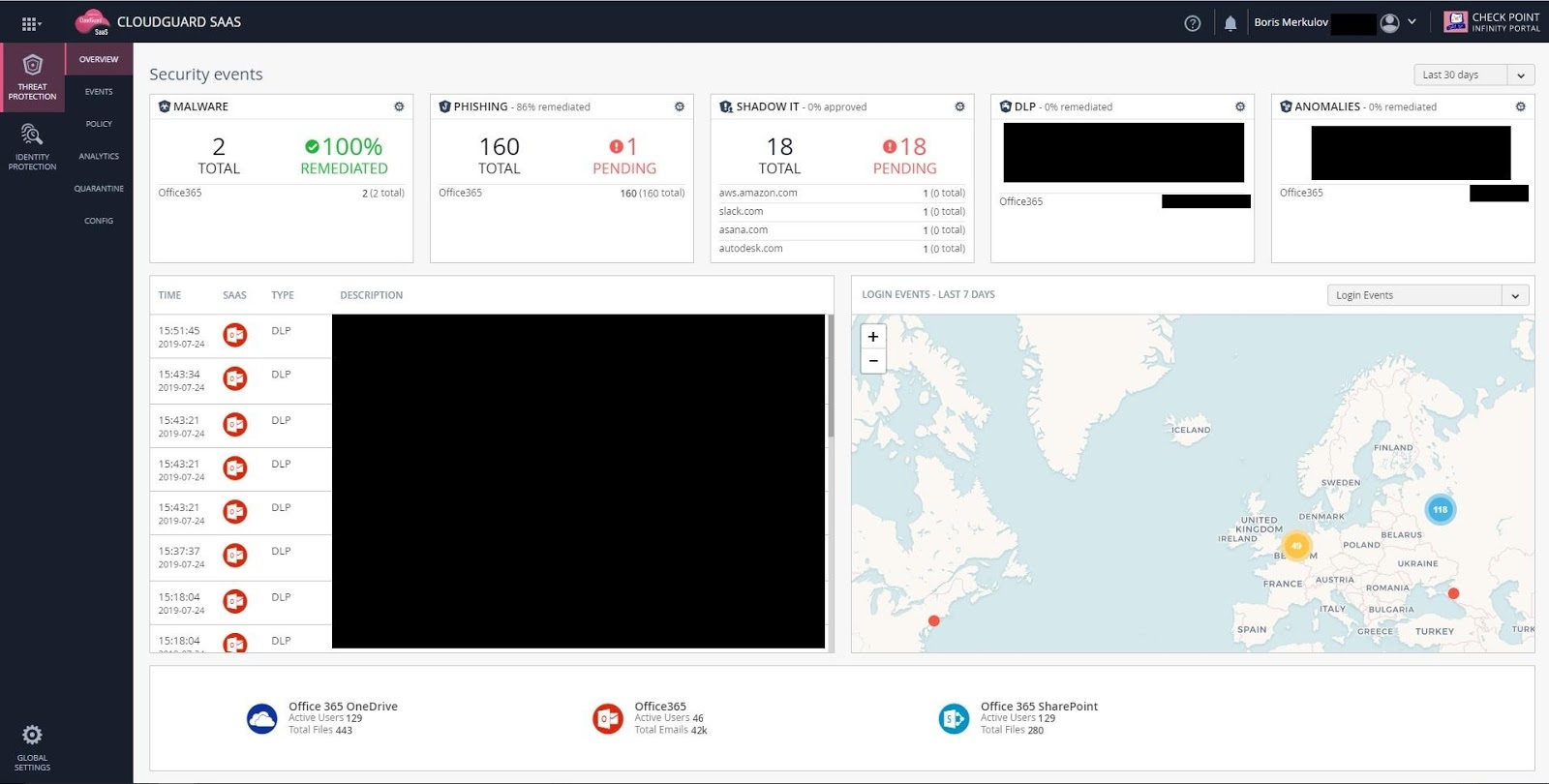

В личном кабинете Cloud Guard SaaS отображается статистика по каждому модулю.

В личном кабинете Cloud Guard SaaS отображается статистика по каждому модулю.Все модули обучаемы и позволяют администратору указывать на false positive срабатывания.

Для проведения тестирования CloudGuard SaaS был подключен к сервисам Office 365 Email и Office 365 OneDrive в режиме мониторинга.

Перейдем к практике

Давайте разберем данные работы сервиса за последние пару месяцев с момента внедрения.

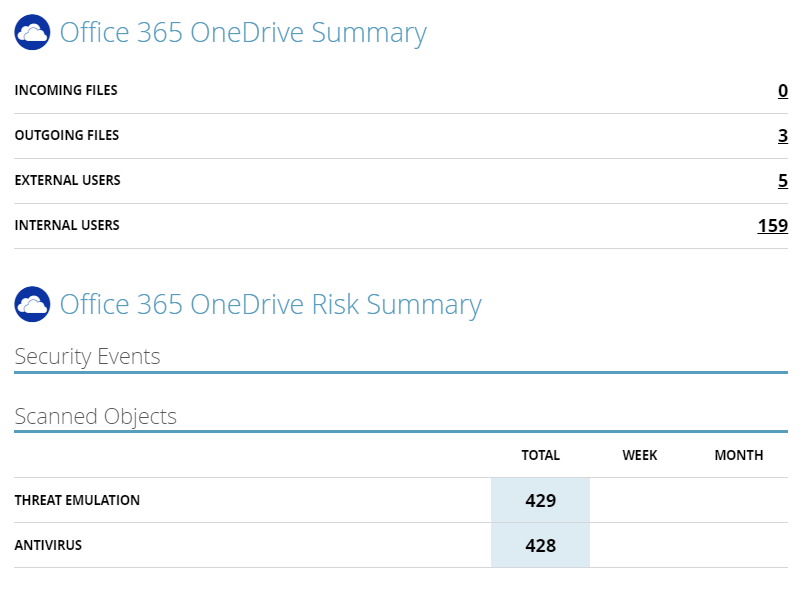

CloudGuard сканирует вложения в письмах для предотвращения угроз и прогоняет их через песочницу.

На скриншоте выше показана следующая информация:

- количество внешних пользователей (имеются в виду адреса не с нашим доменом);

- количество защищаемых внутренних пользователей (те, что есть в системе);

- количество входящих писем с вложениями;

- количество исходящих писем с вложениями.

Отчет по сканированию Office 365

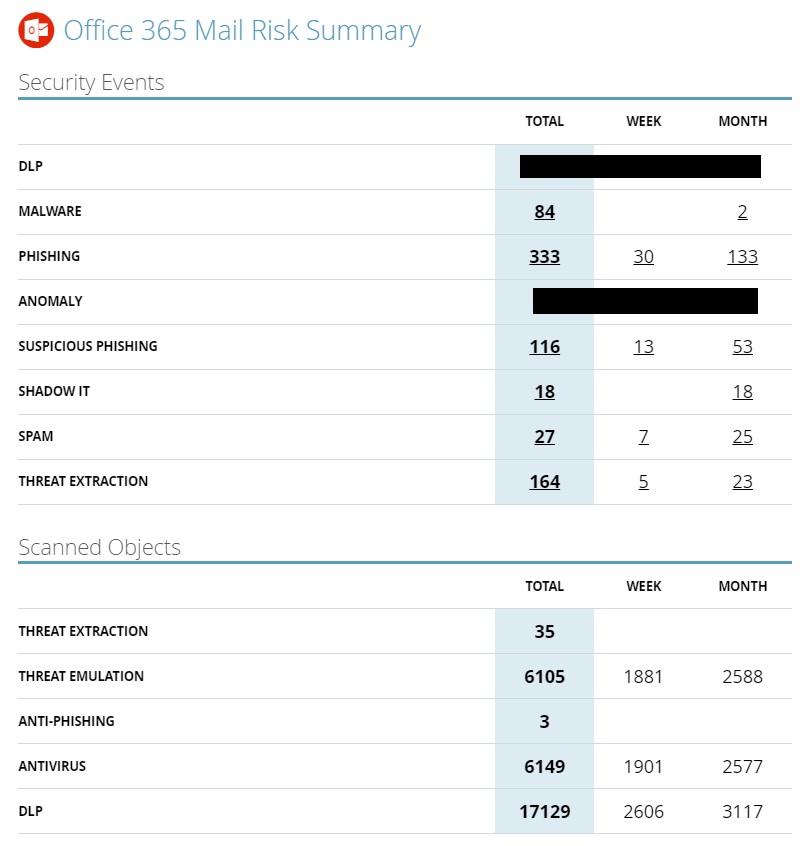

Сводная информация по выявленным угрозам и отсканированным объектам.

На скриншоте выше представлена информация о предотвращенных угрозах (Security Events) и сканированных объектах (Scanned objects):

- утечка конфиденциальной информации (Data Leak Prevention);

- попытки проникновения вредоноса (вредоносное ПО);

- фишинг;

- аномальная активность — бывает разной;

- подозрения на фишинг;

- shadow IT;

- SPAM;

- threat extraction (конвертация файлов в безопасную форму).

Отчет по сканированию OneDrive

На самом деле репорт представляет из себя куда больший объём информации. Например, в модуле DLP можно увидеть по какой маске происходит срабатывание, найти письмо, повлекшее потенциальную утечку информации. Поделиться подобным скрином, увы, не могу.

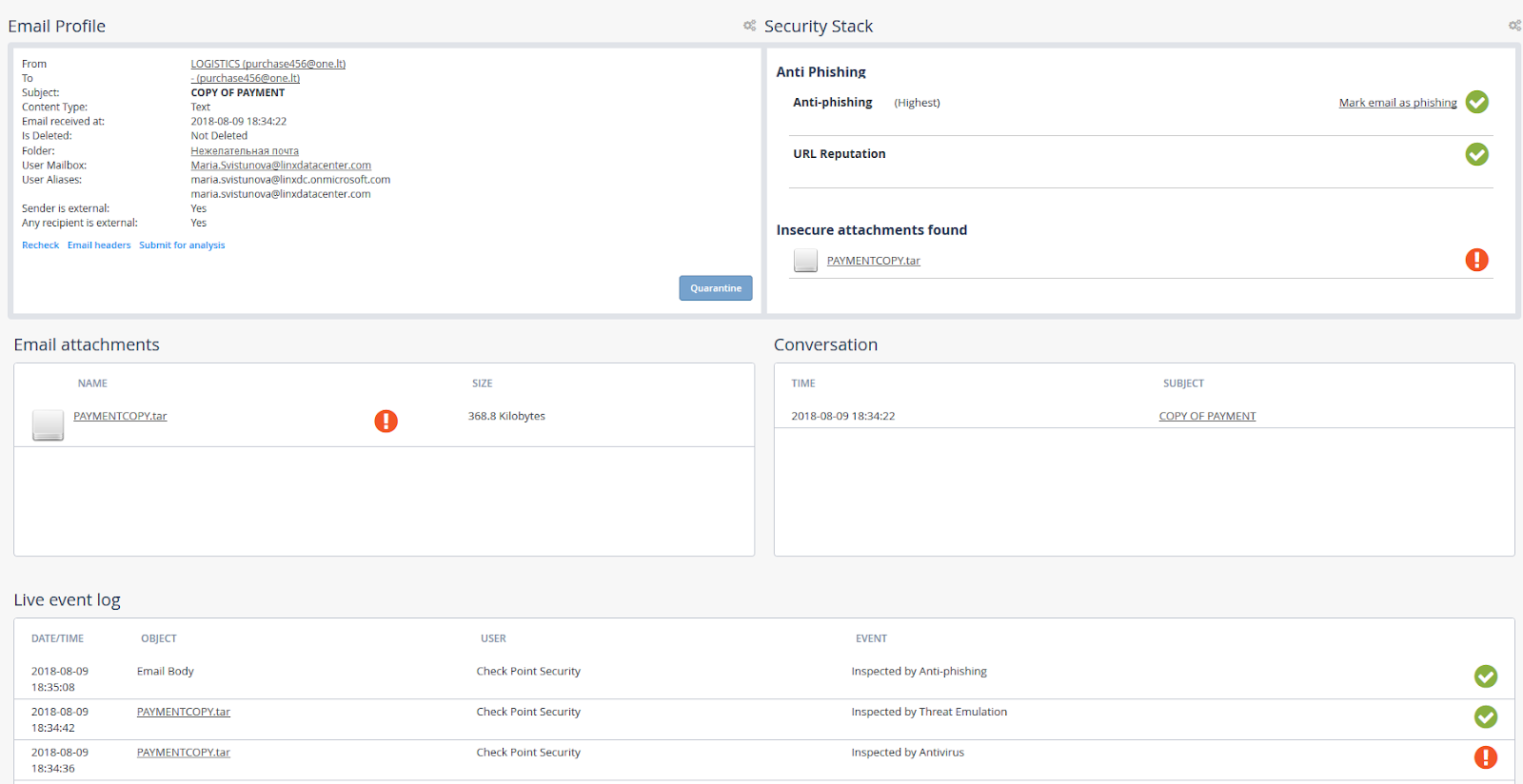

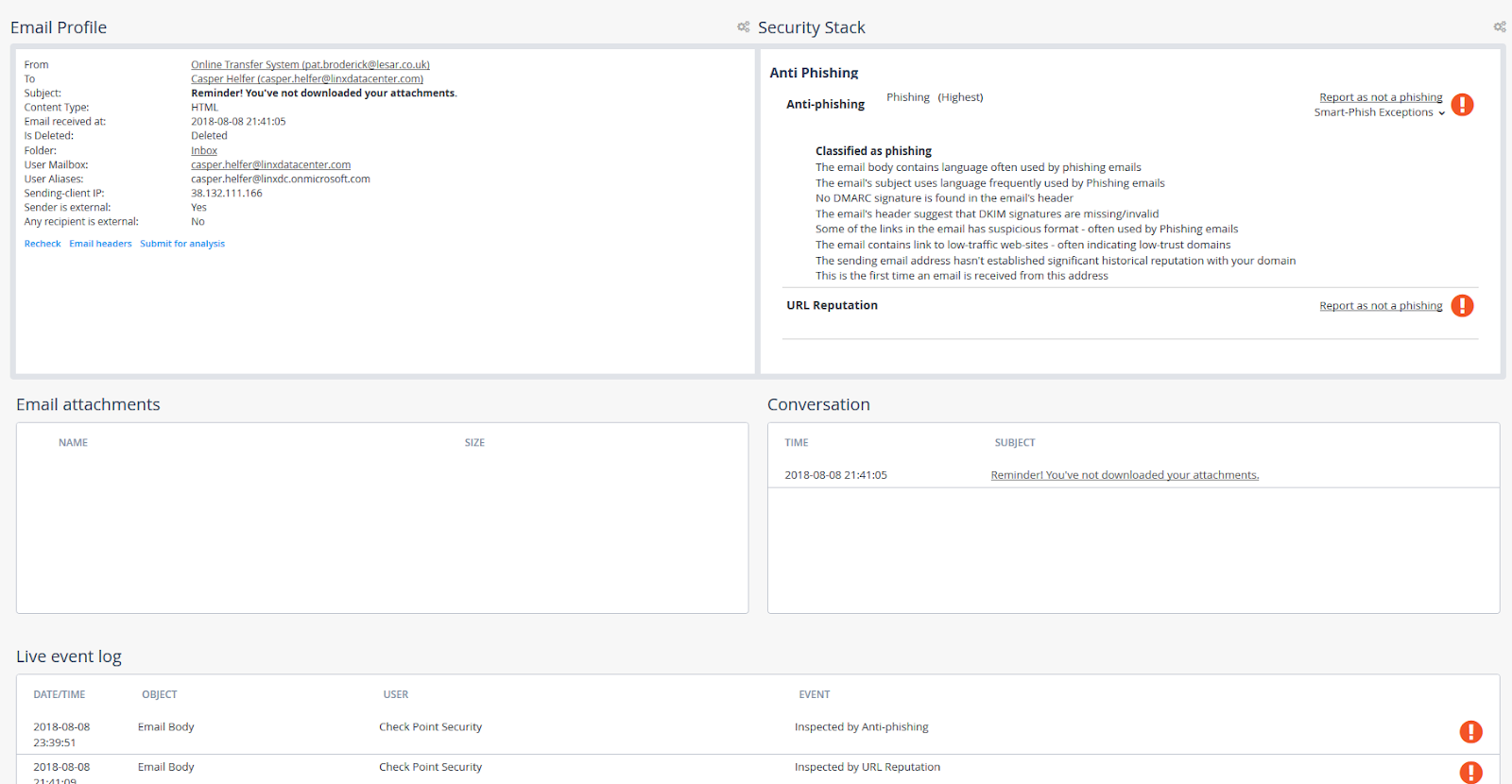

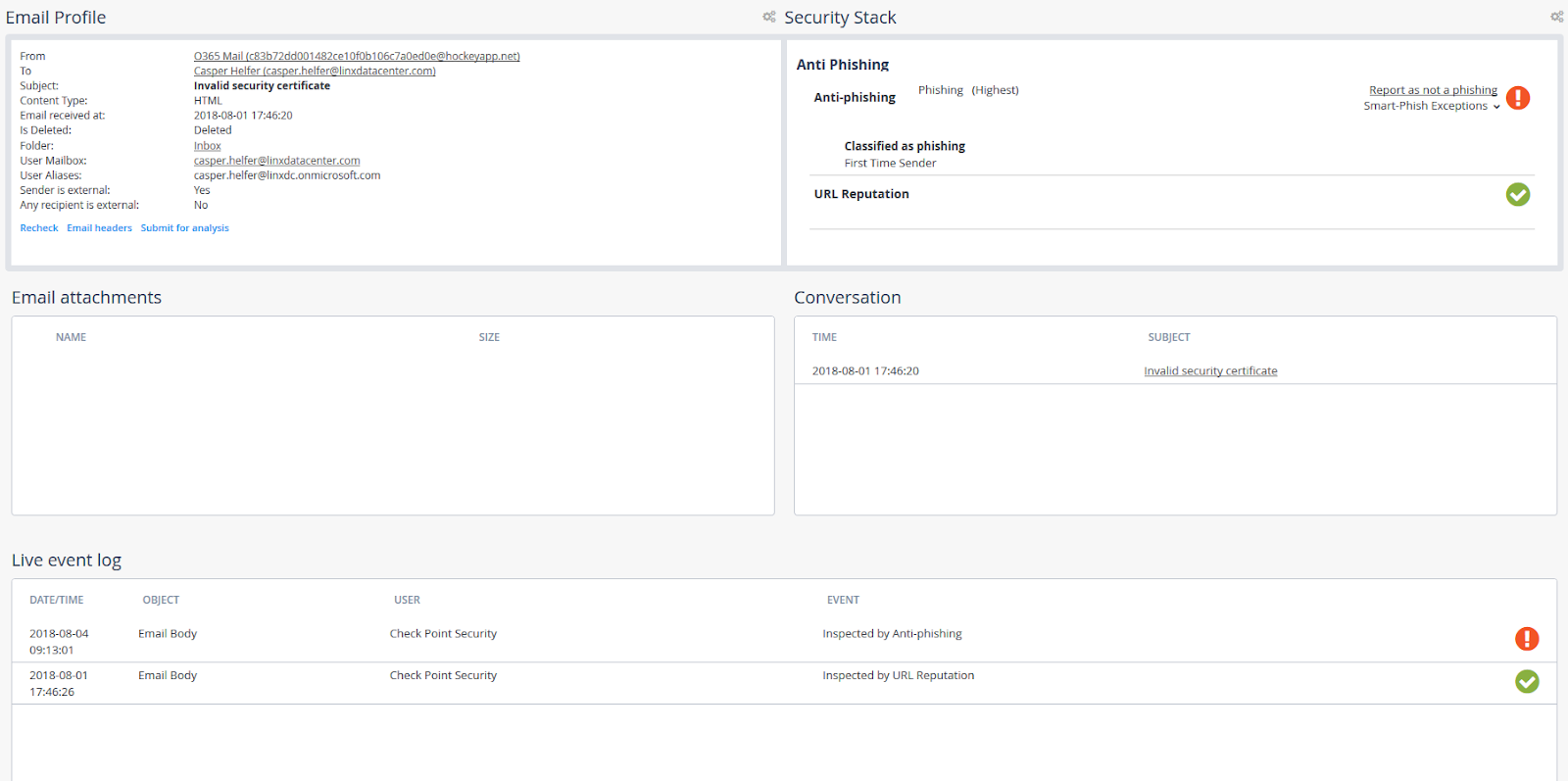

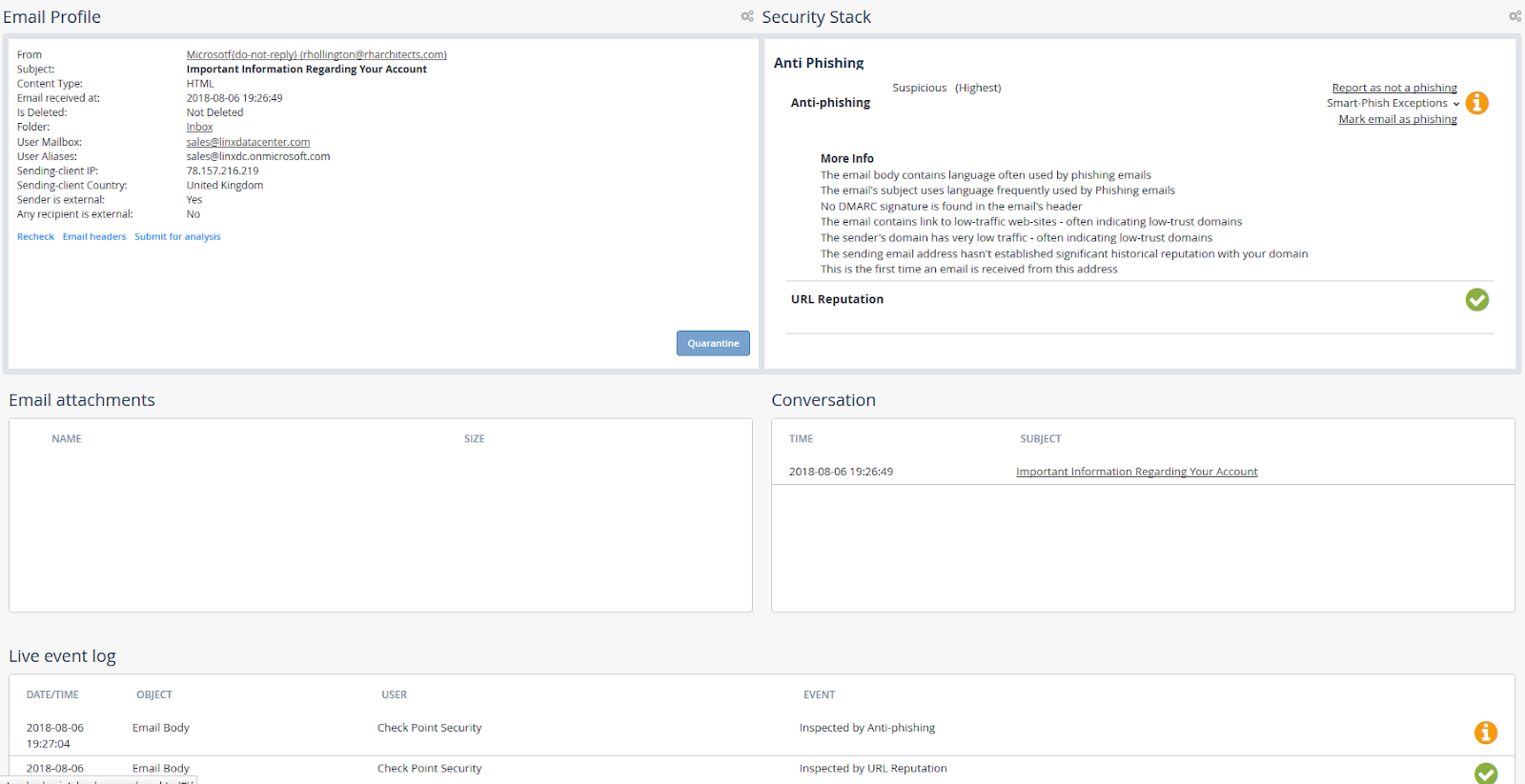

Примеры отображения вредоносных писем на портале CloudGuard

- Письмо с обнаруженным вредоносным вложением:

- Фишинговое письмо, которое пропустили встроенные фильтры Microsoft:

- URL reputation (один из параметров оценки фишинговых писем) в порядке, но ссылка в письме фишинговая:

- Пример письма, подозреваемого в фишинге, также не замеченное фильтрами Microsoft:

И… выводы

Теперь поговорим о плюсах и минусах CloudGuard SaaS.

Плюсы:

- Приятный и довольно простой интерфейс.

Быстрая, очень быстрая интеграция в Office 365: необходима учетка администратора и 5-10 минут.- Консультации и прямая поддержка вендора.

- Возможность бесплатного тестирования в течение 30 дней.

- Возможность использования нативных групп Office 365 для формирования списка защищаемых адресов, гибкого управления лицензиями.

- Каждый подключенный к Check Point CloudGuard SaaS пользователь может быть защищен любым модулем за фиксированную стоимость и на любом доступном сервисе CloudGuard SaaS (Office 365 mail, OneDrive, SharePoint, Google Drive, Dropbox и др.).

- Детальные отчеты по каждому событию;

- Не так давно появился антиспам!

Кроме того, в последующих редакциях вендор обещает реализацию нескольких важных доработок:

- Identity Protection модуль для Azure AD, который позволит привязать двухфакторную аутентификацию к каждому из доступных сервисов;

- защиту от СМС-фишинга.

Минусы:

- Check Point получает полный доступ к нашим сервисам. Отношения строятся на взаимном доверии.

- Не самая быстрая реакция техподдержки по возникающим проблемам.

- Отсутствие белых списков для внешних почтовых адресов.

- Отсутствие возможности выгрузки отчетов из раздела аналитики — очень не хватает.

- Отсутствие роли read-only пользователя портала (доступен только admin).

В целом мы удовлетворены результатами тестирования и остановили свой выбор именно на продукте компании Check Point. В данный момент CloudGuard SaaS подключен к сервисам Office 365 Email и Office 365 OneDrive в режиме Prevent.

Хотелось бы отметить, что инженерами Linxdatacenter также рассматривался Cisco Email Security и Fortimail в качестве ещё одного варианта защиты почтового сервера от фишинговых атак и спама, однако внедрение CES требует смены MX записи домена, подключения коннекторов в Exchange и потенциально может привести к небольшому простою сервиса, что, к сожалению, критично. Возможно, в ближайшем будущем мы вернемся к тестированию обновленных решений CES и Fortimail.

Protos

Забыли закрасить учётку пользователя на одном из скринов. Решение интегрируется с облачной DLP от MS?

bmerkulov Автор

Cloud Guard SaaS использует собственный DLP модуль с достаточно широкими настройками по маскам, причем не только для почты, но и для OneDrive, SharePoint, Google Drive, Dropbox, Gmail и др. Не думаю, что идет интеграция с решением от MS.

Protos

Это может и да, но если все эти ресурсы в облаке, например, SharePoint.com, то ничего же он не увидит т.к. наземный

bmerkulov Автор

Не совсем понял суть вопроса — сервис облачный, кто наземный?