В процессе интеграции все сотрудники поглощаемых компаний обязаны использовать VPN-клиент Cisco AnyConnect для доступа ко всем внутренним ресурсам, так как их сети изначально считаются недоверенными и несоответствующими нашим требованиям по ИБ. При этом политика безопасности Cisco запрещает split tunneling, что означает, что новые сотрудники не могут одновременно работать и в корпоративной сети и напрямую в Интернет, что создает для них непривычные ранее сложности и снижение продуктивности (особенно для разработчиков). Кстати, согласно опросу, который неформально проводила наша служба ИБ в крупных американских компаниях запрет split tunneling — это распространенная практика, повышающая защищенность корпоративных сетей.

Но вернемся к сотрудникам поглощаемых компаний. Их недоверенные компьютеры могут стать точкой проникновения в корпоративную сеть, а мы этого допустить не можем. Но при этом должны предоставить возможность работать новым сотрудникам со всеми нашими внутренними системами до завершения полной интеграции. Мы могли бы реализовать схему с Site-to-Site VPN, но и она не устраняет исходную проблему, так как split tunneling мы не разрешаем, подключаемый офис по-прежнему остается недоверенным и доступ через МСЭ будет сильно ограничен. Подключение к корпоративным ресурсам Cisco делает невозможным доступ к локальным ресурсам или к внешним сервисам (AWS, GitHub и т.п.). Доступ же к ним соответственно «отрубает» доступ к ресурсам Cisco. Дилемма :-( Даже в случае реализации веб-аутентификации оставались как технические (например, с IPv6) сложности, так и организационные — нехватка опыта у пользователей и отсутствие возможности проверки устройств перед предоставлением доступа (что в корпоративной сети Cisco делает Cisco ISE). Кроме того, недоверенные площадки невозможно мониторить, так на них отсутствуют необходимые инструменты, принятые в качестве стандарта в Cisco.

Тогда-то и родилась идея C-Bridge, сетевого решения, использующего маршрутизаторы, коммутаторы и средства защиты Cisco, для предоставления быстрого, защищенного подключения и мониторинга безопасности новых, недоверенных, устаревших или несоответствующих требованиям Cisco площадок. Чуть отвлекаясь, стоит отметить, что ровно та же идея применяется нами в проектах построения SOC, в которых необходимо мониторить безопасность промышленных сегментов и даже изолированных от внешнего мира площадок.

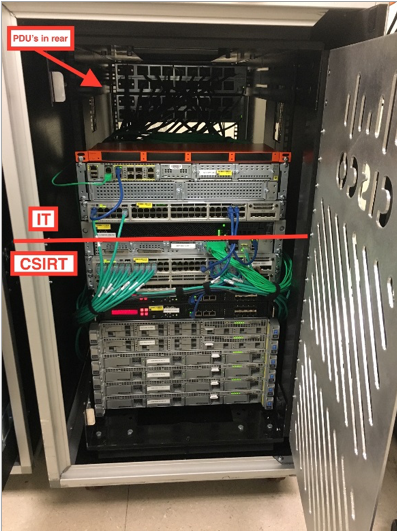

C-Bridge — это полностью автономное и мобильное решение, которые задействует управление идентификацией и проверку пользовательских устройств для обеспечения доступа к корпоративным ресурсам Cisco и иным сетям (например, облакам) без компрометации безопасности нашего предприятия. Со стороны C-Bridge выглядит как обычная стойка, напичканная соответствующим оборудованием. Сейчас ее высота составляет 20RU, но заполнена она только на 16RU (4RU остаются запасом для будущего применения). Из этих 16RU четверть отдана под ИТ-задачи, а оставшиеся три четверти — для целей безопасности и мониторинга.

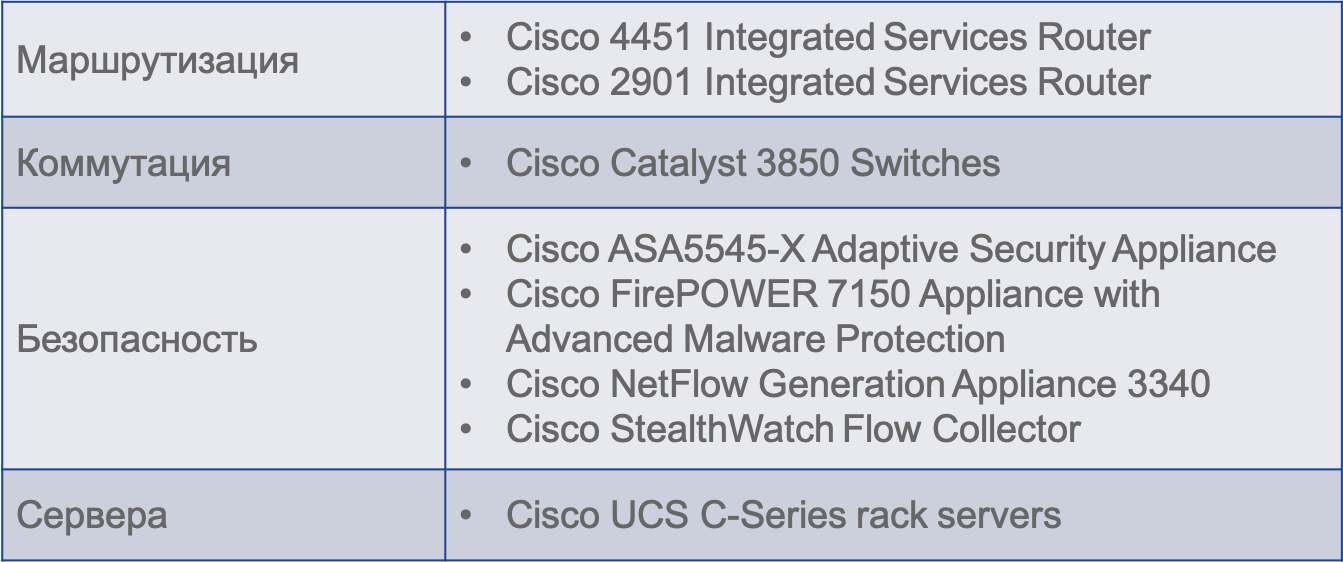

Служба мониторинга ИБ и реагирования на инциденты Cisco CSIRT мониторит с помощью C-Bridge весь доступ к/через Интернет, включая и доступ к нашим внутренним ресурсам. Аппаратная начинка этой стойки выглядит следующим образом:

В дополнение к межсетевому экранированию и VPN-функциональности также используются следующие решения по ИБ:

- Cisco NGIPS with AMP for Networks

- vWSA с AMP for Content с интеграцией с ThreatGrid

- Генерация несемплированного Netflow и передача в Cisco Stealthwatch vFlowCollector

- CSIRT PDNS и Cisco Umbrella

- Qualys Vulnerability Scanner (виртуальный)

- BGP Black Hole/Quarantine

- DLP-функциональность

- Сбор Syslog.

Весь трафик с недоверенных площадок теперь проходит через C-Bridge, который является основной точкой контроля. Удаленные пользователи с помощью AnyConnect тоже подключаются к Cisco ASA в C-Bridge и затем уже могут подключаться либо к нашим корпоративным ресурсам, либо к Интернет. Доступ к сети Cisco осуществляется через туннель DMVPN, а трафик к облачным сервисам или Интернет-ресурсам идет напрямую, без необходимости проходить через сеть Cisco. При этом наличие в C-Bridge системы обнаружения атак нового поколения Cisco NGIPS, системы контроля доступа в Интернет Cisco Web Security, системы защиты от вредоносного кода Cisco AMP, системы мониторинга DNS Cisco Umbrella и системы обнаружения аномалий Cisco Stealthwatch, позволяют защитить недоверенную сеть от попадания в нее вредоносного кода и иных нарушений ИБ.

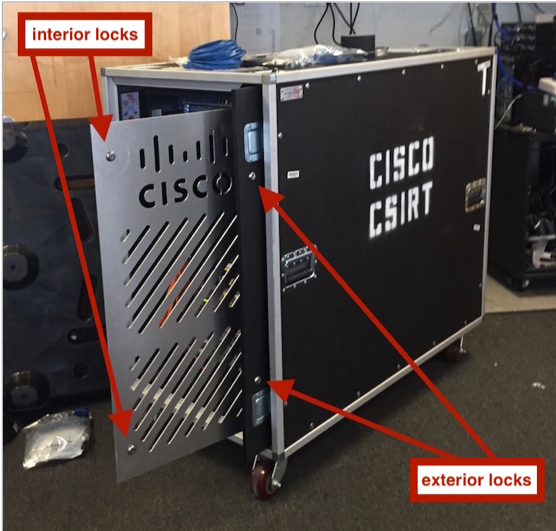

Так как C-Bridge используется в недоверенной среде, то помимо встроенных механизмов защиты и контроля доступа в самих средствах защиты, мы физически защищаем мобильную стойку, размещаемую на стороне поглощенной компании. Используется два набора замков (внутри + снаружи) на внутренней и внешней «дверцах» C-Bridge. При этом закрытые двери не мешают работать с проводами для их подключения к сети и электропитанию. После внедрения внешняя дверца может быть оставлена открытой для обеспечения вентиляции.

Но данное решение не стоит на месте. Теперь когда мы имеем защищенное подключение недоверенных площадок к сети Cisco, становятся доступными новые возможности, которыми оснащается C-Bridge. Например, поддержка 802.1x для подключения Telepresence или загрузки имиджей ОС и ПО для корпоративных лэптопов Cisco. Также становится возможной интеграция между C-Bridge и решениями команды Safety & Security Team (физическая безопасность) для раннего внедрения видеонаблюдения и системы контроля доступа в помещения поглощенной компании.

Многолетний опыт работы с C-Bridge был очень успешным, но возник ряд сложностей, связанных с размером 20-тиюнитовой стойки. Основная из них была связана с тем, что на небольших площадках:

- не было отдельного помещения для C-Bridge

- стойка могла перегреваться без хорошего кондиционирования и вентиляции

- будучи размещенными в рабочих пространствах стойка сильно шумела.

У нас появилась концепция облегченного шлюза C-Bridge Lite для консолидации функций ИТ и ИБ в небольшом корпусе с минимальными требованиями к площади установки, воздействия на окружающую среду и стоимости. Уменьшение стойки привели к снижению пропускной способности и производительности C-Bridge, но для небольших площадок это было некритично. В итоге была разработана концепция разноуровневых защитных шлюзов, которые применяются в офисах различного размера:

- Малый: 2RU = ISR4451 с модулем Etherswitch, FTD для ISR (UCS-E) и UCS-E для CSIRT VMs, до 300Mbps

- Средний: 3RU = ISR4451 с модулем коммутации и 2x UCS-E для CSIRT VMs + ASA5555X-FTD, до 600Mbps

- Большой: стандартное решение на ? стойки C-Bridge, 1Gbps+.

К преимуществам решения C-Bridge можно отнести:

- Скорость. Обеспечение параллельного доступа к корпоративным ресурсам и недоверенным сетям на 10 месяцев быстрее.

- Масштабируемость. Решение может быть внедрено на одной или нескольких площадках.

- Повторное использование. Одна стойка может быть повторно использована в новых проектах.

- Сетевая безопасность. Возможность мониторить Интернет и внутренний трафик в недоверенной сети для обнаружения потенциальных угроз.

- Продуктивность сотрудников. Устраняет необходимость применения AnyConnect для доступа к локальным ресурсам.

По окончанию процесса интеграции шлюз C-Bridge снимается с поглощенной компании, которая сливается с сетью Cisco и уже не требует дополнительных защитных механизмов и инструментов по ее мониторингу, — она становится неотъемлемой частью нашей инфраструктуры.

Комментарии (16)

extiander

26.09.2019 15:43никогда не понимал прелести тунелинг алл (с секурной точки зрения)

alukatsky Автор

26.09.2019 15:47Сплит позволяет пробрасывать через скомпрометированный комп соединение с командным сервером. Он же одновременно в доверенной и недоверенной сети сидит. Запрет сплита снижает этот риск

extiander

26.09.2019 16:17все боты такие простые что работают только онлайн, и подождать пока человек отключится не может :-) или настолько сложные что используются для онлайн проникновения в сеть под прямым управлением

это понятно, просто снижение этого риска (может я его и недооцениваю конечно) влечет за собой столько гемора бизнесу

alukatsky Автор

26.09.2019 16:30Нет гемора, когда ты соответствуешь требованиям. Вот я соответствую и могу работать как и где угодно при запрете сплита. А в процессе перехода описанная схема как раз позволяет для поглощаемых пользователей и бизнеса работать по-прежнему — для них все прозрачно, а мы защищаем себя от потенциальных проблем.

vm03

26.09.2019 22:19А для чего в C-Bridge два роутера разных поколений (4451 и 2901)? Зачем вообще два и почему, например, не два четырёхтысячной серии?

alukatsky Автор

26.09.2019 23:03+1Так сложилось :-) У нас был запас ISR G2 и их задействовали для данной цели. Возможно в очередном обновлении будут и четырехтысячники

ebragim

Вывод: страшно быть на месте поглощённых cisco компаний...

alukatsky Автор

Многим нравится :-)