- 80% успешных атак начинается с фишинга (а кто-то считает, что и вовсе 95%)

- 10% сигналов тревоги в большинстве SOC связано с фишинговыми атаками

- Рейтинг успешных кликов на фишинговые ссылки — 21%

- Рейтинг загрузки/запуска вредоносных вложений – 11%

Все это говорит о том, что фишинг остается одной из основных причин многих инцидентов и источником проблем для многих специалистов по информационной безопасности. При этом фишинг часто недооценен и борьба с ним носит достаточно фрагментарный характер. Поэтому мы решили составить чеклист, который описывает набор организационных и технических мер по борьбе с этой киберугрозой.

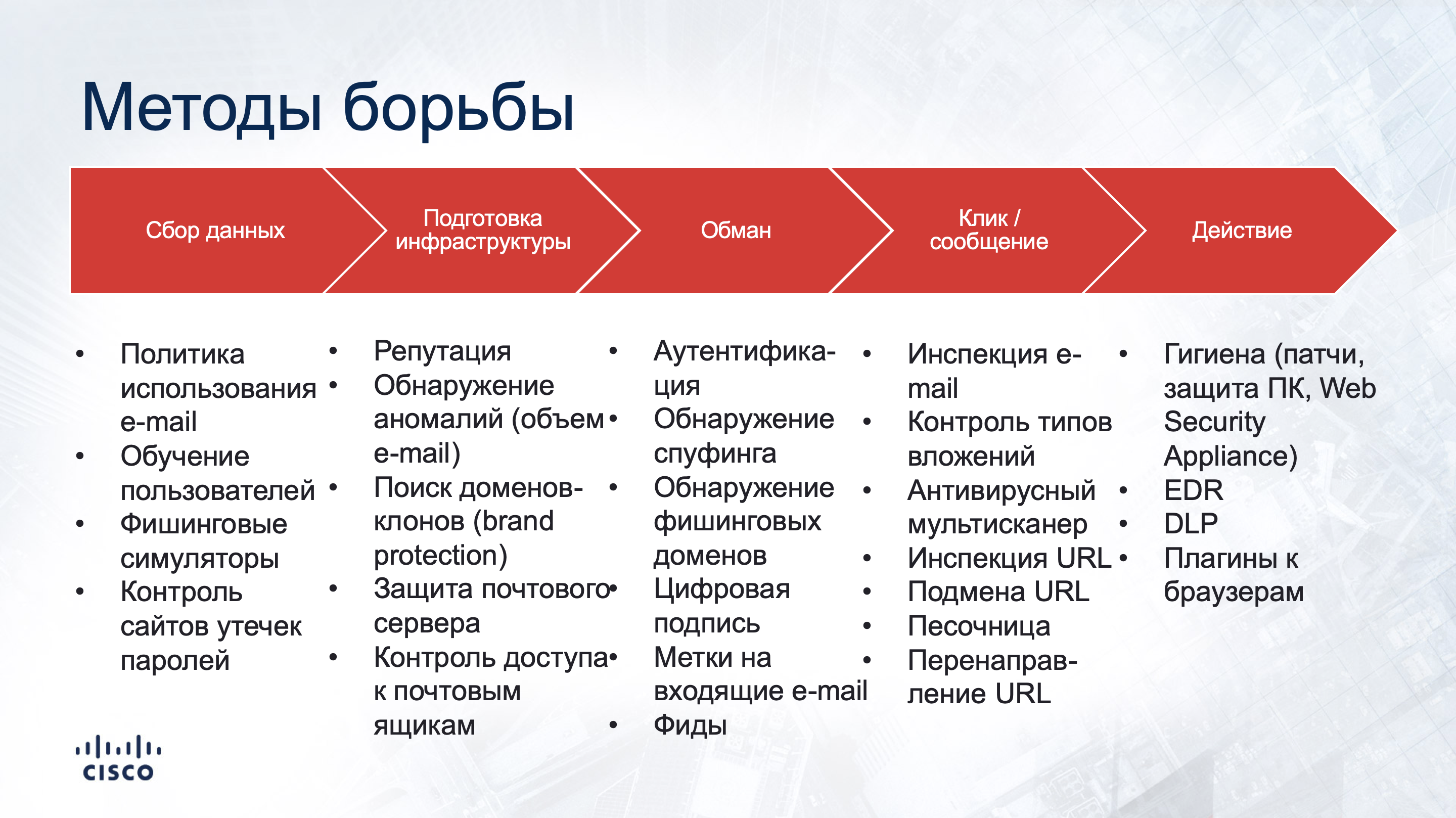

Я бы выделил 5 наборов мероприятий по защите от фишинговых атак, которые необходимо реализовать на каждом предприятии:

- Изучение информации. Кто из ваших пользователей указал свои контактные данные в соцсетях или в иных источниках? Именно со сбора этих данных начинается фишинговая атака. Поэтому не ждите, когда это сделают злоумышленники, узнайте, как ваша компания выглядит с точки зрения злоумышленников.

- Обучение и повышение осведомленности персонала. Так как фишинг ориентирован на неквалифицированных в ИБ пользователей, то с них и надо начинать борьбу с фишингом. И хотя это не гарантирует полной защиты, но убережет их от простых ошибок, с которых и начинаются серьезные инциденты.

- Базовые защитные меры. Прежде чем идти покупать и внедрять средства защиты от фишинговых атак, начать все-таки стоит с включения базовых защитных механизмов, многие из которых встроены в почтовые сервера и сервисы, почтовые клиенты и браузеры.

- Продвинутые защитные меры. Так как фишинг бывает достаточно сложным и базовые меры не всегда спасают, то могут понадобиться и продвинутые защитные меры, которые выявляют и нейтрализуют фишинговую атаку на разные ее этапах — от попадания в почтовый ящик или клика на фишинговую ссылку до попытки заражения рабочей станции или коммуникации с командными серверами.

- Выстраивание процесса. Наконец, чтобы от эпизодических действий по защите перейти к целостной стратегии защиты, необходимо выстроить соответствующие процессы.

Проанализируйте информацию о вас

- Проверяйте социальные сети и страницы своих сотрудников, которые могут указывать свои контактные данные, которые будут использованы злоумышленниками. Если этого не требуют служебные обязанности, такую информацию лучше не публиковать.

- Используйте специализированный инструментарий (например, входящая в состав Kali Linux утилита TheHarvester или recon-ng) для того, чтобы «глазами хакера» увидеть, какие контактные данные могут быть получены из Интернет.

- Проверьте тайпсквоттинговые домены с помощью специальных утилит (например, URLcrazy) или облачных сервисов (например, Cisco Umbrella Investigate).

Обучение и повышение осведомлённости

- Проведите обучение неИБ-сотрудников по вопросам фишинга и социального инжиниринга и научите их обращать внимание на признаки фишинговых сообщений и сайтов (например, можно воспользоваться простым тестом на внимательность на сайте Cisco Umbrella).

- Проведите обучение сотрудников службы ИБ по методам, используемым для организации фишинговых компаний (например, посмотрите запись Cisco Phishing Defense Virtual Summit).

- Научите рядовых пользователей перенаправлять в службу ИБ все подозрительные или явно вредоносные сообщения, пропущенные системой защиты.

- Внедрите систему компьютерного обучения сотрудников.

- Проводите регулярные фишинговые симуляции с помощью приобретенного или бесплатного ПО (например, Gophish) или аутсорсинга данной услуги.

- Включите тему защиты от фишинга в программу повышения осведомленности сотрудников (например, путем использования плакатов, хранителей экрана, геймификации, канцтоваров и т.п.).

- При необходимости уведомляйте клиентов и партнеров о фишинговых атаках и основных способах борьбы с ними (особенно если того требует от вас законодательство, как это необходимо финансовым организациям в России).

Технические меры: базовые

- Настройте антифишинговые возможности почтовых серверов, включая и почтовые облачные сервисы (например, Office 365), и клиентов.

- Регулярно обновляйте системное и прикладное ПО, включая плагины к браузерам, и операционные системы с целью устранения уязвимостей, которые могут быть использованы в рамках фишинговых атак.

- Настройте браузеры для защиты от посещения фишинговых доменов (за счет встроенных возможностей или дополнительных плагинов).

- Включите на вашем почтовом шлюзе SPF (Sender Policy Framework), который позволяет проверять IP-адрес внешнего отправителя (проверка только узла отправителя, а не самого сообщения) для входящих сообщений.

- Включите на вашем почтовом шлюзе DKIM (Domain Keys Identified Mail), который обеспечивает идентификацию внутреннего отправителя (для исходящих сообщений).

- Включите на вашем почтовом шлюзе DMARC (Domain-based Message Authentication, Reporting and Conformance), который предотвращает получение сообщений, которые выглядят как отправленные легитимными отправителями.

- Включите на вашем почтовом шлюзе DANE (DNS-based Authentication of Named Entities), который позволяет бороться с атаками «человек посередине» внутри взаимодействия по протоколу TLS.

Технические меры: продвинутые

- Внедрите средство для защиты от фишинговых атак в электронной почте (например, Cisco E-mail Security), включающее различные защитные меры (анализ репутации, антивирусный сканер, контроль типов вложений, обнаружение аномалий, обнаружение спуфинга, инспекция URL в ссылках, песочница и т.п.).

- Установите средства защиты на ПК (например, Cisco AMP for Endpoint) или мобильные устройства (например, Cisco Security Connector) для защиты от вредоносного кода, установленного на оконечном устройстве в результате успешной фишинговой атаки.

- Подпишитесь на фиды Threat Intelligence для получения оперативной информации о фишинговых доменах (например, Cisco Threat Grid или SpamCop).

- Используйте API для проверки доменов/отправителей в различных сервисах Threat Intelligence (например, Cisco Threat Grid, Cisco Umbrella и т.п.).

- Фильтруйте взаимодействие с C2 по различным протоколам — DNS (например, с помощью Cisco Umbrella), HTTP/HTTPS (например, с помощью Cisco Firepower NGFW или Cisco Web Security) или иных протоколов (например, с помощью Cisco Stealthwatch).

- Отслеживайте взаимодействие с Web для контроля кликов на ссылки в сообщениях, подгрузки вредоносного ПО при запуске вложений или для блокирования фишинга через социальные сети.

- Используйте плагины для почтовых клиентов для автоматизации взаимодействия со службой безопасности или производителем в случае обнаружения фишинговых сообщений, пропущенных системой защиты (например, Cisco E-mail Security plugin for Outlook).

- Интегрируйте систему динамического анализа файлов («песочницу») с системой защиты электронной почты для контроля вложений в сообщения электронной почты (например, Cisco Threat Grid).

- Интегрируйте ваш центр мониторинга безопасности (SOC) или систему расследования инцидентов (например, Cisco Threat Response) с системой защиты электронной почты для оперативного реагирования на фишинговые атаки.

Процессы

- Разработайте регламент работы с обращениями клиентов или иных лиц, заявляющих об обнаружении тайпсквоттинговых доменов или доменов-клонов.

- Разработайте регламент (playbook) мониторинга тайпсквоттинговых доменов или доменов-клонов, включая и реагирование на них.

- Разработайте регламент (playbook) мониторинга фишинговых атак, включая и реагирование на них.

- Разработайте регламент и шаблоны уведомления ФинЦЕРТ (для финансовых организаций) и ГосСОПКА (для субъектов КИИ) о фишинговых атаках.

- Проводите расследование фишинговых доменов (например, с помощью Cisco Umbrella Investigate) с целью получения информации о новых фишинговых доменах, которые могут быть использованы в будущем.

- Разработайте регламент взаимодействия с уполномоченными организациями (например, ФинЦЕРТ или НКЦКИ) для разделегирования фишинговых доменов.

- Разработайте систему показателей оценки эффективности защиты от фишинга.

- Разработайте систему отчетности по антифишинговой защите и отслеживайте ее динамику.

- Организовывайте регулярные киберучения по антифишинговой защите для своих сотрудников.

- Разработайте политику использования e-mail в организации.

Чем полнее будет реализован данный чеклист, тем эффективнее будет ваша защита от фишинга.

Комментарии (11)

teecat

27.08.2019 11:15А антиспам?

alukatsky Автор

27.08.2019 11:23Ну для фишинга это опционально

teecat

27.08.2019 11:29Не факт. Антифишинг это по сути часть антиспама, который если брать по желаемым клиентам задачам есть защита от нежелательной почты. В нормальном антиспаме есть уже и SPF и DKIM и анализ репутации и контроль типов вложений, инспекция URL в ссылках и тд. Плюс может быть и обучение на свежих образцах

alukatsky Автор

27.08.2019 19:13Я не готов спорить :-) Частично механизмы защиты, конечно, пересекаются. Но опасность от фишинга на порядок опаснее, чем от спама. Поэтому первична именно защита от фишинга, а затем уже от спама. В последнем случае еще зависит, насколько его много. Борьба с фишингом актуальна даже в небольшой компании, а борьба со спамом имеет смысла только в крупной организации. В небольшой экономика уже не сходится и надо применять вообще все бесплатное, чтобы автоматически удалять спам было выгодно по сравнению с ручным удалением

podde

Ну, например: в компании, где работает моя жена — 6 тыс. человек. У каждого не одна "социальная сеть", а джентльменский набор из нескольких. Получаем ~18 и более тысяч страниц для "проверки". Серьёзно? Отделу ИБ останется время на другие задачи?

teecat

Если просуммировать, то потянет все вместе ооочень богатая компания. Мне очень интересно какова стоимость всего этого в расчете на одного сотрудника (с учетом расширения служб ИБ, выделения им новых помещений и прочего)

alukatsky Автор

Не обязательно. Базовые механизмы — бесплатные. Повышение осведомленности тоже. Продвинутые можно не только на Cisco сделать, но что-то и на open sorce или freeware

alukatsky Автор

Это все автоматизируется