Полгода назад я уже писал на Хабре заметку, где делился нашим опытом мониторинга различных конференций по ИТ и ИБ, в которых Cisco приглашают для обеспечения работы SOC и NOC (Black Hat, Mobile World Congress, RSAC и т.п.). Сегодня я бы хотел поделиться опытом участия в работе центра мониторинга сети, который обслуживал последний европейский Black Hat, в котором мы помогаем работе NOC уже второй год. Вместе с RSA, Palo Alto, Gigamon и Rukus мы обеспечивали защиту инфраструктуру конференции и тренингов. На плечи Cisco легли задачи мониторинга и расследования инцидентов DNS (с помощью Cisco Umbrella и Cisco Umbrella Investigate), а также автоматизированный анализ вредоносного кода и Threat Intelligence с помощью Cisco Threat Grid.

Обеспечение кибербезопасности таких конференций как Black Hat задача более чем непростая, так как появление в трафике вредоносных файлов или попыток доступа к вредоносным доменам не является чем-то из ряда вон выходящим событием. Наоборот, в рамках различных тренингов это является вполне нормальным событием, которое нельзя блокировать, нарушая тем самым процесс обучения и вызывая недовольство как участников, заплативших свои деньги, так и инструкторов. Тоже самое касается и спонсоров, которые в рамках своих мероприятий, брифингов и пресс-конференций часто демонстрируют как работают их решения, что также требует от команды NOC внимательности и разборчивости.

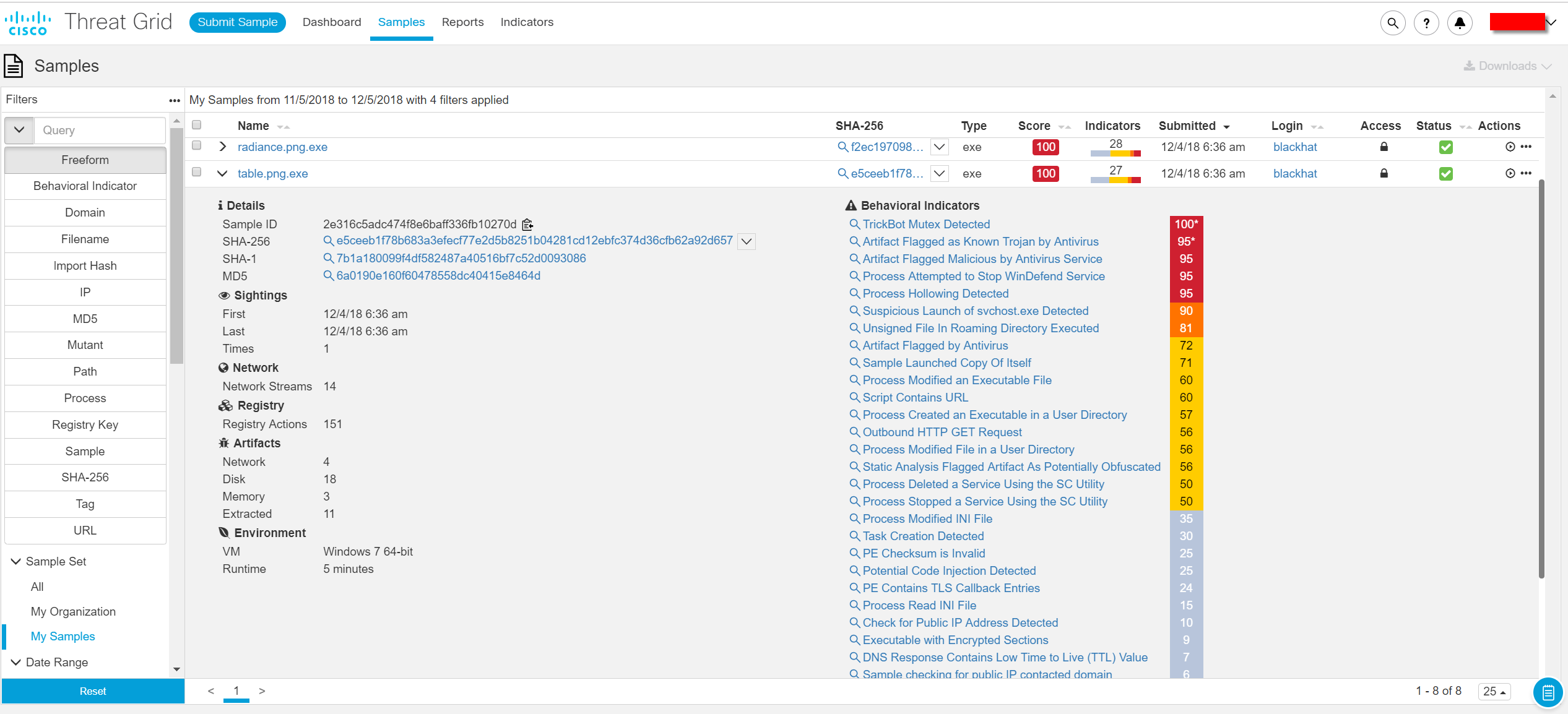

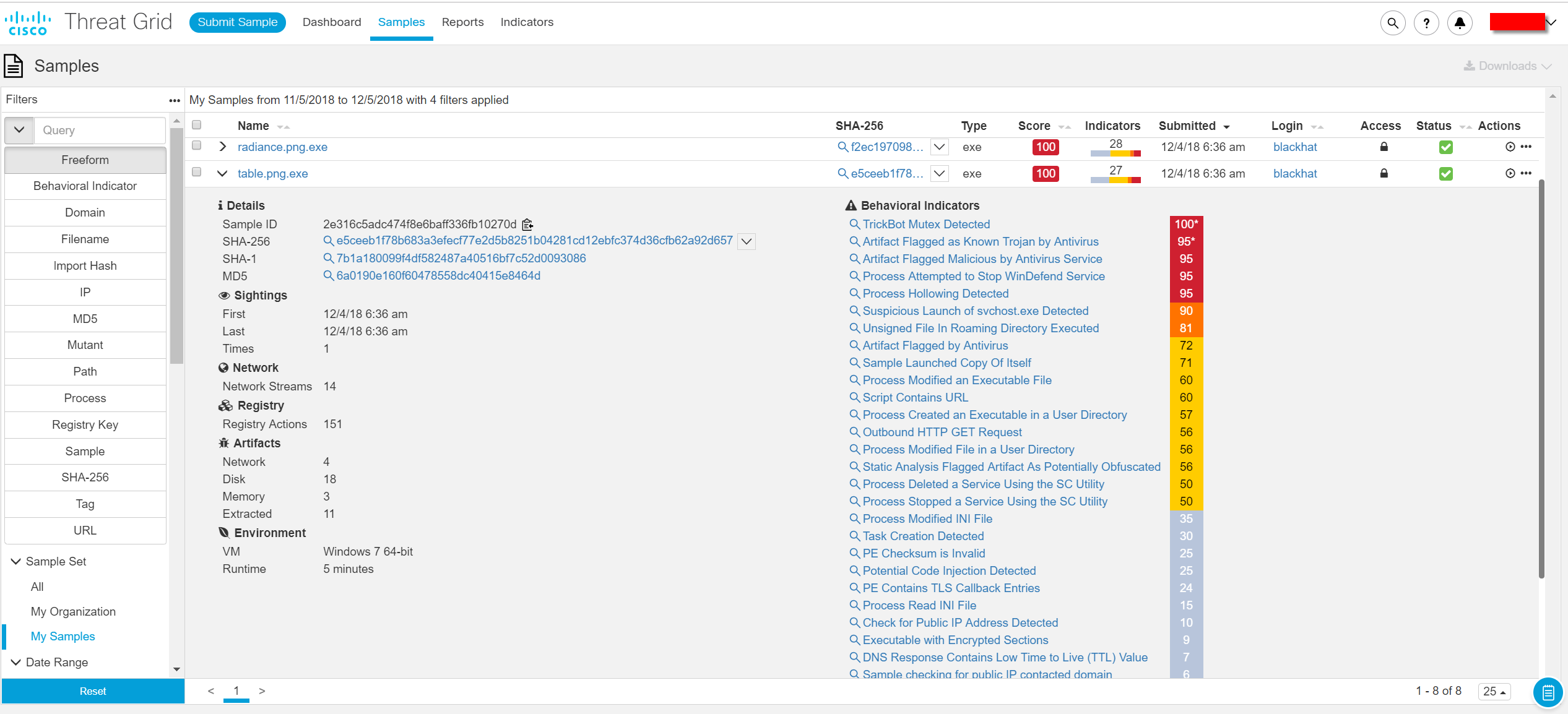

За мониторинг сети на Black Hat отвечало решение RSA NetWitness, которое инспектировали среди прочего и файлы, передаваемые по различным сетевым протоколам, в том числе и с различными нарушениями. Например, в первый же день на одном из тренингов была зафиксирована загрузка файла table.png. NetWitness обнаружил, что несмотря на расширение, присущее изображениям, заголовок файла начинался с MZ, что могло говорить о том, что передаваемый файл на самом деле исполняемый. Файл был передан в Cisco Threat Grid для динамического анализа.

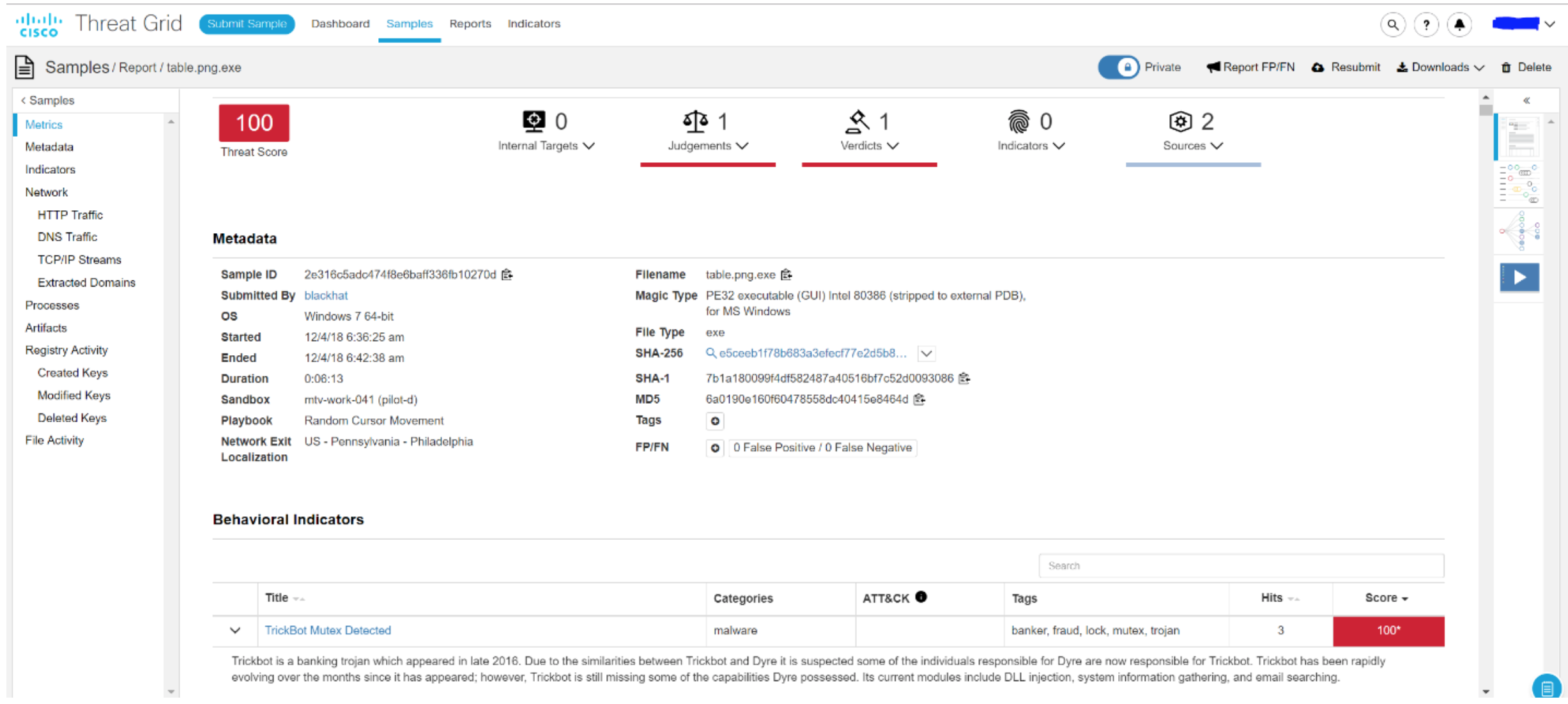

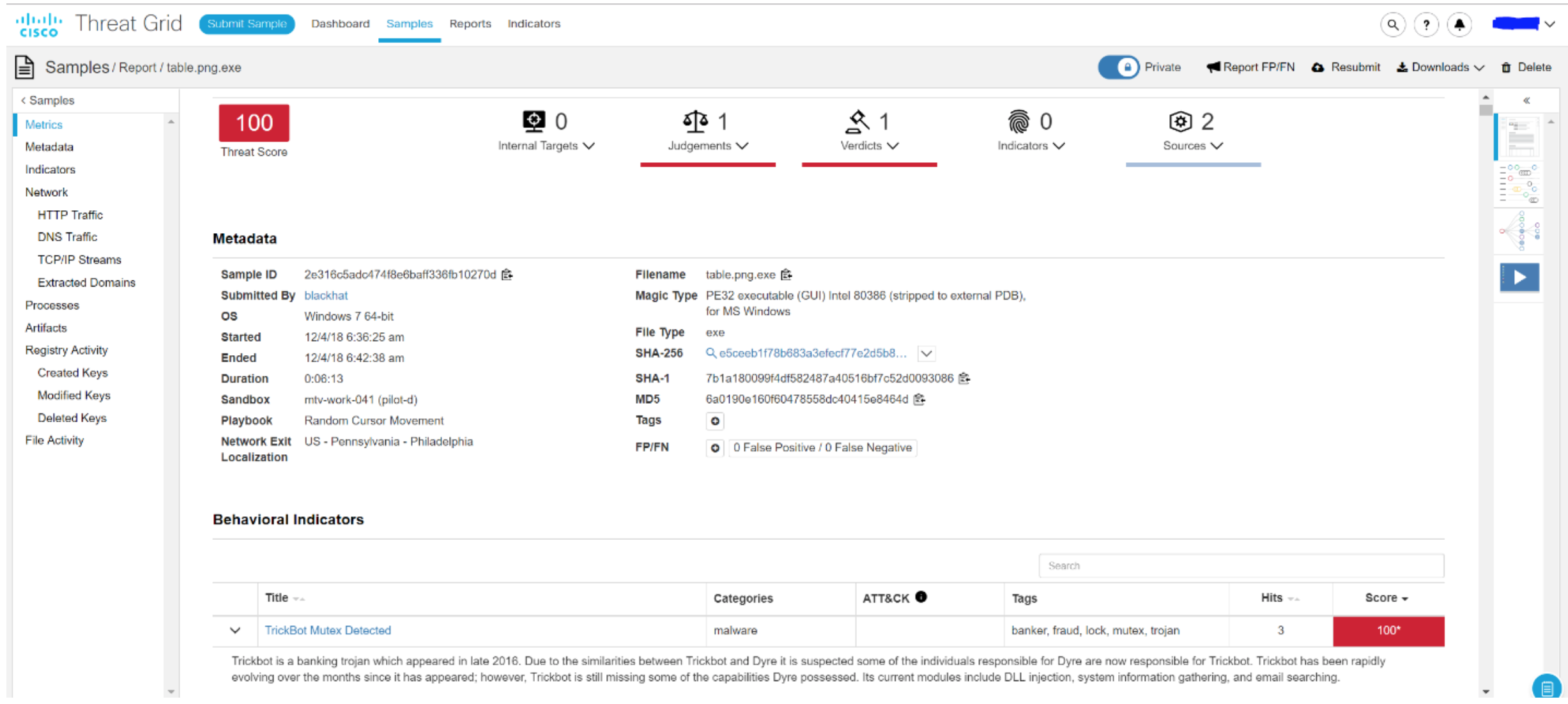

Через несколько минут после загрузки файл table.png был распознан как троян Trickbot.

Обнаружение происходило по ряду поведенческих индикаторов, в том числе и по работе с памятью. Достаточно изменить всего один бит, чтобы у нас изменился хэш файла, но достаточно сложно переписать код работы с памятью, чтобы стать незаметным для система анализа вредоносного ПО. Ровно то же адресное пространство использовалось и Trickbot'ом, что позволило нам сделать вывод именно об этом вредоносе.

Trickbot — это не новый троян; он появился в конце 2016-го года, однако до сих пор встречается на просторах Интернет. Команда NOC определила MAC-адрес ноутбука, с которого была осуществлена загрузка Trickbot, замаскированного под .png файл. Мы проверили всю активность, которая шла с этого Macbook — выяснилось, что с него в течение всего нескольких минут были зафиксированы попытко соединиться с сотнями DGA-доменов, загрузки десятков различных вредоносных программ и т.п. В процессе расследования было выяснено, что макбук использовался в рамках одного из тренингов; поэтому команда NOC не стала блокировать эту активность, предприняв при этом усилия, чтобы ничего опасного не попало за пределы данного тренинга на компьютеры других участников Black Hat Europe.

По мере расширения функция в наших решениях, мы тестируем их и в рамках конференций, куда нас приглашают для участия в SOC/NOC. В этот раз мы в первый же день включили функцию Intellgent Proxy в Cisco Umbrella, которая позволяет проксировать Web-трафик, отслеживая угрозы, контент и приложения, передаваемые в рамках Web-взаимодействия.

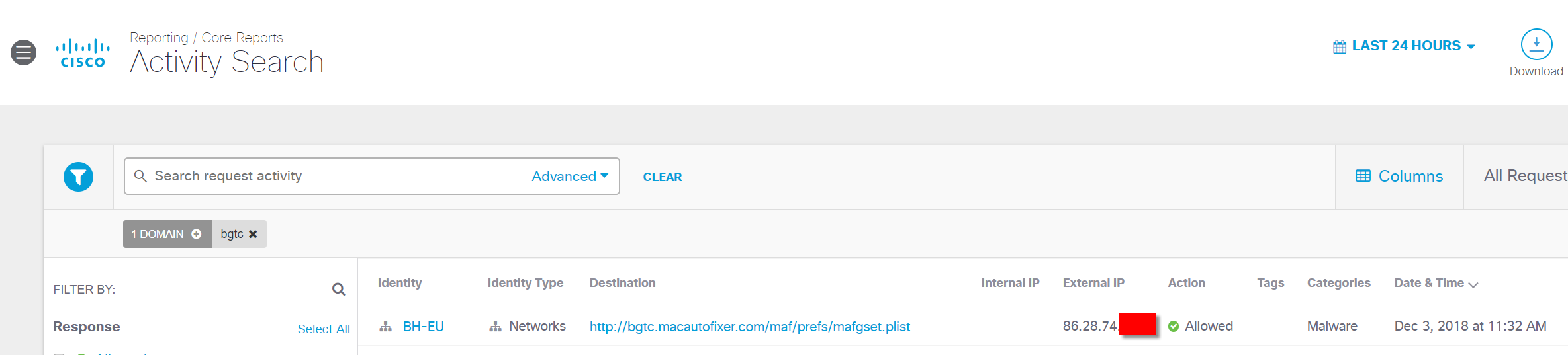

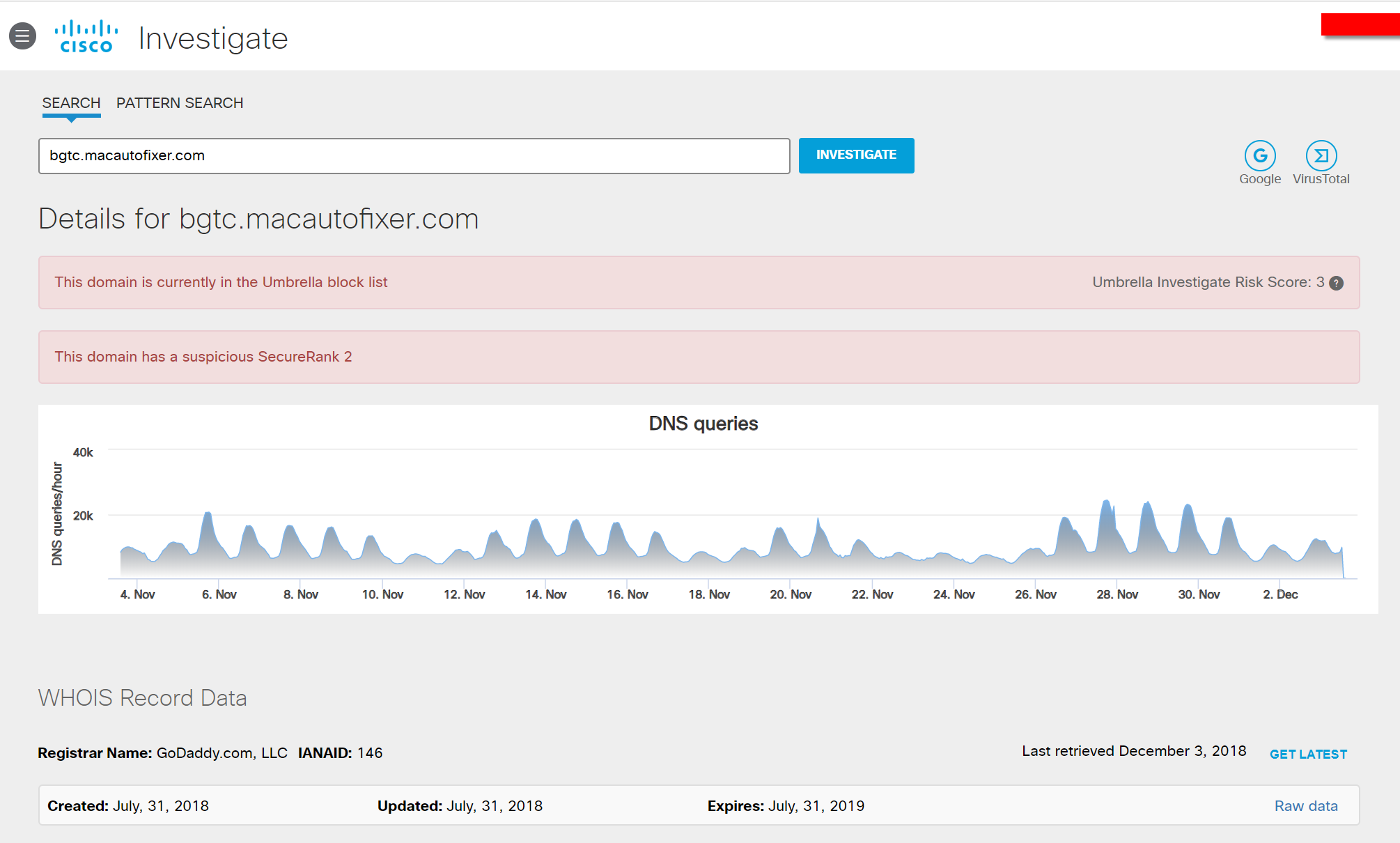

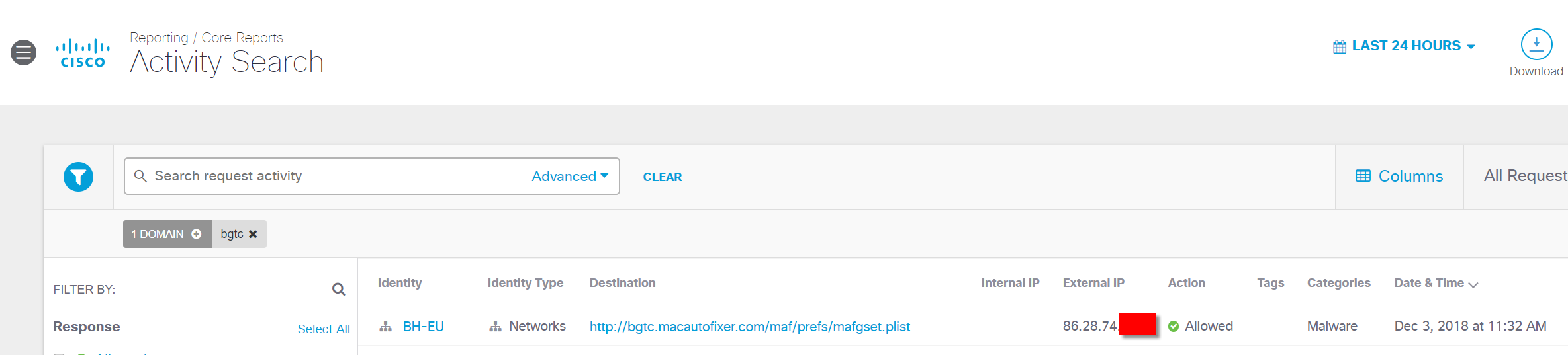

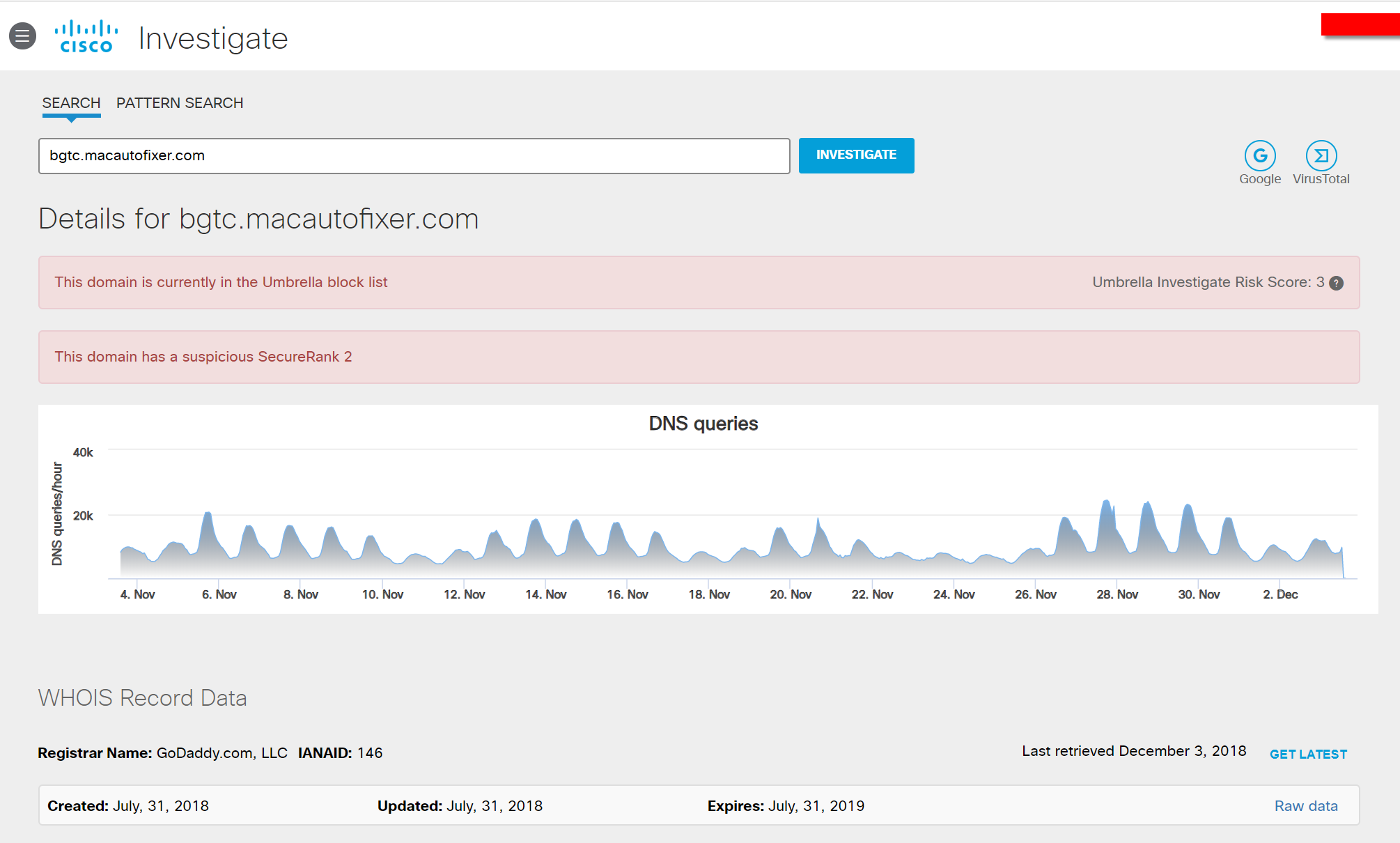

Утром первого же дня мы заффиксировали сигнал тревоги, связанный с доступом к macautofixer.

Команда NOC начала расследование, включая анализ логов МСЭ, реконструкцию сетевых пакетов и идентификацию машины, которая инициировала данный запрос. Судя по данным Cisco Umbrella Investigate это достаточно популярный вредоносный ресурс — ежедневно к нему фиксируется около 20 тысяч запросов:

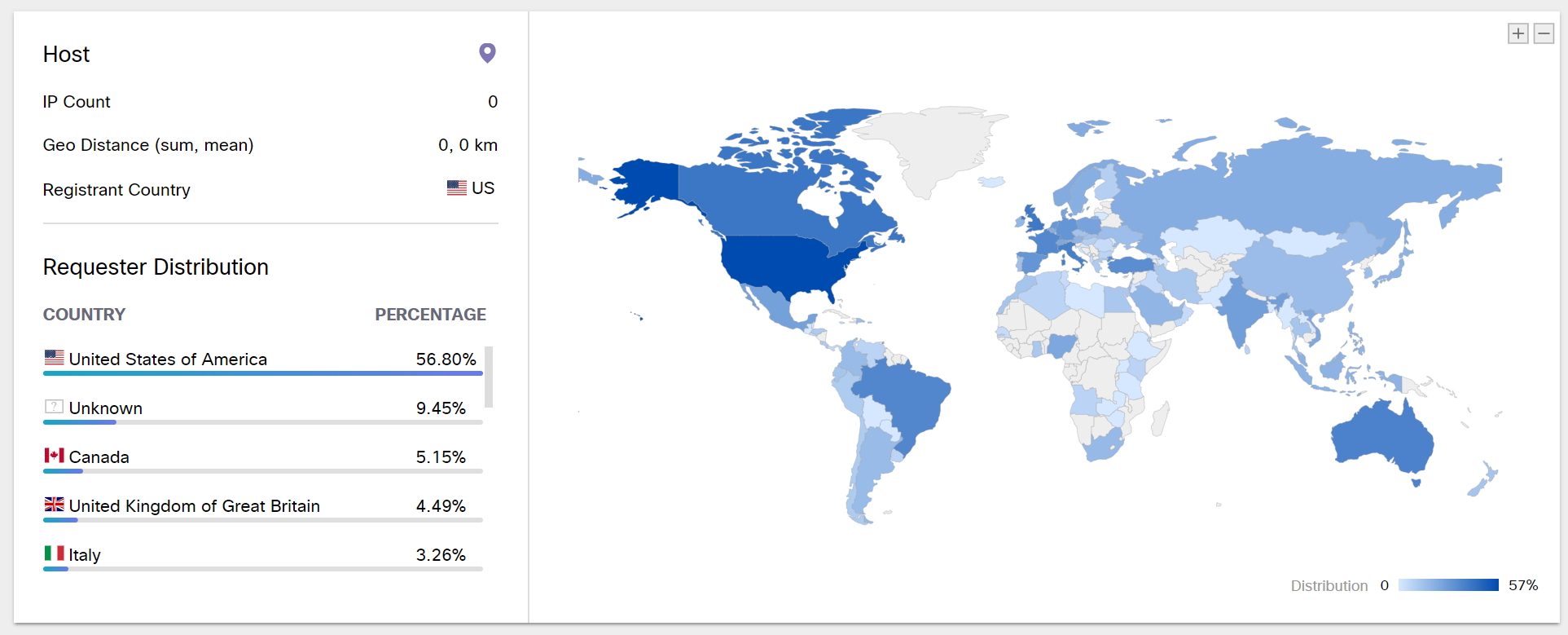

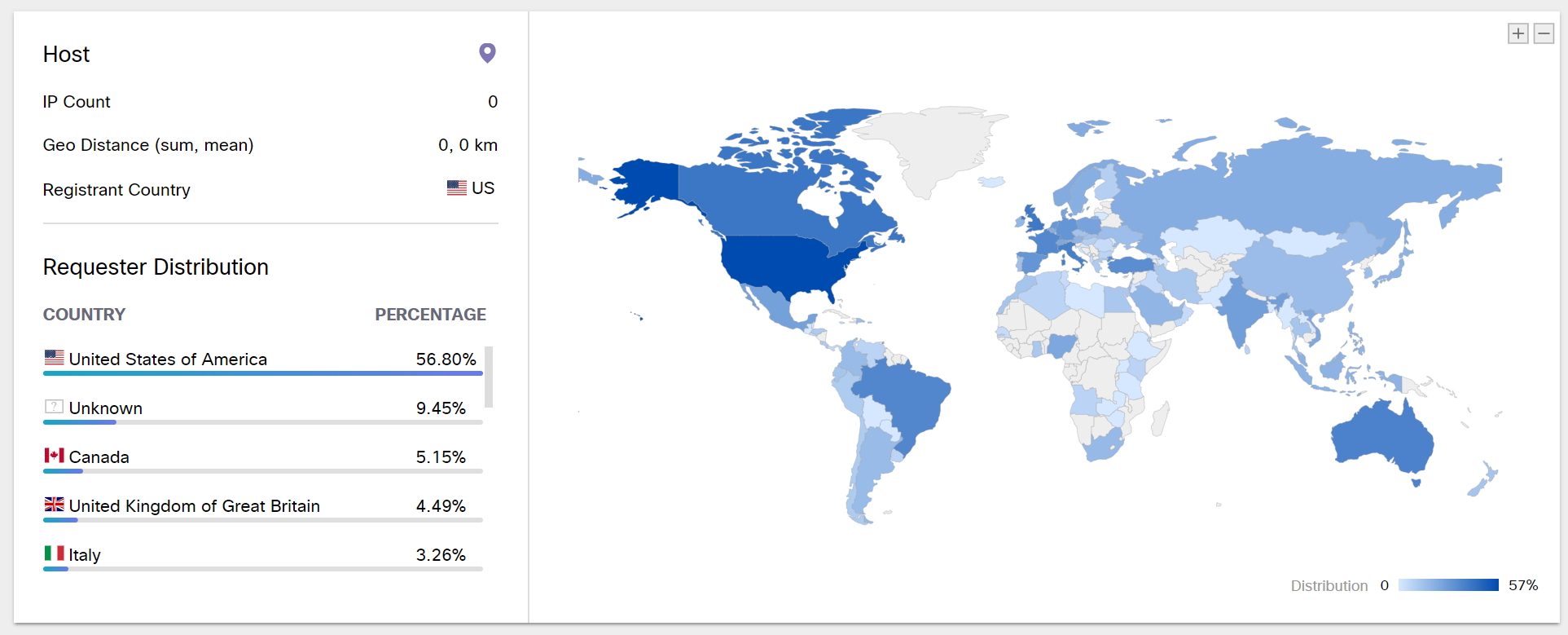

преимущественно из США:

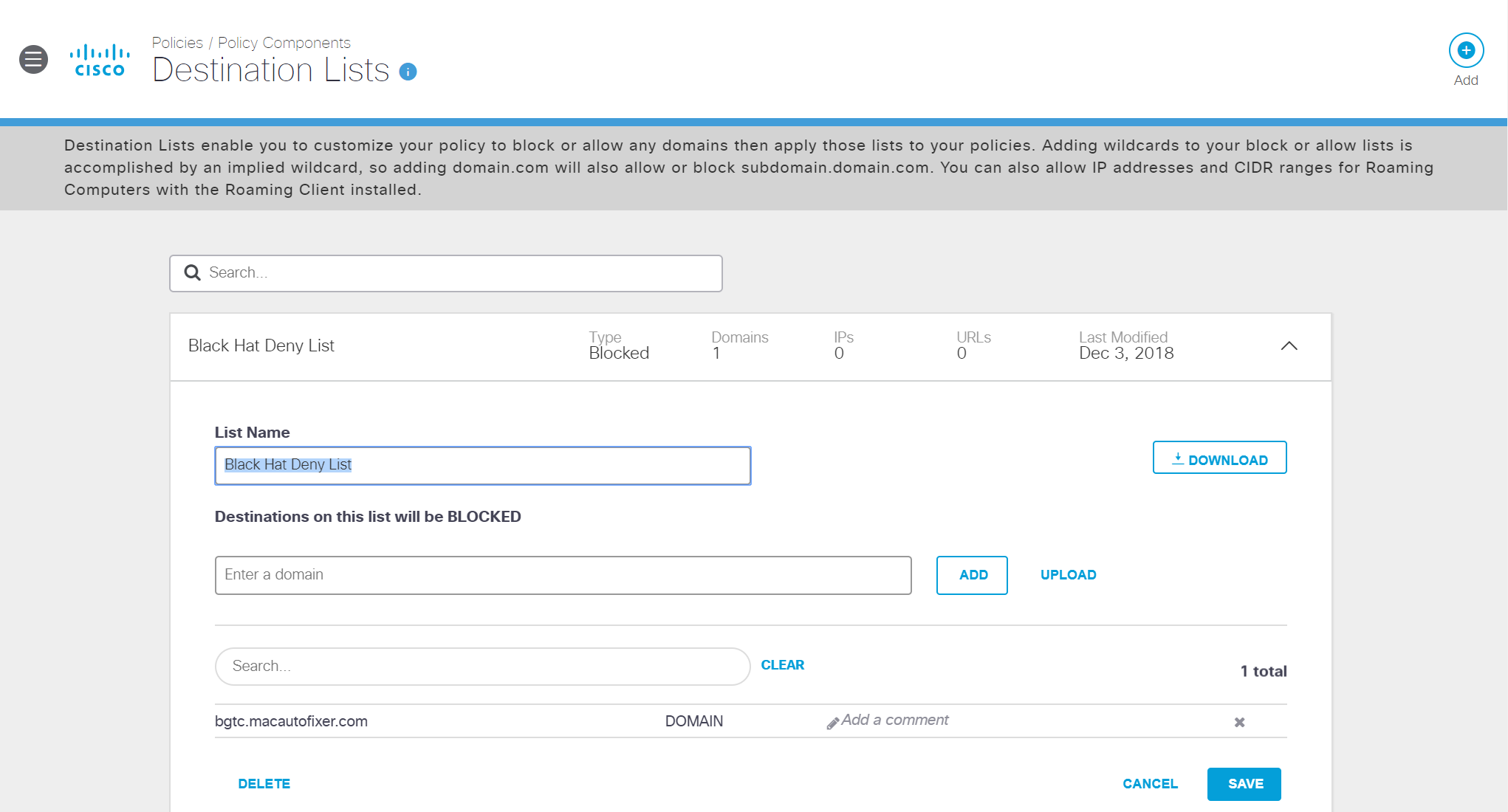

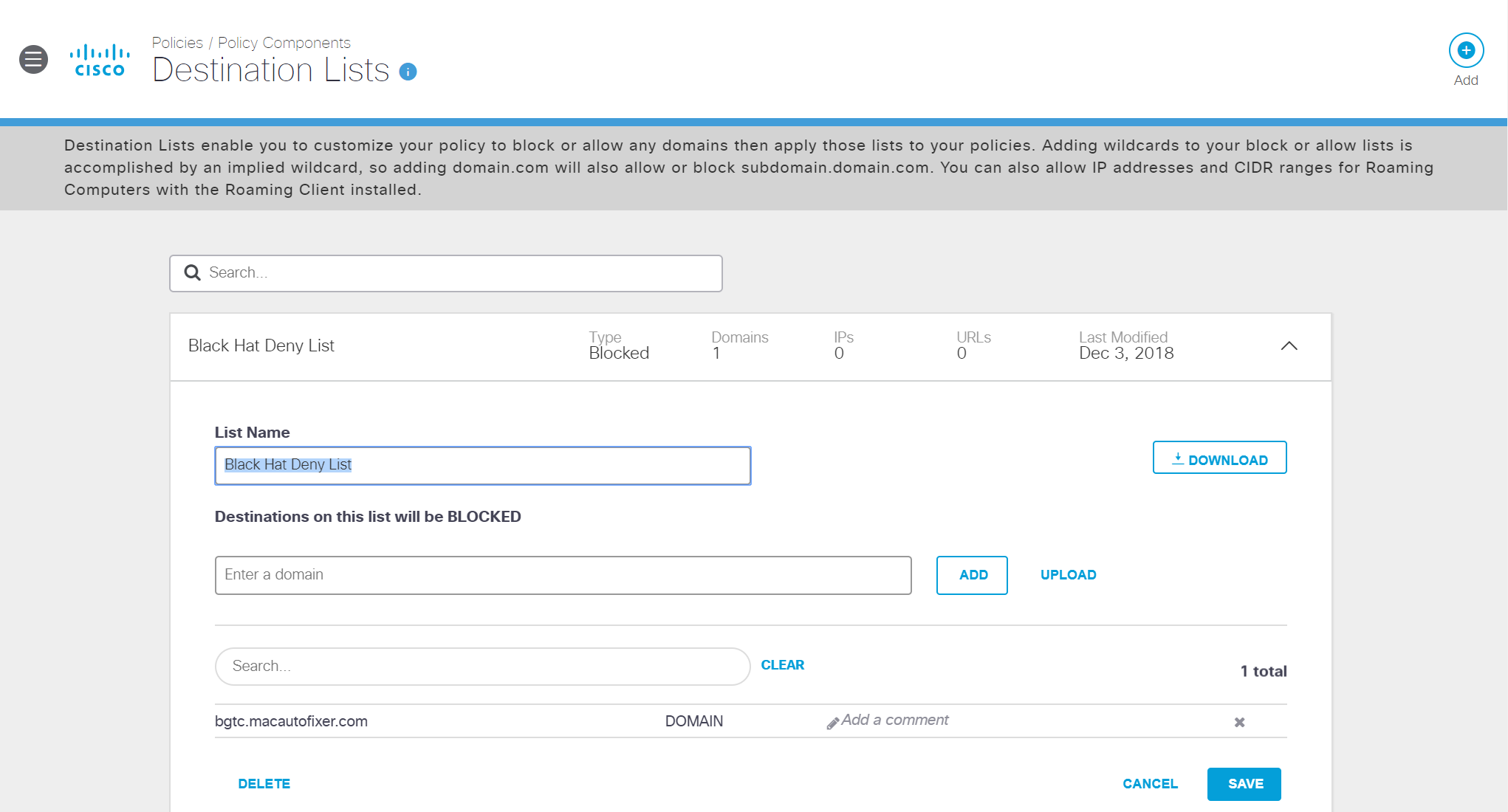

Выяснилось, что зараженным оказался один из компьютеров организаторов конференции. Политика BlackHat разрешает доступ к вредоносным ресурсам до тех пор, пока не идентифицируется, что речь идет о внешней атаке на ресурсы Black Hat, как и было зафиксировано в данном случае. Домен был заблокирован Cisco Umbrella для этой и всех будущих конференций Black Hat.

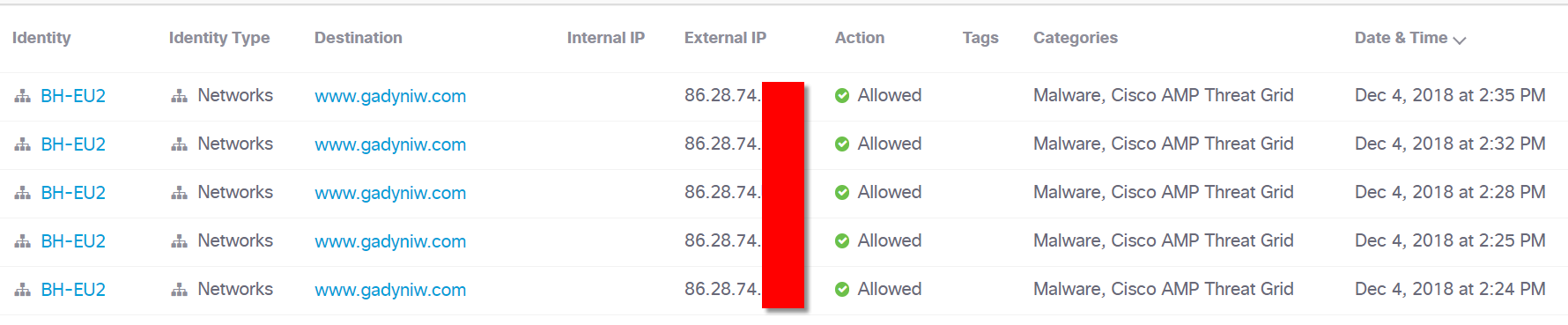

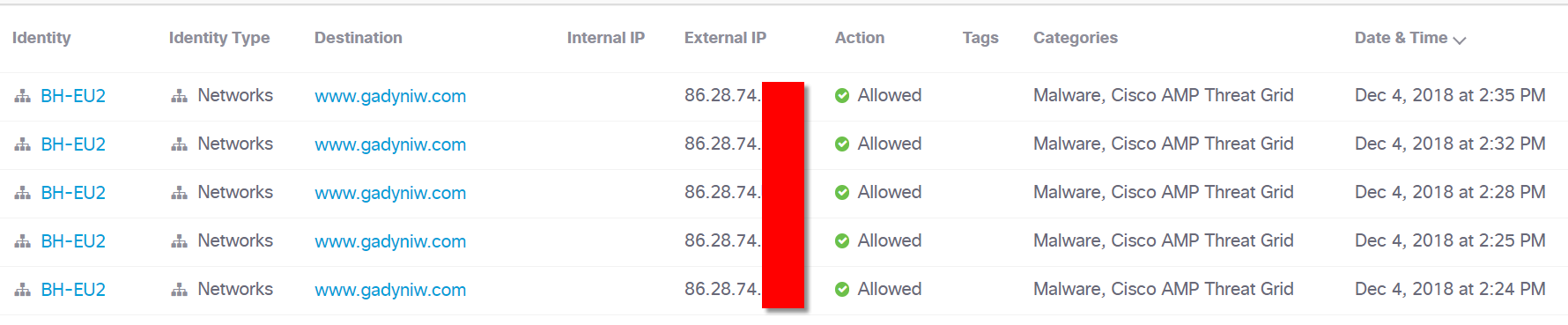

На второй день несколько пользователей Wi-Fi сети были инфицированы вредоносом Simba, который пытался соединиться с достаточно старыми командными серверами:

Домен gadyniw[.]com был идентифицирован Cisco Threat Grid как вредоносный и блокирован. В процессе расследования выяснилось, что данный вредонос использовался в рамках одного из тренингов, в котором у участников оказались непропатченные компьютеры. Мы посоветовали инструктору напомнить зараженным участникам не подключаться со своими ноутбуками к публичному Wi-Fi-сегменту.

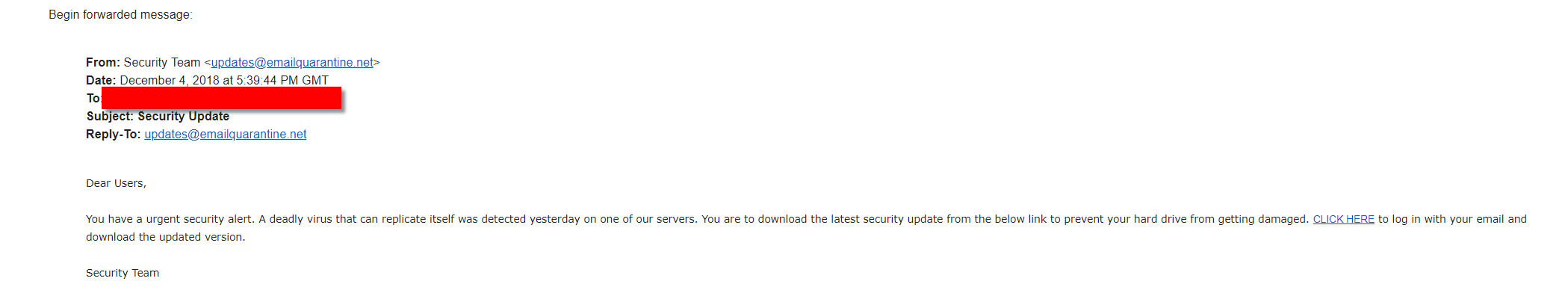

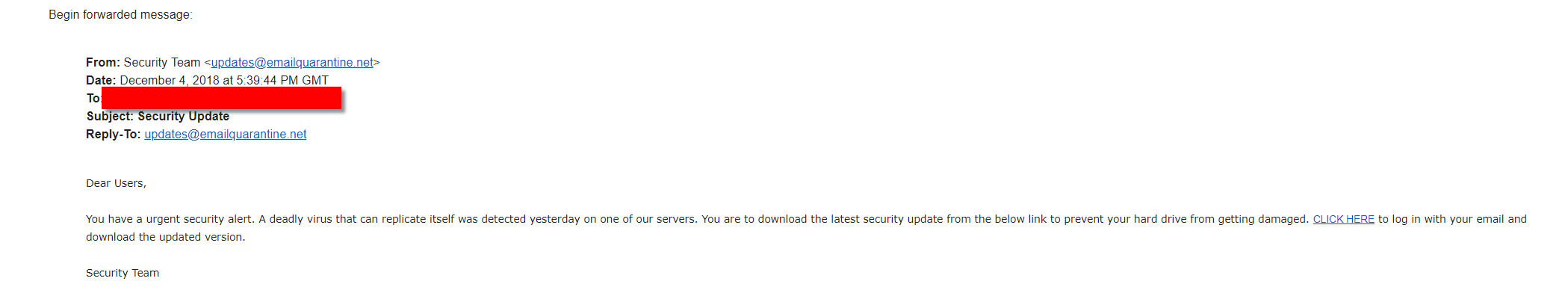

В процессе проведения Black Hat ее организаторы, компания UBM, столкнулись с массированной фишинговой атакой, через e-mail, которая остается до сих пор самым массовым способом атак на организации.

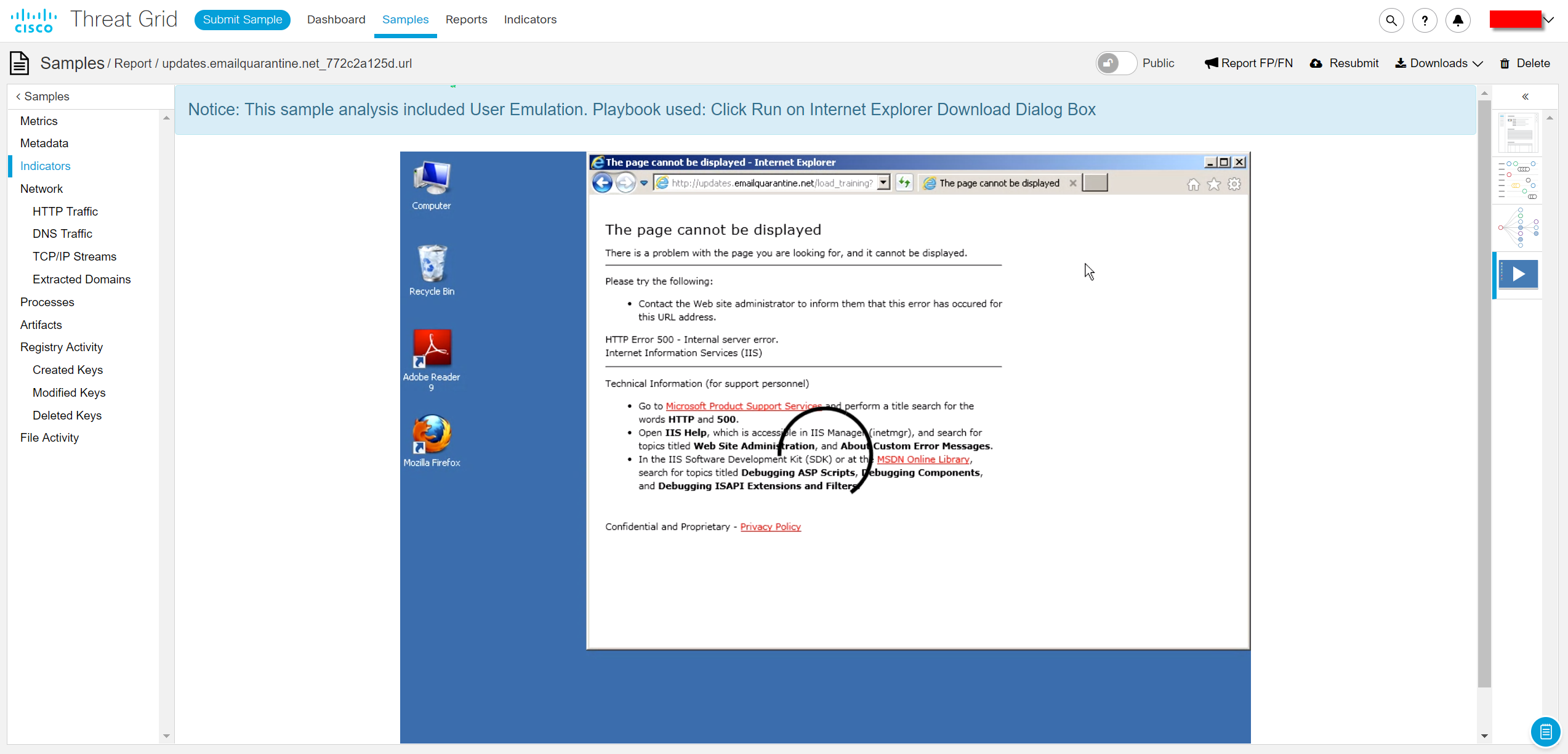

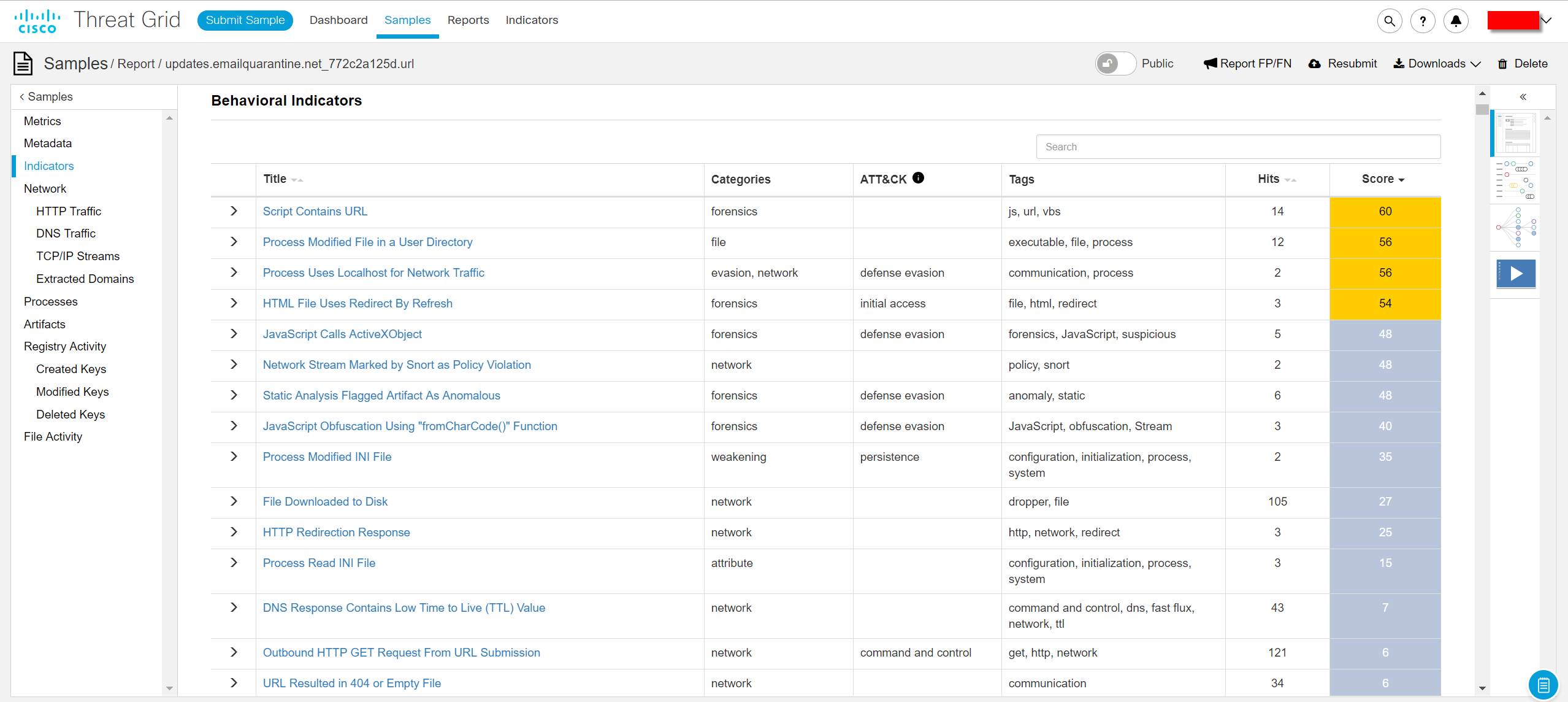

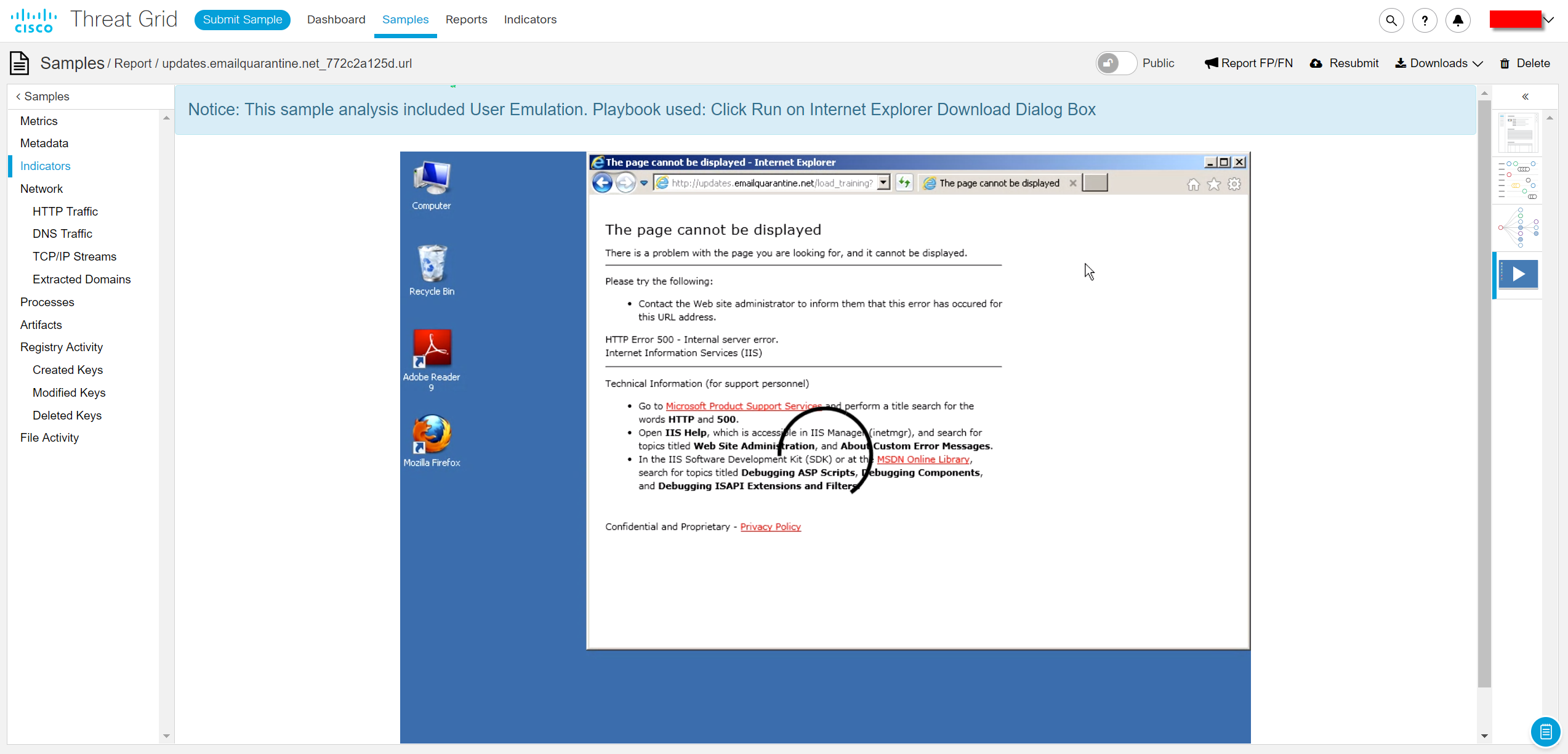

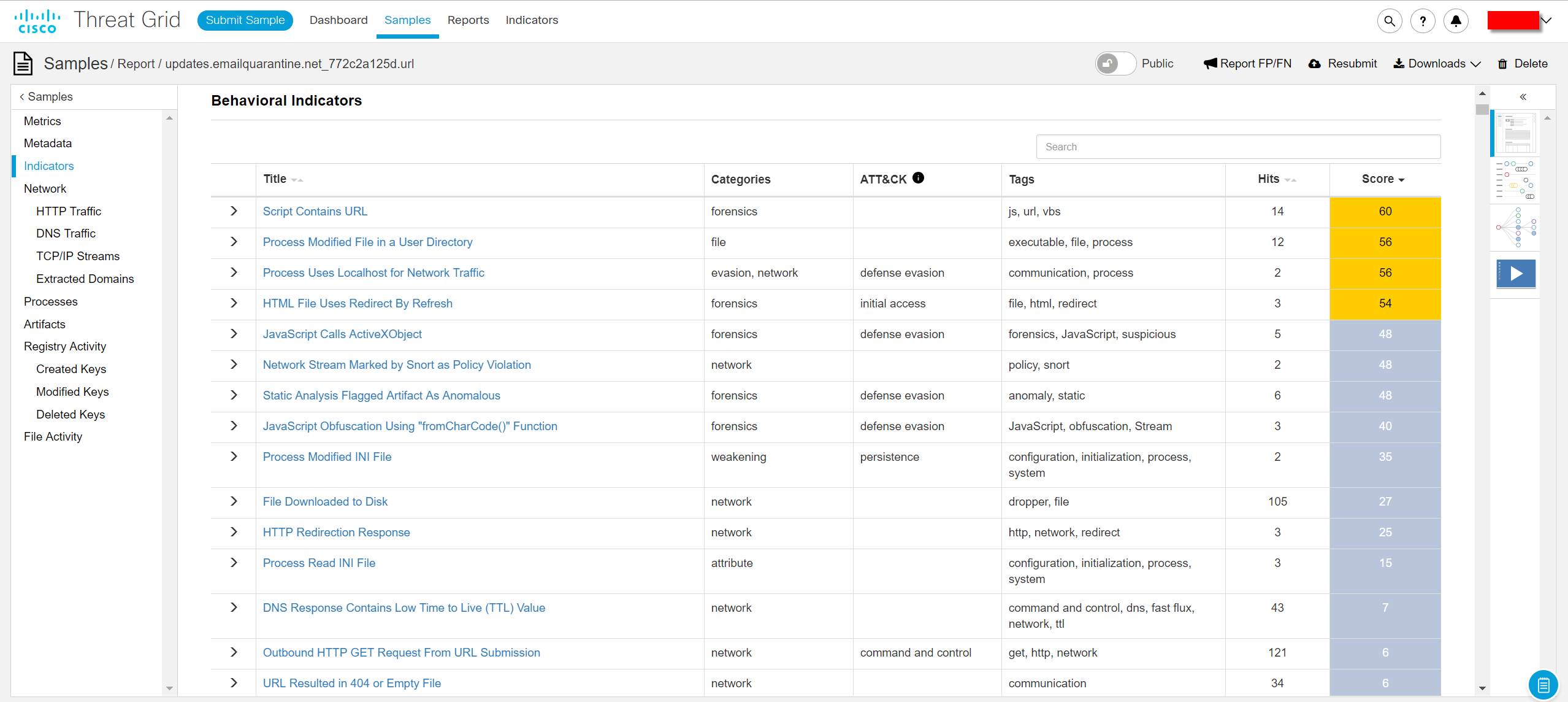

Мы провели исследование ссылки «CLICK HERE» с помощью функции Glovebox в Threat Grid, которая позволяет взаимодействовать с виртуальной машиной без риска инфицирования. В двух браузерах ссылка возвращала ошибку, будто бы нужна страница не существует.

Однако в отчете мы зафиксировали около 100 открытых сетевых соединений, около 100 артефактов, загруженных на диск, включая и JavaScript, а также около 170 изменений реестра.

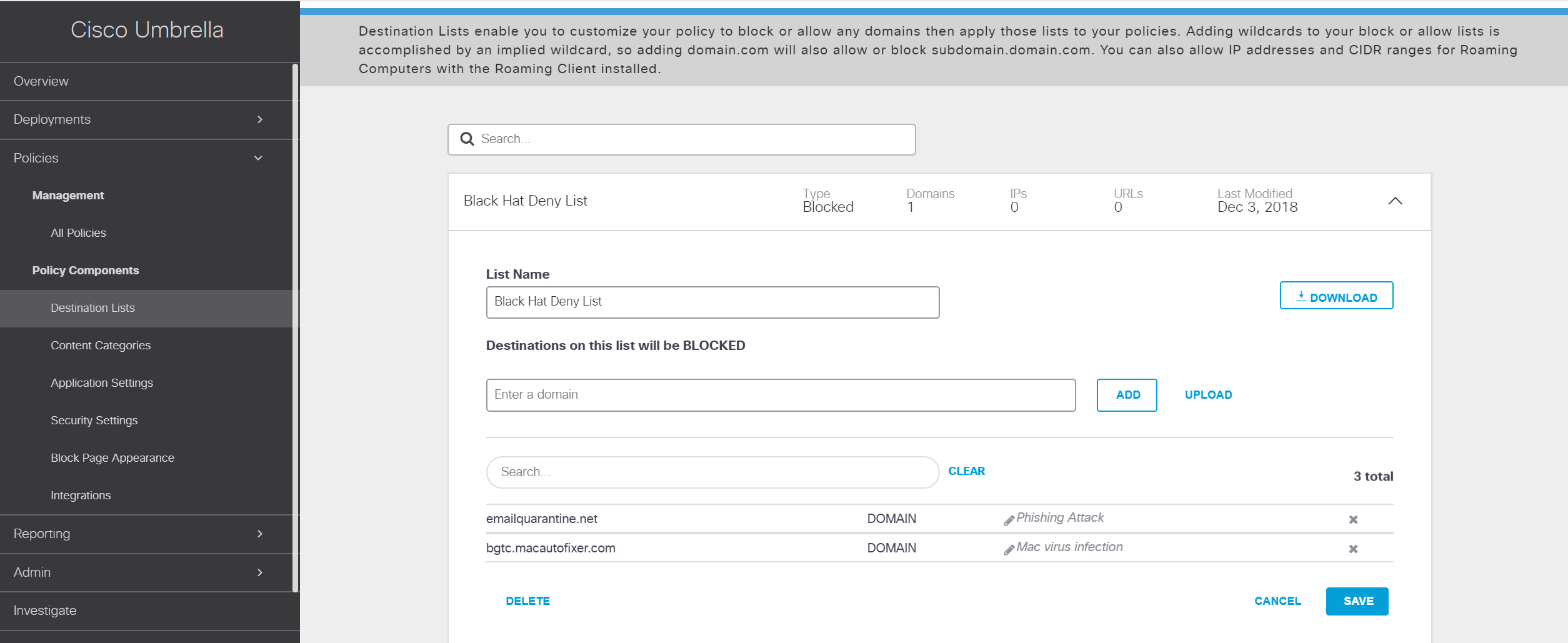

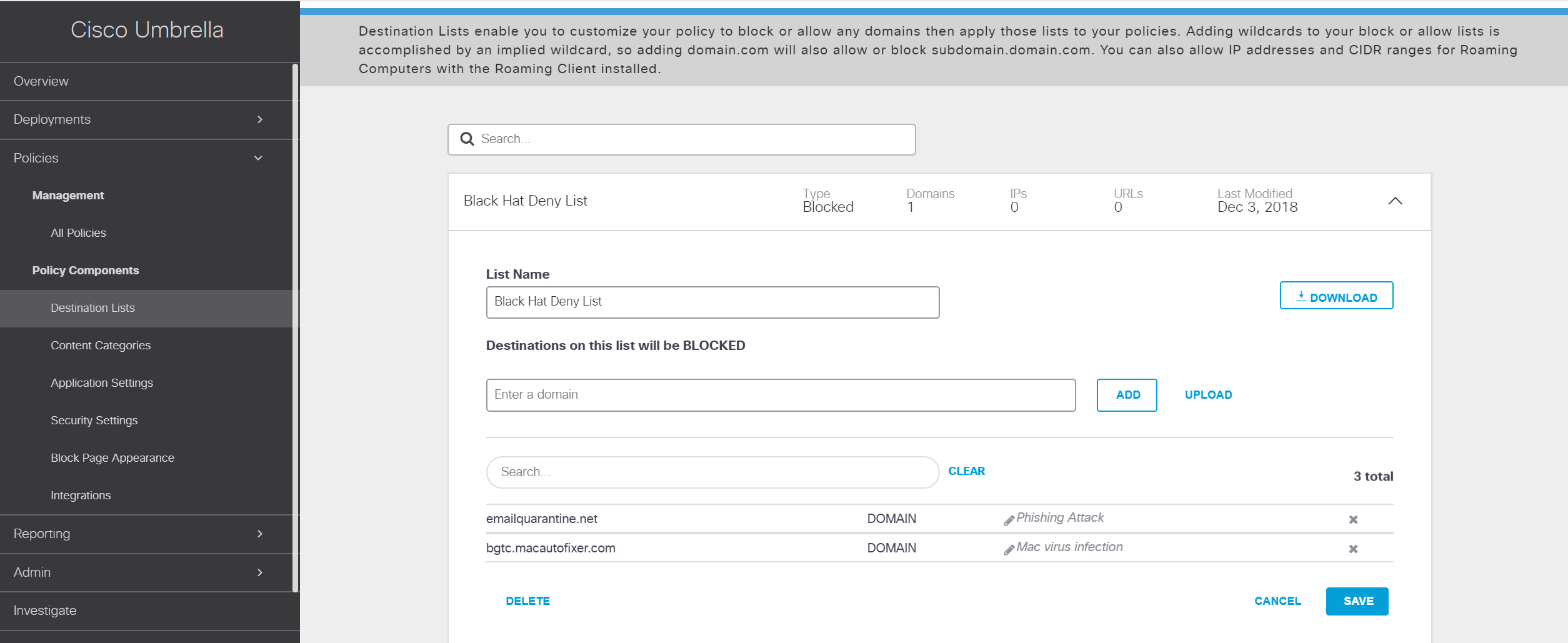

Мы добавили данный домен в черный список для всех конференций Black Hat.

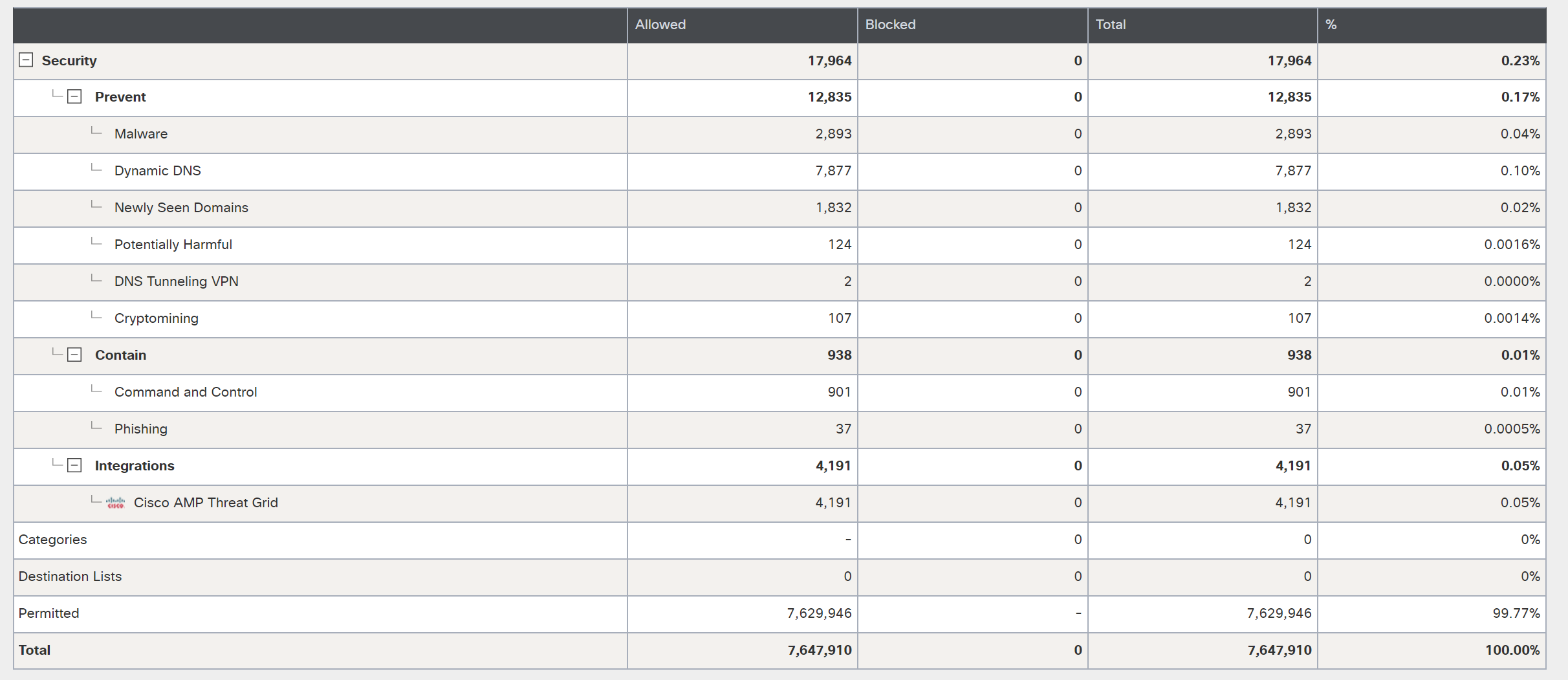

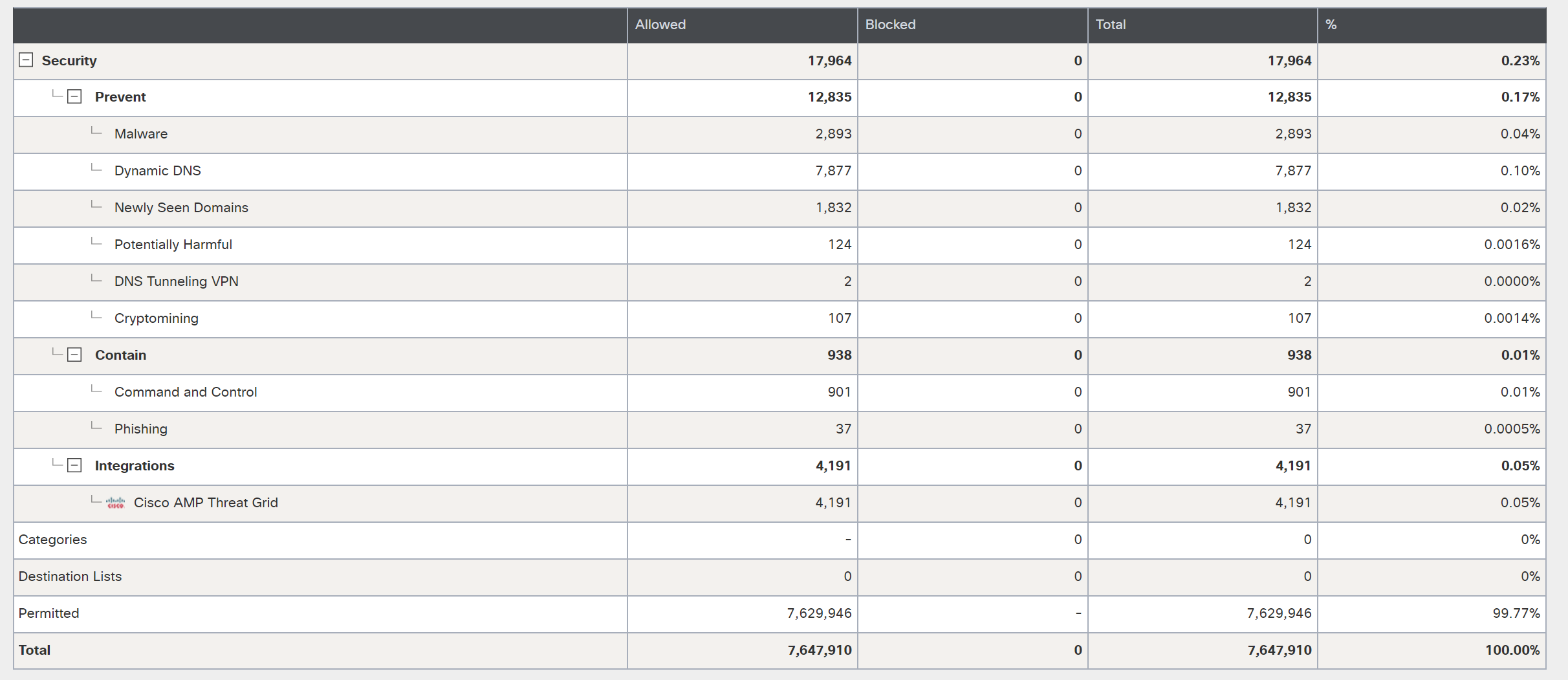

В 2017-м году мы зафиксировали около 5.8 миллионов DNS-запросов на конференции Black Hat Europe. Годом позже, в 2018-м, мы зафиксировали 7.6 миллионов запросов, из которых около 4000 было связано с вредоносной активностью, командными серверами или фишингом.

Новым на европейской Black Hat стало уведомление пользователей, чьи учетные данные для e-mail передавались в открытом виде. К счастью, по сравнению с прошлыми конференциями в этот раз только 14 пользователей передавали свою почту в незащищенном режиме. Это была первая конференция, на которой мы не наблюдали финансовых или банковских документов, передаваемых в открытом виде.

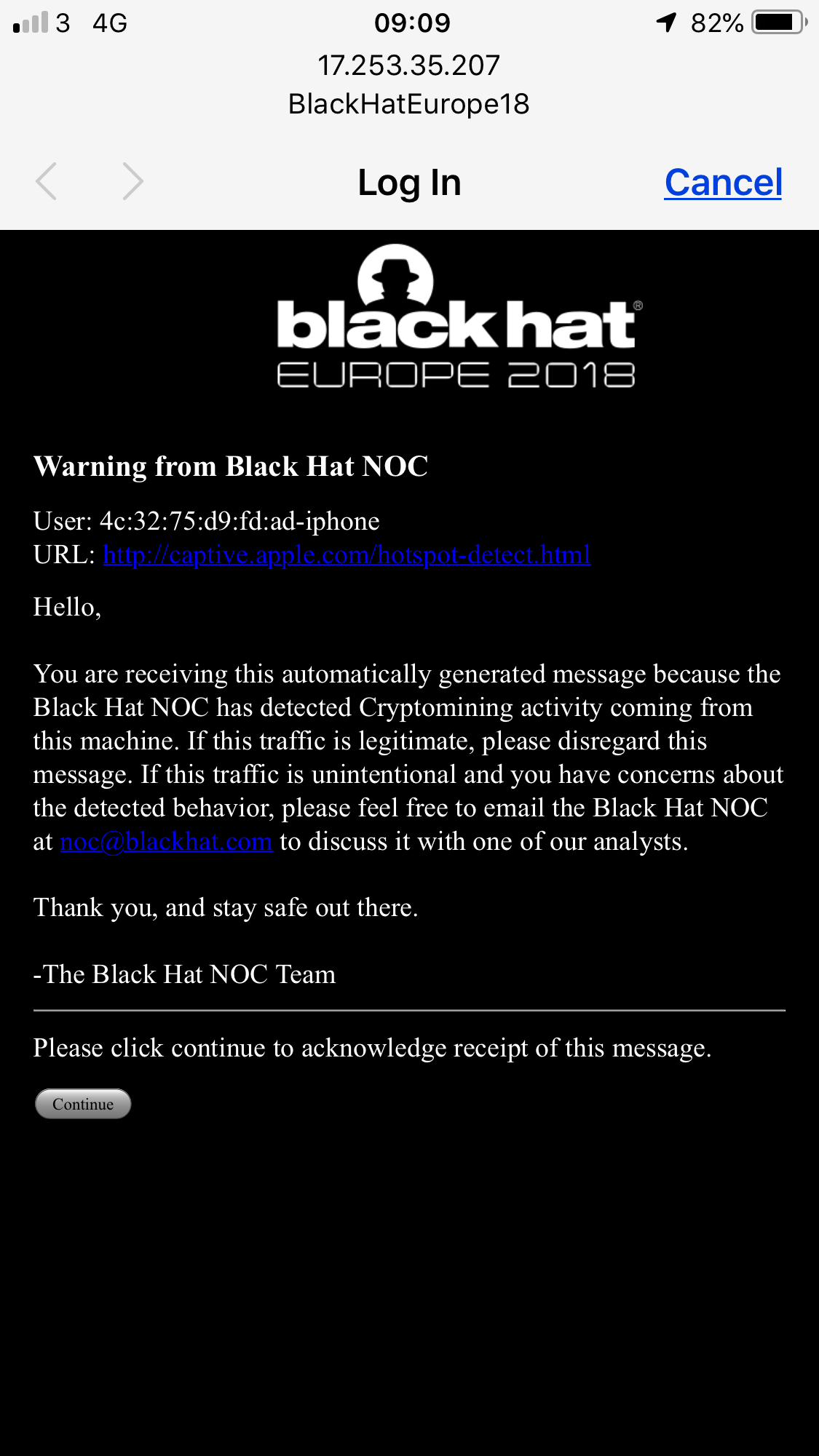

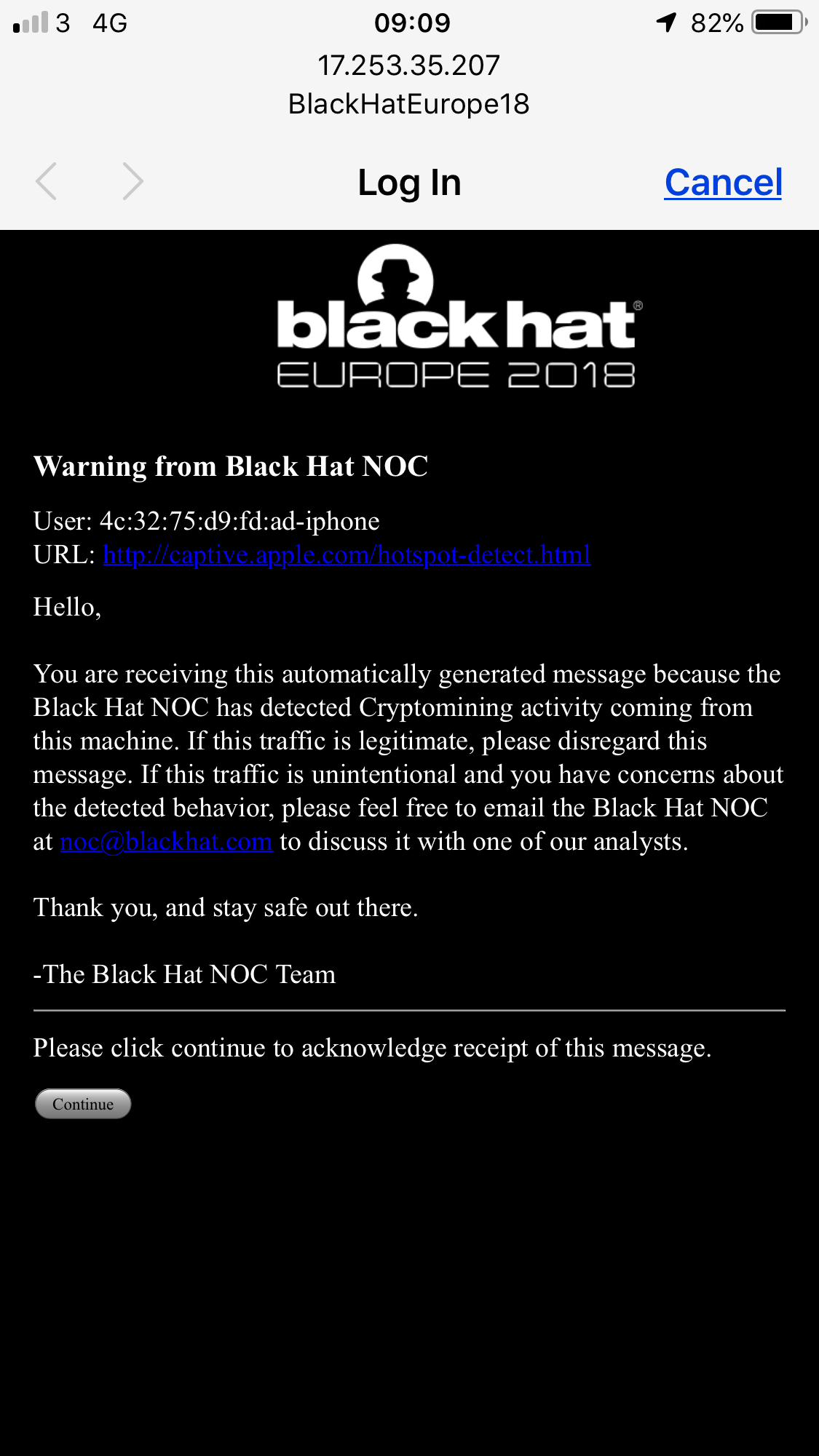

Команда NOC также фиксировала большое число обращение к майнинговым ресурсам. Впервые мы стали фиксировать такие попытки год назад в Европе с последующим большим всплеском на азиатской Black Hat.

Пользователи с криптомайнерами предупреждались командой Black Hat NOC. Если они использовали майнинг осознанно, то нет проблем. Если же речь шла о заражении, то пользователям предлагали помощь в лечении компьютера.

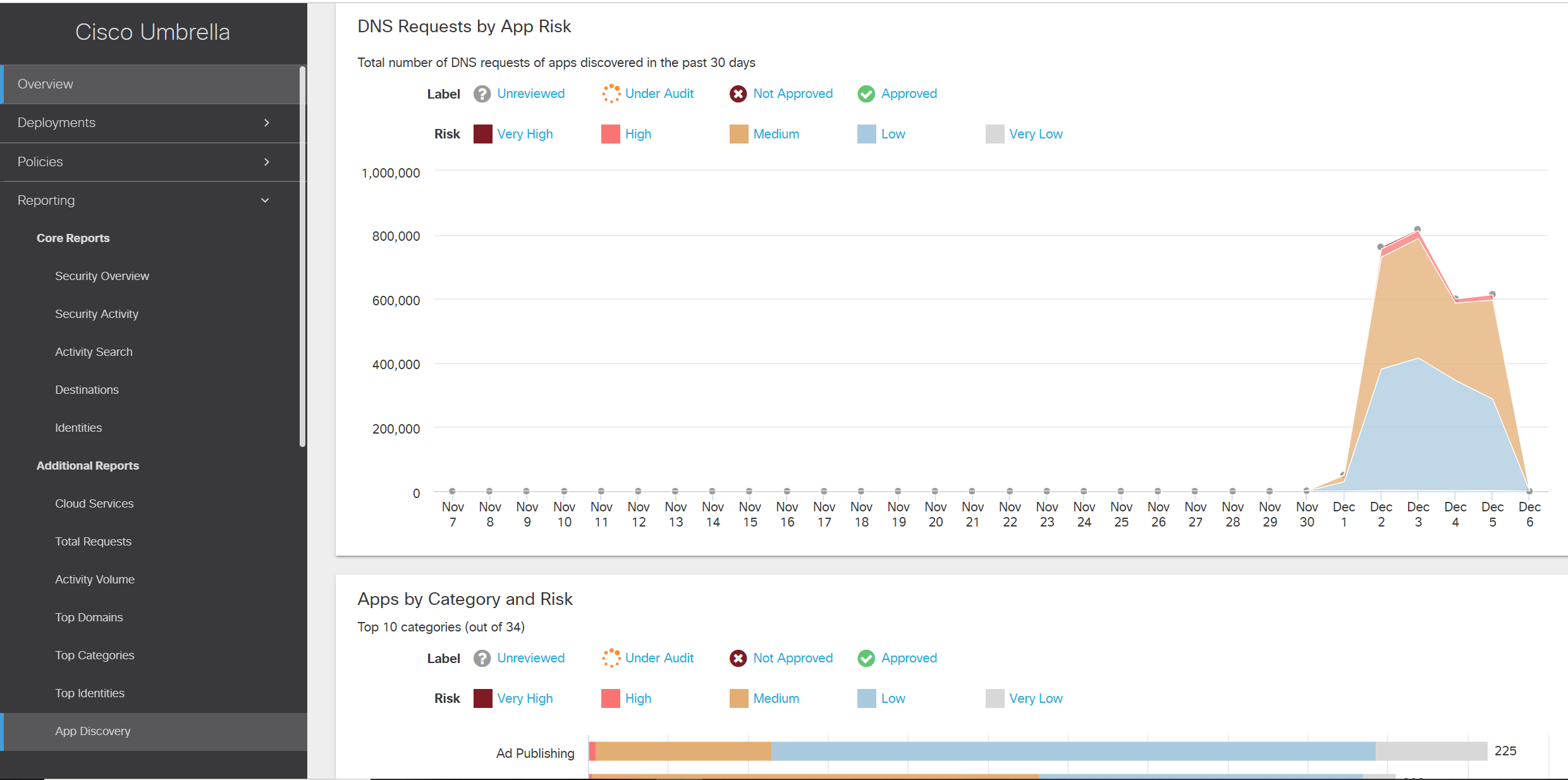

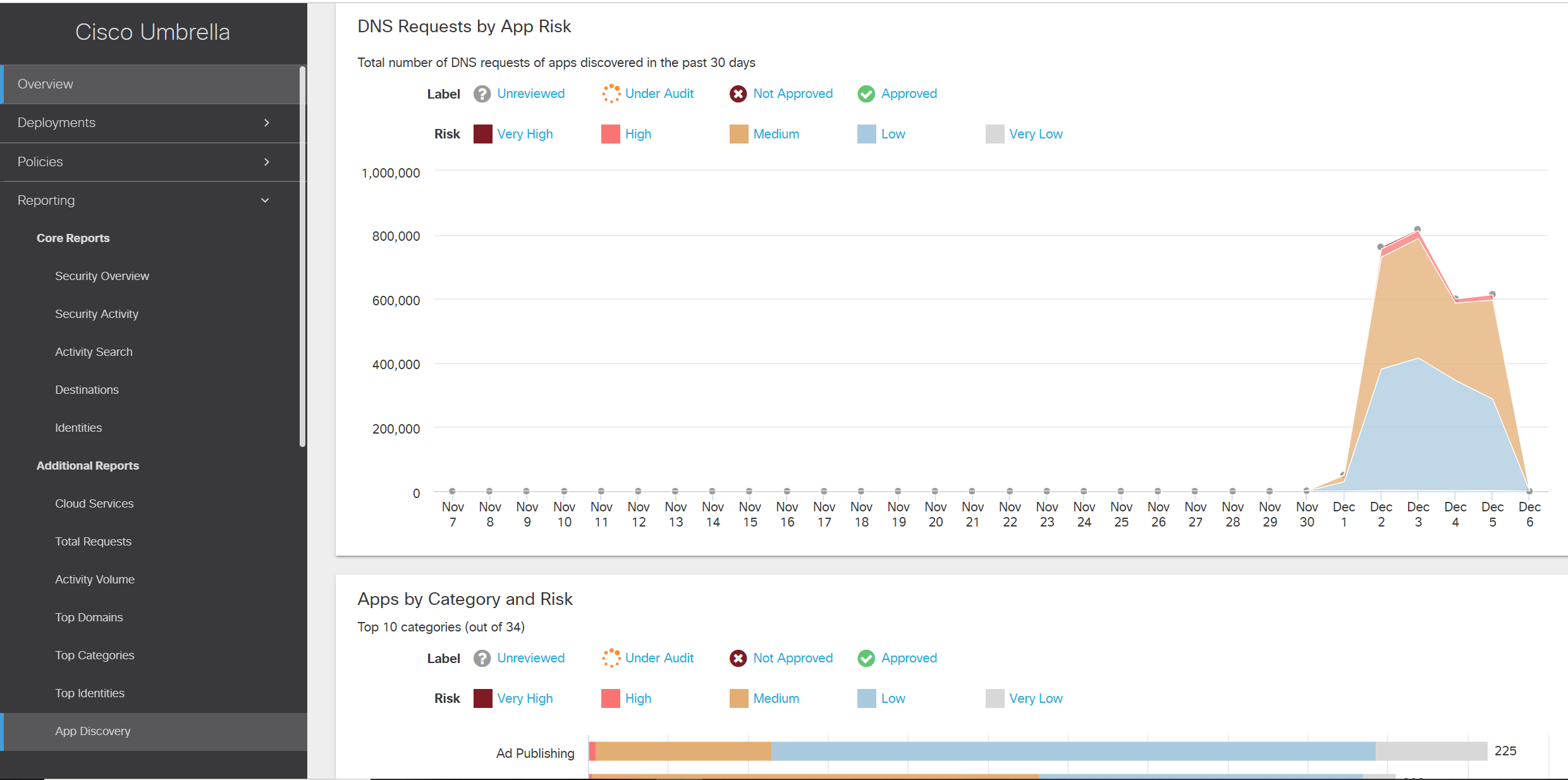

Также новой функцией Cisco Umbrella, которая проверялась на европейской Black Hat, стала App Discovery, позволяющая идентифицировать используемые приложения (сейчас их более 2000) с оценкой их риска для предприятия.

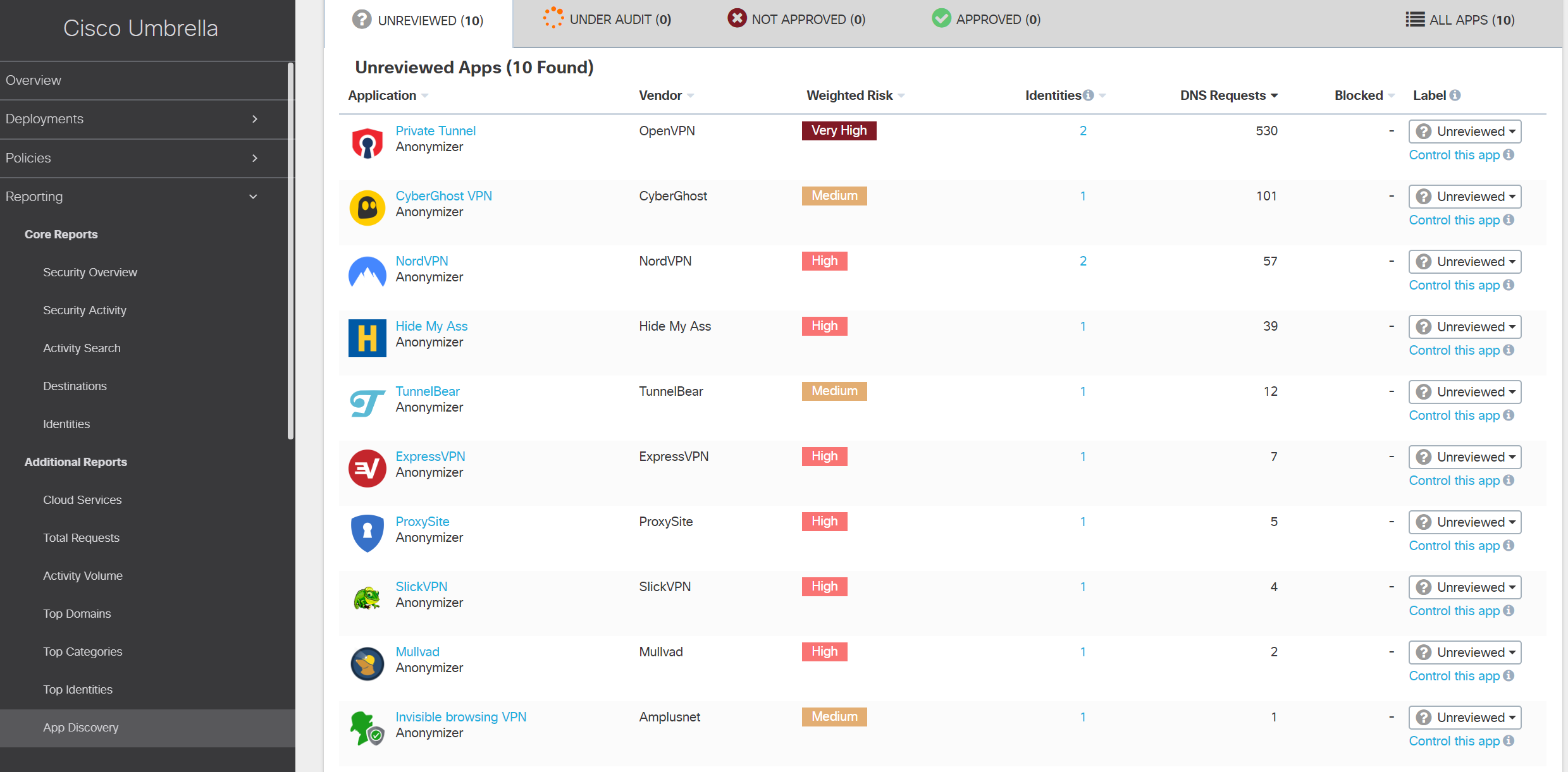

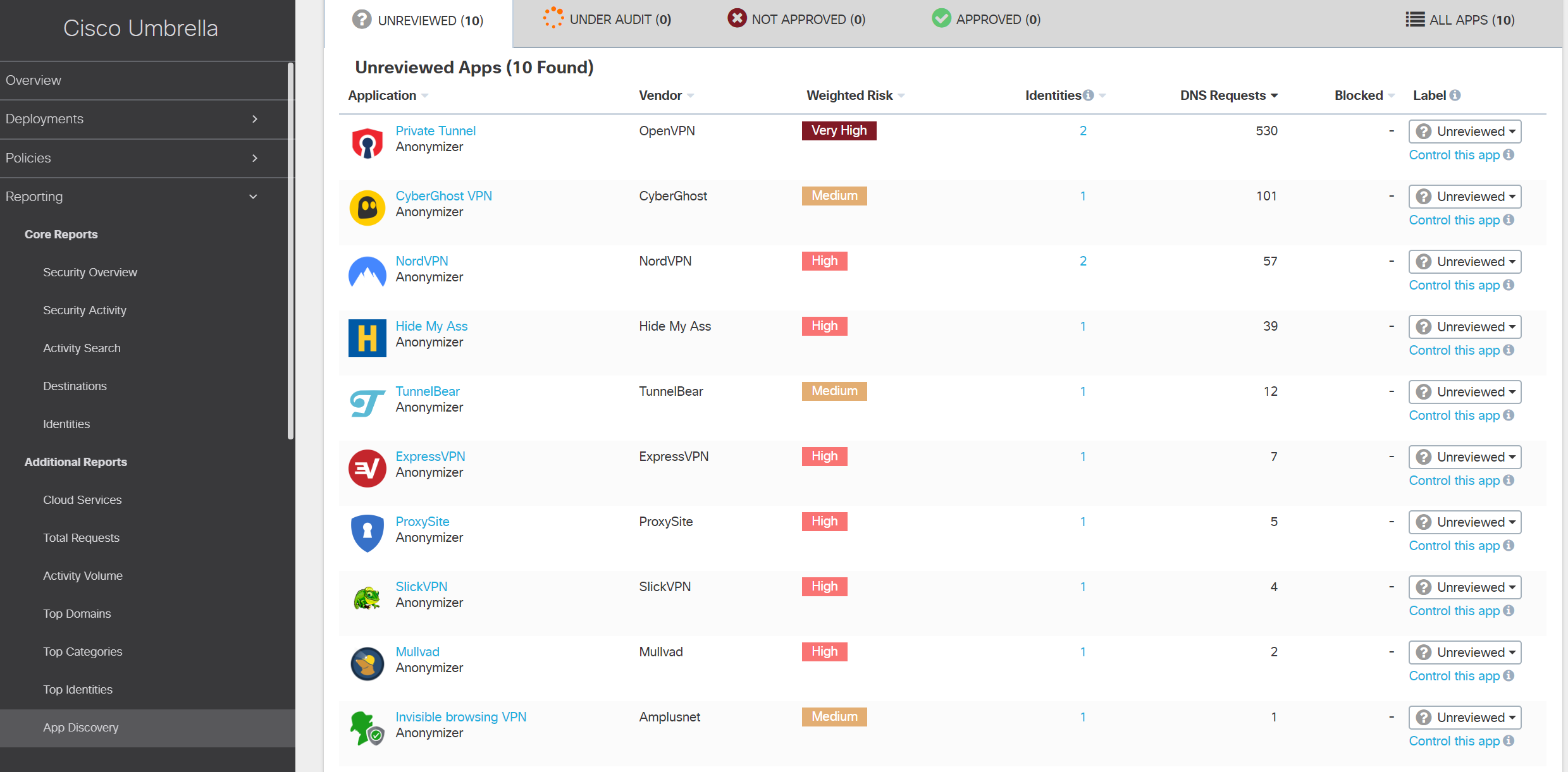

Понятно, что политика Black Hat отличается от обычной компании, в которой могут быть запрещены анонимайзеры и VPN-сервисы, которые могут нарушать корпоративные политики безопасности. На конференции же по ИБ применение таких приложений является вполне нормальным и поэтому они не блокировались. Но интересно было посмотреть на самые популярные решения данного класса.

Следующей остановкой для команды Cisco Security станет конференция RSA, которая пройдет в марте этого года в Сан-Франциско, где мы вновь будем отвечать за работу RSA SOC. Если вдруг вы планируете посетить эту выставку, то мы приглашаем вас на экскурсию в центр мониторинга безопасности одного из крупнейших мировых мероприятий по ИБ, которое ежегодно посещает несколько десятков тысяч человек. Если же вы будете в дни RSAC в Сан-Франциско и захотите посетить выставку, но не имеете билета на нее, то Cisco дарит вам промо-код на бесплатный проход на выставку — X8SCISCOP.

Обеспечение кибербезопасности таких конференций как Black Hat задача более чем непростая, так как появление в трафике вредоносных файлов или попыток доступа к вредоносным доменам не является чем-то из ряда вон выходящим событием. Наоборот, в рамках различных тренингов это является вполне нормальным событием, которое нельзя блокировать, нарушая тем самым процесс обучения и вызывая недовольство как участников, заплативших свои деньги, так и инструкторов. Тоже самое касается и спонсоров, которые в рамках своих мероприятий, брифингов и пресс-конференций часто демонстрируют как работают их решения, что также требует от команды NOC внимательности и разборчивости.

Обфусцированное вредоносное ПО

За мониторинг сети на Black Hat отвечало решение RSA NetWitness, которое инспектировали среди прочего и файлы, передаваемые по различным сетевым протоколам, в том числе и с различными нарушениями. Например, в первый же день на одном из тренингов была зафиксирована загрузка файла table.png. NetWitness обнаружил, что несмотря на расширение, присущее изображениям, заголовок файла начинался с MZ, что могло говорить о том, что передаваемый файл на самом деле исполняемый. Файл был передан в Cisco Threat Grid для динамического анализа.

Через несколько минут после загрузки файл table.png был распознан как троян Trickbot.

Обнаружение происходило по ряду поведенческих индикаторов, в том числе и по работе с памятью. Достаточно изменить всего один бит, чтобы у нас изменился хэш файла, но достаточно сложно переписать код работы с памятью, чтобы стать незаметным для система анализа вредоносного ПО. Ровно то же адресное пространство использовалось и Trickbot'ом, что позволило нам сделать вывод именно об этом вредоносе.

Trickbot — это не новый троян; он появился в конце 2016-го года, однако до сих пор встречается на просторах Интернет. Команда NOC определила MAC-адрес ноутбука, с которого была осуществлена загрузка Trickbot, замаскированного под .png файл. Мы проверили всю активность, которая шла с этого Macbook — выяснилось, что с него в течение всего нескольких минут были зафиксированы попытко соединиться с сотнями DGA-доменов, загрузки десятков различных вредоносных программ и т.п. В процессе расследования было выяснено, что макбук использовался в рамках одного из тренингов; поэтому команда NOC не стала блокировать эту активность, предприняв при этом усилия, чтобы ничего опасного не попало за пределы данного тренинга на компьютеры других участников Black Hat Europe.

Intelligent Proxy

По мере расширения функция в наших решениях, мы тестируем их и в рамках конференций, куда нас приглашают для участия в SOC/NOC. В этот раз мы в первый же день включили функцию Intellgent Proxy в Cisco Umbrella, которая позволяет проксировать Web-трафик, отслеживая угрозы, контент и приложения, передаваемые в рамках Web-взаимодействия.

Утром первого же дня мы заффиксировали сигнал тревоги, связанный с доступом к macautofixer.

Команда NOC начала расследование, включая анализ логов МСЭ, реконструкцию сетевых пакетов и идентификацию машины, которая инициировала данный запрос. Судя по данным Cisco Umbrella Investigate это достаточно популярный вредоносный ресурс — ежедневно к нему фиксируется около 20 тысяч запросов:

преимущественно из США:

Выяснилось, что зараженным оказался один из компьютеров организаторов конференции. Политика BlackHat разрешает доступ к вредоносным ресурсам до тех пор, пока не идентифицируется, что речь идет о внешней атаке на ресурсы Black Hat, как и было зафиксировано в данном случае. Домен был заблокирован Cisco Umbrella для этой и всех будущих конференций Black Hat.

На второй день несколько пользователей Wi-Fi сети были инфицированы вредоносом Simba, который пытался соединиться с достаточно старыми командными серверами:

- www[.]gadyniw[.]com/hbt.php?rewrite=login.php

- purycap[.]com/login.php

- gadyniw[.]com/hbt.php?rewrite=login.php

- ww1[.]ysyfyj[.]com/login.php

Домен gadyniw[.]com был идентифицирован Cisco Threat Grid как вредоносный и блокирован. В процессе расследования выяснилось, что данный вредонос использовался в рамках одного из тренингов, в котором у участников оказались непропатченные компьютеры. Мы посоветовали инструктору напомнить зараженным участникам не подключаться со своими ноутбуками к публичному Wi-Fi-сегменту.

Фишинговая атака

В процессе проведения Black Hat ее организаторы, компания UBM, столкнулись с массированной фишинговой атакой, через e-mail, которая остается до сих пор самым массовым способом атак на организации.

Мы провели исследование ссылки «CLICK HERE» с помощью функции Glovebox в Threat Grid, которая позволяет взаимодействовать с виртуальной машиной без риска инфицирования. В двух браузерах ссылка возвращала ошибку, будто бы нужна страница не существует.

Однако в отчете мы зафиксировали около 100 открытых сетевых соединений, около 100 артефактов, загруженных на диск, включая и JavaScript, а также около 170 изменений реестра.

Мы добавили данный домен в черный список для всех конференций Black Hat.

Активность DNS

В 2017-м году мы зафиксировали около 5.8 миллионов DNS-запросов на конференции Black Hat Europe. Годом позже, в 2018-м, мы зафиксировали 7.6 миллионов запросов, из которых около 4000 было связано с вредоносной активностью, командными серверами или фишингом.

Новым на европейской Black Hat стало уведомление пользователей, чьи учетные данные для e-mail передавались в открытом виде. К счастью, по сравнению с прошлыми конференциями в этот раз только 14 пользователей передавали свою почту в незащищенном режиме. Это была первая конференция, на которой мы не наблюдали финансовых или банковских документов, передаваемых в открытом виде.

Команда NOC также фиксировала большое число обращение к майнинговым ресурсам. Впервые мы стали фиксировать такие попытки год назад в Европе с последующим большим всплеском на азиатской Black Hat.

Пользователи с криптомайнерами предупреждались командой Black Hat NOC. Если они использовали майнинг осознанно, то нет проблем. Если же речь шла о заражении, то пользователям предлагали помощь в лечении компьютера.

Также новой функцией Cisco Umbrella, которая проверялась на европейской Black Hat, стала App Discovery, позволяющая идентифицировать используемые приложения (сейчас их более 2000) с оценкой их риска для предприятия.

Понятно, что политика Black Hat отличается от обычной компании, в которой могут быть запрещены анонимайзеры и VPN-сервисы, которые могут нарушать корпоративные политики безопасности. На конференции же по ИБ применение таких приложений является вполне нормальным и поэтому они не блокировались. Но интересно было посмотреть на самые популярные решения данного класса.

Следующей остановкой для команды Cisco Security станет конференция RSA, которая пройдет в марте этого года в Сан-Франциско, где мы вновь будем отвечать за работу RSA SOC. Если вдруг вы планируете посетить эту выставку, то мы приглашаем вас на экскурсию в центр мониторинга безопасности одного из крупнейших мировых мероприятий по ИБ, которое ежегодно посещает несколько десятков тысяч человек. Если же вы будете в дни RSAC в Сан-Франциско и захотите посетить выставку, но не имеете билета на нее, то Cisco дарит вам промо-код на бесплатный проход на выставку — X8SCISCOP.