В 2018 году в России вступил в действие закон о биометрической идентификации. В банках идёт внедрение биометрических комплексов и сбор данных для размещения в Единой биометрической системе (ЕБС). Биометрическая идентификация даёт гражданам возможность получать банковские услуги дистанционно. Это избавляет их от очередей и технически позволяет «посетить банк» в любое время суток.

Удобства дистанционной идентификации по фотографии или голосу по достоинству оценили не только клиенты банков, но и киберпреступники. Несмотря на стремление разработчиков сделать технологию безопасной, исследователи постоянно сообщают о появлении новых способов обмана таких систем.

Так может, не стоит соглашаться на предложение приветливого операциониста пройти биометрическую идентификацию в отделении банка? Или всё-таки воспользоваться преимуществами новой технологии? Разбираемся в этом посте.

В чём проблема?

У биометрической идентификации есть особенности, которые отличают её от привычной пары логин/пароль или «безопасной» 2FA:

- Биометрические данные публичны. Можно найти фотографии, видео- и аудиозаписи практически любого жителя планеты Земля и использовать их для идентификации.

- Невозможно заменить лицо, голос, отпечатки пальцев или сетчатку с той же лёгкостью, как пароль, номер телефона или токен для 2FA.

- Биометрическая идентификация подтверждает личность с вероятностью, близкой, но не равной 100%. Другими словами, система допускает, что человек может в какой-то степени отличаться от своей биометрической модели, сохранённой в базе.

Поскольку биометрические данные открывают не только турникеты в аэропортах, но и банковские сейфы, хакеры и киберпреступники всего мира усиленно работают над способами обмана систем биометрической идентификации. Каждый год в программе конференции по информационной безопасности BlackHat неизменно присутствуют доклады, связанные с уязвимостями биометрии, но практически не встречается выступлений, посвящённых разработке методов защиты.

В качестве основных проблем, связанных с биометрической идентификацией, можно выделить фальсификацию, утечки и кражи, низкое качество собранных данных, а также многократный сбор данных одного человека разными организациями.

Фальсификация

Публикации, связанные с различными способами обмана систем биометрической идентификации, часто встречаются в СМИ. Это и отпечаток пальца министра обороны Германии Урсулы фон дер Ляйен, изготовленный по её публичным фотографиям, и обман Face ID на iPhone X с помощью маски, нашумевшая кража 243 тысяч долларов с помощью подделанного нейросетью голоса генерального директора, фальшивые видео со звёздами, рекламирующими мошеннические выигрыши, и китайская программа ZAO, которая позволяет заменить лицо персонажа видеоролика на любое другое.

Чтобы биометрические системы не принимали фотографии и маски за людей, в них используется технология выявления «живости» — liveness detection — набор различных проверок, которые позволяют определить, что перед камерой находится живой человек, а не его маска или фотография. Но и эту технологию можно обмануть.

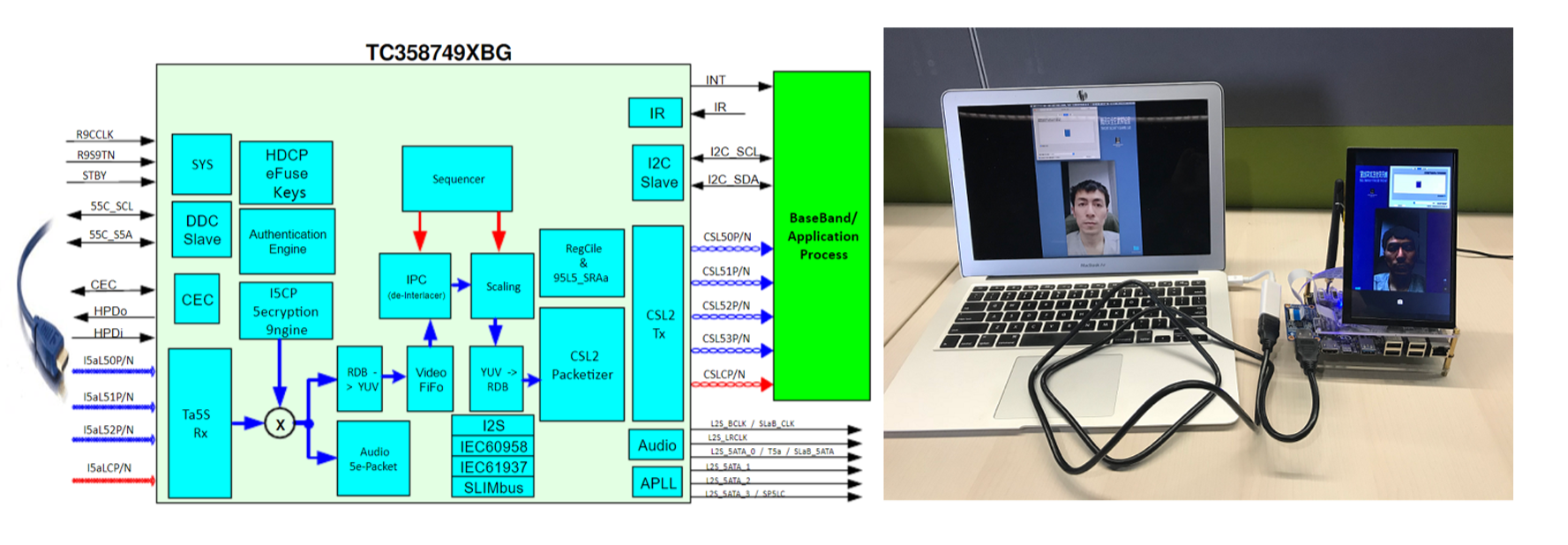

Внедрение фальшивого видеопотока в биометрическую систему. Источник

В представленном на BlackHat 2019 докладе «Biometric Authentication Under Threat: Liveness Detection Hacking» сообщается об успешном обходе liveness detection в Face ID с помощью очков, надетых на спящего человека, внедрения поддельных аудио- и видеопотоков, и других способов.

X-glasses — очки для обмана liveness detection в Face ID. Источник

Для удобства пользователей, Face ID срабатывает, если человек надел солнцезащитные очки. При этом количество света в глазах уменьшается, поэтому система не может построить качественную 3D-модель области вокруг глаз. По этой причине, обнаружив очки, Face ID не пытается извлечь 3D-информацию о глазах и представляет их в виде абстрактной модели — чёрной области с белой точкой в центре.

Качество сбора данных и ложные распознавания

Точность идентификации сильно зависит от качества биометрических данных, сохранённых в системе. Чтобы обеспечить достаточное для надёжного распознавания качество, необходимо оборудование, которое работает в условиях шумных и не слишком ярко освещённых отделений банков.

Дешёвые китайские микрофоны позволяют записать образец голоса в неблагоприятных условиях, а бюджетные камеры — сделать фото для построения биометрической модели. Но при таком сценарии значительно возрастает количество ложных узнаваний — вероятность того, что система примет одного человека за другого, с близким по тональности голосом или сходной внешностью. Таким образом, некачественные биометрические данные создают больше возможностей для обмана системы, которыми могут воспользоваться злоумышленники.

Многократный сбор биометрии

Некоторые банки начали внедрение собственной биометрической системы раньше, чем заработала ЕБС. Сдав свою биометрию, человек считает, что может воспользоваться новой технологией обслуживания в других банках, а когда выясняется, что это не так, сдаст данные повторно.

Ситуация с наличием нескольких параллельных биометрических систем создаёт риск, что:

- У человека, дважды сдавшего биометрию, скорее всего, уже не вызовет удивления предложение повторить эту процедуру и в будущем он может стать жертвой мошенников, которые будут собирать биометрию в своих преступных целях.

- Чаще будут происходить утечки и злоупотребления, поскольку увеличится количество возможных каналов доступа к данным.

Утечки и кражи

Может показаться, что утечка или кража биометрических данных — настоящая катастрофа для их владельцев, но, в действительности, всё не так плохо.

В общем случае биометрическая система хранит не фотографии и записи голоса, а наборы цифр, характеризующие личность — биометрическую модель. И теперь поговорим об этом подробнее.

Для построения модели лица система находит опорные антропометрические точки, определяющие его индивидуальные характеристики. Алгоритм вычисления этих точек отличается от системы к системе и является секретом разработчиков. Минимальное количество опорных точек — 68, но в некоторых системах их количество составляет 200 и более.

По найденным опорным точкам вычисляется дескриптор — уникальный набор характеристик лица, независимый от причёски, возраста и макияжа. Полученный дескриптор (массив чисел) и представляет собой биометрическую модель, которая сохраняется в базе данных. Восстановить исходное фото по модели невозможно.

Для идентификации пользователя система строит его биометрическую модель и сравнивает с хранящимся в базе дескриптором.

Из принципа построения модели имеются важные следствия:

- Использовать данные, похищенные из одной биометрической системы для обмана другой — вряд ли получится из-за разных алгоритмов поиска опорных точек и серьёзных различий в результирующей модели.

- Обмануть систему с помощью похищенных из неё данных тоже не получится — для идентификации требуется предъявление фотографии или аудиозаписи, по которой уже будет проведено построение модели и сравнение с эталоном.

Даже если база хранит не только биометрические модели, но и фото и аудио, по которым они построены, обмануть систему с их помощью «в лоб» нельзя: алгоритмы проверки на «живость» считают ложными результаты с полным совпадением дескрипторов.

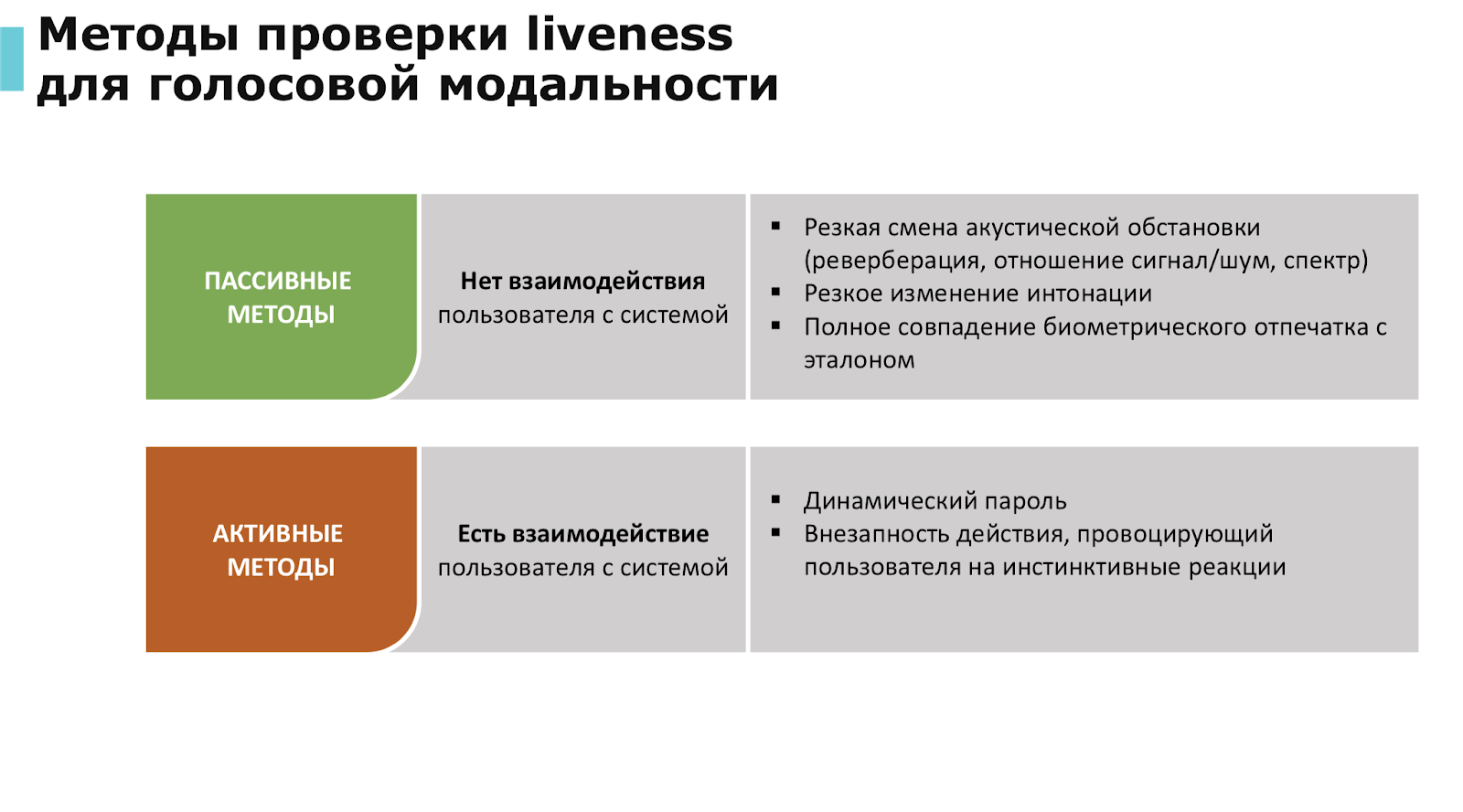

Методы проверки liveness для лицевой и голосовой модальности.

Источник: Центр речевых технологий

Таким образом, использование утекших биометрических данных не поможет киберпреступникам быстро получить материальную выгоду, а значит, они с большей вероятностью будут искать более простые и надёжные способы обогащения.

Как защититься?

Вступившая в действие 14 сентября 2019 года директива Евросоюза PSD2, также известная как Open Banking, требует от банков внедрения многофакторной аутентификации для обеспечения безопасности удалённых транзакций, выполняемых по любому каналу. Это означает обязательное использование двух их трёх компонентов:

- Знания — какой-то информации, известной только пользователю, например, пароля или контрольного вопроса.

- Владения — какого-то устройства, которое имеется только у пользователя, например, телефона или токена.

- Уникальности — чего-то неотъемлемого, присущего пользователю и однозначно идентифицирующего личность, например, биометрических данных.

Эти три элемента должны быть независимыми так, чтобы компрометация одного элемента не влияла на надёжность других.

Применительно к банковской практике это означает, что проведение операций по биометрическим данным должно обязательно сопровождаться дополнительными проверками с помощью пароля, токена или PUSH/SMS-кодов.

Использовать или нет?

У биометрической аутентификации имеются большие перспективы, однако опасности, которые приходят в нашу жизнь вместе с ними, выглядят весьма реалистично. Разработчикам систем и законодательным органам стоит изучить результаты новейших исследований уязвимостей биометрических систем и оперативно доработать как решения по идентификации, так и нормативные акты, регулирующие их работу.

Банкам необходимо принять во внимание ситуацию с deepfakes и другими способами обмана биометрических систем, используя сочетание традиционных способов идентификации пользователя с биометрическими: пароли, 2FA и usb-токены всё ещё могут принести пользу.

С клиентами банков ситуация сложная. С одной стороны, биометрическая идентификация разрабатывалась для их удобства как попытка расширить возможности для получения банковских услуг в любое время с минимальными формальностями. С другой — в случае успешной атаки рискуют своими деньгами именно они, а регуляторы и разработчики биометрических систем ответственности за взломы не несут.

В связи с этим, логичная рекомендация клиентам банков — не торопиться со сдачей биометрических данных, не обращать внимание на агрессивные призывы. Если же без биометрической идентификации никак не обойтись, то используйте её совместно с многофакторной аутентификацией, чтобы хотя бы частично снизить риски.

Комментарии (15)

semibiotic

30.09.2019 22:51+1Насколько я могу судить, использование биометрии для собственной аутентификации, в настоящее время, ничем не оправдано (спецслужбы — другое дело, но у них и цели и оборудование иные).

Массовое использование биометрии приведет к установке (особенно на местах) оборудования и ПО низкого качества. Низкое качество оборудования вытечет в высокий уровень ошибок аутентификации, что поставит крест на удобстве пользователя.

Так, на моем смартфоне безбожно тупит сканер отпечатков. Софт в банке, конечно, будет получше, но оборудование — не факт.

Биометрия небезопасна изначально, т.к. по определению подвержена replay-атакам с использованием публично-доступных материалов (фоточки и видео в инстаграме, скрытая и открытая съемка пользователя, отпечатки на стаканах, ручках двери и прочих предметах). Всевозможные «liveness»-проверки (в особенности — пассивные) являются очевидными костылями.

Исходно высокий уровень ошибок (на плохом оборудовании) неизбежно побудит поставщика услуги к примитивному загрублению алгоритмов проверки (дабы обеспечить хоть минимальный уровень удобства), но это только увеличит возможность false-positive аутентификаций.

Повышать качество (лишние расходы), всяко, никто не будет, тем более что речь идет, всего-лишь, о потенциальных потерях пользователей, а не самого поставщика.

Что имеем в итоге?

- Изначальная ненужность — нет никакой проблемы иметь при себе карточку

- Потенциальное неудобство для пользователя (которому придется проходить идентификацию день за днем)

- Уязвимость непредсказуемой величины. Беспрецендентное удобство для преступников (которым надо получить доступ лишь однажды, чтобы украсть ваши деньги)

- Биометрию, без сомнения, приравняют к PIN-у, с отказом от отвественности

semibiotic

01.10.2019 13:27Соврал, это не replay-атака, а подделка «удостоверяющих данных» (aka credentials).

Bedal

01.10.2019 01:27всё гораздо серьёзнее, пожалуй. СНИЛСы уже объявили электронными, за ними будут права водительские, а в следующем году начнут в Москве и общегражданские паспорта на безбумажную технологию переводить, судя по сообщениям.

Всё это без биометрии не реализуемо, как я понимаю — и будет у нас несколько веселых лет. Впрочем, возможным результатом будет, наконец, понимание, что без паспортов вообще жить вполне можно.

vis_inet

01.10.2019 06:50без паспортов вообще жить вполне можно

расскажите как?

Bedal

01.10.2019 09:14По британской модели, к примеру. Или перенятой у них американской. Некий уникальный ид сейчас, конечно, есть — но без заметного использования в повседневной жизни. Не собираюсь даже утверждать, что так сделать и будет всем щастя. Но — возможно вполне. Но — государство должно измениться.

Yuriy_krd

01.10.2019 08:09обмануть систему с их помощью «в лоб» нельзя: алгоритмы проверки на «живость» считают ложными результаты с полным совпадением дескрипторов.

А что мешает добавить рандомные шумы?

magistr7

01.10.2019 15:07+1Полученный дескриптор (массив чисел) и представляет собой биометрическую модель, которая сохраняется в базе данных. Восстановить исходное фото по модели невозможно.

Может кто-то подскажет работы, ссылки на доказательства, что исходное фото по дескриптору никак восстановить нельзя?

piton_nsk

01.10.2019 15:50+1Так может, не стоит соглашаться на предложение приветливого операциониста пройти биометрическую идентификацию в отделении банка? Или всё-таки воспользоваться преимуществами новой технологии? Разбираемся в этом посте.

Чего тут разбираться? Конечно, не стоит соглашаться!

pyrk2142

Имхо, одна из главных проблем в том, что в случае обычных методов авторизации и аутентификации базовая математика и немного мозга позволяет неплохо посчитать риски. В случае биометрии это гораздо сложнее.

Anynickname

Вашей «математика с мозгом» точно также затруднительно просчитать риски социальной инженерии, с помощью которой и уводят большинство классических паролей.