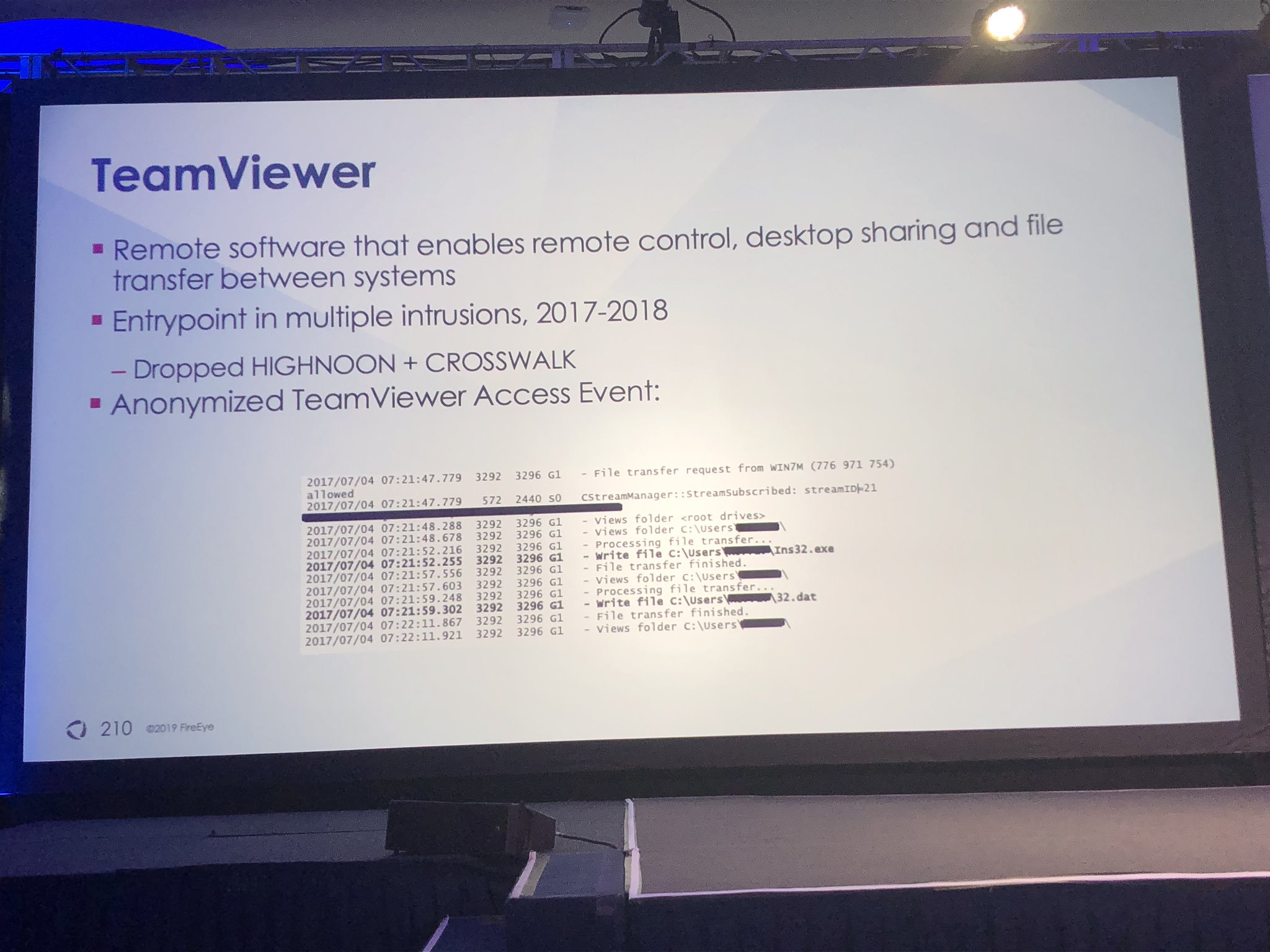

Согласно сообщениям FireEye, злоумышленники могли контролировать любой компьютер, подключённый к TeamViewer. Взлом произошёл в 2016 году, и уже в первые 24 часа хакерская группа APT41 осуществила атаку с кражей финансовой информации от многих пользователей.

Самое интересное, что уязвимость продолжали эксплуатировать ещё долгое время после этого.

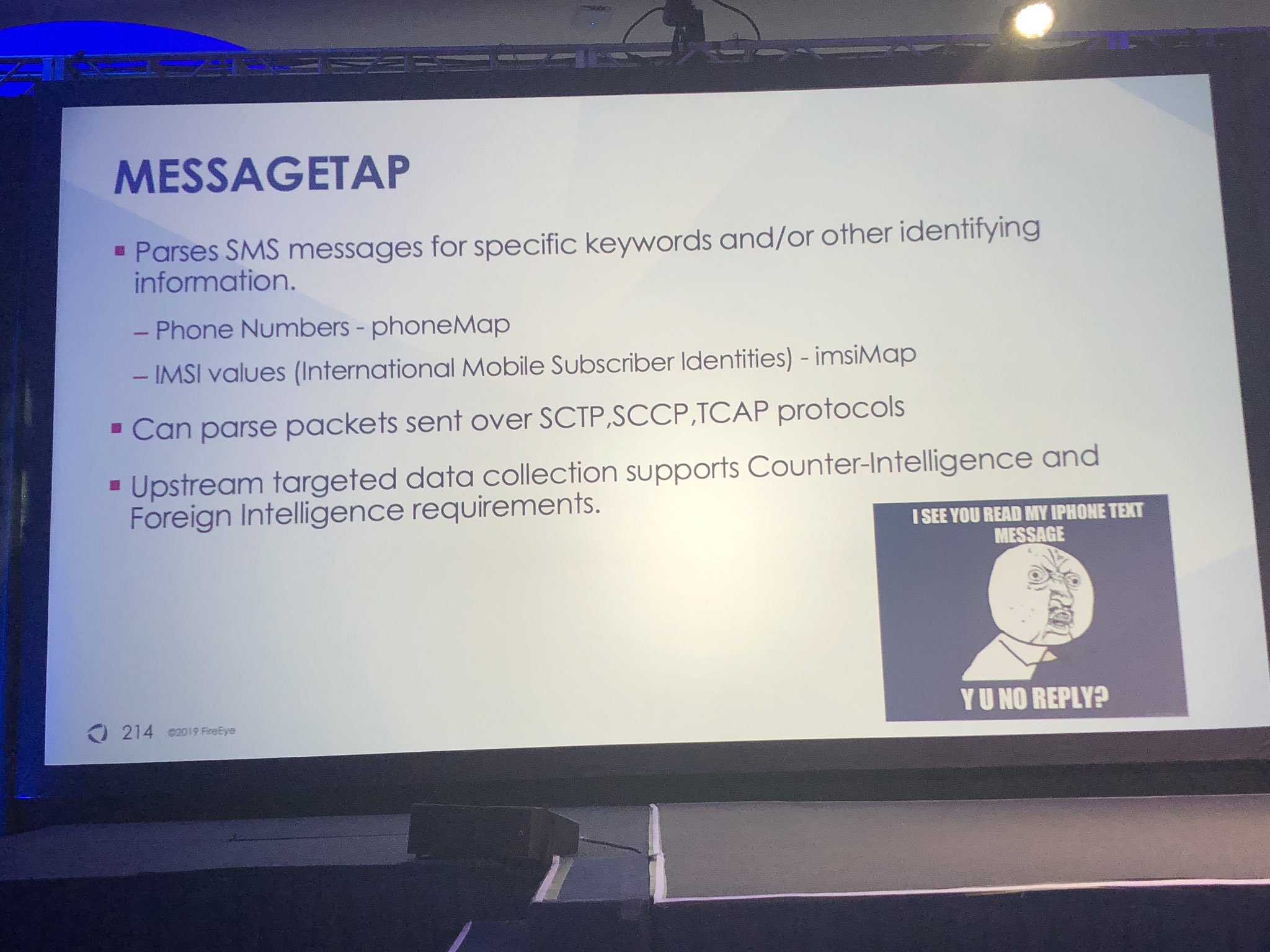

В потоке твитов Кристофер Глайер (Christopher Glyer) из FireEye раскрыл подробности деятельности группы APT41, которая, предположительно, работает из Китая. Например, эта группа также разработала семейство Linux-зловредов для установки в сетях операторов сотовой связи. Семейство называется MESSAGETAP. С его помощью хакеры могли отслеживать телефонные звонки и SMS, производить поиск записей по номеру IMSI или ключевым словам в тексте SMS.

Кристофер Глайер добавил, что APT41 раньше засветилась в установке бэкдоров в несколько видеоигр. Это может указывать, что хакеры не обязательно находятся «на службе» у правительства, хотя и выполняют государственные заказы по крайней мере с 2014 года. Но похоже, какие-то атаки они могут проводить в своих интересах: просто ради денег (или для удовольствия). Возможно, эти дополнительные атаки они проводят уже в нерабочее время, то есть по вечерам или в выходные, говорит Жаклин О'Лири (Jacqueline O'Leary), старший аналитик FyreEye по исследованию угроз: «Они занимаются шпионажем в определённое время суток, затем [запускают] финансово мотивированные [атаки] в другие часы».

Около трёх лет назад специалисты по безопасности веб-приложений из Международного института кибербезопасности (International Institute of Cyber Security, IICS) сообщили, что хакерской группе удалось установить бэкдор в различных версиях TeamViewer для извлечения конфиденциальной информации. Тема обсуждалась на Хабре: см. «Аккаунты пользователей Teamviewer взломаны».

Компания-разработчик TeamViewer продолжает отрицать инцидент и заявляет, что пароли пользователей были извлечены через другие скомпрометированные приложения.

Это ещё один пример того, как опасно устанавливать на своём компьютере приложения вроде антивирусного ПО или удалённого управления системой с высокими привилегиями. Некоторые специалисты считают, что каждое такое приложение увеличивает поверхность атаки.

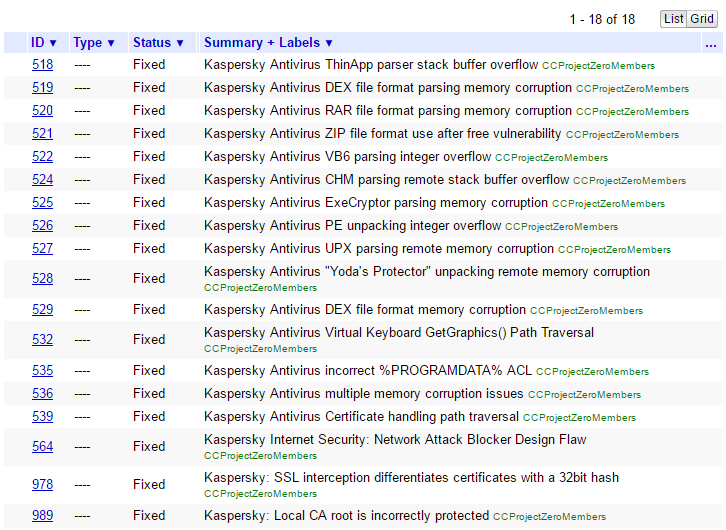

В результате пользователи с TeamViewer или антивирусом менее защищены, чем пользователи с чистой системой. У них просто больше возможных уязвимостей и больше точек входа в систему для злоумышленника: «В лучшем случае есть призрачный шанс, что основной немайкрософтовский антивирус хотя бы немного повысит безопасность. Более вероятно, что они значительно ухудшат безопасность. Например, посмотрите на список уязвимостей в антивирусных продуктах, перечисленный на страницах каталога уязвимостей Google Project Zero», — говорит разработчик Firefox и хакер Роберт О'Каллахан.

Пример исправления 0-day уязвимостей в популярном антивирусном продукте, 2015-2016 годы

Антивирус — очевидная брешь в безопасности компьютера не только из-за новых опасных уязвимостей, которая она добавляет в систему. Это уязвимость изначально по своей природе, ведь многие антивирусы устанавливают собственные корневые сертификаты по умолчанию без предупреждений, внедряясь в HTTPS-трафик по принципу MitM. Большинство антивирусов — это в любом случае деградация защиты HTTPS, о чём неоднократно предупреждали специалисты по ИБ.

С таким же мнением выступил Джастин Шух (Justin Schuh), один из программистов проекта Google Chrome. Он говорит, что антивирусы «отравляют программную экосистему», потому что их инвазивный и плохо написанный код осложняет браузерам и другим программам возможность обеспечить собственную безопасность. О'Каллахан напоминает, что когда в Firefox впервые внедряли поддержку механизма защиты памяти ASLR в Firefox под Windows, антивирусные программы постоянно ломали эту защиту, внедряя в программные процессы свои DLL без защиты ASLR.

Некоторые недостатки антивирусов присущи также программам вроде TeamViewer, которые тоже имеют привилегированный доступ в системе. Поэтому к установке подобного софта следует подходить очень осторожно.

Комментарии (58)

AWSVladimir

21.10.2019 11:39-2основной немайкрософтовский антивирус хотя бы немного повысит безопасность.Более вероятно, что они значительно ухудшат безопасность.

Истинно верный антивирусник только от MS? Смешно.

Goodkat

21.10.2019 11:41+2Не истинно верный, а единственный, который не ухудшает безопасность.

VuX

21.10.2019 11:59То есть в антивирусе от МС не бывает багов? Серьезно?

Goodkat

21.10.2019 12:02Вряд ли, с чего вы взяли?

VuX

21.10.2019 12:02+1В таком случае он тоже ухудшает безопасность.

Goodkat

21.10.2019 12:07Каким образом?

VuX

21.10.2019 12:14Например таким — «Например, посмотрите на список уязвимостей в антивирусных продуктах, перечисленный на страницах каталога уязвимостей Google Project Zero», — говорит разработчик Firefox и хакер Роберт О'Каллахан.»

arandomic

21.10.2019 12:24Я понял утверждение так:

1. антивирусник от MS — вшит в систему и все его уязвимости в любом случае в системе. Вне зависимости от того, работает он или заменён другим.

2. Если вы устанавливаете сторонний антивирус — вы скорее добавляете еще уязвимостей нового антивируса. (уязвимости MS-а никуда не денутся)

VuX

21.10.2019 12:29Совершенно верно! По этому если логически расширить это утверждение, то мы прийдем к выводу что установка системы в компьютер значительно уменьшает его безопасность, что само по себе логично, но не имеет никакого практического смысла, так как система нужна для того что бы ставить на нее программы, в тч и антивирусы, например с центральным управлением и тд.

Goodkat

21.10.2019 12:26

Да, вы правы, антивирусник от MS дал установить антивирусника от Kaspersky — это серьёзное ухудшение безопасности :)

vladkorotnev

23.10.2019 03:16Скорее просто потому, что он один фиг есть в операционке и его выкорчевать обычно никто не заморачивается

Popadanec

21.10.2019 13:42Некоторые банки обязывают безальтернативно установить KIS для бизнеса. Тот же райфайзен к примеру.

Mykola_Von_Raybokobylko

21.10.2019 14:27-2Знал один случай в подобной обязаловке. Когда «организация» настоятельо рекомендовала контрагентам пользоваться тем, что сам не использовала в своей работе.

mwizard

21.10.2019 15:50В какой стране?

mig126

21.10.2019 16:17Очевидно в той, на языке которой мы сейчас общаемся.

Я пользовался расчётным счётом райффайзен банка. Если KIS не установлен, то нельзя подписывать счета цифровой подписью с usb токена.

Перешёл на сбербанк, там как альтернатива подпись смской, но симку нельзя просто так заменить. Т.к. она блокируется и надо ножками топать в отделение для подтверждения личности.

EminH

22.10.2019 13:59-1Извините за оффтоп

Очевидно в той, на языке которой мы сейчас общаемся.

en.wikipedia.org/wiki/List_of_territorial_entities_where_Russian_is_an_official_language

Igorjan

22.10.2019 23:25пруфы?

никто их не засудил за навязывание услуг?

mig126

23.10.2019 15:34Пруфов не приведу т.к. это вылезает только при подписи счетов и в договоре по крайней мере сейчас указан любой антивирус.

Некоторые гос. сайты где нужна цифровая подпись требовали(проверял год назад) только яндекс браузер. Тот же налог.ру

fouriki

21.10.2019 17:10Интересно, есть те, кто разворачиваются и закрывают счёт из за подобных требований? хотя вообще не представляю ситуации, когда надо открыть счёт для организации в райфе

mig126

21.10.2019 18:33На тот момент когда подключал было вполне выгодно(с учётом наличия офф. представителя в городе с 300к населения), эквайринг был не нужен, потом сбер выкатил новые тарифы и я сразу перешёл. Т.к. до этого тратил 1,5к в месяц на обслуживание, а сейчас ноль.

kopch

21.10.2019 14:48+4Шутка из 90х, что самый главный вирус на вашем компьютере — это Касперский, на самом деле никогда не была шуткой..))…

nevzorofff

22.10.2019 01:26Он ещё в начале 2000-х назывался AVP, название Касперский пришло намного позже.

Alek_roebuck

22.10.2019 22:57уже к 1991 году его называли «Доктор Касперский», хотя официально это была «антивирусная система -V». Свидетельством тому книга Н. Н. Безрукова «Компьютерные вирусы» изд-ва «Наука», 1991. К 1993 году именно «Доктором Касперским» он и назывался (также его английское трактовалось как "«Доктор» Касперского").

yuuyake

21.10.2019 15:13Я не понял. Да, три года назад было. Но типа сперли кучу аккаунтов, пароль сменил и все. Или вообще к аккаунту не привязывать. А теперь получается не в этом дело? На пальцах может кто-то описать?

QDeathNick

22.10.2019 16:15На пальцах — журналисты опять кого-то изнасиловали.

Нет никаких подтверждений, что TeamViewer был как-то взломан, ни сама программа, ни сервера.

Были случаи, когда подменой dll скрывали интерфейс TeamViewer и использовали его для удалённого управления без ведома пользователя, но называть это взломом TeamViewer я бы не стал.

d2ab

21.10.2019 16:00+1«Мы тут браузер делаем, заодно решили позаботится о безопасности, а всякие программы, заботящиеся о безопасности компа нам мешают. Программы профессионально разработанные для обеспечения безопасности нам не нужны, лучше мы сами заодно с прочими плюшками что-нибудь сделаем» /sarkazm

DreamingKitten

22.10.2019 07:52А почему, собственно, сарказм? Специализированное решение для одного конкретного продукта, созданное его же авторами, как правило лучше любого универсального решения, разве нет?

Alexus819

22.10.2019 08:15профессионально разработанные для обеспечения безопасности

откуда такая уверенность? Не надо всем верить на слово.

Касперский делает митм и в каждую страницу сует свой JS который сливает контент из браузера. А если удалить сертификат то пользоваться браузером невозможно. Они там вообще знатно постарались в этом направлении. Не думаю что это дляборьбы с терроризмомзащиты пользователей.

nvv

21.10.2019 16:05+5взлом TeamViewer связать с выборкой уязвимостей в другом конкретном программном продукте — очень похоже на манипуляцию

vilgeforce

21.10.2019 16:41+2Поверхность атаки увеличивает любой установленный софт, проникали через TeamViewer, а досталось АВ-вендорам. Странный вывод…

teecat

21.10.2019 17:17+4Для интереса посчитал 11 упоминаний про антивирусы, 8 про Тимвьювер. Заголовок явно не по теме

dpyzhov

22.10.2019 05:53Добавьте уж и перевод официального ответа от TeamViewer.

apapacy

22.10.2019 10:37Наверное при желании взломать можно все. Если речь идёт о конкретно teamviewer то первое отчем я подумал когда не стал его устанавливать что полный доступ к моим устройствам имеет собственно сам teamviewer. А теперь с учётом популярности teamviewer у весьма специфической аудитории взломать его было бы очень привлекательно для взломщиков. В связи с этим если его даже ещё не хакнули то все эти разговоры о том что мы заботимся о защите выглядят достаточно самонадеянно тем более что уязвимости находят даже на уровне чипов которые разрабатывают не менее крутые разработчики.

helgihabr

22.10.2019 15:59Суть защиты состоит не в абсолютном избавлении от векторов атак, а в том, чтобы сделать взлом нерентабельным.

В данном случае, взламывается не только какой-то крупный сервис, а еще и компьютер клиента, т.е. довольно много задач по взлому, как самого сервиса TV (т.к. все проходит через их сервера), так и конкретного клиента (чтобы не всплыла нотификация о подключении и т.д.). Плюс еще и динамическая генерация кодов. В общем, еще та возня.

sHaggY_caT

22.10.2019 10:22Я всегда это знала(что именно такой исход вероятен), и использовала для удалённого доступа собственный VPN сервер с VNC. Почему у всего остального человечества не включался инстинкт опасности — я не понимаю :(

freezlite

22.10.2019 11:54+1Думаете у вашего VPN сервера нет уязвимости? :-)

sHaggY_caT

22.10.2019 17:29+1Конечно есть, но он:

1) опенсурс, и его код мониторится всем миром;

2) доступен только через port knocking и висит на нестандартном порту;

3) не является такой лакомой целью, как инфраструктура teamviewer'а.

Groramar

23.10.2019 13:58+11) опенсурс, и его код мониторится всем миром;

Замечу по первому аргументу, что OpenSSL открыт, мониторился всем миром годами, и тем не менее содержал известную крупную дыру (heartbeat ). Так что аргумент так себе.

sHaggY_caT

23.10.2019 18:15известную

Не думаю, что реально известную. Доказательств большого числа взломов нет. Ну и про тимвьювер мы вообще ничего не знаем: сколько было дыр, сколько исправлено, сколько взломов. Очень непрозрачно всё.

saboteur_kiev

22.10.2019 11:59Видимо все ваши клиенты — продвинутые айтишники, и вы никогда не сталкиваетесь с основным населением планеты.

sHaggY_caT

22.10.2019 17:30-1Нет, просто всем остальным я всегда ставила VNC и vpn клиент

QDeathNick

22.10.2019 22:52Через teamviewer?

sHaggY_caT

23.10.2019 18:20Я бы использовала Windows Ansible, если бы была такая задача. Есть и более нативные методы, например, PowerShell DSC. Не очень понятно, зачем Вас плюсуют. Один раз был опыт с бухгалтершей на море (с её ноутбуком): записали видео в виртуальной машине, как запустить бандл openvpn, и пошарить rdp доступ (через который уже поставили vnc, чтобы взаимодействовать с её сеансом)

saboteur_kiev

23.10.2019 14:10А как вы пробивали разрешение на уровне менеджера дивизиона, чтобы всем в компании установить VNC и vpn клиент, если в корпорации уже куплено решение от Teamcity?

Как разграничивался доступ к десктопу клиента политиками безопасности? Или любой, у кого есть пароль от VNC может смело ходить на рабочие десктопы сотрудников?

sHaggY_caT

23.10.2019 18:05А как вы пробивали разрешение на уровне менеджера дивизиона,

Это было включено в наш стандартный договор. Изменение договора — отдельные (и заметные) деньги

Как разграничивался доступ к десктопу клиента политиками безопасности?

На уровне L2 свитча

P.S. выше у меня опечатка: не VNC клиент, а сервер конечно

saboteur_kiev

24.10.2019 13:19Это было включено в наш стандартный договор. Изменение договора — отдельные (и заметные) деньги

На уровне L2 свитча

Другими словами, существует огромная часть клиентов, с которыми вы в принципе не сможете работать, поскольку они не согласятся ставить VNC в свой ентерпрайз.

sHaggY_caT

24.10.2019 15:31Работа не волк? За всеми злобными буратинами не угонишься. Их проблемы. Впрочем, всё как всегда зависит от цен. Мне никогда не было бы сложно поставить TW в виртуальную машину своим сотрудникам и себе, просто сколько кастомер готов платить за свои странные хотелки?

vau

22.10.2019 21:24«Потому что инстинкт размножения преобладает» — подумал кролик и почесал через тимвьювер пару удалённых компов

helgihabr

Ну, не совсем. Они ж потом дали пояснение, что дело было в скомпрометированных инсталляциях:

https://twitter.com/cglyer/status/1183210046093758464

dpyzhov

Спасибо за уточнение!

А чем в итоге история закончилась, не знаете? Копаюсь в Реддите и не могу понять. TeamViewer так и не смог выяснить, как именно хакеры получали доступ? И дырка существовала неопределённое время?

helgihabr

Тут они немного прояснили ситуацию (со ссылкой на ребят из FireEye), что просто malware было задеплоено с использованием TV и все дела. Т.е. никаких уязвимостей TV не использовалось, на самом деле.

Здесь им тоже задали вопрос, но ничего серьезного так и не нашлось. В общем, по-моему, перекрутили сами ребята из FireEye, но свалили все на медиа.