Согласно информации издания Tom's Hardware, исследователи из Грацского технического университета смогли реализовать два новых метода атак по сторонним каналам, манипулирующих утечками данных в процессе работы механизма предсказания каналов кэша первого уровня некоторых процессоров AMD.

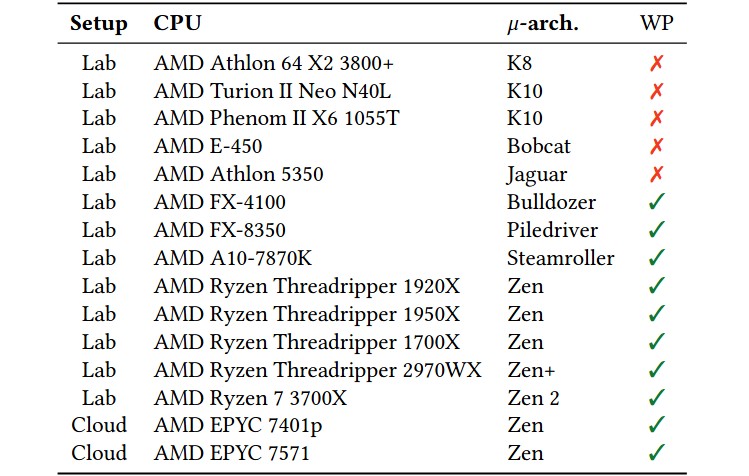

Команда исследователей опубликовала подробный отчет о разработанных ими успешных атаках в ходе реверс-инжиниринга реализации системы предсказания канала в различных поколениях процессоров AMD. Обнаруженные методы атак получили общее название «Take A Way». Этим двум механизмам атак подвержены процессоры AMD на базе микроархитектур Bulldozer, Piledriver, Steamroller, Zen (Ryzen, Epic), Zen+ и Zen2, выпускаемые с 2011 по 2019 годы. Причем представленная в отчете методика атак очень похожа на атаку типа Spectre на архитектуру процессоров Intel.

В состав «Take A Way» входят две атаки: Collide+Probe, с помощью которой можно отслеживать обращение к памяти для процессов, выполняемых на том же логическом ядре процессора без знания физических адресов и не используя разделяемую память, и Load+Reload, в которой используется механизм предсказания для получения доступа к памяти на том же самом физическом ядре процессора.

Исследователи смогли успешно использовать обнаруженные уязвимости в процессорах AMD и применить атаки «Take A Way» с помощью JavaScript в браузерах Chrome и Firefox.

В ходе тестирования с помощью атаки Collide+Probe была реализована атака по восстановлению ключа шифрования из уязвимой реализации шифрования AES. А с помощью Collide+Probe в качестве канала для получения данных в ходе атаки удалось извлечь закрытые данные из ядра, не используя разделяемую память.

Исследователи рассказали, что всю информация по обнаруженным им уязвимостям передали 23 августа 2019 года в компанию AMD. В настоящее время AMD не выпустила обновление микрокода для подверженных атакам «Take A Way» процессорам. Однако, 7 марта 2020 года компания AMD подтвердила информацию об атаках «Take A Way», но не считает их новым видом спекулятивных атак, так как их нельзя реализовать без одной из ранее существующих уязвимостей класса Spectre, которые уже были устранены в Ryzen. AMD выдала рекомендации пользователям по минимизации рисков от подобных атак, в которых просит обновлять и поддерживать используемые для работы операционные системы и антивирусные решения в актуальном состоянии, не использовать библиотеки, уязвимые к атакам по сторонним каналам.

27 января 2020 года компания Intel признала факт наличия уязвимости CacheOut и заявила, что присвоила ей средний уровень угрозы (CVSS Base Score: 6.5 Medium). Специалисты компании рассказали, что на данный момент не зафиксировали ни одного случая использования уязвимости CacheOut злоумышленниками. Эксплуатируя уязвимость CacheOut, злоумышленники могут проводить более целенаправленные атаки для получения определенных данных в кэш-памяти процессоров Intel. Уязвимость угрожает в основном облачным провайдерам, так как она позволяет локально перехватывать и анализировать информацию из кэша гипервизоров и запущенных на них виртуальных машин. Полное описание механизма работы уязвимости CacheOut приведено на ресурсе cacheoutattack.com.

Ранее в процессорах Intel специалистами по безопасности были обнаружены уязвимости Meltdown и Spectre.

nidalee

Главное забыли: для проведения атаки нужны другие уязвимости, которые были закрыты ранее.

Следовательно,

— фактическая ошибка.

HeyImRey

Если у вас стоит задача попасть в дом, где есть два пути: первый путь с дверью и неизвестностью, что за ней, и второй путь с двумя дверьми, за которыми вы точно знаете, что находится искомый результат, при том, что от второй двери ключи у вас уже есть, то какой вы путь выберите?

nidalee

Пути не два, вы только о двух знаете. ;)

Serge78rus

Это в любом случае подрывает укоренившееся в народе мнение, что AMD «безгрешен» по сравнению с Intel, которое подкреплялось утилитами, наподобие spectre-meltdown-checker.

nidalee

По сравнению с Intel, наверное, все же безгрешен. Другое дело, что это скорее «неуловимый Джо». Доля подрастет и уязвимости найдутся.

nckma

Почему-то подумалось, что компания Интел спонсирует «экспертов» ищущих уязвимости у АМД, а компания АМД спонсирует «экспертов» ищущих уязвимости у Интел. Но это так мимолетная мысль.

Serge78rus

А почему слово «эксперт» в данном случае Вы взяли в кавычки? То, что он работает по заказу заинтересованной стороны никак не умаляет его техническую компетенцию, это же не политика с ее «экспертами». В данном случае даже хорошо, что существует два конкурирующих лагеря со своими экспертами, пусть и ангажированными. Так мы в итоге можем получать более объективную информацию, принимая во внимание информацию с обоих сторон.

inetstar

У AMD в десятки, если не в сотни раз, меньше денег. Те кто занимаются акциями AMD знают, что Intel постоянно нанимает разные компании для поиска AMD-уязвимостей, а потом проплачивает их пиар.

Как правило, выявленные уязвимости и яйца выеденного не стоят, но при хорошем их пиаре рушат курс акций AMD, повышая акции Intel.

Предыдущие «уязвимости» AMD, найденные израильской командой, можно было использовать при наличии полного доступа к БИОС или имея права администратора. Соответственно, если у злоумышленника есть такие привилегии, то ему и уязвимости не нужны.

creker

CTS-Labs то? Там народ сразу просек, что делали это какие-то наркоманы. Да еще стояла за этим всем Viceroy Research, которая прям текстом заявляла, что зарабатывает на манипуляциях с курсами акций. План тот провалился, на акции амд это не повлияло.

fougasse

AMD

Revenue: 6.73 billion USD (2019)

Intel

Revenue: 70.8 billion USD (2018)

10 раз всего, да и не CPU едиными Интел деньги зарабатывает.

inetstar

Сравнивать нужно не выручку, а чистую прибыль (net income). Это именно те деньги, которые у компании остаются после всех трат. И за один и тот же год, а не за 2019 и 2018 как у Вас.

AMD annual net income for 2018 was $0.337B, a 1121.21% decline from 2017.

www.macrotrends.net/stocks/charts/AMD/amd/net-income

Intel annual net income for 2018 was $21.053B, a 119.28% increase from 2017.

www.macrotrends.net/stocks/charts/INTC/intel/net-income

Разница в 64 раза.

В идеале, конечно, сравнивать нужно статьи бюджета на чёрный пиар. Но эта информация явно закрытая.

fougasse

Не очень понимаю, почему неумение АМД зарабатывать деньги связывается только с черным пиаром конкурентов от Интел.

Или я вас неправильно понимаю?

inetstar

Я нигде не декларировал такую причинно следственную связь.

Я говорил, что:

Моя идея была: у Интел очень много денег и она охотно их тратит на чёрный пиар. А у АМД денег мало, и, возможно, поэтому я не слышал о фейковых уязвимостях Интел, нахождение которых проплатила АМД.

Lennonenko

а деньги-то тут при чём? вы думаете, что чем больше заплатить исследователю денег, тем быстрее он найдёт уязвимость?

да и не те там деньги, не десятки миллионов какие-нибудь

inetstar

Чем больше денег, тем можно больше нанять команд и, соответственно, больше найти уязвимостей.

А сколько денег Интел тратит на чёрный пиар и иследователей — это закрытая информация. Может быть и десятки миллионов в год. Может себе позволить.

Lennonenko

это не так работает, девять женщин не родят за месяц

может, и тратит, «и почему это должно быть интересно жильцам других домов?»

вы так говорите, как будто исследования в области безопасности железа — это что-то плохое

независимо от источника финансирования

если бы гитлеровская германия путём экспериментов над узниками концлагерей разработала эффективное лекарство от рака, вы бы отказались от его применения?

inetstar

Это работает именно так. Именно поэтому Гугл, Apple, Facebook, В Контакте и прочие серьёзные компании объявляют конкурсы, где тысячи людей ищют уязвимости за деньги. Bug Bounty называется.

А аналогия с раком некорректна, тут можно привести аналогию с 2мя конкурирующими лекарствами, на которые ищутся негативные побочные эффекты. Только у одного ищутся с пристрастием (+ чёрный пиар), а у второго сквозь пальцы.

Так как из-за перекоса в финансовых возможностях Intel может больше насолить AMD, чем наоборот.

Lennonenko

во-первых, этим просто повышается вероятность нахождения, денег там не очень много, относительно стоимости разработки, например

во-вторых, поиск уязвимостей в софте и в процессорах — кардинально разные задачи

так эту ситуацию вам выше прояснили — две компании ищут косяки в продуктах друг друга с пристрастием

на «финансовые возможности» я уже отвечал

Loggus66

mlq.me/download/takeaway.pdf

Ну как вам сказать…

Antervis

Lennonenko

мнения верующих людей не должны приниматься в расчёт

Am0ralist

И ровно для подрыва, видимо, и было растиражировано как новость? Ну с учетом, что если вы не поставили заплатки от старых уязвимостей, то ваше проц уязвим — это в принципе не новость.

А те уязвимости были и для АМД, если что, просто там они были слабее и решались проще, чем у Интела. Кстати, ту уязвимость, которая по сути требует отключить потоки вообще и превращает i9-9900K в i7-9700K вы всё ещё помните?

Интел в своё время обещали заносить чемоданы денег новостным ресурсам для формирования правильного понимания преимуществ, а не ронять цены. Занесли создателям бенчмарка, чтоб те оценку за количество потоков понизили.

А сейчас вот в новостях пытаются указать на уязвимость, которая требует незакрытых старых уязвимостей для «подрыва укоренившееся в народе мнения». Ну да, ну да.

Это же легче, чем выкатить новые процы с исправлениями…

apro

Deleted