Кража биометрических данных

Когда злоумышленники копируют электронный пропуск, подбирают пароль или применяют скимминг пластиковой карты, все эти вещи можно заменить и таким образом предотвратить возможное мошенничество.

С появлением биометрических технологий процесс идентификации упростился. Но проблема в том, что, в случае кражи, изменить биометрические признаки не получится.

Первые существенные хищения были выявлены три-четыре года назад:

| 2016 | В Гане похищены биометрические данные избирателей. |

| 2017 | Украдены биометрические данные филиппинских избирателей. У американской компании Avanti Markets, похищены отпечатки пальцев покупателей. Утечка данных из индийской биометрической системы Aadhaar. |

| 2018 | В Зимбабве похитили отпечатки пальцев и фотографии избирателей. Компрометация биометрических данных миллиарда граждан Индии. |

| 2019 | В открытый доступ попала многомиллионная база отпечатков пальцев из южнокорейской компании Suprema. Похищены записи голоса клиентов Сбербанка. |

Как сделать биометрическую идентификацию безопасной

Чтобы исключить или минимизировать возможный ущерб, нужно своевременно выявлять попытки имитации чужой биометрии — обнаруживать подделку в реальном времени и подтверждать или опровергать, что данные представлены истинным обладателем.

Проверка на живой/неживой с использованием многофакторной идентификации значительно повышает безопасность и делает кражу любого элемента персональных данных несущественной.

Уже есть концепции, которые объединяют биометрические данные с другими элементами безопасности. Такие решения создают более надежные цифровые учетные записи, и украденных биометрических признаков становится недостаточно для совершения противоправных действий.

Мультиспектральная проверка на живой/неживой

В основе одного из эффективных подходов к обнаружению подделки биометрических признаков лежит мультиспектральная регистрация, что значительно усложняет применение поддельных биометрических данных для идентификации.

При этом методе сравниваются невидимые в обычных условиях оптические характеристики исследуемого материала с известными характеристиками живого объекта. Используются несколько источников света различных спектров для получения информации с поверхности и из глубины живой ткани, вплоть до капиллярных сосудов.Для своевременного реагирования применяются нейросетевые алгоритмы машинного зрения, которые можно оперативно адаптировать при выявлении новых типов угроз и подделок.

Многофакторная идентификация

Обеспечить качественную и надежную идентификацию пользователей можно, реализовав многофакторное решение, когда регистрируются несколько биометрических и не биометрических признаков личности.

Строгая идентификация с помощью двух или более факторов принципиально безопасней.Важно использовать сочетание нескольких надежных способов идентификации, чтобы пользователь сам мог выбрать наиболее приемлемые и удобные для него.

Отменяемая биометрия

Мы не можем изменить свои биометрические данные, но можем поменять методы хранения и алгоритмы работы с ними. Для этого разрабатываются специальные решения под общим названием «отменяемая биометрия».

Эта технология основана на преднамеренном повторяемом искажении биометрических данных на основе предварительно выбранного преобразования. Биометрический сигнал одинаково искажается как при регистрации, так и при каждой идентификации.Такой подход позволяет использовать для каждой записи свой метод, что препятствует перекрестному сопоставлению.

Кроме того, если экземпляр преобразованной биометрии скомпрометирован, достаточно изменить алгоритм конвертации, чтобы сгенерировать новый вариант для повторной регистрации.

Для обеспечения безопасности используются необратимые функции. Таким образом, даже если алгоритм конвертирования известен и имеются преобразованные биометрические данные, то восстановить по ним исходную (не искаженную) биометрию не получится.

Преобразования могут применяться как в области сигнала, так и в области признаков. То есть либо биометрический сигнал преобразуется непосредственно после его получения, либо обрабатывается обычным образом, после чего преобразуются извлеченные признаки.

Алгоритм преобразования допускает расширение шаблона, что позволяет увеличить надежность системы.

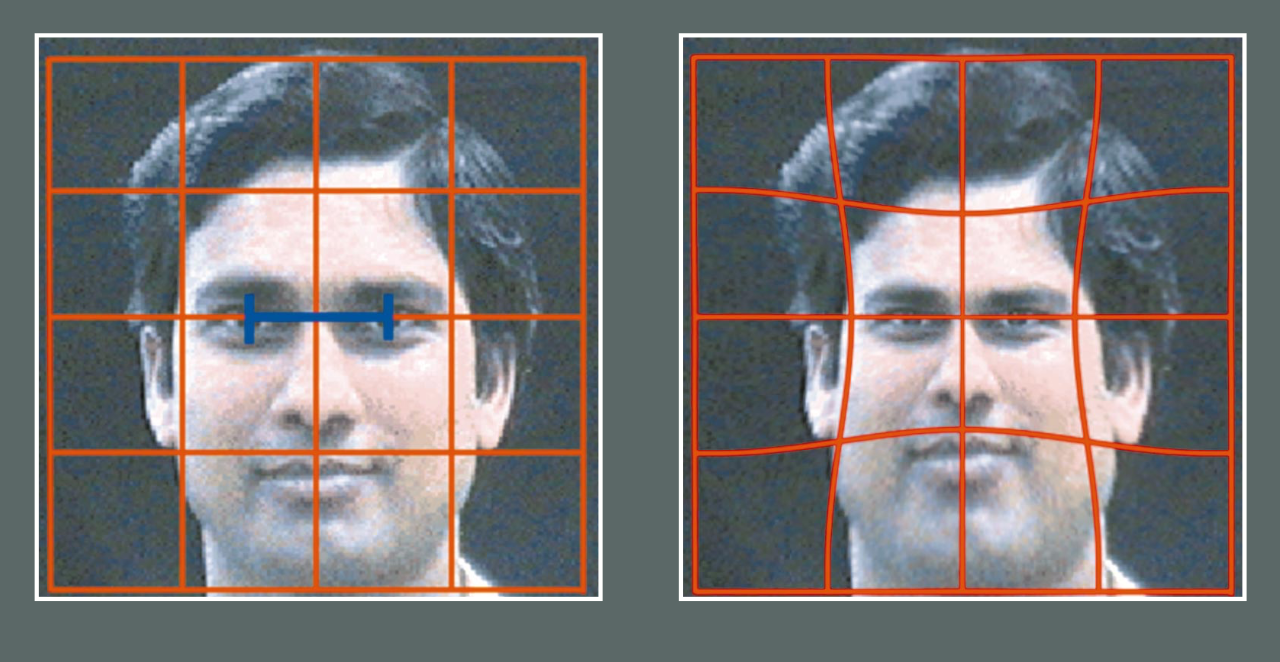

Примеры преобразований на уровне сигнала включают в себя морфизацию сетки или перестановку блоков. Измененное изображение не может быть успешно сопоставлено с исходным образом или с аналогичными изображениями, полученных с другими параметрами преобразования.

Преобразование изображения на основе морфинга изображения.

Источник: «Enhancing Security and Privacy in Biometrics-Based Authentication Systems» by N. K. Ratha, J. H. Connell, R. M. Bolle

На рисунке представлена оригинальная фотография с наложенной сеткой, выровненной по лицевым признакам. Рядом с ней — фотография с измененной сеткой и результирующее искажение лица.

Преобразование изображения на основе скремблирования блоков

Источник: «Enhancing Security and Privacy in Biometrics-Based Authentication Systems» by N. K. Ratha, J. H. Connell, R. M. Bolle

На графическую модель нанесена блочная структура, выровненная по характерным точкам. Полученные блоки затем скремблируются случайным, но повторяемым образом.

Разработаны решения, генерирующие стабильный и повторяемый биометрический код для создания так называемого истинного биометрического хеширования. Алгоритм позволяет генерировать стабильный биометрический код при различных условиях окружающей среды и естественного шума датчиков во время биометрического сканирования. Это ограничивает ошибки регистрации. В результате система работает с высокой производительностью и надежностью.

Энтропия, генерируемая системой, ограничивает риски появления разных людей с некоторыми сходствами и создание одинаковых стабильных кодов.

Таким образом, использование только стабильных битов из биометрического сканирования создает стабильный код, который не требует сохраненный биометрический шаблон для аутентификации.

Процесс регистрации выглядит так:

- Биометрическое сканирование захватывает изображение;

- Алгоритм извлекает из изображения стабильные и воспроизводимые векторы;

- Генерируется открытый и закрытый код. Закрытый код хешируется;

- Симметричные или асимметричные криптографические ключи выдаются для сгенерированного биометрического хэш-кода;

- В случае асимметричных криптографических ключей — открытый ключ сохраняется, закрытый ключ стирается из системы. Никаких биометрических данных не хранится ни в одном случае.

Верификация осуществляется следующим образом:

- Биометрическое сканирование захватывает изображение;

- Алгоритм извлекает те же стабильные функции, что и при регистрации;

- Публичный код сообщит системе «где находятся функции» для поиска частного кода

- Создается один и тот же закрытый код, для аутентификации выдаются одни и те же хэш и криптографические ключи.

Блок-схема с симметричными криптографическими ключами

Блок-схема с асимметричными криптографическими ключами

Чтобы преобразование было повторяемым, перед его началом биометрический сигнал должен быть надлежащим образом зарегистрирован. Эта проблема частично решена с помощью ряда методов, описанных в научной литературе.

Как достичь максимума и обеспечить доверие к биометрической идентификации

К сожалению, необходимо принять тот факт, что любые персональные данные, в том числе и биометрические, не могут быть полностью защищены от хищения.

Максимум, что можно сделать — это проектировать системы, которые обесценивают украденные данные.Ряд биометрических характеристик являются публичными. Например, наше лицо можно сфотографировать, а голос — записать на диктофон.

Для обеспечения доверия пользователей к биометрической идентификации необходимо обеспечить надежность и безопасность используемых систем за счет:

- Шифрования данных на биометрических терминалах для защиты от взлома;

- Биометрической идентификации в режиме реального времени с проверкой на живой/неживой;

- Использования мультиспектральных и мультимодальных решений;

- Быстрой адаптации алгоритмов к появлению новых уязвимостей;

- Применения алгоритмов, которые обесценивают украденные биометрические данные.

Чтобы отношение пользователей к системам биометрической идентификации стало доверительным, лучше предлагать решения, в которых для подтверждения личности надо, например, посмотреть непосредственно в объектив камеры или на определенную метку. Это устранит опасения на счет скрытой слежки и несанкционированного контроля.

Оригинал статьи находится на сайте rb.ru

herrjemand

Как насчет не собирать их вообще?

WCHF Автор

Надо разделять разработчиков, интеграторов и заказчика.

Задача разработчика сделать этот процесс максимально безопасным, а у пользователя должна быть возможность отказаться от сдачи биометрии. Например, не выезжать в страны Евросоюза, где требуется сдавать биометрию для получения визы.

AlexanderS

Не надо ничего разделять. Должна быть концепция безопасности. Если биометрия фатально уязвима, то систему безопасности на её базе строить не нужно вообще. Никому.

WCHF Автор

Полностью согласен.

Концепция должна быть.

Иначе получится «домик из песка».

Обычно концепция формируется Заказчиком или Исполнителем по требованиям Заказчика.

А что выбрать в качестве инструмента – определяется на этапе проектирования исходя из допустимых рисков, сроков и бюджета.

amarao

Вы так говорите Евросоюз, что я аж загуглил.

The Russian government requires biometric fingerprinting from all foreign nationals when entering Russia.

WCHF Автор

Для перемещения по Москве – надо указывать номер своего паспорта.

Ни чего не стоит поставить условие сдачи биометрии для перемещения по всей стране.

Если биометрию нельзя исключить, то надо её сделать безопасной.

Именно с этой целью и осуществляется публикация.