Успех атак вирусов-шифровальщиков на организации по всему миру побуждает все больше новых злоумышленников «вступить в игру». Один из таких новых игроков — группа, использующая шифровальщик ProLock. Он появился в марте 2020 года как преемник программы PwndLocker, которая начала работать с конца 2019 года. Атаки шифровальщика ProLock, прежде всего, нацелены на финансовые и медицинские организации, государственные учреждения и сектор розничной торговли. Недавно операторы ProLock успешно атаковали одного из крупнейших производителей банкоматов — компанию Diebold Nixdorf.

В этом посте Олег Скулкин, ведущий специалист Лаборатории компьютерной криминалистики Group-IB, рассказывает об основных тактиках, техниках и процедурах (TTPs), используемых операторами ProLock. В конце статьи — сопоставление с матрицей MITRE ATT&CK, публичной базой данных, в которой собраны тактики целевых атак, применяемые различными киберпреступными группами.

Получение первоначального доступа

Операторы ProLock используют два основных вектора первичной компрометации: троян QakBot (Qbot) и незащищенные RDP-серверы со слабыми паролями.

Компрометация через доступный извне RDP-сервер чрезвычайно популярна у операторов вымогателей. Обычно доступ к скомпрометированному серверу злоумышленники покупают у третьих лиц, однако он также может быть получен членами группы самостоятельно.

Более интересный вектор первичной компрометации — вредоносное ПО QakBot. Раньше данный троян связывали с другим семейством шифровальщиков — MegaCortex. Однако теперь им пользуются операторы ProLock.

Как правило, QakBot распространяется через фишинговые кампании. Фишинговое письмо может содержать прикрепленный документ Microsoft Office или ссылку на такой файл, находящийся в облачном хранилище — например, Microsoft OneDrive.

Также известны случаи загрузки QakBot другим трояном — Emotet, который широко известен своим участием в кампаниях, распространявших программу-вымогатель Ryuk.

Выполнение

После загрузки и открытия зараженного документа пользователю предлагается разрешить выполнение макросов. В случае успеха осуществляется запуск PowerShell, который позволит загрузить и запустить полезную нагрузку QakBot с командного сервера.

Важно отметить, что то же самое относится и к ProLock: полезная нагрузка извлекается из файла BMP или JPG и загружается в память с помощью PowerShell. В некоторых случаях для запуска PowerShell используется запланированная задача.

Batch-скрипт, запускающий ProLock через планировщик задач:

schtasks.exe /CREATE /XML C:\Programdata\WinMgr.xml /tn WinMgr

schtasks.exe /RUN /tn WinMgr

del C:\Programdata\WinMgr.xml

del C:\Programdata\run.batЗакрепление в системе

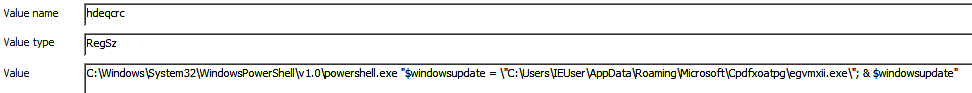

Если удалось скомпрометировать RDP-сервер и получить доступ, то для закрепления в сети используются действующие учетные записи. Для QakBot характерны разнообразные механизмы закрепления. Чаще всего данный троян использует раздел реестра Run и создает задачи в планировщике:

Закрепление Qakbot в системе с помощью раздела реестра Run

В некоторых случаях также используются папки автозагрузки: туда помещается ярлык, который указывает на загрузчик.

Обход защиты

Путем коммуникации с командным сервером QakBot периодически пытается обновить себя, поэтому, чтобы избежать обнаружения, вредонос может заменить собственную текущую версию новой. Исполняемые файлы подписываются скомпрометированной или поддельной подписью. Начальная полезная нагрузка, загружаемая PowerShell, хранится на командном сервере с расширением PNG. Кроме того, после выполнения она заменяется на легитимный файл calc.exe.

Также, чтобы скрыть вредоносную активность, QakBot использует технику внедрения кода в процессы, используя для этого explorer.exe.

Как уже упоминалось, полезная нагрузка ProLock скрыта внутри файла BMP или JPG. Это также можно рассматривать как метод обхода защиты.

Получение учетных данных

QakBot обладает функционалом кейлоггера. Помимо этого, он может загружать и запускать дополнительные скрипты, например, Invoke-Mimikatz — PowerShell-версию знаменитой утилиты Mimikatz. Такие скрипты могут использоваться злоумышленниками для дампинга учетных данных.

Сетевая разведка

После получения доступа к привилегированным учетным записям операторы ProLock осуществляют сетевую разведку, которая в частности может включать сканирование портов и анализ среды Active Directory. Помимо различных скриптов, для сбора информации об Active Directory злоумышленники используют AdFind — еще один инструмент, популярный среди групп, использующих программы-вымогатели.

Продвижение по сети

Традиционно одним из самых популярных способов продвижения по сети является протокол удаленного рабочего стола (Remote Desktop Protocol). ProLock не стал исключением. Злоумышленники даже имеют в своем арсенале скрипты для получения возможности удаленного доступа по протоколу RDP к целевым хостам.

BAT-скрипт для получения доступа по протоколу RDP:

reg add "HKLM\System\CurrentControlSet\Control\Terminal Server" /v "fDenyTSConnections" /t REG_DWORD /d 0 /f

netsh advfirewall firewall set rule group="Remote Desktop" new enable=yes

reg add "HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v "UserAuthentication" /t REG_DWORD /d 0 /fДля удаленного выполнения скриптов операторы ProLock используют еще один популярный инструмент — утилиту PsExec из пакета Sysinternals Suite.

ProLock на хостах запускается с помощью WMIC, представляющего собой интерфейс командной строки для работы с подсистемой Windows Management Instrumentation. Данный инструмент также приобретает все большую популярность среди операторов программ-вымогателей.

Сбор данных

Как и многие другие операторы шифровальщиков, группа, использующая ProLock, собирает данные из скомпрометированной сети, чтобы повысить свои шансы на получение выкупа. Перед эксфильтрацией собранные данные архивируются с помощью утилиты 7Zip.

Эксфильтрация

Для выгрузки данных операторы ProLock используют Rclone — инструмент командной строки, предназначенный для синхронизации файлов с различными облачными хранилищами, такими как OneDrive, Google Drive, Mega и др. Злоумышленники всегда переименовывают исполняемый файл, чтобы он был похож на легитимные системные файлы.

В отличие от своих «коллег по цеху», операторы ProLock до сих пор не имеют собственного веб-сайта для публикации украденных данных, принадлежащих компаниям, которые отказались платить выкуп.

Достижение конечной цели

После эксфильтрации данных группа развертывает ProLock по всей сети предприятия. Бинарный файл извлекается из файла с расширением PNG или JPG с помощью PowerShell и внедряется в память:

Прежде всего ProLock завершает процессы, указанные во встроенном списке (интересно, что он использует только шесть букв из имени процесса, например, «winwor»), и завершает службы, включая те, которые связаны с безопасностью, например, CSFalconService (CrowdStrike Falcon), с помощью команды net stop.

Затем, как и в случае многих других семейств вымогателей, атакующие используют vssadmin для удаления теневых копий Windows и ограничения их размера, благодаря чему новые копии не будут создаваться:

vssadmin.exe delete shadows /all /quiet

vssadmin.exe resize shadowstorage /for=C: /on=C: /maxsize=401MB

vssadmin.exe resize shadowstorage /for=C: /on=C: /maxsize=unboundedProLock добавляет расширение .proLock, .pr0Lock или .proL0ck к каждому зашифрованному файлу и помещает файл [HOW TO RECOVER FILES].TXT в каждую папку. Этот файл содержит инструкции о том, как расшифровать файлы, включая ссылку на сайт, где жертва должна ввести уникальный идентификатор и получить платежную информацию:

Каждый экземпляр ProLock содержит информацию о сумме выкупа — в данном случае это 35 биткоинов, что составляет примерно 312 000 долларов.

Заключение

Многие операторы программ-вымогателей используют схожие методы для достижения своих целей. В то же время некоторые техники являются уникальными для каждой группы. В настоящее время растет число киберпреступных групп, использующих шифровальщики в своих кампаниях. В некоторых случаях одни и те же операторы могут участвовать в атаках с использованием разных семейств вымогателей, поэтому мы будем все чаще наблюдать пересечения в используемых тактиках, техниках и процедурах.

Сопоставление с MITRE ATT&CK Mapping

| Tactic | Technique |

|---|---|

| Initial Access (TA0001) | External Remote Services (T1133), Spearphishing Attachment (T1193), Spearphishing Link (T1192) |

| Execution (TA0002) | Powershell (T1086), Scripting (T1064), User Execution (T1204), Windows Management Instrumentation (T1047) |

| Persistence (TA0003) | Registry Run Keys / Startup Folder (T1060), Scheduled Task (T1053), Valid Accounts (T1078) |

| Defense Evasion (TA0005) | Code Signing (T1116), Deobfuscate/Decode Files or Information (T1140), Disabling Security Tools (T1089), File Deletion (T1107), Masquerading (T1036), Process Injection (T1055) |

| Credential Access (TA0006) | Credential Dumping (T1003), Brute Force (T1110), Input Capture (T1056) |

| Discovery (TA0007) | Account Discovery (T1087), Domain Trust Discovery (T1482), File and Directory Discovery (T1083), Network Service Scanning (T1046), Network Share Discovery (T1135), Remote System Discovery (T1018) |

| Lateral Movement (TA0008) | Remote Desktop Protocol (T1076), Remote File Copy (T1105), Windows Admin Shares (T1077) |

| Collection (TA0009) | Data from Local System (T1005), Data from Network Shared Drive (T1039), Data Staged (T1074) |

| Command and Control (TA0011) | Commonly Used Port (T1043), Web Service (T1102) |

| Exfiltration (TA0010) | Data Compressed (T1002), Transfer Data to Cloud Account (T1537) |

| Impact (TA0040) | Data Encrypted for Impact (T1486), Inhibit System Recovery (T1490) |

vilgeforce

Хэшей нет :-(