Специалисты портала Null Sweep в конце мая 2020 года заметили странную сетевую активность компонентов сайта eBay. Оказалось, что с помощью специального скрипта там проводится сканирование сетевых портов ПК пользователей на наличие программ удаленного доступа. На самой площадке пояснили, что это делается для безопасности пользователей.

Эксперты издания Bleeping Computer подтвердили, что сайт eBay действительно проводит скрытое сканирование с помощью скрипта check.js, которое запускается при каждом посещении ресурса.

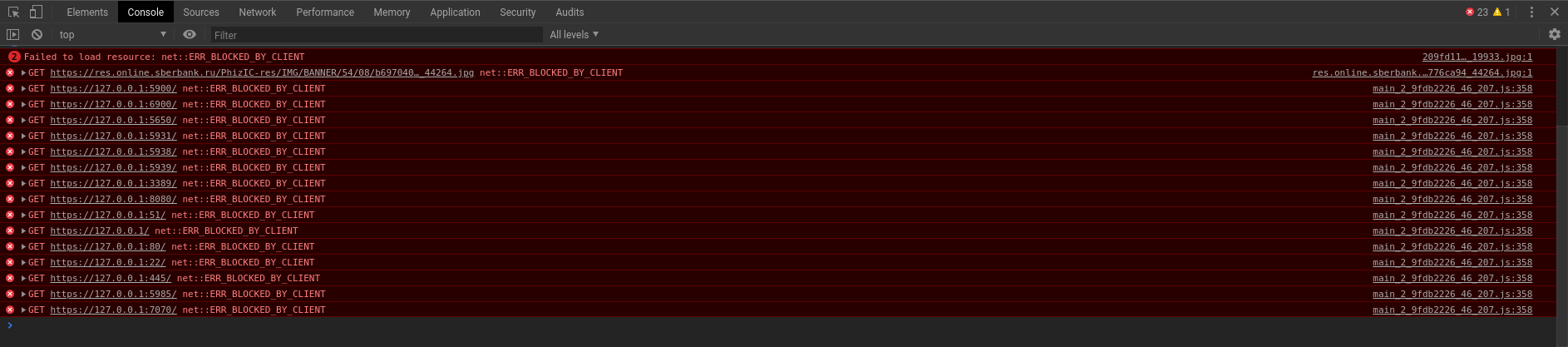

td_3Y=['REF:63333','VNC:5900','VNC:5901','VNC:5902','VNC:5903','RDP:3389','ARO:5950','AMY:5931','TV0:5939','TV1:6039','TV2:5944','TV2:6040','APC:5279','ANY:7070'];Скрипт check.js, используя WebSocket для подключения к 127.0.0.1 через заданный порт, сканирует 14 портов на ПК:

- 5900: VNC;

- 5901: VNC port 2;

- 5902: VNC port 3;

- 5903: VNC port 4;

- 5279: Anyplace Control;

- 3389: Windows remote desktop / RDP (Remote Desktop Protocol);

- 5931: Ammy Admin remote desktop (Ammyy Admin);

- 5939: TeamViewer;

- 5944: TeamViewer;

- 5950: WinVNC (Aeroadmin);

- 6039: TeamViewer;

- 6040: TeamViewer;

- 63333: TrippLite power alert UPS;

- 7070: AnyDesk.

Многие из сканируемых выше сетевых портов используются популярными инструментами для удаленного управления рабочими столами пользователей, например, Windows Remote Desktop, VNC, TeamViewer, Ammyy Admin и другие.

Вдобавок оказалось, что сканирование портов скриптом check.js не происходит, если пользователь при посещении сайта eBay использует ПК на Linux.

Джек Рисайдер (Jack Rhysider), создатель Darknet Diaries, пояснил, что у процедуры сканирования портов на сайте eBay есть определенные цели. И это скорее всего делается с целью доставки рекламы, для снятия отпечатков пользовательских ПК (фингерпринтинга) или защиты от мошенничества.

Вдобавок Рисайдер пояснил, что сканирование делается в браузере, поэтому брандмауэры\файрволы пользователя не могут этот процесс заблокировать. А сам факт проведения такого сканирования можно расценивать как злонамеренное поведение со стороны сайта и может не соответствовать требованиям локальных законов пользователей.

Пользователь Nemec понял, что на eBay также шифруют результаты сканирования и передают его на свои серверы в GET-запросе к png. Он выложил на gist.github.com скрипт для расшифровки этих данных.

Издание Bleeping Computer смогло получить ответ от eBay по этой ситуации со сканированием. Официальные представители eBay воздержались от комментариев, но пояснили, что «конфиденциальность и сохранение данных клиентов остаются их первоочередной задачей, поэтому они стремятся создать на своем сайте для этого удобную и надежную систему».

Другие сайты также проводят скрытое сканирование портов пользователей. Например, эту процедуру часто проводят банковские сервисы. В 2018 году это делал сайт банка Halifax Bank. В 2019 году сканер портов был зафиксирован в личном кабинете Ростелекома. Тогда пресс-служба Ростелекома сообщила, что скрипт используется как «антифрод-система для предотвращения онлайн-мошенничества» путем анализа пользовательской сессии.

Ранее в 2016 году издание Bleeping Computer опубликовало информацию о том, что злоумышленники с помощью TeamViewer перехватывали управление над ПК пользователей и совершали большое количество мошеннических операций на eBay и Amazon. Тогда даже был даже создан специальный портал с таблицей для отслеживания таким мошеннических схем.

lolipop

Хоть в чем-то мы впереди запада:

habr.com/ru/post/456558

force

Читал статью, испытывал какое-то дежа вю, где-то это я уже видел. И точно, у Ростелекома :)

sohmstyle

Поэтому необходимо использовать блокировщики, например, uMatrix, который по-умолчанию блокирует все 3rd-party скрипты. Или uBlock Origin.

По дополнениям рекомендую ознакомиться с такими материалами:

https://privacytools.ru/#addons

https://www.privacytools.io/browsers/#addons

https://www.reddit.com/r/firefox/wiki/recommended-add-ons

Goodkat

Milein

Какие вы собственно предлагаете альтернативы? Не пользоваться блокировщиками рекламы?

Ок, перестанем. Но ведь браузер тоже имеет доступ ко всему контенту. Что делать если в нём закладка?

Goodkat

Просто не пользуйтесь Google Chrome :)

Или вы надеетесь, что закладка в плагине нейтрализует закладку в браузере?

Milein

А с чего вы решили что я пользуюсь хромом?

Просто интересно что вы безоговорочно доверяете браузеру, а расширению нет.

При том что исходный код расширения горааааздо меньше чем исходный код браузера.

sohmstyle

Goodkat

Понял, спасибо. Придётся добавлять очень много исключений.

amarao

umatrix блокирует обращения к third party. Нестандартные порты на машине пользователя будут таковыми.

… Интересно, а как они сканируют? Тупо http запросами или добрые браузеростроители дали возможность браузеру подключаться к любому tcp?

KivApple

Вероятно, коды ошибок отличаются, если порт закрыт и если подключиться удалось, но был нарушен протокол HTTP.

dvrpd

aamonster

А это на уровне браузера не решается до сих пор? Кажется, доступ к localhost или к локальной сети страницей, загруженной извне – очевидный сценарий, требующий явного разрешения, так же, как доступ к геолокации, камере, микрофону и т.п.

Evengard

Почему бы? Более того, связь с локалхостом очень часто используется для связи сайтом с локально установленным сервисом, и это вполне legit use, нет разве?

aamonster

Так и микрофон с камерой зачастую используются легально. Просто на это явно разрешение давать надо.

darthmaul

Только не надо считать что это злой Большой Брат следит за пользователями во имя мирового сионизма. У ибэя большие проблемы с кардингом пейпал («вбивом») и самая старая схема — это брутфорс ПК с открытым RDP + тот же брутфорс Пейпал. Если найти аккаунт ПП и РДП в одном регионе — можно купить товар за чужой счёт имея просто банальную комбинацию пароля и логина (а это в наше время и защитой то назвать несерьёзно — большинство паролей есть в словарях).

HellFir-e

поддерживаю.

Вот был бы у меня магазин, где ежедневно кардят не 1 тысячу товара, стал бы я делать подобное? — Однозначно ДА, и это было бы вершиной айсберга.

Tachyon

Вот что-то не читал ни одной записи от пользователей на-eBay о том что они хотели что-то купить, а сайт залупился- ''Валите на фиг, не нужны мне ваши деньги, возможно ваш компьютер взломан'' А стандартная отмазка а ля ''мы вам черенок в задницу воткнули что бы вас никто не поимел'' выглядит смешно.

logran

Таких тоже надо как-то детектить. И в итоге люди со специфическими вкусами (блокировщики, linux, VPN, нестандартное ПО) будут часто ловить подобные вещи и завалят саппорт Ebay вопросами «что за фигня, ничего оплатить не могу».

Это вызовет куда больший отток клиентов, чем взломы.

Docal

Занимался разбором этого скрипта ещё года два назад. Это одна из лучших систем по снятию отпечатка системы. Используются хитрые приемы как обойти некоторые системы подмены отпечатков.

Причем это сторонее решение а не что то сделанное ебеем, так как встречал это скрипт на разных типах бизнеса, но все рисковые.

denisshabr

То есть даже Linken Sphere и прочие Antidetect обходит?

Docal

Linken Sphere — это вообще мусор, там даже оригинальный адрес пользователя, скрытого за прокси можно было получить, может все еще и можно, не интересовался больше.

Другие антидетекты не проверял на утечку айпи, но они все сплошные дыры…

HabroUzer

DracoL1ch

3D secure слишком «дорого» для Америки, во всех смыслах. Даже банки не спешат, что там о магазинах говорить

HabroUzer

Да ну, на самом деле сделать надежную верификацию покупки достаточно дешево (для такой компании, как eBay). Тут проблема в другом — в отношении менеджмента компании к программному обеспечению вообще (достаточно взглянуть на их допотопный UI, а также «новомодный», от которого все плюются), и к security в частности.

eBay дырявый, как решето, а количество «угнанных» эккаунтов и воровства на eBay просто превосходит все разумные пределы. Но они (то-бишь eBay) поступили «просто» — переложили все риски на продавцов и покупателей. Т.е. если с «угнанного» эккаунта произошла покупка (либо цифрового товара, либо реального на dropshot), то старичок, у которого украли эккаунт, позвонит в банк или кредитную компани, и деньги ему вернут. Но, как вы думаете, за чей счет? Да-да, как правило — за счет честного продавца! И, кстати, криминальных схем вокруг eBay-я — в самом настоящем смысле криминальных — крутится очень много.

Oplkill

Интересно почему Линукс они не сканируют

Stanislavvv

Потому что наличие линукса уже даёт сильное отличие в отпечатке и сканирование портов не так уж много даст по сравнению с этим.

dvrpd

Сбербанк-онлайн такой же хренью занимается, причём в моём случае пытался ещё и проверить наличие локального SSH, HTTP-сервера, SMB и порта веб-консоли I2Pd. Linux, Vivaldi со стандартным юзерагентом.

ashed

Видимо ebay предполагает, что клиенты ebay, сидящие на Linux, более подкованы технически чем пользователи Windows.

С безопасностью на этой площадке дела обстоят действительно не самым лучшим образом. Выкручиваются как могут.

На клиентской стороне лучше пользоваться uBlock/uMatrix + HTTPS Everywhere + UserAgent switcher + TPRB (ThirdPartyRequestBlocker) + Decentraleyes + Containerise + Tampermonkey

ClClon

«На клиентской стороне лучше пользоваться uBlock/uMatrix + HTTPS Everywhere..» тогда разумнее вообще не использовать ebay & paypal. С учётом в основном китайского ассортимента с наценкой — потеря не велика.

ashed

За китайским ассортиментом с наценкой ходить лучше не на ebay. К счастью на ebay не только китайчатина имеется.

Barbaresk

Для одного сайта нужно было как-то сделать несколько учётных записей, которые выглядели бы по-разному. Использовал прокси сразных стран + user-agent switcher. В итоге IP, DNS, юзер-агенты разные, судя по ipleak.net. Но хотелось бы ещё как-то изменить информацию о характеристиках экрана, это как-то можно сделать?

DaemonGloom

Виртуальные машины, подключение по rdp, использование телевизора в качестве монитора, режим разработчика в браузере и эмуляция ipad через него. Может помочь просто изменение размера окна. Ну и Tor Browser ещё маскирует размер экрана.

Barbaresk

виртуальные машины, rdp, дополнительные мониторы, tor — слишком дорого и/или тормознуто в условиях, когда тебе нужно сопльзовать десятки аккаунтов. А вот режим разработчика да, меняет экран, спасибо.

Infra_HDC

Вот оказывается для чего нужны honeypot-ы. Раньше об этом как-то не догадывался.

alsoijw

Вывод: после взлома компьютера нужно подменять user agent, и проверки на открытые порты не будет.

nikel_haker

Это всё нужно для защиты от кардеров. Они когда вбивают товары на таких площадках, то для анонимизации используют дедики, которые естественно управляются со своего пк. И если они находят комп который управляется кем-то и у него ещё и специфичные серверные или для удалённого управления порты открыты, то это очень подозрительно. Я даже где-то скрипт видел, который позволяет эти порты на дедиках скрывать или маскировать.

Fasterpast

А такие запросы под блокировку cross-domain не попадают? Помнится, где-то читал, что там целую историю с подменой dns проделывают, чтобы такой скрипт мог стучаться в localhost..

SagePtr

Разница во времени ответа, если порт открыт — сервер ответит сразу и браузер отклонит запрос, если нет — то пару секунд потупит, прежде чем сигнализировать отвал по тайм-ауту.

SagePtr

Под Windows при попытке стучать на закрытый порт после получения RST-пакета система пытается ещё несколько раз отправить пакет, и только через 1000 милисекунд «сдаётся» и генерирует ошибку о невозможности подключения. Под Linux такой проблемы нет, и ошибка всплывает практически сразу (в моих замерах ~4.8мс).

В итоге, под Linux трюк с замером времени подключения не сработает — там мы или не подключимся и практически сразу получим ошибку сокета, или подключимся и получим ошибку CORS через такое же мизерное время.

Под Windows — если мы не подключимся, то получим ошибку через секунду или дольше, а если подключимся — то значительно быстрее.

Полагаю, именно на этом и основана методика определения открытого порта.