Фото: blog.malwarebytes.com

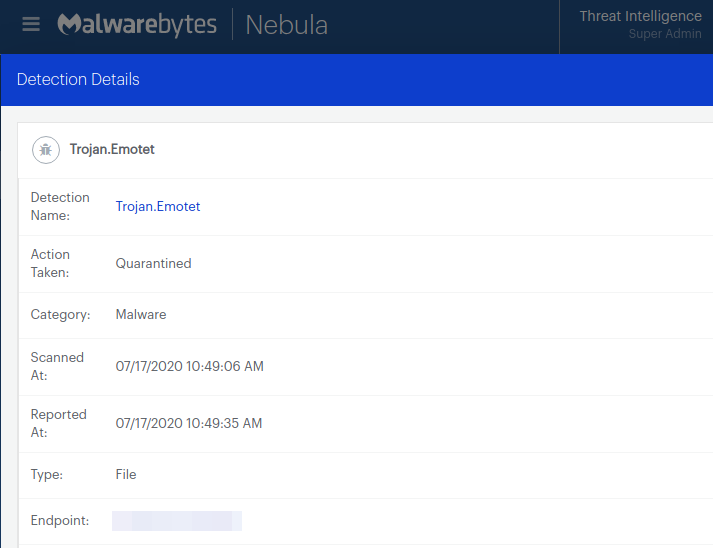

Фото: blog.malwarebytes.comБотнет Emotet, который стал одним из самых крупных в 2019 году, вновь активизировался впервые с февраля. Активность Emotet в конце прошлой недели зафиксировали специалисты CSIS, Microsoft, Malwarebytes, Abuse.ch, Spamhaus, а также группа независимых исследователей Cryptolaemus.

Основная деятельность ботнета направлена на пользователей из США и Великобритании, а почтовый спам приходит на английском языке. Его цели были также расположены на Ближнем Востоке, в Южной Америке и Африке.

Внутри писем — документы Word, либо URL-адреса, ведущие к загрузке вредоносных файлов, которые обычно размещают на взломанных сайтах на базе WordPress.

Кроме того, появился новый шаблон атаки. В письме пользователю сообщают, что документ якобы нельзя открыть обычным способом, так как он был создан в iOS.

Фото: www.bleepingcomputer.com

Фото: www.bleepingcomputer.comУже отправлено более 250 000 таких писем.

Emotet начал распространяться в 2014 году. Изначально ботнет действовал как классический банковский троян. На сегодняшний день Emotet поставляется с множеством модулей и распространяется внутри сети. Проникнув в систему жертвы, Emotetс зараженной машины продолжает рассылать спам, а также устанавливает на устройство вредоносное ПО, такое как банковский троян TrickBot или вымогатель Ryuk.

В последний раз Emotet проявился во время пятидневной атаки в начале февраля, когда было разослано около 1,8 млн сообщений. До этого крупные атаки фиксировали в сентябре. В прошлом году ботнет «делал паузу» на четыре месяца.

В апреле Microsoft сообщала, что Emotet отключил компьютерную сеть одной из организаций после того, как сотрудник компании открыл письмо с фишинговой ссылкой. Сбой в работе сети произошел из-за роста максимальной нагрузки на ЦП под управлением Windows и отключения интернет-соединений. В итоге спустя пять дней Emotet загрузился и запустился на системах организации. Вредонос похищал учетные данные администраторов и аутентифицировался на новых системах. Через восемь дней вся сеть вышла из строя из-за перегрева, зависаний и перезагрузок ПК. В Microsoft справились с распространением ботнета, применив элементы управления ресурсами и буферные зоны, предназначенные для изоляции активов с правами администратора.

См. также:

staticmain

Уже сколько лет прошло с первого такого письма, а люди всё еще открывают незнакомые аттачи от неизвестных людей и выполняют инструкции внутри.

DMGarikk

Люди до сих пор деньги меняют на новые, когда представитель банка ходит по квартирам и бесплатно их обменивает… вы же слышали новость про деноминацию?