Исследователь нашёл в пятой версии операционной системы Android уязвимость, которая позволяет вызвать отказ системы и разблокирование без ввода пароля экрана блокировки. Для этого понадобилось всего лишь перегрузить поле ввода пароля большим количеством символов. Видеоролик выше имеет длину 8 минут 46 секунд. Это означает, что знакомый с последовательностью действий может разблокировать смартфон при наличии физического доступа к нему примерно за 10 минут или меньше. Далее злоумышленник может выполнить любое действие, права на которое были у владельца смартфона.

Видеоролик выше идёт без комментариев происходящего. Содержание можно приблизительно разбить на следующие шаги:

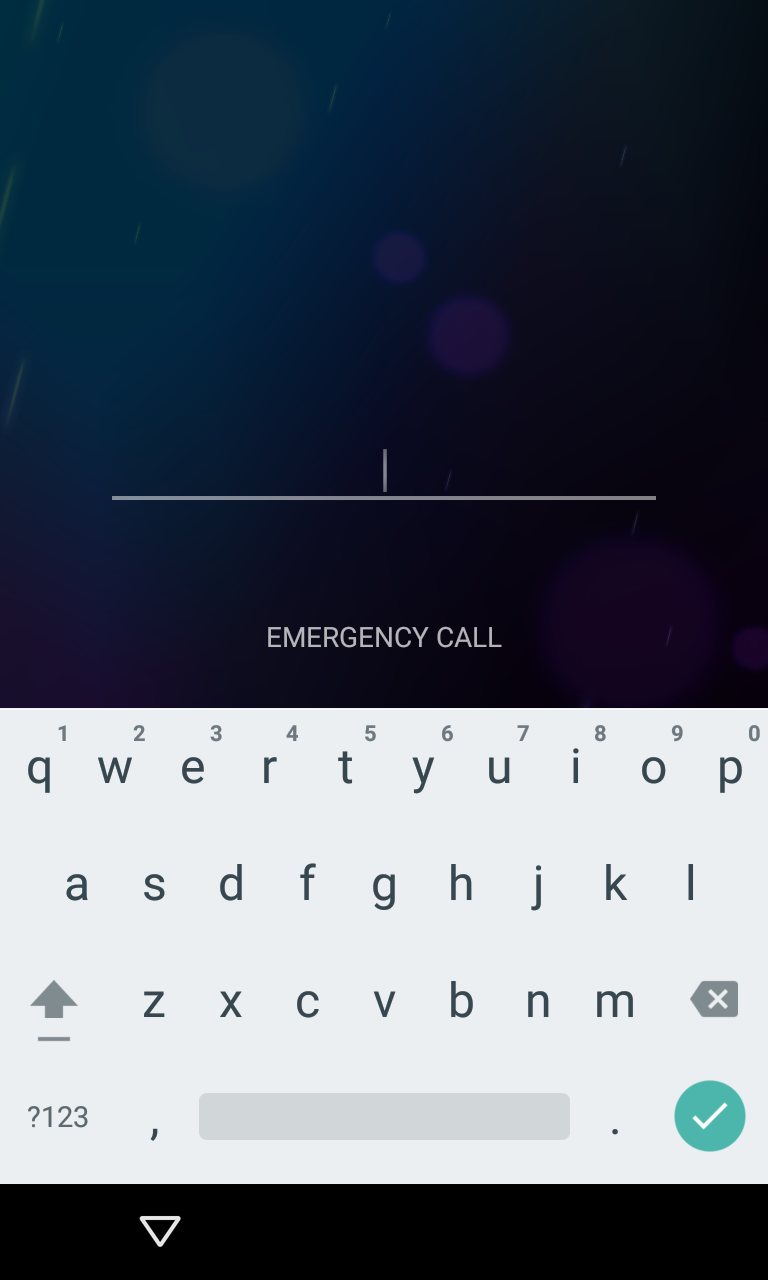

С экрана блокировки открывается экран экстренного вызова.

С экрана блокировки открывается экран экстренного вызова. Затем набирается какой-нибудь символ. В своём примере исследователь использовал 10 звёздочек. Два тапа по набранному позволяют выделить их. Набранное копируется и вставляется ещё раз, что удваивает количество символов в поле ввода. Процесс выделения всего текста, копирования и повторной вставки повторяется до тех пор, пока поле отзывается на выделение. Обычно уже через 11 удвоений выделить поле не удаётся.

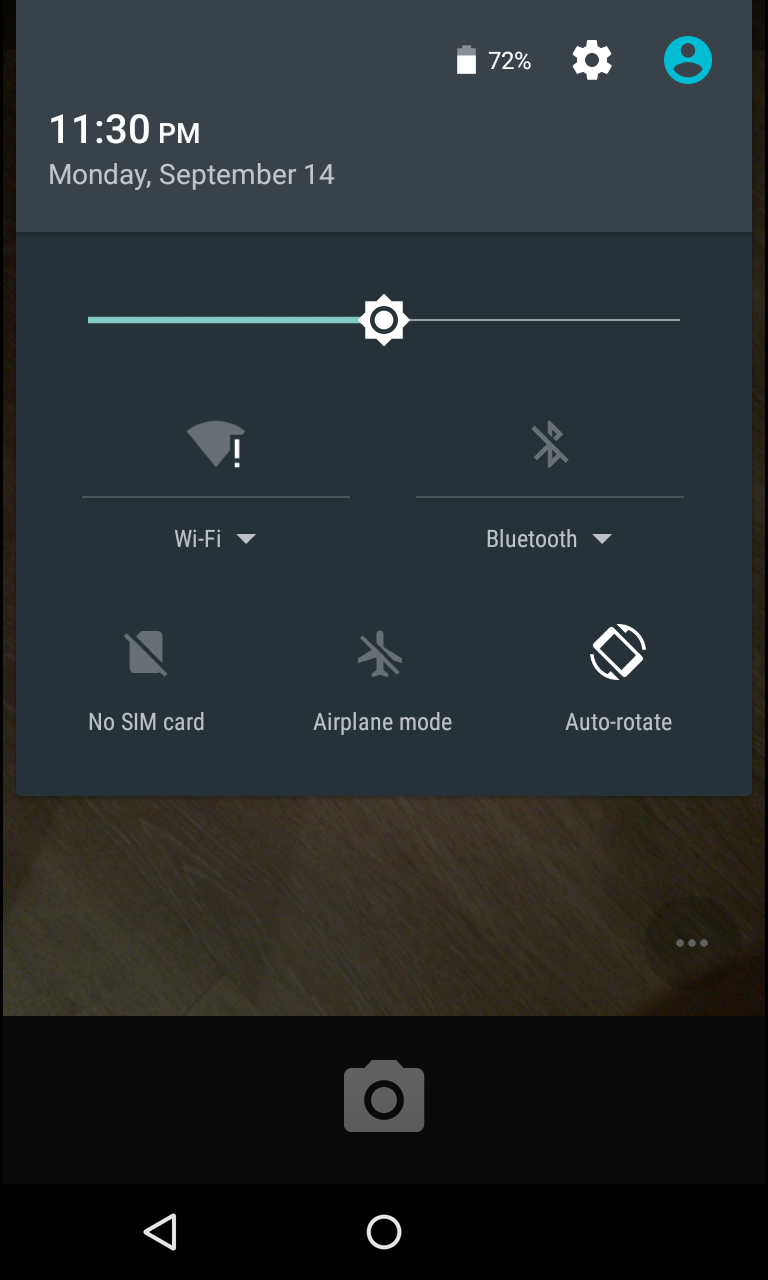

Затем набирается какой-нибудь символ. В своём примере исследователь использовал 10 звёздочек. Два тапа по набранному позволяют выделить их. Набранное копируется и вставляется ещё раз, что удваивает количество символов в поле ввода. Процесс выделения всего текста, копирования и повторной вставки повторяется до тех пор, пока поле отзывается на выделение. Обычно уже через 11 удвоений выделить поле не удаётся. Затем нужно вернуться на экран блокировки и открыть камеру. Сверху достаётся зона уведомлений. Попытка открыть настройки приводит к предложению ввести пароль.

Затем нужно вернуться на экран блокировки и открыть камеру. Сверху достаётся зона уведомлений. Попытка открыть настройки приводит к предложению ввести пароль. Длинный тап по полю ввода пароля поможет вставить в него ранее набранную последовательность. Затем необходимо продолжать этот процесс: нужно вставлять символы столько, сколько это представляется возможным. Исследователь рекомендует держать курсор в конце поля ввода, поскольку процесс вставки может осложняться по мере возрастания числа символов. В определённый момент графический интерфейс «упадёт», а наэкранные кнопки навигации внизу исчезнут, заставляя камеру перейти в полноэкранный режим.

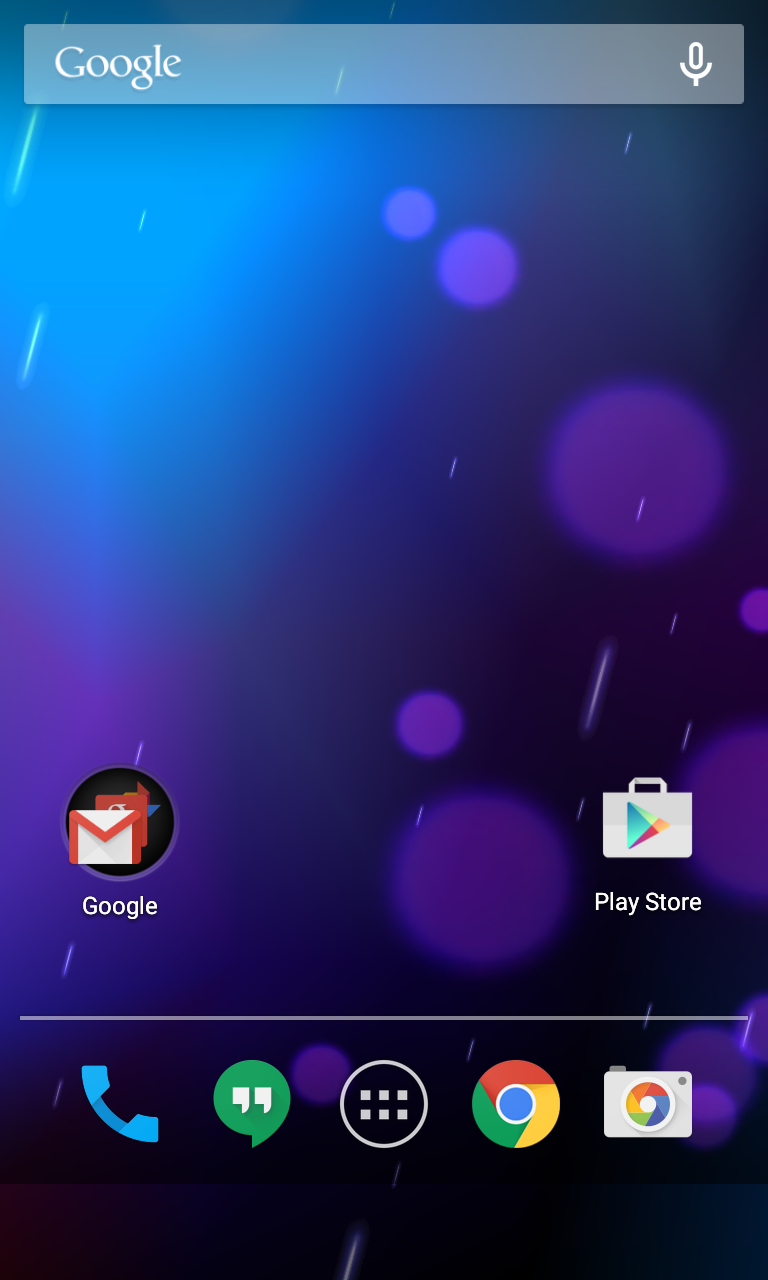

Длинный тап по полю ввода пароля поможет вставить в него ранее набранную последовательность. Затем необходимо продолжать этот процесс: нужно вставлять символы столько, сколько это представляется возможным. Исследователь рекомендует держать курсор в конце поля ввода, поскольку процесс вставки может осложняться по мере возрастания числа символов. В определённый момент графический интерфейс «упадёт», а наэкранные кнопки навигации внизу исчезнут, заставляя камеру перейти в полноэкранный режим. Затем нужно подождать, пока приложение камеры тоже «упадёт» и обнажит домашний экран Android. Время, которое придётся прождать, может значительно отличаться, но рано или поздно «падение» случится. Можно будет увидеть, что камера слегка лагает, пытаясь сфокусироваться на новых объектах. Съёмка с помощью кнопок на устройстве может ускорить процесс, хотя она необязательна. Если экран отключится из-за неактивности, достаточно просто включить его снова и продолжать ждать. Иногда приложение камеры падает на полноценный домашний экран, такое произошло в ролике до ката. В другом ролике исследователь показал, что падение может происходить на частично отрисованный домашний экран.

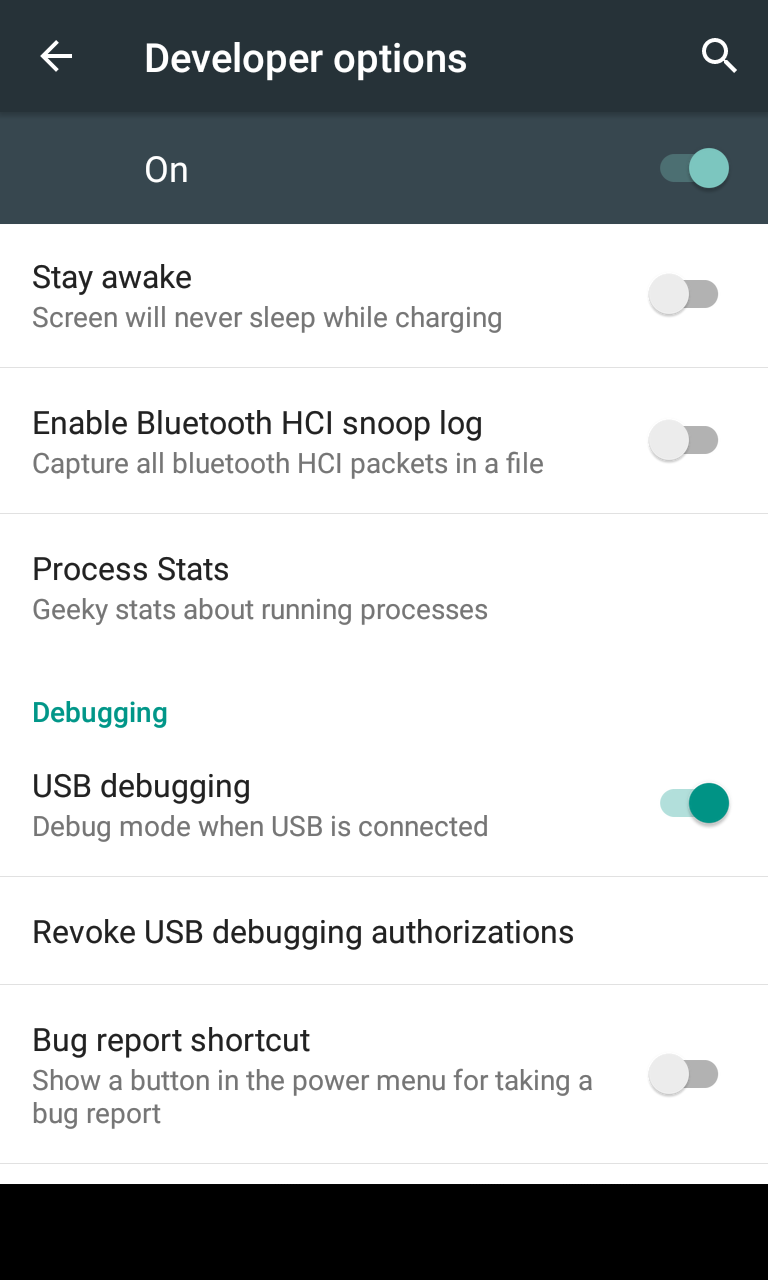

Затем нужно подождать, пока приложение камеры тоже «упадёт» и обнажит домашний экран Android. Время, которое придётся прождать, может значительно отличаться, но рано или поздно «падение» случится. Можно будет увидеть, что камера слегка лагает, пытаясь сфокусироваться на новых объектах. Съёмка с помощью кнопок на устройстве может ускорить процесс, хотя она необязательна. Если экран отключится из-за неактивности, достаточно просто включить его снова и продолжать ждать. Иногда приложение камеры падает на полноценный домашний экран, такое произошло в ролике до ката. В другом ролике исследователь показал, что падение может происходить на частично отрисованный домашний экран. Процесс обхода экрана блокировки завершён. Исследователь предлагает любым доступным способом попасть в настройки и включить отладку USB. Для этого нужно тапнуть по номеру билда 7 раз для входа в режим разработчика, нажать «Назад», и включить отладку по USB. Доступ к устройству будет доступен по Android Debug Bridge. Так можно посылать любые команды, читать и изменять файлы с уровнем доступа владельца смартфона.

Процесс обхода экрана блокировки завершён. Исследователь предлагает любым доступным способом попасть в настройки и включить отладку USB. Для этого нужно тапнуть по номеру билда 7 раз для входа в режим разработчика, нажать «Назад», и включить отладку по USB. Доступ к устройству будет доступен по Android Debug Bridge. Так можно посылать любые команды, читать и изменять файлы с уровнем доступа владельца смартфона.«Дыра» была обнаружена ещё несколько месяцев назад. 25 июня информацию о ней получила команда разработчиков в Google. Уже 1 июля проблеме был присвоен низкий уровень важности, через две недели он был повышен до среднего. 9 сентября вышла версия Android 5.1.1 LMY48M, в которой эта уязвимость уже исправлена. А 14 числа информация была открыта всем желающим.

Уязвимость легко использовать для получения доступа к украденному смартфону. Для многих наибольшую ценность представляет не сам телефон или планшет, а приватность личных данных на нём.

В силу особенностей рынка смартфонов с операционной системой Android некоторые устройства получат обновление с задержкой в недели, месяцы и даже годы. А более не поддерживаемые смартфоны и устройства ненадёжных производителей не получат «заплатку» никогда. Уязвимы любые смартфоны под Android 5 младше версии 5.1.1 LMY48M со стоковым набором приложений, и только они. То есть 4.4 KitKat и более ранние версии не имеют этой «дыры». Это очень удачный факт, поскольку иначе число затронутых устройств было бы куда выше.

А пока производитель готовит обновление, можно попробовать сменить способ входа в экране блокировки на ПИН-код или вход по графическому ключу. Последние тоже бывают уязвимы.

Комментарии (13)

andorro

16.09.2015 19:27+2Метод взлома напоминает попытку взломать банкомат уговорами. Если быть очень настойчивым…

eta4ever

16.09.2015 19:43+16Да нет, это китайцы так сервер Пентагона взламывали. В конце концов тот согласился, что пароль — «Мао Цзедун».

dimcha

23.09.2015 12:31+7Это не шутка, кстати…

sql/password.c in Oracle MySQL 5.1.x before 5.1.63, 5.5.x before 5.5.24, and 5.6.x before 5.6.6, and MariaDB 5.1.x before 5.1.62, 5.2.x before 5.2.12, 5.3.x before 5.3.6, and 5.5.x before 5.5.23, when running in certain environments with certain implementations of the memcmp function, allows remote attackers to bypass authentication by repeatedly authenticating with the same incorrect password, which eventually causes a token comparison to succeed due to an improperly-checked return value.

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2012-2122

STFBEE

16.09.2015 19:39Застрял на долгом тапе при попытке войти в настройки, CM 12.1 от 2015.08.15 (ночнушка) / Android 5.1.1 LMY48G / Nexus 4. В CM уже пофиксили?

niamster

16.09.2015 21:46-1Если есть физический доступ к устройству более чем на 10 минут я уверен, что найдутся умельцы которые вскроют устройство, подключатся к flash напрямую и загонят нужный бэкдор.

Полностью согласен с Google, что это баг несущественный. Возможно, были возмущены неверные супруги =).

Ну а если кто-то ходит на дискотеки и оставляет свой телефон на столе без присмотра — че уже париться-то?

KivApple

17.09.2015 00:31+4Будет трудно вернуть аппарат в исходное состояние незаметно, если его разобрать и что-то припаивать к нему. А тут владелец ничего не заметит.

Zava

17.09.2015 09:39+1Проверил Galaxy Note 4. Не работает copy-paste в звонилке. А из камеры запущенной с экрана блокировки нельзя вызвать шторку с уведомлениями и настройками. Может быть все еще можно вручную вводить до переполнения текст в поле для ввода пароля, но у меня всего одна жизнь…

Kosyura

17.09.2015 17:42+1После шага «войти в настройки» происходит следующее:

1. Первый длинный тап удался

2. Последовательность вставилась

3. Второй длинный тап не возможен. Нельзя добавить, удалить или выделить символы.

Nexus 5, Android 5.1.1

evictorov

23.09.2015 13:54+1На Asus Zenfone2 (550ml) тоже дырка закрыта: номер экстренного звонка не копируется, вызванная из камеры в режиме блокировки шторка не содержит кнопку настроек.

anticyclope

Решето.