Представители компании Mandiant (принадлежит FireEye) на этой неделе опубликовали результаты исследования безопасности маршрутизаторов Cisco. Им удалось обнаружить бэкдор, с помощью которых злоумышленники могут осуществлять ранее неизвестные атаки и собирать большие объёмы конфиденциальных данных, не привлекая к себе внимания.

В чем проблема

Бэкдор получил название SYNful Knock (новость о нем уже была на Хабре) и был обнаружен на нескольких десятках маршрутизаторов по всему миру, в том числе в России и Украине. Больше всего зараженных машрутизаторов обнаружено в США (25 устройств), на втором месте идет Ливан (12), а следом Россия с 8 зараженными маршрутизаторами.

Данные Zmap

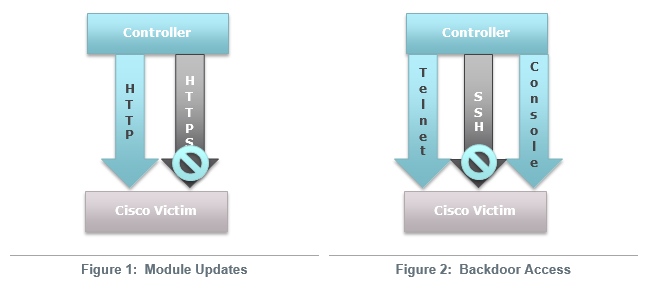

В ходе атаки злоумышленники не эксплуатируют какие-либо серьезные уязвимости в программном обеспечении устройств. Вместо этого используется имплантат — модифицированный образ операционной системы Cisco IOS, позволяющий загружать функциональные модули из интернета. Модули инициализируется с помощью HTTP (не HTTPS) и специальных TCP-пакетов, отправляемых на интерфейс маршрутизатора.

Кроме того, с помощью «зашитого» в зловредный образ ОС пароля злоумышленники могут получать удаленный доступ к маршрутизатору через консоль или telnet. Закладки активируются каждый раз после перезапуска устройства. Для подмены ОС используются похищенные учетные данные и стандартные пароли администратора (пользователи часто забывают сменить дефолтный пароль).

По данным исследователей, атаке подвержены маршрутизаторы Cisco моделей 1841, 2811 и 3825. В своем блоге компания подтвердила наличие проблемы.

Специалисты Mandiant указывают на то, что обнаружение бэкдора свидетельствует о вероятной компрометации других систем, а не только маршрутизаторов — такие устройства обычно работают вне периметра защиты межсетевых экранов и прочих средств защиты, что делает бэкдоры для них особенно опасными.

Исследователи предполагают, что зараженные маршрутизаторы могли быть использованы для организации атак на ряд промышленных и правительственных организаций.

Описанная атака похожа на метод, который в августе текущего года представили сами сотрудники Cisco. Тогда компания предупреждала клиентов о том, что злоумышленники могут подменять прошивку ROMMON (ROM Monitor) на вредоносную копию. При этом также не использовались какие-либо уязвимости, а доступ к устройству хакеры получали с помощью реальных учетных данных, что может свидетельствовать о том, что в атаке принимали участие сотрудники организации-владельца маршрутизатора или люди, имевшие физический доступ к устройству.

Не только Cisco

Описанная атака не является специфичной только для маршрутизаторов Cisco: подобным образом можно атаковать сетевые устройства различных производителей оборудования. В частности, различные исследователи публиковали информацию о взломе прошивки оборудования Juniper.

Кроме того, представители спецслужб США заявляли, что китайский производитель сетевого оборудования Huawei помогает в промышленном шпионаже в пользу китайского правительства с помощью встроенных в прошивку бэкдоров.

Также в сентябре 2015 года независимые исследователи информационной безопасности опубликовали информацию о целом ряде уязвимостей нулевого дня в продуктах FireEye.

Как защититься

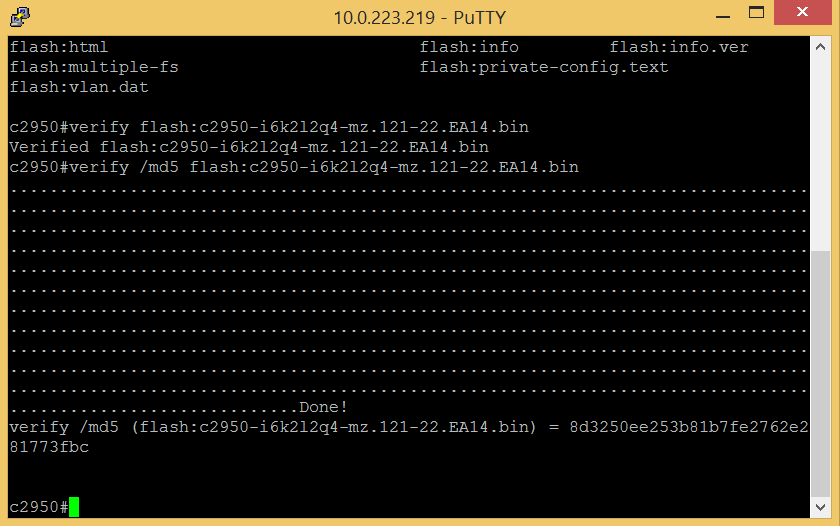

Несмотря на сложность обнаружения бэкдора SYNful Knock, защититься можно с помощью штатных средств безопасности — например, системы анализа защищенности MaxPatrol. Для этого администратору нужно запустить Cisco IOS и подсчитать контрольную сумму образа ОС:

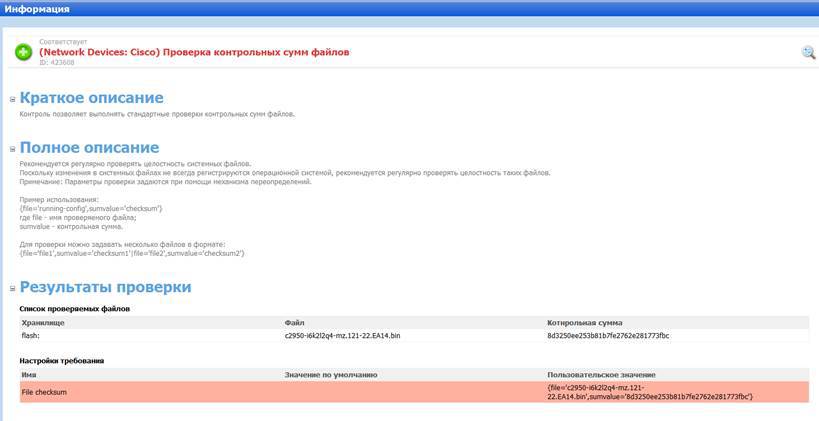

Далее эту контрольную сумму нужно ввести в MaxPatrol, после чего система осуществит проверку на ее соответствие реальному значению:

На первый взгляд, метод кажется сложным, поскольку в крупных организациях количество сетевых устройств может достигать нескольких тысяч. Однако даже в этом случае уникальных образов операционной системы, как правило, не более нескольких десятков, и проверить их все можно довольно быстро.

Существует и еще один вариант обнаружения SYNful Knock. Для этого администратору нужно активировать подсчет контрольных сумм образа ОС в MaxPatrol 8 с помощью требования, использованного выше. После сканирования Cisco IOS с помощью MaxPatrol необходимо настроить dif-отчеты и контроль изменений контрольных сумм образа.

Первый способ, подразумевающий сравнение со значениями из набора контрольных сумм Cisco, является более эффективным. Однако, учитывая тот факт, что изменения софта происходят не так часто, использование dif-отчетов также позволяет серьезно минимизировать риск атаки. В данном случае, правда, упускается сценарий, при котором образ уже может быть модифицирован злоумышленниками, поэтому эксперты Positive Technologies рекомендуют использовать оба метода.

Мы также попросили представителей Cisco прокомментировать ситуацию с обнаружением бэкдора SYNful knock и представить рекомендации по минимизацию связанных с ним рисков.

Алексей Лукацкий, бизнес-консультант по информационной безопасности компании Cisco:

— Первое поколение маршрутизаторов Cisco было продано в количестве около 10 миллионов экземпляров. Насколько серьезной можно считать проблему, встретившуюся у 79 маршрутизаторов? Это даже не десятитысячная процента. И не говоря уже о том, что подверженное данной проблеме поколение снято с продаж в 2010-м году.

Опасаться [этой проблемы] стоит тем, кто не имея сервисного контракта на поддержку купленного оборудования и желая сэкономить, решил скачать новую версию IOS не с сайта Cisco. К счастью, число 79 показывает, что таких компаний не так уж и много. Разумеется, нельзя сбрасывать со счетов и факт злонамеренной установки такой модифицированной сетевой ОС. Но без понимания пострадавших организаций делать какие-либо выводы о целенаправленности такой угрозы преждевременно.

Для нейтрализации данной угрозы я бы рассмотрел три возможных сценария. Первый — обновить инфраструктурное оборудование до третьего поколения маршрутизаторов (ISR 4K) или хотя бы второго (ISR G2), которые оснащены соответствующими механизмами защиты от подмены образа IOS и ряда других угроз. Второй сценарий — выстроить вокруг устаревших моделей сетевого оборудования защитную цепь из средств сетевой безопасности — IPS, МСЭ, средств мониторинга аномальной активности, а также контролировать физический и сетевой доступ к оборудованию. И, наконец, третий сценарий — выполнить рекомендации, описанные в наших руководствах по защите IOS и контролю ее целостности. Лучшей же стратегией является комбинация всех трех сценариев.

chemtech

Скрипты для поиска и определения заражённых маршрутизаторов Cisco:

https://github.com/fireeye/synfulknock

Там два скрипта.

Пример работы:

NSE script

Python script

Вторая статья про SYNful Knock и без этих двух скриптов.

vah13

тестить пробовали с нмап-ом, работает?)