В этом посте я хочу рассказать о безопасности терминалов крупнейшего платежного сервиса в странах СНГ 'Qiwi', а также данных вводимых в нем. Сегодня вы узнаете, как с помощью уязвимости социальной сети 'Вконтакте' мы сможете без труда получить доступ к данным от TeamViewer от платежного терминала Qiwi. Ну что же приступим...

Начало

Пока на фоне идет скучный дистанционный урок, я, лазя по документам Вконтакте (через уязвимость, которая уже ни для кого уже не секрет), наткнулся на интересный файл 'пароли от teamviewer 14' (сейчас файл уже удален). В нем располагалась таблица с трема колонками, а именно адрес, ID и пароль от TeamViewer... Зайдя по указанным данным, я был неприятно удивлен... Передо мной предстал интерфейс платежного терминала Qiwi... «М-да уж», — подумал я, — «А люди-то там свои персональные данные вводят».

Шарим по терминалу

Начать следует, пожалуй, с характеристик терминала, которые, кстати, очень даже скромны. Средненький процессор AMD Sempron и 2 гигабайта ОЗУ, что по меркам 2021 года очень даже мало (но для терминала сойдет). Установлена на терминале Windows 7 Домашняя базовая (я думал они до сих пор на Windows XP сидят, хе-хе)). Вот скриншот:

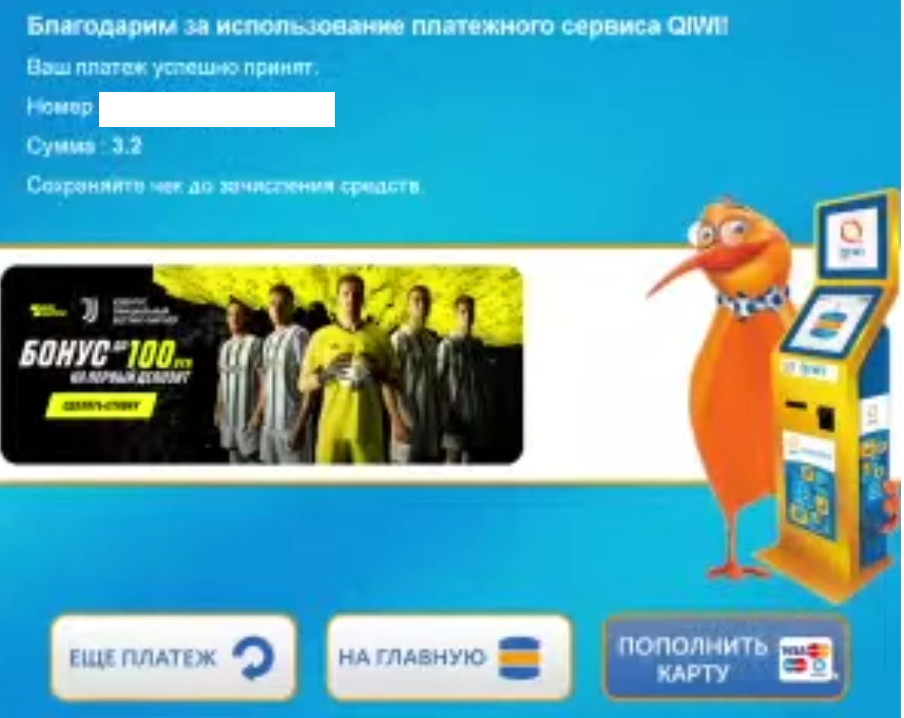

Затем я скачал и установил на терминал пакет программ (Google Chrome и т. д., а также запустил прямой эфир (стрим) через OBS. Что меня удивило, этим терминалом довольно-таки активно пользовались (и не подозревали, что их личные данные может увидеть любой желающий). В основном, конечно, пополняли свои счета мобильных телефонов, но встречались и те, что выбрасывали деньги на спортивные ставки (мне искренне жаль таких людей), а также оплачивали интернет:

И таких было немало. Как вы понимаете для корпорации такого масштаба как 'Qiwi' это просто непозволительно. Я даже представить боюсь, что с этими данными может сделать социальный инженер...

Далее я попробовал запустить Skype на терминале

Кто же слил данные в Интернет?

А причиной столь банального взлома стала халатность и безответственность сотрудника (называть имя которого я не буду). Сразу же после извещения его об этом, файл был удален (для справки, он был загружен еще в марте 2020 года). Скорее всего он испугался, что обо всем станет известно его руководству и он лишится работы.

Выводы

Иногда банальная безответственность становиться причиной столь ужасных сливов. Не нужно быть профессиональным хакером, чтобы получить доступ к персональным данным нескольких десятков клиентов Qiwi. И не удивляйтесь, если в следующий раз, проходя мимо терминала Qiwi, вместо привычного интерфейса Qiwi вы увидите разложенным пасьянс 'Косынка' или открытое видео непристойного содержания.

Что необходимо предпринять Qiwi, чтобы избежать такой ситуации в будущем?

Корпорации Qiwi необходимо надежнее выбирать своих посредников, а компаниям, занимающимся, установкой и настройкой оборудования выбирать только квалифицированных работников.

symbix

Вспомнилось.

Лет 12 назад я возвращался из Питера в Москву, рейс задержали часов на 5, и от нечего делать решил пошариться по стоящему в зале ожидания терминалу (вроде это был Киберплат, но точно не помню). Помимо оплаты сотовых операторов, там была и оплата домашнего интернета всяких провайдеров. Где-то был числовой номер лицевого счета, а где-то и ввод буквенного логина. В последнем случае открывалась полноценная виртуальная клавиатура, которая, хоть и была явно кастомной, зачем-то имела все спецсимволы типа кавычек и угловых скобок, а на следующем экране выводился введенный логин, и выглядело это все как HTML-ный rich text. В общем, банальный XSS вида

<a href=file://C:/>прокатил, и я в итоге как раз развлекался раскладыванием XP-шной косынки. :)