В сети регулярно появляются новости об очередной масштабной утечке паролей. Словари паролей все толще, инструментов для перебора больше, а пользователям все сложнее придумывать надежные пароли и запоминать их без посторонней помощи.

Новые исследования предлагают нам научные методы для создания сильных и удобных паролей. Ученые из Университета Карнеги-Меллона (CMU) выяснили, как создать парольную политику с человеческим лицом и не пожертвовать безопасностью. Мы перевели ключевые рекомендации CMU и дополнили их подборкой полезных инструментов для самостоятельной проверки паролей.

На каких данных основаны рекомендации

Многие механизмы для формирования хороших парольных привычек имеют под собой научную базу. К примеру, сотрудники CMU доказали, что лучше увеличить минимальную длину пароля, чем принудительно использовать символы разных классов. Другие исследовательские группы разработали “паролеметры” для оценки паролей на основе больших данных. Отдельные научные работы посвящены словарям паролей.

Но мало конкретных рекомендаций, как комбинировать все эти механизмы и добиваться оптимальной сложности и удобства пароля. По этой причине в CMU провели 2 эксперимента и оценили, как разные комбинации парольных политик защищают от атак и воспринимаются пользователями.

Участникам экспериментов предлагали создать пароль по заданной парольной политике. Сначала ученые разными методами измерили надежность этих паролей. Затем пользователей попросили вспомнить придуманный пароль, а исследователи оценили легкость его запоминания.

Как составляли и проверяли политики

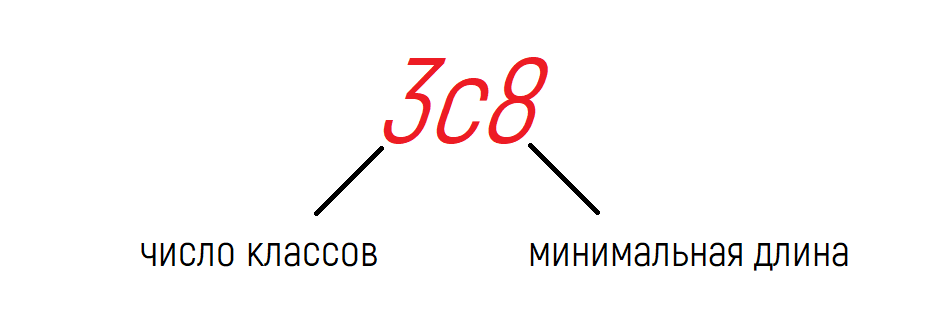

Количество и классы символов. В основе всех политик лежали требования к длине пароля и числу классов: это буквы верхнего и нижнего регистра, цифры и специальные символы. Каждую политику исследователи обозначили формулой вида:

Все протестированные политики включали длину пароля не менее 8 символов. Получился примерно такой список политик: 1с8, 3c8, 4c8, 1с10, 1с12, 2с12, 3c12, 1с16.

Проверка по словарю. Требования к символам помогают генерировать более сложные пароли. Но некоторые пользователи могут соблюдать требования и все равно придумать слабый пароль. Например, для политик 4c8 и 1c16 можно создать предсказуемые варианты: 1Password! и passwordpassword. Чтобы этого избежать, политики часто комбинируют с поиском по словарям.

Для словарной проверки нужен список часто используемых, предсказуемых или скомпрометированных паролей, а также сам алгоритм поиска по словарю. Например, можно искать точные совпадения в списке, а можно использовать нечеткий поиск, который найдет совпадения с разницей в регистрах или отдельных символах. Допустим, в словаре есть password. Нечеткий поиск также посчитает “словарными” пароли типа pa$$word или Passw0rd.

В эксперименте использовались словари Xato и Pwned, а также разные алгоритмы поиска:

поиск полного совпадения со строками словаря без учета регистра – case-insensitive full-string comparison (cifs);

поиск полного совпадения со строками словаря с учетом регистра – case-sensitive full-string comparison (fs);

отделение цифр и специальных символов и последующий регистронезависимый поиск точно таких же строк в словаре (strip-cifs);

регистронезависимый поиск любых 5-символьных совпадений словарных фрагментов с фрагментами пользовательского пароля (ciss).

В сочетании с разными словарями получились такие варианты для проверки: Pwned-fs, Xato-cifs, Xato-strip-cifs, Xato-ciss и так далее.

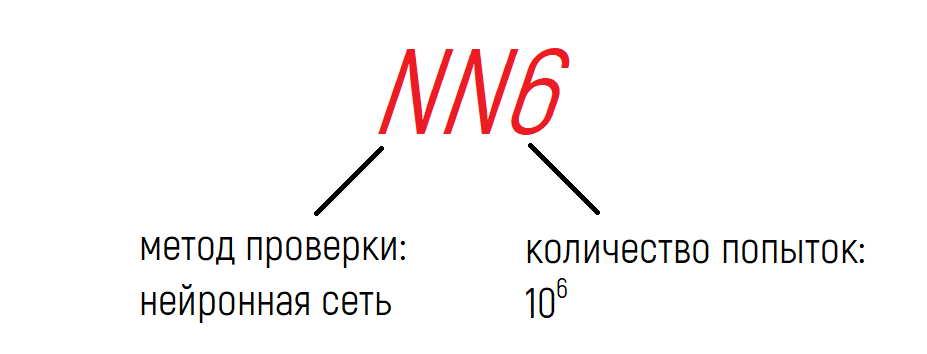

Количество попыток перебора. Один из методов оценки надежности пароля – сколько попыток сделает злоумышленник, прежде чем подберет пароль. Для такой проверки используются разные модели, в том числе нейронные сети. Минимальные требования к количеству и частоте попыток зависят от многих факторов, например, используемых средств защиты или характера атаки. В своей работе CMU рассматривают 2 вида атак:

при онлайн-атаках хакер может перебирать пароли только при взаимодействии с сервером. Если отрубить доступ, продолжить попытки не получится.

при офлайн-атаках хакер может подбирать пароли без обратной связи от сервера, то есть дольше. Это возможно, если у злоумышленников есть краденая база с хэшами паролей.

Для оценки надежности в CMU использовали модели машинного обучения. С помощью базы данных скомпрометированных паролей нейронную сеть обучили предсказывать, какова вероятность подобрать пароль. Степень надежности определяли по количеству необходимых попыток и записывали формулой:

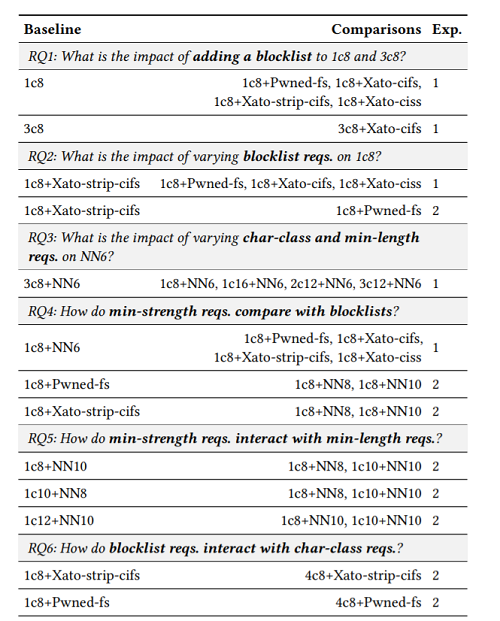

Гипотезы по совместному использованию методов. Исследователи использовали разные комбинации политик, чтобы ответить на вопросы:

Как проверка по словарю сочетается с политиками вида 1c8 и 3c8?

Как разные варианты проверок по словарю сочетаются с политикой вида 1с8?

Насколько разные политики по длине и классам от 1с8 до 3с12 выполняют требование надежности на уровне NN6?

Насколько проверка по словарю сочетается с проверкой с помощью нейронных сетей?

Насколько успешна проверка надежности на уровне NN8 и NN10 при разных требованиях только к длине пароля?

Как проверка по словарю сочетается с разными требованиями к числу классов символов (от 1с8 до 4с8)?

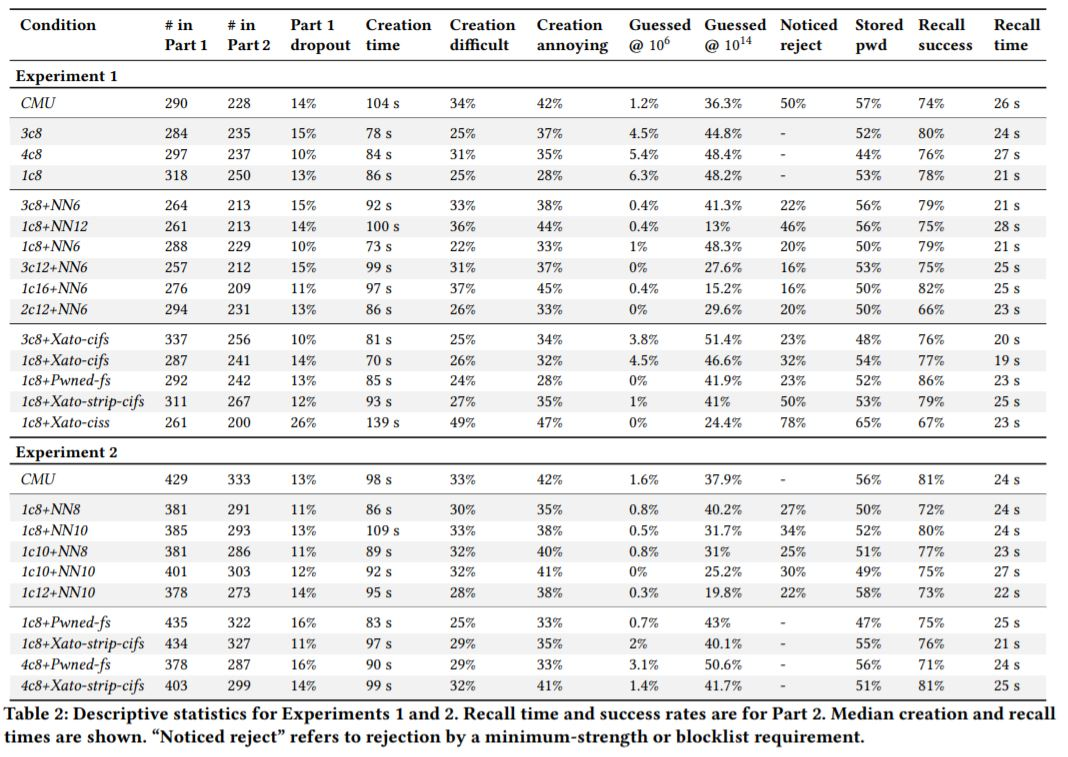

Получилась такая таблица проверки разных условий:

Как оценивали удобство для пользователей

Теперь перейдем к измерениям удобства. На первом этапе все участники эксперимента должны были придумать пароль в специально разработанном “паролеметре”. Парольная политика выбиралась случайно из всех комбинаций, которые проверяли исследователи.

Участники эксперимента получали список рекомендаций, вводили пароль и в реальном времени наблюдали, как меняется индикатор сложности пароля.

Как только минимальные требования были выполнены, “паролеметр” давал рекомендации для усиления пароля:

Рекомендации меняются по мере того, как мы добавляем другой регистр и цифры. Запись демо с сайта CMU. Пока пользователь придумывал пароль, “паролеметр” фиксировал, с какой попытки удалось выполнить требования и сколько времени понадобилось на создание правильного пароля.

Все созданные пароли проверяли с помощью нейронных сетей и предсказывали, сколько попыток потребуется для подбора.

Через 2 дня ученые просили пользователей принять участие во втором этапе и вспомнить созданный пароль. Если пользователи не отвечали через 5 дней, они выбывали из эксперимента. Для остальной выборки фиксировали долю тех, кому удалось вспомнить пароль. Исследователи анализировали все сопутствующее поведение участников: могут ли они воспроизвести пароль по памяти или записывают его, сколько времени и попыток нужно на воспроизведение.

Участников обоих этапов просили заполнить опросник и описать в нем опыт участия в эксперименте: насколько сложно создать пароль, как сильно выбранная парольная политика раздражала пользователя.

Для каждой комбинации условий ученые фиксировали объективные показатели эксперимента: количество участников, долю выбывших на втором этапе, фактическое время создания пароля, фактическое время на воспроизведение пароля, долю успешных попыток подбора пароля. Помимо этого указывались и субъективные ощущения участников из опроса: насколько создание пароля кажется им сложным и раздражающим, насколько легко его вспомнить.

Получилась такая таблица:

К каким выводам пришли исследователи

Наиболее оптимальная парольная политика, по мнению исследователей, – настройка минимальной длины пароля и одновременная проверка пароля с помощью нейронной сети. Лучше всего в экспериментах себя показала политика вида 1c12+NN10: пароль не менее 12 символов с “угадываемостью” не менее 10 млрд попыток. Это обеспечивает достаточную защиту от офлайн-атак и необходимый уровень удобства.

Если проверка с помощью нейронных сетей не подходит, то исследователи рекомендуют задавать длину пароля не менее 8 символов и одновременно проверять пароли по словарям. Такая проверка обеспечивает меньшую защиту, но достаточно эффективна против онлайн-атак. При этом, защиту можно усилить, если увеличить минимальную длину пароля.

Проверка по словарю будет эффективнее, если использовать методы нечеткого поиска. То есть, лучше включать в поиск не только точные совпадения, но и вариации вроде P@$$w0rd. Если же используется точный поиск, стоит запускать проверку по максимально доступному словарю скомпрометированных паролей.

Пользователи испытывают больше неудобства, если им требуется создать пароль с разными классами символов. Если же пользователю нужно только соблюдать длину не менее 8–-16 символов и пройти проверку “угадываемости” пароля, то парольная политика воспринимается как удобная.

Какие еще инструменты можно использовать

Авторы исследования призывают не забывать и о других инструментах для защиты аккаунтов: менеджерах паролей и многофакторной аутентификации (2FA). Если же хочется проверить надежность самих паролей, вот несколько инструментов:

Словари паролей, по которым мы прогоняем хэши пользовательских паролей в DataLine:

https://box.dtln.ru/s/grt5EKBJYTE8nLf;

https://box.dtln.ru/s/2GjXzEXbzaX8PfY.

Полные рекомендации в оригинале: Practical Recommendations for Stronger, More Usable Passwords Combining Minimum-strength, Minimum-length, and Blocklist Requirements.

Комментарии исследователей для СМИ: Years of Research Reveals Holy Grail of Password Strength

0x656b694d

А есть научный метод для запоминания не одного хорошего пароля, а произвольного набора несвязных хороших паролей? (Без использования менеджеров паролей.)

Все статьи по «хорошим запоминаемым паролям», что я видел, делают вид, что человеку нужно только один пароль запомнить.

dataline Автор

Такие исследования мы тоже искали, но пока не нашли )

0x656b694d

Такие исследования всегда заканчиваются рекомендацией запомнить один хороший пароль от хорошего менеджера хороших паролей.

dataline Автор

Да, так и есть, как и здесь. А еще использовать второй фактор.

samodum

Самое глупое решение — хранить все яйца в одной корзине

NAI

Мнемоника?

dataline Автор

В целом да, но выбор мнемонических техник все равно остается на совести человека. Часто пользователи следуют рекомендациям и все равно начинают воспроизводить довольно предсказуемые паттерны: cups.cs.cmu.edu/soups/2006/proceedings/p67_kuo.pdf

NAI

не очень понял как соотносится практика запоминания рандомной информации с «предсказуемыми паттернами»?

Мы получили пароль JeV&ExCP. Теперь задача его запомнить. Придумываем фразу «JeV и его бывшая (Ex) с командного пункта (CP=command post)» — до тех пор пока фораза хранится в голове пароль в безопасности. А даже если она и покинула голову, то надо еще и сообразить по каким правилам она конвертируется в пароль ведь ассоциации могут быть разными (CP = центральный процессор и что-то там про детей =)

dataline Автор

Обновили ссылку сразу на PDF с исследованием.

С мнемоникой для паролей есть 2 пути:

— сгенерировать рандомную информацию и придумать правило для ее запоминания. Да, есть небольшой риск, что сама фраза забудется или вдруг заклинит, как же ее «свернуть» обратно в пароль. Скорее, всего, с одним таким паролем этот риск минимален. Но если таких паролей 10+, то далеко не каждый пользователь захочет сильно заморачиваться.

— взять мнемоническую фразу и «свернуть» ее в пароль по определенным правилам — в исследовании выше речь как раз об этом. С одной стороны, можно было бы брать сколь угодно личную фразу, которую никто не знает. Но чаще люди берут строчки из песен, цитаты известных людей и пр. Такие мнемоники уже можно взломать.

0x656b694d

Единое правило для всех паролей? Хорошо ли это?

NAI

Это правило основано на некоторой энтропии — ассоциациях. Они, во-первых, у каждого свои, во-вторых, меняются от ситуации\объекта запоминания.

Какой-то пароль проще запомнить «графическим» способом — 741596312369874 (ИО — на нампаде), какие-то фразой — WNt10MEM — «Windows Nt имела 10 MEMов»

habramaru

Например passamaru. Пароли больше не храню.

laatoo

даже как-то неловко. кажется, что ваше решение ещё немножко не готово :)

habramaru

Что именно? Можете пояснить?

laatoo

Что пояснить? Вы предлагаете свой едва вышедший (домен зарегистрирован 1,5 месяца назад), но уже платный продукт, к которому ещё инструкцию не успели написать, в качестве решения проблемы запоминания/хранения паролей.

Это не соответствует критериям надёжности, которые предъявляются к такого рода продуктам.

habramaru

Да, я являюсь разработчиком.

Сайт не продукт, а информационная поддержка. На данный момент он ещё в стадии наполнения, потому что в одиночку довольно сложно сделать всё и сразу.

Продукт полностью готов, протестирован и находится в цифровых магазинах. В самом продукте есть подробная инструкция по всем функциям, по каждой кнопочке с примерами. Бесплатная версия также будет доступна в ближайшем будущем.

И да я действительно почти отказался от привычного хранения паролей. Все важные пароли только мнемонические. Остальные пароли постепенно также перевожу в мнемонику.

snuk182

TerraV

Дурацкий пример. Попробуйте на своем компе, а лучше на телефоне, поставить пароль из 28 символов и посмотрите как быстро вас выбесит его набирать. Опечатки никто не отменял. Блокирование учетки после N неправильных попыток тоже встречается часто. Ну и разумеется запомнить 4 случайных слова вообще-то совсем не просто. Запишите с вечера на бумаге а с утра попробуйте вспомнить.

paranoya_prod

27 знаков набираю каждый раз когда подхожу к своему рабочему месту, а это около десяти раз в день, плюс-минус — чувствую себя великолепно. :)

Опечатки в пределах двух раз.

TerraV

ну так у вас ник как бы намекает. удивлен что всего 27

stroitskiy

и ты ему поверил с таким ником?

NAI

Они не должны быть случайными, они должны быть ассоциативными. У большинства людей не возникает же проблем с фразой «Каждый охотник желает...»

Kohelet

Так если они не случайные, это сразу на много порядков уменьшает энтропию.

Tangeman

Они не случайные для набирающего. К примеру — "Per aspera ad Astra soon enough!" — очень легко запомнить, но перебрать по словарю — удачи в этом, особенно с учётом того что пунктуация и регистр могут оказаться какими угодно и в любой позиции, для примера из 6 слов это больше 80 бит энтропии — явно за пределами вычислительных возможностей даже для простых хешей.

inkelyad

Тут будут проблема в запоминанием этих самых особенностей пунктуации и регистра. Особенно если таких паролей много. Бывает легче сразу рандомный пароль запомнить, чем вспоминать потом, какие именно ты погрешности внес.

Tangeman

Зная исходную фразу перебрать варианты пунктуации (если вдруг забудете) гораздо проще чем запомнить совершенно случайный пароль, особенно если он 16 или больше символов, а с точки зрения атакующего сложность всё равно непреодолима.

inkelyad

Ну вот возьмем эту фразу "Per aspera ad Astra soon enough!"

Тут 26 букв. Если играться регистром — это, соответственно, дополнительно 26 бит. Или 3 бита семибитного алфавита. Теперь, спрашивается, что легче запомнить — как мы в этой фразе регистром игрались, или эти самые дополнительные 3 буквы. Стоило ли возиться?

lunacyrcus

Ну с 1 стороны надежно достаточно для большинства случаев. А с другой — в подобных осмысленных фразочках бит энтропии точно окажется намного меньше (раза так в 2), если словарь применять на основе слогов. Регистр и пунктуация тоже не будут слишком непредсказуемы (если они хаотические, будет сложно запоминать снова же, так что скорее будут по какому-то алгоритму). + у этих фразочек возможна еще уязвимость перед угадыванием (зависит от уровня известности фразочки и количества доступной информации о человеке придумавшем пароль).

Все-таки идеально — это случайный набор символов.

Который таки очень плохо запоминается и надо б придумать что-то для его автоматического ввода)

transcengopher

Для этого ведь нужно заранее знать, что пароль состоит из чего-то осмысленного. В общем случае применение слогового словаря может быть и не оправдано, потому что никогда не известно, состоит ли пароль из символьной каши или из фраз, пусть и известных. И при низкой энтропии в пересчёте на символ, фразы тем не менее выигрывают тем, что могут быть весьма длинными.

ksbes

У меня — 36. Нормально. При этом есть спецсимволы и разные регистры (требование политик). Очень редко ошибаюсь и приходится вводить повторно. Но у меня не плохо прокачен скилл слепой печати. Сильно помогает вновь появившаяся мода на «подсмотр» пароля (на win8.1, например)

А это сильно языко-зависимо. В английском любые существительные подряд (а существительным может быть любое слово без специфического суффикса ) образуют единое понятие (В комиксе — «скрепка для батарейки правильной лошади»), которое легко запомнить. В русском такого нет, ситуация сложнее. Нужен «генератор бредовых фраз», который будет правильно слова согласовывать (ну типа «прыжок сухого крокодила на палец»).

Ну и любой пароль забывается напрочь, если его не вводить ручками регулярно (привет менеджерам паролей!). Физиология.

inkelyad

Я тоже так считаю, но, увы, все эти товарищи, что на хабре про работу с естественным языком пишут, такой почему-то так и не написали.

Тут проблема в том, что обычный бредогенератор

(на нейросетках)не подходит. Надо как-то гарантировать нужное количество энтропии и равномерность генерации, чтобы не облегчать перебор.riot26

Я себе делал такой, но всё утрачено :)

Находил корпус слов (1 млн.+) с указанным IPM (частота с которой слово встречается на 1 млн. слов). Прогонял это всё через яндексовский mystem, пихал слово, ipm и все mystem-овские параметры в БД. Потом вводил начальную фразу, разбивал на слова и находил другие слова с такими же параметрами. Т.е. при вводе «идеальный пароль трудно взломать» оно мне выплёвывало «возвышенный корабль нежно перфорировать». Если хотелось более кучерявых слов — ещё фильтровал по ipm.

ksbes

«Кучерявые» слова со сложной орфографией лучше как раз не использовать (то же «возвышенный» — сколько там «н» — писать? Я, будучи безграмотным, так сразу не скажу). Обычных слов хватает за глаза. Не хватает? — Увеличьте длину фразы!

Тоже относится к регистрам и знакам препинания. По умолчанию, из знаков только пробел, регистр — всегда маленький.

В этом-то и смысл: снизить энтропию для обученной нейронки на миллиарды нейронов, но держать высокой энтропию для прямого перебора.

Словаря из тысячи простых слов — вполне достаточно (даже для описания современного мира).

riot26

Достаточно фильтровать по ipm в другую сторону

snuk182

У меня в паролях символов поменьше, но есть левелап в виде кириллических слов, записанных в английской раскладке теми же клавишами. Навык слепой печати таки полезен. И да, все пароли прекрасно запоминаются, в кириллице моментально, в латинице с некоторого раза.

stargrave2

Для открытия зашифрованного диска у меня парольная фраза под 120 символов, а для PGP ключей под 100. Набираю каждый день и не один раз. Около 40 символов для SSH ключей. Даже не задавался вопросом удобно ли это, ибо без проблем набирается шустро.

Kohelet

Да-да. Этот мем я конечно видел раньше, но вот запомнилось из него почему-то только одно слово horse. Так что про «легко запомнить» мимо.

vesper-bot

Возможно, вы хорошо запоминаете изображения, но не текст. А лошадь в этой картинке нарисована, в отличие от остальных слов ("батарейная скрепка" не очень-то из рисунка узнается, тем более объект немного нереальный). А ещё — это же не ваш пароль, и если спустя несколько лет с тех пор, когда вы его увидели, и до сегодняшнего дня, вы хоть что-то вспомнили, это уже неплохо.

kkslider

Криптостойкая_хеш-функция(«мастер-пароль»+«место_ввода_пароля»).

Достаточно помнить (и держать в секрете) только хэш-функцию и мастер-пароль, считать хэш можно на специальном секьюрном девайсе, который ничего кроме как считать хэш, собственно, и не умеет.

laatoo

Всего-то нужно:

1) Всегда иметь под рукой хэшер

2) Не упереться в длину пароля

3) Придумать политику на случай, если в сгенерированном хэше не будет нужного сервису символа (заглавные? пробел? спец.символ?)

4) Надеяться, что ваш мастер пароль никогда не подберут

Отличный план :)

kkslider

А менеджеры паролей, в принципе, все то же самое делают при генерации криптостойких паролей, разве что соль посекьюрнее.

В любом случае, у любого сгенерированного пароля энтропия получше будет, чем у придуманного, просто в силу более надежного источника энтропии.

А, ну и еще хэш-функцию тоже придется подбирать, ведь можно пользоваться не единственной, а комбинацией хэш-функций. Подбирать SHA(BLAKE(SHA)) по радужным таблицам посложнее будет, чем просто SHA. Правда, простота пользования при этом немного страдает.

Со спецсимволами и длиной пароля, да, согласен. Но, честно говоря, в сервисах, которые требуют определенное количество определенных символов секьюрностью и не пахнет.

laatoo

> Правда, простота пользования при этом немного страдает

Капельку совсем :)

Нет, это плохое решение

kkslider

Легко запоминаемый пароль — низкая энтропия, трудно подбираемый — высокая. В любом случае, без какого-то транслятора «легко запоминаемый» в «трудно подбираемый» не обойтись, не важно что выполняет роль этого транслятора — менеджер паролей, хэш-функция или банальный ввод пароля в другой раскладке на клавиатуре в духе Энигмы. Мозг априори не способен к подобной функции транслирования, так как экономит энергию при помощи абстракций (собственно, «легко запоминаемый» пароль подобной абстракцией и является).

Кстати, Энигма — классический вариант подобного устройства. Клавиши с обычной QWERTY-раскладкой и цифровым индикатором, в зависимости от значения числа на индикаторе, меняются реально вводимые символы. Достаточно помнить только мастер-пароль и соответствующее месту ввода пароля индикаторное число.

Безопаснее подобного (и сравнимые по удобству) варианты — вообще без ввода пароля (физические ключи, биометрия т.д.).

laatoo

Все описываемые вами решения проигрывают менеджеру паролей в удобстве, создают новые проблемы, при этом ничего не дают взамен.

kkslider

Изначально вопрос стоял:

Если человек не хочет пользоваться менеджером паролей и желает альтернатив — его право.

inkelyad

Зубрить многократным и целенаправленным повторением. Возможно, интервальным.

Но, запоминать пароль нужно с конца. Т.е. убеждаемся, что помним два последних символа пароля. С этого момента пытаемся запомнить уже три последних символа. И так далее, пока весь пароль не запомнится.

Таким образом получается "начало вспомнили — а дальше мы уже знаем", что убыстряет весь процесс.

DrySpy

Можно например использовать систему по нарастанию сложности составного пароля.

Например простой уровень 0. 8 символов что то типа xxxx0000 или 0х0х0х0х0 и прочие вариации стандарт для мусорных форумов.

Простой уровень 0.1. xxXX0000 00XX00xx

Простой уровень 2. Мнемонический пароль с использованием вариаций памятных цифровых значений типа дат, количественных выражений и т.д. типа даты поступления в первый класс 010995 09959509 010995950901 099501019509 или 3110nokia no3110kia т.д.

Простой уровень 2.1. NO3110kia no3110kiA

Данные варианты паролей являются достаточно надежными для недостаточно важных ресурсов. Имеют хороший порог запоминания плюс всегда можно подобрать свой собственный пароль, если забыл какой именно вариант использовал - главное следовать одному принципу при составлении.

Средний уровень 3. с использованием индивидуальных "искаверканых слов" + раскладка

3110nokLa или gegshrf1488 и т.д.

Защищенный 4 применяем вариации принципов предыдущих увеличивая количество символов используя верхний регистр Gegshrf3110nokLa1488

Защищенный 4.1 все то же самое плюс спецсимвол /-+)*?:%;№ и т.д.

Итого мы имеем, при соблюдении принципа формирования пароля, даже если не помним сам пароль, но понимаем степень важности данных к которым обращаемся, возможность методом подбора вспомнить свой собственный самый сложный пароль из большого количества символов.

Защита плюс.

Все то же самое плюс 2фа плюс смс подтверждение + e-mail подтверждение т.е. используем одновременно аутентификатор с динамическим паролем и подтверждение по смс, при этом важно хранить ключ восстановления доступа 2фа в раздельном виде (разбив на 2-3-4- части, например, если это ключ 2фа для доступа к бирже торговой) на оффлайн носителе типа старого телефона без симки и вафая в разделе черновиков смс :).

Можно хранить ключ к 2фа цельным куском но заменив 1 символ на произвольный или удалив первый или последний, тут главное это хорошечно запомнить этот финт :-D.

Videokarta

Я давно пользуюсь следующим методом:

Придумываете пароль и запоминаете его, например XyZ1294k и прибавляете к нему тег, в зависимости от сайта/приложения. Я использую 2 или 3 символа из середины названия в зависимости от четности или нечетности количества букв в названии и зеркалю его:

например для

Facebook — XyZ1294k+obe

Habr — XyZ1294k+ba

Gmail — XyZ1294k+iam

anonymous

Сколько нужно знать ваших паролей, чтобы выяснить алгоритм?

2? или 3?

Videokarta

Смысл в том, чтобы нигде не записывать пароль, что должно уберечь от утечки сразу двух паролей.

Если злоумышленник знает уже 2 ваших пароля, то это означает, что пора менять пароли на всех аккаунтах.

anonymous

Так в том то и дело, что утечка пароля с течением времени равно 1. ЛЮБОГО! Как показывает жизнь: не у вас, так на стороне провайдера услуг!

Поэтому нужно все-таки иметь один мастер-пароль совсем другой, потом уровнем важности ниже — вот такое как вы написали, и самый низкий для мусорных сайтов.

Но тогда эта схема выливается просто к использованию менеджера паролей! И не надо забивать себе голову!

Кстати да — хранение в голове множества паролей приводит к замедлению умственной деятельности!

зы все ИМХО

tvr

Холмс, ваш антинаучный подход безнадёжно устарел!

laatoo

Скажите пожалуйста, брутфорс-атаки с перебором пароля всё ещё актуальны?

Есть стойкое ощущение, что этот вектор давно утратил актуальность.

UPD: чаще нам показывают УЖЕ слитые базы с паролями. Какая разница насколько он у тебя сложный, если ломают не твою учетку на сервисе, а сам сервис? Кажется, что безопасники «не туда воюют» :)

dataline Автор

Да, такие атаки случаются, и мы уже рассказывали, как боремся с ними здесь и здесь. Чаще всего мы строим комплексные ИБ-решения, именно потому что защищать нужно и то, и другое.

К сожалению, далеко не везде думают о безопасности. Если у веб-ресурса нет 2FA, CAPTCHA, ограничений по количеству попыток и т.д. - то брутфорс-атаки возможны.

NAI

Было бы интереснее узнать насколько повышается защищенность пароля при наборе в местной раскладке. Есть ли статистика по языкам?

Думаю, в основном брутят на Eng+спец.символы. А если пароль будет содержать кириллицу и иврит (ну или там иероглиф какой)?

yoda776

Классика:

Сорок тысяч обезьян...Лукьяненко, Фальшивые зеркала

polearnik

если грепнуть эту фразу в слитых базах с паролями думаю можно удивится количеству умников использовавших этот пароль

yoz

Да, но суть в идее таких паролей.

Можно просто придумать любой подобный бред, набрать его кириллицей в английской раскладке и получить близкий к идеалу пароль.

TerraV

Меня бесит когда за меня пытаются решать ценность ресурса, защищенного паролем. У меня есть старый, давно утекший пароль, который я использую и буду продолжать использовать на «мусорных» сайтах. Если меня принуждают использовать сильный пароль, то я буду входить по «забыл пароль, сбросить». Естественно это не касается почты, банка.

Менеджер паролей это прекрасная возможность потерять все пароли разом. Такая замечательная точка единого отказа. Кто-то на это уже нарвался, когда менеджер паролей внезапно стал требовать подписку, у кого-то это еще впереди. А вот двухфакторная аутентификация мне нравится. Даже пароль qwerty с двухфакторной аутентификацией много надежнее чем просто «сильный» пароль.

Pavel7

Наверное, речь всё-таки не про все менеджеры паролей, а про облачные сервисы хранения паролей? Сложно представить, как какой-нибудь локальный keepass может начать внезапно требовать подписку.

TerraV

Если у вас всего одно устройство, то наверное можно использовать локальную версию. Но что-то я плохо представляю такой сценарий. В случае локальной версии может быть еще хуже — накрылся хард и всё, амба.

Pavel7

Вот бы придумать такой сервис, который позволяет синхронизировать файл (шифрованную базу keepass) между устройствами.

Вот бы этот сервис ещё бекапил эту базу.

victoriously

Базовая синхронизация в keepass2 уже встроена по базовым протоколам. Так же есть плагины, позволяющие синхронизироваться с разными онлайн сервисами типо гугл диска, onedrive, dropbox и прочими

anonymous

KeePass+DropBox?

Давно так использую, проблем нет. Дропбокс клиенты на нескольких устройствах.

Файл бд время от времени бэкаплю.

NAI

Keepass + хранения файла с БД в облаке?

Файл шифрован. Параноики могут пихнуть в контейнер какой-ндь VeraCrypt и запомнить всего 2 пароля (от контейнера и файла).

TerraV

Я понимаю ваши аргументы. Они разумны. Но сам я использовать менеджер паролей не буду. Потому что между мной и ценными для меня ресурсами появляется звено которое я не контролирую. Чем длиннее цепочка, тем выше вероятность отказа. Цена отказа конкретно этого звена для меня слишком высока чтобы я мог просто довериться.

laatoo

можно бэкапить раз N времени (руками, или автоматически — как угодно), зная, что в худшем случае потеряете только пароли за N.

это меньшее зло, по сравнению со всеми существующими альтернативами

wtigga

Я тоже много лет сопротивлялся менеджерам паролей, «единая точка отказа», «лишнее звено», «неважные ресурсы» и прочее. А потом начал чистить свою цифровую историю выгрузкой всех сохранённых в Хроме паролей — почти тысяча учёток. Куча повторяющихся простых паролей, накопленных за многие годы. Десятки из них утекли по разным базам. Довольно легко представить вектор атаки, когда одновременно захватывают мои учётки на десятке второстепенных сервисов и через них пытаются добраться до более чувствительных данных через социнженерию — была же статья, где пароль от Амазона сбросили просто зная имейл, спасибо заботливой техподдержке.

Поэтому я завёл KeePass на телефоне и ПК, синхронизировал базы через btsync (без облака, с копией на всех девайсах + NAS), и поменял пароли на этих нескольких сотнях ресурсов, аккуратно всё упорядочив.

Чтобы украсть у меня все пароли, нужно физически отнять телефон, разблокировать его и знать отдельный пароль от базы с паролями. Сценарий, конечно, осуществимый, но всё же менее вероятный и более заметный по сравнению с очередным сливом базы у Adobe.

NAI

Так ли высока?

Почти все ресурсы имеют процедуру восстановления пароля (начиная от письма на почту, заканчивая походом с паспортом в отделение) — да, это время, но не фатально.

По моему мнению, одинаковый пароль на N-сайтах опаснее, чем гипотетическая порча файла с БД в облаке.

polearnik

Аргументы разумны а вы нет. Если вы так трясетесь над своими учетными данными значит они для вас ценны -> значит вы используете длинные сложные пароли уникальные для каждой учетки -> значит вам надо их хранить как-то потому что очевидно что запомнить эти все комбинации нереально -> менеджер паролей выглядит очевидным решением.

кстати кипас был проверен независимой компанией которая подтвердила его безопасность. но на кипасе свет клином не сошелся можете выбрать любой из доступных с синхронизацией базы между несколькими устройствами.

Просто все остальные варианты которые вы можете придумать для сохранения паролей хуже чем менеджер паролей.

dakuan

Идеальный пароль помимо устойчивости к вариантам атаки полным перебором, должен быть известен только сторонам, участвующим в процессе аутентификации. Если пароль известен любой третьей стороне (был хоть где-то записан), то он перестает быть идеальным.

Они могут лишь подтвердить, что они не нашли уязвимостей.

ClearAirTurbulence

Ну так вы ж работаете на какой-то ОС, на каком-то железе — вы всё лично аудировали? А если аудировали, что, если вы не нашли уязвимостей, которые есть? С таким подходом вообще ничем кроме ручки с бумагой пользоваться нельзя.

dakuan

Суть не в том, кто именно аудит проводил, а в том, что ни один аудит, даже выполненный лучшими специалистами, не может гарантировать отсутствие уязвимостей. Так что в целом вы правы. Но риски, которые вносят ОС и железо, являются величиной более-менее постоянной — они будут присутствовать независимо от того используете вы менеджер паролей или нет.

tvr

.

— розы

— извините, слишком мало символов в пароле!

— розовые розы

— Извините, пароль должен содержать хотя бы одну цифру!

— 1 розовая роза

— Извините, не допускается использование пробелов в пароле!

— 1розоваяроза

— Извините, необходимо использовать как минимум 10 различных символов в пароле!

— 1грёбанаярозоваяроза

— Извините, необходимо использовать как минимум одну заглавную букву в пароле!

— 1ГРЁБАНАЯрозоваяроза

— Извините, не допускается использование нескольких заглавных букв, следующих подряд!

— 1ГрёбанаяРозоваяРоза

— Извините, пароль должен состоять более чем из 20 символов!

—1ГрёбанаяРозоваяРозаБудетТорчатьИзЗадаЕслиМнеНеДашьДоступПрямоБляСейчас!

— Извините, этот пароль уже занят!

feeeper

barbaris76

Или так:

Отдыхает сисадмин (С) в отпуске на пляже. Вдргу звонит телефон:

С: - Да, Иван Петрович, что случилось? ...Да, можно пофиксить батничком, нужно только под админской учёткой зайти. ...Грёбаные уроды, как же вы меня все достали. ...Да, на английской раскладке, большими буквами. ...да, у-р-о-д-ы. ...Да ничего страшного, всего доброго.

ogost

GNU pass + git репозиторий. Подписку не требует, исходники открытые, устройства можно синхронизировать через свой гит, имеет кучу плагинов и расширений, в том числе и автозаполнение в браузерах. Вот только не знаю, есть ли виндовый клиент.

laatoo

Как ввести пароль на смартфоне?

ogost

Для Андроида есть клиент, так же поддерживающий git. А поскольку проект опен-сорсный, подозреваю, что и у iOS есть такой же. Нужно только секурно скинуть приватные ключи на смартфон.

Ritzio

Очень приятно при создании пароля в форме регистрации на новых сайтах видеть работающий в реальном времени «Паролеметр». Становится не только интересно придумать хороший пароль, но и доверие к сайту подсознательно повышается. Последнее время все чаще внедряют тот или иной вид индикации сложности пароля на формах, что не может не радовать.

А насчет «единого» пароля для всего, например к пассворд менеджеру… Установил себе очень удобный менеджер паролей с идентификацией по отпечатку пальца. И за месяц его использования попросту забыл мастер пароль, потому что изо дня в день пользовал только сканер пальца. И когда после некоторого обновления ОС и самого менеджера слетела биометрика — был просто в панике. Потому что залил туда все свои креденшиалы.

К счастью, история завершилась успешно. Через день подобрал свой мастер пассворд, но нервов то стоило.

wtigga

Мне очень нехватает опции в KeePass на мобильном, чтобы раз в N часов заставлял использовать пароль вместо биометрии. Вводить длинный пароль по многу раз за день неудобно, а авторизация по пальцу может разблокировать телефон даже с бесчувственного тела.

transcengopher

Кажется, в моём телефоне уже такая функция сделана, просто она умело замаскирована под "у вас грязный палец, попробуйте снова".

NAI

В чем проблема написать мастер-пароль на бумаге и положить в сейф (условно). Насколько я помню, в некоторых организациях так делали — пароль администратора клался в конверт и прятался в сейф ген.дира. На случай если с администратором, что-то случится*, есть возможность получить доступ к системе.

*Подразумевается ситуация «кирпич на голову — попал в больницу».

Jogger

Варианта надёжных паролей всего два:

1. Менеджер паролей с рандомно-сгенерироваными пароялми

2. Парольные фразы

Всё остальное - либо неудобно, либо небезопасно, либо и то и другое.

andyudol

Паролеметр показал, что дихлордифенилтрихлорметилметан, набранный в английской раскладке — хороший пароль. Полиэтилентерефталат — тоже. Штандартенфюрер СС Штирлиц — аналогично.

Germanjon

Полностью согласен.

Использую названия горных объектов окрестностей столицы (сам я с Узбекистана), иногда добавляя высоту вершин. Например: «гора Аукашка высотой 3099 метров» даёт хороший пароль «Ferfirf-3099»

Andrey_Epifantsev

Как-то заинтересовался темой мнемотехники. Нашёл один из курсов, называется Система Джордано от В. Козаренко. Спросил у автора можно ли с помощью этой системы запоминать пароли — тот ответил утвердительно. Спросил, есть ли сторонние рекомендации или обзоры — автор не смог дать никаких ссылок. В итоге я так и не решился потратить время и деньги на освоение этой системы.

Ситуация загадочная: с одной стороны есть очень насущная проблема — запоминание паролей. Проблема актуальна для огромного числа людей. С другой стороны вроде бы есть решение — мнемотехника, которая позволяет запоминать произвольную бессмысленную информацию. Но нет ни одного человека, который бы использовал мнемотехнику для запоминания паролей!

KOTELOV

Нам безопасники сложные пароли длинные даже для wi-fi ставят и новые ребята испытывают боль при вводе, также у нас у нас надо обязательно каждое устройство добавить в сеть, так как очень много безопасности при работе с большими компаниями.

bogolt

По-моему сложные пароли на WiFi это вообще создание проблемы на ровном месте. Ну просто приняли бы все что WiFi не может быть безопасной внутренней сетью, так нет приходится на телефоне корячится и пытаться вписать все эти символы.

А самый адский пароль на WiFi был у меня в отпуске, какой-то гений не иначе создал пароль из нескольких десятков одинаковых символов. Что-то вроде

1111111111111111111111111111111111111111111111111111333333333333333333333333333333До сих пор считаю это самым неудобным паролем для ввода, так как перепроверить правильность нереально сложно.

NAI

Потому что безопасность wi-fi прямо-пропорциональна сложности пароля (ну до какого-то момента).

QR-код? Печатаем, показываем, убираем.

Андройд вообще умеет генерировать QR-коды для сохраненных сетей. Приходите к кому-нибудь в гости вместо того чтобы долго и упорно вводить пасс — три тапа и вуаля.

scruff

походу пора отходить от паролей на английском языке — ориентир на слабо распространенные иностранные языки — татарский, бурятский, болгарский и т.д.

andyudol

Татарские слова в амхарской раскладке.

MagisterLudi

«Сорок тысяч обезьян в ухо сунули банан»