Компания Synology предупреждает своих клиентов о новой кибер-атаке. Ботнет StealthWorker нацелен на сетевые устройства хранения данных и выполняет атаки “brute force”, которые могут привести к заражению вымогательским ПО.

По данным Synology PSIRT (Product Security Incident Response Team), взломанные устройства Synology NASвпоследствии используются в попытках взлома других Linux-систем.

Synology предупреждает об этих атаках в пресс-релизе:

Тайбэй, Тайвань — 4 августа 2021 — Группа реагирования на инциденты безопасности продуктов Synology(PSIRT) недавно получила данные о возрастании числа атак методом подбора на устройства Synology. Эксперты по безопасности Synology считают, что ботнет управляется главным образом семейством вредоносных программ StealthWorker. На данный момент Synology PSIRT не нашла свидетельств того, что вредоносные программы используют какие-либо уязвимости в программном обеспечении.

Эти атаки воздействуют на уже зараженные устройства, заставляя их компрометировать общие учетные записи администратора в чистых системах. В случае успеха они получают доступ к системам, чтобы установить вредоносное наполнение, которое может включать программы-вымогатели. Зараженные устройства могут выполнять дополнительные атаки на другие устройства на основе Linux, включая SynologyNAS.

Synology PSIRT сотрудничает с соответствующим организациями CERT (Компьютерные группы по реагированию на чрезвычайные ситуации), чтобы больше узнать об известных C&C-серверах, контролирующих вредоносные программы, и отключить их. Одновременно с этим Synology уведомляет клиентов, которые могли быть затронуты атаками.

Synology настоятельно рекомендует всем системным администраторам проверить надежность административных учетных данных своих систем, включить автоматическую блокировку и защиту учетной записи и настроить многоступенчатую аутентификацию, где это возможно.

Системным администраторам, обнаружившим на своих устройствах подозрительную активность, необходимо немедленно обратиться в Службу технической поддержки Synology.

Узнать больше:

StealthWorker

Вредоносная программа, нацеленная на компьютеры под управлением Windows и Linux, как сообщается, представляет собой атаку “brute force”, основанную на языке Golang. Он был обнаружен компанией Malwarebytes в конце февраля 2019 года.

Два года назад StealthWorker использовался для взлома сайтов электронной коммерции, используя уязвимости в Magento, phpMyAdmin и cPanel для вставки вредоносного кода на веб-страницу, что позволяло злоумышленнику извлекать данные из HTML-формы, которую заполнял пользователь. Затем эти данные отправляются на сервер, находящийся под контролем злоумышленника.

Однако эта вредоносная программа также обладает возможностями “brute force”, которые позволяют ей входить в устройства, открытые в Интернете, используя пароли, сгенерированные напрямую или из списков ранее скомпрометированных логинов.

С момента своего появления на свет операторы StealthWorker обшаривали Интернет в поисках уязвимых узлов со слабыми или стандартными учетными данными. После развертывания на скомпрометированном узле вредоносная программа создает запланированные задачи как в Windows, так и в Linux, чтобы добиться устойчивости. Аналогичное поведение он демонстрирует и на системах NAS Synology, где он развертывает нагрузку второго этапа вредоносного ПО, включая программы-вымогатели.

Как защититься от таких атак

Synology рекомендует всем системным администраторам и клиентам изменить слабые административные учетные данные в своих системах, включить защиту учетных записей и автоматическую блокировку по IP-адресу, а также по возможности настроить многофакторную аутентификацию.

Последнее предупреждение о заражении вымогательским ПО после успешных крупномасштабных атак методом “brute force” было опубликовано в июле 2019 года.

Список рекомендаций по защите от атак:

использование сложных и надежных паролей и применение правил надежности паролей ко всем пользователям системы

создайте новую учетную запись в группе администраторов и отключите системную учетную запись по умолчанию admin

включение автоматической блокировки в панели управления - блокировка IP-адресов со слишком большим количеством неудачных попыток входа в систему

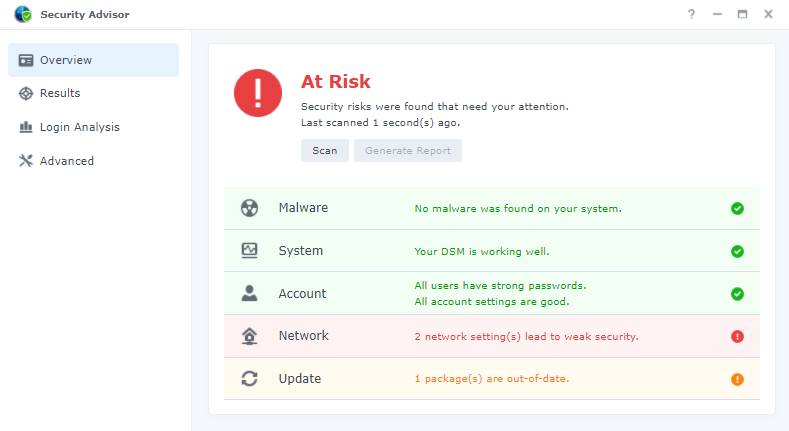

использование инструмента Security Advisor - обнаружение недостатков безопасности в настройках

Security Advisor -Обновление базы данных безопасности

Security Advisor - Оценка используемой установки и выявление потенциальных недостатков

Для обеспечения безопасности вы также можете включить брандмауэр в Панели управления и включать публичные порты для служб только при необходимости. Включение двухфакторной аутентификации может предотвратить попытки несанкционированного входа в систему. Настройка моментальных снимков общих папок с помощью пакета Snapshot Replication1 может сделать NAS Synology устойчивым к вымогательству с помощью шифрования. Дополнительные сведения о защите NAS Synology от заражения вымогательским ПО см. на веб-сайте по этой ссылке. Полный список шагов по повышению уровня безопасности устройств NAS см. в разделе Центр знаний Synology - Как повысить безопасность устройства Synology NAS?

Synology принимает незамедлительные меры по устранению уязвимостей в момент обнаружения вредоносных атак. В связи с ростом киберпреступности и все более изощренными вредоносными атаками компания Synology продолжает разрабатывать инструменты для смягчения угроз. Основное внимание уделяется обеспечению наиболее надежных систем для пользователей.

Если вы хотите отслеживать обновления безопасности продуктов, над которыми в настоящее время работает компания Synology, воспользуйтесь сайтом Synology Product Security Advisor. Вы можете подписаться на эти материалы, используя ссылку RSS. Вы также можете активировать информационный бюллетень по безопасности непосредственно на свой электронный почтовый ящик в учетной записи Synology.