SSL сертификаты. Для чего они нужны, какие бывают, от чего защищают, кто использует, как долго действуют, есть ли гарантия? Разберем основные вопросы – кратко, в режиме твиттера – не более 280 символов на ответ.

1. Что такое SSL?

SSL означает Secure Sockets Layer – это протокол, используемый для шифрования и аутентификации данных, передаваемых между приложениями, например, браузером и веб-сервером.

2. Как появился сертификат SSL?

SSL версии 1.0 был разработан Netscape в начале 1990-х. Но из-за недостатков безопасности так и не был опубликован. Первым общедоступным выпуском был SSL 2.0, вышедший в феврале 1995 года. Это была улучшенная версия, но лишь после полного изменения дизайна утвердилась версии 3.0.

3. В чем суть сертификатов?

SSL-протокол не позволяет злоумышленникам читать и изменять транзакции и сообщения между браузером и сервером, например, передачу данных кредитных карт, логинов и т.п. Это гарантирует, что все данные останутся конфиденциальными и защищенными.

4. Что такое TLS-сертификат?

TLS (Transport Layer Security) – преемник и улучшенная версия SSL, имеет более надежные алгоритмы шифрования, но несмотря на схожесть считается другим стандартом.

5. Какие же протоколы сейчас используются?

SSL, как ни странно сейчас не используются. Было 3 версии 1.0, 2.0 и 3.0 и на основе версии SSL 3.0 создали протокол TLS 1.0. Затем вышли версии TLS 1.1, 1.2 и 1.3, а применяются только две последние.

6. Какой принцип работы SSL-сертификата?

При подключении браузера к сайту происходит «SSL-рукопожатие» (создаются ключи “рукопожатия”), далее происходит обмен криптографическими данными и в конце формируются сессионные ключи, на основе которых происходит шифрование трафика.

7. Какие существуют сертификаты?

SSC (Self-Signed Certificate)

SGC (Server Gated Cryptography)

SAN/UCC (Unified Communications Certificates)

Code Signing

Wildcard SSL Certificate

DV (Domain Validation)

OV (Organisation Validation)

EV (Extended validation)

8. И для чего каждый из них?

SSC – можно создать самому, но доверия нет

SGC – для очень старых браузеров

SAN/UCC – мультидоменный для MS Exchange

Code Signing – для подписи ПО

Wildcard – на домен и поддомены

DV – подтверждает доменное имя

OV – проверка организации, адреса и расположения

EV – дает наибольшую защиту

9. Есть ли другие виды сертификатов?

Да, например, сертификат Multi-Domain SSL на несколько доменов – не требует покупки сертификатов на каждый домен и упрощает администрирование. Code Signing certificates предназначен для защиты вашего кода, контента и других файлов во время их передачи в онлайн режиме.

10. Какие данные в SSL-сертификате?

SSL-сертификат содержит информацию:

Версия

Серийный номер

Идентификатор алгоритма поиска

Имя издателя

Период действия (не ранее⁄не позднее)

Субъект сертификата

Информация об открытом ключе субъекта

Уникальный идентификатор издателя

Уникальный идентификатор субъекта

Дополнения

Подпись

11. В чем различия между SSL и HTTPS?

SSL – протокол безопасности, используемый для установления защищенного соединения между веб-браузером и веб-сервером. HTTPS работает как подуровень между приложениями. HTTPS шифрует обычное HTTP-сообщение перед отправкой и расшифровывает его во время доставки.

12. Как узнать, использует ли сайт SSL/HTTPS?

Большинство браузеров помечают безопасные соединения, защищенные сертификатами SSL/TLS замком и/или сообщением.

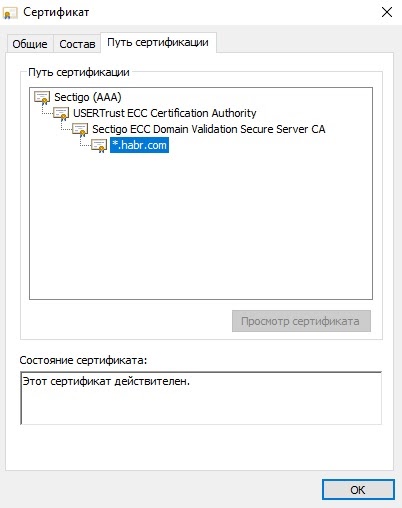

13. Как браузер может понять, корректен ли сертификат?

Операционная система компьютера хранит список корневых сертификатов, составляющих цепочку доверия. При открытии сайта браузер проверяет всю цепочку, вплоть до корневого. Если хоть один из сертификатов оказывается недействительным, то и вся цепочка также недействительна.

14. Почему SSL сертификаты такие дорогие?

SSL-сертификаты можно рассматривать как страховку, они дороги из-за прилагаемых к ним гарантиям. Если что-то пойдет не так, то поставщик сертификатов SSL выплатит конечному пользователю, пострадавшему от сбоя SSL страховую сумму.

15. Существуют ли бесплатные сертификаты и насколько они безопасны?

Бесплатные сертификаты существуют, выполняют ту же функцию, что и платные, но обычно имеют самый низкий уровень безопасности (DV), на него, вероятно, не будет гарантии, т.е. они безопасны но до некоторой степени. При угрозе посетители вашего сайта не смогут требовать гарантии.

16. Где купить?

Если ваш хост не предлагает бесплатные SSL-сертификаты или вам нужен другой тип сертификата, вы можете приобрести собственный сертификат в центре сертификации или у реселлера, имеющего скидки, что будет дешевле.

17. Что такое центр сертификации?

Центр сертификации (Certificate Authority, CA) – международная организация, которая выпускает и несет ответственность за SSL-сертификаты. CA проверяет домены и источники, подтверждающие подлинность организаций. Центрам сертификации доверяет 99% браузеров.

18. Каков процесс получения сертификата, после того как вы его оплатили?

Сначала вы генерируете CSR и секретный ключ. Затем отсылаете CSR в орган сертификации (CA) и получаете архив с текстовыми / бинарными файлами для разных типов веб-серверов. Затем устанавливаете его на хостинге или своем сервере.

19. Как воспользоваться SSL/TLS сертификатом?

Разместите сайт на сервере хостинг-провайдера.

Создайте CSR – запрос на сертификат, купите сертификат у доверенного центра сертификации или у реселлера.

Установите SSL/TLS сертификат в панели управления хостинга или на сервере.

Создайте редирект на защищенную версию сайта – https.

20. Как проверить правильность настройки сертификата?

Один популярных способов: зайдите на сайт Qualys, введите имя сайта и нажмите кнопку “submit. Сервис осуществит проверку и выдаст оценку в баллах. Если сайт получил А или А+, то сертификат работает корректно.

21. Связаны ли как-то SSL-сертификат и продвижение в сети (SEO)?

Если ваш сайт не защищен сертификатом SSL, то он получает от Google отметку «небезопасно». Кроме того, если вы хотите, чтобы контент и сайт занимали высокие позиции в результата выдачи, виртуальный замок вам всё же понадобится. Но основная цель всё же безопасность соединения.

22. Какой срок действия сертификата?

Коммерческий сертификат действует 1 год. Срок действия сертификатов неуклонно сокращался с 10 лет в 2011 году, далее до 3 лет в 2015 году, затем до двух лет в 2018 году и до года в настоящее время. Бесплатные сертификаты действуют на 90 дней.

23. Почему SSL-сертификаты не делают вечными?

Изменяются стандарты безопасности, соответственно старые сертификаты должны обновляться. Помимо этого, устанавливаемый жизненный цикл сертификата уменьшает риски, связанные с возможными потерями закрытого ключа.

24. Защищает ли SSL данные сайта?

Сертификат SSL/TLS помогает защитить данные, передаваемые между посетителем и сайтом, и наоборот. Но это не означает, что информация на сервере полностью защищена – администратор должен сам решить, как ее сохранить, например, вероятно ему стоит зашифровать базу данных.

25. И всё-таки, зачем нужен SSL сертификат?

Любая информация, отправляемая через интернет, проходит через сетевое оборудование, серверы, компьютеры и прочие соединения, и если данные не зашифрованы, то это делает их уязвимыми для атак.

В заключение капля юмора. Так выглядит сайт с говорящим названием рубрики: “SSL сертификат купить дешево” – http://www.net.ru/ssl/ssl-sertifikat-kupit-deshevo

Материал подготовлен компанией ITSOFT. Размещение и аренда серверов и стоек в двух ЦОДах в Москве; colocation GPU-ферм и ASIC-майнеров, аренда GPU-серверов. Лицензии связи, SSL-сертификаты. Администрирование серверов и поддержка сайтов. UPTIME за последние годы составляет 100%.

Комментарии (29)

ifap

26.10.2021 13:16+11Wildcard – на домен и поддомены

DV – подтверждает доменное имя

OV – проверка организации, адреса и расположения

EV – дает наибольшую защиту

Смешались в кучу кони, люди, TLS-сертификаты… Wildcard — это «область», покрываемая сертификатом, т.е. не только domain.ru, но и *.domain.ru. DV/OV/EV — тип сертификата, различающийся только уровнем проверки заявителя со стороны CA. Защиту они все дают одну и ту же. Т.е. TLS-сертификат может быть одновременно, например, self-signed, wildcard и DV.

Comraddm

27.10.2021 10:17+3Wildcard — это «область», покрываемая сертификатом, т.е. не только domain.ru, но и *.domain.ru.

Строго говоря, Wildcard это только *.domain.ru. Сам домен domain.ru в него не входит, но может быть включен дополнительно.

ifap

27.10.2021 13:07+1Даже нестрого говоря так и есть ;) Спасибо, это важное уточнение, про которое часто забывают (как я). И, чтоб два раза не вставать, напомню, что *.subdomain.domain.ru он тоже не покрывает.

Galperin_Mark Автор

27.10.2021 10:18Должен признать, в этом случае попытался объять необъятное. 280 символов для этого вопроса недостаточно.

Veter44k

26.10.2021 14:5813. Как браузер может понять, корректен ли сертификат?

Операционная система компьютера хранит список корневых сертификатов, составляющих цепочку доверия.

Не только, некоторые браузеры уже хранят список корневых сертификатов в себе, например Firefox.

Smashrock

26.10.2021 15:26+1А вот с проверкой отзыва сертификатов у браузеров проблемы, особенно у Chrome.

Komrus

26.10.2021 15:56Вот у меня, когда приходится настраивать что-то с сертификатами (unified communication), постоянно всплывает вопрос:

«а куда лошадь-то запрягать?»:) как правильнее настроить сертификаты для взаимодействие внешних и внутренних сервисов?

Давным-давно, когда мудрые гайды советовали внутри поднимать домен company.local, а снаружи — company.com, всё было просто и понятно. Для «внутри» — свой CA с самоподписанным сертификатом. И для всех внутри — генеришь сертификаты, подписанные этим своим CA. Для «снаружи» — покупной wildcard (или несколько отдельных сертификатов) для сервисов, торчащих наружу.

А сейчас, когда BYOD и везде рекомендуется company.com?

Логичным казалось бы — создать свой CA, подписать его купленным wildcard и раздавать клиентам сертификаты, заверенные своим CA, но с цепочкой доверия, подтвержденной корневым сертификатом.

Но так (в общем случае, без мегаусилий и затрат) — не положено.

Другие варианты — тоже мне как-то не особо удобными представляются…

Направьте на путь истинный — как правильно идеологию сертификации выстраивать нонче?

desertkun

26.10.2021 17:03+1А сейчас, когда BYOD и везде рекомендуется company.com?

Внутри корпоративной сети вы продолжаете пользоваться company.local, просто, не смотря на работу дома, попадаете во внутреннюю сеть через VPN. Также доменное имя недоступно публично, т. к. внутренний DNS доступен только через тот же VPN. Ну и поверх всего этог TLS со своим CA который администраторы устанавливают на ваше устройство.

Но так (в общем случае, без мегаусилий и затрат) — не положено.

Также попытаюсь ответить, почему не положено: PKI это в каком-то роде "false security", потому что на рынке сотни игроков, каждый из которых имеет возможность сгенерировать сертификат на ваш домен, но их останавливает лишь жадность, но это не значит, что этим не занимаются. По этому если цепочка доверия начинается с вас (свой CA), то и доверять проще.

Komrus

26.10.2021 17:41Ситуация, которую хотелось бы обсудить — несколько более частная…

Развертывания unified communication в существующей (и управляемой кем-то другим) сети. Когда УЖЕ принято (и реализовано) решение об использовании company.com и снаружи, и внутри…

Вот и вопрос — как правильно раскорячиться с сертификатами? ;)

John1969

27.10.2021 11:00Извините за вопрос не совсем по теме, но я не могу понять, как домен компании может смотреть вовне, то есть быть внешним? Например, thttgtgg.net

Как при этом обойти совершенно предсказуемый спам dns, от которого просто все ляжет?

slonpts

27.10.2021 17:43+1Несколько удивлен тем, что не упомянут letsencrypt

- Это бесплатные сертификаты для доменов (пишут, что 250M+ доменов используют его)

- Через год надо продлевать и устанавливать новый сертификат. letsencrypt же заставляет автоматизировать процесс перевыпуска. Разумеется, есть куча плагинов для самых разных хостингов, ОС, облаков и т.д.

kovserg

27.10.2021 18:33-1С ним есть некоторые проблемы у части клиентов, после окончания срока корневого сертификата.

kovserg

01.11.2021 17:15И зачем минусовать, если проблемы действительно есть.

www.cnews.ru/news/top/2021-09-29_sotni_millionov_iphoneandroidsmartfonov

selivanov_pavel

28.10.2021 15:44EV – дает наибольшую защиту

25 твитов с шутками об SSL-сертификатах

Galperin_Mark Автор

28.10.2021 15:51Так скажем - для общего развития тем, кто хочет подступиться к теме SSL-сертификатов. Не так уж и редко звучит вопрос от заказчиков сайтов: "Сертификат? А что это?".

osmam

10.11.2021 13:32Если я правильно понял, SSl сертификат нужен, чтобы мошенники не получили базу данных сайта, защитили владельца от взлома. Хм, у меня ни на одном сайте его нет. Может быть поэтому мне приходится периодически чистить сайт от всяческого спама?

Galperin_Mark Автор

10.11.2021 13:40+1Не совсем так, SSL сертификат дает подтверждение, что сайт не мошеннический и канал связи до него защищен шифрованием. К сожалению сам сайт от взлома сертификат не защищает. Тем не менее если замочка в строке браузера не видно, то передавать персональные данные, например при заведении личного кабинета на сайте, лучше не стоит.

kovserg

Сколько было прецедентов с выплатами?

Galperin_Mark Автор

Если не ошибаюсь, то это более чем редкое явление.

kovserg

Если явление редкое то:

То может выплаты астрономические.unnamed

Похоже, что таких выплат не было вообще.

I am not aware of any case where any CA has paid out on warranty.(с) Andy Gambles TLS Certificate Resellerhttps://www.quora.com/Has-any-company-ever-benefited-from-an-SSL-certificates-warranty

Но это было 5 лет назад, может уже кто то, когда то и заплатил, не нагуглилось...

Smashrock

А что именно может пойти не так к примеру? Сертификат битый или корневой сертификат издателя протух?

Galperin_Mark Автор

Битый или протухший сертификат - проблема пользователя, это так скажем не "страховой" случай. Вот если сертификат взломают, то тогда будут выплаты.

Smashrock

Да вряд ли, взломать сертификат = подобрать каким-то чудом приватный ключ. Квантовые компьютеры ещё не появились в широком доступе, чтобы настиг такой страховой случай :)

Ну или как-то стыбзить приватный ключ с сервера. Но я почти уверен, что издатель скажет, что это покупатель дурак, и будет прав.

Всё равно не понимаю, какие именно страховые случаи бывают с TLS-сертами. Вон внизу shai_hulud хорошие вещи предположил, но это опять-таки догадки хабровчан.

navferty

Если сертификат взломают, то почти наверняка из-за раздолбайства администратора, а не подобрав ключ на суперкомпьютере

Как в известном комиксе

shai_hulud

Это догадки, но возможно они отвечают за OV и EV информацию, что юридическое лицо существует и именно оно запросило сертификат.

Тогда получается обычные сертификаты должны стоит около нуля. А это не так.

Возможно они такие дорогие, по тому что, кто-то очень жадный.

unsignedchar

Сначала хотелось бы взглянуть на договор, на основании которого можно претендовать на какие то выплаты. КМК, автор с переводчиком подверглись грубому насилию ssl сертификатом.