Недавно мой коллега спросил у меня, а занимался ли я когда-нибудь Red Team’ингом? Я ответил, что «Да», но ничего не сказал конкретного. Вначале написания этой статьи я бы хотел упомянуть, что всё, что вы увидите далее – не имеет призыва к действию и носит только ознакомительный характер. Любая кража - данных, денег или интеллектуальной собственности влечет за собой уголовную ответственность.

Немного о себе. Я работаю инженером кибер безопасности (blue team). Я не занимаюсь профессионально взломом, а лишь изучаю поведение противника, чтобы лучше его узнать. Как хакер я полное дно, это надо понимать, так как просто нет временем и задач на взлом. Я как раз таки «Мамкин хакер». И цель этой статьи показать, что даже мамкин хакер может быть потенциально опасен. Эта лишь один из случаев моей практики по взлому который наглядно показывает, что для того чтобы украсть данные достаточно минимальных знаний и смекалки.

В этой статье не будет ничего про pentest и описания различных утилит для взлома. Только социальная инженерия. Именно в этом случае социальная инженерия имеет очень важную роль. Поехали! Первым делом я зашёл в современный даркнет, он же Телеграм и скачал слитую базу. Этой базой оказалась база учёток сайта tecwallet.com. Данная площадка является платформой для продажи авторских курсов по разным направлениям. Слита эта база была в сентябре 2021 года. Примерно в это время я её и скачал. Открыв её я увидел примерно такую картину:

Пароли зашифрованы...или нет? 32 символа, нет спец символов, стало всё понятно – скорее всего это хэширование md5. Декриптор подтвердил мои догадки. После расшифровки паролей следующим вопросом был - как мне тестировать все эти учётки? Файл насчитывает более 4000 записей. Я заметил, что помимо распространенных почтовых сервисов в логине пользователя присутствуют также учётки домена tecwallet.com.

Именно эти учётки и вызывают у злоумышленника больший интерес, так как они могут содержать чувствительные данные или полезную информацию для плохих парней.

Моей целью было посмотреть, что же полезное может украсть злоумышленник. Логинившись под этими учётками я находил немало потенциально полезной информации. Давайте рассмотрим один из этих примеров.

Оказавшись на главной странице я увидел, что у данного персонажа можно изучить профиль, почитать его сообщения, а также посмотреть в левом меню чем обладает «жертва».

Изучение профиля

Изучив профиль я заметил, что вошел под аккаунтом некого IT Trainer. «Будет чем поживиться» – подумал я.

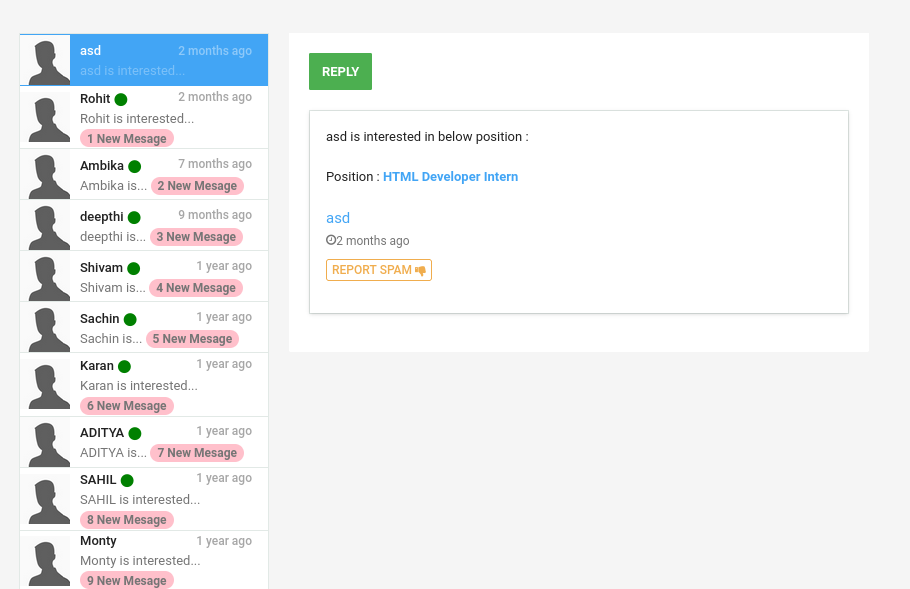

Чтение личных сообщений

Мы видим много непрочитанных сообщений. Я не читаю личную переписку, но злоумышленник может оказаться не такой принципиальный как я и получить возможно полезную информацию из личных сообщений.

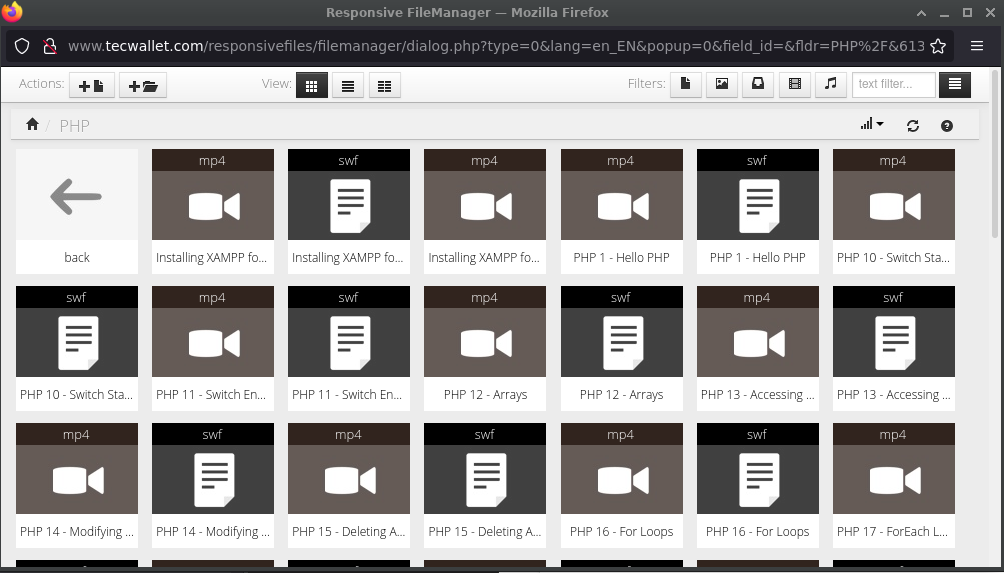

Кража интеллектуальной собственности

Ну раз чувак является IT тренером, наверняка у него есть авторские курсы по IT. Бинго!

Все его труды злоумышленник может просто скачать, тем самым сведя его старания к нулю. Или может сам посмотреть и набраться опыта ???? Помимо этого тут есть купоны на приобретения его курсов

Кража денег

К сожалению информация о выручке за проданные курсы и доступ к самому кошельку также есть из личного кабинета.

Здесь мы видим, что есть информация о доступных средствах в размере $181, и вывести их можно в один клик.

Помимо приведенной выше информации была и другая, однако я посчитал, что она не несёт пользы для злоумышленника и не стал отображать её в статье.

Этим примером я хотел лишь показать, что информационная безопасность играет важную роль в современных реалиях и для того, чтобы увести данные иногда достаточно быть обычным «мамкиным хакером», которому не требуются знания программирования для написания умных скриптов, не требуется знания и опыт работы со специализированными утилитами для взлома и даже банальный брутфорс не требуется использовать. Скачать "утечку" или купить её будет вполне достаточно.

Каждый год утекают сотни терабайтов информации в открытый доступ. То Linkedin взломают, то у Яндекса утечка внутренних данных, и таких случаев сотни, а то и тысячи ежегодно. Я не знаю как именно утекла данная база в открытый доступ. Был ли это взлом с помощью sql injection, или проникновение в организацию и взлом сервера базы данных изнутри, а может банальный инсайдерский слив админом имеющий доступ к базе данных, но хотел бы поделиться базовыми советами с читателем и начинающими специалистами в области ИБ:

Храните данные в зашифрованном виде, чтобы при утечки данных их сложно было расшифровать

Не стоит давать всем админам доступ до базе данных. Для каждого админа создавать индивидуальную учётку, чтобы проще было расследовать инцидент при его возникновении

SIEM – это основа любого SOC и наши глаза и уши. SIEM – must have для каждой крупной организации в которой есть департамент информационной безопасности.

PAM (privileged access management) – класс решений, который позволяет следить и управлять привилегированными пользователями.

Комментарии (15)

psynix

04.12.2021 00:04+17Боже что за лажа. Нашёл слитую базу вот логин вот пароль зашёл и уже хакер(пусть и мамкин). Я думал это как то не так работает, это же даже не скрипткидс...

Xapu3ma-NN

04.12.2021 14:32+1Еще забавно когда обычных кардеров, который покупали дампы карт и сливали с них балансы в онлайн магазины называют "русские хакеры". Поломали всех и вся конечно :)

pehat

04.12.2021 00:42+7Мамкин хакер может быть угрозой только для сына маминой подруги.

pyrk2142

04.12.2021 01:42+3Я не очень понимаю скептицизма в сторону этой статьи: проблема утечек паролей очень серьезная, она задевает и странные сайты для инфобизнесменов, и вебкам-порталы, и крупнейшие сайты, и госорганизации. С безумным ростом облачных сервисов и систем для обмена данными (те же Trello, Notion и другие) количество максимально неожиданно утекающих паролей растёт крайне быстро. Утечка пароля админа крупнейшего сервиса? Да легко. Закрыли все VPN? А бизнес купил удобную облачную CRM и случайно опубликовал пароль.

Поэтому критичными становится не только меры по слегка бумажной работе по регламентам и по замене паролей, но и по их контролю в максимально неожиданных источниках, а эта задача нетривиальна.

И мамкин хакер, которому просто повезло, может получить доступ к инфраструктуре, которой пользуются сотни тысяч, а то и миллионы платящих клиентов. Поможет ли кому-то, что это был не серьезный хакер, а мамкин хакер, даже не скрипткидди? Не думаю.

Lure_of_Chaos

04.12.2021 05:50+2контролировать надо не "максимально неожиданные источники", а возможности случайно опубликовать пароль. а для этого требуется безопасность на каждом уровне, гибко пожененная с разумностью.

zorn-v

04.12.2021 08:48+2Вот плюсую. Надо поднимать "грамотность" в среде кодеров, чтобы не коммитили пароли даже в приватную репу, потому что "да все равно никто не увидит".

Lure_of_Chaos

04.12.2021 11:40+2чтобы у прогеров вообще не было доступа к проду, ну и да, вообще много всего.

разграничение доступа и грамотность специалистов, вот что нужно.

riot26

Давно это вход в учётку по слитой базе называется социальной инженерией?

Lure_of_Chaos

ДА. Если сам сливал :)