На прошлой неделе 32 пользователя платформы OpenSea подверглись фишинговой атаке, в результате чего у них были похищены токены NFT на сумму (по разным оценкам) от 1,7 до 3 миллионов долларов. Описание атаки приводит издание The Verge (см. также новость на Хабре). Немного подробнее атака описана, например, в этом треде в «Твиттере».

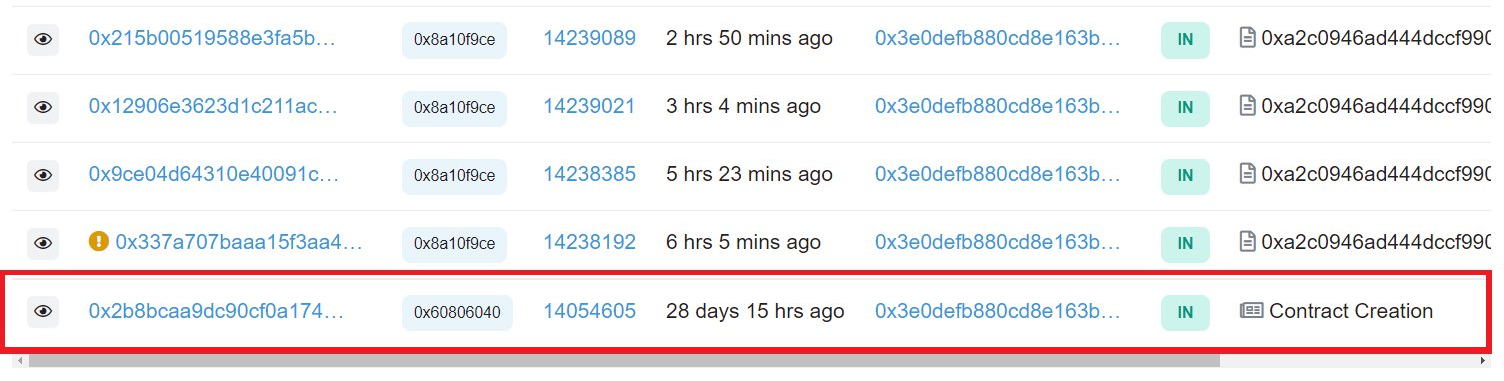

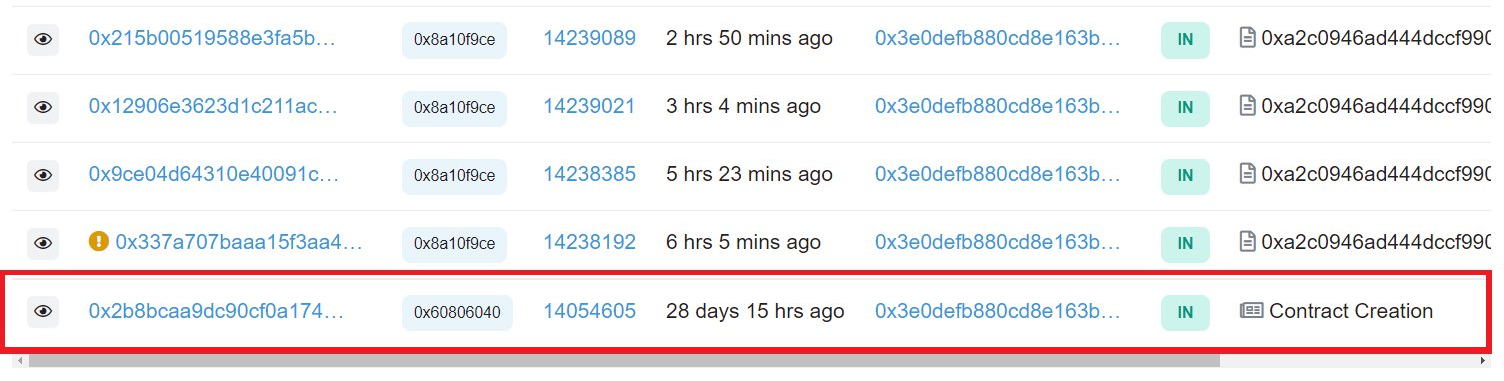

Это была классическая фишинговая атака, эксплуатирующая нормальную функциональность OpenSea как NFT-маркетплейса и протокола Wyvern, используемого для подписания смарт-контрактов. Почти за месяц до атаки был создан связанный с ней смарт-контракт. В течение некоторого времени пользователям площадки OpenSea рассылались фишинговые сообщения, якобы предлагающие «мигрировать на новый смарт-контракт OpenSea». На самом деле пользователи соглашались на передачу своих NFT без оплаты. В течение трех часов в субботу, 19 февраля, атакующий реализовал контракты и стал владельцем (по этой оценке) более чем 250 токенов.

Поведение самого атакующего было довольно странным: некоторым жертвам их «собственность» была возвращена, а одному даже добавили криптовалюты сверху. Предыдущие атаки на OpenSea эксплуатировали скорее уязвимости в платформе. В одном случае просмотр «дареного» NFT приводил к краже криптовалюты из кошелька пользователя. Другой баг позволял атакующим приобретать высоко оцененные NFT со скидкой 90%. А крупнейшей атакой на криптовалютный сервис за последний месяц стал взлом площадки Wormhole, откуда было украдено криптовалюты на 325 миллионов долларов.

Что еще произошло:

Критическая уязвимость в ecommerce-системе Magento была закрыта на этой неделе экстренным патчем.

Исследователи описали сценарий атаки на корпоративную инфраструктуру с активным использованием платформы Microsoft Teams. Атака, как правило, начинается с получения доступа к аккаунту одного из сотрудников. Затем происходит рассылка вредоносной программы в корпоративном чате, что расширяет атакующим доступ к чувствительным данным.

14 февраля был закрыт активно эксплуатируемый баг в браузере Google Chrome. По данным Bleeping Computer, это первая уязвимость zero-day в браузере в этом году. В 2021 году было пропатчено 16 уязвимостей, которые на момент обнаружения уже эксплуатировались атакующими.

Это была классическая фишинговая атака, эксплуатирующая нормальную функциональность OpenSea как NFT-маркетплейса и протокола Wyvern, используемого для подписания смарт-контрактов. Почти за месяц до атаки был создан связанный с ней смарт-контракт. В течение некоторого времени пользователям площадки OpenSea рассылались фишинговые сообщения, якобы предлагающие «мигрировать на новый смарт-контракт OpenSea». На самом деле пользователи соглашались на передачу своих NFT без оплаты. В течение трех часов в субботу, 19 февраля, атакующий реализовал контракты и стал владельцем (по этой оценке) более чем 250 токенов.

Поведение самого атакующего было довольно странным: некоторым жертвам их «собственность» была возвращена, а одному даже добавили криптовалюты сверху. Предыдущие атаки на OpenSea эксплуатировали скорее уязвимости в платформе. В одном случае просмотр «дареного» NFT приводил к краже криптовалюты из кошелька пользователя. Другой баг позволял атакующим приобретать высоко оцененные NFT со скидкой 90%. А крупнейшей атакой на криптовалютный сервис за последний месяц стал взлом площадки Wormhole, откуда было украдено криптовалюты на 325 миллионов долларов.

Что еще произошло:

Критическая уязвимость в ecommerce-системе Magento была закрыта на этой неделе экстренным патчем.

Исследователи описали сценарий атаки на корпоративную инфраструктуру с активным использованием платформы Microsoft Teams. Атака, как правило, начинается с получения доступа к аккаунту одного из сотрудников. Затем происходит рассылка вредоносной программы в корпоративном чате, что расширяет атакующим доступ к чувствительным данным.

14 февраля был закрыт активно эксплуатируемый баг в браузере Google Chrome. По данным Bleeping Computer, это первая уязвимость zero-day в браузере в этом году. В 2021 году было пропатчено 16 уязвимостей, которые на момент обнаружения уже эксплуатировались атакующими.

Комментарии (4)

AndreiChernykh1991

22.02.2022 11:02-2я так и не понял какие выводы сделала ваша компания и причем здесь Лаборатория Касперского?

1eternal

такой громкий заголовок всего лишь у "сохранить изображение".

я так могу весь опенсиа "хакнуть" и увести все джепеги.

настоящий нфт должен открываться только владельцу токена с его устройства, а сейчас это чистый воды развод мамонтов

wataru

Не, не, не. Это действительно кража НФТ (а не картинки, на которую оно ссылается). В смысле, у людей украли их фантики с урлами.