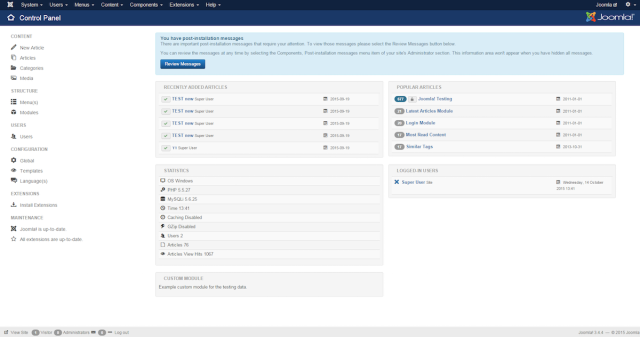

Миллионы сайтов, работающих на CMS Joomla, могут быть взломаны, причем злоумышленник получает административный доступ к взломанному сайту. Это — следствие уязвимости в Joomla, которую исправили только на прошлой неделе (само собой, далеко не все сайты обновились, с тем, чтобы получить это исправление бага). Под управлением Joomla сейчас работает около 2,8 миллионов сайтов.

Уязвимость, связанная с SQL-инъекцией, была исправлена на прошлой неделе, с выходом новой версии Joomla 3.4.5. Уязвимость позволяла злоумышленнику выполнить вредоносный код на сервере с запущенной CMS Joomla, обнаружена эта уязвимость была впервые в ноябре 2013 года, и только сейчас ее закрыли.

«Поскольку уязвимость была обнаружена в модуле ядра, для ее использования злоумышленнику не нужно было искать какие-либо модули и расширения. Проблема была в „чистой“ CMS, и актуальна она была (и до сих пор является) для миллионов сайтов, с Joomla 3.2 и более новых версий», — написал специалист по информационной безопасности Асаф Орпани в своем блоге. Сама уязвимость была каталогизирована с идентификатором CVE-2015-7297, CVE-2015-7857, и CVE-2015-7858.

Внедрение (инъекция) SQL-кода (англ. SQL injection) — один из распространённых способов взлома сайтов и программ, работающих с базами данных, основанный на внедрении в запрос произвольного SQL-кода. Внедрение SQL, в зависимости от типа используемой СУБД и условий внедрения, может дать возможность атакующему выполнить произвольный запрос к базе данных (например, прочитать содержимое любых таблиц, удалить, изменить или добавить данные), получить возможность чтения и/или записи локальных файлов и выполнения произвольных команд на атакуемом сервере.

Атака типа внедрения SQL может быть возможна из-за некорректной обработки входных данных, используемых в SQL-запросах.

Баг, обнаруженный Орпани, позволяет злоумышленнику открыть сессию в браузере с использованием «администраторского» cookie. Далее взломщик может использовать уязвимость для извлечения кукиса, и загрузкой этого элемента в своем браузере. После этого злоумышленник получает правда администратора, с доступом к закрытым каталогам сервера. Код уязвимости был добавлен во фреймворк Metasploit.

Если ваша Joomla еще не обновлена, то версию CMS стоит обновить как можно быстрее.

Комментарии (8)

Psychosynthesis

26.10.2015 18:33+1После этого обновления в Jumi перестают работать кнопки «сохранить» и «отменить» при редактировании скриптов.

Отладчик говорит что в файле media/system/js/core.js в строчке e&&(n.task.value=e) n — null.

При этом core.js в версии Joomla 3.4.4 такой же как и в 3.4.5, так что они поменяли что-то другое.

Я чёрт знает как это вылечить. Jumi обновил до последней доступной (3.0.4) — результату ноль.

Будьте осторожны.

xRay

26.10.2015 22:18Sourcerer http://extensions.joomla.org/extensions/extension/core-enhancements/coding-a-scripts-integration/sourcerer не пробовали для этих целей?

Psychosynthesis

28.10.2015 02:59Дело в том, что этот Jumi тянется ещё со старого сайта, которым занимался не я. Как говорится — работает, не трогай =)

Сейчас вот работать перестало, так что, спасибо, попробую!

sashabeep

27.10.2015 13:38Держите в курсе!

Обязательно переведите список изменений следующего релиза, а то куда же мы без него.

Детский сад какой-то. Стандартная процедура, выпустили фикс — написали в примечаниях к релизу. Сразу известно где дыра и как отслеживать. Нехорошие люди пишут ботов, которые ползут по вышеуказанным уязвимостям и ставят на сайты шеллы, рассылальщики спама и т.д.

И так с любым движком.

Что необычного-то?

michael_vostrikov

И ни слова про принцип работы самой уязвимости. Зачем вы написали эту статью?

youlose

h_t_t_p_s://www.trustwave.com/Resources/SpiderLabs-Blog/Joomla-SQL-Injection-Vulnerability-Exploit-Results-in-Full-Administrative-Access/?page=1&year=0&month=0

michael_vostrikov

Спасибо, конечно, за повторение ссылки из фразы «написал специалист по информационной безопасности Асаф Орпани в своем блоге», но если бы я хотел почитать в оригинале, то я бы так и поискал по словам «Joomla SQL Injection Vulnerability» (если что, это на данный момент первый результат в поиске Google). Мне непонятна цель самой статьи на Хабре. Это ведь даже не перевод статьи по указанной ссылке.