Этим летом электронные письма с поддельным обратным адресом update@microsoft.com, текстом «Windows 10 Free Update» и прикрепленным файлом Win10Installer.zip, получили пользователи по всему миру. После распаковки вирус Ransomware (вариант CTB-Locker), начинал шифровать файлы на жёстком диске – чтобы снова получить доступ к данным, жертва должна была в течение 96 часов заплатить определённую сумму.

Как бороться со спамом?

Есть два основных метода защиты. Это защита на этапе получения сообщений почтовым сервером и фильтрация почты уже после её получения.

Самый простой способ – это настройка почтового клиента, установленного на компьютере пользователя. Настройки (в общем-то, небогатые) позволяют задавать фильтры и блокировать нежелательные сообщения по теме, адресу отправителя или определённым ключевым словам. На наш взгляд, это не самый эффективный способ. Для того, чтобы настроить блокировку по адресу или стоп-словам, нужно всё-таки получить первое спам-письмо, правда? Такой метод хорош только для того, чтобы избавиться от надоедливой рассылки, от которой по каким-то причинам не удаётся отписаться (такое редко, но бывает).

Для корпоративного использования такой метод и вовсе не подходит. Сервис «Спамооборона», который используется Яндекс.Почтой, подозрительные письма (например, разосланные по слишком большому списку адресов) пропускает, но помещает их в папку «Спам». Кроме того, он проверяет письма, отправленные с адреса пользователя. Яндекс не гарантирует, что все подозрительные письма будут распознаны. «Если вы считаете, что получили спамовое письмо в папку «Входящие», выделите нужное письмо и нажмите кнопку «Это спам!» – письмо будет перемещено в папку «Спам», а необходимая информация будет отправлена в Спамоборону», – сообщается на сайте.

Kaspersky Anti-Spam – более продвинутое решение. IP-адрес отправителя проверяется по чёрным спискам провайдеров и сервисов DNSBL, при анализе учитывается авторизация отправителя по технологии SPF (Sender Policy Framework), спамерские URL в теле сообщения анализируются по SURBL (Spam URI Realtime Block List), используется сигнатурный и лингвистический анализ.

Первый сервис RBL (Realtime Blackhole List), который содержал списки хостов-источников спам-рассылок, появился в 1987 году. Проверка почты происходит следующим образом: почтовый сервер обращается к DNSBL и проверяет в нём наличие IP-адреса клиента, от которого получено сообщение. Если IP-адрес клиента содержится в списке, сервер получает ответ. Серверу отправителя сообщается ошибка 5xx и сообщение не принимается.

Большое количество DNSBL-списков можно найти здесь.

Утверждается, что использование сервисов, основанных на технологии RBL/DNSBL, позволяет достичь эффективности фильтрации спама в 98-99,8% случаев. Недостаток у DNSBL-списков, видимо, только один: туда могут попасть по ошибке и вполне легальные почтовые серверы, если передали через себя спам, разосланный каким-либо компьютером внутри своей сети.

Однако согласно данным тестирования (в котором анализируется эффективность наиболее популярных анти-спам решений), ни одно из писем, не являющееся спамом, не было ошибочно определено как спам.

Решения, основанные на использовании DNSBL-списков, мы считаем самыми надёжными. Именно поэтому функциональные возможности SMTP-шлюза программы Traffic Inspector и дополняет RBL-модуль. Его работа основана на проверке IP-адреса принимаемого сообщения в RBL-службах путём отправки на них DNS-запросов. RBL-модуль почтового сервера в момент приёма сообщения запрашивает RBL-сервис, является ли IP-адрес отправителя письма «плохим» и на основании ответа RBL принимает или отвергает письмо.

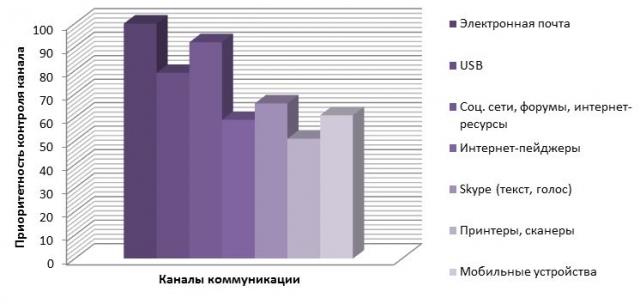

Опасна массовая рассылка и тем, что таким образом, рассылаются письма, прямо или косвенно побуждающие получателя посещать фишинговые сайты. Согласно опросу исследовательской компании «МФИ Софт», электронная почта занимает первое место среди потенциально опасных каналов утечки данных:

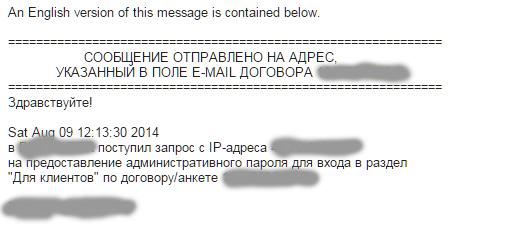

Мошенники рассылают письма, очень похожие на настоящие, от имени компаний, сервисов и социальных сетей. В тексте письма – ссылка на сайт.

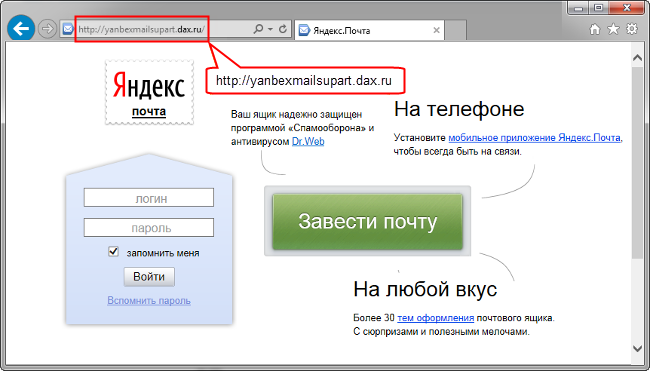

Пройдя по такой ссылке, пользователь попадает на фишинговую страницу, а дальше, как говорится, дело техники: стоит ему ввести какие-то персональные данные – и они попадают в руки мошенников:

Так интернет-мошенники могут получить секретных данные пользователя: пароли от учётных записей, номера или PIN-коды кредитных карт и так далее.

«Наиболее эффективные фишинговые атаки заканчиваются успехом злоумышленников в 45% случаев, а порядка 2% писем, получаемых Gmail, разработаны специально, чтобы выманить у людей их пароли. Различные сетевые сервисы рассылают миллионы таких писем ежедневно», – считают в Google.

Один из способов обезопасить себя от фишинговых сайтов – сервис Яндекс.DNS, который доступен в роутерах Asus, D-Link, TP-Link и ZyXEL. При попытке открыть фишинговый сайт, Яндекс.DNS останавливает загрузку данных и выдаёт предупреждение пользователю.

Большинство браузеров тоже имеют возможность блокировки фишинговых сайтов. Chrome, Firefox и Safari используют технологию Safe Browsing API, IE – Smart Screen.

Интересную систему защиты от фишинга «Protect» выпустил «Яндекс» чуть больше месяца назад. Protect отслеживает действия пользователя и следит, чтобы пароли не вводились на сайтах, похожих на известные сервисы. Кроме того, технология Protect включает в себя проверку всех загружаемых файлов. Функция Protect защищает личные данные пользователя при подключении к открытой сети Wi-Fi в общественных местах. Protect интегрирован в версии «Яндекс.Браузера» для Windows и OS X.

Функционально похожее расширение проверки паролей Password Alert есть в Chrome, однако, оно работает только на аккаунтах Google и Google Apps for Work.

Хороший обзор антивирусных решений для защиты от фишинга можно найти здесь.

Модуль защиты от фишинга Phishing Blocker в Traffic Inspector использует условно-бесплатный проект API Google Safe Browsing. Phishing Blocker проверяет URL на наличие угроз в обновляемом Google чёрном списке потенциально фишинговых сайтов и страниц. Если ответ положительный, то хост или IP-адрес приписывается к одной из предварительно созданных категории контента. Это позволяет предотвратить посещение пользователями заведомо мошеннических веб-ресурсов.

Ещё одна возможность Phishing Blocker – присвоение ресурсу определённого рейтинга, что позволяет произвести фильтрацию нежелательного контента, разрешить доступ только к контенту, имеющему доверие и получить отчеты по посещаемым ресурсам в соответствии с рейтингом.

P.S. А как боретесь со спамом и фишинговыми угрозами вы, читатели Хабра?

Комментарии (26)

Boomburum

27.10.2015 15:57+4Такой метод хорош только для того, чтобы избавиться от надоедливой рассылки, от которой по каким-то причинам не удаётся отписаться

Иногда жмёшь Unsubscribe в ссылке, а в итоге этим только подтверждаешь живой статус своей почты и в итоге получаешь ещё больше спама (

dudeonthehorse

27.10.2015 16:12-2Лист Ансабскрайб, не? А кто не настроил, будет в спам падать. Делов то.

Sild

27.10.2015 16:07+3Недостаток у DNSBL-списков, видимо, только один: туда могут попасть по ошибке и вполне легальные почтовые серверы, если передали через себя спам, разосланный каким-либо компьютером внутри своей сети.

Сомнительный «недостаток». По своей воле или нет, почтовые сервера встают на сторону спам-ботов. Хотят продолжения — пусть доказывают, что всё почистили.bigfatbrowncat

27.10.2015 16:08Ну-ну. А страдают пользователи. Пытаешься так зарегаться где-то с почтой на мыл.ру и получаешь «фигтебе».

Sild

27.10.2015 16:33+4Если с сервису наплевать на рассылаемый с него объем спама, это повод задуматься о смене сервиса.

bigfatbrowncat

27.10.2015 23:37И много вы знаете в России бесплатных почтовых ящиков, да еще с отсутствием плохой «спам-истории»?

Sild

28.10.2015 10:44Почему мы говорим о «спам-истории»? Я говорил о качестве сервиса на текущий момент.

Сервис рассылал спам -> его забанили -> страдает пользователь. Вы правы.

Сервис всё у себя почистил -> предоставил доказательства (да хоть скрин завершенной таски на чистку сервера, это уже дело десятое) -> его разбанили -> все счастливы.

И только если сервису наплевать, в черном он списке или нет, рассылается с него спам или нет — всегда есть выбор.

bigfatbrowncat

27.10.2015 16:07+2353 миллиарда (49,7%!), были спамом.

Всего половина? Серьезно? Мне кажется, что должно быть намного больше…

apple01

27.10.2015 23:53По моим собственным наблюдениям значительно больше (90%), я привел мои выкладки выше.

iXCray

27.10.2015 16:48А мы боремся с помощью GFI MailEssentials ( gfi-software.ru/mailessentials ) — в него встроен не только Касперский, но еще 4 дополнительных антивирусных ядра. Статистика показала, что Касперский пропускает около четверти вредоносных писем, которые оперативно ловятся другими антивирусными движками (и наоборот).

Встроенные фильтры, к слову, проверяют ссылки из сообщений — репутацию веб-сайта, причастность его к фишинговым страничкам, вырезают потенциально вредоносные скрипты из тела письма и проч.

lamaz

27.10.2015 17:55Всего 5? :)

У Positive Technologies есть продукт Multiscanner — 15 движков сразу, и песочница до кучи :)

iXCray

27.10.2015 19:41Здесь немного другая специфика работы) Почтовый сервер загнется от 15 AV

lamaz

28.10.2015 10:37А такое и не надо ставить на почтовый сервер. Обычно это делается на другом железе и работает либо в виде relay, либо с копией писем, но только для мониторинга, без возможности заблокировать.

iXCray

28.10.2015 10:58Так потому я и говорю, что вы сравниваете яблоко со сковородкой. GFI MailEssentials сделан для потоковой проверки, чтобы полученная стопка писем была безопасной до прочтения, а не после, как в вашем случае.

iandarken

27.10.2015 18:29| в него встроен не только Касперский

В него встроен антивирус, а не антиспам.

navion

28.10.2015 00:20Сигнатуры давно обходят, тут хоть 25 движков делай — всё равно как-нибудь гадость пролезет.

lamaz

28.10.2015 10:4525 движков позволяют просто повысить шансы того, что хоть у одного из вендоров сигнатура уже есть.

Ну и сигнатуры рано или поздно появляются. Смысл их использования также в том, чтобы ретроспективно определить, когда произошло заражение. Это может быть очень полезно при расследовании инцидентов.

В дополнение к сигнатурам для защиты от 0-day сейчас все предлагают песочницы с виртуальной средой для динамического анализа подозрительных файлов. Тут тоже не всё так просто, вирусы часто могут определить то, что они находятся в песочнице и просто не «палиться».

navion

28.10.2015 16:21Так проверка обычно происходит в момент приёма на граничном шлюзе.

А в последнее время даже вирустотал ничего не находит в свежих зловредах, последний файл показал одно срабатывание эвристики из-за маскировки имени файла через 30 минут после получения.

3al

27.10.2015 17:45фишинговыми угрозами

Проверка DKIM в почтовом клиенте на случай если спамфильтр не сработает.

apple01

27.10.2015 23:33Тема важная, но методы которые заявлены в заголовке статьи не раскрыты полностью. У вас методы перемешаны с продуктами и сервисами предлагаемыми компаниями и технологиями. Хотелось бы видеть разложенными по полкам методы, технологии, продукты и сервисы, причем не только коммерческие проприетарные но и open source.

В дополнение к RBL, SPF, URIBL, DKIM еще известны как минимум:

RWL, Validate HELO, HELO white/black list, Spoofing Check, Reversed Lookup, Validate MX, Penalty box/Trap addresses, Greylisting, Regex фильтрация, Bayesian Check, Backscatter Detection. Тем не менее в последнее время появилось много спама который проходит все эти проверки. Спамеры регистрируют одноразовые домены с полностью валидными записями к которым комар носа не подточит.

P.S. все перечисленное можно попробовать в замечательном open source продукте ASSP.

Удачи в дальнейших исследованиях.

lamaz

Спам заканчивается. Посмотрите статистику, ещё несколько лет назад было под 90%.

Есть мнение (с которым я вполне согласен), что защита от фишинга, в первую очередь, должна устанавливаться в головах путём повышения осведомлённости пользователей.

apple01

Статистика с моего сервера за прошедший год:

всего обработанных сообщений: 907424

заблокировано: 75%

среди пропущенных:

83000 — не спам однозначно

130000 — «легитимный» спам.

Таким образом можно сказать что спама приходит около 90% от всех посланий.

bigfatbrowncat

Вот это уже больше похоже на правду, чем статистика, приведенная в статье.