Приветствую тебя, дорогой читатель в самой первой вводной части серии статей «Приручение черного дракона. Этичный хакинг с Kali Linux».

Полный список статей прилагается ниже, и будет дополняться по мере появления новых.

Приручение черного дракона. Этичный хакинг с Kali Linux:

Часть 1. Вводная часть. Подготовка рабочего стенда.

Часть 3. Footprinting. Разведка и сбор информации.

Часть 4. Сканирование и типы сканирования. Погружение в nmap.

Идеей, побудившей меня к написанию данной серии статей является мое желание поделиться собственным опытом в области тестирования на проникновение в рамках проводимых мной аудитов информационной безопасности финансовых организаций, и попытаться осветить важные, на мой взгляд, ключевые моменты касаемо подхода, инструментов, приемов и методов. Конечно же в сети очень много статей и книг посвященных данной теме (например, замечательная книга Дениела Г. Грэма «Этичный хакинг. Практическое руководство по взлому» или «Kali Linux. Тестирование на проникновение и безопасность» - труд целого коллектива высококлассных специалистов), программы курсов от Offensive Security, EC-Council, но далеко не у всех есть материальные возможности оплачивать дорогостоящие курсы, а в дополнение к учебникам хотелось бы больше практических примеров основанных на чьем-то опыте.

Я искренне надеюсь, дорогой читатель, что в этой серии статей мне удастся охватить большую часть интересующих тебя тем, и ответить на большую часть вопросов возникающих у тебя по мере погружения в таинственный мир информационной безопасности и пентестинга в частности.

Мы будем использовать подход максимально приближенный к сценариям атак проводимых злоумышленниками, а также вдоволь попрактикуемся на отдельных примерах и разберем такие темы как разведка и сбор информации (footprinting), сканирование ресурсов с целью обнаружения известных уязвимостей, применение эксплоитов из базы Metasploit framework для получения доступа к системе, повышение привилегий до уровня root-пользователя за счет уязвимого ПО (privilege escalation), рассмотрим методы социальной инженерии, сетевые атаки канального уровня (MAC-spoofing, ARP-spoofing, DHCP starvation), способы атак на веб-сервера, перехват и анализ трафика с помощью сетевых снифферов и многое другое.

В качестве примеров я буду использовать атаки на специально подготовленные уязвимые машины. Мы рассмотрим и проанализируем в деталях каждый метод, а так же поговорим о том как защитить свои устройства и сетевую инфраструктуру, от подобного рода атак.

Во избежание нарушения каких-либо законов (ведь наша серия статей посвящена именно ЭТИЧНОМУ хакингу), все наши эксперименты мы будем проводить в специально подготовленной виртуальной лаборатории. Ниже я опишу пошагово все действия необходимые для подготовки этой самой лаборатории. Для комфортной работы нам понадобится ПК либо ноутбук с объемом оперативной памяти не менее 6-8 Гигабайтов и любым современным 2-х ядерным процессором с поддержкой технологии виртуализации.

И так, после недолгого вступления, перейдем к практической части и начнем собирать нашу лабораторию.

Первым делом, нам необходимо будет скачать гипервизор, на котором и будем в дальнейшем разворачивать нашу виртуальную лабораторию.

Если сильно не вдаваться в подробности виртуализации, то гипервизор — это специальная программа, которая позволяет нам параллельно запускать на нашем компьютере операционные системы/программы с различной архитектурой (Windows, Linux, FreeBSD).

Для работы я буду использовать бесплатную версию гипервизора VMware Workstation Player, который доступен для скачивания на официальном сайте компании vmware по ссылке.

Гипервизор доступен для платформ Windows и Linux

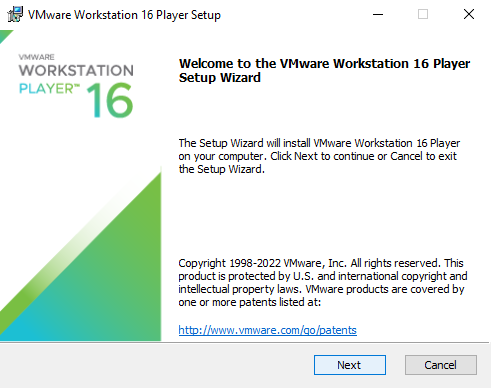

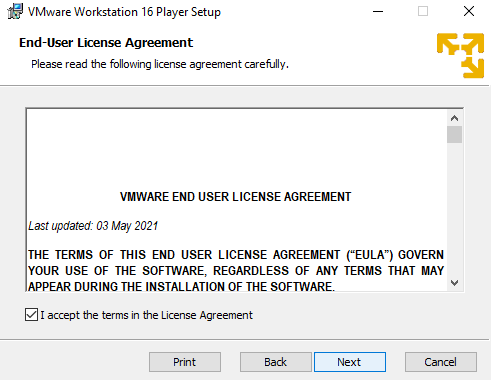

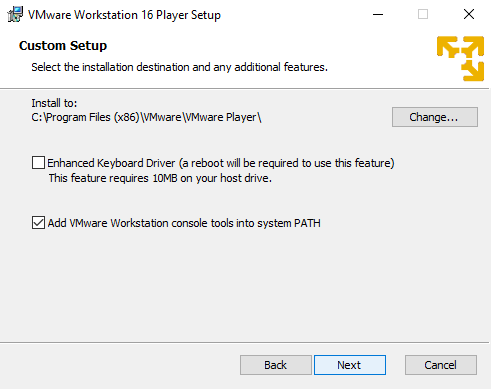

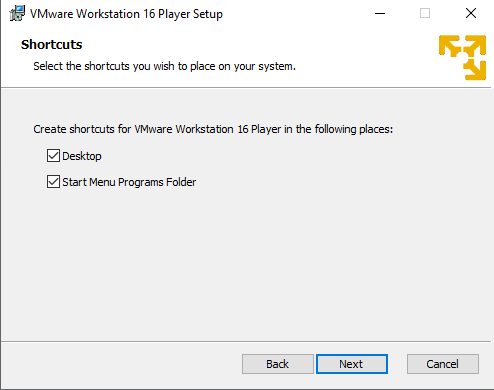

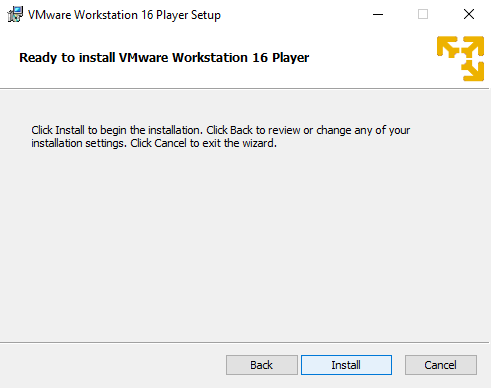

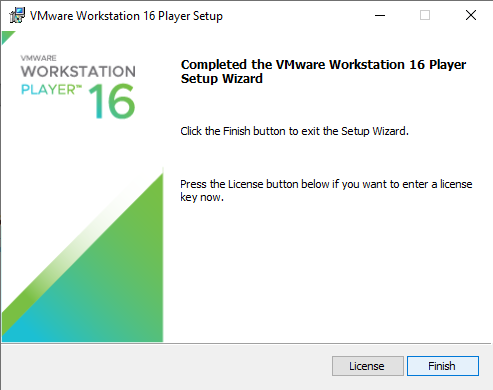

Процесс установки очень простой и быстрый. Несколько нажатий кнопки NEXT, принятие условий лицензионного соглашения и наш гипервизор готов к работе.

Следующим шагом, нам необходимо скачать виртуальную машину Kali Linux.

Это специально разработанная компанией Offensive Security операционная система для тестирования на взлом и проникновение, которая просто до отказа нафарширована различными инструментами под любые типы проверок и атак.

Скачать ее можно совершенно бесплатно c официального сайта по ссылке.

Версий дистрибутива несколько, нам нужна именно виртуальная машина (Virtual Machines) для платформы VMware.

После того, как архив с образом системы скачается, разархивируем его в заранее подготовленную папку (например VMs).

После завершения распаковки папки с образом Kali Linux, запускаем VMware Workstation Player и открываем в нем существующую машину (при желании, можно скачать образ дистрибутива Kali и установить самому, однако, разворачивать готовый преднастроенный образ куда быстрее).

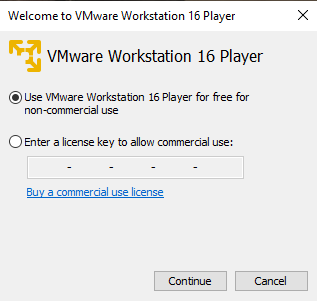

При первом запуске наш гипервизор выдаст окно с предложением продолжить использовать бесплатную версию, либо ввести лицензионный ключ. Оставляем первый вариант

После чего уже откроется основное окно программы, где мы открываем нашу машину

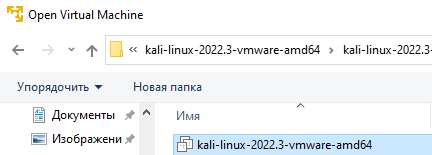

Заходим в папку VMs – kali-linux-2022.3-vmware-amd64 и открываем файл образа (он единственный отобразится в списке)

Буквально через несколько секунд, в списке у нас появится готовая к работе машина Kali Linux. Но прежде чем ее запустить, зайдем в настройки и кое-что изменим

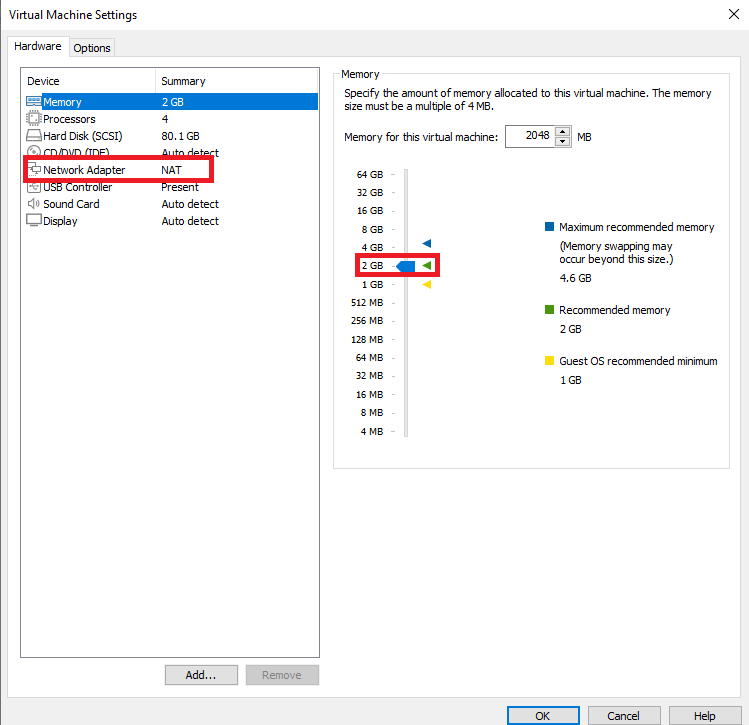

Здесь мы видим настройки касающиеся самой виртуальной машины и ее виртуальных устройств (сетевые адаптеры, жесткие диски, выделенный объем ОЗУ и т. д.)

Для улучшения производительности добавим ей оперативной памяти (опять же, если на нашей физической машине ее достаточно), а также убедимся, что тип адаптера стоит NAT (такой же тип будет настроен на наших уязвимых машинах, которые желательно изолировать за NAT-ом от вашей физической сети).

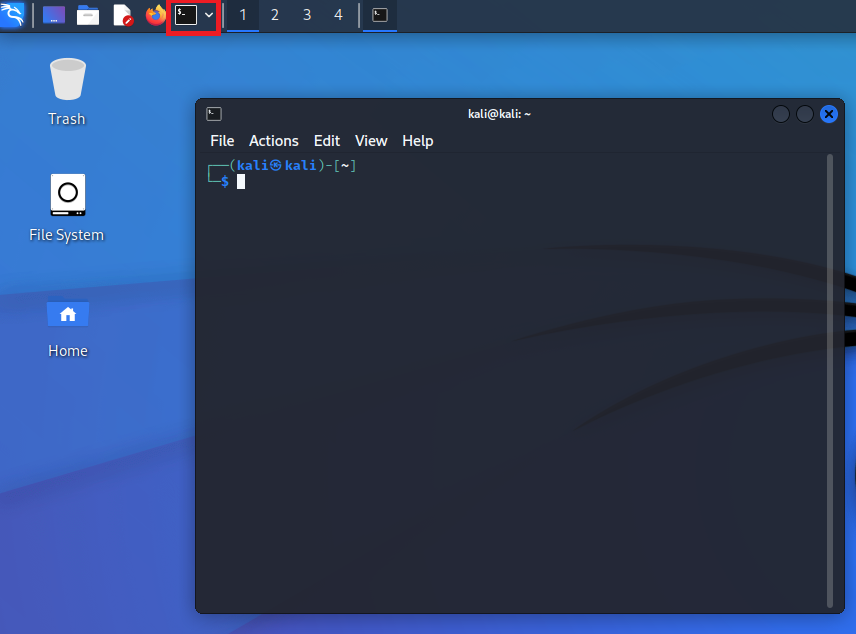

Запускаем виртуальную машину Kali и, при открытии окна с запросом ввода логина и пароля вводим kali/kali.

После успешного входа нас приветствует стильный рабочий стол Kali Linux с черным драконом в центре. Заострять внимание на интерфейсе рабочего стола мы сейчас не будем, поскольку большую часть времени нам придется работать в терминале.

Его и откроем для начала.

С учетом того, что все операции в большинстве своем требуют для выполнения наличия прав суперпользователя, введем команду sudo -s пароль kali и перейдем в режим с правами root.

Далее, первым делом, синхронизируем все списки пакетов в системе, а также обновим их следующей командой:

apt update -y && apt upgrade -y

По завершению выполнения всех обновлений пакетов можно перейти к загрузке уязвимых машин для нашего киберполигона.

Для дальнейшей работы нам понадобятся:

1) Машина Metasploitable2 на базе Linux, представляющая собой уязвимую машину специально подготовленную для обучения этичному хакингу.

2) Несколько машин с ресурса Vulnhub подготовленных для соревнований типа CaptureTheFlag (CTF). Ими будут: CyberSploit1, CyberSploit2, Mr-Robot.

Прямые ссылки для скачивания:

https://www.vulnhub.com/entry/cybersploit-1,506/

https://www.vulnhub.com/entry/cybersploit-2,511/

https://www.vulnhub.com/entry/mr-robot-1,151/

Процедура скачивания и установки машин из образов не отличается от вышеописанной и не должна вызвать сложностей.

ВАЖНО! У всех установленных виртуальных машин в разделе интерфейсов должен стоять тот же тип, что и у машины Kali Linux (NAT).

На этом первая вводная часть подошла к концу, и мы полностью готовы к тому, чтобы начать постигать тайны этичного хакинга. В следующей части мы рассмотрим такую важную тему, как фазы атаки. Спасибо за внимание и до новых встреч! :)

Комментарии (25)

neowisard

23.10.2022 11:41практически подписался на интересный , обещаемый массив статей на тему пентеста, но как увидел скрины VMware и винды почему то подумалось что интересного не будет. это же просто опасно юзать стэк с виндой в случае ммм, скажем так , проникновения в чужую инфру, в чем смысл ? никогда ответка не прилетала ?

я пользуюсь виндой для игр и не так что бы противник, но глядя сколько ресурсов уходит на поддержание её стабильности, просто не понимаю зачем себя так мучить? есть мак ос, есть линухи.

ps. походу про кали стоит читать с ресурсов кали.

pps. будем считать росжиг дан ).

Aleksandr-JS-Developer

23.10.2022 13:40Ну, мы в итоге работаем с Kali. В принципе, можете пропустить шаги с гипервизором и работать на реальной Kali (без прослойки в виде винды/макос).

Да и атаки будут (если будут) осуществляться на специальные стенды. Для реальных атак хацкер купит себе какой-нибудь ноутбучек да поставит туда Kali напрямую, в чём проблема? А для учёбы практически без разницы, где оно там всё запускается.

Задача ведь получить инструментарий Kali для атаки на синтетические системы. Надеюсь, акцент будет на методы и техники, а не на инструментах.

+целевая аудитория - это неискушенные люди, у которых может просто нет макосов или линухов. Например я. Мне сейчас, может и захочется попробовать, но ставить Kali на рабочую машину не хочется. Вариант с гипервизором мне более чем подходит. Если "зайдёт", то поставлю Kali себе как ещё одну ОС. Если нет - удалю пару программ и дело с концом.

V1p3rL0rd Автор

23.10.2022 19:14Благодарю за то, что подписались! Касаемо работы на винде, тут дело такое, сам я на практике ее при тестировании не использую. Есть для этого ноут рабочий с установленным и настроенным Kali. Опять же, тут мы разворачиваем лабораторию для обучения тестированию на проникновение и взлом, и делать это без гипервизора не получится хотя бы потому, что машин будет несколько. А вот на чем разворачивать гипервизор, это думаю тут вообще второстепенная задача) И нет, ответочка никогда не прилетала, поскольку все тесты проводил всегда только в организациях в которых работал, согласованно с руководством.

Johan_Palych

23.10.2022 13:54Пробросить в виртуалке внешнюю usb-WiFi или lan карточку и отпентестить хост с Windows.

ВАЖНО! Все хосты должны быть в одной сетке, например за роутером.

rutkit_root

25.10.2022 12:57для М1 можно зарегатся и скачать fusion и образ под арм м1 на сайте кали)

V1p3rL0rd Автор

25.10.2022 13:29Для M1, насколько мне известно, уже есть рабочая версия VirtualBox. В случае чего можно его использовать как альтернативный гипервизор

Neom1an

А что помешает пытливому читателю с острым любопытным умом использовать теже методы для преступного взлома?

Firsy

Нет, вы что хакеры же на 99%, этичны как святые монашки.

lain8dono

Ваш комментарий.

V1p3rL0rd Автор

Здравствуйте! Хороший вопрос. Как минимум ст.272 из УК РФ о неправомерном доступе к компьютерной информации) Именно поэтому расчет идёт на людей рационально мыслящих. А что до этичности хакинга, то само собой вся этичность процесса заключается в понимании ответственности и того, где и как можно знания в данной сфере применять. Об этом я обязательно напишу в следующих статьях. Благодарю за отзыв!

aixx

наверное то, что эти дыры давно известны и закрыты на реальных конфигах

V1p3rL0rd Автор

Ну, и это тоже. Хотя на практике порой все еще сталкиваюсь при проверках с уязвимостями типа EternalBlue и BlueKeep в Windows системах.

Aleksandr-JS-Developer

Ха-ха! Если бы "всё известное было закрыто", то хакеры (помимо соц. инженерии) были бы ни с чем. Админы, программисты, безопасники и прочие постоянно допускают одни и те-же ошибки. Пароль root/root на реальных проектах встречается чаще, чем вы думаете :)

aixx

ну это другое уже. тут то все понятно. даже с sql-injection тема заезженная. Это уже соц. инженерия и т.п. человеческий фактор. Чего тут взламывать то, если дверь за заперта.

mrkaban

Большинство дыр действительно уже закрыты. Найти уязвимую машину можно, но это не для новичка. Также как с Stored XSS, в теории всё красиво, но новичку практически невозможно найти сайт с параметром в урле, который не фильтруется и напрямую попадает в исходный код.

ismailjan

Закон в уголовном кодексе.