Сегодня интернет представляет из себя инструмент шпионажа, частью которого является анализ персональных данных пользователей. Американское креативное агентство We Are Social заявило, что на момент начала 2022 года почти 62,5% мирового населения используют интернет — число пользователей за 2021 год увеличилось на 192 млн (4%) и составляет 4,95 млрд человек. Провайдеры ежедневно собирают гигабайты информации о своих клиентах – часто посещаемые места, увлечения, поисковые запросы, даже предпочтения в еде – то есть всю ту информацию, которую люди оставляют в сети. Не стоит забывать и о том, что такие крупные компании как Microsoft, Google, Apple, VK и Yandex Inc., которые активно развивают и популяризируют технологии облачного хранения данных, сотрудничают со спецслужбами. Учитывая данный факт, пользователям стоит серьезно задуматься над тем, как защитить свою частную жизнь от чужих глаз. Каждый новый виток развития информационных технологий ведет к все большей компрометации всех пользователей. Именно поэтому, обеспечение анонимной работы в информационных сетях общего пользования является одним из важнейших вопросов современности.

1.1 Анонимность при работе в сети

Анонимность – понятие, родственное неотслеживаемости. Выражает предоставляемую участникам (протокола) возможность выполнять какое-либо действие анонимно, т. е. не идентифицируя себя. При этом, однако, участник обязан доказать свое право на выполнение этого действия. Анонимность бывает абсолютной и отзываемой. В последнем случае в системе есть выделенный участник, арбитр, который при определенных условиях может нарушать анонимность и идентифицировать участника, выполнившего данное конкретное действие [Словарь криптографических терминов / Под ред. Б.А. Погорелова и В.Н. Сачкова. – М. : МЦНМО, 2006.– 94 с.].

Анонимность в сети подразумевает отсутствие связи реальной личности с пользователем в интернете. В связи с прогрессом в области информационных технологий с каждым годом скрыть эту связь становится все сложнее. Все данные пользователей, которые остаются в сети, так называемый цифровой след, собираются, анализируются и используются, например, правоохранительными органами для поиска информации о подозреваемых. Однако они могут быть использованы злоумышленниками в таких противоправных действиях как сбор, хранение, использование и распространение информации о частной жизни лица без его согласия и незаконное вскрытие тайны переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений.

В настоящее время существует два направления анонимизации работы в интернете: организационное и программно-аппаратное.

Организационный метод подразумевает создание «новой» виртуальной личности или использование уже существующей, от лица которой пользователь будет осуществлять свою деятельность. Примером реализации данного метода является использование ложной страницы в социальной сети. Основной трудностью достижения положительного результата при использовании данного способа, является наличие у пользователя серьезных навыков в области социальной инженерии.

Программно-аппаратное направление в свою очередь подразделяется на программный и аппаратный метод анонимизации. К аппаратному способу относится использование сторонних, не связанных с пользователем технических средств для достижения им своих целей. Существенным недостатком данного метода является зависимость пользователя от чужих ресурсов и, следовательно, отсутствие постоянного доступа к ним.

Самым же эффективным способом организации анонимной работы в интернете является использование специальных сервисов безопасности – анонимизаторов. Анонимизаторы предназначены для выполнения функциональных требований приватности – класс FPR «Общих критериев» (ГОСТ Р ИСО/МЭК 15408-2008). Класс FPR содержит четыре семейства: FPR_ANO (анонимность – возможность совершать действия, не раскрывая идентификационных данных пользователей), FPR_PSE (псевдоанонимность – анонимность с сохранением подотчётности), FPR_UNL (невозможность ассоциации – анонимность с сокрытием связи между действиями одного пользователя), FPR_UNO (скрытость или ненаблюдаемость – сокрытие самого факта использования ресурса или услуги). Наиболее используемыми являются VPN и TOR.

1.2 Virtual Private Network

VPN представляет из себя технологию, позволяющую реализовать такие операции как сокрытие IP-адреса пользователя для анонимного использования интернета и преодоление региональной цензуры для получения доступа к интернет-ресурсам, запрещенным в регионе пользователя.

При использовании VPN подключение к сети интернет происходит не напрямую через провайдера, а посредством соединения с VPN-сервером. Между пользователем и этим сервером создается закрытый канал связи, содержимое которого не может видеть даже интернет-провайдер пользователя, так как канал передачи данных зашифрован. VPN-сервер выступает в роли поставщика доступа в интернет, а все что видит провайдер пользователя – это то, что идет пересылка зашифрованного трафика между пользователем и сервером.

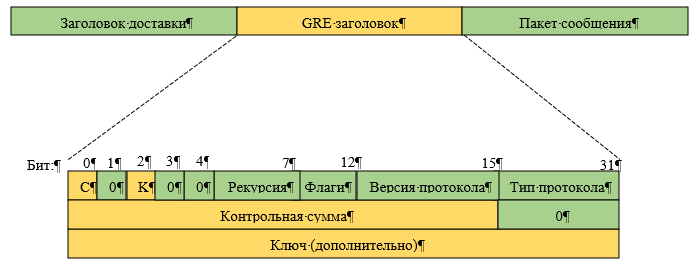

Для объяснения того, как работает VPN, надо сначала разобраться, что происходит с IP-пакетом при прохождении через VPN-сервер. Для этого рассмотрим работу протокола, инкапсулирующего пакеты протоколов сетевого уровня – GRE.

Предположим, что у нас есть две сети А и Б, между которым расположен VPN-сервер. Если хост из сети А захочет получить доступ к FTP-серверу в сети Б, то хост в сети А отправит пакет, в котором адресом назначения будет IP-адрес FTP-сервера, а адресом источника – его собственный.

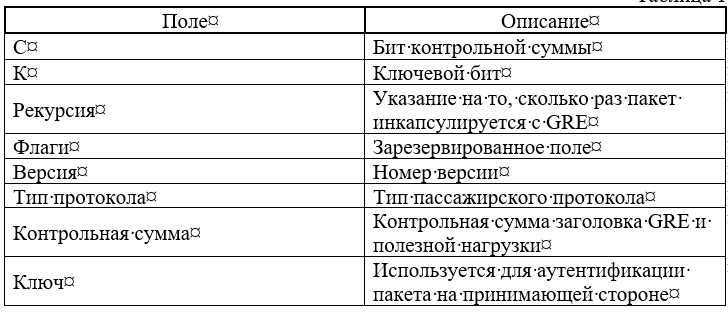

Когда исходный пакет дойдет до входного VPN-шлюза, он будет обработан GRE-протоколом, то есть произойдет инкапсуляция этого пакета, например, в IP-пакет с GRE-заголовком.

После инкапсуляции исходный пакет шифруется с помощью (обычно AES) и добавляется «новый» IP-заголовок с открытым текстом («новый» заголовок перемещается по интернету) где адресом назначения будет выходной VPN-шлюз, а адресом источника – его собственный. Он должен быть открытым для безошибочной маршрутизации. Для этого также высчитывается новая контрольная сумма (так как исходная зашифрована). Новая контрольная сумма «нового» пакета должна быть высчитана при появлении иначе он не сможет перемещаться по Интернету (например, PPP иногда используется между узлами в Интернете где просчитывается контрольная сумма). Поэтому во всем пакете должны быть две контрольные суммы.

После этого пакет сможет отправиться по Интернету до выходного VPN-шлюза. Здесь, исходный заголовок или сам тип пакета не будут иметь значения, так как пакет будет инкапсулирован с IP-заголовком для перемещения по Интернету и другим маршрутизаторам, не волнуясь об исходном заголовке, так как они будут видеть только «новый» IP-заголовок.

И наконец, когда пакет достигает выходной VPN-шлюз, происходит удаление «нового» IP-заголовка и обработка пакета GRE-протоком, который удаляет GRE-заголовок и отправляет исходный пакет в сеть Б (в FTP-сервер).

Таким образом, VPN – это комплекс технологий, позволяющих создать логическую сеть поверх физической. Он используется для обеспечения защиты трафика от перехвата злоумышленниками и безопасной деятельности в интернете. VPN открывает доступ к заблокированным ресурсам. Однако использование VPN имеет и существенные недостатки. Например, при соединении c VPN-сервером наша скорость интернета и полоса пропускания будут напрямую зависеть от месторасположения и возможностей сервера. Еще одним недостатком является то, что большинство «плохих» пользователей используют наиболее популярные VPN-сервисы. Поэтому, если такой пользователь совершит что-то противоправное, используя предоставленный ему IP-адрес, (например, нарушит правила общения на форуме), то этот IP-адрес будет заблокирован сервером данного форума. Тогда «хороший» пользователь, при получении заблокированного IP-адреса, не сможет получить доступ к форуму.

1.3 The Onion Router

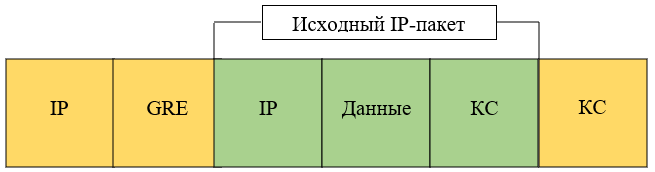

Tor — это инструмент анонимизации, который осуществляет прохождение данных через несколько компьютеров–узлов с шифрованием их адресов и самих данных тем самым предоставляя пользователю защищенный канал передачи данных.

Tor использует для соединения своих узлов те же линии связи, что и остальные устройства в сети, те же сервера, что и стек протоколов TCP/IP и те же алгоритмы шифрования для защиты данных пользователей.

Сеть Tor состоит из множества компьютеров-серверов, каждый их которых называется Tor-узлом. Все они поддерживаются доверенными добровольцами таким как отдельные личности, учебные заведения, компании.

В данной сети пакеты дополняются зашифрованными уровнями (слоями). Они проходят через минимум три узла: входной узел, который первым принимает пакет от пользователя, промежуточный узел, который не позволяет выходному узлу выяснить, каким входным узлом воспользовался пользователь, и выходной узел, в котором раскрывается адрес назначения. Каждый из узлов аннулирует верхний уровень, тем самым узнавая адрес следующего. В момент, когда последний слой будет расшифрован, сообщение достигнет получателя.

Весь путь сообщения, при работе с Tor-браузером, помещается в заголовок пакета. Адрес источника шифруется и помещается в поле «Данные», для того чтобы ответ от запрашиваемого сервера смог вернуться обратно пользователю.

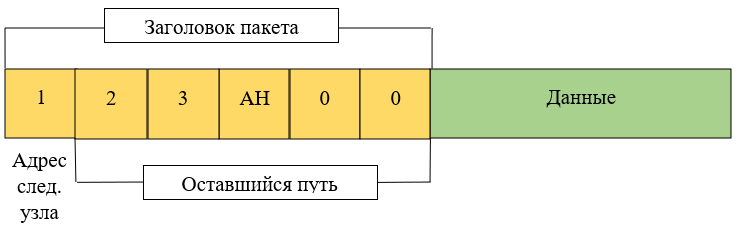

Путь пакета в сети Tor представлен на рисунке 4. На терминале клиента Tor-браузера, пакет приобретает вид как на рисунке 5. Окно «Адрес следующего узла» не шифруется в отличии от «Оставшегося пути». Шифрование осуществляется на исходном узле – компьютере пользователя Tor-браузера так, чтобы каждый узел в Tor-сети смог определить только адрес следующего узла, не зная об оставшемся пути.

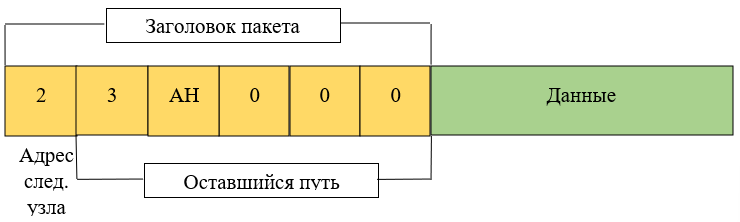

После того, как входной узел получит пакет, он дешифрует верхний слой и узнает адрес следующего узла. После этого пакет будет иметь следующий вид:

Такой процесс происходит до тех пор, пока выходной узел не расшифрует адрес назначения, который находится в поле АН. После этого сообщение достигнет адресата.

Таким образом, использование Tor-браузера позволяет осуществить анонимную работу в сети интернет путем перенаправления трафика пользователя через различные Tor-узлы. Но даже учитывая то, что данные шифруются на каждом узле, конечная точка подключения на выходном узле может быть поставлена под угрозу, если запрашиваемый сайт не использует SSl-соединение, так как при этом есть риск компрометации данных. И так же, как и в случае с использованием VPN скорость передачи данных и пропускная способность будут зависеть от физического расположения и возможностей используемых Tor-узлов.

Комментарии (3)

Number571

07.11.2022 07:26Люблю темы связанные так или иначе с анонимностью, потому как таковые становятся всё реже и реже, что парадоксально учитывая вектор развития монополистических корпораций и действия государств по регулированию. Тем не менее, есть пару моментов в статье с которыми я несоглашусь.

Анонимность бывает абсолютной и отзываемой.

Приведённый термин анонимности (хоть и взят из словаря) так или иначе оказывается противоречивым. Если есть два вида анонимности - абсолютная и отзываемая, то под абсолютную попадают даже все анонимные и околоанонимные сети с уязвимостями, но без функции отзыва? Или, сеть с отзываемостью может считаться анонимной, если контроль может происходить со стороны централизованного управления над всеми участниками? По последнему вопросу, даже если действия централизации видны всем в качестве раскрытия участников, то набрав нужную массу узлов она в один момент может всех раскрыть для своих выгод. Допустим если собралось много участников и в ней стало создаваться много незаконных сайтов. В итоге централизованный механизм за одно мгновение может начать всех деанонимизировать.

Анонимность в сети подразумевает отсутствие связи реальной личности с пользователем в интернете.

Данное определение становится достаточно упрощённым. Допустим, может существовать такая система в которой все участники и их IP известны, но при связи "один-к-одному" невозможно определить для внешних и внутренних участников кто с кем общается. Это вполне себе анонимность, но со связью реальной личности и псевдонимом (или пользователем в интернете).

Далее по самим методам достижения анонимности также существуют нюансы. Приведено лишь два спсоба - VPN и Tor. Не скажу, что они никак не анонимизируют, напротив, вполне могут. Нюансы же заключаются в том, что 1) Tor можно рассматривать частично как каскад VPN, иными словами это просто общий и частный случай применения; 2) Существует огромное количество других технологий направленных на анонимность и с разной моделью угроз (у Tor'a достаточно слабая модель), подобия I2P, Mixminion, Crowd, Herbivore, Dissent (две последние основаны вообще на теоретически доказуемой анонимности).

По всему этому поводу можете почитать статью "Теория строения скрытых систем" (https://github.com/number571/go-peer/blob/master/hidden_systems.pdf). Да, это самопиар, но всё же я достаточно (или относительно) давно начал изучать сетевую анонимность, анонимные сети в частности и смежные явления. Думаю в этой работе можно найти определённые интересные моменты, особенно когда темы статей связаны.

GennPen

VPN это не анонимность. Он всего лишь скрывает конечную точку клиента. Если в VPN пользоваться стандартным браузером, то все отпечатки браузера будут выдавать вас с потрохами.

mrkaban

да и tor не даёт 100% анонимности. Так или иначе людей из даркнета ловят.

Ну и: