Всем привет! С уходом осени по традиции подводим итоги ноября в подборке самых ярких инфобез-новостей прошлого месяца. Сегодня у нас в программе пара сервисов с многолетней историей, по чью цифровую душу нагрянуло ФБР, громкие аресты видных фигур двух крупных киберпреступных группировок, а также, само собой, наиболее примечательные взломы из финального аккорда осеннего сезона. За подробностями добро пожаловать под кат!

Рейд ФБР среди цифровых библиотечных полок

В начале ноября ФБР перехватило домены Z-Library, одной из крупнейших интернет-библиотек, существовавшей с 2009-го и входившей в топ-10к самых посещаемых сайтов. 11 миллионов книг и 84 миллиона статей, лёгкий доступ к которым в одночасье пропал, стоило цифровой библиотеке оказаться в руках ФБР.

А спустя пару недель были раскрыты подробности дела, включая обвинения, предъявленные владельцам Z-Library. Ими оказались Антон Напольский и Валерия Ермакова, граждане России, которые были арестованы 3 ноября в Аргентине по запросу из Штатов. Их обвиняют в краже интеллектуальной собственности и нарушении копирайта.

Что любопытно, в поимке Напольского в какой-то мере принимали участие Гугл и Амазон. Следователи сообщают, что по нему есть множество неоспоримых доказательств, предоставленные техгигантами. Именно Напольский, как утверждается в обвинении, владел сайтом и активно продвигал его через Google Ads, преступно наживаясь на украденной им интеллектуальной собственности.

Итак, 249 доменов библиотеки и двое предполагаемых владельцев оказались в цепких лапах ФБР. Интересно, что Tor-версия сайта всё ещё была на плаву спустя недели после ареста – это в очередной раз показывает, насколько трудоёмкой задачей бывает отследить хостеров и сервера луковых сайтов. Впрочем, вряд ли библиотека долго просуществует в дарквебе в своём привычном формате – в конце ноября сайт уже уходил оффлайн примерно на сутки, и дальнейшая его судьба туманна. Таким образом, 220 терабайт интеллектуальной собственности с репозитория Z-Library – пока вскоре не начали всплывать на альтернативных площадках – могли спать спокойно. В отличие от наших попавшихся в руки правосудия соотечественников.

Последний звонок из техподдержки банка

В ушедшем месяце подошла к концу история ещё одного гиганта с тёмной стороны сети. Онлайн-сервис для подмены телефонов iSpoof приказал долго жить и заодно избавляться от всех следов пользования им. Потому как 142 связанных с ним человека были арестованы по всему миру, включая админов и предполагаемого владельца. Из них больше ста в Англии.

Сервис был в ходу у злоумышленников для социнженерии, фишинга и скама от лица банков и других организаций. Он позволял подменять номер звонившего и выдавать себя за представителя соответствующей компании. Согласно заявлению следствия, лишь за период с июня 2021-го по июль 2022-го с помощью сервиса были совершены 10 миллионов мошеннических звонков по всему миру.

Финальная глава iSpoof началась с того, что голландская полиция нашла их сервера в Алмере, небольшом городке под Амстердамом, и поставила на них прослушку. Международное расследование шло больше полутора лет и достигло кульминации в начале ноября этого года. В Ист-Лондоне был арестован владелец любимой телефонной игрушки киберпреступников, в Алмере – двое юных администраторов серверов и далее по списку. Сейчас полиция активно деанонимизирует пользователей сервиса для дальнейших следственных действий. В общем, Европол объявил неделю арестов, число звонков из техподдержки банков снизилось втрое.

Самый защищённый менеджер паролей или как пережить две пиар-катастрофы за один сезон

В последний день ноября успела заскочить новость, не сулящая ничего хорошего известному менеджеру паролей Last Pass. Он подвергся очередном взлому, не менее впечатляющему. Напомню, в августе этого года злоумышленники стянули их исходники и документацию. Тогда компания в авральном порядке разбиралась с утечкой, не спеша выходить на связь с пронюхавшими о ней журналистами. Чем ещё больше поставила себя под удар от недовольных недостаточной прозрачностью в отношении произошедшего клиентов.

А теперь, как выяснилось, очередной взлом произошёл с применением украденной злоумышленниками ранее информации. Они получили доступ к стороннему облачному хранилищу Last Pass. В котором, как водится, пользовательские данные. Само собой, компания с ходу напомнила о том, что пароли юзеров в безопасности – у них всё зашифровано и архитектура нулевого разглашения, все дела. В остальном же подробностей мало. Компания пока не спешит ими делиться, скрываясь за размытой формулировкой «был получен доступ к определённым элементам пользовательской информации». Видимо, масштабы утечки станут ясны позднее. Что ж, пароль-то, может, у них и последний, а вот взлом оказался совсем не последним.

На этом проблемы у LastPass не закончились: взлом по касательной задел их дочернюю компанию GoTo. Хакеры получили доступ к их девелоперской среде, а также к данным, которые хранились на том же стороннем облаке, что и у LastPass. В этом случае подробности атаки и утечки, опять же, не раскрываются. Обе компании лишь сообщили о необычной активности в своих системах и найме инфобез-фирмы Mandiant для расследования произошедшего. Так или иначе, LastPass не позавидуешь: второй взлом в считанные месяцы для организации в их сфере деятельности – это более чем серьёзный удар по репутации.

Фишинговое письмо ценой в 130 репозиториев

Закрывая тему громких взломов, в начале ноября об утечке сообщил Dropbox. Как выяснилось, в середине октября злоумышленники украли 130 репозиториев с одного из их Гитхаб-аккаунтов. В некоторых были API-ключи разработчиков, помимо кода утекли несколько тысяч имён и ящиков работников и клиентов сервиса. Компания утверждает, что их критичные репозитории не были затронуты: код для их ключевых приложений не пострадал в силу того, что доступ к нему серьёзно ограничен. В утёкших же были сторонние библиотеки, часть внутренних прототипов, а также инструменты и конфиги их безопасников.

Причиной взлома стала фишинговая атака по работникам Дропбокса от лица платформы CircleCI; ранее в сентябре таким образом уже угоняли аккаунты на Гитхабе. Как ни странно, несмотря на то, что об идущей фишинговой кампании под видом писем от CircleCI было известно не меньше месяца до инцидента с Dropbox, один из их работников всё же попался на удочку и слил явки, пароли и свой одноразовый код доступа злоумышленникам.

По следам утечки Dropbox активно занимается устранением последствий и обещает повсеместно перейти на «золотой стандарт» в виде WebAuthn с токенами и биометрией. Но заодно в своём официальном заявлении оговаривается, что со всеми фишинговыми атаками не справится и самый бдительный профессионал. Так, на всякий случай.

Восходящая звезда киберпреступного рынка

А теперь к вопросу о новинках в арсенале злоумышленников. Ноябрь принёс новость о том, что среди киберпреступников набирает популярность инфостилер Aurora. Как минимум семь заметных группировок либо перешли на его использование, либо пускают параллельно с Raccoon и Redline Stealer’ами, высоко оценивая работу перспективного новичка. Что иронично, рост популярности связан с малой известностью нового зловреда, а также низкой частотой обнаружения.

Написанная на Go Aurora всплыла на русскоязычных форумах в апреле 2022-го. Судя по всему, поначалу авторы замахнулись на многофункциональный ботнет, обещая первоклассный функционал по краже информации и удалённому доступу. Однако позже разработчики сбавили обороты до инфостилера в нынешнем виде. Получилась скрытная, легковесная и полностью нативная малварь без зависимостей и с ворохом фич. Среди последних также выделяют, например, то, что зловред нацелен более чем на сорок криптокошельков, работает на TCP-сокетах, лишь один раз стучится на свой C2-сервер и далее по списку. Используемые в промо-постах фичи Авроры так или иначе подчёркивают высокую скрытность малвари, что, очевидно, и приносит свои плоды в рамках её продвижения.

В отчёте от Sekoia можно почитать подробнее о техдеталях восходящей звезды киберпреступного рынка, активно распространяемой по разным каналам от читов и ломаного софта до криптофишинга. А на Гитхабе компании выложен список индикаторов компрометации под Aurora и сайты, используемые в кампаниях по её распространению.

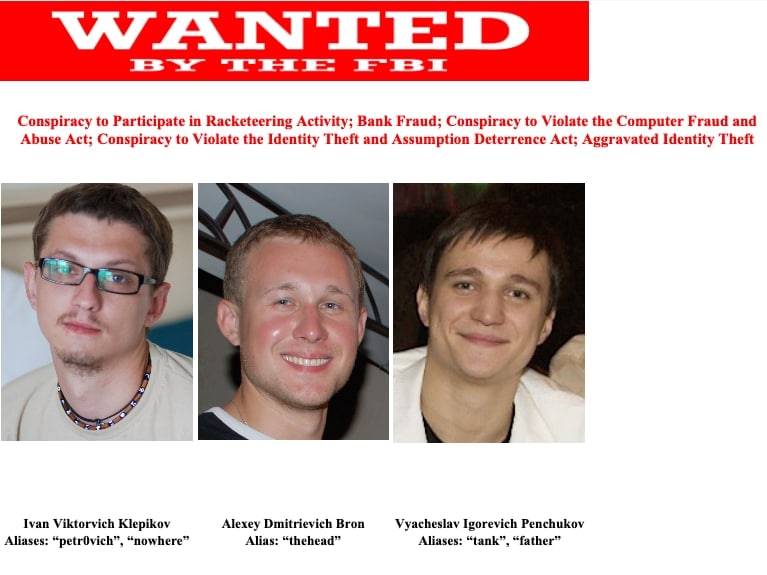

Крупные рыбы киберпреступного моря в сетях ФБР

Ещё не успела остыть история Марка Соколовского, ведущего разработчика Raccoon Stealer, подробности ареста которого вскрылись в октябре. А осень принесла поимку ещё одной крупной рыбы украинского киберпреступного мира. В Женеве был арестован Вячеслав «Танк» Пенчуков, также известный как DJ Slava Rich из Донецка. А по совместительству глава группировки JabberZeus – пионеров MITB-атак, с помощью модифицированного банковского трояна Zeus российской разработки укравших десятки миллионов долларов в Штатах и Европе.

У Брайана Кребса вышел крайне занятный материал по теме. В нём он подробно описывает почти 15 лет работы по группировке и годы, когда утро начиналось не только с кофе, но и с прозвона компаний, по чьи деньги в банк уже спешили дропперы. Работу которых в JabberZeus как раз и курировал Пенчуков. Делясь воспоминаниями в своих инфобез-мемуарах по мотивам ареста, Кребс рассказывает как получил доступ к закрытым чатам преступной группировки через информатора, а также к внутренней переписке с их сайтов для найма дропперов.

Криво поднятые сайты давали возможность читать все сообщения, отправляемые другим зарегистрировавшимся на дроп-порталах. Таким образом, с помощью скраппера по сообщениям Брайан годами следил за действиями злоумышленников и методично нарушал их планы. Порою доходило до того, что звонок в банк поступал за считанные часы и минуты до того, как украденные JabberZeus деньги компании оказывались в руках дроппера. А обладая доступом к закрытым чатам группировки, помимо прочего, Кребс имел прекрасную возможность насладиться плодами своих инфобез-трудов, читая переписку озадаченного Пенчукова и соучастников, которые никак не могли понять, каким образом Кребс умудрялся получать такие глубокие инсайды во внутреннюю кухню их группировки. Как мало они знали…

Для знакомых же с реалиями СНГ познавательное чтиво от Брайна становится ещё забористее, когда он начинает делиться подробностями того, каким образом Пенчуков годами скрывался от правосудия, будучи в списках особо разыскиваемых преступников у ФБР. Янукович-младший в качестве крёстного дочери Пенчукова, его связи с сбушниками и высшими чинами в правительстве, успешная карьера диджея в Донецке и инвестиции в бутики в Киеве… Донецкий пижон Слава Рич жил на широкую ногу. Увы, сказочке настал конец.

Бонусом не можем не упомянуть крайне забавную инфосек-ошибку Вячеслава Пенчукова. В далёком 2009-м в прослушиваемом оперативниками чате он упомянул рождение дочери, назвав её имя и вес. Ведущие расследование детективы отправили запрос по этим данным, и выяснилось, что в тот день в стране родилась лишь одна девочка с такими именем и весом. Так у преступника некогда появилось лицо, что спустя много лет в какой-то мере и привело к завершению его истории в застенках ФБР.

Продолжая тему громких арестов, в ушедшем месяце также стало известно, что в Канаде в конце октября был арестован один из предполагаемых операторов LockBit, нынешнего чемпиона рансомварного мира. Задержанный оказался зловреду вполне под стать: он давно был в списках целей особой важности Европола ввиду участия в резонансных рансомварь-делах. Национальность угадаете? Михаил Васильев, 33-летний гражданин России и Канады.

Насколько он важная персона в LockBit, до конца пока не ясно; кроме того, их представитель продолжал постить на форумах спустя несколько недель после ареста. Маленький забавный момент, на Bleeping Computer в комментариях под новостью объявился человек, представившийся близким родственником героя этой истории и заявивший, что Васильева оболгали и арестовали лычки ради, да и вообще нет нынче в мире справедливости.

Тем не менее, сейчас наш соотечественник ожидает экстрадиции в Штаты, а на его устройствах, как утверждается, нашли переписку в Tox’e с товарищем LockBItSupp, пресловутым публичным лицом группировки, а также исходники малвари, инструкции к ней и прочий компромат. Были изъяты 32 жёстких, два огнестрельных оружия и 400 тысяч евро в криптовалюте. Хардрайвы, крипта, два ствола – нестареющая классика по версии LockBit.

Soo

"Инфосек" - звучит как ориентация. Чем плохо в употреблении родное "Безопасность"?