В 19 году у меня появился гигабит дома, и выяснилось что домашний Asus RT-N66U его не вытягивает и 100 мегабит это все на что он был способен. Asus RT-N66U уехал на второго провайдера который заведен как запасной, а домой 28 марта 2019 за 9050₽ был куплен hAP ac (rb962uigs-5hact2hnt) с 1 ядром и 128 МБ RAM . C тех пор он работал и радовал и конфига в export show-sensitive=yes доросла до 597 строк (тут не хочется передать привет РКН). Из проблем за это время:

несколько раз последнее время загадочно зависал, и был недоступен, в логах никакого криминала не было, auto-send-supout=yes тоже не помог понять в чем дело, лечилось ребутом по питанию, а потом включением watchdog, после которого он стал сам перегружаться примерно раз в неделю.

в момент перехода на RouterOS 7 пришлось отказаться от IPv6 потому что он был жутко глючный. Например счетчики на интерфейсах росли с какими то жуткими скоростями до каких то нечеловеческих величин. Есть подозрение что девайс в стеке IPv6 заболевал манией величия и мнил себя взрослым BB роутером стоящим в MSK-IX. IPv6 я тогда отключил и так и не вернулся к его включению, на одном IPv4 проще всякие обходные пути строить (и тут снова не хочется передавать привет).

Тем не менее

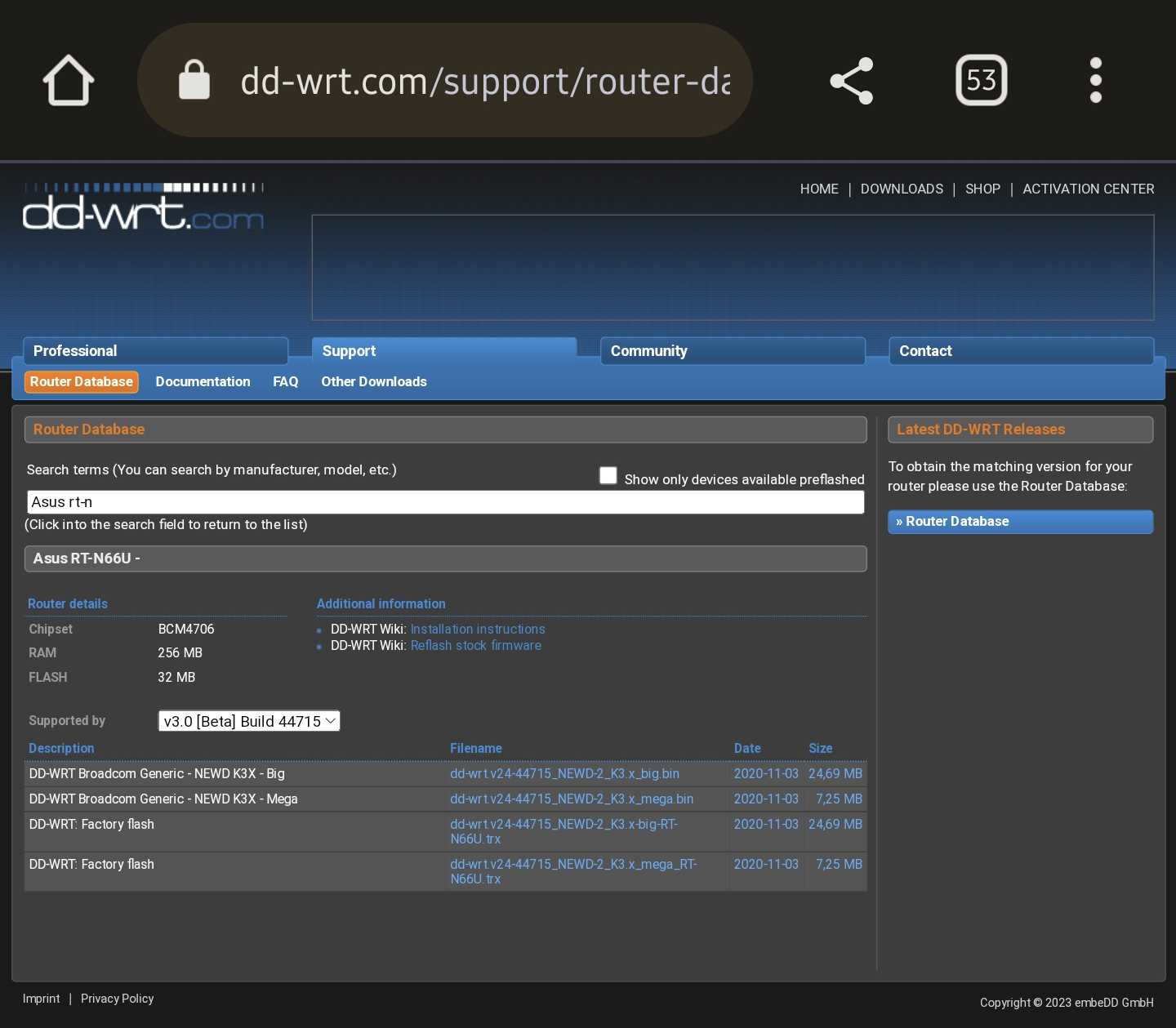

asus RT-N66U на DD-WRT немного беспокоил тем что обновлений не было мульен лет, и хотелось заменить его. Старый микрот для этого вполне подойдет.

на озоне наткнулся на hAP ac3 (RBD53iG-5HacD2HnD) за 11810₽. Для сравнения можете полюбопытствовать сколько он стоит в DNS. При этом на озоне он с евровилкой, а в ДНС, судя по предлагаемому комплекту, вилка китайская.

хочется унификации. Что бы были только микроты, так как еще есть 24 портовый гигабитный crs125-24g-1s-2hnd-in. Что бы запилить нормальный бекап вместо работающего по крону

system scriptc заливкой экпорта и бекапа по ftp. Ну, что бы там git, авто коммиты и все по модному.до 9 того января и выхода на работу вагон времени, а погода полная бяка, у нас в Саратове и снега до сих пор нет, а позавчера, 3 января, вообще было +7 и ливень ¯_(ツ)_/¯

Переезд

Отмечу что в микротиках я так, любитель, основной профессиональный опыт с настройками всяких cisco и то достаточно давно. В роутере настроены

3 бриджа (дефолтный, dmz и бридж на роутер Asus RT-N6)

Виртуальный гостевой wifi (с него доступ только в интернет и на принтер домашней сети)

3 пула dchp (дефолтный, dmz и гостевой wifi)

6 подсетей (lan, dmz, две туннельные WG, гостевой wlan и подсетка на asus RT-N6). При этом дефолтной 192.168.88.0 нет

Доступ с интернета в локалку через WG, OpenVPN и L2TP+IPSEC

Туннель WG наружу

Ну и там всякие файрволы, NAT в DMZ (там живет raspberry pi 4 c USB SSD диском и Nexcloud), SNMP для Zabbix, удаленный логинг.

PPPoE наружу

DNS c DoH и статическими записями

Попытка первая, беру бекап файл с предыдущего роутера, заливаю, подключаю пачкорды как было на предыдущем, он перегружается и... ничего. WiFi не видно, еще и LED индикаторы перестают что-то показывать, приходится искать патчкордик и цеплятся к портам по очереди что бы найти сеть, потому что у меня настроено 3 подсети и на разных портах и не везде есть DHCP и не из всех есть доступ на роутер. Нахожу нужный порт, получаю адрес по DHCP, лезу на роутер и вижу что там все плохо.

wlan1 и wlan2 стали wlan3 и wlan4 и перешли в статус disabled.

настройки ethernet портов почему-то применились в обратном порядке.

Секция LED перезаписана и индикация утеряна.

В общем полная шляпа. Ресетю конфиг, перехожу к "восходу солнца вручную". А именно беру текстовый export show-sensitive=y и пытаюсь секциями его применить. Запутываюсь с порядком pool / address и удалением дефолтовой 192.168.88.0, снова теряю сетевой доступ, снова cбрасываю конфиг.

Повышаю уровень внимательности и вовлеченности, понижаю самооценку и ввожу конфиг секциями уже немного думая. Притом начинаю с минимального нужного и потом доливаю все другое. Получаю, наконец-то, на нужном порту нужные адреса по DHCP, повышаю самооценку, убираю старый роутер, втыкаю на его место новые воткнув те же пачкорды в те же места что и в старом.

Интернет не работает. В DNS прилетает какая-то ботва, пинги по IP то ходят то перестают. Вырубаю DoH, не помогает. В какой-то момент при подключении к WiFi вылазит окошко "этот WiFi требует авторизации" в котором domru и правда хочет авторизации. Удивляюсь, вспоминаю что в такое уже втыкался, и даже обращался в саппорт, и как-то мы это разрулили. Но причину и как разрулили уже не помню абсолютно. Ввожу провайдерские креды. Инет начинает работать.

Начиню что-то подозревать, лезу в Web UI, и точно. Забранный с предыдущего конфига pppoe конфиг не работает. Интерфейс не поднимается с криками что авторизация не проходит. Оказывается, ничосе, сработал дефолтный Address Acquisition -> Automatic в Quick Set и роутер сам поднял на ether1 dhcp клиент, цепанул адрес и начал работать через него.

Удаляю интерфейс ppppoe, проверяю что на его имя нет завязок в firewall (их не оказывается), делаю на wan интерфейсе use-peer-dns=no , возвращаю DoH в DNS.

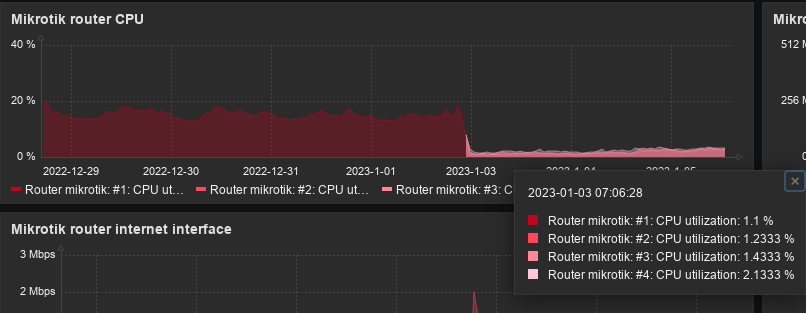

Меняю график загрузки интернет канала в zabbix на новый интерфейс, параллельно выясняю что температурного датчика и напряжёметра в ac3 нет, поэтому удаляю график с температурой с борды роутера в zabbix, а так же добавляю на график CPU еще 3 проца.

Выясняю что публичных ssh ключей пользователя нет export конфиге, заливаю их по новой.

Доедаю прошлогодний оливье.

Итого

А теперь к картинкам

Загрузка CPU роутера до и после за последние 15 дней.

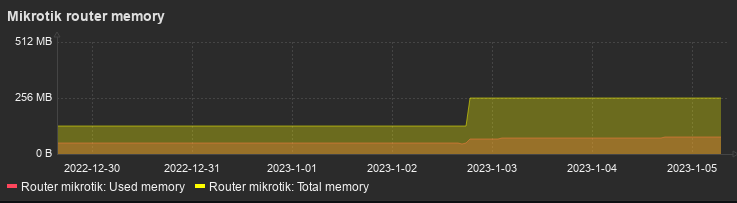

Память до и после

Speedtest с телефона, WiFi

Macbook Air M1, WiFi

Десктоп, провод

WiFi по моему стал пошустрее, таких больших чиселок не было, но скришотов для доказательств не сохранилось

И еще есть вот такая картинка. Это плагин speedtest в home assistant который периодически замеряет скорость. Сам HA висит на проводе. Uptime у роутера - 2 дня 18 часов, то есть он работает с вечера 2 января. По моему выглядит так что провалов в скорости стало меньше и они стали не такие глубокие.

Всем мира и добра

Комментарии (54)

pavel_pimenov

05.01.2023 18:03"Это плагин speedtest в home assistant который периодически замеряет скорость "

а зачем вы это делаете? тесты нужно только в моменты наладки канала. в случаях мониторинга он ведь создает паразитную нагрузку.

sergeygals Автор

05.01.2023 18:34+2600 мегабит тарифа хватит на фсе !:) Зачем делаю сам не очень понимаю, поставил когда-то посмотреть да так и оставил, по всем графикам в забиксе сеть и raspberry pi где стоит HA это не особо нагружает. Зато вот сейчас пригодилось, можно сделать вывод что апгрейд железа не зря.

crawlingroof

05.01.2023 18:59+1а я тут в опе мира вас люто ненавижу на Keenetic Runner 4G (KN-2210) RU :)

который они привели к порядку через 2.5 года и то при последнем обновлении сломали подсчет трафика по модемузы ланмарт достойный магазин, много брал у них с хорошей доставкой и ценой

GuessWh0

06.01.2023 01:182 года назад я чуть не купил кинетик. но умные люди в комьюнити кинетика сказали "кинетик - это крутой корч который нужно постоянно проверять и тюнить, а асус это мерседес. Не хочешь пробелем - бери асус".

И я купил RT-AX92U. Это было одно из лучших устройств в то время в продаже. Ничего плохого не скажу вообще. Любые настройки. Все идеально работат с гигабитом и домашним сервером с разными сервисами за проксей и фаерволом.

Круто сделал

Vassam

06.01.2023 01:58Молодец! Но тебя обманули. Не надо в кинетике ничего проверять и тюнить. А половина того, что автор статьи поднимал на своём замечательном микротике, в кинетике доступно прям сразу после первого включение модема.

sergeygals Автор

06.01.2023 02:01+1кинетики умеют читать мысли, и создавать подсети на основе ясновидения ? :)

usego

05.01.2023 19:10+1>Ну, что бы там git, авто коммиты и все по модному.

Статейку бы про это. А то у меня дедовский способ - на мейл бекап кидает.

Zero_Full

06.01.2023 01:16+2У меня oxidized собирает конфиги с микротиков и комитит в мой git. В документации к oxidized подробно описано как настроить.

sergeygals Автор

06.01.2023 08:55Какой-то он монструозный для трёх девайсов :) да ещё и на руби. Когда-то я пользовал RANCID, но там девайсов было за 5 десятков

sergeygals Автор

06.01.2023 01:44+2да идея тупенькая

cd device_config for device in router1 router2 switch; do ssh $device export show-sensitive=yes > $device.conf done git commit -am "$(date +%Y-%m-%d_%H-%M)"

aborouhin

06.01.2023 04:26Надо хотя бы первую строчку конфига, куда Микротик в качестве примечания дату экспорта пишет, обрезать, чтобы не засорять репозиторий коммитами, в которых ничего, кроме этой строчки, не поменялось.

sergeygals Автор

06.01.2023 07:31Это само собой, скрипт был просто показать идею.

aborouhin

06.01.2023 13:28А совсем идеально бы перевернуть эту логику в обратную сторону и не [только] бэкапить конфиги Микротов, а, наоборот, настраивать эти самые Микроты не руками, а каким-нибудь Ansible. Но до такой степени просветлённости я ещё не дошёл, хотя 7 Микротиков, расположенные в 3 разных странах, имеющиеся на попечении в домашнем хозяйстве, активно намекают, что пора бы...

sergeygals Автор

06.01.2023 14:58Воу воу, полегче, у меня их всего три и конфигу я меняю не так часто :) тут вопрос времени конечно, пока мне дешевле бекапы. Соображение простое. Если что-то сдохнет то не факт что я куплю такую же точно железку, и все равно придется конфиг вручную подгонять. В микротах бекап нужен больше для того что бы на него откатить если что-то перемудрил или стёр. Вот сервера - другое дело, там все не сводиться к одной текстовой простыне и даже конфигу всего 4х своих серверов я храню в ансибле, это точно быстрее и надёжнее хранения бекапов, с них бекапяться только данные.

aborouhin

06.01.2023 15:16Ну вот у меня есть полдюжины типовых скриптов на всех роутерах, и я уже подустал все правки в них вручную распространять по всем железкам. Плюс 5 из этих Микротов связаны в общую VPN-сеть (Wireguard), где у каждого в peer'ах прописаны все остальные. И вот на днях добавлять туда пятый, попробовав не перепутать, куда какой ключ копипастить, тоже было как-то не очень. А потом появится шестой... было бы приятнее просто добавлять строку в конфиг в одном месте и распространять необходимые правки на все остальные автоматом.

Пока тоже задача описать всё это в каком-то шаблонном виде кажется более трудоёмкой, чем ручная настройка. Но в долгосрочной перспективе и с т.зр. минимизации шансов сделать где-нибудь дурацкую опечатку - надо бы заняться. Если не весь конфиг с нуля так формировать, то хотя бы отдельные блоки.

sergeygals Автор

06.01.2023 21:44+1погуглил я по диагонали и все выглядит как-то не очень, https://docs.ansible.com/ansible/latest/collections/community/routeros/command_module.html выглядит не очень пригодным для конфигурирования, в силу особенности CLI микрота, если дать два раза одну и ту же конфигурационную команду у второй будет ошибка - failure: already have such entry, ну и модификация так же не всегда работает, иногда строку надо сначала удалить, потом добавить c новыми параметрами. Есть https://docs.ansible.com/ansible/latest/collections/community/routeros/api_modify_module.htm но там надо пробовать, в path в Choices: вообще нет "interface wireguard" и непонятно, то ли оно не поддерживается вообще, то ли просто забыли упомянуть.

aborouhin

06.01.2023 21:54Угу, всё не так просто... Есть ещё TR-069, но это совсем дебри для меня пока. Поставил в планы, когда-нибудь руки дойдут.

sintech

05.01.2023 20:16RT-N66U отлично прокачивает гигабит через ipoe с аппаратно-ускоренным nat. Насчет pppoe не уверен.

sergeygals Автор

06.01.2023 01:47чисто NAT не пробовал, но с PPPOE точно стабильно держалось на 100 мегабитах, ну и опять же, дело не только в скорости но и в более менее нормальном cli

avelor

06.01.2023 00:25+1Бэкап с одного микротика даже на аналогичную модель лучше не разворачивать, не говоря про разные:) только через експорт конфиг и вдумчивый импорт, при этом при импорте надо полностью удалить конфу (reset - no default). При должной сноровке импорт можно делать менее вдумчиво и сразу применять при сбросе :)

Грац с обновкой, вяловяло смотрю на hap ax3 :)

Stesh

06.01.2023 02:39+2Пару-тройку замечаний. Первое и самое интересное - а зачем в кейсе нужны именно целых три бриджа? Hardware offloading работает только на одном бридже, и имхо, правильней разрулить сеть на вланах, в бридже включаем VLAN filtering, на интерфейсы навешиваем вланы, изоляцию - фаерволом. По мере роста сети (или мере роста потребностей в портах/удобству/или прочим кейсам) протягиваем вланы транком на свитч и получаем подобие взрослой сети, где роутер занимается своими задачами, свитч своими.

Второе - циферки и графики без приведения основных моментов из конфига и показателей pps на интерфейсе как-то монопенисуально, потому что неинформативно. Например, один простой ключик connection-mark=no-mark в mangle в некоторых случаях может радикально изменить нагрузку на проц. Так же как и число пробегающих через интерфейс сетевых пакетиков.

Третье - если и брать микротиковский свитч, то уже серию crs3xx. Серия более функциональна, активно развивается и некоторых плюшек нет и не будет в более ранних сериях свитчей. Для домашней лабы, пощупать и набить руку (как на SwOS, так и на RoutesOS, там дуалбут) - самое оно.

sergeygals Автор

06.01.2023 08:08Дело было давно, но насколько я помню настройка vlan в микротах после cisco мне показалась какой-то замороченой и непонятной. И если в свитче есть консольный порт то в hAP его нет и вся игра с vlan становится довольно нудной, с потерями доступа и перезагрузками. С бриджами все взлетело как хотелось и судя по мониторингу не сильно роутер напрягло. Пока расширение сети не планируется, да и есть ещё свободный порт что бы не возится с тегированным трафиком.

Цель графиков - показать как было до и после на одной и той же конфиге и на одних и тех же клиентах, но на разном железе :) так что подробности конфиги не особо важны

Свитч в свое время выбирался по простым параметрам. 24 гигабитных порта, микротик, можно забрать прям счас. В итоге в Ситилинке и был взят это девайс. На самом деле схема именно взрослая :) свитч на l2, роутер на l3. Бриджи на роутере сконфигурены исключительно что бы на отдельном порту брать от свитча нетегированный трафик, и роутить его. Тоесть от свитча в роутер идёт три пачкорда вместо одного транка. Ну да, не очень профессионально:) но порты свободные есть, все рядом, кабеля короткие, конфига проще, why not.

Лабы мне вообще не интересны, мне надо что бы все работало:) я 8 лет проработал в отделе который во время моего ухода в 2008 рулил сетью в которой было 1300 только cisco свитчей и роутеров, включая 6000 и 7500 серии. Наигрался по самое не хочу, а сейчас я немного другим занимаюсь.

DaemonGloom

06.01.2023 09:29+1Настройка vlan стала сейчас гораздо более удобной, так что если будет время — можно и перенастроить.

А насчёт консоли — у них есть забавная железяка https://mikrotik.com/product/woobm, которая позволяет получить сетевой доступ к консоли через usb роутера.

sergeygals Автор

06.01.2023 15:02Спасибо гляну ещё раз в vlanы. Тем более что сейчас есть на чем не спеша потренироваться :) Тогда я их пробовал сделать ещё на routeros 6, да и зуд запустить новую железку в работу побыстрее тоже мешал

Evengard

06.01.2023 02:57+1asus RT-N66U на DD-WRT немного беспокоил тем что обновлений не было мульен лет

Эм, прошивки на него продолжают стабильно выходить. Последняя от 3 января этого (нового 2023) года. https://download1.dd-wrt.com/dd-wrtv2/downloads/betas/2023/01-03-2023-r51154/broadcom_K3X/dd-wrt.v24-51154_NEWD-2_K3.x-big-RT-N66U.trx например.

sergeygals Автор

06.01.2023 08:15О как. Я опирался на вот эту инфу

Evengard

07.01.2023 20:20+1Они эти страницы никогда не обновляют. Новые билды публикуют на форуме, там надо просто найти свой под своё устройство.

S-trace

06.01.2023 08:52+1Запутываюсь с порядком pool / address и удалением дефолтовой 192.168.88.0, снова теряю сетевой доступ, снова cбрасываю конфиг.

Можно было не сбрасывать - при работе с микротиком напрямую (находясь в его сегменте L2) можно работать с ним по MAC адресу через WinBox или mactelnet (и потеря IP, отсутствие IP на интерфейсе или закрытый firewall не являются в данном случае хоть сколько-нибудь заметной проблемой). В этом случае потерять доступ можно только накосячив со свитчем (но тут Safe Mode в помощь - если соединение было разорвано без выключения Safe Mode - роутер перезагрузится через 15 минут со старым рабочим конфигом).

sergeygals Автор

06.01.2023 09:25Дьявол в деталях :) ресетнуть конфиг руками таки гораздо быстрее чем ждать пока safe mode отдуплится. WinBox тоже не мое, у меня в win тока Steam стоит. Что закрытый firewall это не проблема это прям так странно и неожиданно, за наводку спасибо, отключил mac-server нафик

S-trace

06.01.2023 09:26WinBox тоже не мое, у меня в win тока Steam стоит.

Под Wine WinBox прекрасно работает, вот вообще без проблем. Главное чтобы на компе на интерфейсе в сторону микротика был IP адрес (любой), иначе WinBox не будет находить устройства по MAC адресу.

Что закрытый firewall это не проблема это прям так странно и неожиданно

Не удивительно на самом деле, firewall же закрывает доступ по IP.

sergeygals Автор

06.01.2023 14:43Это не совсем так. Firewall может работать на любом уровне, ничто не мешает ему указать блокировать MAC. Или вообще весь трафик на порту. Тем более что судя по https://wiki.wireshark.org/Protocols/mactelnet.md это вообще udp. А если посмотреть вот сюда http://lunatic.no/2010/06/dissecting-mikrotiks-mac-telnet-packets/ то ожидаемо видно что это обычный udp пакет и в поле ip dst у него вполне обычный бродкаст адрес. Так что в теории файрвол настроенный на блокировку udp или порта 20561 или src 255.255.255.255 должен работать. Другое дело что такие пакеты микротик может как-то по особому отрабатывать, например тупо до всех пользовательских правил.

S-trace

06.01.2023 15:03Другое дело что такие пакеты микротик может как-то по особому отрабатывать, например тупо до всех пользовательских правил.

Похоже на то.

Добавил для теста у себя на микроте правила:

```

/ip firewall filter add action=drop chain=input

/ip firewall filter add action=drop chain=input dst-port=20651 protocol=udp

/ip firewall filter add action=drop chain=input src-address=255.255.255.255

/ip firewall filter add action=drop chain=input src-mac-address=04:92:DO:OD:BE:EF

```

WinBox по IP с этими правилами не подключается (очевидно, рубится на первом же правиле), а по MAC - подключается и работает невзирая на блокировку порта, IP адреса источника и MAC-адреса компа.

aborouhin

06.01.2023 16:50+1Вообще это выглядит как потенциальная дыра в безопасности. Которая, похоже, прикрывается только вот так:

/tool/mac-server/set allowed-interface-list=none/tool/mac-server/mac-winbox/set allowed-interface-list=noneПошёл я ещё одну настройку по всем своим Микротикам разносить вручную...

sergeygals Автор

06.01.2023 21:46ужос :) настроил так себе менджмент vlan, открыл там менеджмент доступ, а офисному влану его закрыл файрволом и думаешь такой, "от я молодец, посекурил менеджмент", а хрен там :)

sirota

07.01.2023 19:41По ip не будет и только с последним. Но по Mac будет доступен. Решается только в тулз/мак-сервер.

aborouhin

06.01.2023 15:52Вот, блин, где же этот комментарий был 5 дней назад, когда я на новом Микроте номера портов для SSH и Winbox в настройках services поменял, а в правилах firewall - нет :)

AlanDrakes

07.01.2023 12:04+1Я с такими же костылями "переезжал" с 751 на 951-й микротик.

Конфиг заливается? Да. Светодиоды работают? Ну как бы да. А что с портами? А они наоборот! eth5 <=> eth1, eth4 <=> eth2. На месте остался только eth3, но он и так посредине.

Естественно, при заливке конфигурации между сериями не поднимается ни PPPoE, ни часть правил фаервола (смотрят на другие порты).

Тоже пришлось всё чинить лапками.

sirota

07.01.2023 19:47Меньшее из зол на которые вы попались. Поговаривают что при заливке бинарника от др версии можно и окарпичиться (нетинстал спасёт).

Но тут 2 проблема кроется. Дело в том что при заливе бинарника от др модели могут появиться скрытые для глаз в гуе строки конфига. У меня вылезла проблема с фв, один раз была проблема с wifi и один раз с интерфейсом (фантомный pwd интерфейс от hap lite). С тех пор только экспорт конфига.

Alekseyz

07.01.2023 22:16Есть возможность в лоб сравнить asus gt-ax6000 в режиме точки доступа с ax2, а так же lte18 ax. Так вот асус рвет уверенно их обоих, скорость wifi в трудных местах в два раза выше, а там где отваливаются клиенты от микротиков, у асус только проседает скорость. Но надо отметить что асус у меня us версия заказывал на амазон.

sirota

07.01.2023 23:16+1Не новость. Тем более ax2 - обрубок. Но тут есть второй вопрос, асус не может и в половину того что может микрот.

Alekseyz

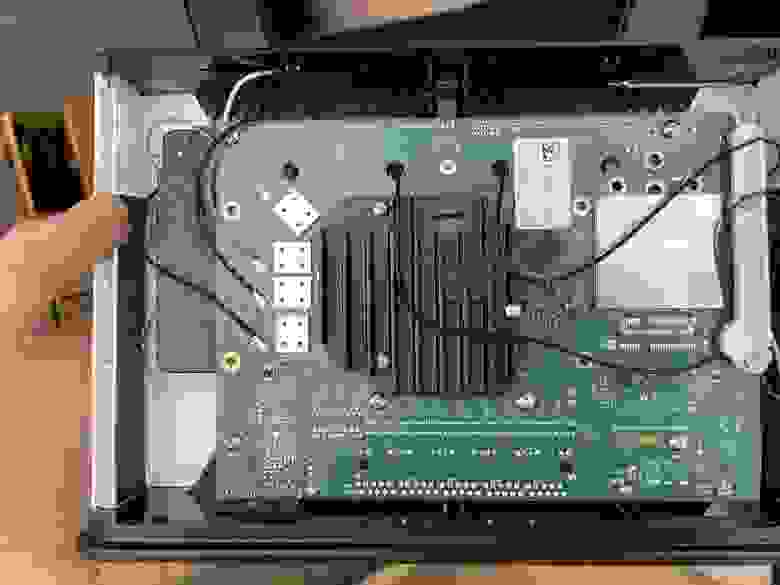

07.01.2023 23:45как роутер да, но как точка доступа wifi, асус с легкостью даст фору микроте, тот же aimesh не плох, аппаратно вообще здорово сделан дизайн платы.

Сейчас у меня работают в связке ax2 в качестве роутера с vpn серверами wireguard, sstp и отдельно в режиме точки доступа и коммутатора ax6000

sirota

07.01.2023 23:47Радиотракт у микротов не был сильной стороной. Ни в роутера, ни в тд. Да антенны и радио мосты у них вполне себе, но WiFi бытовой... Четау их вроде мал-мал хвалят и вроде как аудиенс. Но там ценники конь в рф.

Alekseyz

08.01.2023 06:12Читау lte18 ax лежит в ящике в качестве роутера который можно брать в отпуск, ставить на полку в отеле, встроенный модем cat 18 и четыре антенны сделаны норм, но wifi внутри плох, две комбинированные внешние антены 2,4 и 5 гигагерц, уровень обычного кинетика

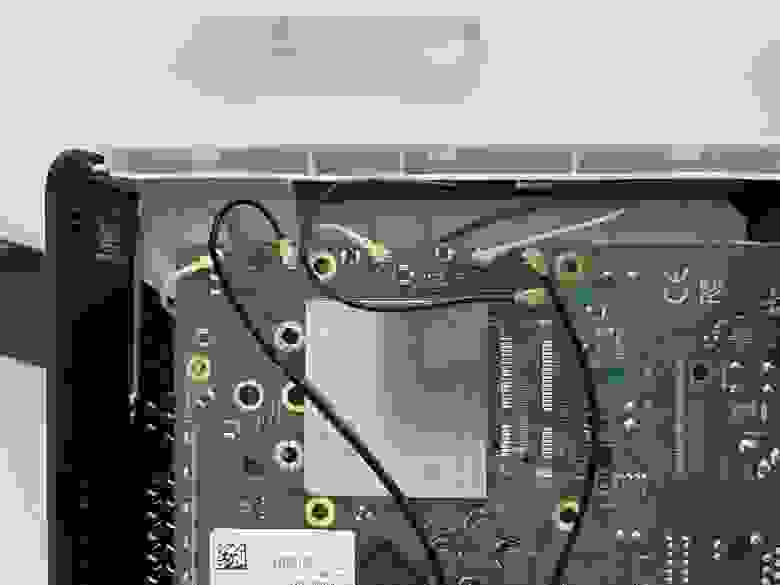

фотки внутренностей четау lte18 ax

сладкая парочка

sirota

08.01.2023 07:14Но это лучше чем тот же hap ax2, hap ac2, hap ac, wap ac и все остальное. Они и до кинетика не дотягивают.

kib0rg1337

К слову, lanmart к концу января обещает начать поставки ax3 (не реклама), почти по такой же цене как ac3: https://www.lanmart.ru/mikrotik-hap-ax3.html

sergeygals Автор

Трудно сейчас что-то загадывать конечно, но следующий апгрейд хотелось бы на wi-fi 6. Хотя wpa 3 тоже прикольно.

aborouhin

Следующий хотелось бы на WiFi 6E. Я вот привык к частному дому, а тут временно переместился в квартиру и обнаружил, что диапазон 5 ГГц загажен соседями похлеще 2,4 ГГц... И как ни меняй каналы - соседские точки тоже в автоматическом режиме подстраиваются под изменившуюся обстановку :)

Поставил пока Mikrotik RB3011 на пару с Unifi U6 Pro (AX3 найти в продаже не получилось, да и отдельная точка доступа по-любому предпочтительнее, а CAP с WiFi 6 у Mikrotik'а пока отсутствует в линейке), но 6 ГГц очень хочется. Но с 6E пока тоже ни одной адекватной железки не нашёл в наличии, подожду...

sergeygals Автор

в саратове с этим попроще, на 5 тока два моих роутера, один мтсный и один ростелека

aborouhin

Эх... Сейчас вижу 40 сетей на 2,4 ГГц и 27 - на 5 ГГц. Из них 5 штук уже WiFi 6, кстати (провайдеры новым абонентам с тарифами выше 100 Мбит/с ставят по умолчанию). И это ещё район четырёх-пятиэтажек с относительно большими квартирами, что творится в многоэтажных человейниках со студиями - страшно представить :(

Не у всех, конечно, настолько сильный сигнал, чтобы мешать, но для этого и трёх ближайших соседей, вольготно занявших по 40 МГц каждый, хватает...

sirota

Так ax3 и есть wifi6 же.

По поводу вашего конфига. На сколько я знаю, то тока 1 бридж на микроте hw. Добавляешь второй и hw отваливается. Переходите на vlan. Тот же vlan filtering (и на crs125 кста) и все будет по красоте. Даже в switch chip лезть не придётся.

sergeygals Автор

да застыдили вы меня, перешел на роутере :)

а свитч изначально на них был, правда на switch chipe

sirota

И ещё вопрос. А зачем вам старый роутер? Что мешает поднять мультиван на рекурсии на микроте?

А и wpa3 вроде тоже есть в микроте, wave2 вам в помощь. В ac3 он влезает.

Ну и ещё раз. В текущих версиях рос можно не лезть в свитч чип. Vlan filtering. Рос все сделает сама, и делается сильно проще. ) если есть свитч чип, то все будет работать хв, пока не доберёмся до "менеджмента".

0HenrY0

Что-то дорогова-то за MIMO 2x2. Да, формально это WiFi6, но что там реализовано?

Даже MU-MIMO нет.

sirota

Другая идеология. Возможность реализовывать на soho железке то что на кинетика/асусах/етс просто не реализовать.