Специалисты по ИБ из Deep Instinct утверждают, что инструменты Microsoft Visual Studio для Office (VSTO) всё чаще используются в качестве метода обеспечения сохраняемости и выполнения кода на целевой машине с помощью вредоносных надстроек Office.

Этот метод является альтернативой проникновению в документы макросов VBA, которые извлекают вредоносное ПО из внешнего источника.

Поскольку Microsoft объявила, что по умолчанию заблокирует выполнение макросов VBA и XL4 в Office, субъекты угроз переместились в архивы (.ZIP, .ISO) и файлам ярлыков .LNK для распространения своего вредоносного ПО.

Однако использование VSTO создаёт вектор атаки, который позволяет создавать вредоносное ПО на основе .NET и внедрять его в надстройку Office. Хотя атаки на основе VSTO не новы, они не слишком беспокоят сообщество информационной безопасности.

Атака с VSTO

VSTO — это комплект для разработки программного обеспечения, входящий в состав Microsoft Visual Studio IDE. Он используется для создания надстроек VSTO, представляющих собой расширения для приложений Office, которые могут выполнять код на компьютере.

Эти надстройки могут быть упакованы с файлами документов или загружены из удалённого хранилища, а запускаются при открытии документа с помощью связанного приложения Office (например, Word, Excel).

Злоумышленники предпочитают использовать локальный подход VSTO, который не требует обхода механизмов безопасности, связанных с доверием, для выполнения кода надстройки. Однако Deep Instinct заметил некоторые атаки с использованием удалённых надстроек VSTO.

Особенностью этих документов, несущих полезную нагрузку, является наличие параметра «custom.xml», который даёт приложению Office инструкции о том, где найти надстройку и установить её.

Зависимости полезной нагрузки надстройки хранятся вместе с документом, обычно внутри контейнера ISO. Злоумышленники делают эти дополнительные файлы «скрытыми», надеясь, что жертва их не заметит и решит, что архив содержит только документ.

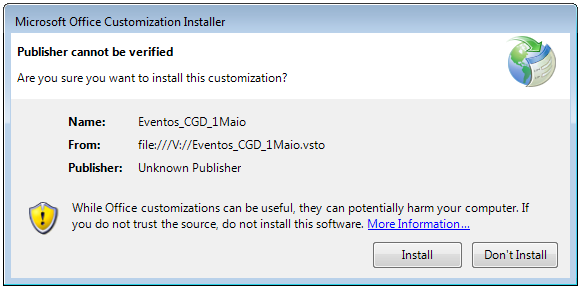

После запуска документа появляется запрос на установку надстройки. Злоумышленники могут обмануть жертву, чтобы разрешить действие, аналогично всплывающему окну «включить содержимое», позволяющему выполнять вредоносные макросы VBA.

В ходе одной атаки, нацеленной на пользователей в Испании и замеченной Deep Instinct, полезная нагрузка надстройки выполняла на компьютере закодированный и сжатый сценарий PowerShell.

В другом примере, в котором использовалась удалённая надстройка на основе VSTO, злоумышленники установили полезную нагрузку .DLL для загрузки защищенного паролем ZIP-архива и поместили его в папку «%\AppData\Local\». Deep Instinct не удалось получить окончательную полезную нагрузку из-за того, что во время расследования сервер отключили от сети.

Чтобы показать, как VSTO может помочь злоумышленнику доставить и запустить вредоносное ПО, а также добиться сохранения на компьютере, исследователи создали proof-of-concept (PoC) с полезной нагрузкой Meterpreter. Помимо полезной нагрузки, которая была специально выбрана так, чтобы её можно было легко обнаружить, все компоненты PoC находились под радаром Window Defender.

Исследователи Deep Instinct ожидают, что злоумышленники будут активнее интегрировать VSTO в свои атаки. Поэтому стоит пересмотреть некоторые политики безопасности.

Что ещё интересного есть в блоге Cloud4Y

→ Информационная безопасность и глупость: необычные примеры

→ Взлом Hyundai Tucson, часть 1, часть 2

→ Создание e-ink дисплея с прогнозом погоды

→ Аналоговый компьютер Telefunken RA 770

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем только по делу. А ещё напоминаем про второй сезон нашего сериала ITить-колотить. Его можно посмотреть на YouTube и ВКонтакте.

Комментарии (2)

lair

00.00.0000 00:00+2Как надстройки Microsoft Visual Studio могут использоваться для взлома

Специалисты по ИБ из Deep Instinct утверждают, что инструменты Microsoft Visual Studio для Office (VSTO) всё чаще используются в качестве метода обеспечения сохраняемости и выполнения кода на целевой машине с помощью вредоносных надстроек Office.Так все-таки надстройки для Visual Studio или для Office?

Nikeware

А почему на скриншоте Visual Studio Code?