Исследователь безопасности обнаружил ряд уязвимостей в умных открывателях гаражей марки Nexx. И теперь может удаленно находить нужные гаражи, а затем в любой момент открывать их через Интернет. Ещё один «привет» умным технологиям!

Согласно выводам исследователя безопасности Сэма Сабетана, которые тот опубликовал на Medium, хакеры могут удаленно подключиться к любому контроллеру открывания гаражных ворот и управлять ими из‑за ряда уязвимостей в системе безопасности, которые Nexx упорно не исправляет. Сэм обращается к компании с января месяца, любыми возможными способами, но те отказываются отвечать.

При этом уязвимости представляют серьезную опасность для пользователей Nexx: злоумышленники могут увидеть их адрес и открыть их дом или гараж, а они останутся об этом совершенно не в курсе.

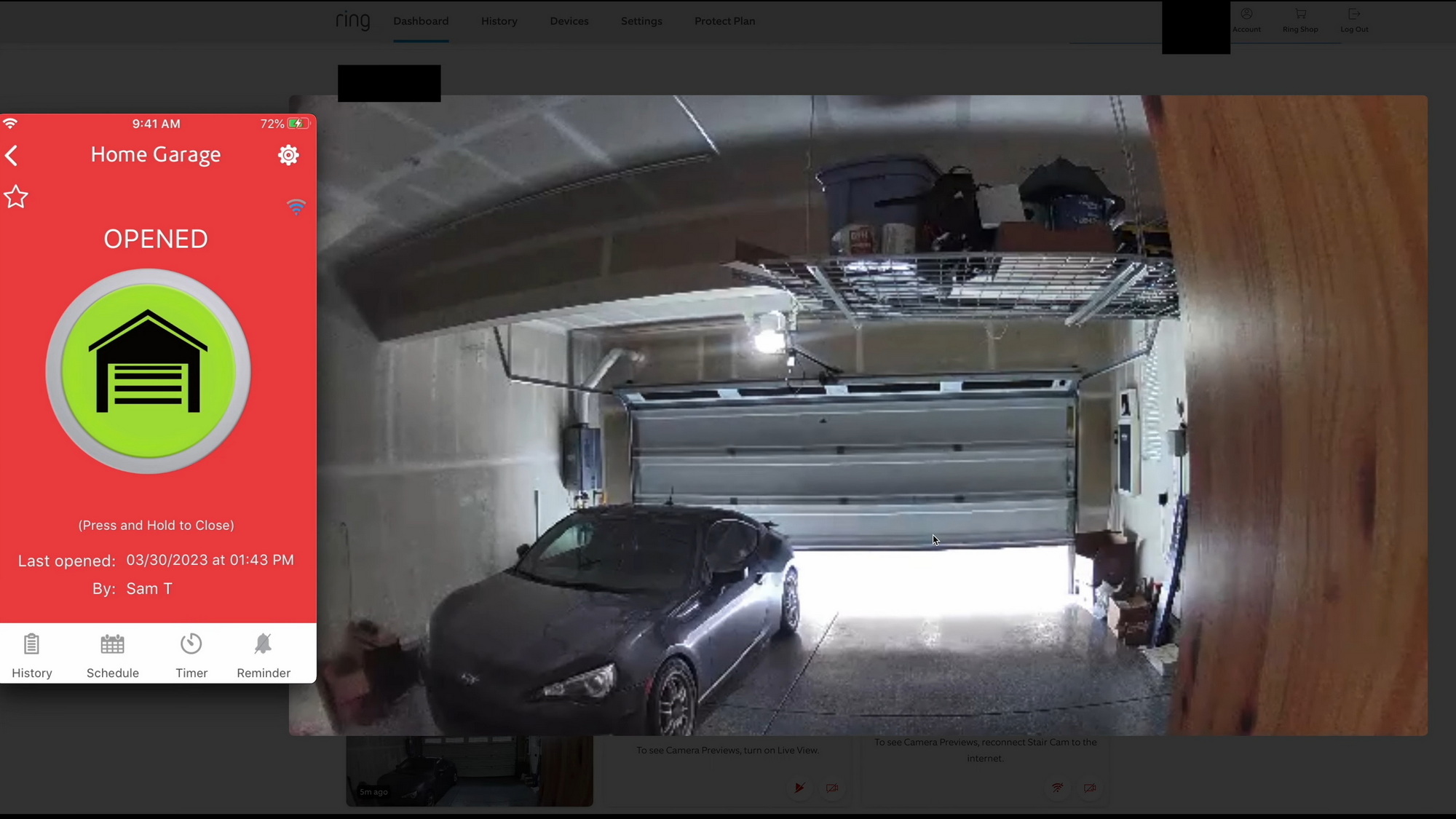

Nexx заявляет, что продает «простые в использовании продукты, которые работают с вещами, которые у вас уже есть». То есть ни гараж, ни двери менять не приходится. Продукт просто подключается к существующему устройству открывания гаражных ворот — и позволяет активировать его удаленно через приложение для смартфона. «Жизнь сложна. Вы не должны беспокоиться еще и о том, что оставили дверь гаража открытой. Получите душевное спокойствие!», — рекламирует компания на своем веб‑сайте.

Nexx также проводит успешные кампании на Kickstarter, обещая «удобную и умную безопасность». Они пишут, что «Все продукты Nexx защищены новейшей технологией шифрования, работающей на облачных серверах в США и поддерживаемой американской компанией. Приложение Nexx разработано нашими инженерами из США и регулярно обновляется в соответствии с последними стандартами безопасности для устройств IoT».

Тем временем, как оказалось, её контроллеры Smart Garage можно искать и открывать по адресу электронной почты, идентификатору устройства или просто имени и инициалам. Все устройства Nexx подвержены описанным далее уязвимостям, вплоть до дверного звонка. По оценкам, затронуто более 40 000 устройств, расположенных как в жилых, так и в коммерческих помещениях. В РФ девайсы Nexx тоже продаются, включаются в списки топовых, плюс их можно легко купить на Aliexpress за $80.

Как взломать гараж за 5 минут

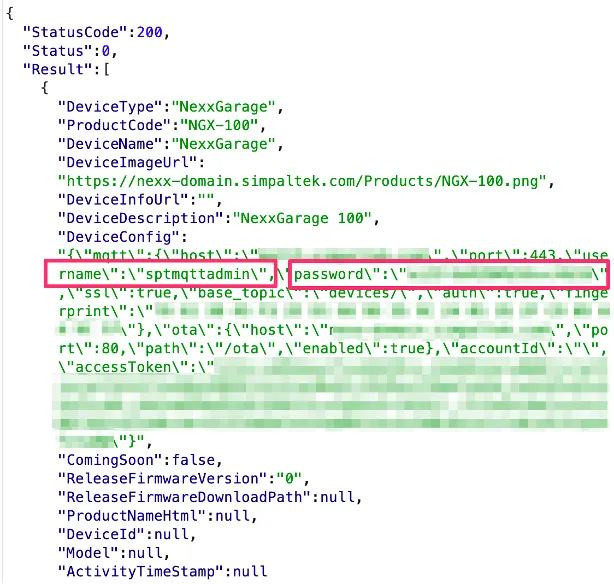

Мобильное приложение Nexx Home, совместимое как с Android, так и с iOS, помогает пользователям настраивать свои новые устройства. Всё происходит через Nexx Cloud, облако, которое верифицирует смартфон и открывает ему доступ к девайсам, пересылая пароль от них. Запрос к облаку на получение учетных данных — это просто вызов API в мобильном приложении, а возвращение пароля для конкретного пользователя происходит через MQTT.

MQTT (Message Queuing Telemetry Transport) — это упрощенный протокол обмена сообщениями, разработанный для устройств с ограниченными ресурсами и сетей с низкой пропускной способностью или высокой задержкой. Идеальный вариант для гаражей и интернета вещей! MQTT помогает обеспечить надежную связь между устройством, пользователем и облаком. Например, устройство для открывания гаражных ворот регулярно отправляет сообщения, такие как обновления своего статуса, предупреждения или уведомления, центральной системе. А та затем собирает статистику и распространяет информацию среди подписанных клиентов.

В устройствах IoT на основе MQTT крайне важно использовать уникальные пароли для каждого конкретного устройства, чтобы обеспечить безопасную среду связи. Однако в случае с Nexx для всех устройств, как оказалось, использовался универсальный пароль, что ставило под угрозу общую безопасность их системы. Причем он пересылался обратно на смартфон пользователя через MQTT, и его можно было легко перехватить.

Использование универсального пароля для всех устройств — значительная уязвимость, поскольку неавторизованные пользователи могут получить доступ ко всей экосистеме, получив этот общий пароль. При этом они могут поставить под угрозу не только конфиденциальность, но и безопасность клиентов Nexx, контролируя их гаражные ворота без их согласия. Представьте, если гаражные ворота вдруг резко закроются, когда вы под ними проходите!

Помимо того, что жестко закодированный пароль широко доступен в API Nexx и в пересылаемых сообщениях, он также доступен в прошивке, поставляемой с устройством. В общем, не найти его может только слепой. Странно, что всё это не взорвалось за те годы, пока Nexx работала на рынке.

Чтобы убедиться, что ему не привиделось, Сэм Сабетан использовал найденные им учетные данные для доступа к MQTT-серверу Nexx. Получив доступ, он обнаружил, что все сообщения MQTT транслируются на все девайсы, в том числе даже те сообщения, которые были предназначены для других клиентов и устройств.

Электронные адреса пользователей, идентификаторы их устройств и имена с инициалами передаются в сообщении «garageDoorOpener». Можно легко идентифицировать клиентов компании на основе уникальной информации, содержащейся в этих сообщениях. Однако реальная опасность состоит в том, что, воспроизводя сообщение «garageDoorOpener», неавторизованный пользователь может отправить команду гаражной двери клиента — либо открыть, либо закрыть ее.

Более того, эта уязвимость в системе безопасности распространяется не только на устройства открывания гаражных ворот, но и на экосистему Nexx Smart Plug. Воспроизводя сообщения на одном и том же MQTT-сервере, неавторизованные пользователи могут включать и выключать умные розетки, подключенные к различным бытовым приборам, в том числе даже камерам видеонаблюдения. Возможности для злого троллинга открываются почти неограниченные.

Без ответа

Сабетан снял видео-доказательства всего этого процесса взлома. На них показано, как он сначала открывает дверь собственного гаража, как и ожидалось, с помощью приложения Nexx. Потом входит в инструмент для просмотра сообщений, отправленных устройством Nexx. Закрывает дверь с помощью приложения и фиксирует данные, которые устройство отправляло на сервер Nexx во время этого действия.

При этом Сабетан получает не только информацию о своем собственном устройстве, но и сообщения с 558 других устройств, которые ему не принадлежат, но отправляли данные примерно в то же время. Теперь он может видеть идентификаторы устройств, адрес электронной почты и имя, связанное с каждым из них.

Затем Сабетан воспроизводит команду обратно открыть гараж через ПО, а не через приложение, и его дверь снова открывается. С такой нехитрой техникой он смог удаленно открывать гаражные двери и у других пользователей. И даже управлять их умными розетками и всеми другими девайсами, получающими информацию с облачных серверов Nexx.

Хакеры могут случайным образом открывать двери и управлять электроникой по всему миру, подвергая опасности жизни и имущество пользователей. Чтобы как-то этому противостоять, Сабетан написал в техподдержку компании, а потом вообще по всем адресам, которые смог найти, но не получил ответа. Он также говорит, что Агентство кибербезопасности и безопасности инфраструктуры (CISA) США сообщило ему, что оно также пыталось связаться с компанией, увидев потенциальную угрозу. Но компания пока не ответила им и не смогла исправить уязвимости. Все они по-прежнему доступны хакерам, если те захотят ими воспользоваться.

После того, как его очередное электронное письмо в службу безопасности Nexx осталось без ответа, Сабетан снова связался со службой поддержки компании — только на этот раз сказав, что ему нужна помощь с его собственным продуктом. На этот раз сотрудники службы поддержки ответили. Но когда узнали, в чем состоит ситуация, прекратили общение. Пока что ситуация остается нерешенной.

В конце своего поста Сэм Сабетан рекомендует, если вы являетесь клиентом Nexx, срочно отключить все ваши устройства и связаться с компанией, чтобы та могла проконсультировать вас о дальнейших шагах. Ну и вообще — поменьше пользоваться умными устройствами, защищающими ваши двери и гаражи, пока ситуация с этим и другими продуктами не прояснится.

Промокод для читателей нашего блога!

— 15% на все тарифы VDS (кроме тарифа Прогрев) — по промокоду HabrFIRSTVDS.

50 тысяч активных серверов и 10 тысяч клиентов, которые с нами больше 5 лет.

Комментарии (11)

Vsevo10d

07.04.2023 12:21+4Так это привет не умным системам, а только тем, которые для реализации простейших вещей выходят в Интернет.

eps

07.04.2023 12:21И ПО с закрытым кодом, конечно же. Если бы реализации клиента и сервера были опубликованы, эту проблему нашли бы гораздо раньше

Vsevo10d

07.04.2023 12:21+4Честно говоря, я слабо представляю, кто вообще таким пользуется. Гараж возникает необходимость открыть, когда ты в пределах двадцати метров от него, если уж охота делать все с телефона - хватит и обычного блютуса (а уж на симках все реализовано лет десять как), нахрена городить все через сервера компании?? Для чего такого может понадобиться открыть гараж, находясь в отпуске на другом конце света? Бомжа впустить погреться?

sentimentaltrooper

07.04.2023 12:21+1Поддерживаю. Более того в современных машинах есть специально 2-3 кнопки под запись сигнала пульта от гаража. Т.е. полностью нативная интеграция. Пользуюсь каждый день. Но мне кажется, тут другой юзкейс: у нас иногда гараж используют как своего рода дроп-зону для родственников и знакомых (что-то оффлайново передать), раньше ставили кодовый замок и сообщали им при этом код. Сейчас видимо открывают / зыкрывают через приложение.

Vassam

07.04.2023 12:21+2Я вообще таким пользуюсь, хоть и через свои сервера. Ворота открываются медленно и дальности радиобрелка не хватает. А на велопрогулку не берёшь с собой радиобрелок, зато берёшь телефон (и трекинг, и нафигатор, и ключи от дома в одном флаконе). Подъезжаешь в к дому, говоришь "Окей, Гугл, открой ворота" - и вуаля. Опять же с курьерами проще - по отзвону курьера от ворот просто открываешь их, да просишь положить товар, как отъедешь - закрываешь.

В статье вообще чушь какая-то. Ну да, стырив пару логин-пароль, можно авторизоваться на сервисе, использующем логин-пароль, какая неожиданность.

eps

07.04.2023 12:21В статье вообще чушь какая-то. Ну да, стырив пару логин-пароль, можно авторизоваться на сервисе, использующем логин-пароль, какая неожиданность.

Не, там интереснее.

Зарегистрировав новую учётку, ты получаешь пароль от всей очереди сообщений. Подключаешься туда, подписываешься на

*, и видишь весь поток сообщений со всех ворот, и назад ко всем воротам.Client-side protection: ожидалось, что ты подпишешься только на поток сообщений для своих ворот. И можно посылать любое сообщение на любые ворота. И ещё там ПД владельцев ворот в сообщениях летают, чтобы легче было понять, что открываешь.

Дилетантство, безалаберность, ложь в рекламе. Всё, как и принято в мире IoT.

Polaris99

07.04.2023 12:21А что Вы тогда скажете про умные замки на квартиры? Кого можно пускать к себе в квартиру через интернет? Того же бомжа? Или курьера, что, в принципе, чревато теми же последствиями? Родственники всё-таки должны приезжать в мое присутствие, я так считаю.

iliabvf

07.04.2023 12:21Авторизация через google/Apple ID? нет, не слышали. Зато логин, имя, пароль это да, то что надо... А вы тут со своими блокчейнами лезете.

Скорее всего сервер, код, приложение писали компании на аутсорс, если не просто фрилансеры.

Ulrih

https://www.yaplakal.com/forum3/topic2597961.html