В последнее время ходит немало разговоров о том, что социальные сети и мессенджеры заглядывают в личную переписку и используют ее в своих целях. После очередного вброса в сторону новомодного нынче Телеграмма, появились мысли провести очередное исследование, посвященное указанной тематике.

В конце сентября мы с коллегой участвовали в съемках сюжета для «Первого канала» с рассказом о фишинговых схемах интернет-мошенников. Чтобы показать журналистам некоторые детали такой «рыбалки», был зарегистрирован двойник «Одноклассники.ru» по адресу m.odnoklassnliki.ru. Копия мобильной версии социальной сети с лишней буквой «l», созданная за пару минут с помощью Social-Engineer Toolkit (SET), не была добавлена ни в какие поисковые системы и предназначалась для практической демонстрации перехвата данных.

После съемок фейк убрали, но еще в ходе подготовки нас заинтересовала статистика посещений страницы: IP-адреса гостей принадлежали mail.ru, Microsoft, LeaseWeb, Selectel Ltd. Мы решили сделать еще один пустой сайт на другом домене — milcrosoft.com, чтобы систематизировать проявленный интерес к никому не известному «фишинговому» сайту со стороны различных систем мониторинга, а затем посмотреть, кто появится в логах, если ссылку отправить персональным сообщением на домен уровнем выше — office365.milcrosoft.com.

Первоначальная конфигурация

На странице отсутствовал какой-либо текст и мультимедийные данные, а настройки nginx подразумевали выдачу пустой страницы при посещении ресурса:

server {

listen 80;

server_name milcrosoft.com www.milcrosoft.com;

if ($host !~ ^(milcrosoft.com|www.milcrosoft.com)$ ) {

return 444;

}

if ($request_method !~ ^(GET)$ ) {

return 444;

}

access_log /var/log/access.log main;

error_log /var/log/error.log;

location / {

root /var/www/milcrosoft;

index index.php index.html index.htm;

}

error_page 404 500 501 502 504 /error.html;

}

Идентичная конфигурация использовалась и для второго домена office365.milcrosoft.com.

Часть первая – интернет-боты

Самым быстрым оказался китаец с адресом 110.75.105.9, принадлежащим Zhejiang Taobao Network Co.,Ltd. Этот бот появился в первый же день работы сайта.

На следующий день на страницу зашли роботы поисковых систем Google, Yahoo, BING, Baidu с запросами GET / HTTP/1.1 и GET /robots.txt HTTP/1.1.

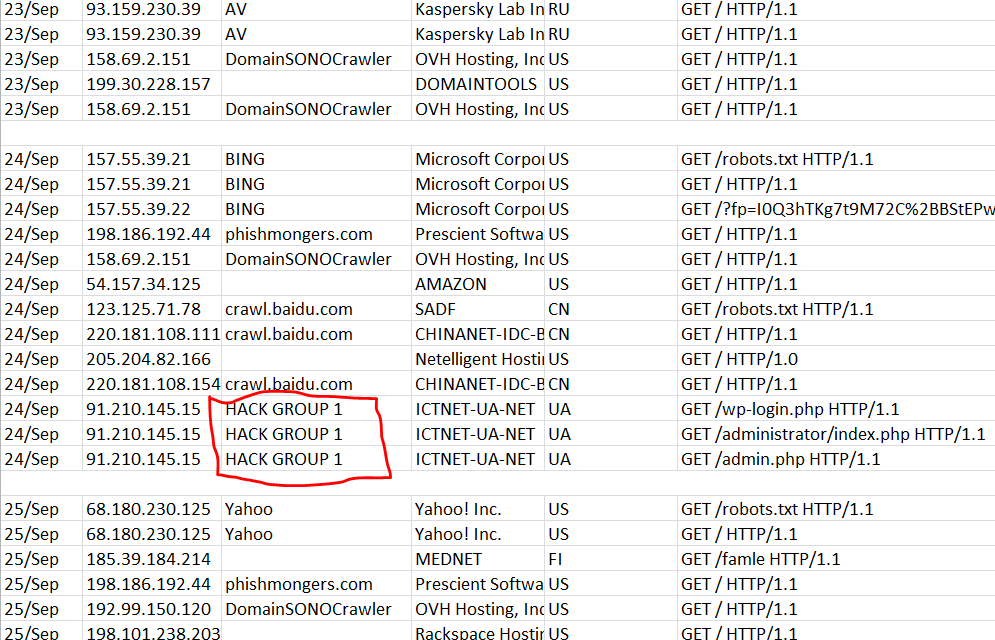

Среди компаний, занимающихся безопасностью, стоит отметить «Лабораторию Касперского», ее бот c IP 93.159.230.39, возможно, анализировал страницу для своей системы репутаций. Остальные антивирусные компании страницу не посещали. Похожую статистику, видимо, собирал и бот phishmongers.com (198.186.192.44), «конкурентные разведчики» с шпионом aiHitBot и создатели антифишинговой панели, компания Netcraft, отправившая на 14-й день жизни страницы запрос HEAD / HTTP/1.1.

Немалое любопытство проявили также «кроулеры» из DomainSONOCrawler, ходившие к нам по несколько раз в день под разными юзер-агентами, а также китайцы с crawl.baidu.com.

Стоит отметить южнокорейских посетителей из BORANET (211.36.137.129) с запросом GET /hardware/warr HTTP/1.1 (вероятно адресованным к microsoft.com/hardware/warranties), заходивших со смартфона SAMSUNG SM-G920L. Вообще, запросов с мобильных устройств было немало, больше всего с iPhone, и скорее всего они являлись результатами ошибок при наборе имени официального сайта MS.

Также удивили гости из CHINANET (115.195.117.24) с юзерагентом WIN98.

Атаки на панель администратора

На третий день с адреса 91.210.145.15, расположенного в Желтых Водах под Днепропетровском, стали простукивать «админки». От сетевого имени ICTNET-UA-NET поступали следующие запросы:

GET /wp-login.php HTTP/1.1 (определение админ-панели WordPress)

GET /administrator/index.php HTTP/1.1 (определение панели Joomla!)

GET /admin.php HTTP/1.1 (определение панели администратора)

На следующий день подобные запросы были зафиксированы с адреса 193.201.227.78 (Украина), а затем с адреса 46.216.0.141 (Беларусь). Географическая принадлежность, разумеется, не играет никакой роли, VPS купить может кто угодно и где угодно.

С какой целью осуществляются подобные запросы? Так как мы не ставили перед собой цели создавать полнофункциональный ханепот, можем лишь предположить, что наибольшую угрозу они несут для только что созданных страниц на таких популярных движках, как WordPress или Joomla!.. Если владелец не успел сменить пароль по умолчанию, ему могут незаметно подселить вредоносный код или использовать сайт для спама либо перехвата конфиденциальной информации.

Среди других посетителей тестовой страницы стоит отметить компанию Societe Francaise du Radiotelephone (93.20.177.34) с запросом GET /favicon.ico HTTP/1, многочисленные визиты www.best-seo-report.com с различных адресов и гостей из сети ТОR (IP 192.99.246.164) с именем tor-exit.ethanro.se и адресом в заголовке юзерагента www.pizza-tycoon.com.

В один из последних дней нашего эксперимента с бразильского адреса 201.93.81.118 вновь проверили доступ к панели администратора WordPress запросом GET /wp-login.php HTTP/1.1. Кроме того, с IP 119.82.24.111 было отправлено послание GET /?author=1 HTTP/1.0.

Часть вторая – чтение переписки

В дальнейшем мы проверили, насколько внимательно соцсети и популярные мессенджеры относятся к ссылкам в персональных сообщениях. Года два назад Microsoft уже в этом уличили. Тогда два сотрудника немецкого интернет-издания обменялись в скайпе HTTPS-ссылками и через несколько часов в логах сервера обнаружили следы, указывающие на посещение с IP-адреса Microsoft. А этой осенью пользователи Reddit и вовсе обсуждали слухи, что Facebook научился показывать контекстную рекламу в зависимости от ключевых слов в голосовом общении. Один читатель уверял, что его FB стал показывать рекламу на испанском после того, как он увлекся испанскими сериалами.

Исследовать шпионаж со стороны соцсетей за голосовым трафиком нам кажется пока преждевременным, поэтому мы ограничились тем, что разослали ссылку на нашу страницу внутри сообщений другим абонентам. Получатель сообщения не переходил по этому адресу, чтобы не вносить лишнюю энтропию.

Как выяснилось, боты Skype, Twitter, Facebook и ВКонтакте активно посещают страницу, адрес которой передается в частной переписке. Делает это и Telegram, однако если включить в этом мессенджере режим «Secret chat», то робот перестает ходить по переданной ссылке.

Комментарии (28)

musuk

13.11.2015 17:51+13Месенджерам нужен переход по ссылке, минимум, чтобы показать превью страницы (property=«og:image»).

ese

13.11.2015 19:39+1раньше считал, что превью делается у клиента. Сейчас проверил, VK действительно хранит первью у себя.

23derevo

14.11.2015 03:21кэшируют же. Потому что если не кэшировать — можно нечаянно DoS-атаку устроить.

Ugputu

14.11.2015 23:41причем делает он это только в полной версии, в мобильной или в приложении этого функционала нет.

NikMelnikov

13.11.2015 17:55+5В таких случаях обычно интересно услышать представителей от разработчика. Дабы не было конспирологических теорий

776166

13.11.2015 18:45+9Боты соцсетей могут ходить на страницу за её превьюшкой и заголовком, дабы красиво в чатике отрисовать.

ZetRider

13.11.2015 19:05+1Заметил подобное поведение ботов после передачи ссылок на Google док с правами «Включить доступ по ссылке».

Всегда появляется: «Неопознанный носорог», «Пингвин» и др.

ivan386

13.11.2015 21:20Эти хакеры на всех сайтах адмику простукивают. Каждый день наблюдаю их в логах. Их даже исследовали.

lola_term

13.11.2015 21:36+1Про тех, что активно не спалилились, не факт что позже не шарятся по сохраненной истории и не анализируют ее.

И еще, вы когда нибудь поднимали сервера в азии? Проведите исследования кто какие сканирует порты, а про бруты ssh/rdp вообще удивительные истории)

Botkin

13.11.2015 23:48А чего сразу Азия-то?

Сервер с ssh и паролем root без доменного имени простоял у нас меньше чем полдня, потом начал спам слать

alexmay

14.11.2015 01:13heartbleed? А какая OS, если не секрет?

pansa

14.11.2015 01:51+1Да бросьте вы, зачем так сложно? Тупая атака по словарю. Правда, держать сервер с открытыми для всех портами штатных сервисов (ssh, ftp, и пр) и без какой-либо системы бана, а-ля fail2ban, это уже даже как-то неприлично?

grossws

15.11.2015 04:41+1Да, новый сервак на hetzner'е, нигде не светившийся, получает тысячи попыток подбора пароля в час по ssh, если не настроить fail2ban. Так что это must have.

stychos

15.11.2015 18:37Мой ноутбук, на котором никаких служб не запущено, и который у провайдера на динамическом айпишнике — столько же получает =)

Botkin

16.11.2015 08:26Там было что-то вроде «не забудь сменить пароль на рута...» крикнутое в след. Ага.

Привезли обратно — поставил и fail2ban и руту запретил ssh и пароль криптостойкий и номер порта у ssh сменил

Botkin

16.11.2015 08:24+1Debian. Но я думаю это не так уж и важно при использовании логина root с паролем root

grumbler66rus

17.11.2015 13:36+1Опытные люди первым делом, ещё до подъёма сети, ставят в sshd_config «Permitrootlogin no» и заливают на сервер публичный ключ.

Ну или хотя бы рутовый пароль должен быть сгенерирован командой `pwqgen random=63` (или с другим числом random — кому какое нравится)

Botkin

17.11.2015 13:44В 8 дебиане это настройка по-умолчанию теперь

grumbler66rus

17.11.2015 15:34В Ubuntu много лет так: вход рутом заблокирован (невалидный пароль), логиниться можно только пользователем, а дальше — sudo.

23derevo

14.11.2015 03:24-2Многообещающая статья, но аццкий фэйл с OpenGraph в конце. Вы бы статью проапдейтили на эту тему что ли.

stychos

15.11.2015 18:39Одного меня раздражают эти «красивости» в мессенджерах, когда вставляешь ссылку, а он, зараза, автоматом начинает тебе рисовать эти ненужные, дурацкие, отвратительные и не отвечающие вообще ничему «превьюшки»?

Botkin

16.11.2015 08:30+1Видимо, да. Мне гораздо приятнее видеть title сайта, чем ничего не значащий длиннющий url

AndrewTishkin

17.11.2015 12:25К title претензий нет, а к картинке? Вроде весь гнев в основном из-за неё

strelokr

Вайбер уже переходит.