Законы Природы применимы для любой предметной области, в том числе и для информационной безопасности. На протяжении длительного времени можно наблюдать эволюцию и совершенствование технологий и инструментов защиты, а также техник, тактик и процедур злоумышленников. В ответ на брошенный киберпреступниками вызов развиваются приемы обороны и отражения атак. Мы наблюдаем непрекращающееся противостояние и взаимное развитие сторон.

Описанный процесс точно повторяет законы биологической эволюции, сформулированные в теории Дарвина: внешняя угроза выводит систему из гомеостаза, заставляя адаптироваться к изменяющимся условиям окружающей среды. Присутствие злоумышленника (хищника, внешней угрозы) задаёт необходимое напряжение для роста и совершенствования системы (появления релевантной мутации). Отказ от изменений в рамках борьбы за существование и естественного отбора приводит к гибели популяции, и на ландшафте остаются только самые приспособленные особи.

Адаптация

Успешная адаптация возможна при условии своевременного получения исчерпывающей информации об изменениях в окружающей среде, а также при наличии возможностей для быстрой трансформации в соответствии с внешней картиной.

В 2014 году вице-президент Gartner Нил Макдональд описал идею адаптивной архитектуры безопасности (Adaptive Security Architecture, ASA), в основе которой лежит концепция скорейшей «акклиматизации» к новым видам атак с помощью циклического повторения четырёх этапов – Prevent, Detect, Respond и Predict.

Prevent (предотвращение) – блокирование и пресечение действий, которые однозначно трактуются как вредоносные;

Detect (обнаружение) – определение подозрительных действий и событий, их контейнеризация;

Respond (реагирование) – реакция на произошедший инцидент, ретроспективный анализ, расследование и «рефлексия»;

Predict (предсказание) – обнаружение шаблонов и корреляций, выявление причинно-следственных связей и функциональных зависимостей для осуществления прогнозов и предсказывания атак на основе сбора и анализа разнородных данных, как непосредственно связанных с ИБ (IoC, IoA, TTP, фиды, CVE и др.), так и «покрывающих» другие сферы, например, политику, экономику, социально-демографические и технологические аспекты и пр.

Этап Predict также связан с накоплением опыта, контекстно-ориентированным подходом и формированием исторических показателей (baselining): система защиты с течением времени узнаёт и понимает как «выглядит» эталонная модель поведения в рамках заданной инфраструктуры и любое отклонение от ожидаемых действий распознаёт как аномалию.

Анализ прошлого и выдвижение гипотез о возможном будущем позволяет увидеть систему в развитии, установить наиболее критичные внешние факторы, оказывающие в большой степени влияние на процесс своевременной адаптации СЗИ, и, как следствие, наиболее оптимальное и безопасное существование на ландшафте. При этом сочетание непрерывного мониторинга, традиционных методов защиты, проактивного поиска угроз, глубокой аналитики и постоянного пересмотра предпринимаемых шагов помогает уйти от концепции «догоняющего» и применения контрмер по факту нападения к стабильному паритету или даже опережению злоумышленника и изменений внешней среды.

Гомеостаз

Гомеостаз или способность системы сохранять постоянство внутренней среды также можно рассматривать как стремление информационной системы сохранить заданный уровень защищенности, вернуться в равновесное состояние с внешней средой после отражения деструктивного воздействия.

Бинарный подход к определению стратегии защиты (деление на «внешнюю и внутреннюю среду», «ландшафт угроз и поверхность атаки», «атакующего и защищающегося») позволяет эффективно оценить перевес сил, найти точку разбалансировки.

В общем виде задача сводится к выравниванию дисбаланса, применению компенсирующей меры в ответ на нежелательное воздействие. Анализ и оценка рисков, «удержание» рисков на уровне допустимого ущерба поддерживают постоянство внутренней среды и не дают осуществиться перекосу в ту или иную сторону.

Идея равновесных состояний между противоборствующими сторонами, как некий вариант наиболее оптимального взаимососуществования, более детально раскрывается, например, в теории игр, в частности, в рамках равновесия доминирующих стратегий, равновесия по Нэшу, по Штакельбергу, по Парето. Один из самых известных примеров равновесия по Нэшу – Взаимное гарантированное уничтожение (Mutually Assured Destruction, MAD – термин, предложенный Джоном фон Нейманом) – положение, при котором ни одна из вооруженных сторон не может ни атаковать, ни разоружиться, так как и в том, и в другом случае последует гибель. В частности, в контексте MAD иногда рассматривают возможность отключения странами друг друга от внутренних электрических, банковских, платёжных сетей, сегментов Интернета.

Иммунитет

В 70-ых гг. Г.И. Марчук основал школу математического моделирования в иммунологии. Существующие модели иммунного ответа могут быть адаптированы для описания реакций СЗИ на действия злоумышленников. Например, базовая кинетическая модель иммунитета описывает процессы размножения инфекционного начала, воспроизводства иммунных агентов, а также аспекты взаимоуничтожения инфекционного начала с иммунным.

СЗИ представляет иммунитет информационной системы, а любое вредоносное воздействие – инфекционное начало. В соответствии с моделью часть действий злоумышленника (инфекции) спонтанно «гибнет», не успевая нанести вред системе, но скорость их исчезновения стремительно снижается. Так, например, любая система подвержена массовому сканированию портов с помощью ботов, но лишь малая часть открытых портов будет проэксплуатирована злоумышленниками для дальнейшего продвижения.

Модели иммунного ответа лежат в основе работы систем обнаружения вторжений, антивирусов, антифродинга, процесса структурной адаптации СЗИ (модификации её компонентов) и др.

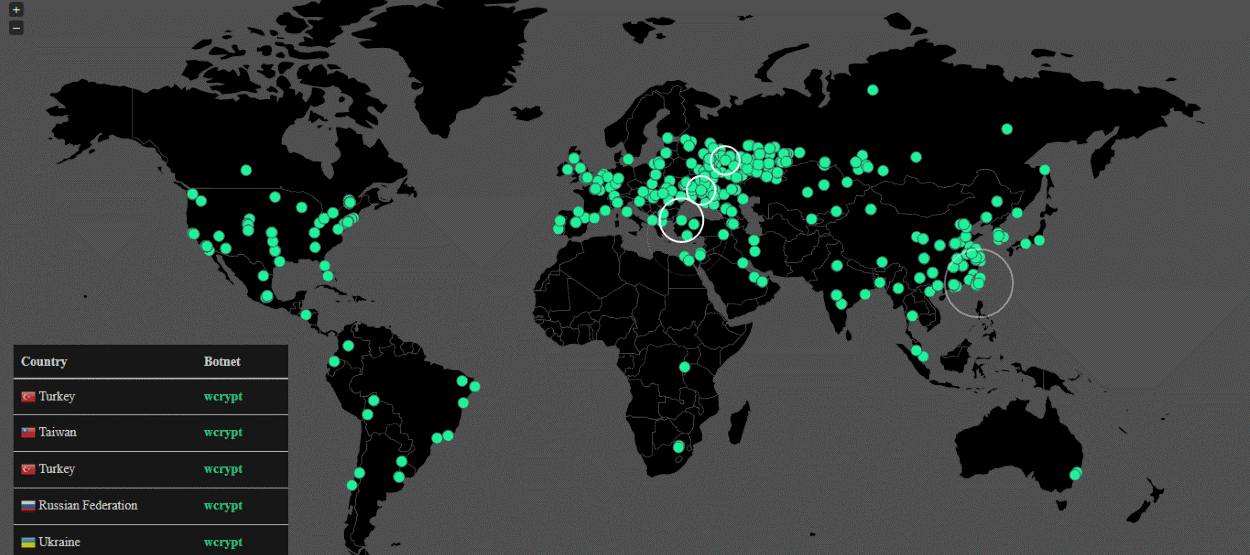

Эпидемии

Эпидемии в информационном пространстве представляют такую же угрозу, как и в реальной жизни. В 2017 году мир столкнулся с распространением вируса-шифровальщика WannaCry, в первые дни атаки 45 000 узлов оказались скомпрометированы. Также можно вспомнить эпидемии, спровоцированные вредоносами Brain в 1986 г., Morris worm (1988 г.), Michelangelo (1991 г.), Melissa (1999 г.), ILOVEYOU (2000 г.), Blaster (2003 г.), Mydoom (2004 г.), Zeus (2011 г.), CryptoLocker (2013 г.) и др.

Из математических моделей распространения компьютерных вирусов можно выделить SI, SIR, AAWP, PSIDR. Модели обладают разной степенью упрощения, например, SI рассматривает процесс заражения без учёта антивируса, а PSIDR (Progressive Susceptible — Infected — Detected — Removed model) принято считать наиболее подробной, т.к. она учитывает скорость реагирования системы защиты и позволяет независимо друг от друга оценить процессы заражения и лечения. Модель PSIDR описывается системой дифференциальных уравнений:

Модель хищник-жертва

В начале XX века Альфред Лотка и Вито Вольтерра независимо друг от друга предложили модель, в общем случае описывающую отношения формата «хищник-жертва». Результаты моделирования в дальнейшем легли в основу демографических прогнозов, имитационного моделирования экологических систем, описания конкурентных процессов в политике, экономике и других предметных областях.

Согласно модели взаимодействие популяций стремится к бесконечному циклическому колебанию:

Количество особей одного вида растёт при снижении количества особей другого вида, а затем – наоборот, и так неограниченное число циклов. При отсутствии особей-жертв хищники начнут гибнуть экспоненциально, а при отсутствии хищников – экспоненциально начнёт расти количество жертв, что также приведёт к дисбалансу и гибели экосистемы.

Тема устойчивого равновесия находит своё отражение в ИБ и акцентирует внимание на важности присутствия злоумышленника в системе: внешняя угроза снижает внутренние риски и угрозы саморазрушения, заставляя все элементы СЗИ «дружить» и развиваться против постороннего вмешательства, а не против друг друга.

Модель может применяться для прогнозирования потребности в кадрах и корректирования численности сотрудников, обеспечивающих защиту информационной инфраструктуры.

Существуют любопытные исследования от 2010 года, рассматривающие модель «Защитник – нарушитель» с точки зрения востребованности и необходимости определенного количества кадров на рынке информационной безопасности, исходя из примерного числа нарушителей в киберпространстве. Модель учитывает качество подготовки кадров, количество компьютерных преступлений, изменения законодательства. Например, было установлено, что к 2017 году в одном из регионов России число нарушителей составит 1949 человек, и количество защитников при такой расстановке сил должно составлять не менее 967 боевых единиц.

Интересный факт, что в конце 2022 года ряд экспертов заявил, что в России всего 5 тыс. специалистов по ИБ, и нехватка кадров составляет примерно 100 000 человек. При этом 77% российских компаний в 2023 приняли решение увеличивать штат ИБ-специалистов.

Апоптоз

Апоптоз (запрограммированная гибель) предназначен для уничтожения дефектных клеток, представляющих опасность для организма. Апоптоз позволяет противостоять онкологическим и аутоиммунным заболеваниям, а также возрастным изменениям в нервной системе. В среднем в организме человека ежедневно погибает порядка 50—70 миллиардов клеток. Апоптоз можно сравнить с применением деструкторов и сборкой мусора (garbage collection) в программировании.

В ИБ функция самоуничтожения встречается во вредоносном ПО, например, можно вспомнить вирусы Elk Cloner, Silver Sparrow и Flame. Благодаря самоуничтожению малварь стирает все следы своего пребывания в системе, включая код вируса.

Кроме этого, концепция апоптоза применяется при проектировании систем обнаружения вторжений: в основе работы лежит модель искусственной иммунной системы и применения временных иммунных детекторов, каждый детектор при этом обладает способностью к обучению и к распознаванию определённых классов атак. Если детектор реагирует на безобидные элементы, то запускается программа апоптоза, уничтожающая дефектный детектор, а на его место приходит новый – произвольно сгенерированный детектор. Таким образом осуществляется обучение, обновление и совершенствование процесса реагирования на атаки.

Интересным косвенным проявлением апоптоза можно считать осознанное решение системы не развиваться и не проявляться в окружающем пространстве. Неприметные системы привлекают меньше внимания со стороны злоумышленников, а искусственное сдерживание продвижения и расширения влияния снижает риски быть атакованными, но повышает риски самоуничтожения вследствие стагнации и отставания от конкурентов.

Заключение

Функционирование и жизненные этапы любой информационной системы во многом повторяют явления, которые мы можем легко наблюдать в природе. Описанные аналогии, конечно, являются упрощённым подходом к решению задач ИБ, например, часто возникают дискуссии о применимости дифференциальных уравнений для описания «антропоцентричных» процессов из-за их излишней хаотичности и непредсказуемости. Тем не менее, применение известных инструментов, моделей и средств позволяет в той или иной степени прогнозировать развитие событий и более эффективно управлять информационной безопасностью, минимизировать риски и угрозы, выбирать наиболее адекватные и релевантные ответы на вызовы со стороны злоумышленников и внешней среды в целом.

Галерея от Kandinsky 2.1

Список литературы

[1] Build Adaptive Security Architecture Into Your Organization // Rob van der Meulen https://www.gartner.com/smarterwithgartner/build-adaptive-security-architecture-into-your-organization

[2] Концепция адаптивной архитектуры безопасности от аналитика Gartner // Анатолий Ализар https://xakep.ru/2014/07/09/adaptive-security-architecture/

[3] Модель адаптивной кибербезопасности для защиты промышленных объектов // Matvey Voytov https://www.kaspersky.ru/blog/ics-asa/4455/

[4] Адаптивная архитектура: ключ к истинной кибербезопасности // Oleg Gorobets https://www.kaspersky.ru/blog/asa-key-to-true-cybersecurity/4599/

[5] Эпидемия шифровальщика WannaCry: что произошло и как защититься // Alex Perekalin https://www.kaspersky.ru/blog/wannacry-ransomware/16147/

[6] Короткова Д.А., Андреев А.С. Математическое моделирование распространения вирусов в компьютерной сети // Евразийский научный журнал. 2017. №12. URL: https://cyberleninka.ru/article/n/matematicheskoe-modelirovanie-rasprostraneniya-virusov-v-kompyuternoy-seti

[7] Я догоняю, ты убегаешь. Что такое модель Лотки-Вольтерры и как она помогает биологам // Дмитрий Иванов https://nplus1.ru/material/2019/12/04/lotka-volterra-model

[8] Россия против хакеров: В стране не хватает 100 тысяч «безопасников» https://safe.cnews.ru/news/top/2022-09-06_rossiya_bezzashchitna_pered

[9] Исследование: 77% российских компаний в 2023 году столкнулись с необходимостью расширить штат ИБ-специалистов https://www.cnews.ru/news/line/2023-05-31_issledovanie_77_rossijskih

[10] Мишурин, А.О. Подход к определению потребности общества в специалистах информационной безопасности с помощью математической модели противоборства сторон / А. О. Мишурин. — Текст : непосредственный // Молодой ученый. — 2010. — № 5 (16). — Т. 1. — С. 92-95. — URL: https://moluch.ru/archive/16/1611/

[11] Вирус Flame содержит команду самоуничтожения https://www.securitylab.ru/news/425557.php

[12] В новых Macbook обнаружен неизвестный вирус «Silver Sparrow» // Павел Степанцов https://csn-tv.ru/posts/id20261-v-novykh-macbook-obnaruzhen-neizvestnyi-virus-silver-sparrow

[13] Браницкий А.А. Обнаружение аномальных сетевых соединений на основе гибридизации методов вычислительного интеллекта http://www.spiiras.nw.ru/dissovet/wp-content/uploads/2018/06/branitskiy_dissertation.pdf

[14] Гусарова Н.Ф. Интеллектуальные системы в управлении социальными процессами. – СПб: Университет ИТМО, 2015. – 90 с. https://books.ifmo.ru/file/pdf/1888.pdf

[15] Селеменев А.В., Астахова И.Ф., Трофименко Е.В. Применение искусственных иммунных систем для обнаружения сетевых вторжений http://www.vestnik.vsu.ru/pdf/analiz/2019/02/2019-02-05.pdf

[16] Бурлаков М.Е. Алгоритм обнаружения вторжений в информационных сетях на основе искусственной иммунной системы https://ugatu.su/assets/files/documents/dissov/07/2017/BurlakovME/Dissert-BurlakovME.pdf

[17] Золотухин А.В., Тимохович А.С. Мультиагентная иммунная система обнаружения аномалий облачной среды https://cyberleninka.ru/article/n/multiagentnaya-immunnaya-sistema-obnaruzheniya-anomaliy-oblachnoy-sredy

Number571

Статья понравилась, но есть всё же небольшой комментарий:

Это не законы Природы, а всё же диалектические законы, если их так можно назвать.

Так например, при законе единства и борьбы противоположностей, атакующие и защищающие, являясь с одной стороны противоположностями друг к другу, начинают дополнять друг друга, если мы рассматриваем их действия в движении, а не в застывшей форме. Как пример, на ранних этапах, на краткосрочных перспективах атакующие производят свои атаки, например, с целью заработка, разрушая и деструктуризируя безопасность, в то время как уже в долгосрочных временных интервалах их действия наоборот рассматриваются не как со стороны последующих атак, а как со стороны их предотвращения. В конечном итоге, система защиты начинает залатывать дыры за счёт своего нападения, и тем самым, развивается.

Это же явление можно рассматривать также и со стороны закона отрицание отрицания, когда атакующий, начиная отрицать систему безопасности, порождает из первичного тезиса (системы) его антитезис (взломанную систему). Отрицая далее антитезис (в котором уже содержится сам тезис) мы находим сходства и различия обеих систем, порождая из них синтез (безопасную систему). И на этой же модели триады тезис-антитезис-синтез мы далее видим закон перехода количественных изменений в качественные, где ряд, массовость и количественность таковых атак приводит к формированию качества самих систем, повышающих при каждой новой атаке планку информационной безопасности.

Отличием законов Природы от диалектических законов является то, что при рассмотрении законов Природы мы проводим связи и ассоциации с информационной безопасностью, в то время как диалектика уже представляет общий метод познания движения и развития. Иными словами, диалектике нет надобности создавать дополнительные связи и ассоциации, потому как диалектика и есть их описание. Вследствие этого, при помощи диалектики, мы можем описывать не только законы Природы, но и всё, что имеет движение, развитие. В то время как законы Природы всё же не способны описывать любое движение, например развитие Физики сложно как-то описать законами Природы, орудуя такими терминами как гомеостаз, адаптация, иммунитет, эпидемия и прочее.

saipr

Да, надо повторить классику и перечитать "Диалектику природы" Фридриха Энгельса.

Спасибо за развёрнутый комментарий.

payusova Автор

Спасибо за профессиональный комментарий! Очень красивое раскрытие процессов ИБ через диалектику.