В конце 2019 года мы, специалисты экспертного центра безопасности Positive Technologies (PT Expert Security Center, PT ESC), обнаружили новую группировку, которую назвали Space Pirates. О том, кого атакуют «пираты» и какие используют техники, мы писали в нашем блоге в мае 2022-го.

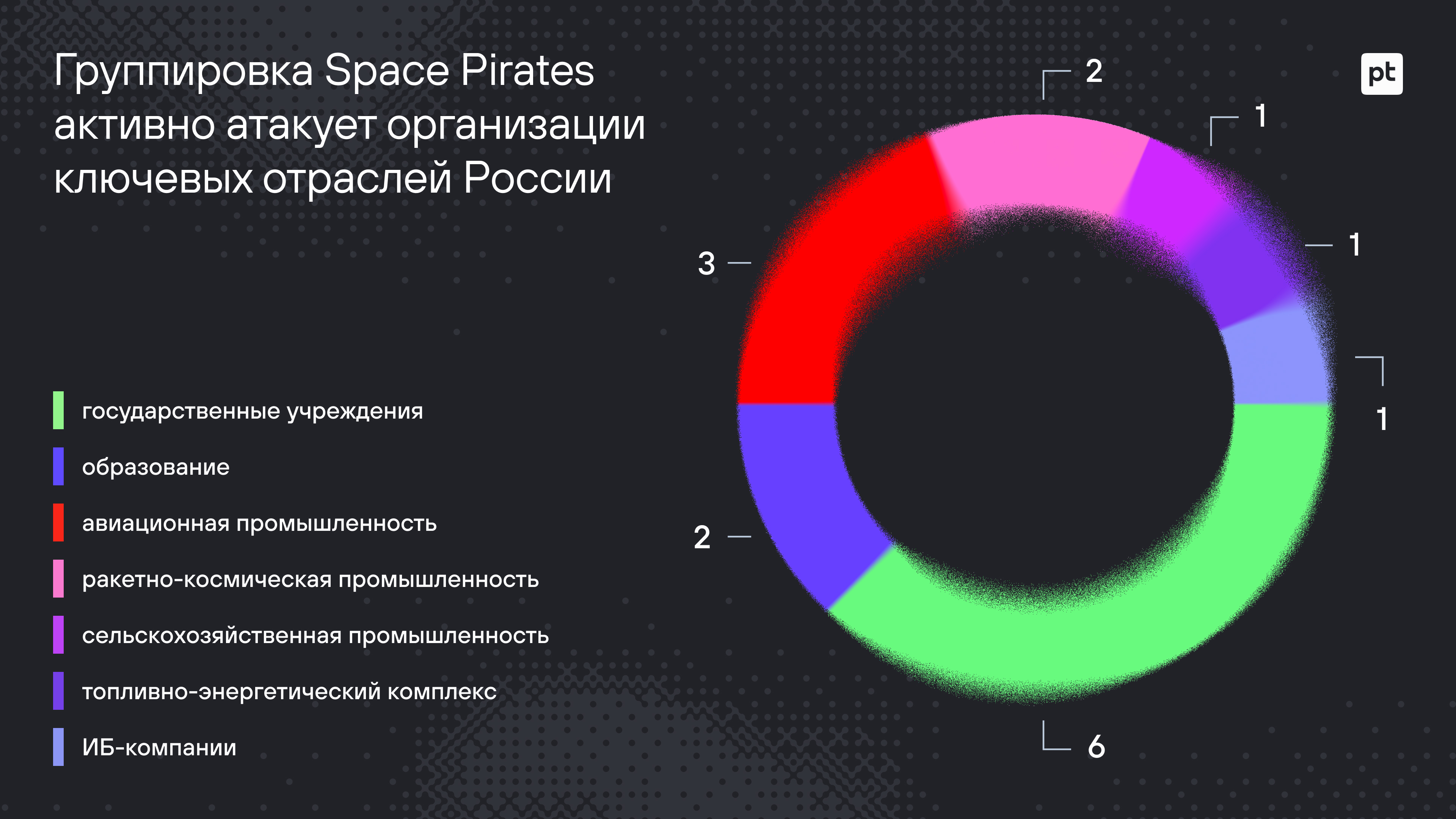

Основными целями злоумышленников по-прежнему являются шпионаж и кража конфиденциальной информации. Однако Space Pirates расширила географию атак и сферу своих интересов. В течение года мы часто сталкивались с группировкой во время расследований кибератак и с уверенностью можем сказать: ее жертвами за последний год стали по меньшей мере 16 организаций в России. Среди новых жертв нам удалось выявить государственные и образовательные учреждения, предприятия авиационной, ракетно-космической и сельскохозяйственной промышленности, военно-промышленного и топливно-энергетического комплекса и компании, занимающиеся информационной безопасностью. Кроме того, было атаковано министерство в Сербии.

В новой статье о Space Pirates рассказываем, кто с большой вероятностью стоит за атаками, как изменились география и масштаб угроз в отношении России, а также о том, какие новые и улучшенные инструменты появились в их арсенале.

Ознакомиться со всеми деталями расследования и получить индикаторы компрометации можно по ссылке.

Новинки сетевой инфраструктуры

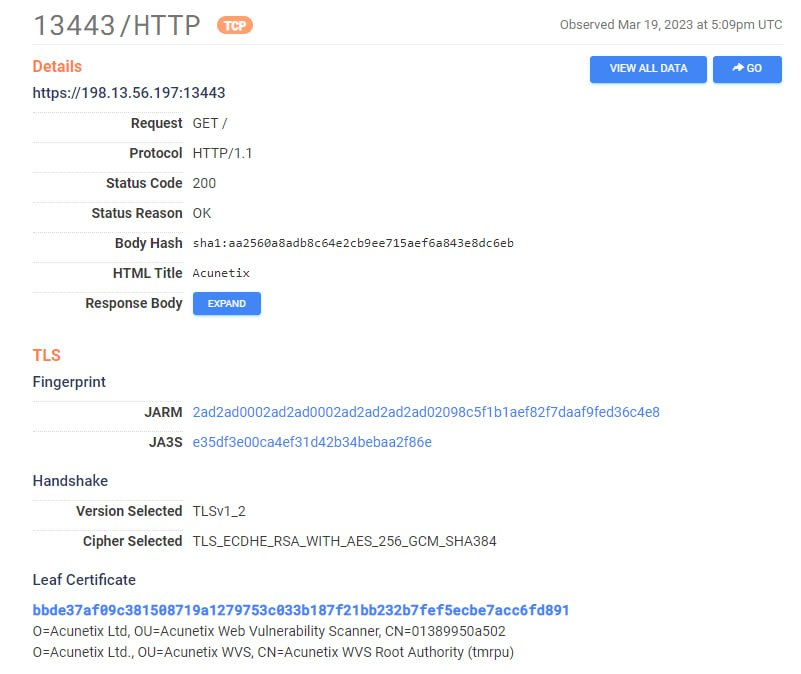

На одном из управляющих серверов мы обнаружили сканер Acunetix. Это говорит о вероятном векторе атаки через эксплуатацию уязвимостей, который мы раньше не наблюдали.

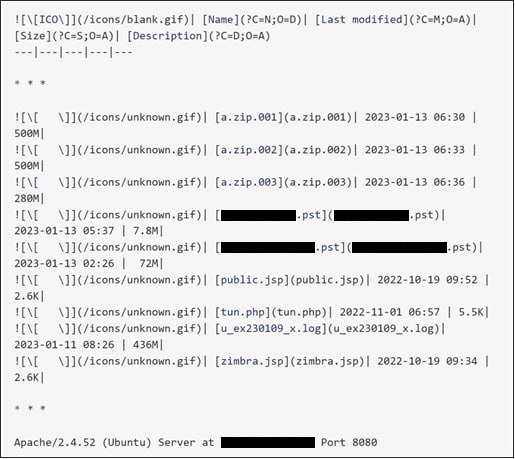

Как мы заметили во время расследований, целью группы среди прочего являются почтовые архивы PST. К примеру, ошибка конфигурации управляющего сервера Space Pirates позволила нам изучить его содержимое и обнаружить два почтовых архива одного из министерств Сербии.

Помимо украденных данных на сервере обнаружены веб-шелл Godzilla и обфусцированный туннель Neo-reGeorg.

Группировка также начала использовать ВПО ShadowPad. Этот факт мы заметили в рамках отслеживания изменений в инфраструктуре хакеров с помощью внутренней автоматизированной системы ScanDat: получили уведомление о появившейся цепочке SSL-сертификатов, свойственных указанному ВПО. О цепочке мы писали в одном из предыдущих отчетов. В дальнейшем при расследовании инцидента у клиента мы смогли обнаружить ShadowPad, используемый Space Pirates.

Deed RAT, или Любимый бэкдор «пиратов»: что нового

Практически в каждом расследовании мы наблюдали применение группировкой бэкдора Deed RAT. На наш взгляд, Space Pirates отходят от использования других бэкдоров.

Deed RAT продолжает разрабатываться. При расследовании инцидента на одном из зараженных устройств мы обнаружили также и 64-битную версию этого ВПО. Структура заголовка ее основного модуля и плагинов почти не отличается от 32-битной версии и выглядит следующим образом:

struct SectionHeader {

DWORD VirtualSize;

DWORD SizeOfRawData;

};

struct ModuleHeader {

DWORD Signature; // 0xDEED4554

DWORD ModuleId;

DWORD EntryPoint;

QWORD OriginalBase;

DWORD AbsoluteOffset;

SectionHeader Sections[3];

DWORD RelocationsVirtualSize;

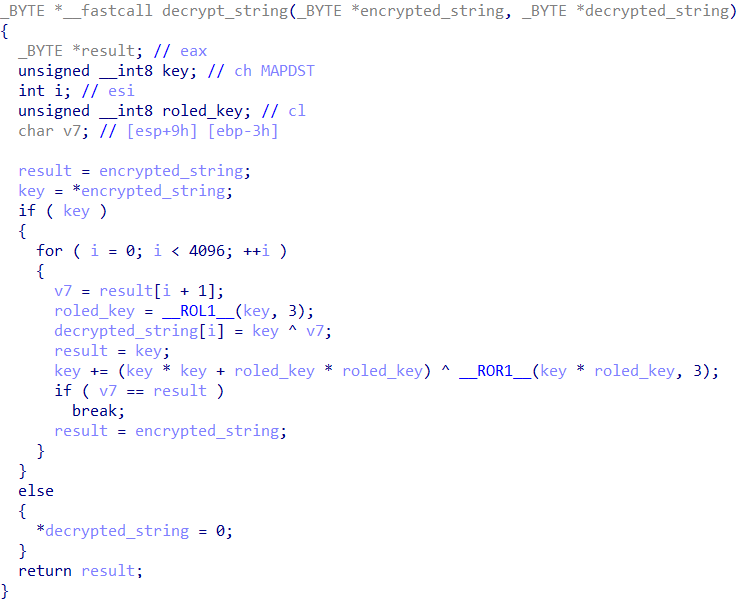

};В новых версиях несколько изменился алгоритм расшифрования строк. Если раньше указывалась длина каждой строки, то теперь этого нет, а строки завершаются нулевым байтом.

На зараженных Deed RAT компьютерах нам удалось обнаружить два новых плагина, полученных динамически с контрольного сервера. Первый называется Disk, имеет идентификатор 0x250 и используется для работы с дисками. Особенностью этого плагина является то, что он, по сути, является оберткой над Windows API. Disk поддерживает десять сетевых команд.

Второй плагин называется Portmap и имеет идентификатор 0x290. Вероятно, злоумышленники взяли за основу утилиту ZXPortMap, которую часто используют азиатские группировки. Плагин применяется для перенаправления портов (port forwarding) и поддерживает три сетевые команды, каждая из которых является режимом работы. Описание команд, поддерживаемых плагинами, и конфигурации новых версий Deed RAT можно найти в полной версии расследования.

Интересный факт и атрибуция группировки

В ходе расследования мы обратили внимание на интересную особенность — в конфигурации постоянно фигурирует число 4: четыре дня, в которые бэкдору запрещено работать, четыре ссылки на C2-серверы, четыре ссылки на прокси-серверы, четыре процесса для инжекта, четыре DNS-сервера, четыре адреса DoH. Дело в том, что в китайском языке иероглиф 四, обозначающий цифру 4, произносится так же, как и иероглиф 死, обозначающий смерть, только с другой интонацией, — потому число считается несчастливым. Это дает нам все основания полагать, что группировка предположительно имеет китайские корни.

Voidoor: новинка от Space Pirates

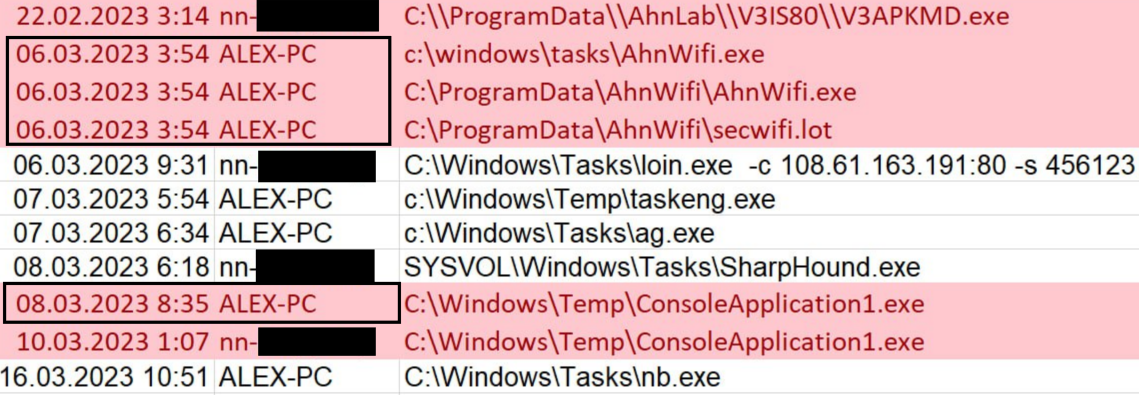

В ходе одного из расследований мы получили неизвестный ранее образец ВПО, отличающийся своей функциональностью. По выстроенному таймлайну появления образца на зараженном устройстве мы предположили, что вредонос был доставлен через уже установленный на компьютере Deed RAT и принадлежит группировке Space Pirates. В дальнейшем мы в этом убедились. ВПО мы назвали Voidoor — по имени контрольного сервера и классу «бэкдор».

Voidoor скомпилирован в конце 2022 года, представляет собой 32-битный файл формата EXE и содержит PDB-путь C:\_\Project1\Release\Project1.pdb. Большинство строк внутри зашифрованы XOR на 0x22. Жизненный цикл этого ВПО можно поделить на следующие части:

1. Подготовка.

2. Работа с репозиториями на GitHub.

3. Закрепление в системе.

4. Взаимодействие через форум voidtools.

5. Взаимодействие через GitHub.

Подробности о каждом этапе жизненного цикла Voidoor ищите в полной версии разбора.

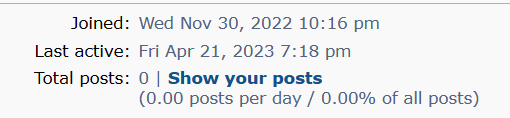

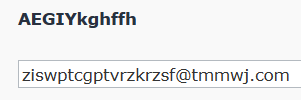

Форум voidtools построен на движке phpBB и стал для нас кладезем полезной информации.

Примечательно, что для того, чтобы иметь возможность отправлять письма на этом форуме, необходимо проявить активность (для новых пользователей устанавливается ограничение на создание писем).

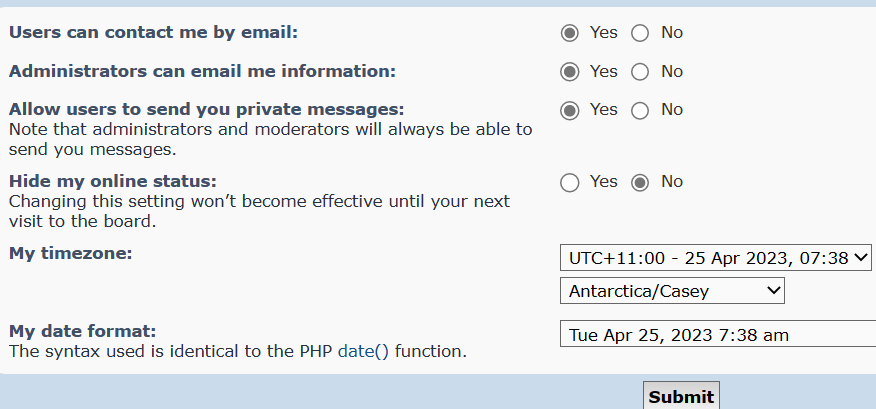

Настоящей находкой оказалась функция под названием «Remember Me» login keys. Она позволяет управлять активными сессиями, токены которых хранятся на клиентской части. Это можно использовать, например, в случае кражи устройства, чтобы удалить ключ из списка. Доступ к профилю потеряется, и потребуется вновь ввести имя пользователя и пароль. Эта функциональность разработана очень давно (объяснение сценария использования приведено в сообщении на форуме phpBB от 2004 года) и оценена нами как опасная.

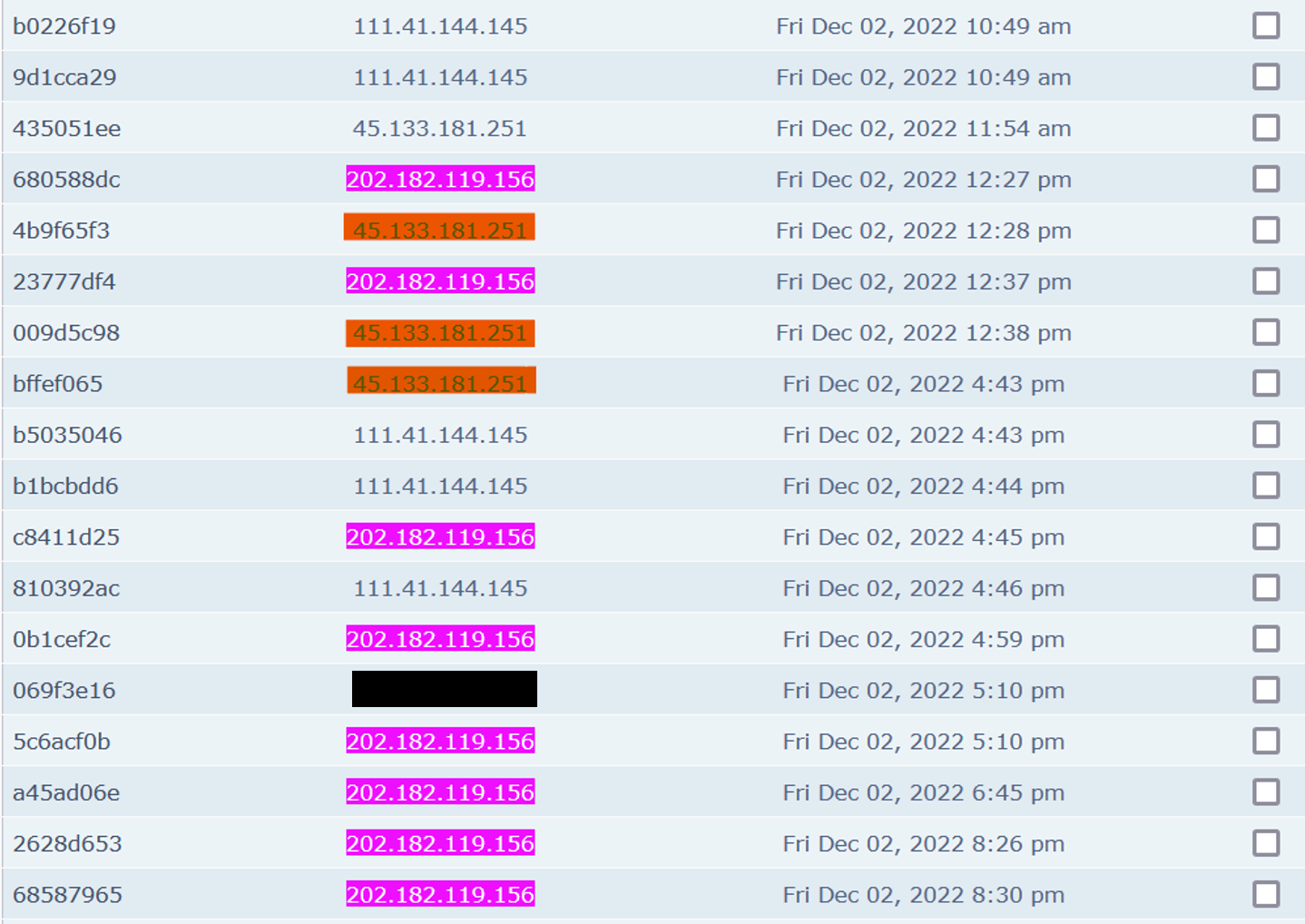

Мы обнаружили более 3,5 тысяч событий входа с 73 уникальных IP-адресов и установили факт принадлежности voidoor APT-группировке, найдя серию входов с адресов Space Pirates в первые дни после регистрации учетной записи. Соотнеся их с действиями в репозиториях GitHub, мы определили, что эти входы происходили на стадии разработки и тестирования вредоносного ПО.

Семпл переходит в режим общения с помощью команд на GitHub. Для этого в репозитории 919A… выполняется поиск файла, название которого состоит из двух частей: строки такого же типа, как возвращаемое командой значение, и идентификатора.

Кто же разработчик ВПО

В рамках анализа репозиториев GitHub мы без труда выделили стадии тестирования и непосредственной эксплуатации вредоносного ПО. Зная, что имя устройства хакера — desktop-94kt1vq, нашли блог на Chinese Software Developer Network.

Пользователь активно пишет посты (177 оригинальных публикаций на момент исследования), и, что важно для нас, его имя в системе X пересекается с именем, используемым в ходе работы C2-сервера. Среди прочих интересных постов у него есть публикации о хранении файлов на GitHub, работе с IDA Pro и обратной разработке в принципе, о ядерном программировании. Мы также обратили внимание на описание профиля.

Блог посвящен в основном пентесту, анализу уязвимостей и описанию внутренних механизмов Windows. Сопоставив факты (одинаковое имя компьютера и пользователя, релевантные навыки), мы можем с определенной долей уверенности предположить, что этот человек является одним из разработчиков (если не единственным) рассматриваемого вредоноса.

Группировка часто использует инструменты, написанные на языке Go и обфусцированные при помощи Garble. Кроме того, мы обнаружили самописную утилиту, которой нет в публичном доступе и которую, на наш взгляд, разработала Space Pirates (ее функциональность и особенность работы описаны здесь).

Мы продолжаем мониторинг и реагирование на угрозы, в том числе связанные со Space Pirates. Следите за нашими расследованиями. Больше отчетов PT Expert Security Center, посвященных новым образцам ВПО, активности APT-группировок, техникам и инструментам хакеров, можно найти в блоге.

NutsUnderline

а может у него в профиле и WeChat есть? можно было бы сеанс полного разоблачения устроить.