В 2022 году одна промышленная компания пригласила нас, специалистов PT Expert Security Center, расследовать киберинцидент. В ее скомпрометированной инфраструктуре мы обнаружили образцы не встречавшегося ранее вредоносного ПО. Дальнейший анализ показал, что это сложный модульный бэкдор с хорошо проработанными архитектурой и транспортной системой. В его имени компиляции есть строка «MATA», а еще он может долго и незаметно работать в захваченных системах, поэтому мы дали ему имя MataDoor.

Стоящая за его созданием новая киберпреступная группировка, которую мы назвали Dark River, целенаправленно атакует промышленные предприятия. На данный момент известно всего четыре случая применения MataDoor в атаках, причем все жертвы этого опасного вредоноса связаны с оборонкой. По нашим данным, бэкдор нацелен на шпионаж и хищение секретов российского ОПК.

Подробнее о способах его доставки и устройстве, а также о том, как MataDoor внедряется в инфосистемы и действует, рассказываем в этом посте.

Полный разбор вредоносной программы с детальным описанием его компонентов и схемы работы доступен в нашем блоге.

Классика: в начале был фишинг

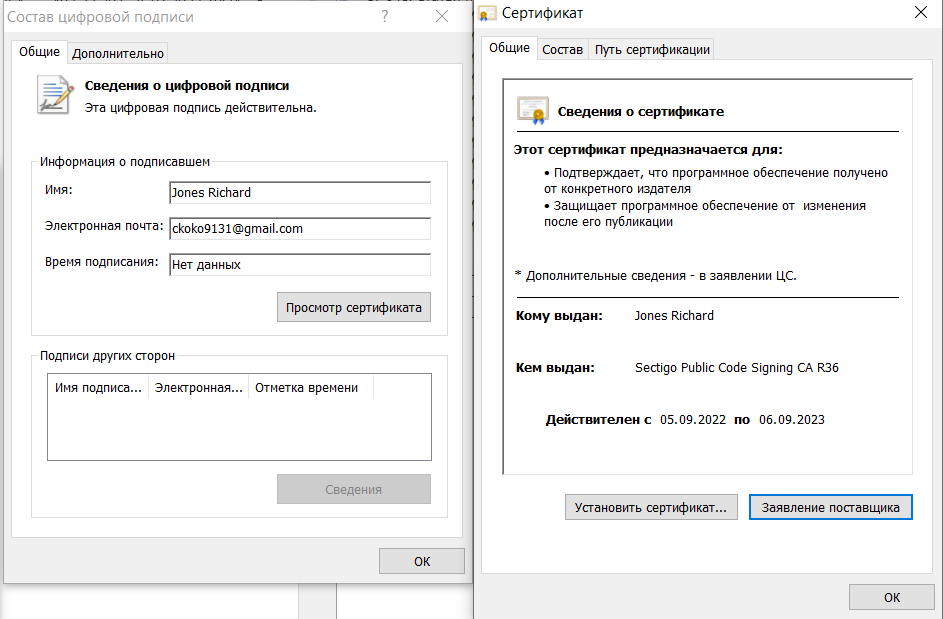

Когда мы впервые столкнулись с MataDoor при расследовании инцидента, выяснилось, что имена файлов этого вредоноса были похожи на имена легального ПО, установленного на зараженных устройствах, а у ряда образцов была действительная цифровая подпись. Исполняемые файлы и библиотеки также были обработаны протектором Themida для усложнения их анализа и обнаружения.

Мы предполагаем, что начальным вектором внедрения бэкдора было фишинговое письмо с вложением — документом в формате DOCX на актуальную для деятельности атакованного предприятия тему. Документ содержал в себе эксплойт для уязвимости CVE-2021-40444. Восстановить полную цепочку атаки нам не удалось, однако корреляция времени начала активности вредоноса и времени отправки письма позволяет предположить, что источником внедрения бэкдора стал именно вредоносный документ.

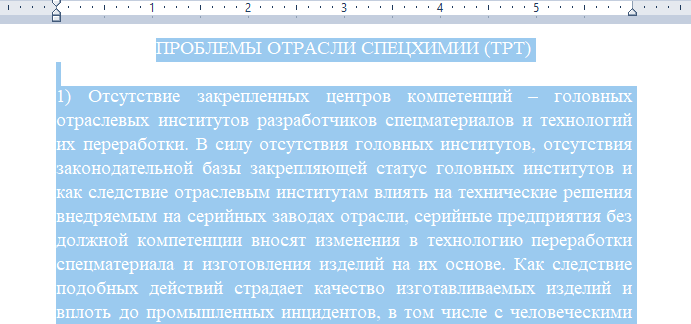

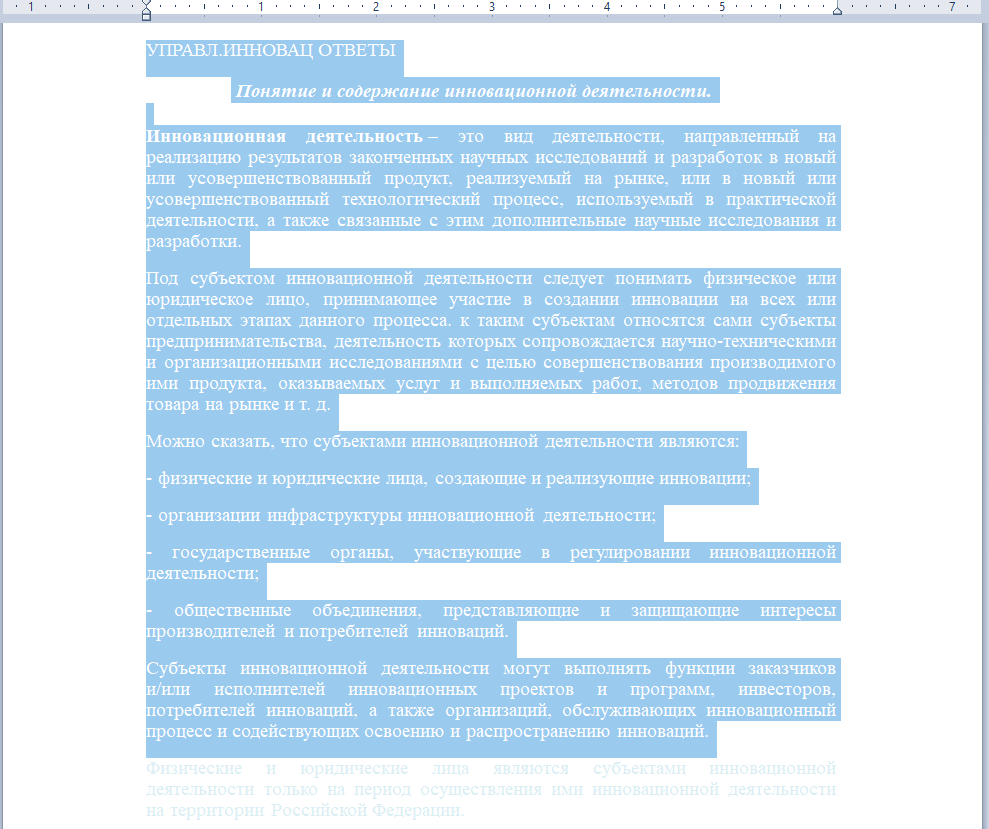

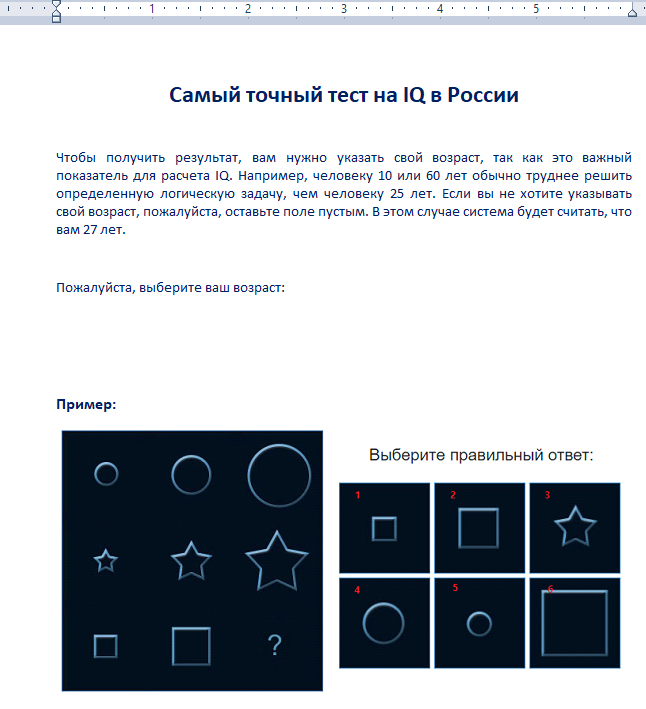

Этот случай не был единичным: аналогичные сообщения, содержащие документы с эксплойтами для CVE-2021-40444, рассылались на российские предприятия оборонно-промышленного комплекса в августе-сентябре 2022 года. Часть из них по содержанию относилась к сфере деятельности атакованных предприятий, а часть была просто составлена так, чтобы привлечь внимание адресата. При этом все письма побуждали сотрудников активировать режим редактирования документа — это необходимое условие для отработки эксплойта.

Оформление, в котором выполнены приведенные документы, побуждает пользователя включить режим редактирования и сменить цвет шрифта на более контрастный. При включении режима редактирования происходит загрузка и выполнение вредоносной полезной нагрузки с контролируемого атакующими ресурса вследствие эксплуатации уязвимости CVE-2021-40444. Саму полезную нагрузку получить не удалось, так как на момент начала расследования серверы с ней были недоступны.

При анализе свойств этих документов мы выявили, что URL, с которого загружается полезная нагрузка эксплойта, закодирован в формате HTML encoding:

Отметим, что при анализе массива документов, эксплуатирующих уязвимость CVE-2021-40444, использование данного способа кодирования URL полезной нагрузки встречалось только в приведенных документах. Это позволяет предположить, что исследованные рассылки могут быть реализованы одним инициатором.

Есть также определенные сходства данных рассылок с фишинговыми письмами, направленными в адрес российских оборонных предприятий в сентябре 2021 года. Сведения о них опубликовала компания Malwarebytes. В ее отчете упоминалась рассылка с приложением в виде документа в формате DOCX, якобы направленная отделом кадров предприятия с требованием заполнить приведенную в документе таблицу. При активации режима редактирования документа происходила эксплуатация уязвимости CVE-2021-40444 с последующим выполнением вредоносного содержимого.

Что интересно: один и тот же способ кодирования URL полезной нагрузки вредоносного документа позволяет предположить, что у описанных выше рассылок 2021 и 2022 года один и тот же инициатор.

В пользу этого также говорят следующие факты:

полезная нагрузка в рассылках от сентября 2021 года и некоторые экземпляры бэкдора MataDoor, выявленные в 2022 году, были подписаны сертификатами Sectigo;

доменные имена серверов с полезной нагрузкой всех упомянутых выше вредоносных документов зарегистрированы в регистраторе namecheap. Там же зарегистрированы доменные имена С2 MataDoor;

объектами всех описанных атак стали российские предприятия оборонно-промышленного комплекса.

Элементы сетевой инфраструктуры, использованной при атаках на разные организации, не имеют пересечений между собой. Информация о реквизитах, на которые зарегистрированы домены, скрыта.

Некоторые сведения о характеристиках бэкдора MataDoor был опубликованы «Лабораторией Касперского» в разделе Southeast Asia and Korean Peninsula отчета APT trends report Q2 2023. В этом отчете данный бэкдор, названный MATAv5, связывался с активностью группировки Lazarus.

Что интересно: в ходе проведенного исследования нам не удалось однозначно атрибутировать автора этого инструмента; в связи с этим мы присвоили группировке, инициировавшей атаку на предприятие ОПК, наименование Dark River — по имени River, указанному в поле Author некоторых упомянутых фишинговых документов.

Препарируем коварный вредонос

Главная особенность MataDoor — беспрецедентная сложность внутренней архитектуры. Анализ кода бэкдора показывает, что в разработку данного инструмента были вложены большие ресурсы. Это хорошо проработанный вредонос, с индивидуальной разработкой в плане транспорта, скрытности и архитектуры.

Еще один любопытный момент: группировка не стала использовать коробочные решения, многие протоколы бэкдора были намеренно реализованы самостоятельно. Его большая и сложная транспортная система позволяет гибко настраивать коммуникацию с командой оператора, с сервером, чтобы оставаться скрытым и незамеченным. Это вредоносное ПО может действовать даже в логически изолированных сетях, вытаскивать и передавать данные откуда угодно.

Запуск и закрепление

Бэкдор представляет собой DLL, которая, помимо стандартной функций DllMain, экспортирует функцию DllRegisterServer — она позволяет запускать полезную нагрузку при вызове через стандартную программу Windows Regsvr32, выполняющую регистрацию элементов управления OLE в системном реестре. Фактически обе функции — DllMain и DllRegisterServer — выполняют одни и те же действия, инициализируя бэкдор и запуская основную логику его выполнения в отдельном потоке.

Однако во всех известных случаях бэкдор выполняется с помощью дополнительного компонента loader service — службы Windows, которая выполняется автоматически при запуске системы, за счет чего обеспечивается в том числе и закрепление в системе. Loader service не выполняет никаких действий, кроме запуска DLL c бэкдором, путь к которой задается в его конфигурации. Конфигурация загрузчика, как и конфигурация самого бэкдора, зашифрована алгоритмом AES в режиме Cipher Feedback (CFB).

Во всех исследованных образцах в качестве ключа расшифровки конфигурации применяется последовательность 29 23 BE 84 E1 6C D6 AE 52 90 49 F1 F1 BB E9 EB, которая представляет собой последовательность из первых 16 байт, сгенерированных линейным конгруэнтным генератором X[n] = (0x343fd × X[n-1] + 0x269ec3) mod 0xffffffff, где в качестве seed (X[0]) использовано число 1. Данный генератор соответствует реализации функции rand() из библиотеки стандартных функций языка C, реализованной Microsoft (Microsoft C Runtime).

Отметим, что компоненты данного ВПО имеют характерные имена компиляции, загрузчики — loader_service_raw_win_intel_64_le_RELEASE.dll, бэкдоры — MATA_DLL_DLL_PACK_**********_win_intel_64_le_RELEASE.dll, где на месте ********** указывается некоторая дата. Мы исследовали варианты бэкдоров со следующими именами компиляции:

MATA_DLL_DLL_PACK_20221013_011_win_intel_64_le_RELEASE.dll, MATA_DLL_DLL_PACK_20221006_011_win_intel_64_le_RELEASE.dll, MATA_DLL_DLL_PACK_20221013_011_win_intel_64_le_RELEASE.dll.

Из-за строки «MATA» в имени компиляции бэкдор и получил наименование MataDoor.

Что интересно: имена исполняемых файлов загрузчика и вредоноса подбираются атакующим при установке бэкдора отдельно для каждого скомпрометированного узла, чтобы мимикрировать под имена файлов легитимного ПО. Например, если в системе присутствует легитимный исполняемый файл с именем

1cv8.dll, имя файла ВПО может иметь вид1cv8u.dll. Во многих случаях мы отметили схожесть имен загрузчика и бэкдора, например:dlpsvc.dll— имя файла загрузчика,dlpsvcHelper.dll— имя файла бэкдора.

Общая архитектура

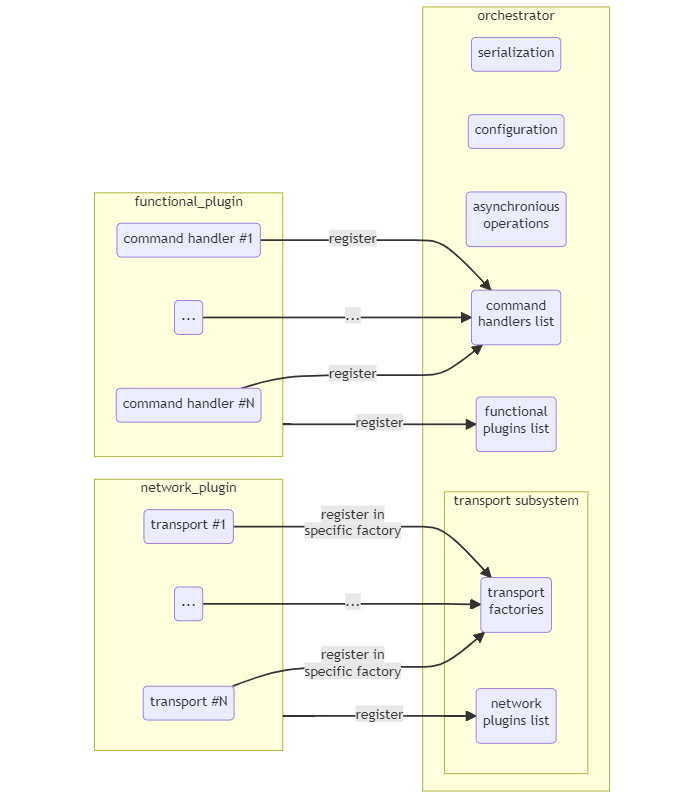

Исследованный образец представляет собой модульный бэкдор, состоящий из ядра (оркестратора) и модулей (плагинов). Ядро включает в себя следующую функциональность:

предоставление механизма сериализации данных, для чего используется свой, кастомный формат;

работа с конфигурацией бэкдора;

прием и обработка команд от управляющего сервера (С2);

предоставление механизма выполнения асинхронных операций;

работа с плагинами.

Детальный разбор устройства плагинов (модулей) бэкдора, схемы работы этого ВПО и обзор компонентов его транспортной подсистемы читайте в полном отчете.

Как защититься от MataDoor

Наш анализ показал, что для группы Dark River характерен тщательный выбор объектов атаки и точечный подход: об этом свидетельствуют целенаправленные рассылки, посвященные деятельности атакуемых предприятий. Расследование еще раз подтвердило, что предприятия российского ОПК продолжают оставаться мишенями в целевых атаках, а киберпреступники постоянно совершенствуют свои инструменты и разрабатывают все новые вредоносные программы. При этом атрибутировать такие атаки очень сложно: используемая сетевая инфраструктура для каждого атакуемого объекта разворачивается отдельно и не имеет каких-либо пересечений с другими вредоносными кампаниями.

Для защиты корпоративных систем от внедрения бэкдора MataDoor мы рекомендуем принимать следующие проактивные и профилактические меры:

Использовать песочницы, позволяющие выявлять даже такое сложное ВПО с помощью анализа поведения файлов в виртуальной среде, а также анализаторы трафика.

Dark River применяет почтовый фишинг, поэтому мы также советуем придерживаться стандартных правил кибергигиены: осторожнее относиться к входящим электронным письмам, сообщениям в мессенджерах и социальных сетях, не переходить по сомнительным ссылкам и не открывать подозрительные вложения.

Поскольку в некоторых атаках киберпреступники использовали взломанные почтовые ящики, необходимо учесть, что они могут прибегнуть к социальной инженерии. Поэтому обращайте также внимание на то, есть ли в письме нетипичные для переписок в вашей компании вложения, верна ли подпись, мог ли вам написать отправитель и насколько его вопрос в ваших компетенциях.

Денис Кувшинов и Максим Андреев при участии команд incident response и threat intelligence PT Expert Security Center

Читайте также в нашем хаброблоге:

Space Pirates разбушевались: масштабные атаки на Россию, загадочная четверка и блогер-разработчик

Группировка Cloud Atlas — угроза для госсектора России и стран Азии и Восточной Европы

Больше отчетов PT Expert Security Center, посвященных новым образцам ВПО, активности APT-группировок, техникам и инструментам хакеров, можно найти в блоге.

Комментарии (14)

3ycb

27.09.2023 09:44+2Блять, я недоумеваю. Предприятие ВПК. Чего уж проще, открывать все эти word документы, ссылки и т.д. в линуксе по умолчанию и все. Что сложного? Не квантовая физика.

0mogol0

27.09.2023 09:44-1угу, и весь необходимый юзеру софт запускать на линуксе...

Или держать две машины на одной у юзера стоит почтовый клиент под линуксом, а на второй винда и необходимые (для выполнения его обязанностей) программы. А дальше он ручками открывает файл на линуксе, и если нужно, пересылает себе этот файл на машину с виндой.

Задача: догадайтесь, как быстро пользователь настроит автоматический форвард всех сообщений на виндовую машину?

pae174

27.09.2023 09:44+1А под Линукс что, не бывает зловредов что ли?

3ycb

27.09.2023 09:44-3А под Линукс что, не бывает зловредов что ли?

Бывает, наверное. Но речь идет не о том чего бывает, а чего нет, а о том, что в Линуксе надо ОЧЕНЬ постараться, чтобы подхватить какую-то гадость, как в анекдоте с албанским вирусом. Случайно, мимоходом, открыв документ в письме или зайдя на левый сайт, в форточках — сплошь и рядом. Ну-ка, ну-ка, где вы последний раз слышали о заражении такого рода в Линуксе? И чтобы он нанес ущерб, зашифровав всю систему и всю локальную сеть. В ссылках, что вы привели, речь вроде о многих зловредах, но они не смогут сами попасть в систему, только уж совсем дырявое, типа пароль для ssh 12345. Нет технических подробностей, как он может заразить не имея рут прав. Желтизна в заголовках короче и бла-бла-бла страшилки. Неубедительно. Формально, Вы может и правы, но статистически — ни о чем.

pae174

27.09.2023 09:44+2Ну-ка, ну-ка, где вы последний раз слышали о заражении такого рода в Линуксе?

Две недели назад.

https://www.mozilla.org/en-US/security/advisories/mfsa2023-40/

3ycb

27.09.2023 09:44-2Не убедили опять. Это описание пофиксеного бага. Там нет нигде речи о конкретном заражении и последствиях на Линукс системе. На Хабре часто пишут о подробных расследованиях всевозможных зловредов, с конкретными примерами, путями заражения и последствиями и что-то я не припоминаю похожего такого этакого не для форточек. 99.99% для Винды. Возможно я упустил, допускаю такое и оставил 0.01%. Но из раза в раз читая о зловредных dll, docx и видя в примерах скриншоты из Винды, постоянно недоумеваю, чего уж проще то все подозрительное и присланное открывайте в Линуксе и на 99.99% убережете себя от стонов и воплей. A разные желтушные заголовки, типа "10 лет троян ускользал от антивирусов" в 4pda, так себе аргумент.

pae174

27.09.2023 09:44Там нет нигде речи о конкретном заражении и последствиях на Линукс системе.

Там написано "We are aware of this issue being exploited in other products in the wild" == Уязвимость уже эксплуатируется злоумышленниками на протяжении какого-то неопределенного времени и будет эксплуатироваться пока юзера не обновят уязвимый софт. Эта уязвимость позволяет выполнить на машине юзера произвольный код просто по факту просмотра картинки на странице сайта или внутри письма. Запускать что-либо и выполнять какие-то действия от юзера не требуется. Злонамеренный код в принципе может быть чем угодно. То есть это может быть как какой-то ранее написанный вирус, так и что-то новое. Если зловред уже прошёл в систему через эту уязвимость и успел закрепиться в системе, то он продолжит там работать даже после обновления уязвимого софта.

Так что в сухом остатке совет "открывать только на Линуксе" на самом деле ничего не дает - зловред запустится и на нём тоже, получив доступ ко всему тому, к чему имеет доступ сам пострадавший юзер.

3ycb

27.09.2023 09:44Повторю, там нет подробного описания каким образом он укореняется и насколько серьезно зловред повреждает систему. Вы спорите не со мной, Вы спорите со статистикой. Практика показывает, что для того чтобы уничтожить UNIX-о подобную систему и окружение надо ОЧЕНЬ ПРЕОЧЕНЬ постараться, в отличие от Винды. Поэтому открывать в Линуксе, на самом то деле, таки да убережет от последствий в 99% случаев. Кроме того, я умолчал, как о само собой разумеющемся, что эта линукс машина должна быть отделена от внутренних сетей и не содержать критичных данных и секретов. Даже если она повредится, то восстановить ее из образа, типа LiveCD. Короче, не нужно дорогостоящего оборудования и коллайдеров для первого рубежа обороны от зловредов. А тот кто это понимает(а что тут сложного), но игнорирует, ССЗБ

Мне даже несколько странно, что такие элементарные, само собой разумеющиеся вещи вызывают возражения и минусы(на сами минусы мне насрать, не понимаю мотивы минусующих).

3ycb

27.09.2023 09:44+4Или держать две машины на одной у юзера стоит почтовый клиент под линуксом, а на второй винда и необходимые (для выполнения его обязанностей) программы.

Именно. Все что приходит снаружи периметра, должно быть физически изолированно.

догадайтесь, как быстро пользователь настроит автоматический форвард всех сообщений на виндовую машину?

Напомню вам, это предприятие ВПК. У пользователя не должно быть таких прав в системе, только у админа. Более того, если уж без форточек ну никак, то виндовая машина не должна быть подключена к внешней сети вообще, а сидеть где-то глубоко внутри за всякими хардверными файрволами и огорожена по самые помидоры. UAC должен быть настроен на максимальное ограничение. Либо вообще только рабочая станция, тонкий клиент к терминальному серверу. Должен быть свой интранет предприятия и все. Никакой связи наружу. Хочешь в одноклассники, дождись окончания рабочего дня и дома делай что хочешь.

aegoroff

27.09.2023 09:44+2В теории все верно, но работают реальные люди со своими слабостями, - безопасность работает только тогда, когда она удобна и незаметна, а все эти ДОЛЖНО, НАДО - не работают. Можно объяснить (и контролировать) одному, десяти, ну пусть 100 людям, но если их тысячи - обязательно найдется слабое звено и все насмарку - одна дырка, и вся выстроенная, дорогостоящая оборона рухнет

vin2809

27.09.2023 09:44"но если их тысячи - обязательно найдется слабое звено и все насмарку - одна дырка, и вся выстроенная, дорогостоящая оборона рухнет".

Согласен, такое предприятие нужно или закрывать, или перепрофилировать, например, в "Зеленстрой".

При СССР моего знакомого уволили и чуть не посадили, за то, что он после работы со спецдокументами не сдал промокашку, на которой расписывал ручку.

Я считаю, что "работают реальные люди со своими слабостями" это отмазка для сотрудников-кадровиков, чтобы прикрыть свои недоработки.

MAXH0

Он реально атакует ВПК.. Или просто выявлен только там, просто потому, что там ищут.

А так интересный детектив.