Недавно пришлось столкнуться со спамящим php-скриптом. Виновник был найден и уничтожен, дыра закрыта… Оставался вопрос с блэклистами. В частности перестала доходить почта на Gmail (reject).

Решил я настроить почту «как надо» — SPF, DKIM и попробовать настроить DMARC.

Оговорюсь сразу — я даже не пробовал разобраться с макросами и не настраивал aspf/adkim (хоть и написал о них).

Описан в RFC7489.

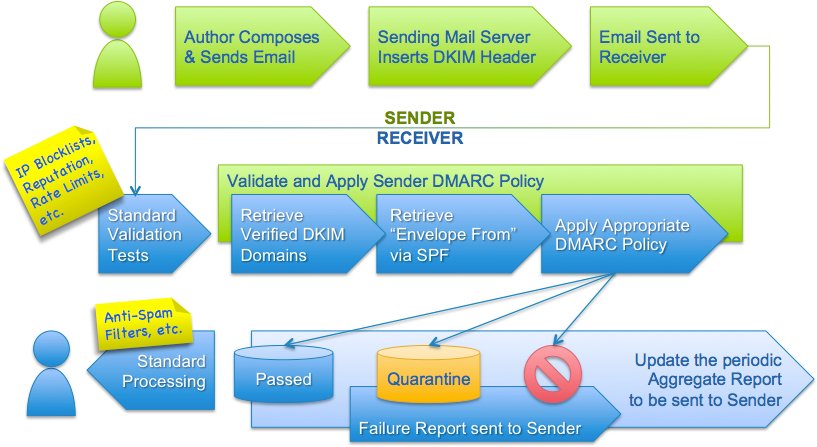

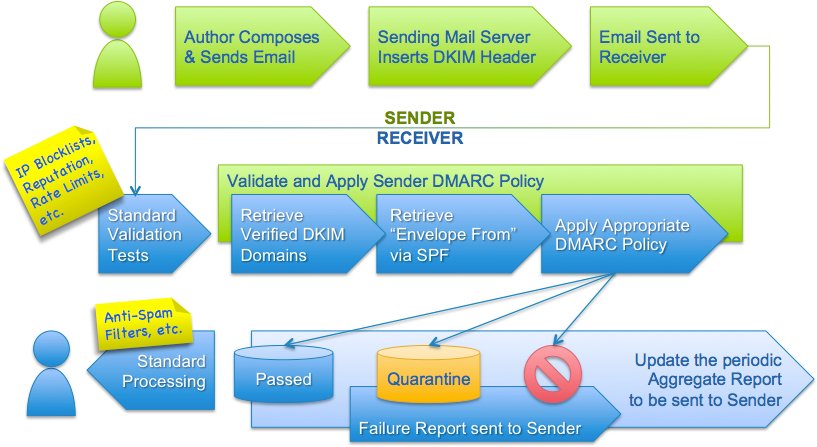

DMARC задает политику как проверять приходящую почту в этом домене и что делать если письма не проходят аутентификацию SPF или DKIM. На картинке показано на каком этапе вступает в работу DMARC.

Можно почитать документацию и постигнуть Дзен, а можно настроить самую базовую политику — настраивается очень просто — к домену добавляется запись

Но такая настройка подходит только в случае единичного сервера и только если вам всё равно доходит почта или нет. Более правильная политика, учитывающая наличие поддоменов с которых может слаться почта и позволяющая получать отчеты:

Есть также такой параметр как

Такая политика:

— позволяет получателям почты самим принимать решения что с ней делать;

— охватывает как основной домен (

— устанавливает почтовый адрес для принятия ежедневных отчетов о доставке почты (

Это, разумеется, не всё, но для группы вебсерверов на этом можно и остановиться. А я, пожалуй, продолжу…

Сам по себе DMARC прост, сложности наступают с применением политик

Тут всё зависит от ваших потребностей:

Для вебсерверов я бы рекомендовал простой DMARC, указанный мною ранее:

В любом случае начинать нужно с такой политики и какое-то время нужно мониторить чтобы все письма приходили. Далее можно сменить политику на

При перенастройках SPF/DKIM также неплохо выставлять

Решил я настроить почту «как надо» — SPF, DKIM и попробовать настроить DMARC.

Оговорюсь сразу — я даже не пробовал разобраться с макросами и не настраивал aspf/adkim (хоть и написал о них).

Что такое DMARC?

Описан в RFC7489.

DMARC задает политику как проверять приходящую почту в этом домене и что делать если письма не проходят аутентификацию SPF или DKIM. На картинке показано на каком этапе вступает в работу DMARC.

Настройка DMARC

Можно почитать документацию и постигнуть Дзен, а можно настроить самую базовую политику — настраивается очень просто — к домену добавляется запись

Базовый DMARC

_dmarc.domain.tld IN TXT "v=DMARC1; p=<policy>;"p — policy — политика, может быть:none — не принимать никаких особых действий, всё на усмотрение почтовика;quarantine — отпарвить в спам;reject — не принимать письмо.Но такая настройка подходит только в случае единичного сервера и только если вам всё равно доходит почта или нет. Более правильная политика, учитывающая наличие поддоменов с которых может слаться почта и позволяющая получать отчеты:

Простой DMARC

_dmarc.domain.tld IN TXT "v=DMARC1; p=none; sp=none; rua=mailto:postmaster@domain.tld"sp — subdomain policy — может принимать значения те же что и policy;rua — reporting URI for aggregate reports — задает почтовый адрес в формате mailto:mbox@domain.tld на который раз в сутки будут приходить отчеты в XMLПример отчета

Прихватизировано у Mail.ru из DMARC: защитите вашу рассылку от подделок

<feedback>

<report_metadata>

<date_range>

<begin>1361304000</begin>

<end>1361390400</end>

</date_range>

<email>dmarc_support@corp.mail.ru</email>

<extra_contact_info>http://corp.mail.ru/en</extra_contact_info>

<org_name>Mail.Ru</org_name>

<report_id>1361304000874948</report_id>

</report_metadata>

<policy_published>

<adkim>r</adkim>

<aspf>r</aspf>

<domain>adan.ru</domain>

<p>none</p>

<pct>100</pct>

<sp>none</sp>

</policy_published>

<record>

<auth_results>

<dkim>

<domain>adan.ru</domain>

<result>pass</result>

</dkim>

<spf>

<domain>adan.ru</domain>

<result>pass</result>

</spf>

</auth_results>

<identifiers>

<header_from>adan.ru</header_from>

</identifiers>

<row>

<count>20</count>

<policy_evaluated>

<disposition>none</disposition>

<dkim>pass</dkim>

<spf>pass</spf>

</policy_evaluated>

<source_ip>176.9.9.172</source_ip>

</row>

</record>

</feedback>

Есть также такой параметр как

ri — requested interval — интервал отправки агрегированных отчетов, задается в секундах, по умолчанию 86400. На практике зачастую игнорируется и отчеты присылаются раз в сутки.Такая политика:

— позволяет получателям почты самим принимать решения что с ней делать;

— охватывает как основной домен (

@domain.tld) так и все поддомены (например @srv1.domain.tld, @srv2.domain.tld);— устанавливает почтовый адрес для принятия ежедневных отчетов о доставке почты (

postmaster@domain.tld).Это, разумеется, не всё, но для группы вебсерверов на этом можно и остановиться. А я, пожалуй, продолжу…

Готовим сложный DMARC

Сам по себе DMARC прост, сложности наступают с применением политик

quarantine и reject, поэтому прежде чем перейти к применению таких политик нужно рассказать об остальных полях:pct — percentage — процент писем, которые подвергаются политикам, не влияет на forensic report. Например, при политике "v=DMARC1; p=quarantine; pct=50;" половина писем не прошедших аутентификацию пойдет в спам. По умолчанию pct=100.aspf — alignment mode for SPF — режим аутентификации SPF:r — relaxed — аутентификацию могут проходят письма у которых RFC5322.From и SPF-аутентифицированный домен находятся в пределах одного организационного домена (о них ниже, под спойлером). Например, в этом режиме будут аутентифицированы письма у которых в домене, указанном в RFC5321.MailFrom, «some.sub.domain.tld», а поле RFC5322.From — «mbox@domain.tld»;s — strict — домен из RFC5321.MailFrom и RFC5322.From должен плностью совпадать.adkim — alignment mode for DKIM — режим аутентификации DKIM, может принимать следующие значения:r — relaxed — аутентификация производится следующим образом: организационный домен из поля RFC5322.From в письме и организационный домен из поля d=<domain> в подписи должны совпадать, Что такое организационный домен и как он определяется — под спойлером:Организационные домены / Organizational Domains

Начнем с выдержек из RFC:

1. Получается список «публичных суффиксов», за объяснениями что это такое лучше пойти сюда publicsuffix.org

2, Из письма извлекается почтовый домен, разбивается и нумеруется справа налево на части. В терминологии этой статьи —

3. В списке публичных суффиксов найти такой суффикс, чтобы с ним совпадало наиболшее число частей, пусть это будет Х.

4. Собрать новый домен из Х+1 частей — это и будет организационный домен.

Пример:

Письмо от info@a.sub.domain.tld

Части:

Далее в списке публичных суфиксов находится

Соответственно новый домен для письма будет из 2х частей —

Organizational Domain:

The domain that was registered with a domain name registrar. In the absence of more accurate methods, heuristics are used to determine this, since it is not always the case that the registered domain name is simply a top-level DNS domain plus one component (e.g., «example.com», where «com» is a top-level domain). The Organizational Domain is determined by applying the algorithm found in Section 3.2.

…

The Organizational Domain is determined using the following algorithm:

1. Acquire a «public suffix» list, i.e., a list of DNS domain names reserved for registrations. Some country Top-Level Domains (TLDs) make specific registration requirements, e.g., the United Kingdom places company registrations under ".co.uk"; other TLDs such as ".com" appear in the IANA registry of top-level DNS domains. A public suffix list is the union of all of these. Appendix A.6.1 contains some discussion about obtaining a public suffix list.

2. Break the subject DNS domain name into a set of «n» ordered labels. Number these labels from right to left; e.g., for «example.com», «com» would be label 1 and «example» would be label 2.

3. Search the public suffix list for the name that matches the largest number of labels found in the subject DNS domain. Let that number be «x».

4. Construct a new DNS domain name using the name that matched from the public suffix list and prefixing to it the «x+1»th label from the subject domain. This new name is the Organizational Domain.

Thus, since «com» is an IANA-registered TLD, a subject domain of «a.b.c.d.example.com» would have an Organizational Domain of «example.com».

The process of determining a suffix is currently a heuristic one. No list is guaranteed to be accurate or current.

1. Получается список «публичных суффиксов», за объяснениями что это такое лучше пойти сюда publicsuffix.org

2, Из письма извлекается почтовый домен, разбивается и нумеруется справа налево на части. В терминологии этой статьи —

sub.domain.tld превратится в #3 — sub, #2 — domain, #1 — tld.3. В списке публичных суффиксов найти такой суффикс, чтобы с ним совпадало наиболшее число частей, пусть это будет Х.

4. Собрать новый домен из Х+1 частей — это и будет организационный домен.

Пример:

Письмо от info@a.sub.domain.tld

Части:

tld — #1, domain — #2, sub — #3, a — #4Далее в списке публичных суфиксов находится

tld, поэтому Х=1Соответственно новый домен для письма будет из 2х частей —

domain.tlds — strict — FQDN из поля d=<domain> в подписи и RFC5322.From из письма должны полностью совпадать для прохождения проверки.ruf — reporting URI for forensic reports — почта для немедленных отчетов об ошибках аутентификации. К сожалению не все почтовые сервисы поддерживают отсылку этих отчетов (например, Gmail на момент написания этой статьи).fo — failure report options — контролирует в каком случае присылается forensic report:0 — используется по умолчанию — присылать отчет если не пройден ни один этап аутентификации;1 — присылать отчет если не пройден хотя бы один этап аутентификации;d — присылать отчет если не пройдена аутентификация DKIM;s — присылать отчет если не пройдена аутентификация SPF.Как правильно использовать DMARC?

Тут всё зависит от ваших потребностей:

Для вебсерверов я бы рекомендовал простой DMARC, указанный мною ранее:

_dmarc.domain.tld IN TXT "v=DMARC1; p=none; sp=none; rua=mailto:postmaster@domain.tld"В любом случае начинать нужно с такой политики и какое-то время нужно мониторить чтобы все письма приходили. Далее можно сменить политику на

quarantine, применить её к 5% (указав pct=5) почты и с интервалом в, например, одну неделю поднимать процент до 10-20-35-50-75-100%, а потом так же перейти на политику reject.При перенастройках SPF/DKIM также неплохо выставлять

ruf=mailto:your-mbox@domain.tld и fo=1<code> для получения отчетов о поломках.

На этом всё, об опечатках прошу сообщать в личку, а о неточностях и ошибках - в комментариях, я внесу исправления в статью.