Привет, Хабр!

Поводом написания статьи были частые вопросы новичков в телеграм-чате Zyxel Клуб: "Как настроить Wi-Fi с нуля на новом автономном оборудовании Zyxel, состоящего из межсетевого экрана ATP или USG Flex со встроенным Wi-Fi контроллером и точек доступа?

Мануала и примеров в данный момент нет, поэтому исправлю этот недочёт в нынешней статье с пояснением некоторых технических нюансов, которые могут подвести неосведомлённого технаря.

Настройка "из коробки" двух SSID производилась на оборудовании:

межсетевой экран Zyxel USG Flex 100W (автономный режим);

PoE коммутатор Zyxel GS1200-5HP v2 (автономный режим);

две точки доступа Zyxel WAC500 (управляемый режим).

Оглавление:

1. Введение

Сегодня невозможно представить офис, предприятие, кафе, склад, отель без Wi-Fi. Проводная локальная вычислительная сеть всё ещё является приоритетной, но в силу частых переездов торговых точек, большого количества беспроводных устройств, необходимости перемещаться с открытым ноутбуком, планшетом между отделами и ответственными сотрудниками, возникает острая необходимость постоянно оставаться в интернете или хотя бы в локальной сети предприятия. Мобильная сотовая связь не везде отлично летает. Одно небольшое сообщение в мессенджере проблематично отправить через EDGE. Проводную локальную сеть так быстро и гибко не получится каждый раз переукладывать или нереально до нового рабочего места сотрудника. Учитывая, что новые модели ноутбуков всё чаще и чаще не оснащают портом RJ-45. Поэтому сегодня без Wi-Fi никак.

В статье будет использоваться распространённая схема Wi-Fi, состоящая из одного роутера и пары Wi-Fi точек доступа, запитываемые от PoE коммутатора. На них будет настроено два SSID. Первый SSID для сотрудников назовём "Zyxel", второй SSID для особо важных персон назовём "Zyxel_persona". У каждого SSID будет своя подсеть и адресное пространство, чтобы трафик сотрудников и особо важных персон не пересекался. И сделаем так, что у особо важных персон не будет доступа во внутреннюю сеть, даём доступ только в интернет и больше никуда.

Очень важная персона - это, к примеру, шеф с iPhone, iPad, Watch, MacBook. Этим устройствам нужна "экосистема" для взаимодействия друг с другом и желательно, чтобы у них был хороший и быстрый доступ в интернет без доступа к сети офиса. Для рабочих вопросов использует стационарный рабочий ПК.

В роли роутера подойдёт железка ATP или USG Flex. Это межсетевые экраны с функциями роутера, маршрутизатора с встроенным Wi-Fi контроллером.

Список моделей со встроенным Wi-Fi модулем с антеннами и встроенным Wi-Fi контроллером

ATP 100W, USG Flex 100W, 100AX оснащены Wi-Fi модулем с антеннами и встроенным Wi-Fi контроллером для управления стационарными точками доступа, но оба функционала одновременно не работают. Кнопкой выбирается либо встроенный Wi-Fi модуль, либо Wi-Fi контроллер для работы с стационарными точками доступа (рис.18).

ATP100, 200, 500, 700, 800; USG Flex 100, 200, 500, 700 не оснащаются Wi-Fi модулем с антеннами, но все идут с встроенным Wi-Fi контроллером.

USG Flex 50 не оснащён ни Wi-Fi модулем с антеннами, ни Wi-Fi контроллером. "Облегчённая версия".

USG Flex 50AX оснащён Wi-Fi модулем с антеннами, но нет Wi-Fi контроллера.

Новые модели 100H/HP, 200H/HP, 500H, 700H не оснащены Wi-Fi модулем с антеннами, а Wi-Fi контроллер обретут в октябре 2024 года.

Модель |

Встроенный Wi-Fi модуль с антеннами |

Wi-Fi контроллер |

Биллинг |

ATP100W |

+ |

+ |

- |

ATP100 |

- |

+ |

- |

ATP200 |

- |

+ |

- |

ATP500 |

- |

+ |

- |

ATP700 |

- |

+ |

- |

USG FLEX 50 |

- |

- |

- |

USG FLEX 50AX |

+ |

- |

- |

USG FLEX 100W |

+ |

+ |

- |

USG FLEX 100AX |

+ |

+ |

- |

USG FLEX 100 |

- |

+ |

- |

USG FLEX 200 |

- |

+ |

+ |

USG FLEX 500 |

- |

+ |

+ |

USG FLEX 700 |

- |

+ |

+ |

USG FLEX 100H/HP |

- |

октябрь 2024 |

2025 |

USG FLEX 200H/HP |

- |

октябрь 2024 |

2025 |

USG FLEX 500H |

- |

октябрь 2024 |

2025 |

USG FLEX 700H |

- |

октябрь 2024 |

2025 |

Железка настраивается автономно без интернета, либо в облаке (Небула). В автономном режиме настройки проводятся в браузере и в CLI, поэтому НЕ требуется установка какого-либо софта для работы с железкой. Причём, даже если интернета не будет, функции межсетевого экрана (МСЭ), роутера, Wi-Fi контроллера будут работать, т.к. размещены непосредственно в железке, а не в облаке. Поэтому в статье железка физически была отсоединена от интернета для чистоты эксперимента. Настраивалась в автономном режиме при отсутствии интернета, чтобы убедиться, что отсутствие интернета никак не скажется на настройках.

Функционал с использованием интернета...

...как ГеоIP,

аналитика SecuReporter,

сервисы безопасности*

и подписки, активированные в личном кабинете portal.myzyxel.com, синхронизируются с облачными сервисами при наличии интернета. При отсутствии интернета не обновляется и будет "устаревшим", но не ограничивает работу межсетевого экрана, роутинга и управления Wi-Fi.

* Сервисы безопасности включают в себя:

- песочница,

- репутационный фильтр,

- предотвращение вторжений,

- антиспам,

- контентная фильтрация,

- совместное обнаружение и реагирование,

- инспекция SSL,

- двухфакторная аутентификация,

- синхронизация безопасности.

Далее в статье железку буду называть шлюзом. Короче и быстрее пишется.

2. Пояснения по платным и аппаратным особенностям

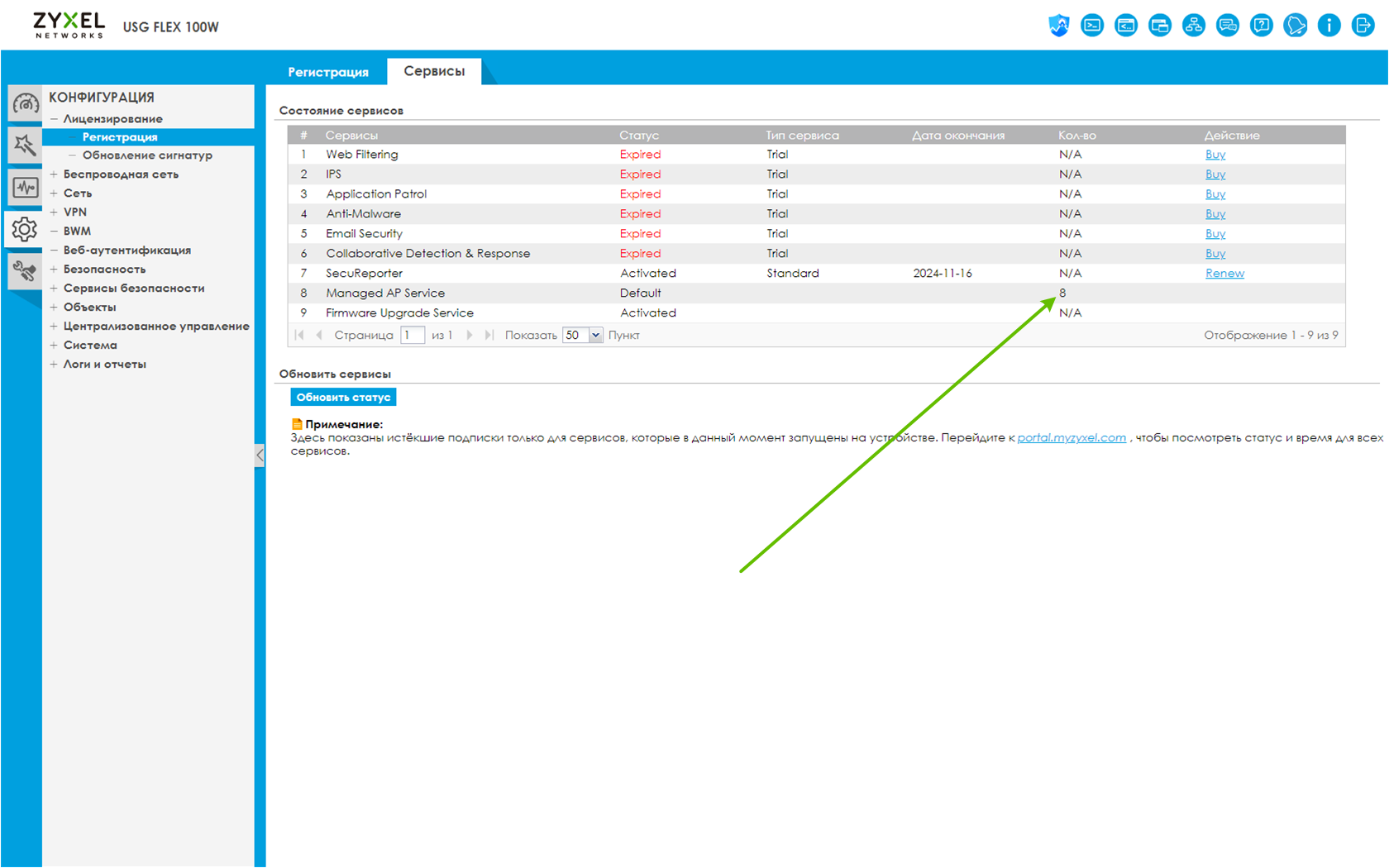

Встроенный Wi-Fi контроллер бесплатен, активацию не требует до 8 штук точек доступа. Для увеличения числа управляемых точек доступа (с девятой точки доступа и более) необходимо приобрести одну или несколько платных подписок с названием типа такого "бессрочное увеличение числа управляемых точек доступа (+ ? AP) для серий USG FLEX/UAG/USG/ZyWALL/VPN/ATP с функцией Wi-Fi контроллера" и активировать в личном кабинете, после этого у шлюза (при наличии интернета) увеличится число управляемых точек доступа (сервис Managed AP Service или Secure WiFi), рис.1. у меня подписок нет, поэтому на скриншоте цифра 8).

Какое же название у сервиса с количеством точек доступа на самом деле? Managed AP Service или Secure Wi-Fi ?

Если активны подписки Gold Security Pack или Secure Wi-Fi, то сервис переименовывается в "Secure Wi-Fi". При отсутствии таких подписок сервис называется "Managed AP Service".

Поэтому, если купить тысячу подписок "бессрочное увеличение числа управляемых точек доступа (+ 8 AP) для серий USG FLEX/UAG/USG/ZyWALL/VPN/ATP с функцией Wi-Fi контроллера" (артикул LIC-EAP-ZZ0019F), всё равно упрёмся в максимальное количество управляемых точек доступа, которое ограничено аппаратными ресурсами железками. С максимальным количеством можно ознакомиться в спецификации (подраздел "Key Features") или тут. Учтите этот момент при проектировании сети.

ВНИМАНИЕ! Подписок должно быть не больше максимального количества, которое железка аппаратно поддерживает.

3. Какие модели точек доступа подойдут?

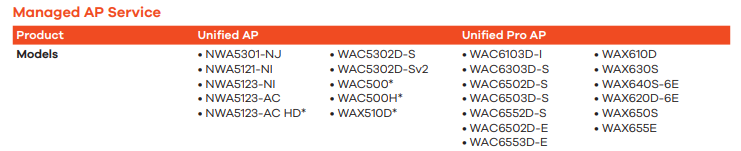

В момент написания статьи у Zyxel нет точек доступа, которые могут быть в роли Wi-Fi контроллера или кластерами Wi-Fi, поэтому шлюзы ATP / USG Flex в роли Wi-Fi контроллера работают строго с определёнными моделями точек доступа. Ознакомиться с совместимыми моделями можно такими способами:

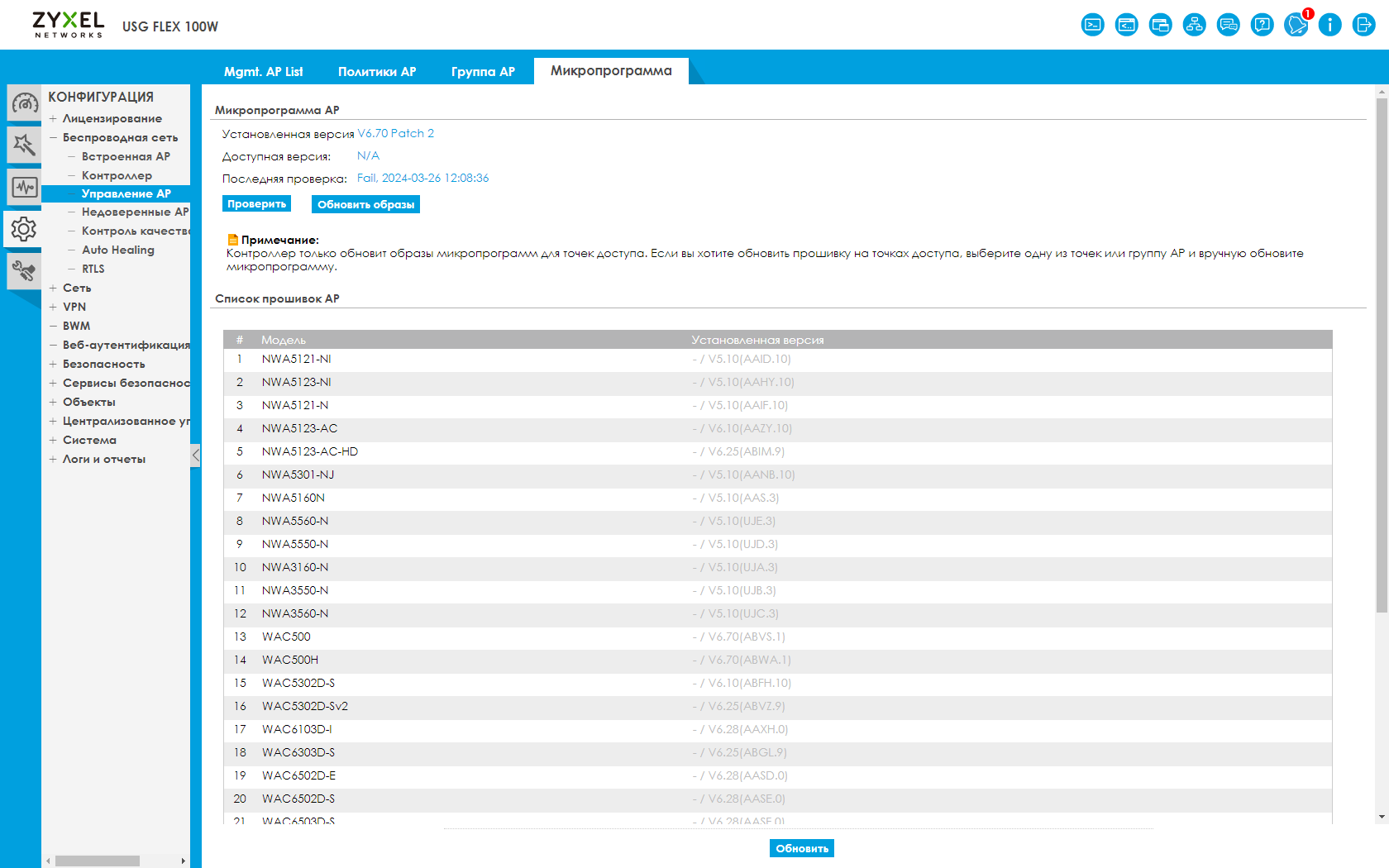

в спецификации (подраздел "Managed AP Service"), рис.2;

в веб-интерфейсе шлюза (КОНФИГУРАЦИЯ > Управление AP > Микропрограмма или рис.3), но на ATP100W, USG Flex 100W и USG Flex 100AX доступно только при включённом "Контроллер AP", рис.18.

Вышеперечисленные модели поддерживают только три режима работы :

автономный,

облачный (Небула),

управляемый (для подключения к Wi-Fi контроллерам).

Выбор режима выбирается только один и гибридные режимы (например, облачный + управляемый) отсутствуют. Модели, отсутствующие на странице, на рис.2 и 3, поддерживают два режима:

автономный,

облачный (Небула).

Выбор режима выбирается также только один и гибридные режимы (например, облачный + автономный) отсутствуют и ВНИМАНИЕ! такие модели не обнаруживаются Wi-Fi контроллером! Перепрошивка не поможет. Этот момент учтите при закупке.

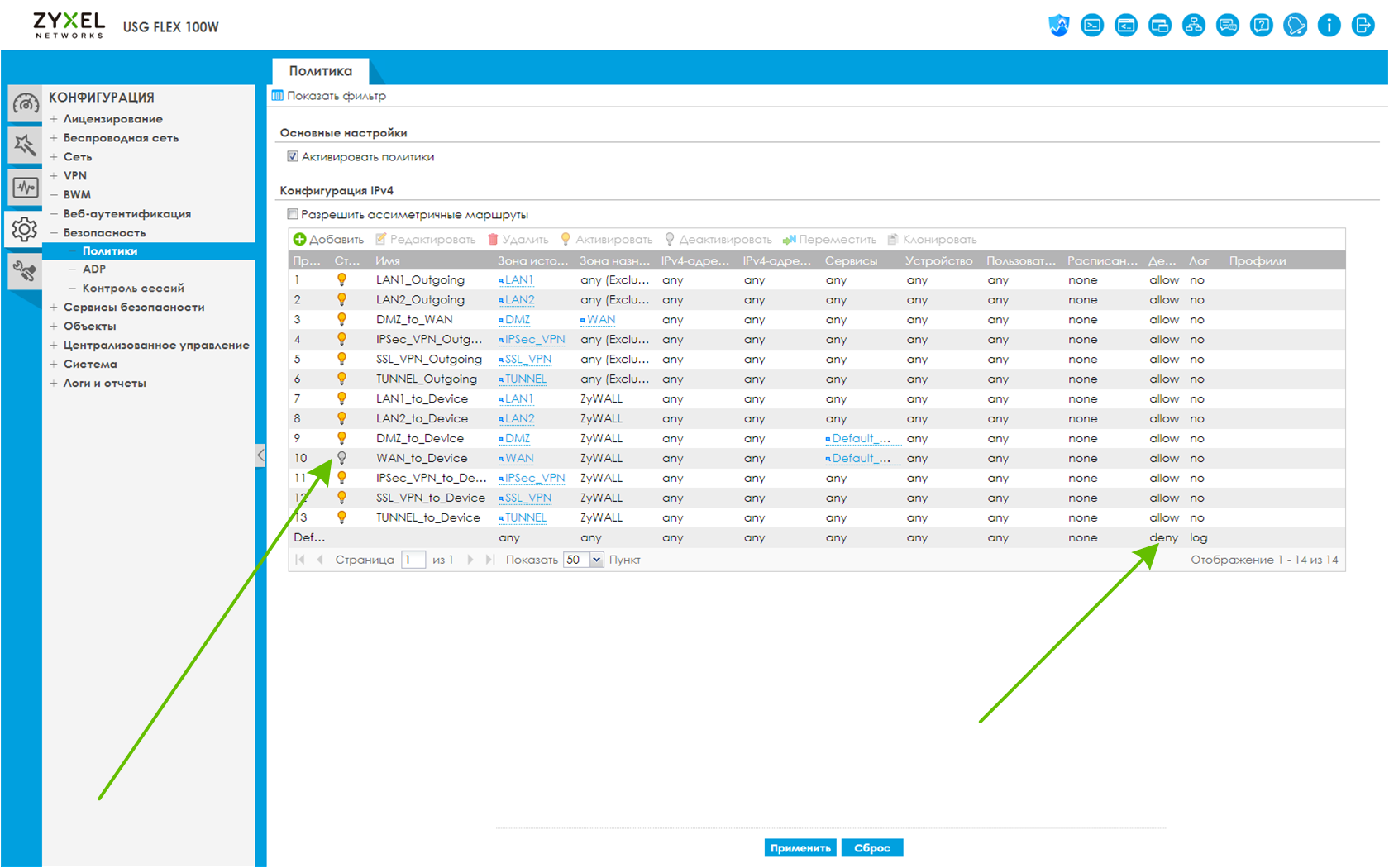

4. Деактивирование политики файрволла с открытыми портами

После распаковки шлюза из коробки обновите микропрограмму с последующим сбросом конфигурации, чтобы исключить влияние ранее внесённых случайных настроек. После сброса конфигурации, если не планируете строить VPN подключения, рекомендуется деактивировать политику "WAN_to_Device". Деактивирование этого политики отключает открытые порты в направлении из интернета (интернет - это зона источника "WAN") к шлюзу (шлюз - это зона назначения "ZyWALL") при условии, что самое нижняя политика "Default" с действием "deny" рис.4 и остальные политики так же настроены как на рис.4. Просто спокойнее и хороший тон.

5. Настройка оборудования

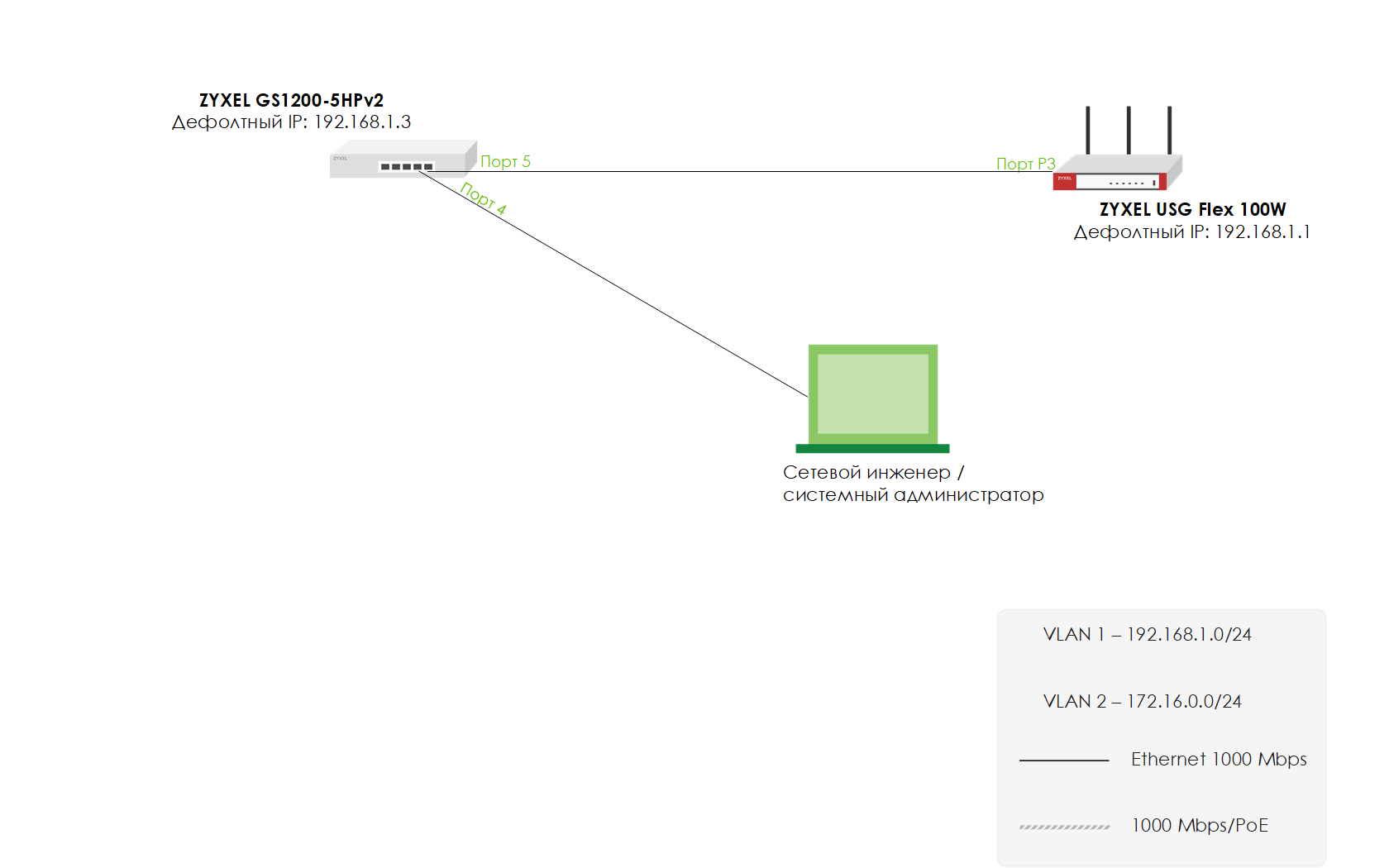

Шлюз, PoE коммутатор и ноутбук подключаются как на рис.5.

Никакие серверы, виртуалки, ПК для установки Wi-Fi контроллера не нужны. На схеме ноутбук только для настройки шлюза и коммутатора.

ВНИМАНИЕ! В дефолтной конфигурации шлюза не установлен пароль на SSID, поэтому во избежание нежелательного использования интернета посторонними лицами позже подключим точки доступа, после того как настроим пароли, SSID и другие настройки для точек доступа.

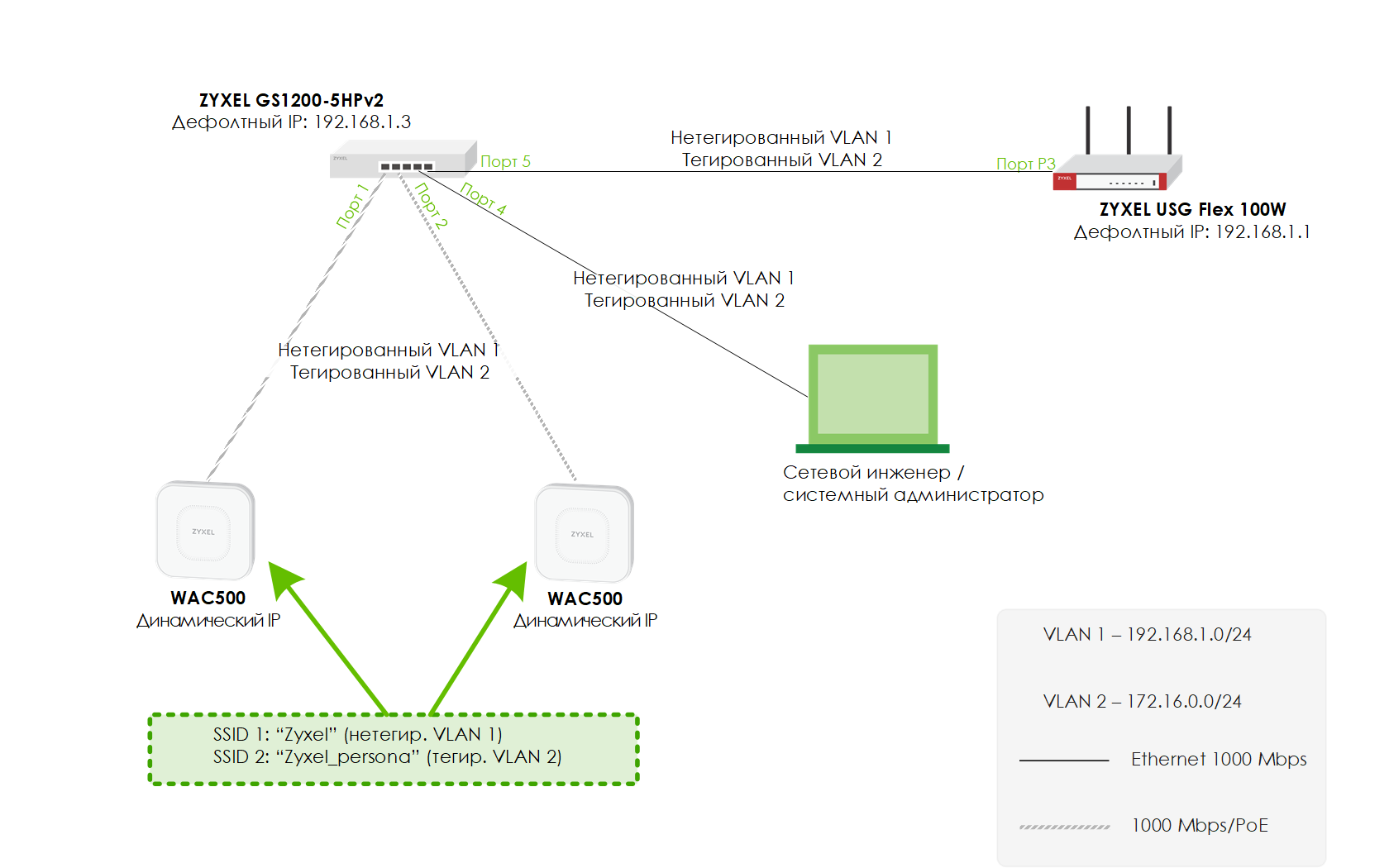

Запланируем, что в нашей сети будет поднято два SSID, рис.6.

Первый SSID назовём "Zyxel" и будет работать в VLAN 1 с адресным пространством 192.168.1.0/24. Второй SSID "Zyxel_persona" и будет работать в VLAN 2 с адресным пространством 172.16.0.0/24.

PoE коммутатором будет Zyxel GS1200-5HP v2 (версия микропрограммы V2.00(ABKN.3)). Настроим VLAN на портах как на рис.7-9.

Рис.8-9 - Дальнейшая настройка PoE коммутатора:

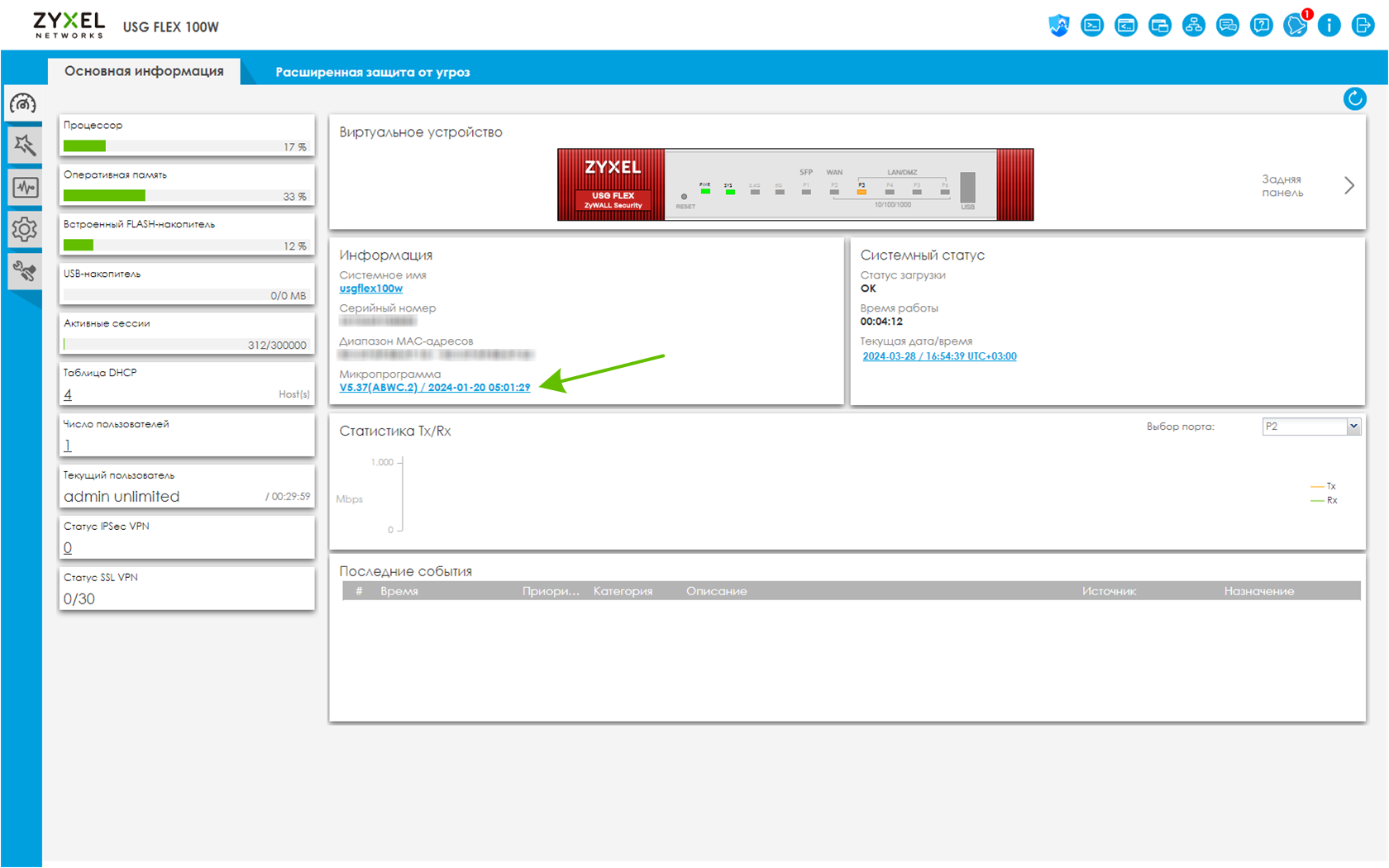

После настройки PoE коммутатора переходим к шлюзу USG Flex 100W. На момент написания статьи версия микропрограммы была V5.37(ABWC.2), рис.10.

Прошу обратить внимание, как на скриншотах называю профили. Каждому профилю даю профильное название, т.к. по многолетнему опыту работы с Zyxel убедился, что если название профиля состоит из любых символов и цифр, то спустя время не поймёшь, что это за профиль и за что он отвечает, какие в нём настройки? При обслуживании большого количества точек доступа с множеством профилей это сильно чувствуется. Итак, продолжаем настройки...

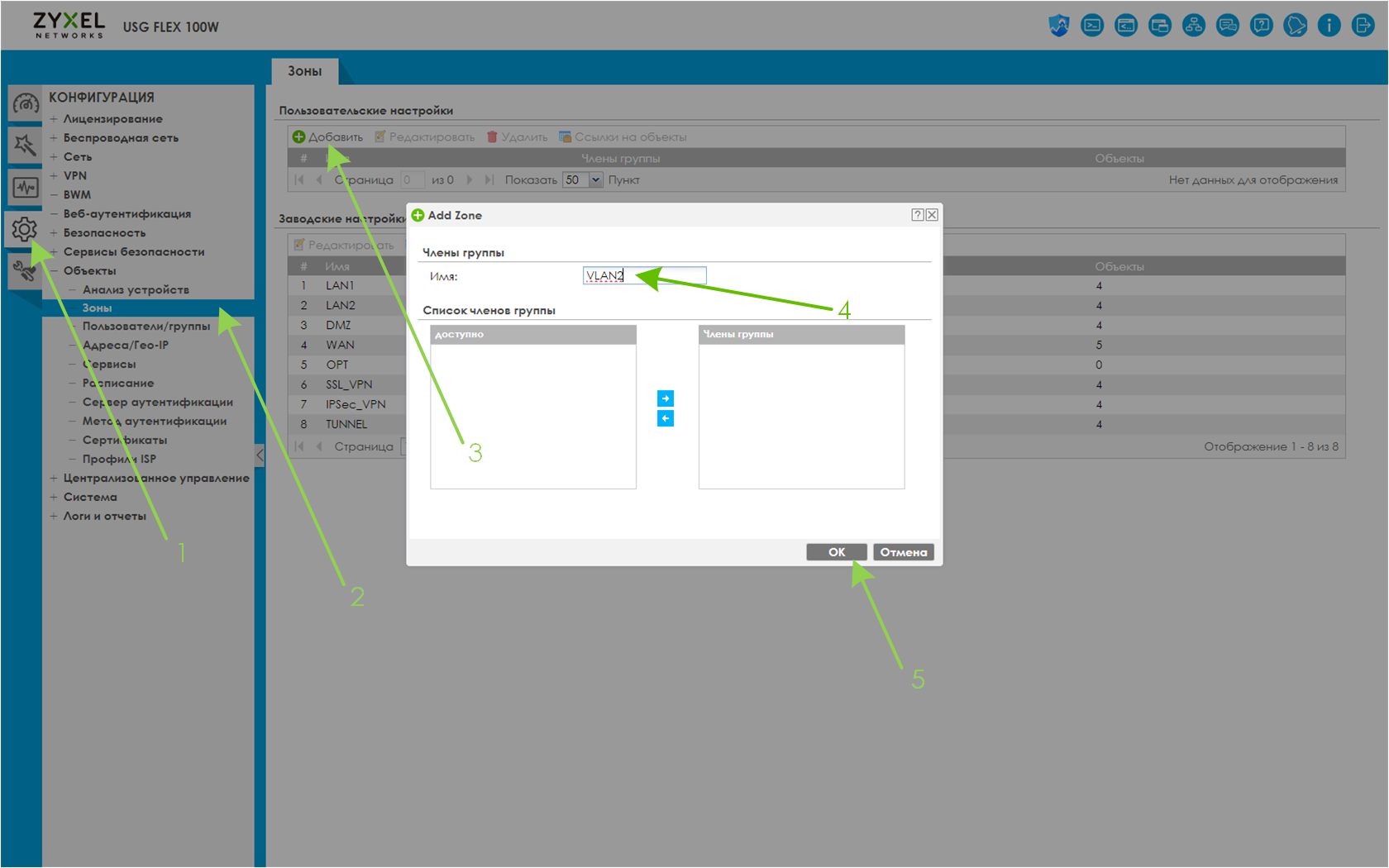

На шлюзе создаём зону "VLAN2", рис.11. Этой зоной будем разрешать или запрещать хождение трафика от устройств зоны "VLAN2" к другим зонам.

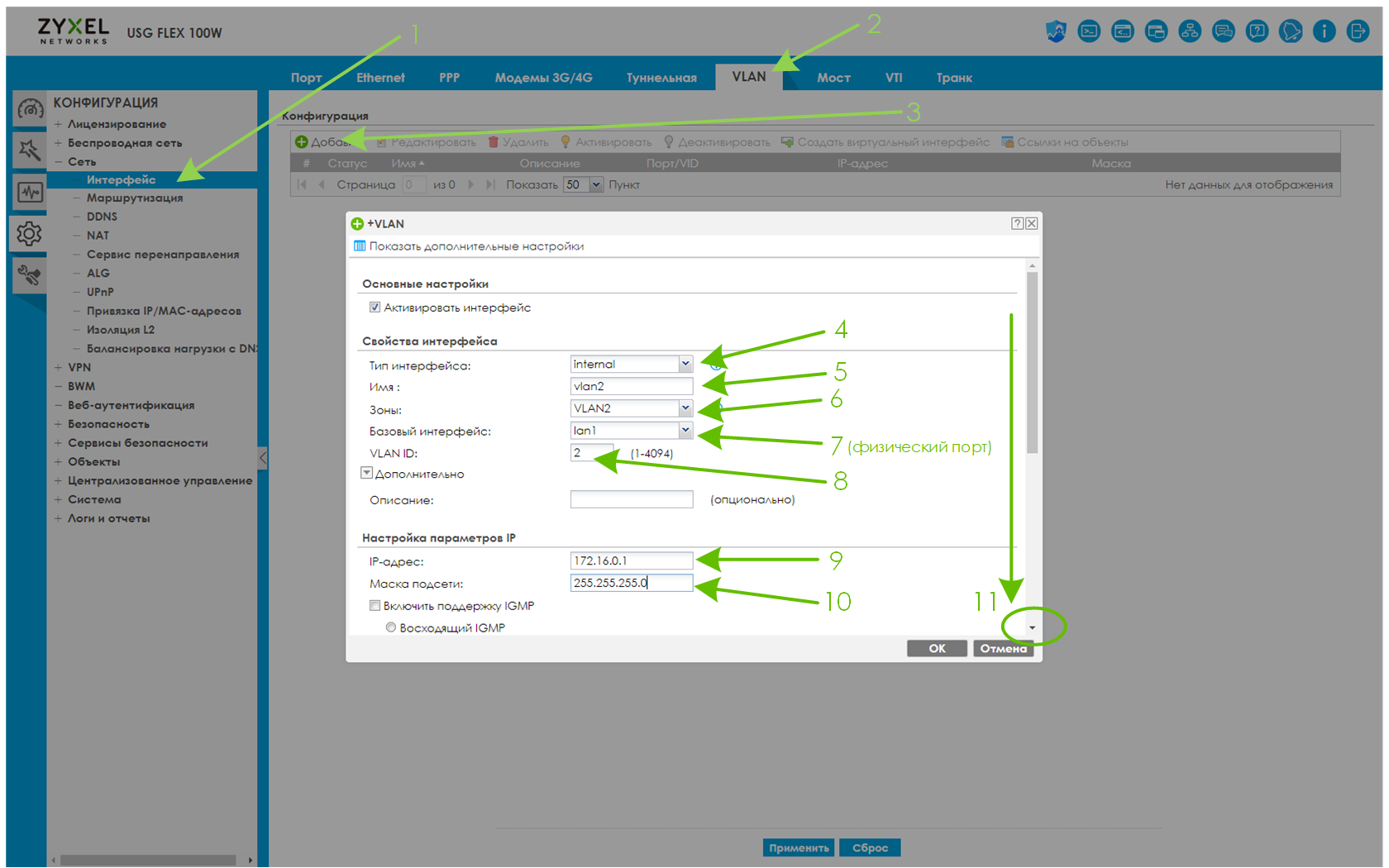

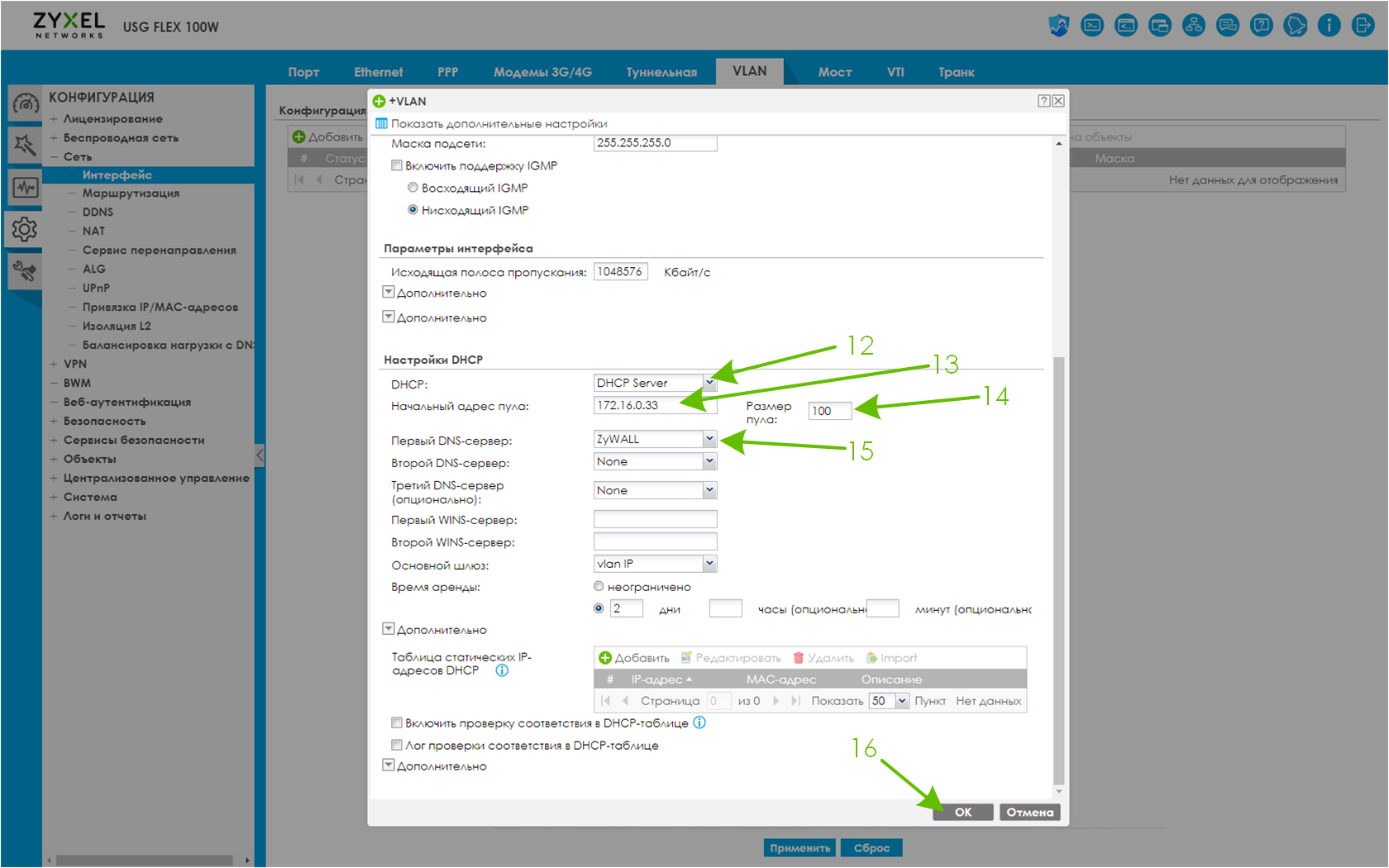

После создания зоны "VLAN2", добавляем сеть VLAN 2 на физический порт, присваиваем IP и DHCP сервер для раздачи динамических IP в сети VLAN 2, рис.12-13.

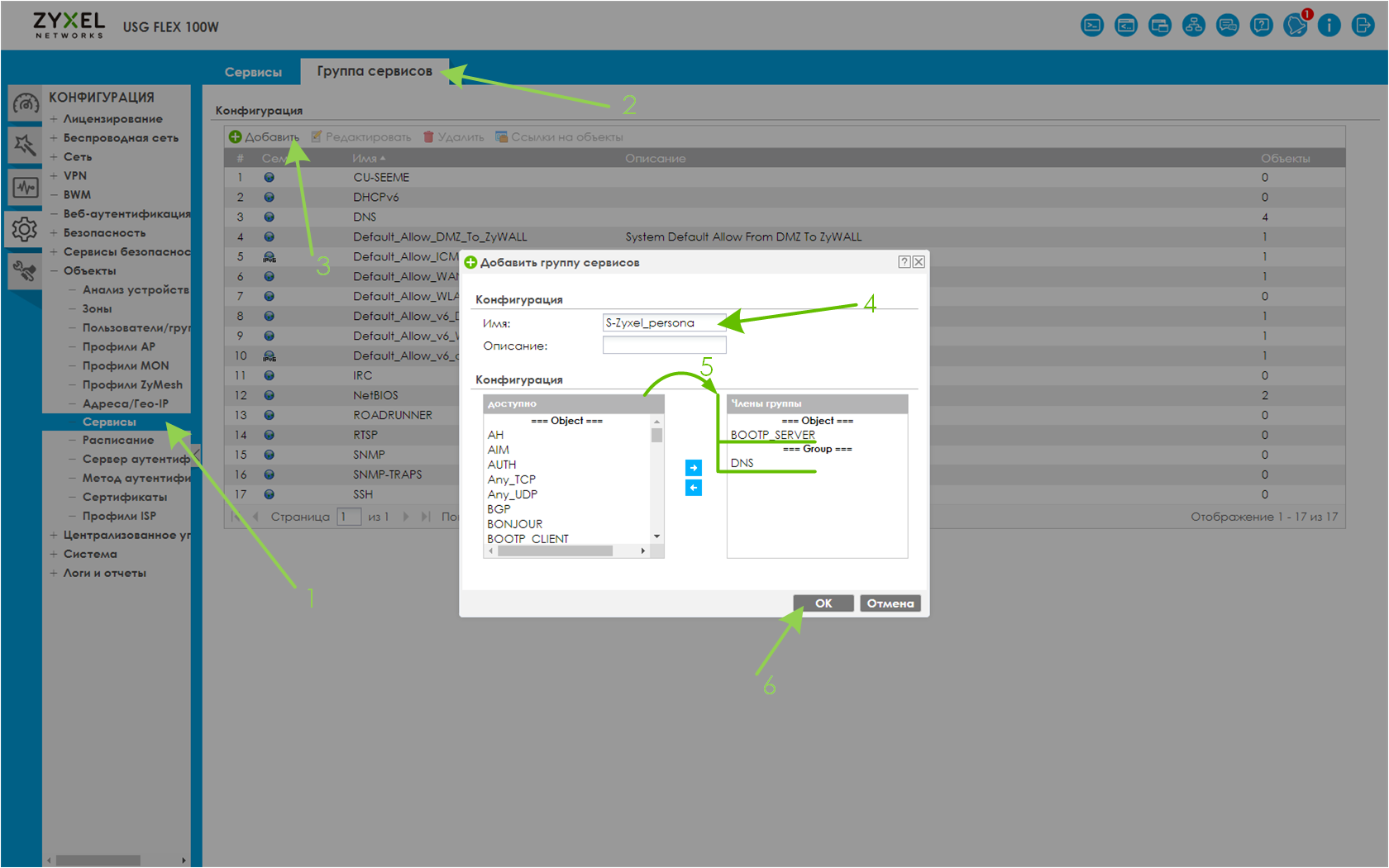

Создаём профиль "S-Zyxel_persona", в котором укажем группу сервисов (динамические IP и DNS запросы), рис.14.

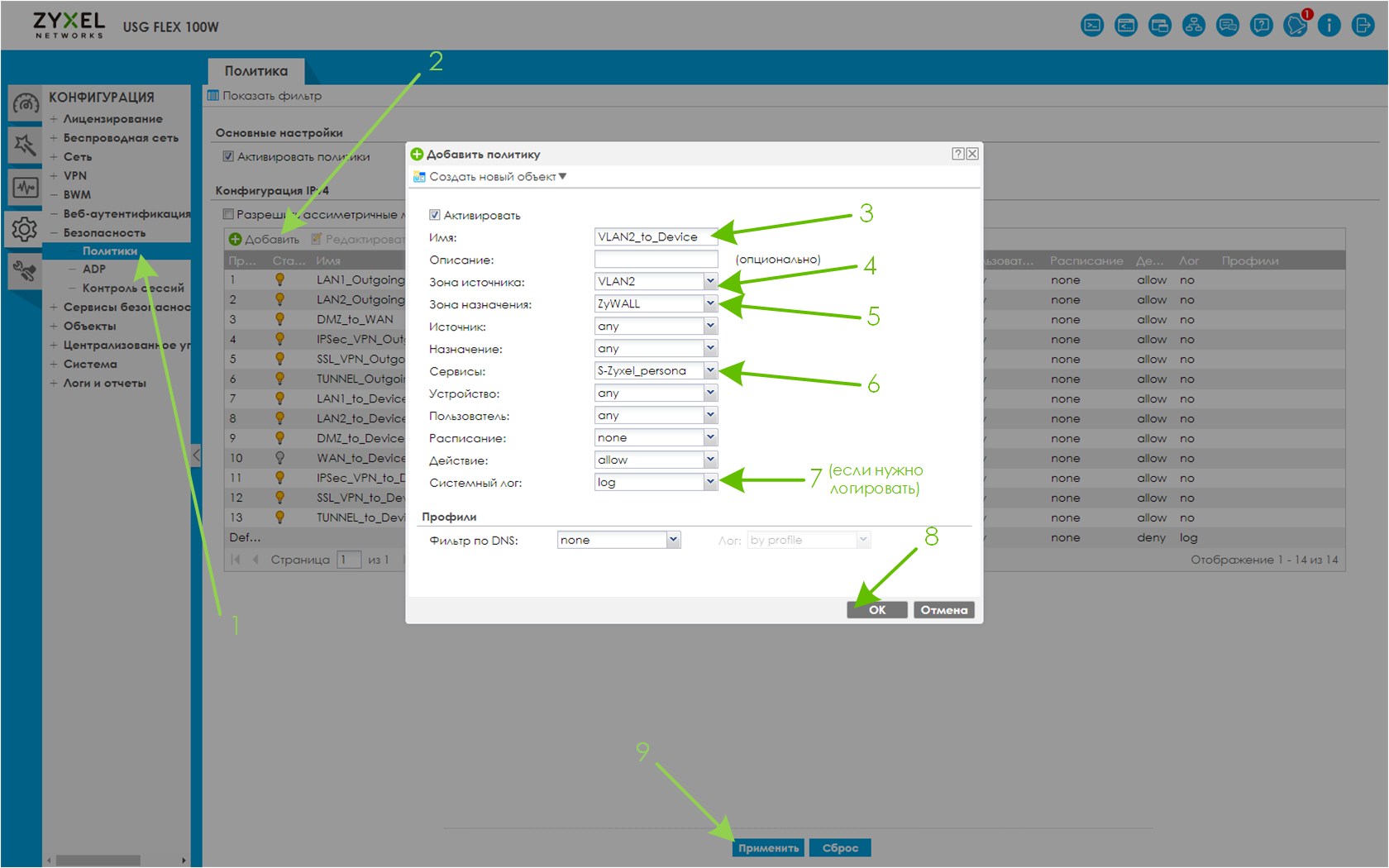

Далее в Политиках, он же файрволл, политика "Default" с действием "deny" на рис.4 блокирует весь трафик между зонами. Чтобы разрешить какой-либо трафик из зоны в зону, создают политику с разрешением трафика (с действием allow). Политики в файрволле действуют снизу вверх. Сначала действует политика "Default", потом остальные в обратной числовой последовательности. Например, на рис.4 всего 14 политик, значит после "Default" действует политика 13, потом 12, потом 11, 10, 9 и до политики 1. В дефолтном конфиге есть несколько разрешающих политик, с которыми Вы встречались на рис.4, но там отсутствуют политики недавно созданной зоны VLAN2, поэтому для неё добавим три новые политики.

В первой политике с названием "VLAN2_to_Device" разрешим только "BOOTP_SERVER" и "DNS", объединённые в один профиль "S-Zyxel_persona", в направлении от клиентских устройств зоны VLAN2 к шлюзу (в зону ZyWALL), рис.15.

Тогда клиентские устройства смогут подключиться к шлюзу для получения динамического IP и IP интернет-узлов по DNS запросам. Запросы по остальным сервисам от клиентских устройств шлюз заблокирует благодаря правилу "Default" с действием "deny" на рис.4.

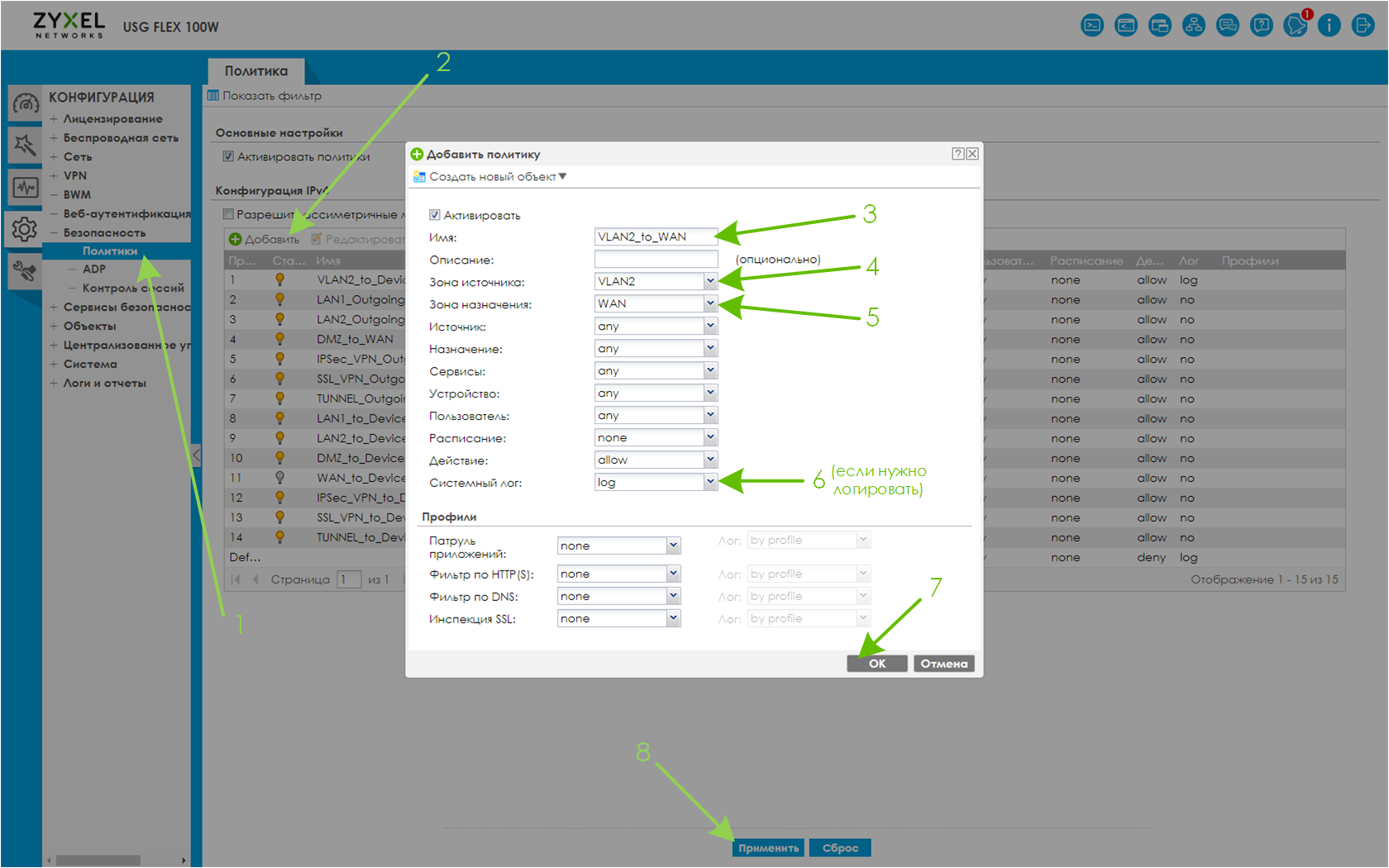

Во второй политике с названием "VLAN2_to_WAN" разрешим трафик от клиентских устройств зоны VLAN2 в интернет (в зону "WAN"), рис.16.

Итак, клиентским устройствам выход в интернет разрешён.

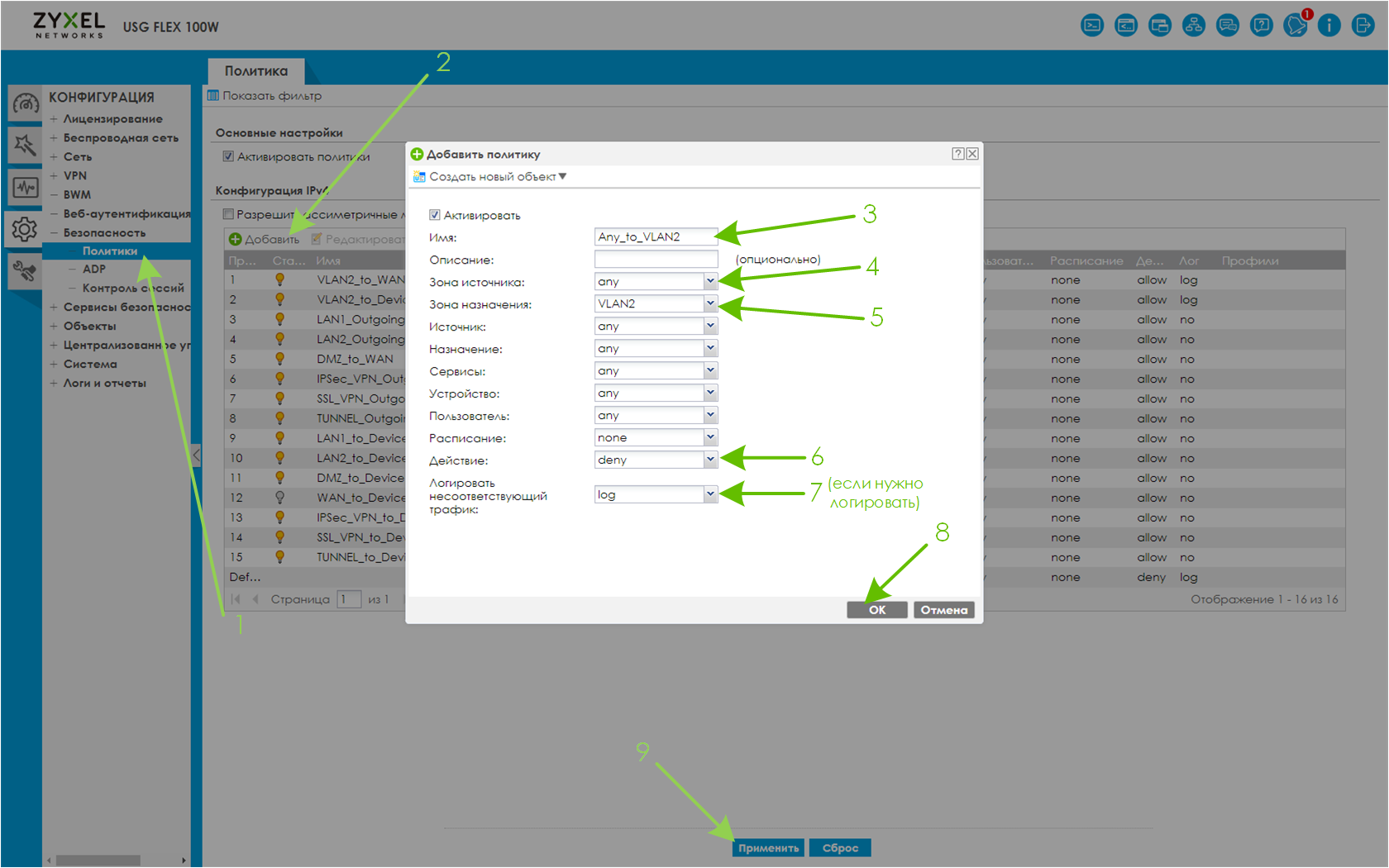

В третьей политике "Any_to_VLAN2" запретим трафик в направлении из всех любых зон (кроме зоны ZyWALL) до VLAN2, рис.17.

В дефолтном конфиге трафик зоны VLAN1 (подсеть 192.168.1.0/24) относится к зоне LAN1, там многое уже настроено с завода, нечего добавить и поэтому переходим к настройке Wi-Fi.

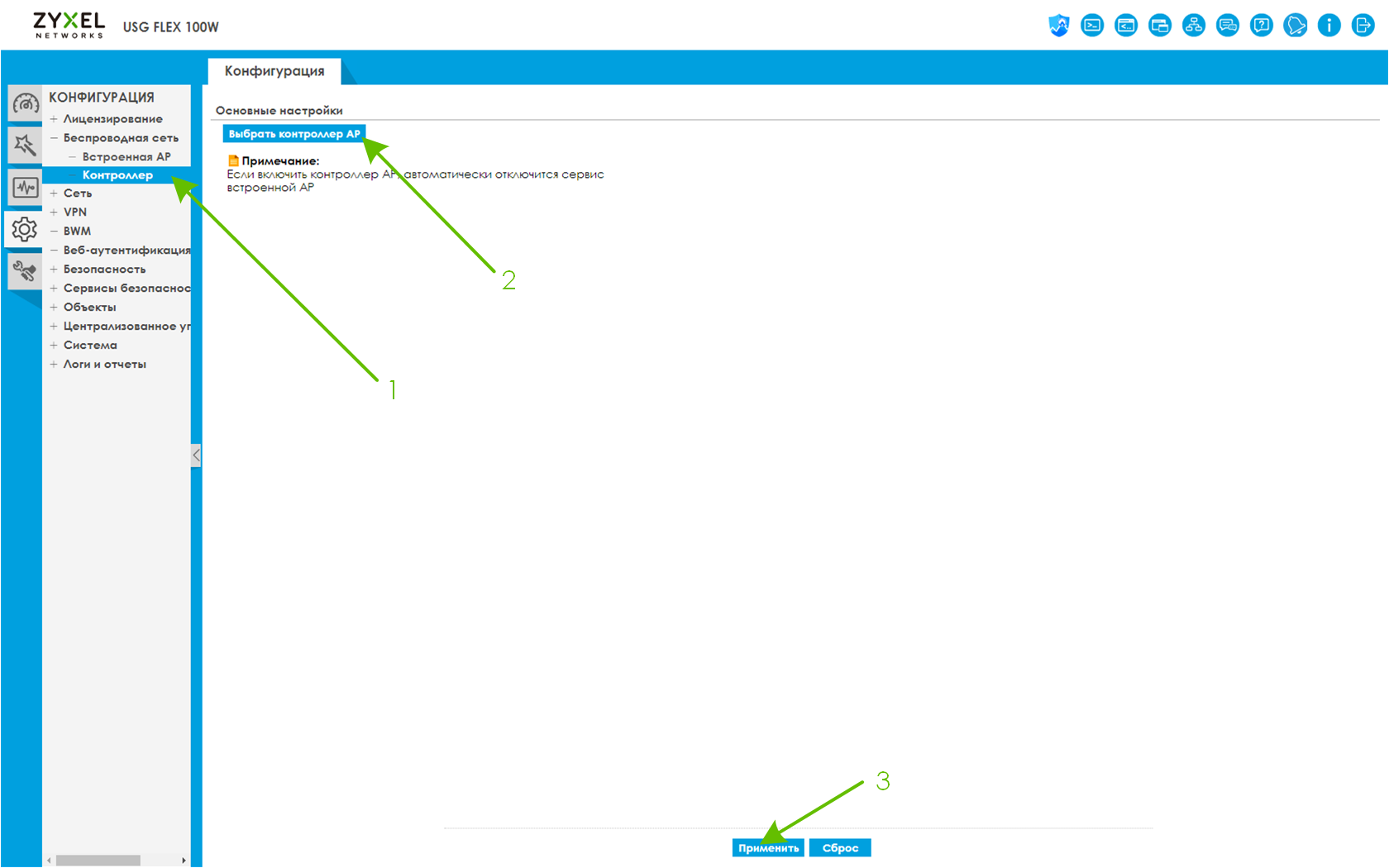

ВНИМАНИЕ! Если у вас шлюз с встроенным Wi-Fi модулем с антеннами (модели ATP100W, USG Flex 100W, 100AX) и планируете подключить к нему несколько управляемых точек доступа, необходимо отключить встроенный Wi-Fi модуль, чтобы включился Wi-Fi контроллер точек доступа, рис.18.

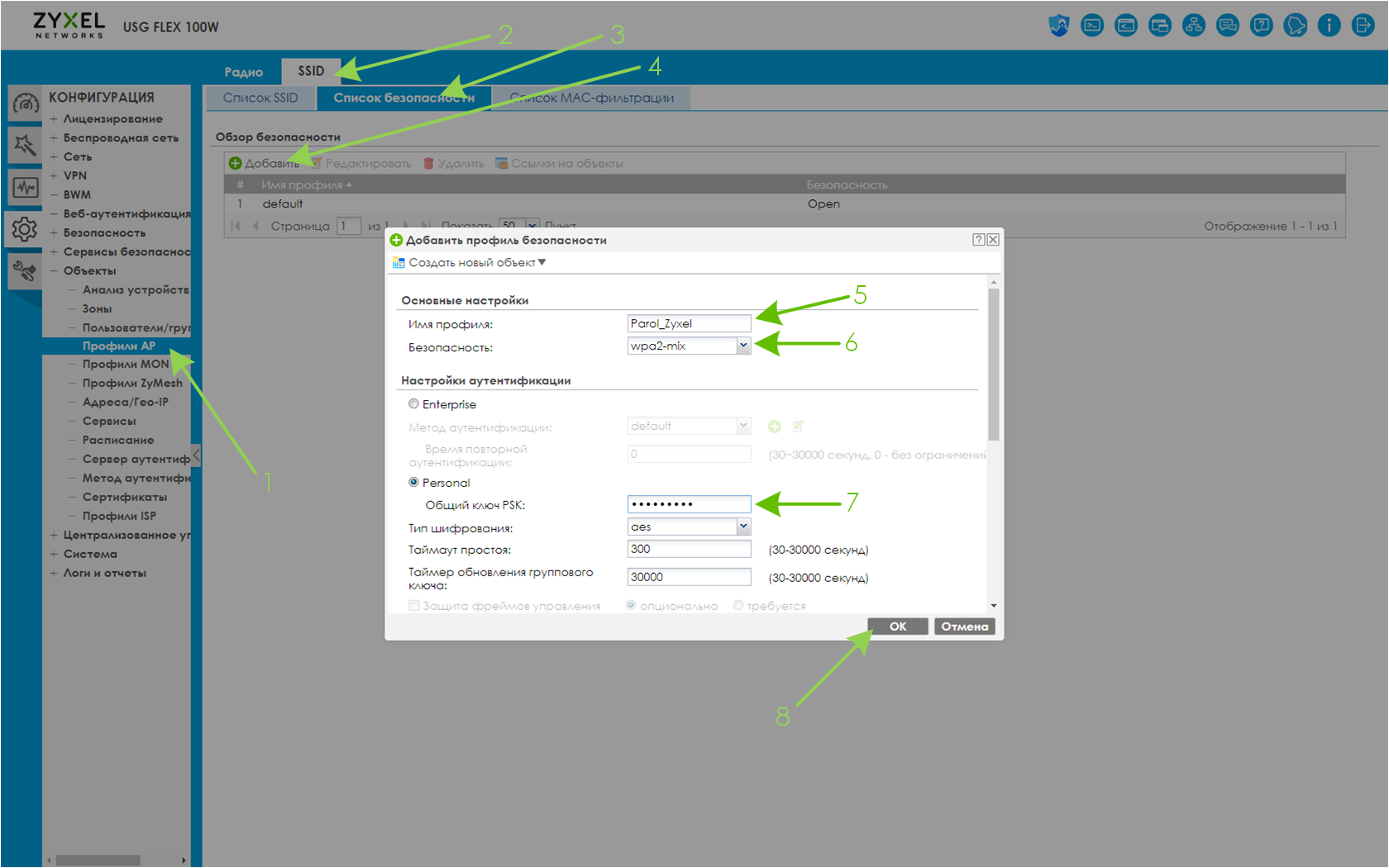

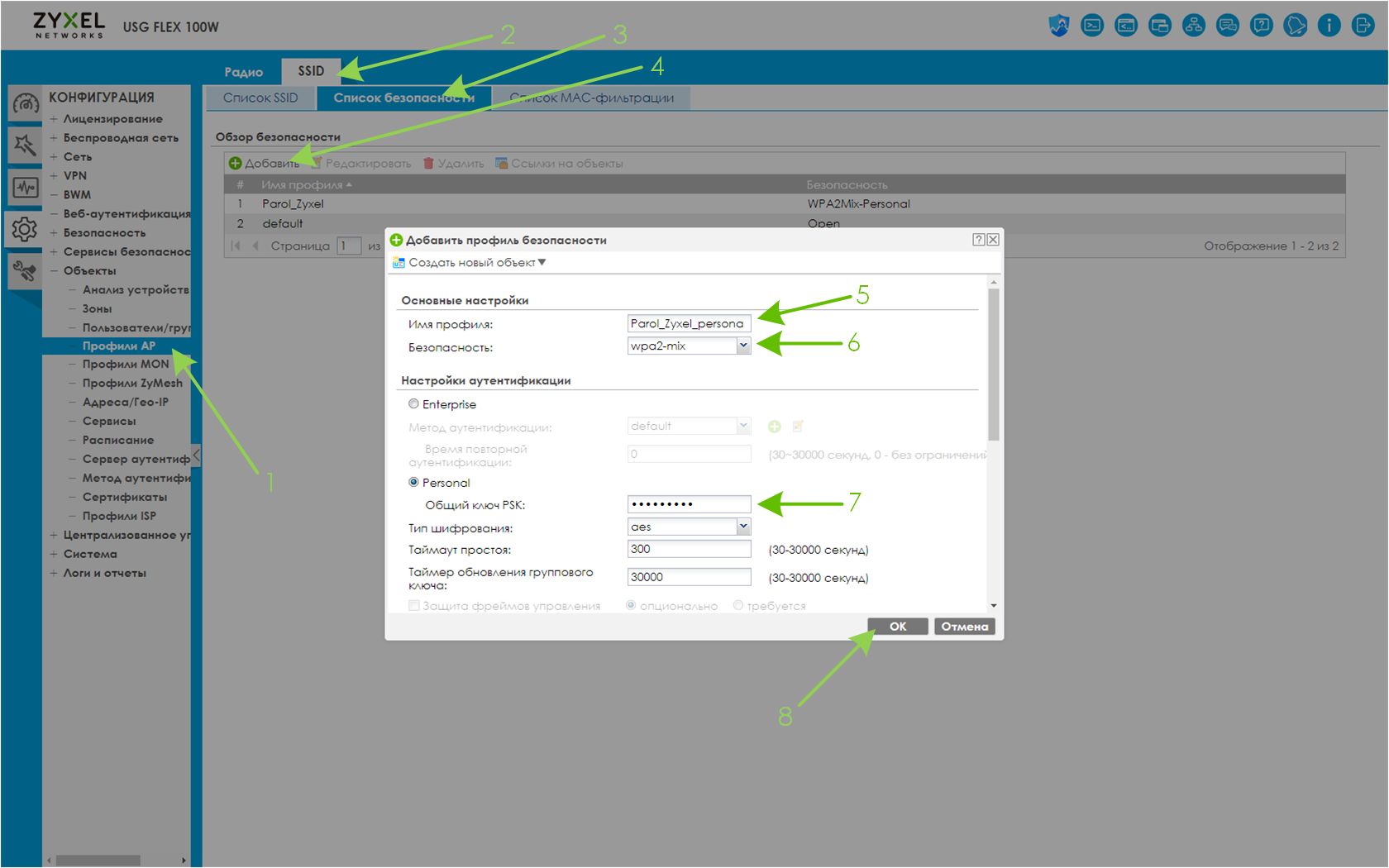

После включения контроллера AP появятся скрытые настройки и далее создаём пароли, которые установим на будущие SSID. Начнём с пароля для SSID "Zyxel", рис.19.

Сделаем другой непохожий пароль для второго SSID "Zyxel_persona", рис.20.

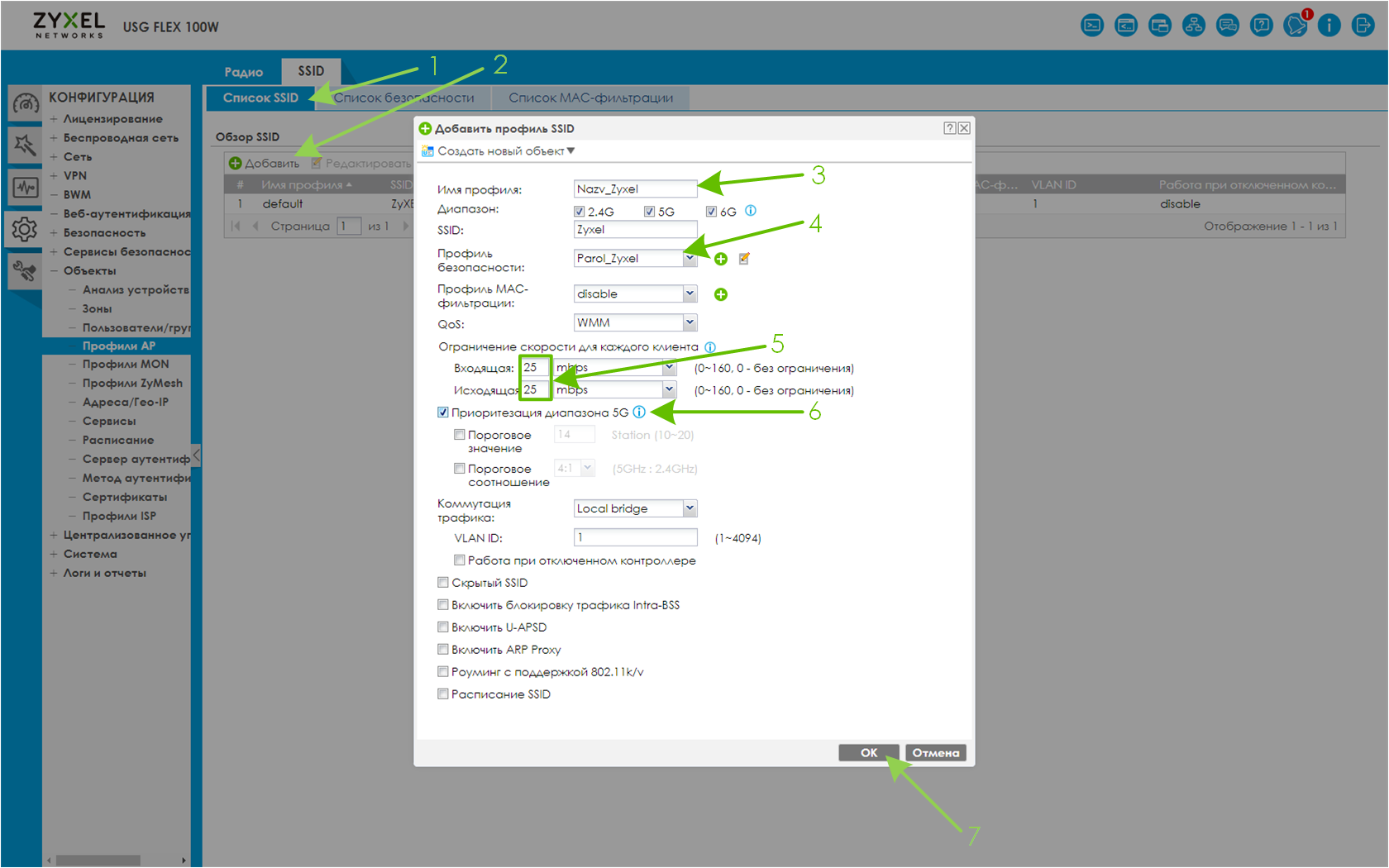

После создания паролей создаём два SSID. Первый SSID "Zyxel", рис.21.

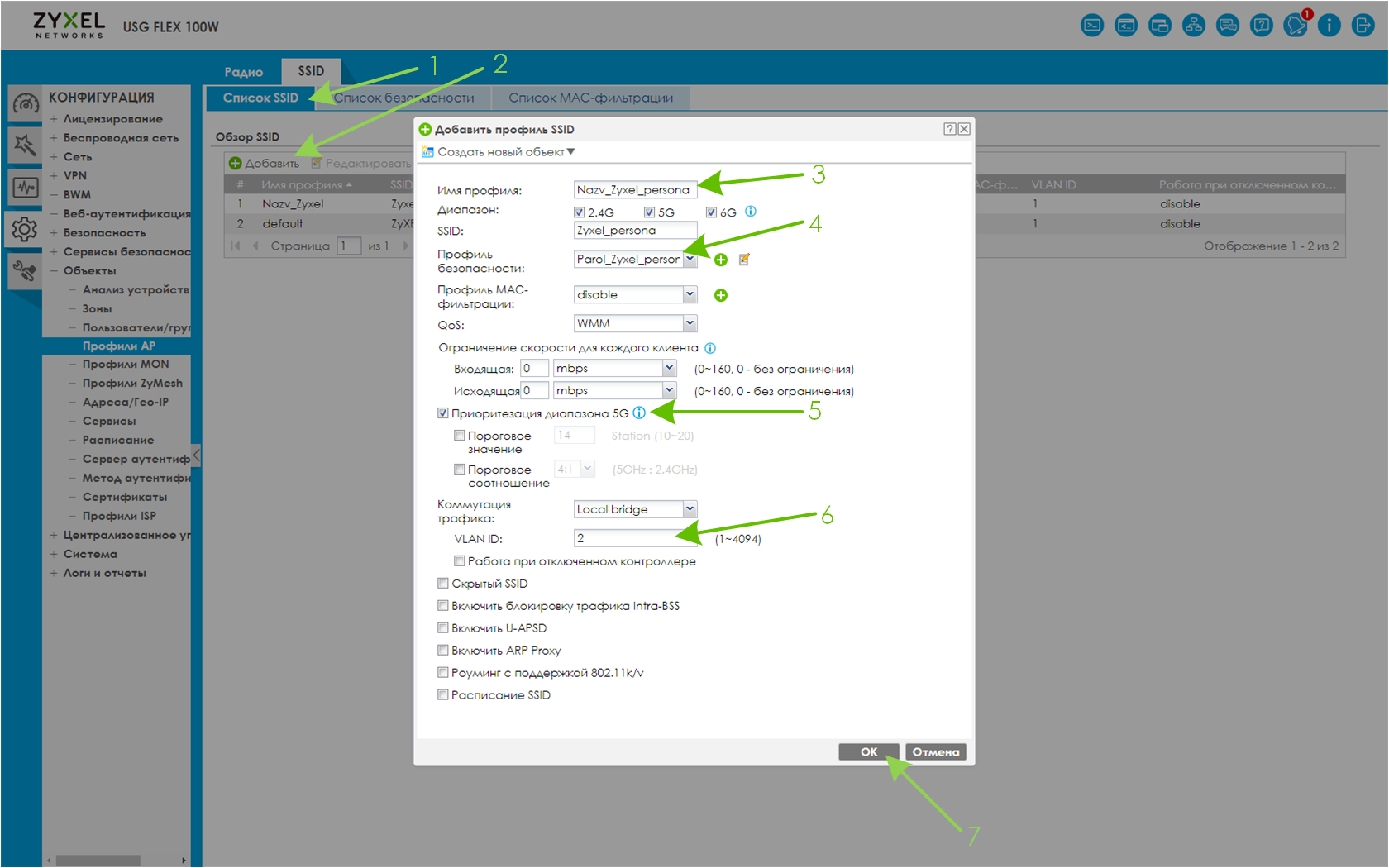

Второй SSID "Zyxel_persona" на рис.22. Скорости особо важным персонам в SSID'е не будем ограничивать, ну или 100 мбит/с проставьте, чтобы Wi-Fi всем случайно не завалил. Дело в том, что скорости можно ограничить в BWM. Почему? Во-первых важных персон немного. Во-вторых, если придётся ограничить скорость только одному устройству персоны, то ограничим скорость только его устройству без ущерба остальным устройствам. Или всем персонам ограничим скорость, но найдётся одно устройство персоны, которому нужно персонально разрешить полный безлимит по скорости.

ВНИМАНИЕ! Ограничение скорости в SSID "приоритетнее" ограничений из BWM. Например, клиентское устройство персоны, которому разрешили полный безлимит в BWM, упрётся в 25 мбит/с, если такое ограничение проставили в настройках SSID, как на рис.21. В таком случае либо 0 проставить, либо 100 mbps для перестраховки, чтобы не завалил случайно Wi-Fi.

ВНИМАНИЕ! На рис.21 в поле "VLAN ID" оставили 1 и в таком случае этот SSID использует нетегированный VLAN, соответственно, LAN порт коммутатора должен быть нетегированным. На рис.22 в поле "VLAN ID" указали 2, такой SSID использует уже тегированный VLAN 2 и LAN порт коммутатора должен быть с поддержкой тегированного VLAN 2 (рис.9).

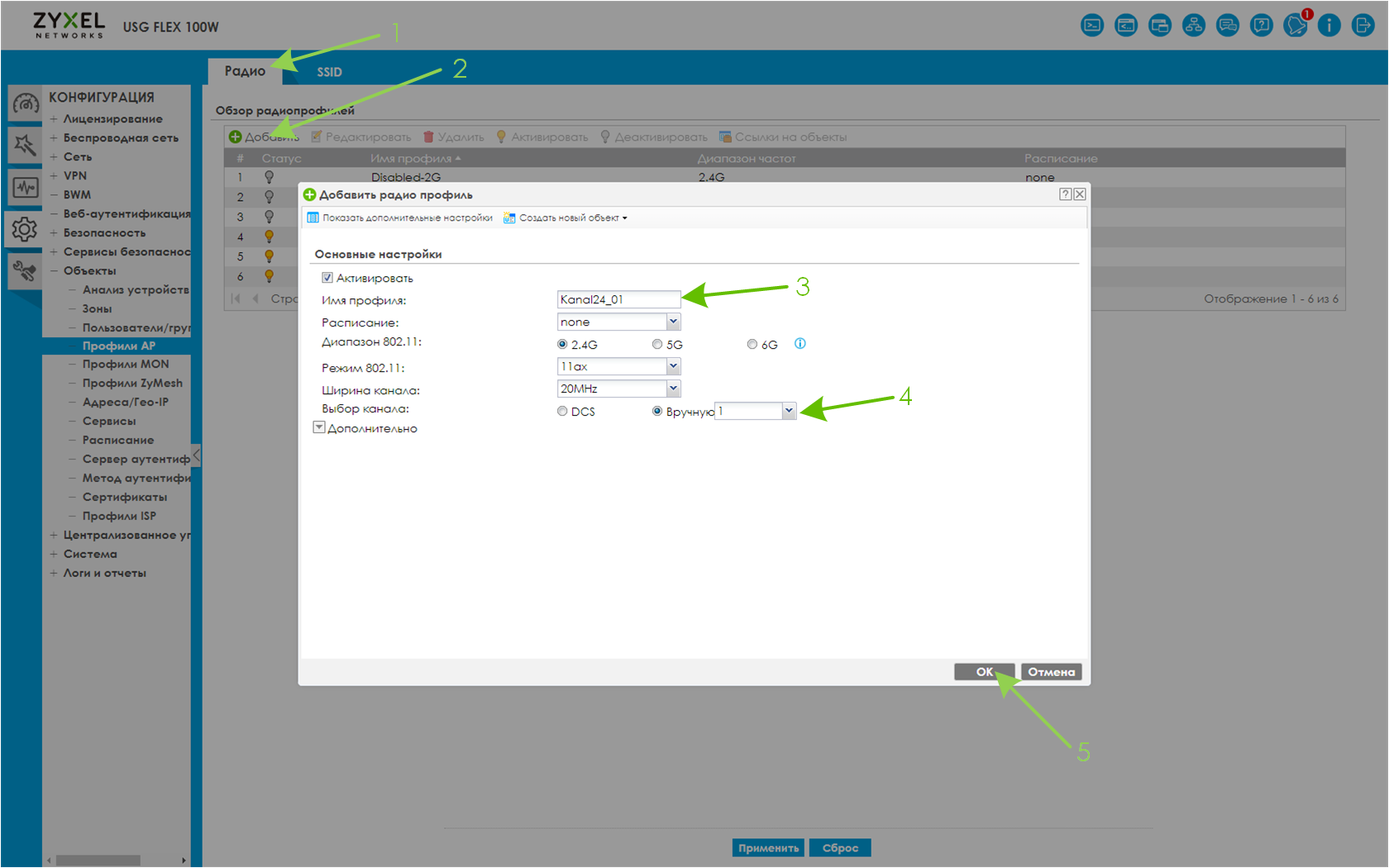

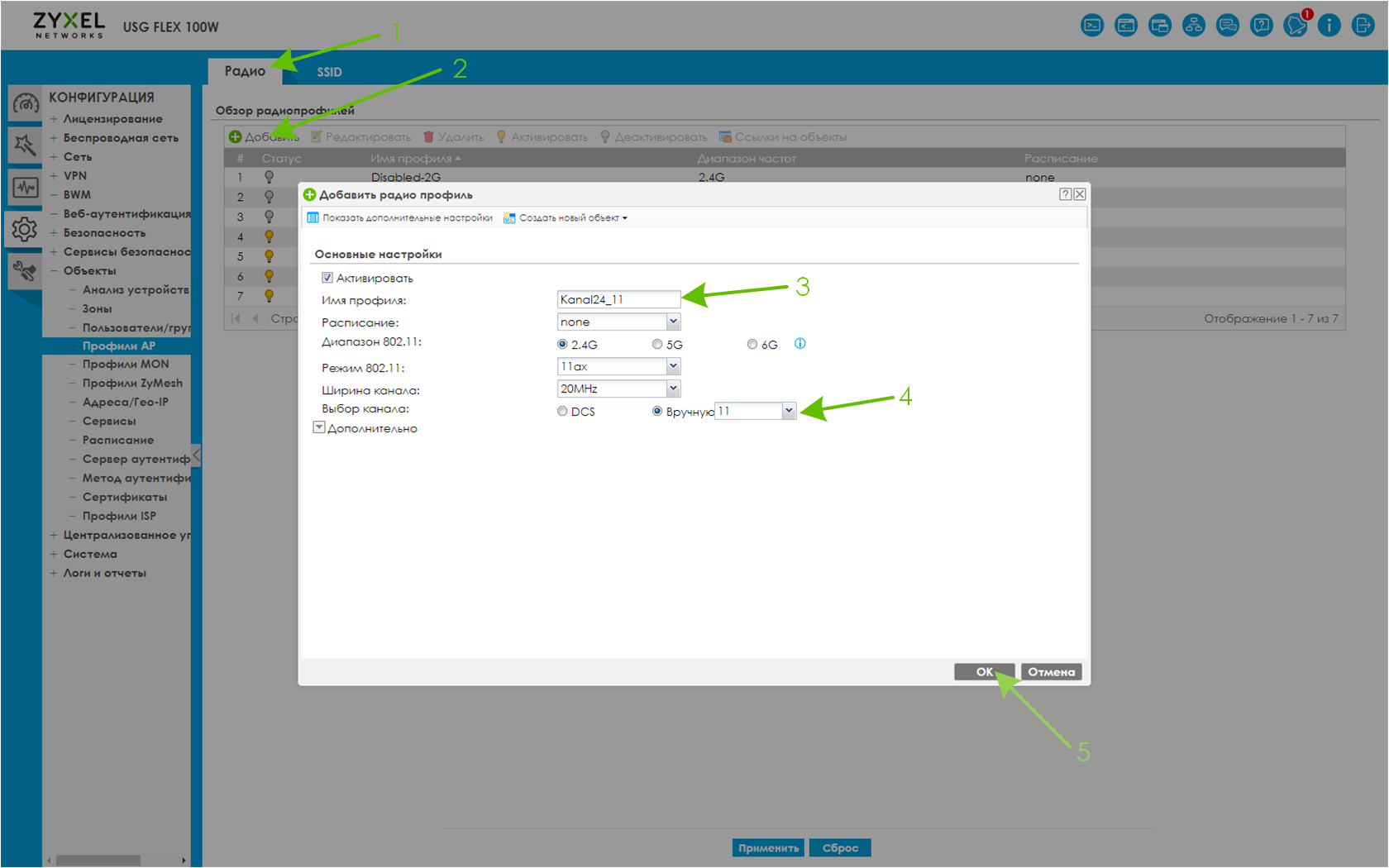

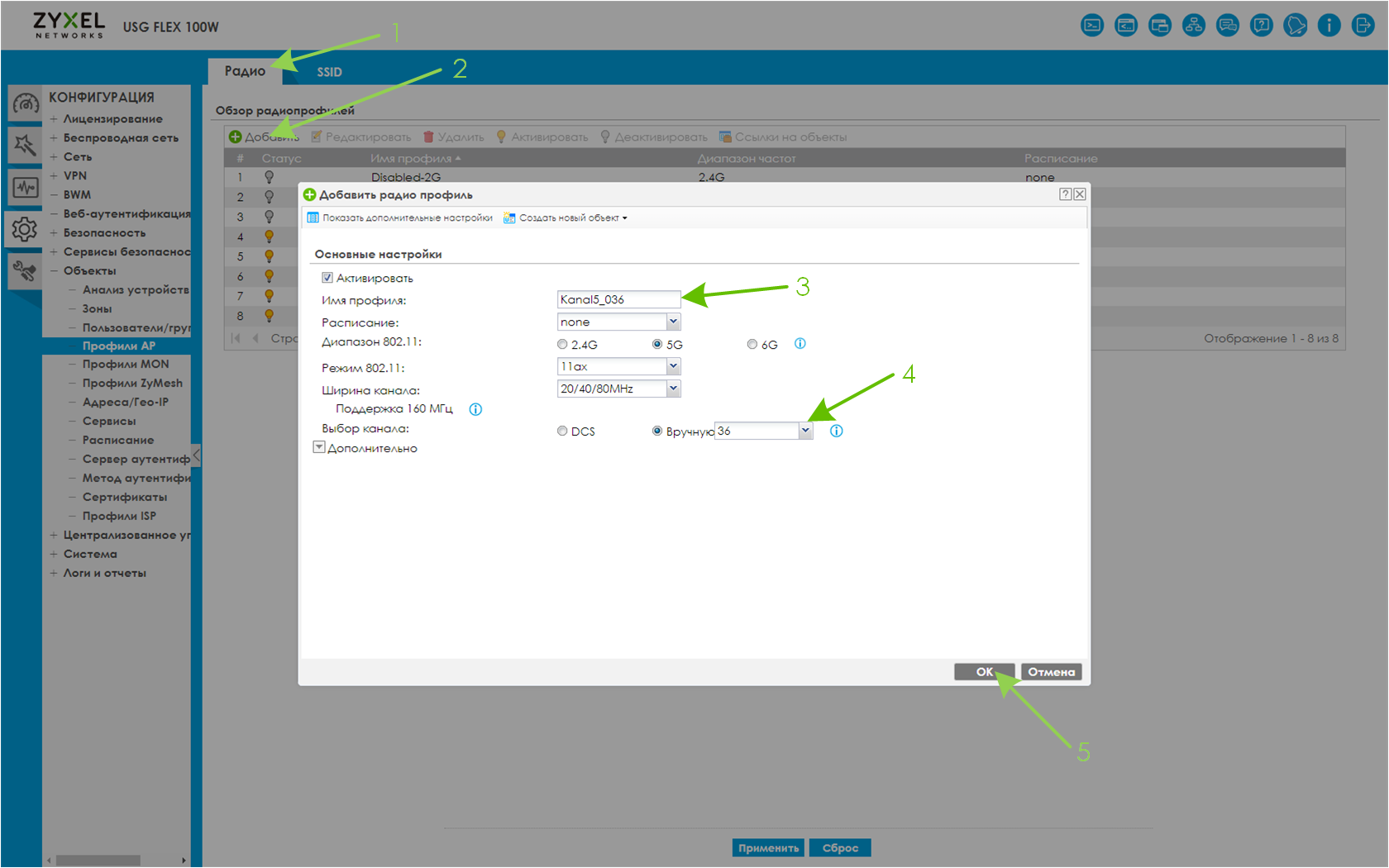

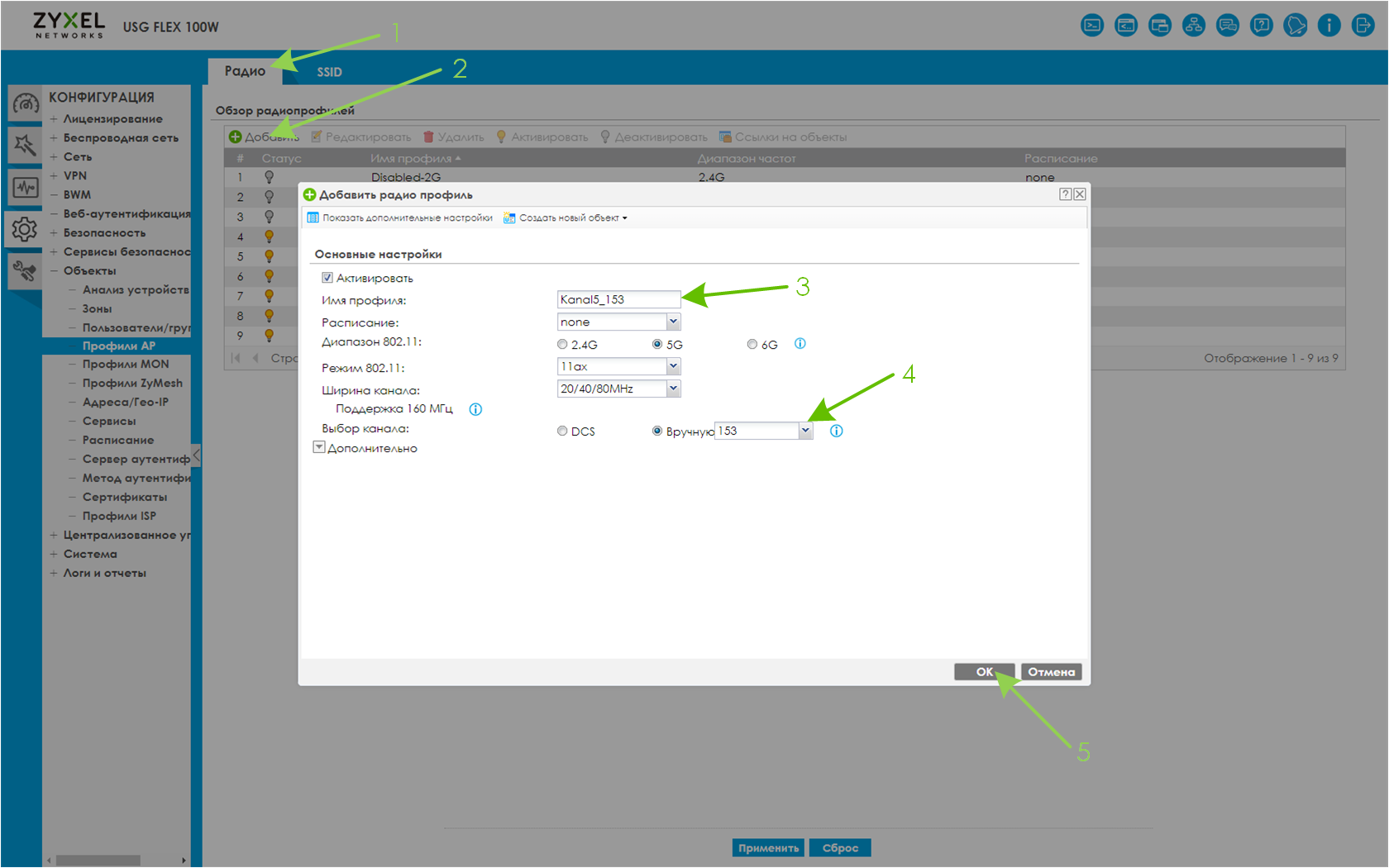

После создания SSID'ов создаём радиоканалы. Допустим, в эфире в диапазоне 2.4 ГГц свободными каналами являются 1 и 11. В диапазоне 5 ГГц свободны 36 и 153. Создаём радиопрофили с свободными каналами, рис.23-26.

Рис.24-26 - Настройка каналов в радиопрофилях:

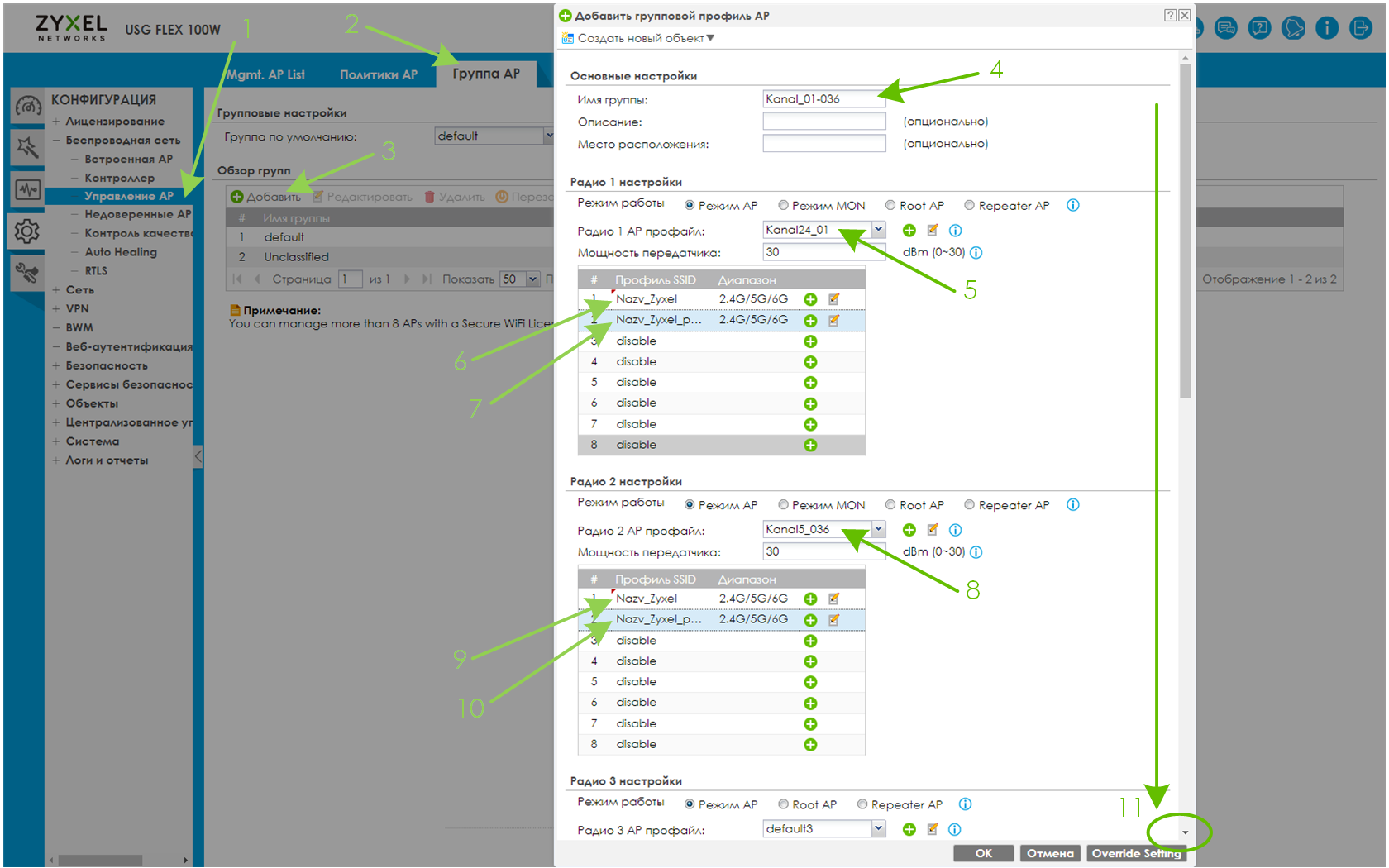

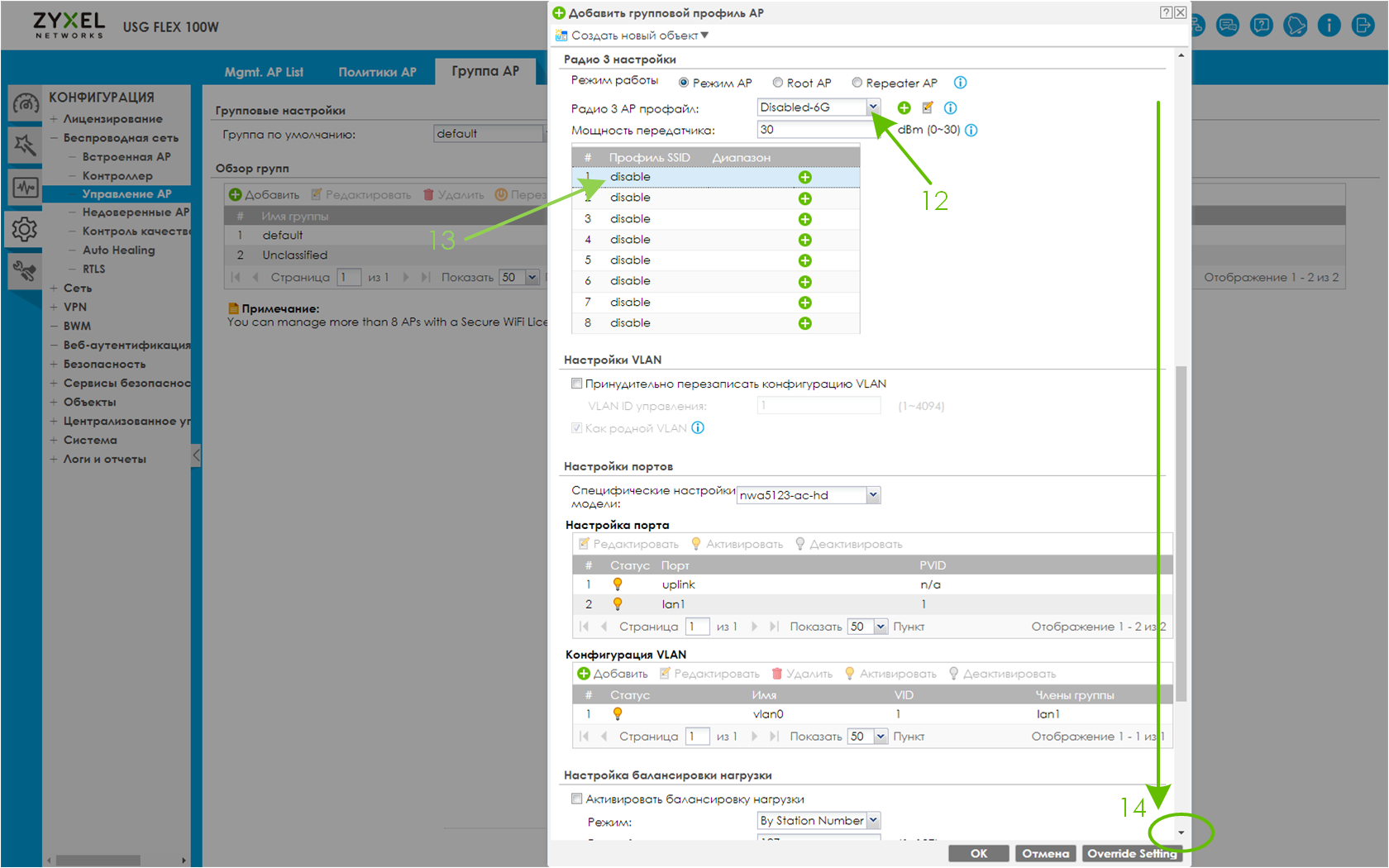

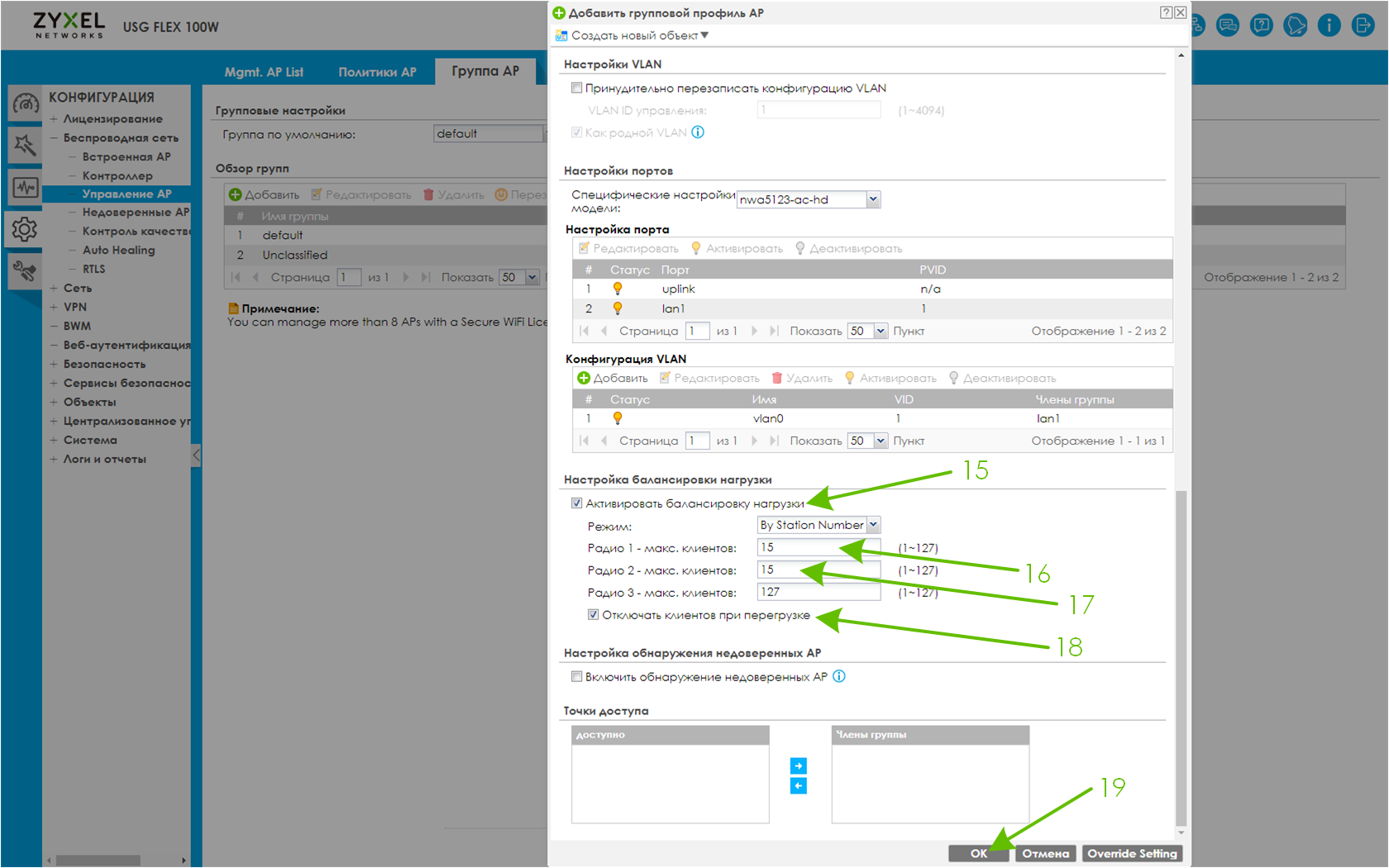

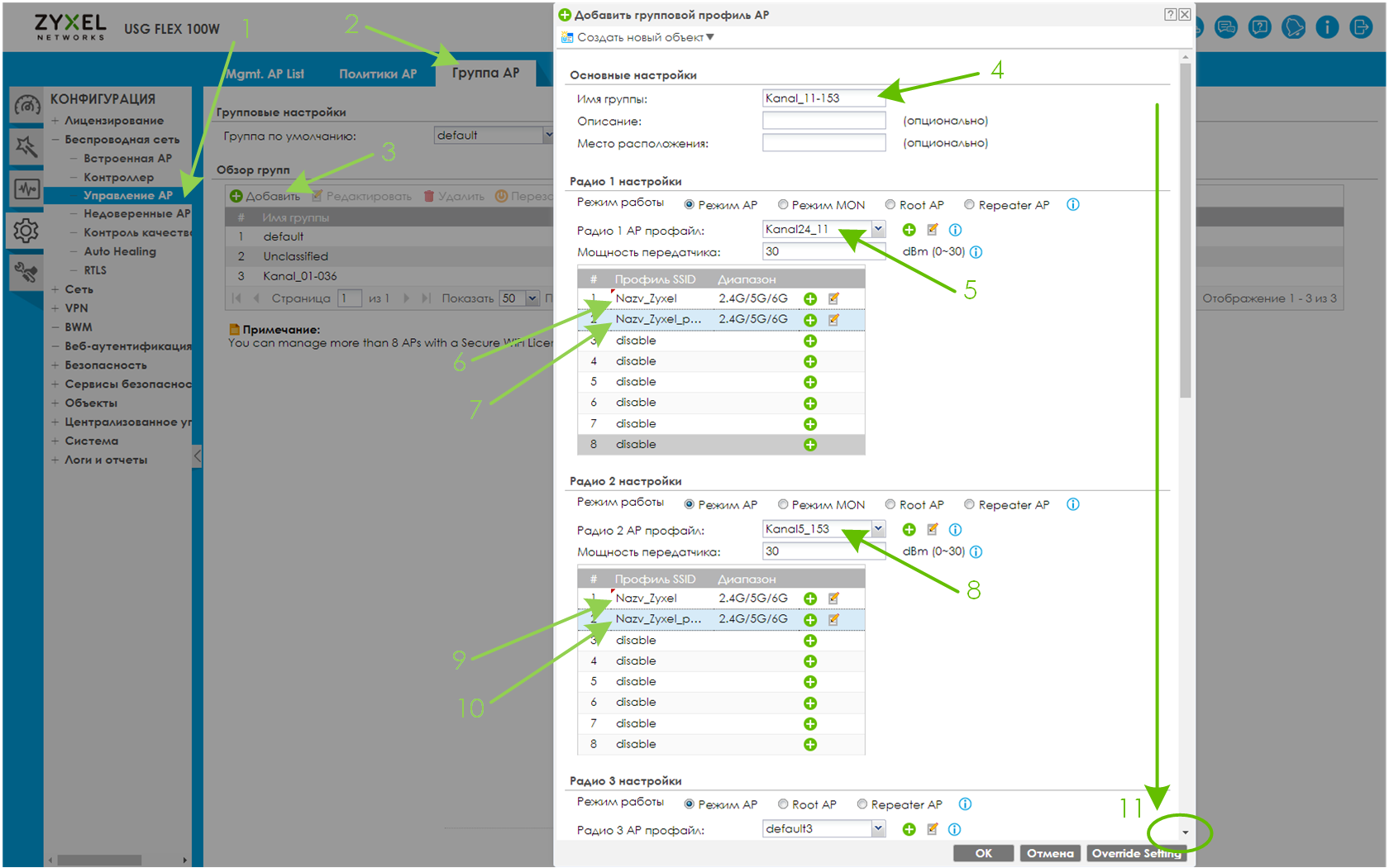

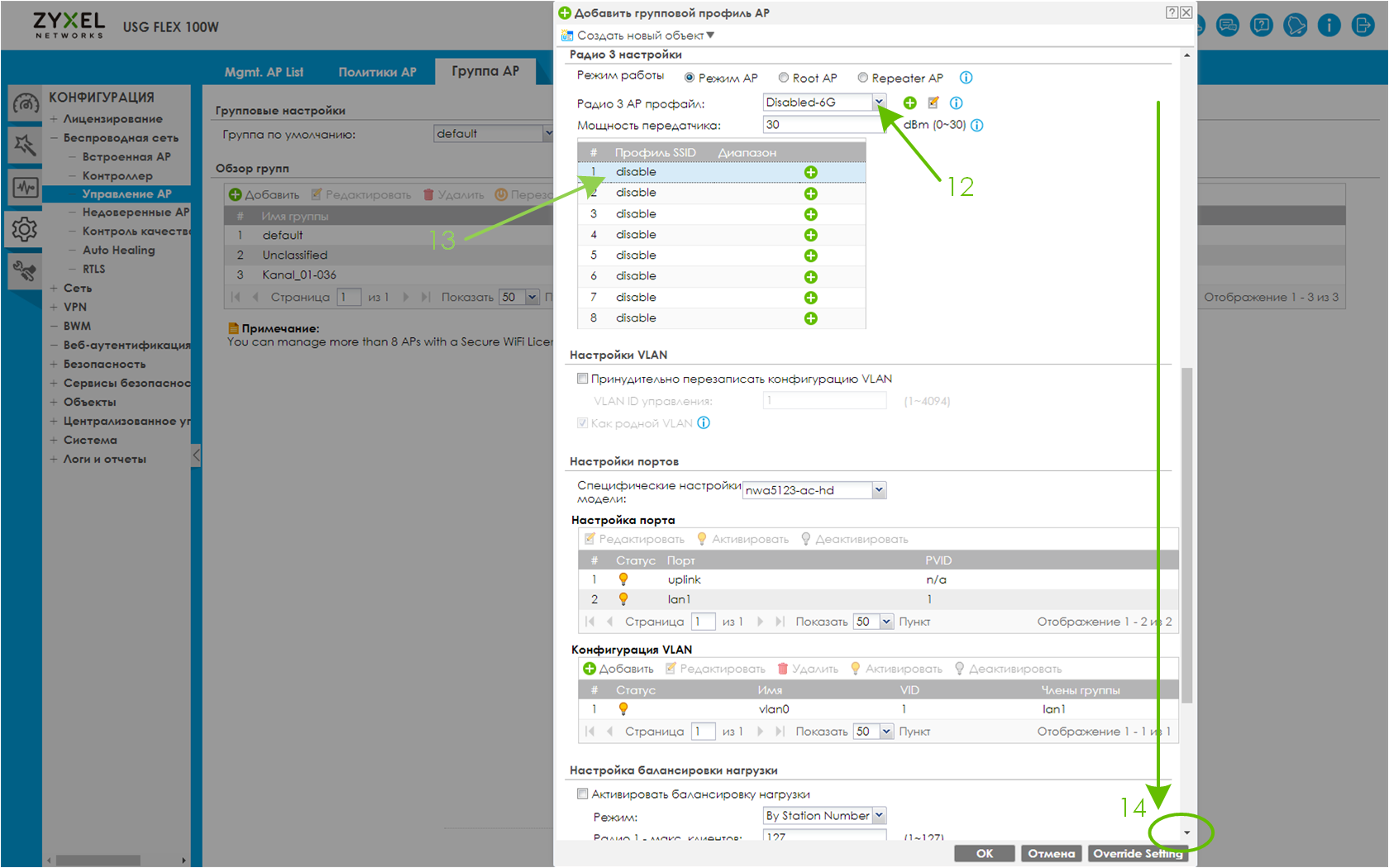

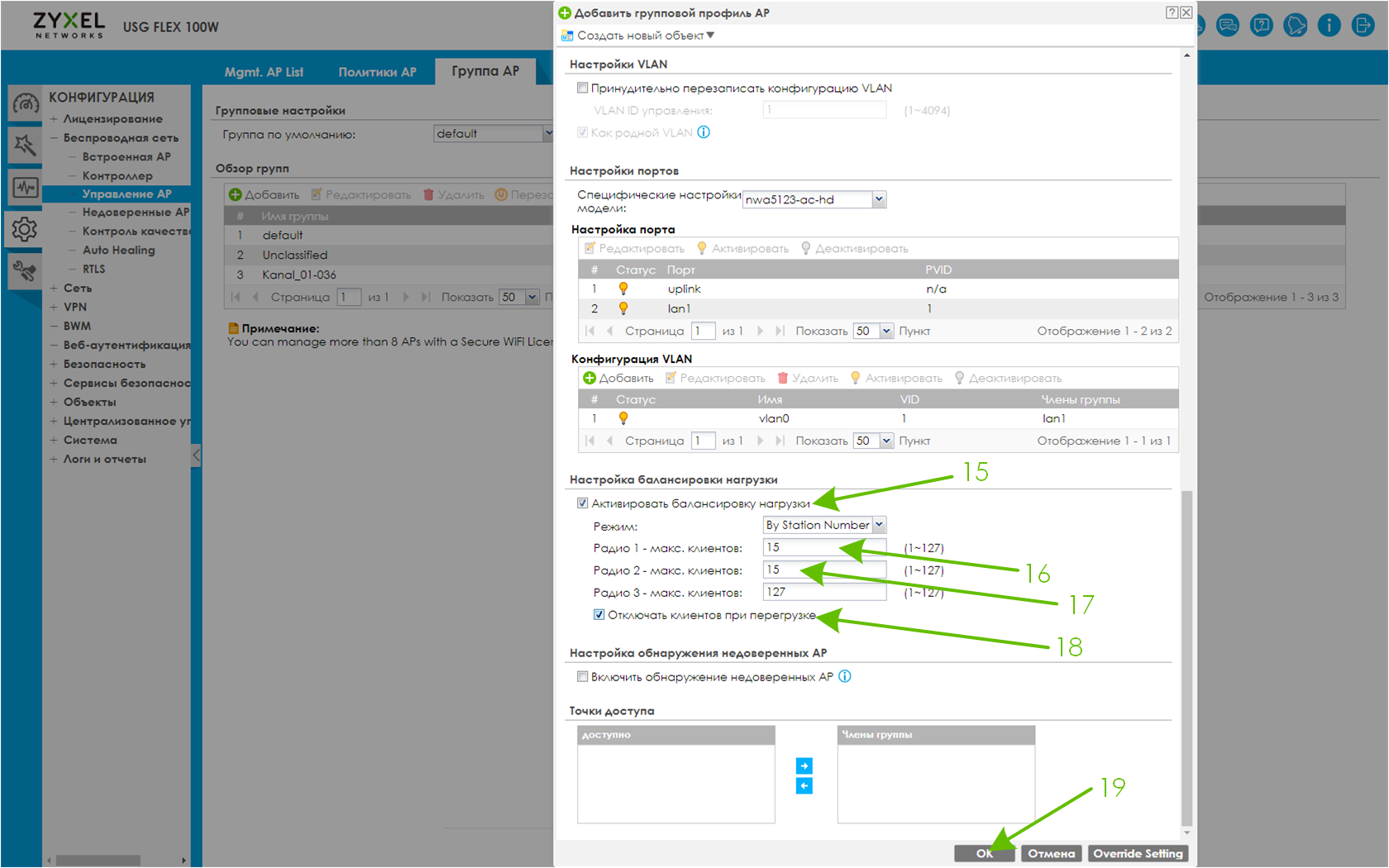

После создания радиоканалов переходим к созданию двух групповых профилей, рис.27-32. Отличия будут только в радиоканалах. Групповой профиль Kanal_01-036 (рис.27-29) и Kanal_11-153 (рис.30-32) включает в себя ранее созданные радиопрофили и профили SSID. В самом конце включаем балансировку нагрузки, чтобы клиентские Wi-Fi устройства равномернее распределить между точками доступа, если их много наберётся.

Во втором профиле "Kanal_11-153" (рис.30-32) отличия только в радиопрофилях. Всё остальное тоже самое.

Рис.30-32 - Настройка профиля Kanal_11-153:

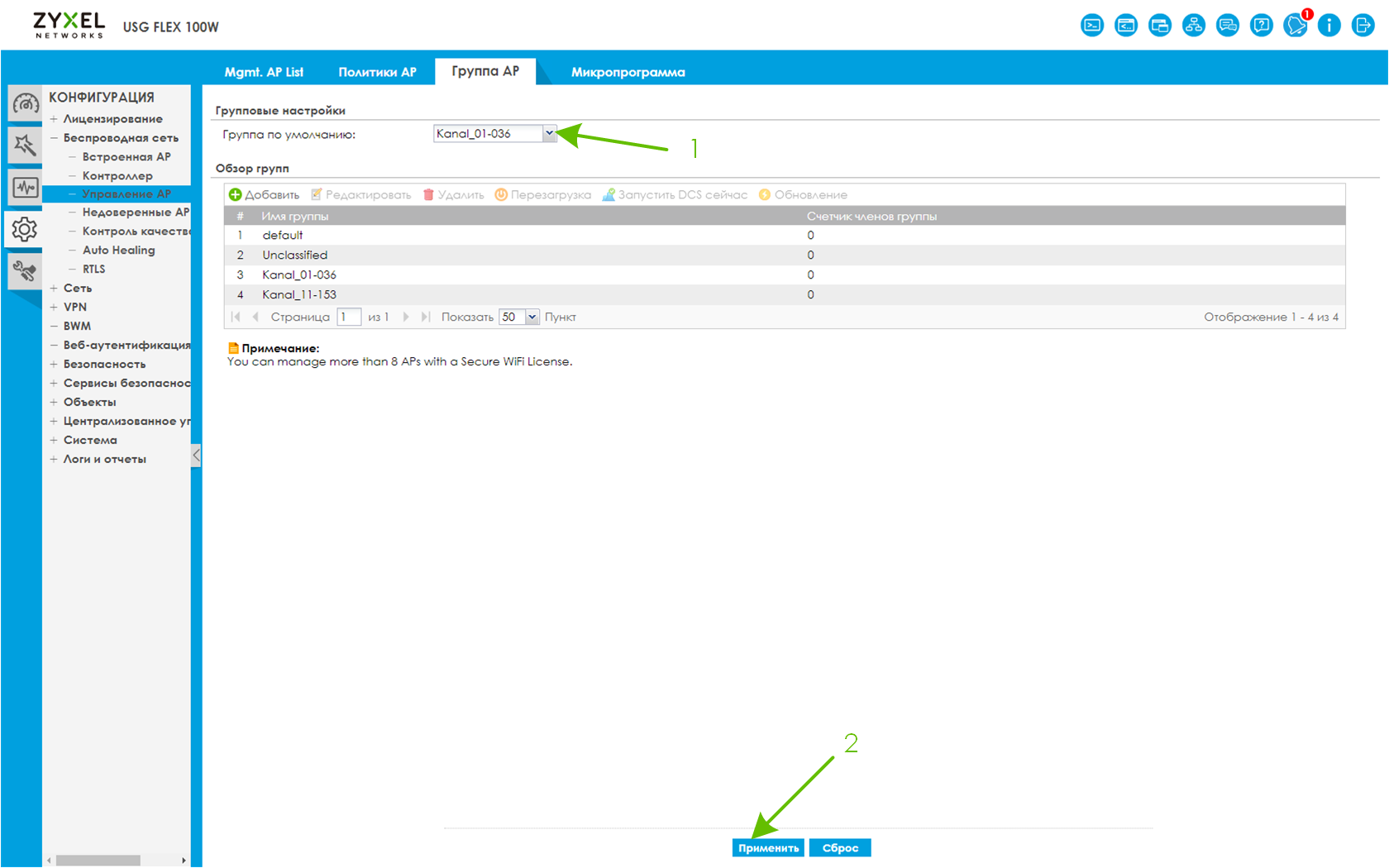

Сразу меняем групповой профиль "Default" на Kanal_01-036 и Применить, рис.33, после этого новым точкам доступа будет применяться групповой профиль "Kanal_01-036".

ВНИМАНИЕ! В групповом профиле "Default" дефолтные SSID как раз без пароля, поэтому настоятельно не рекомендовалось подключать точки доступа, пока не настроим новые групповые профили с запароленными SSID.

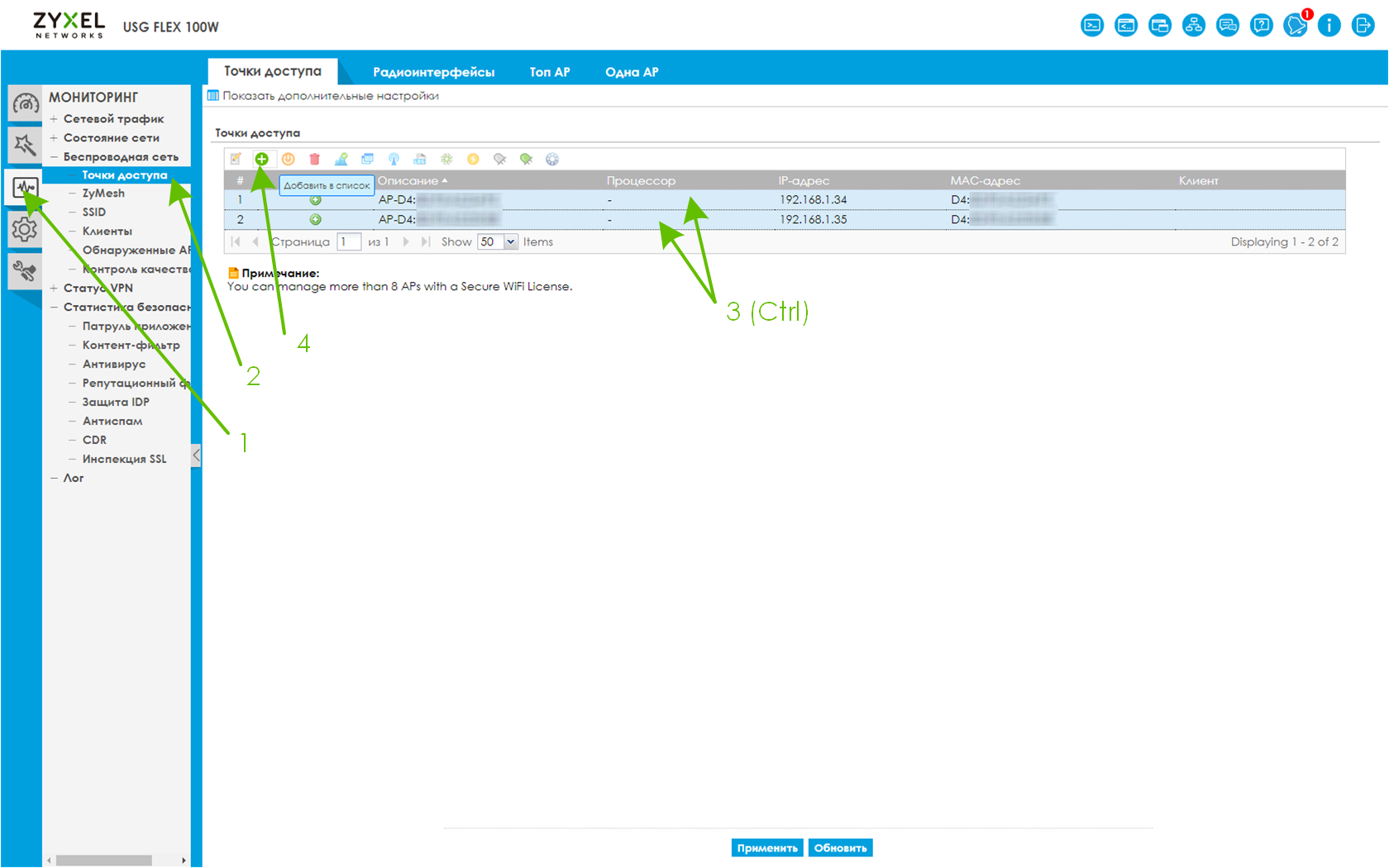

6. Подключение точек доступа к Wi-Fi контроллеру.

Подключаем точки доступа к PoE коммутатору и ожидаем до 5 минут их появление в списке управляемых точек доступа (Mgmt. AP List), рис.34. Если не появляются, возможно, где-то ошибка в настройках VLAN, PVID коммутатора или конфиг точки доступа нужно сбросить до дефолта. Как точки доступа появляются, добавляем в управление шлюзом, он же Wi-Fi контроллер.

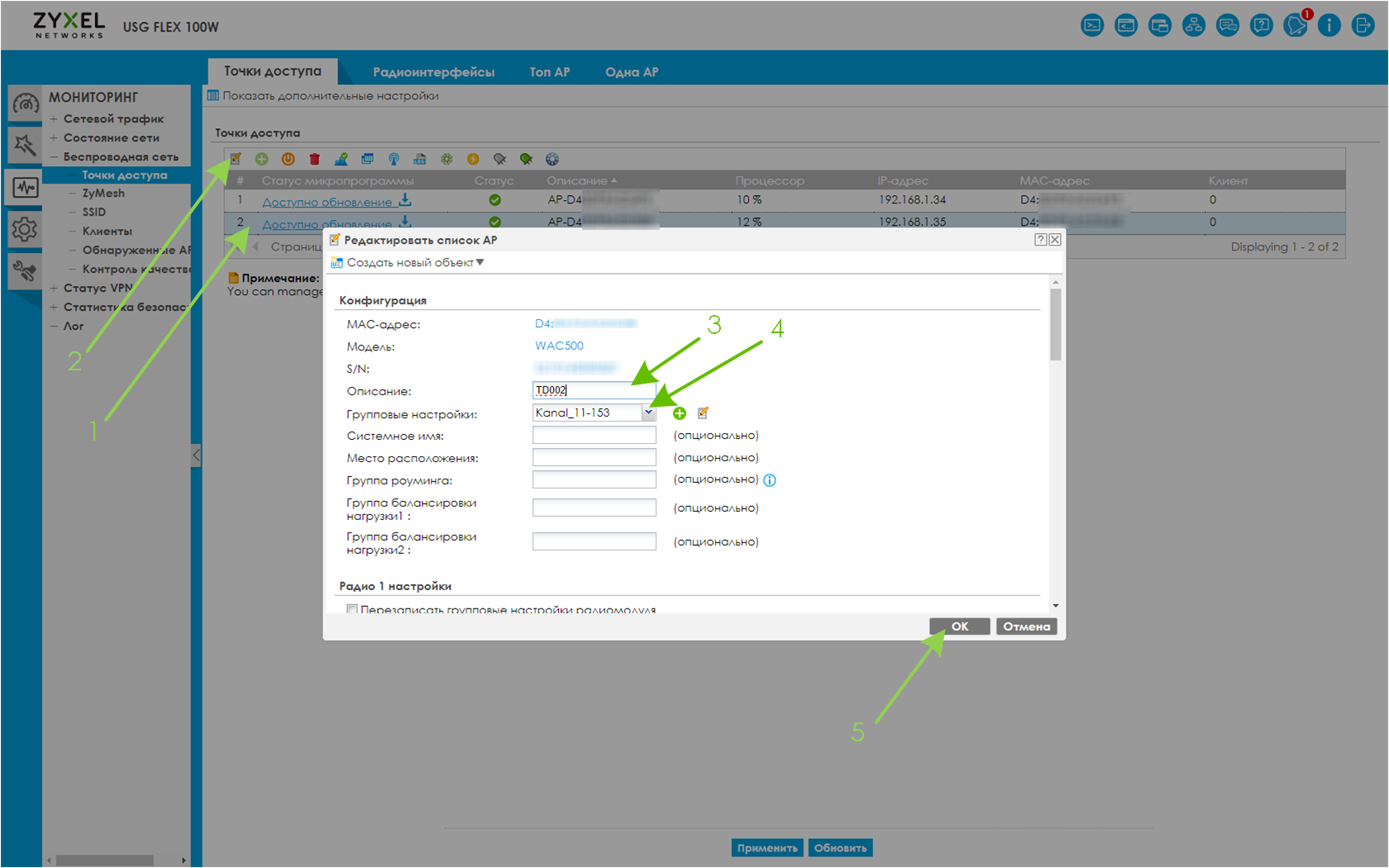

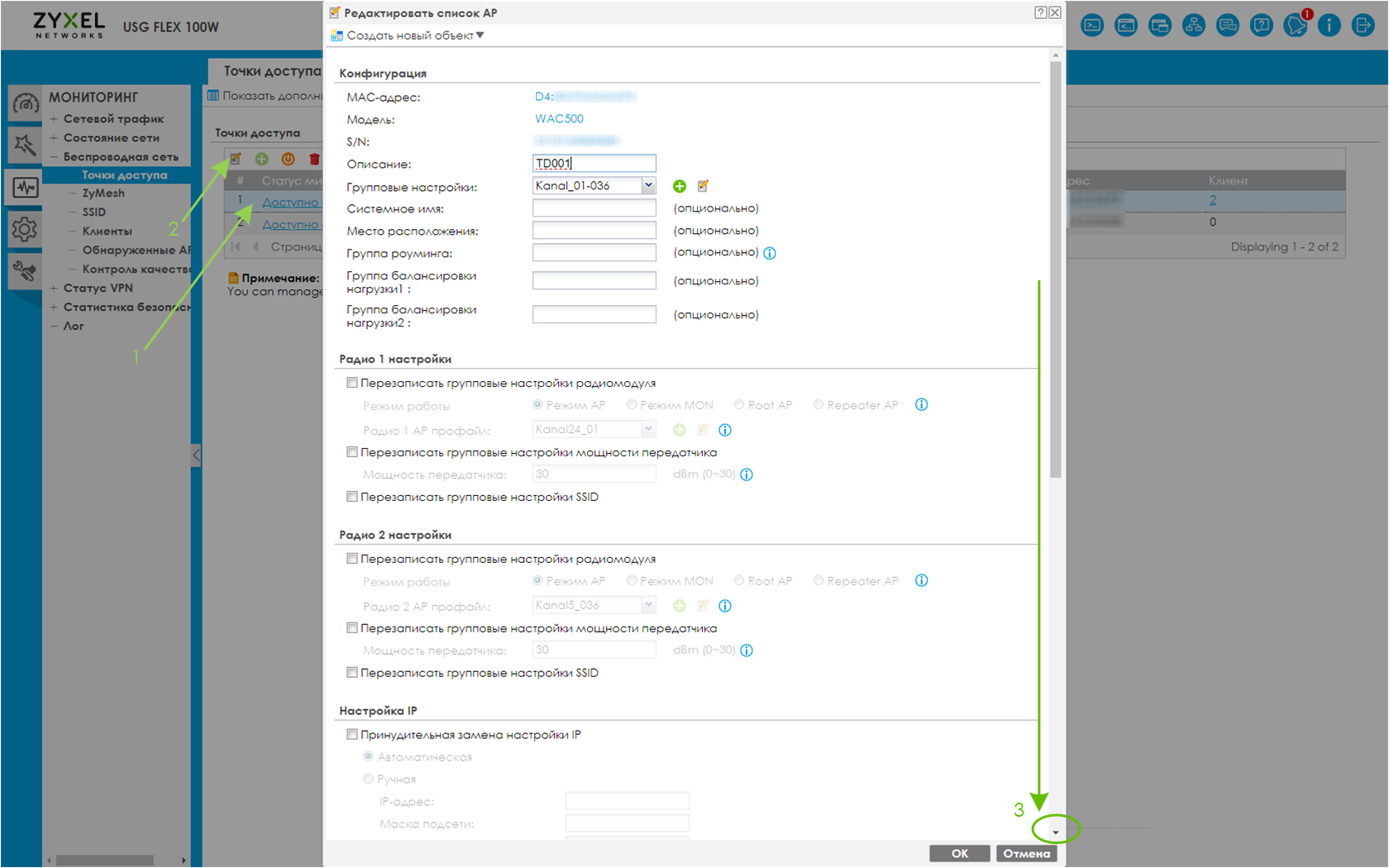

После добавления у второй точки доступа необходимо сменить групповой профиль с Kanal_01-036 на Kanal_11-153, чтобы радиоканалы точек доступа не пересекались, а в описании пропишете название точки доступа в соответствии с вашей инфраструктурой, рис.35.

ВНИМАНИЕ! Если только одной точке доступа нужно внести другие настройки, поверх группового профиля, например, применить другой радиопрофиль, изменить мощность, отключить вообще радиомодуль, убрать второй SSID и т.д., то это всё делается там же, как на рис.35. При редактировании группового профиля нужно прокрутить параметры до конца окошка, рис.36.

Настройка Wi-Fi "из коробки" закончена. При настройке чего-либо при отсутствии интернета не было никаких препятствий и предупреждений. Всё спокойно и автономно настраивалось при отсутствии интернета.

Роуминг клиентских устройств между точками доступа работает!

Если будут вопросы, пишите в комментарии или в Телеграм-чат Zyxel Клуб.

Мои предыдущие статьи:

Настройка сервиса авторизации гостевой Wi-Fi сети

Делаем гостевую сеть Wi-Fi сеть в ВУЗе, часть 2. Функции для гостевой Wi-Fi сети

Как блокировал контент для взрослых

Сервис Гео-IP по версии Zyxel: зачем нужен, функциональность, как настроить?

Университет: как техперсоналу получить полный доступ в интернет в любой точке сети

Университет: как разрешить доступ к сайту по URL в любой точке сети

Полезные ссылки:

Об авторе

Кто я? Меня зовут Александр. 19 лет профессионально занимаюсь СКС и сетевым оборудованием. Получил много опыта работы с сетевым оборудованием различных вендоров. Приветствую простоту и дружелюбность конфигурирования/мониторинга сетевого оборудования, ответственность вендора за качество выпускаемой продукции и готовность исправлять недостатки, чтобы не тормозили сдачу новых проектов в назначенные сроки. Меня можно встретить и лично пообщаться в Телеграме - @NSanchez13, так что, если будут вопросы, комментарии, мнения – милости прошу.