Привет, меня зовут Ваня, и вот коротенькая история о том, как я придумал и собрал одну штуку, и почему вам срочно нужно отдать мне все свои деньги. А если серьезно, это устройство для оперативного аппаратного уничтожения данных вместе с носителем. В этой статье я хочу показать результаты, получить обратную связь в комментариях и возможно, собрать предзаказы. По своей сути это аналог чеховского ружья, у которого цель выстрелить в нужный момент. Габариты 33*52*25 мм

Решаемая проблема — Вы не будете заливать конфиденциальные данные клиентов, банковские счета или информацию по производству особенно ценных изделий просто так на локальную машину, как и размещать в облаке. Так же, если требуется время от времени утилизировать неактуальную технику (например, банковская сфера)

Решение — если что‑то пойдет не по плану, у вас всегда есть красная кнопка под столом. Так же можно оборудовать все системники в офисе киллером и свести все к 1 кнопке, при нажатии все жесткие диски становятся неремонтопригодными

Слабые места

Уничтожать hdd во время работы – крайне неудобная задача. Которая физически решается, но экономической целесообразности нет. Размеры уничтожителей — это плюс-минус формфактор микроволновки с ценой 1-2к$. Диски нужно отключать и по одному вставлять в устройство, где магнитное поле все сотрет, ни о какой мгновенной работе речи не идет

если сжечь только плату электроники, то информация на дисках внутри hdd останется

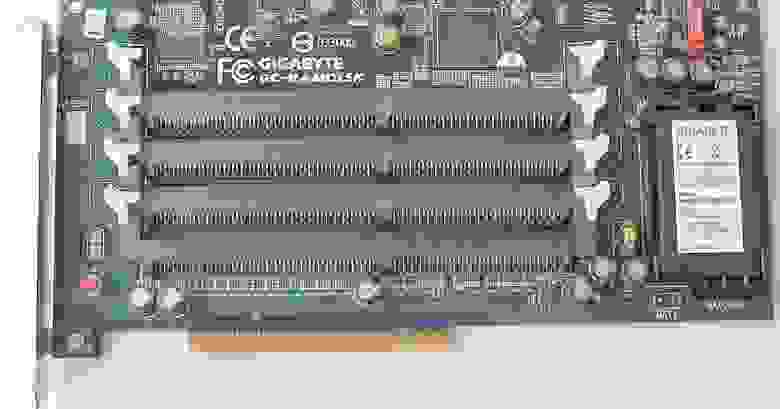

Решение – использовать ssd или еще лучше raid 1 из ssd.

Рекомендации по применению

1) Учитывая, что данные с ссд сложно восстановить, даже если не ломать диск специально, я рекомендую делать из двух дисков raid 1 (простое зеркало). В случае заводского брака данные останутся на втором диске. При желании стереть информацию и сжечь носители – зеркало уничтожается.

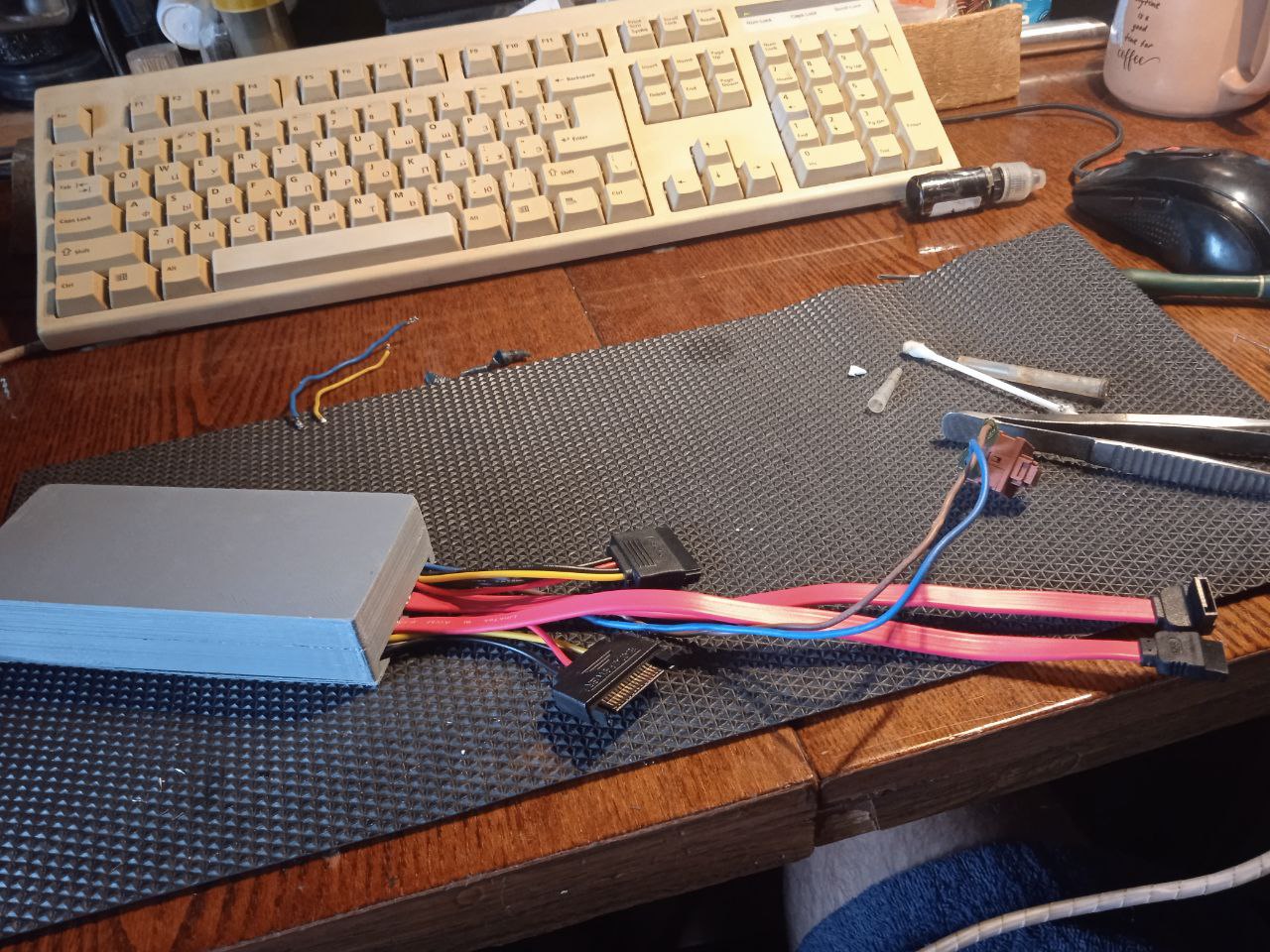

Способ подключения прост – включается по питанию в стандартные порты питания ссд и сату. Кнопка имеет стандартные ножевые клеммы

2) Данные на диске нуждаются в обязательном шифровании алгоритмом aes . (или подобными) Во время включения киллера повреждаются цепи питания (и все что у них подключено но тут нет 100% вероятности) и повреждается микроконтроллер где и хранятся ключи шифрования. Без ключей ремонтировать диск, что бы получить данные бессмысленно

Более подробно - https://habr.com/ru/articles/112733/ и https://habr.com/ru/articles/319054/

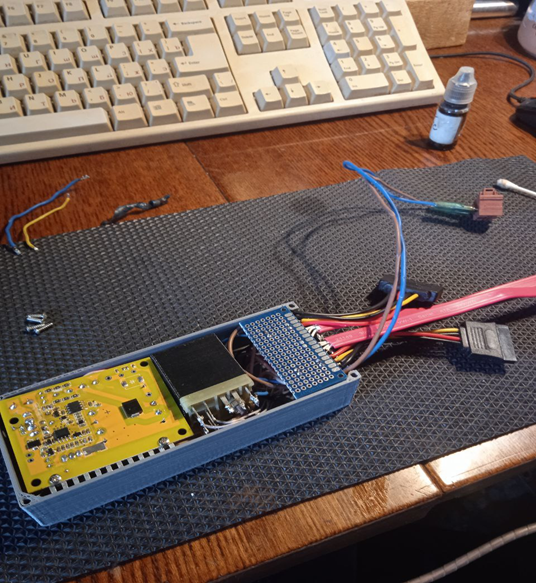

О создании

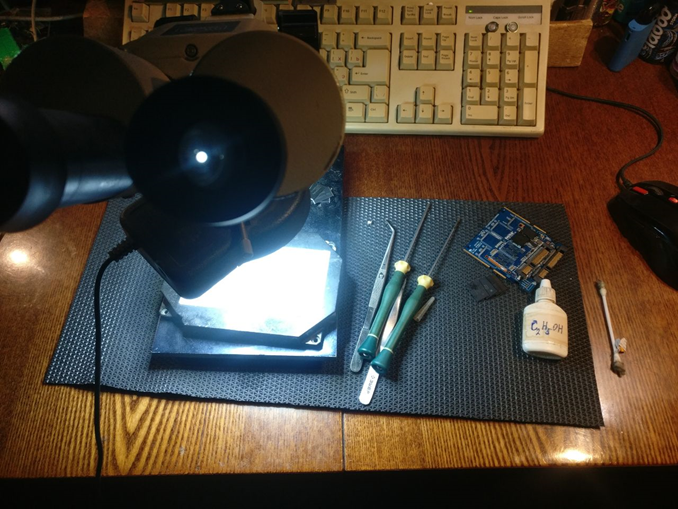

Начал работу над этим проектом в 2023 году, прототипы собирал сам: делал наброски, продумывал схему электроники, моделирование и печать корпуса. Методика тестирования была следующая –

Данные записываются на диск

Диск подвергается стиранию.

Чипы памяти выпаиваются и замеряется сопротивление на входе питания

Выпаивается или проверяется прямо на плате контроллер, его сопротивление по питанию и по шинам

О тестировании

Принцип работы строится на высоком напряжении, которое подается по питанию и по шине sata. Состоит из повышающего преобразователя и цепей коммутации и развязки.

Наличие короткого замыкания на портах контроллера – оба померли, еще бы они были живы после 400 вольт

Наличие короткого замыкания на банках памяти – в bga корпусе получилось, в выводном нет (удар по питанию взяла на себя понижайка)

Наличие короткого замыкания где то еще на плате – замеры по питанию и по шине сата выдавали 0.5-0.8ом

Тестировалось на диске good ram c чипами в корпусе с 48 выводами и sandisk с bga, интересовало кз между выводами vss и vсс, если там короткое замыкание, то пытаться общаться с этим чипом бессмысленно, так же как включать компьютер без блока питания.

В процессе работы удар приходится по tx+ и rx+ со стороны саты и +5/+12 по питанию.

Через 2 сек после нажатия происходит самоотключение схемы, греть дальше платы смысла нет, да и электробезопасность — это важно.

Провода к кнопке могут быть длиной в несколько десятков метров, экранирования не требуется, главное — чтобы сопротивление в итоге не превышало 50 ом. Учитывая, что километр провода пвс 0. 75 имеет сопротивление 26 ом на 1 км, проблем с проведением кнопки в отдельный кабинет или на соседний этаж быть не должно.

P.S.

Это законно?

Устройство не имеет потенциально никаких незаконных функций, оно должно быть полностью легально во всех странах.

Для меня это личный проект. Это инструмент, который, как видется, нужен людям. Как производителю, мне часто приходиться создавать продукты для себя же, обычно это куча грубых печатных плат с кучей проводов на макетной плате. Это одна из немногих попыток создать привлекательный и утилитарно полезный девайс

Форма для обратной связи и предзаказов - batou2501@mail.ru

Предложения и ценные замечания буду рад прочесть в комментариях.

Комментарии (266)

Demon416

17.04.2024 13:21+10Это конечно интересно, но термитный заряд уничтожает жёсткие диски очень быстро дёшево и надёжно,

DvoiNic

17.04.2024 13:21Были устройства, пробивающие жесткий диск твердосплавными "гвоздями", разрушая "блины". Вероятность восстановления была очень низкая. Цена устройства была порядка тысячи долларов. Спецэффектов меньше, конечно... ничего не мешает применить ровно этот же принцип к ССД.

mpa4b

17.04.2024 13:21+1Очень много гвоздей понадобится, чтобы с гарантией ими проткнуть каждый из чипов на плате. Или же придётся целиться гвоздями в каждый конкретный экземпляр.

DvoiNic

17.04.2024 13:21+1Да, тут нет вращающегося диска, который сам помогал "эффекту". Но ведь и прочность корпусов уже не та! несколько ножей-лезвий. можно не выстреливать, а просто электроприводом - резьбовой парой смыкать их. Такие своего рода электроножницы/электрогильотинка с несколькими парами лезвий

infund

17.04.2024 13:21+3Вот такая

Moog_Prodigy

17.04.2024 13:21А приводить это все дело в движение простым копеечным автомобильным домкратом с электроприводом от стеклоочистителей. Со встроенным упсом.

Но как было указано выше, вся эта конструкция +- габарит микроволновки. Или системника.

xSVPx

17.04.2024 13:21+2Просто сжечь. Запал, пол грамма или менее термита и от чипа ничего не останется. Надо только дозу подобрать.

Впрочем, если шифровать по нормальному, то и удалять ничего не надо, пока пользователь какую-нибудь смарткарту не предъявит на диске просто шум ..

habrolog

17.04.2024 13:21+23Человек - слабое звено. Если человек может что-то приложить, предъявить или ввести, чтобы шифр снять, то такой шифр легко ломается универсальным дешифратором. Говорят, обычно достаточно самого простого дешифратора на 50 ватт. Для сложных случаев повышенной устойчивости может применяться дешифратор на 200 ватт, или просто более длинное и/или изогнутое жало дешифратора.

xSVPx

17.04.2024 13:21+3Человек то откуда взялся ? Уничтожить смарткарту в 1000 раз проще чем носители информации. Хотите ножницами режьте, хотите три раза не тот пин введите. Можно и что-то автоматическое придумать.

У меня вот есть аппаратное хранилище паролей, если три раза набрать неверно пин, то какой бы вы не использовали дешифратор я не смогу вам помочь. Ничем. Совершенно. Не знаю и не помню я шестнадцатизначные пароли из мусора, и добыть их совершенно неоткуда. (в моем случае есть откуда, но я к сценариям подобным вашему не готовлюсь)...

Я их вообще никогда не видел пароли эти, они как нагенерились так и вводятся в виде звездочек...

LF69ssop

17.04.2024 13:21+1Человек оттуда чтобы мысли неправильно ввести даже не возникло. А возникло устойчивое желание принести максимальную пользу и содействие человеку с дешифратором.

Как и в варианте с кнопкой.

К слову, делать так делать, автору стоило бы добавить еще эффект мертвой руки. А то мало ли, вдруг ответственного уже приняли и на кнопку жать некому.

strvv

17.04.2024 13:21То есть требуется watchdog, процедура постоянного оповещения, что ситуация штатная. В ином случае - здравствуй пушной зверёк. Так это создается огромная точка отказа.

not-allowed-here

17.04.2024 13:21+1ну... зачем сразу так-то - обычно достаточно просто на стол начать выкладывать и наручники шуруповертом к столу крепить - и сразу такая легкость в разговоре возникает..... а уж как память освежается-то - куда там болюсам хуато....

K0styan

17.04.2024 13:21+1Такую штуку при должном воображении под статью о терроризме подогнать можно. А уж под поджог даже подгонять не придётся.

И крайним будет именно админ, а не, скажем, бухгалтер...

IvanPetrof

17.04.2024 13:21+11Лет 20 назад слышал байку про специального человека-охранника, вся работа которого заключалась в том, чтобы весь день сидеть возле сервера и ничего не делать. Но в случае "шухера" он должен был вставить ствол пистолета в специальное отверстие в корпусе сервера и нажать курок..

Golickoff

17.04.2024 13:21+3На курок не нажимают. Вы спутали его со спусковым крючком.

IvanPetrof

17.04.2024 13:21+8Как ни скажи, всё равно кому-нить не угодишь. По поводу "нажать на курок" есть статья с картинками на пикабу. Источник, конечно, так себе, но смысла прям докапываться до истины ради того чтобы написать "мимопроходящий" пост ни о чём, я не увидел.

Tolomuco

17.04.2024 13:21+2Если это та статья про пищали, которую я видел, то там вывод слегка натянут. Автор рассказывает про бабахи на дымном порохе, а потом делает вывод, "в древности был период, когда для выстрела надо было нажать на курок, значит и про современное оружие так тоже правильно говорить". Подозреваю, что автор той статьи вместо "нажал на газ" говорит "пришпорил свою машину" :)

sim31r

17.04.2024 13:21Подозреваю, что автор той статьи вместо "нажал на газ" говорит "пришпорил свою машину" :)

Или наоборот "изменил угловое положение педали

газаакселератора относительно горизонта правойступнейстопой ноги"

IvanPetrof

17.04.2024 13:21+1Вы не точны в формулировках. Более правильно будет - Увеличил расход поступающей в цилиндры двигателя горючей смеси, путём изменения угла положения дроссельной заслонки, посредством механической тяги, приводимой в движение через изменение угла наклона рычага педали, посредством приложения к ней силы от ступни ноги водителя))

sim31r

17.04.2024 13:21Очень мало информации, расход массовый или объемный? Относительный или абсолютный. Объем смеси же может меняться при включении турбонадува, надо уточнять этот момент ))

mkmax

17.04.2024 13:21+1>посредством механической тяги

уже давно звучит примерно так же, как "пришпорил свою машину"

agat000

17.04.2024 13:21+1Специальное отверстие? Это очень продвинутая схема. Я слышал про красный крестик маркером на боку специального компьютера. Наверное ХДД специально крепили вертикально, а не на штатное место )))

Я вот думаю - Стоечный сервер горизонтальный, диски стояк горизонтально, как туда подлезть с пистолетом - не представляю. И не получить в живот рикошетом. А дисков несколько. Мда.

strvv

17.04.2024 13:21Дда, были и на ес1866, с согласованием конструкторской документации, с ослаблением изнутри в этом месте корпуса. на примерном расположении НЖМД.

И на корпусе была белая метка.

IvanPetrof

17.04.2024 13:21Специальное отверстие? Это очень продвинутая схема.

Да, скорее всего в оригинале был крестик маркером. "Отверстие" это уже результат восстановления по памяти с учётом жизненного опыта и инженерной профдеформации.

IvanPetrof

17.04.2024 13:21Я вот думаю - Стоечный сервер горизонтальный, диски стояк горизонтально

20 лет назад типичный сервер в какой-нить конторе, представлял собой обычный системный блок с парой хардов, которые внутри можно было разместить в удобном для "охранника" положении))

Lazhu

17.04.2024 13:21+1Такого давеча стеречь чатЖПТ нанимали. Чтоб в случае зомбиапокалипсиса пристрелить злобный ИИ

not-allowed-here

17.04.2024 13:21+1не байка - делали как-то решение - "СХД в Буханке" - на соседнюю парковку была протянута оптика там стояла буханка и в угрожаемые периоды в ней постоянно дежурил водитель плюс камера была выведена на монитор если он видел "макси шоу" или еще что похожее - он просто заводился и уезжал с парковки, в особое место.... Носитель с ключами был на ПЛИС так что через 2-3 минуты после отруба питания при отъезде Ключи переставали существовать, а копия была в банковской ячейке где-то за рубежом... даже тестировали специально что ключи гарантированно стираются через 2-3 минуты при низких температурах вплоть до минус 50....

TimsTims

17.04.2024 13:21+2но термитный заряд уничтожает жёсткие диски очень быстро дёшево и надёжно,

Очень быстро - да. Но дешево? Нет - ведь сильно страдает пожаробезопасность. Можно сказать, что уничтожение данных будет стоить риску жизней людей, находящихся в здании, а также стоимости самого здания, если оно вдруг начнёт гореть. Так-что это быстро, но не дешево и не надёжно (самовозгарание никто не отменял).

Moog_Prodigy

17.04.2024 13:21Если это прям так сильно надо (иметь такое хранилище), то можно построить специальное помещение, поставив внутрь печь, выложенную внутри огнеупором, внутри уже диски, и хоть там что произойдет, пожара не случится. Гореть нечему будет, если подготовиться.

Но это дорого очень. Я таких решений даже в фантастической литературе не встречал)

khajiit

17.04.2024 13:21+2Тандыр из силикатного кирпича, с полкой внутри?

vorphalack

17.04.2024 13:21+1муфельная печь с удаленным "поджигом"

правда надо к ней решать вопрос аварийного электропитания, чтоб разогреться успела.

khajiit

17.04.2024 13:21Муфельная печь или тигель вне химлаборатории или мелкого (вроде ювелирного) производства смотрятся подозрительно, а вот тандыр, да среди узбеков… ))

А полку можно и по оптике подключить, и даже снабдить индивидуальным тепловым насосом.Хоть рассказ пиши )))

agat000

17.04.2024 13:21+2В магазине инструментов продается отличняа штука - дровокол электрический.

Ставишь в него сервер, и по сигналу упячки он крошит сервак в труху за несколько секунд. Или отдельно стопку ХДД/СДД.

INSTE

17.04.2024 13:21+3>> Устройство не имеет потенциально никаких незаконных функций, оно должно быть полностью легально во всех странах.

google://сокрытие улик

ifap

17.04.2024 13:21+3ПО УК РФ лишь за особо тяжкие, к которым экономические, как правило, не относятся. Ну и если скрывали диски с ЦП, но на фоне основного состава это уже семечки. А вот знаменитое американское "препятствование провосудию" тут сияет улыбкой во все 33 зуба.

Zrgk

17.04.2024 13:21+6А как доказать что на диске были улики если он полностью уничтожен? Презумпция невиновности

cestNe

17.04.2024 13:21+4"...нет оснований не доверять доводам обвинения" в российском правосудии используется чуть чаще, чем всегда. Де-факто нас давно презумпция виновности

Spyman

17.04.2024 13:21Припоминаю статью как кажется в германии оштрафовали какого-то математика на 10к за то, что он отказался дать ключи шифрования к файлу, который фактически был нагенеренным серым шумом.

RTFM13

17.04.2024 13:21+1"Пароль записан на бумажке, бумажку наверное случайно выкинул во время уборки. Помойка вон там."

Spyman

17.04.2024 13:21Нет, там это работает чуть иначе. Тебе говорят - предоставьте расшифрованный файл и ключи или заплатите 10к за отказ сотрудничать со следствием. И никто не будет ни по помойкам лазить ни в бредни ваши верить, и даже паяльник никуда не вставят. Просто дадуи n-цать дей и всё. Забыли пароль? Потеряли? - ваши проблемы, деньги на бочку.

RTFM13

17.04.2024 13:21Либо это случай вопиющего злоупотребления, либо не все существенные обстоятельства озвучены.

Serge3leo

17.04.2024 13:21+4повреждается микроконтроллер где и хранятся ключи шифрования

К сожалению, это труднодоказуемо, ибо прошивки SSD могут быть очень разными и могут хранить ключ где угодно, например, прям в банках флэш-памяти, которые в одном из ваших экспериментов остались целыми. Однако, для конкретных моделей можно попробовать сиё доказать и приложить список тех SSD, на которых всё будет гарантировано работать.

С точки зрения доказательной базы, представляется более перспективным настроить LUKS2, dm-crypt, BitLocker (или syskey для ранних Windows) на хранение ключа на USB flash, а вот саму эту флэшку оснастить средством самостирания (или имитатор флэшки на микроконтроллере или даже Arduino).

dartraiden

17.04.2024 13:21Бюджетный вариант: microSD-карточка в кардридере + средство её быстрого уничтожения.

Alexey2005

17.04.2024 13:21+1Ещё более бюджетный - вообще не ставить физический диск, а хранить чувствительные данные на виртуальном диске в памяти, благо сейчас поставить на десктоп даже 256 Гб оперативки не проблема. При наличии хорошего ИБП это почти так же надёжно, как SSD, а уничтожается легче. А если случайно уничтожат сами правоохранители, вырубив комп, так даже под сокрытие улик будет не подвести.

MaFrance351

17.04.2024 13:21+3Вспомнилось что-то:

agat000

17.04.2024 13:21То это есть? Энергонезависимая ОЗУ? А зачем красная кнопка?

Grey83

17.04.2024 13:21А зачем красная кнопка?

Как это зачем?!

Для запуска межконинтальных баллистических ракет с ядерными боеголовками!

Чтобы проверять уровень заряда аккума (выше кнопки расположен светодиодный индикатор ёмкости).

vagon333

17.04.2024 13:21Микроволоновка?

mpa4b

17.04.2024 13:21+6Шикарный способ убить инфу на оптических дисках.

vagon333

17.04.2024 13:21+1Шредер

DvoiNic

17.04.2024 13:21+1Есть шикарные аналоги шредеров, способные измельчать даже автомобили... Что тоже является вариантом...

vagon333

17.04.2024 13:21+2Опыт жизни - не усложнять.

Когда срочно, то можно и молотком, чтоб услышать "хрусь".

Строить космос для уничтожения информации - можно не успеть.Был случай в 90х, работал на контору переехавшего в Англию: система собирала и вела базу переписки пейджинговых сообщений Москвы и обл.

В экстренном случае успел только молотком по дискам. И пронесло.

Ушел и больше такой фигней не занимался, но потому что пронесло.

DvoiNic

17.04.2024 13:21Я, к счастью, на практике не применял. Но один раз - ставил (в дальнейшем, в течение пары лет, контора обелилась и опушистелась, и устройство было снято за ненадобностью)

serafims

17.04.2024 13:21Подумалось, что можно сделать девайс, который в случае Икс просверливает отверстия в диске рамой, на которой закреплены штук 8-10 шпинделей со сверлами с приводом рамы. Не мкновенно, но по сути единицы секунд.

vadimr

17.04.2024 13:21+5Вот этот сисадмин, который сидит с красной кнопкой под столом – он точно захочет становиться сообщником, нажав кнопку? Не выгоднее ли для него будет в такой ситуации сотрудничать со следствием?

Подобные устройства используются в армии, но там хоть присягу приносят.

DvoiNic

17.04.2024 13:21+4Не обязательно нажимать кнопку - иногда достаточно кнопку не нажимать. Известные устройства уничтожения данных имели аварийное питание с достаточным запасом автономности, и реагировали на "вскрытие (или просто на перемещение блока) без отключения системы внешним ключом"

vadimr

17.04.2024 13:21Даже в такой ситуации админу по многим причинам выгоднее деактивировать эту систему сразу после её установки.

DvoiNic

17.04.2024 13:21Админу (и вообще любому работнику) вообще может быть много чего выгоднее. Но он работает ровно в тех условиях, на которых его наняли.

vadimr

17.04.2024 13:21Условия договора, противоречащие закону, не имеют силы. Поэтому можно, конечно, мечтать, что админ будет действовать в данном случае в интересах работодателя, но никакой реальной основы такие мечты под собой не имеют.

Деактивировав систему, админ ничем не рискует, кроме увольнения с работы. И то в таком случае он может ещё начать вести свою игру, требуя золотой парашют и шантажируя начальство в противном случае доносом. С другой стороны, исполняя поручение, заведомо имеющее противоправный характер, админ имеет риск поднять с пола судимость, а зачем это ему?

DvoiNic

17.04.2024 13:21+3Какому закону противоречит условие "не отключать оборудование, установленное работодателем"? Никаких противоправных действий админ не совершает в принципе. Есть конфиденциальная информация, есть устройство, уничтожающее конфиденциальную информацию. Есть обязанность поддерживать работоспособность оборудования. всё. А решать, что правильно или что неправильно - не админовское собачье дело. Не нравится - увольняйся.

Ну а шантаж... В некоторых случаях может сработать, но в некоторых - может сработать и наоборот. (один программист хотел пошантажировать, установив "закладку". после этого он долго не мог устроиться в более-менее приличную контору. Лет 9.)

vadimr

17.04.2024 13:21А решать, что правильно или что неправильно - не админовское собачье дело.

Это установленная законом обязанность любого гражданина, а закон выше договора.

Противоправный характер уничтожения информации при проведении оперативно-розыскных мероприятий очевиден.

Неисполнение законных требований должностных лиц органов, осуществляющих оперативно-розыскную деятельность, либо воспрепятствование ее законному осуществлению влекут ответственность, предусмотренную законодательством Российской Федерации.

Ну а шантаж... В некоторых случаях может сработать, но в некоторых - может сработать и наоборот.

Да, но руководителю-то в данном случае от этого не легче.

IvanEjik

17.04.2024 13:21Это установленная законом обязанность любого гражданина

Нука-нука, много ли админов знают что за инфа лежит в датацентрах на подконтрольных серверах?

А при попытке вскрыть опечатанный сервер амдину сделают атата и уволят задним числом.

Неисполнение законных требований должностных лиц органов,

Ну, тут ему даже делать ничего и не нужно, техника(о наличии которой он и не знает) отработает стирание данных.

vadimr

17.04.2024 13:21Нука-нука, много ли админов знают что за инфа лежит в датацентрах на подконтрольных серверах?

Это не их проблема.

Ну, тут ему даже делать ничего и не нужно, техника(о наличии которой он и не знает) отработает стирание данных.

Какой-то человек установил и сопровождает это устройство, не так ли? Вопрос, понятно, именно к этому человеку, а не к гипотетическому админу опечатанных корпусов.

IvanEjik

17.04.2024 13:21Вопрос, понятно, именно к этому человеку, а не к гипотетическому админу опечатанных корпусов.

Так это вы утверждали что закон выше трудового договора.

Но это не даёт админу прав копаться в чужих серверах с целью поиска инфы.

Так же как не даёт прав отключить шифровальщик-стиратель даже если админ знает что это за устройство, это не его проблема что там на серверах хранится.

vadimr

17.04.2024 13:21За работу аппаратуры сервера админ отвечает, а за назначение хранящихся там данных – нет.

not-allowed-here

17.04.2024 13:21решать это будет к сожалению суд и только суд.... и там возможны интересные казусы, особенно если, не дай бог где-то найдется какая особая бумага, про такие системы или инстуркция по...

вцелом сисадмина из цепочки хранения "спец. данных" лучше исключать в принципе, отдавая это в сторону СБ - к ним доверия несколько больше, но и квалификация СБ тогда должна быть сильно выше.....

sim31r

17.04.2024 13:21Можно подстраховаться. Админ просто следует инструкции. Инструкция условно, в некой ситуации нажать красную кнопку. Инструкция с подписью директора. Директор живет в Лондоне и ему все равно. Админ формально ни в чем не виноват, что делал не понимает, только выполнял рабочую инструкцию.

С другой стороны админ скорее всего понимает контекст ситуации и ему иногда выгодней не нажимать кнопку.

Еще вариант кнопку нажимает директор из Лондона и далее работает автоматически всё.

DvoiNic

17.04.2024 13:21админ следует инструкции - ему по инструкции нужно, чтобы вон та красная лампочка всегда горела. И по инструкции для замены диска в СХД он должен вызвать сотрудника СБ, который что-то делает для того, чтоб можно было поменять диск. А если лампочка начнет мигать - он по инструкции для замены аккумулятора в апсе должен вызвать сотрудника СБ, который что-то сделает, чтобы можнно было поменять аккумулятор. Если сотрудник СБ узнает, что красная лампочка не горит (или мигает, а админ не реагирует) - админ будет уволен. всё. никаких кнопок админу нажимать не нужно.

vadimr

17.04.2024 13:21Человек с квалификацией и должностью сисадмина будет очень бледно выглядеть на суде, доказывая, что ему платили за работу дрессированной собаки. Понимание устройства и работы сервера – его прямая обязанность.

Так-то любой может сказать, что у него в инструкции было написано перерезать ножом горло жертвы, а о том, что это имеет целью убийство, они и не ведал. Но не поверят.

DvoiNic

17.04.2024 13:21Человек с должностью сисадмина будет вполне нормально выглядеть на суде. Он действовал согласно своей должностной инструкции и не совершал действий (или допускал бездействий) нарушающих закон. Как только в закон введут соответствующие за обслуживание устройств уничтожения данных - тогда, и только тогда он станет правонарушителем, но не ранее.

baldr

17.04.2024 13:21+3Вы хотите сказать что будет такая написанная и заверенная подписью "должностная инструкция"? И директор сам такую улику на себя оставит? И что же там будет написано? "В случае появления неизвестных с оружием и в масках - удалить все данные и бэкапы, а потом застрелиться"?

Ну конечно, судья поверит что он ничего не знал и отпустит.

Вероятнее всего, инструкции, если и будут - будут даны устно, а на суде отпираться будут все, включая самого директора, естественно.

vadimr

17.04.2024 13:21+1Совершенно верно, а СБ (если таковая есть), для начала, будет сама сливать данные в органы, в порядке обмена опытом, а на суде, если что случится, сисадмина же во всём и обвинит. Ещё и копии служебных записок предоставит, что давно предупреждала начальство об антиобщественном поведении сисадмина.

Практика показывает, что не дают показаний против сообщников либо совсем юные мальчики-романтики, либо совсем закоренелые рецидивисты.

Знаю историю одного молодого человека, который пошёл закладывать наркотики. Естественно, через несколько закладок его сдал его же дилер, которому надо на таких юношах делать план для полиции. Остальные юноши выдали сообщников, а этот решил молчать. В результате его осудили, как организатора преступного сообщества, и дали больше всех.

DvoiNic

17.04.2024 13:21звиздите. Ему дали больше всех потому, что другим скинули как раскаявшимся и сотрудничающим со следствием. А для того, чтобы на человека повесить "организацию преступного сообщества" - нужно сильно постараться.

Заметьте, вы впрямую доказываете, что у нас суд и полиция насквозь криминализованы, что им не нужны никакие доказательства, на закон они плевали. тогда нахрена им какие-то данные, кроме как для личного обогащения?

vadimr

17.04.2024 13:21+2Я не собираюсь с вами вступать в дискуссию по политическим вопросам. Я просто пишу, как, скорее всего, будет на самом деле в описываемой ситуации попытки организованного противодействия правоохранительным органам. Никто выгораживать друг друга не будет, а практически все будут давать признательные показания и сдавать друг друга, кто не сразу – те после нескольких ударов берцем по лицу. Могут и ухо отрезать в ходе опроса на предварительном следствии, как видно по новостям.

Причём владелец заведения может и уйти от суда благодаря хорошему адвокату, а виноват во всём останется сисадмин и ещё пара работников.

Grey83

17.04.2024 13:21Могут и ухо отрезать в ходе опроса на предварительном следствии, как видно по новостям.

Если удирать от полиции и при этом отстреливаться, то и не такое может случиться, кмк.

DvoiNic

17.04.2024 13:21Вы плохо читаете? я уже приводил инструкцию всего лишь одним постом выше: "поддерживать работоспособность системы, для доступа вовнутрь вызывать сотрудника СБ, без него не лазить". Еще раз, для особо одаренных: никто от админа не требует ничего удалять, стреляться или делать еще что-то. От него требуется то, что требуется от админа: чтобы вверенное ему оборудование работало и обслуживалось. не более и не менее.

baldr

17.04.2024 13:21Вы грубите - это нехорошо. Вас лично никто не оскорблял.

Вам не нравится слово "админ" в этом контексте? Хорошо, давайте заменим его на "сотрудник СБ" как вы его используете. У него тоже будет инструкция? Он тоже не будет знать что происходит? Кто же главный тайный организатор тогда?

DvoiNic

17.04.2024 13:21Просто благодаря вашим ответам я начинаю чувствовать себя умственно неполноценным: вроде написал инструкцию русскими словами, без применения какой-то специальной терминологии - а меня опять спрашивают "А инструкция будет? что будет в этой инструкции?" вот и нервничаю, пытаюсь понять - либо у меня с выражением мыслей что-то не так, либо у вас с пониманием...

В оющем, как я понял, к работе админа и инструкции для админа претензии сняты. Что ж, продолжим: Инструкция сотрудника СБ: "при обращении админа для доступа к серверу конфиденциальных данных необходимо взять карту/ключ/токен, пройти вместе с админом в серверную, убедиться в целостности пломбы на сервере, вставить карту, убедиться, что красная лампочка погасла, разрешить админу произвести работы. После завершения работ админом вытащить карту, убедиться, что красная лампочка загорелась, опломбировать сервер соответствующей пломбой, после чего отметить в журнале время доступа, фио админа, свое фио".

Достаточно? понятно?

baldr

17.04.2024 13:21Нет, всё ещё не понятно. Суть вопроса изначально была в том кто нажимает на кнопку, по какой причине и будет ли за это ему наказание.

Пусть это будет не админ, а кто-то другой - это неважно.

Врывается полиция с оружием, показывает удостоверение, приказывает оставаться на местах, поднять руки и не трогать ничего. Должен ли кто-то взять и нажать кнопку, несмотря на это?

DvoiNic

17.04.2024 13:21Хорошо, объясню еще раз: на кнопку никто не нажимает.

"На кнопку нажимают", "чтоб не сработало".

baldr

17.04.2024 13:21Ну ок, наверное возможно представить такую организацию, где директор сидит далеко за границей, в фирме стоит опечатанный ящик с зарядом термита, который физически обслуживают приходящие неизвестные люди в костюмах химзащиты.. Сотрудники офиса (и админ) ничего не знают и не нажимают, директор всем рулит через камеры, главбух ведёт двойную бухгалтерию через RDP-клиент..

В таком случае, возможно, всем и получится отмазаться каким-то образом.

agat000

17.04.2024 13:21Не, тут как раз будет играть официальный документ - должностная инструкция, с подписями. В которой нет ничего противозаконного (при чем тут перерезание горла?). Суд любит документы и не любит пустые слова и домыслы.

Если в инструкции нет про полное понимание и знание содержимого сервера - значит не знает и не понимает. Комерческая, служебная и внутренняя тайна.

Граждане, читайте, подписывайте (с двух сторон) и храните должностную инструкцию. Именно там сказано - что вы зннете, в чем участвуете, а где не при делах.

baldr

17.04.2024 13:21Я правильно понял вашу мысль, что организация, которая ведет тайную двойную бухгалтерию - будет делать такие инструкции, подписывать официально и выдавать на руки домой?

DvoiNic

17.04.2024 13:21и почему нет? ничего противозаконного в этой инструкции не будет. Зато будет больше гарантий, что админ добросовестно будет выполнять свою работу. Ничуть не криминальную.

PanDubls

17.04.2024 13:21Так он уже сообщник, раз участвовал и организовывал работу с этими данными.

vadimr

17.04.2024 13:21Если это экономическое преступление, то по умолчанию отмажется, сядут только директор и главбух.

Конечно, если это ОПГ таким образом торговые центры взрывает - тогда могут сесть все.

TimsTims

17.04.2024 13:21Это вполне могут быть совсем разные люди - один устанавливал железки, и подключал к ним "правильное" питание. Второй - следит за ERP, за 1С и данными. Ни тот который подключал данные не ответственен за то, как этой системой воспользуются владельцы, ни админ 1Ски не ответственен, что какой-то охранник нажмет кнопку.

Hidden text

но это конечно же как решит

судпрокурор)

Grey83

17.04.2024 13:21+1А если просто купить зажигалку с пьезоэлементом и воспользоваться этим самым пьезоэлементом рядом с чипами (да, таки нужно вскрывать корпус SSD)?

Или купить дешёвый китайский преобразователь (повышающий напряжение до порядка 15кВ), который можно питать от Li-Ion аккумулятора.

Или даже просто воспользоваться электрошокером.

M_AJ

17.04.2024 13:21Устройство не имеет потенциально никаких незаконных функций, оно должно быть полностью легально во всех странах.

Само устройство то да, а вот действия, которые вы планируете с его помощью осуществлять как раз могут быть незаконными во многих странах, в отличие от, например, просто забытого пароля.

sim31r

17.04.2024 13:21Забытый пароль тоже не законен:

Суд британского города Престон приговорил к 4 месяцам тюрьмы 19-летнего Оливера Дрейга за отказ выдать стражам порядка пароль от своего компьютера.

Суд британского города Престон приговорил к 4 месяцам тюрьмы 19-летнего Оливера Дрейга за отказ выдать стражам порядка пароль от своего компьютера.

Оливер Дрейг из Фреклтона, графство Ланкашир, был арестован в мае этого года в рамках расследования дела о распространении детской порнографии. Его компьютер изъяла полиция, однако она не смогли получить доступ к нужным материалам из-за их надежной криптографической защиты, выполненной применением с 50-символьного пароля. Молодой человек пароль сообщить отказался.

Как сообщили в полиции, задержанный ранее не привлекался к ответственности и в противоправных действиях замечен не был, поэтому единственным основанием для приговора стало нежелание молодого человека сообщить код доступа.

M_AJ

17.04.2024 13:21Если судить исключительно по тексту, то речь идёт все таки об отказе соощить пароль, а не о забытом пароле. На это ещё косвенно намекает то, что откуда-то стало известно количество символов в этом пароле. Возможно человек заявил что-то вроде: "Ну удачи во взломе моего 50 символьного пароля", ну и стоит ещё учитывать, что это Британия, там правовая система специфическая.

sim31r

17.04.2024 13:21Вот тут еще интереснее, уже речь не о 4 месяцах, а пожизненном сроке

Бывший полицейский из Филадельфии Фрэнсис Роулз будет находиться в тюрьме до тех пор, пока не предоставит доступ к зашифрованному жесткому диску с детской порнографией, передает The Guardian.

В 2015 году правоохранители установили, что Роулз регулярно посещал сайты с детским порно.

В ходе обысков у него изъяли два iPhone, компьютер Mac Pro и зашифрованный внешний жесткий диск. Предоставить суду доступ к защищенной информации обвиняемый отказался, заявив, что не помнит пароли.

В итоге суд постановил, что Роулз останется в тюрьме, пока не расшифрует диск. По мнению обвинения, на нем хранится детское порно, поскольку устройство использовалось для сохранения видео с запрещенных сайтов.

Tolomuco

17.04.2024 13:21+2Кому интересно, что там за Фрэнсис Роулз такой, вот что нагуглилось:

Арестовали его за детское порно и какое-то время расследовали. Насобирали пачку улик, но по мелочи (свидетельства сестры, что она что-то видела, пару десятков фоток на телефоне и т.д.). Надеялись, что содержимое дисков позволит выдвинуть более серьёзное обвинение, но он упёрся и "забыл" пароль. Судья попался комсомолец и устроил цирк с "посиди, пока не вспомнишь". Тот подал апелляцию, прокуратура, как обычно, затягивала просесс как могла но в результате было вынесено решение, что держать его больше 18 месяцев противозаконно. В 2020 его отпустили и я так и не понял, предъявили какое-то обвинение, или нет. Всего его продержали около 5 лет, что, конечно, не мало, но и не пожизненно. Судя по тому, что 5 лет "слегка" больше 18 месяцев, это крендель ещё и отсудить компенсацию может. :)

M_AJ

17.04.2024 13:21+1свидетельства сестры, что она что-то видела, пару десятков фоток на телефоне и т.д.

Все таки не так, фотки его племянницы нашли в его телефоне, а по показаниям сестры она видела и другие фото, которые он хранил на внешних дисках.

M_AJ

17.04.2024 13:21+1из Филадельфии

Опять же, страна общего права -- там никогда не знаешь, как в итоге повернется дело, да и вообще, США, это лидер по числу заключенных. Плюс там были результаты экспертизы, в которых утверждалось, что он хранил запрещенку на внешний дисках. Кроме того, пишут что в его телефоне все же нашли подозрительные фото. В итоге суд решил, что он врет, что не знает пароль и его обвинили в неуважении к суду, то что он не расшифровал диски по приказу суда. Но в итоге его решили, что максимальное наказание за это не должно превышать 18 месяцев заключения.

Sap_ru

17.04.2024 13:21История максимально странная. Его осудили за отказ сотрудничать со следствием. Но он мог отказаться свидетельствовать против себя, но почему-то этого не сделал. Возможно, там была информация, которая инкреминировала кого-то ещё, но точно не его, и это было заведомо известно следствию, и он с этим согласился или как-то признал. Только в таком случае мог появиться такой приговор.

Например, он знал что кто-то из друзей распространяет CP, и него были какие-то доказательства этого на диске. Сам он при этом мог ни раз этой CP не интересоваться, не распространять и не хранить (по крайней мере не хранить в меру своего знания). Например, у него была переписка с кем-то, в которой этот кто-то признаётся в распространении CP. Или чужой архив с паролем с CP "на продажу", сам он пароль мог не знать, если не участвовал, но происхождение, дата и наличие файла отлично можно свидетельствовать против кого-то другого. Или тупо логи какого-то распределённого клиента (типа eMule) - порнография могла проходить через его компьютер, но не присутствовать на нём. Вот тут отлично сядешь за отказ содействовать следствию. Правда, можно давить на отказ свидетельствовать против себя на основании вероятности обвинения в сокрытии преступления или соучастии. Короче, есть ощущение, что нормальный адвокат 100% его бы из этой ситуации выкрутил, но тут, похоже, парень решил поиграть в умника со следствием.

sim31r

17.04.2024 13:21Или тупо логи какого-то распределённого клиента (типа eMule) - порнография могла проходить через его компьютер

Вот это уже была бы отдельная статья. В ЕС так посадили владельца выходной ноды сети ТОР лет на 20. Он включил ноду чтобы помогать людям серфить безопасно, а кто-то ДП скачал через ТОР, проследили до выходной ноды и обвинили во всем владельца, как соучастника. И кто интересно при таком раскладе теперь будет эти ноды держать? Если их полностью держит ЦРУ, то пользователи ноды вместо безопасности наоборот, становятся на полный контроль автоматически.

Хотя поискал и не нашел подтверждения, один случай похожий и то отпустили человека.

Apv__013

17.04.2024 13:21Детский сад. К вам придут домой и вежливо попросят (взамен возбуждения дела) предоставить доступ к данным.

dartraiden

17.04.2024 13:21+10Если накопитель уничтожен, то я не смогу предоставить доступ, даже если очень захочу.

А вот если он не уничтожен, у товарища майора появляется стимул на меня давить.

Aelliari

17.04.2024 13:21А ещё можно секрет для расшифровки LUKS передавать удаленно, и сотрудникам работающим непосредственно на железе знать его не обязательно. Ну и скрипт ребутящий комп при выдергивании флешки, находящейся под рукой…

romxx

17.04.2024 13:21+2У него в любом случае будет стимул на вас давить. Просто в одном случае вы вольны прекратить это, а в другом - пройдете до конца. И ваш выбор, что предпочесть.

"Если кто-то считает, что может выдержать пытки, это просто свидетельство того, что его не пытали как следует" (с)

Tolomuco

17.04.2024 13:21Не вольны вы прекратить ни в каком случае, если вы что-то уже сдали, значит на вас нужно ещё больше давить, авось вы ещё дополнительно чего сдадите.

tester12

17.04.2024 13:21+2Если накопитель уничтожен...

... и если товарищ/гражданин майор поверит, что всё уничтожено и что нет никаких запасных копий. А он ведь может и не поверить, даже если это чистая правда, и всё действительно уничтожено.

not-allowed-here

17.04.2024 13:21не он в принципе не имеет права верить что все уничтожено, ибо ему это не выгодно и прессовать будут до последнего.... к сожалению реальность...

shornikov

17.04.2024 13:21+6Однажды мы делали движок для сайта, редактор которого имел альтернативное видение, относительно заботы руководителей региона об электорате... и по по итогу за мной пришли.

Унесли комп, но оставили бесперебойник и монитор. Так что в легких случаях -

можно подключить винт к usb монитора или засунуть в бесперебойник. Равно как и флешку с сенсором отпечатка - хранить включенной в клавиатуру. Случайные наблюдатели не заметят ваших магических жестов.

begin_end

17.04.2024 13:21+4Я для эксперимента делал мышку-мутанта (на основе Logitech G100), внутрь которой подпаивал микросхему от USB хаба, через которую коммутировал с USB саму мышку, платку флешки и платку от нонейм клавиатуры. Вывод питания флешки по умолчанию был отключен и подключался с помощью микросхемы-счётчика, подключенного на счёт от контакта индикатора клавиатурной платы "ScrollLock" (для преобразования полярности и непосредственного прерывания-включения питания дополнительно потребуется еще несколько полевичков).

Для включения этой секретной флешки нужно было на обычной клавиатуре 8 раз выключить-включить индикатор "ScrollLock" соответствующей кнопкой. Отключение флешки осуществлялось еще одним выкл-вкл. Разумеется, работало на дефолтных драйверах и вообще ОС-независимо.Слышал, что подобные "кастомные" мышки неоднократно использовались для воровства данных на предприятиях с контролем проноса флешек, а также для поставок читов на киберспортивных лан-турнирах... внешне никак не отличить, только по весу (правда есть мышки с грузами, что позволит и это маскировать).

vadimr

17.04.2024 13:21+2Как правило, на предприятиях с контролем проноса флешек мышку вы тем более не пронесёте и уж тем более не подключите.

begin_end

17.04.2024 13:21+1На большинстве - да.

Но в некоторых случаях (регулярная работа) можно было уговорить админа подключить свою мышку. Мотивируя, что эта лучше, будет точнее и удобнее работать (контроль за usb девайсами был простой - пустые порты заклеивались пломбой целиком, а на подключенные разъемы клеилась пломба-полоска, от корпуса разъема к панели ПК). Ведь это всего-лишь мышка (может счас все более прошаренные и осторожные, но 10+ лет ранее опасности в этом не видел никто).

В случае временной работы за чужим ноутбуком начальства, с ценной коммерч. инфой и т.д. Когда ноутбук без мышки, мотивация обычная - с мышкой удобнее. Флешку вставить - увидят сразу, а тут безобидная мышка. Можно было провернуть операцию, даже если на экран посматривают за действиями - 8 раз тихо проклацал scrolllock, флешка с автораном подключается, специально написанный авторан софт в фоне сканит диски и утаскивает на флешку, что задано (раньше была такая вредная штука в виндовсах, по умолчанию можно было автоматически запускать указанную экзешку при монтировании диска).

Andrusha

17.04.2024 13:21+3можно было уговорить админа подключить свою мышку

На подобных предприятиях обычно групповыми политиками запрещено подключение внешних накопителей, так что разрешение подключить именно мышку мало поможет.

Флешку вставить - увидят сразу

Сейчас существуют флешки размером с разъём USB-A. Но толку от этого мало, потому что смотри выше. Я уж не говорю о том, что клавиша ScrollLock на современных ноутбуках встречается нечасто :)

AVX

17.04.2024 13:21Интересное решение! А нет какой-то статьи с подробностями? Я бы тоже подобное себе прикрутил.

Разве что

на дефолтных драйверах и вообще ОС-независимо.

- а вот у меня на KDE дома этот индикатор дублирует индикацию раскладки РУС/EN. И тут не совсем подходит такой способ. Хотя можно сделать ещё один счётчик, и сбрасывать подсчёт переключений раз в пару секунд. Надо флешку включить - придётся быстро включить-выключить skroll lock сколько-то раз за указанный интервал.

Didimus

17.04.2024 13:21+1Ставим комп, работает через ремоут десктоп с настоящим компом, который в другой локации. Если заберут терминал, то там только котики

sim31r

17.04.2024 13:21Так что в легких случаях -

можно подключить винт к usb монитора или засунуть в бесперебойник.Тогда уже можно в облаке хранить. Или по WiFi на сервере, который неизвестно где.

shornikov

17.04.2024 13:21Сложно держать "неизвестно где" сервер в домашних условиях )

Хранить в облаке - не вопрос. А вот работать - сложнее.

K0styan

17.04.2024 13:21Смотря какая работа - и какую долю от этой работы действительно необходимо скрывать.

У условного продакшн агентства черновики и рендеры контента могут вполне оставаться на виду, да и белый слой бухгалтерии - тоже. А вот переписку с контрагентами с реальными условиями они попрячут)

Sap_ru

17.04.2024 13:21+9Сложно и ненадёжно. Делается коробка, в которой стоят строительные патроны с деловыми через каждые полтора сантиметра. С обратной стороны 5 ммм металлическая пластина. В тяжёлую минуту все это патроны активируются превращая любой диск в крошево.

Но ничего круче заряда термита ещё не не придумали. Вот только коробка вокруг диска должна быть достаточно толстой и с керамической плиткой и на двух поверхностях. Зато механически это очень простое устройство.

Ну, и приз зрительских симпатий - нюрнбергская дева. Платина с шипами, напротив которой пластина с отверстиями. В трудную минуту электро или гидро-привод опускает конструкцию. Гарантия как у термита, но никакого огня.

А, вот, электрически выжигать, оно, так себе идея. Так как правильный процесс выжигания через интерфейсные линии предполагает генератор напряжения качающейся частоты и напряжения с определенным законом изменения и того и другого. Только в таком случае что-то где-то можно гарантировать. Все более простые схемы совершенно точно ничего не могут гарантировать и являются разговорами в пользу бедных. Но даже такие хитрые устройства все равно не дают 100% гарантии.

Из электронного выжигания что-то реально гарантирует только индукционное, но там размеры конструкции и экрана получаются такие, что механика оказывается меньше. Ещё гарантию даёт расплавление искровыми разрядами через расположенные сеткой контакты, но там тоже открытое пламя и размер конструкции больше чем у механики.

YMA

17.04.2024 13:21+1, в каждой такой теме выкладываю ссылку https://analytprom.ru/category/products/stroitelnii-kontrol/termitnaya-svarka/ - все общедоступно, в готовом виде. От SSD останется... да почти ничего не останется ;)

Термит меди (I) используется в промышленности, например, при сварке

толстых медных проводников (сварка вручную). Этот вид сварки оценивается

также для сращивания кабелей на флоте ВМС США для использования в

сильноточных системах, например, в электрических силовых установках.

Сбалансированная по кислороду смесь имеет теоретическую максимальную

плотность 5,280 г/см³, температуру адиабатического пламени 2843 К

(включая фазовые переходы)

Sap_ru

17.04.2024 13:21+2Все эти потуги вообще ничего не гарантируют, и в большинстве случаев информацию удастся восстановить перепайкой чипов на донорскую плату. Более того, в большом количестве случаев всё можно брать восстановить перепайкой только интерфейсных цепей и цепей питания с донорской платы, то есть даже контроллер уцелеет. Ибо, вот такая типовая схемотехника. Не говоря уже о том, что брендовые накопители, если правильно спроектированы, обязаны защищать информацию от любых разумных напряжений на интерфейсных цепях. Должны выгорать защитные цепи и на этом всё.

begin_end

17.04.2024 13:21+3Кроме того, я слышал о физических способах считывания с самого чипа, с его участка с массивом памяти методами электронной микроскопии (пример). Даже если чип "сгорел", контакты оборваны. Для расследований в случае рядового криминала это чрезмерно дорого, но рано или поздно развитие технологий упростит такой подход.

Sap_ru

17.04.2024 13:21+1Ну, это совсем экстремальные методы и они практически не доступны в странах типа РФ. Тем более на чипах большого объёма. Проще пытками признание выбить будет и на том и закончить.

sim31r

17.04.2024 13:21Судя по датам в статье методы недоступны с 1997 года из-за усложнения структуры микросхем памяти.

sim31r

17.04.2024 13:21В примере даты 1985-1997 годы. Сейчас пусть считают заряд с ячейки чипа где 100 слоёв ячеек и размер ячейки 5 нм условно.

not-allowed-here

17.04.2024 13:21если за вас возьмутся ребята с такими возможностями то какие-либо данные, на каком-либо носителе наименьшая из ваших проблем....

в свое время Ионные сканирующие микроскопы в Рф очень часто использовали для сдирания микросхем особенно ППЗУ ключей... даже услуга такая была договорная с институтами с оборудованием и кадрами - там всё равно тотальная секретка и "чипы"(и не только чипы) просто сдавались в опечатанном пакете, а обратно получали диски с данными и экспертным заключением...

104u

17.04.2024 13:21+1А 400В на линиях данных это разумное напряжение? Конечно, всё зависит от того, что там напроектировали, но это всё-таки что-то совсем неожиданное. Но да, вы правы, что это ничего не гарантирует

Hidden text

Ещё, как вариант, можно попробовать зарядить катушку с большой индуктивностью и разрядить туда же (на линии данных), получится имитация молнии, которые сжигают даже то, что вроде бы вообще никак сгореть не должно

Sap_ru

17.04.2024 13:21+2Как ни странно, скорее да. При этом напряжении пробой будет именно там, где рассчитывали авторы схемы. Пробьёт защитный стабилитрон или микросхему питания, после чего она будет держать КЗ и греться, пока не сгорит входной диод или не отгорит дорожка. Всё это легко починить.

strvv

17.04.2024 13:21У всех элементов есть скорость срабатывания. Есть электромагнитная совместимость и защита от статики.

Но все эти устройства конкурируют - что быстрее сгорит - предохранитель или устройство за ним?

Прибор, защищаемый быстродействующим плавким предохранителем, сумеет защитить этот предохранитель, перегорев первым. Из законов Мерфи.

sim31r

17.04.2024 13:21При высоком du/dt как у молнии, ток идет не по дорожкам, а электромагнитным полем, по направлению примерно совпадающем с дорожками. Вглубь проводника "ток" вообще не зайдет, только по поверхности. Даже если стабилитрон будет пробит, его индуктивность не даст поглотить импульс напряжения. Только оптическая развязка поможет.

104u

17.04.2024 13:21Но существует ненулевая вероятность, что защитные диоды (или что там стоит, там же вч) разлетятся раньше, чем сгорят дороги. Вообще, конечно, при таком разнообразии всяких разных ссд, говорить с уверенностью, что произойдёт, нельзя, что, собственно, и является проблемой, которую вы в самом начале и обозначили

Hidden text

Были, к примеру, неудачные телевизоры Sony, у них горели юсб, идущие прямиком на проц, от любого чиха, после чего ремонт платы был нецелесообразным

SebastianP

17.04.2024 13:21Зачем что-то делать, если можно вложить в медвежий капкан . Предварительно протестировать местоположение на несправных девайсах.

cryptoscam

17.04.2024 13:21а разве сейчас в каждом SSD не зашита такая микруха, да еще и с таймером? Как только гарантия прошла, отсчитывает пару недель и "упс! контролька сдохла, ну извинити"...

а так конечно полезный дивайс, для букмекерских, онлайн-казино и прочих "поддержек сбербанки", где надо быстро слиться, чтобы с чистой памятью и без лишних заморочек топтать колонию.

а вообще, SSD и "чувствительные данные" - понятия диаметрально противоположные. И лучше их не совмещать.

ImagineTables

17.04.2024 13:21Как только гарантия прошла, отсчитывает пару недель

DNS на SSD своего бренда даёт гарантию 5 лет. У моего диска, например, она кончится только в сентябре 2028 года. Я очень удивлюсь, узнав, что DNS настолько оптимисты, что планируют что-то в этом мире и в этих обстоятельствах на пять лет вперёд. Тем более порчу чужих дисков.

engine9

17.04.2024 13:21+3Как схемотехнически реализована передача сигнала нажатия по кнопке? Может ли быть так, что молния ударившая в полукилометре наведёт помеху и девайс сработает в самый неподходящий момент? (Я бы делал что-то вроде токовой петли на три состояния: обрыв, "ноль", "единица").

sim31r

17.04.2024 13:21+1В сигнализациях это типовое решение. Параллельно выключателю резистор и автоматика "знает" что цепь исправна и кнопка разомкнута. Датчики в промышленности исторически как источники тока работают 4-20 мА что соответствует 0..100%. Обрыв цепи сразу детектируется как авария.

DvoiNic

17.04.2024 13:21+1В охранных сигнализациях советского периода (охрана квартир и организаций "вневедомственной охраной" "на пульте") тоже было примерно так же - в исправном состоянии по телефонной линии шел "пилот-тон", в случае сработки он менялся на "тон тревоги", в случае обесточивания помещения или обрыва линии - пропадал, что тоже являлось основанием для выезда группы на объект.

И в шлейфах этой охранки тоже стоял резистор - изменение сопротивления шлейфа вызывало сработку.

sim31r

17.04.2024 13:21А знакомый связист так шутил, когда скучно перерезал провод, садился на лавочку рядом с мороженным и смотрел как едут охранники разбираться с возникшей проблемой. Ну может приврал, случайно провод задел оборвал цепь охранную ))

DvoiNic

17.04.2024 13:21+2Насколько помню, перерезанный провод (или поврежденный шлейф) рассматривался как "возможная подготовка к совершению преступления", по возможности объект ставился на дополнительный контроль (менялись маршруты ППС на проезд рядом с такими организациями, группа выезжала не "если через минуту не снимут", а сразу "по сработке"), и т.п. Ну а т.к. дополнительного геморроя никто не любит - шутнику могли и "вломить".

engine9

17.04.2024 13:21Слыхал информацию, что в современных автомобилях от датчиков удара, сигнализирующих о аварии и сминании корпуса приходит некий условный кодовый цифровой сигнал, который однозначно трактуется процессором как авария и срабатывают пиропатроны подушек. Сделано, чтобы исключить помехи и случайные срабатывания.

sim31r

17.04.2024 13:21+1Ну да, если везде шина CAN то можно и по ней данные передавать. 10 бит кода на скорости 1 МГц, 10 микросекунд. Машина за это время на скорости 30 м/с переместится на 30 микрон всего.

Fragster

17.04.2024 13:21+1У меня на одной из прошлых работ шредер на 50 листов стоял. Компакт диски, ssd m2 кушал без проблем.

maikuss

17.04.2024 13:21+2Кухонный блендер для приготовления смузи. Поставить рядом с сервером. SSD на длинном кабеле положить в чашу. Как только шухер, включить блендер и За десять секунд будет почти в крошку.

veryboringman

17.04.2024 13:21+11Знаю компанию, где сотни сотрудников работают через RDP на серверах, расположенных в одной из стран ЕС с низким пингом. При визите неизвестных лиц в масках, что видно на камерах, либо при потере сигнала с них - доступ отключается и не включается до выяснения обстоятельств.

Человек, способный вновь включить доступ - находится там же, в ЕС и не склонен кого-либо жалеть.

baldr

17.04.2024 13:21+3А как он включает доступ? Если ему позвонит гендир и, нервно смеясь и кося глазами за камеру, попросит включить - он так и сделает же?

MrB4el

17.04.2024 13:21+2Пфф, две ключевые фразы/действия на оба случая.

Телеграмм для параноиков нечто похожее, но локально имеет. Два пинкода: один для травоядных каналов, другой для реальных.

M_AJ

17.04.2024 13:21Схема с двумя ключевыми фразами очень уязвима к прослушке. По хорошему каких-то конкретных ключевых фраз быть не должно, а должен быть алгоритм генерации и проверки фраз, чтобы сами фразы менялись и ключевые слова было не так просто вычислить.

baldr

17.04.2024 13:21Да хоть три - гендир может быть очень заинтересован в том чтобы доступ был восстановлен как можно скорее, пока паяльник не нагрелся.

DvoiNic

17.04.2024 13:21+3гендир заинтересован в том, чтоб доступ не был восстановлен. Ибо если ему бояться нечего, то ограничения доступа бы не было. а если ему есть чего бояться, то паяльник будет минимальным злом, а вот доступ - максимальным.

А вообще, конечно, забавно - применение органами охраны правопорядка терморектальных методов криптоанализа не только не ставится под вопрос, а принимается как норма жизни и обычай делового оборота...

lehshik

17.04.2024 13:21зачем жить в странах где есть такие радиолюбители с паяльниками, это что, спорт такой?

Grey83

17.04.2024 13:21а если поставят на устройство рядом дефолтный клиент телеги и просто залогинятся в нём (не вводя коды в клиенте для шпионов), то какие каналы будут видны?

MrB4el

17.04.2024 13:21На правах оффтопа уж до конца; те, на которые аккаунт подписан именно подпиской. У партизанской телеги, помнится, была возможность создать список каналов для чтения без непосредственной подписки на них. Её и стоит использовать.

Grey83

17.04.2024 13:21+1была возможность создать список каналов для чтения без непосредственной подписки на них

а вот это уже интересно

sim31r

17.04.2024 13:21+1Раньше TrueCrypt программа была с 2 паролями. Но потом автору запретили работать и последняя версия весьма странная. Такой же странный Биткоин (предшественник Либерти Резерв был уничтожен спецоперацией ЦРУ в Коста-Рике и точно был без неподконтролен). И Тор браузер. Впечатление что массовые инструменты для поддержания анонимности, на самом деле сигнализируют о подозрительной активности и ставят пользователя на особый контроль.

veryboringman

17.04.2024 13:21Он позвонит дружественным сотрудникам в органах и спросит, нет ли проблем в компании.

Гендир ничего про них не знает, конечно же. Он ведь не владелец компании.

sappience

17.04.2024 13:21Пороховой монтажный пистолет забивающий дюбели в бетон должен справиться и с HDD и с SSD. На базе патрона к такому пистолету можно и компактный встроенный девайс для экстренного физического разрушения накопителя придумать.

maikuss

17.04.2024 13:21+4За модификацию строительного пистолета можно присесть. За создание чего-то огнестрельного даже на базе строительных патронов тоже можно присесть. Даже термитный заряд в корзине для дисков при желании можно описать как самодельное зажигательное устройство (СЗУ), предназначенное для совершения умышленного поджога с целью уничтожения материальных ценностей. С вытекающими последствиями для изготовителя и пользователя.

Moog_Prodigy

17.04.2024 13:21Можно пистолет не модифицировать, просто сделать в корпусе компа некий шток, в случае ситуации специально обученный человек берет строительный пистолет, приставляет его к тому штоку, выстреливает. Ложит на место. Пистолет обычный, все законно.

Но это может не сработать если маскишоу ворвутся в это помещение. Соотв. это помещение нужно защищать от вооруженного проникновения - две двери, независимые камеры, упсы.

DvoiNic

17.04.2024 13:21В любом случае, плохо, когда действия зависят от человека.

"Человека можно напоить, подкупить, усыпить, оглушить - в общем, с бесчувственного тела. Наконец, с трупа" ©

И в конце концов, человек может ошибиться.

KstnRF

17.04.2024 13:21+3Много здесь критикующих. Предлагают свои варианты, блендеры, заряденные катушки. А если отрежут провода сети и только после этого постучатся (постучатся?)?

Или вообще когда вас не будет дома.

baldr

17.04.2024 13:21+4Да вот именно - за 30 лет таких мероприятий ребята в масках уже научились правильно входить. Сначала у вас отрубится свет и интернет, а потом придут два электрика с сумками.

Или, например, пожарная сигнализация сработает и порошком серверную засыплет, а когда все выйдут на улицу - приедут "пожарные" с "проверкой".

У самого ответственного за нажатие кнопки, которая взрывает диски, можно за день до этого найти 10кг наркоты прямо дома, но без огласки - тогда он может забыть нажать на кнопку вовремя.

DvoiNic

17.04.2024 13:21+3устройство, расчитанное на предотвращение несанкционированного доступа к информации (в данном случае - на уничтожение) обязано и имеет отдельное резервное питание, и обязано не "срабатывать по команде", а "срабатывать по событию, если не поступило специальной команды на отключение". Иначе это профанация

maikuss

17.04.2024 13:21Ну так если фирма озаботилась системой уничтожения данных, в этой фирме должна быть и служба безопасности, состоящая желательно из бывших чего надо сотрудников. Которая должна вовремя разъяснить липовых пожарных, ненастоящих электриков и т. д. Разъяснить и позволить системе уничтожения данных сработать.

DvoiNic

17.04.2024 13:21+2Служба безопасности состоит "из бывших чего надо сотрудников" не "желательно", а "всегда". (даже в откровенно криминальных ЧОПах в 90-х всегда был пусть уволенный/уволившийся, даже по компрометирующим основаниям, но "бывший сотрудник"). То, что они вычислят "липовых пожарных и электриков" - это понятно. Но противодействовать ("разъяснять") им СБ не будет. Затянуть время и позволить системе сработать - это запросто (опять же в рамках законодательства, которое хорошая СБ знает неплохо). Но еще СБ будет (раз уж ЛПР приняло решение об установке такой Системы™) отбирать и профилактировать лиц, имеющих доступ к Системе и данным (т.е. и сисадминов, и программистов, и лиц, имеющих/отвечающих за бэкапы, и наличие копий баз, и т.п.). Ибо СБ точно так же знает, что "слабое звено - человек"

13werwolf13

17.04.2024 13:21+2дело было давно.. появился заказчик с требованием "пк с антивандальным корпусом и дисковая корзина с функцией физического уничтожения данных до полной невостановимости по нажатию одной кнопки". весь процесс разработки и закупки описывать не буду (да я и не знаю его прям весь, но было весело) однако как итог родился ПК корпус которого являл собой практически сейф, а дисковая корзина имела сверху небольшой заряд чего-то что мне представили как "термит но попроще". день X, показываем заказчику, говорим мол "вот этой кнопкой включить, а вот рядом тумблер под крышкой это термит, он диски прожгёт и их будет не восстановить, и акб маленький внутри чтобы запал сработал даже если питание не подаётся на бп". заказчик ни секунды не думая счёлкает тумблером. занавес.

ещё недели через три он уже забрал новый пк судного дня (заплатил есстественно за оба).

eigrad

17.04.2024 13:21+1Плохой способ - ключ шифрования мог быть слабый сгенерерирован, или одинаковый на всю серию. Надо выводить из строя сами чипы памяти, без вариантов.

Bardakan

17.04.2024 13:21Это законно?

Устройство не имеет потенциально никаких незаконных функций, оно должно быть полностью легально во всех странах.

я живу в РБ. У нас такие устройства (и приложения) незаконны. Подозреваю, что в РФ есть аналогичный закон.

Поступайте с этой информацией как хотите.

StjarnornasFred

17.04.2024 13:21+1А можно выдержку из нормативки - какие "такие устройства" и как именно "незаконны"? Чтоб можно было понимать, какие нормы нашего права могут быть применены. Вряд ли в законе прописано в точности такое устройство, а формулировки вроде сокрытия улик могут быть неприменимы к устройствам общебытового назначения.

cahbeua

17.04.2024 13:21+1Читаю вот это всё и диву даюсь. Термид, молекулярное восстановление микроскопами, магнитные поля, хранение в ОЗУ... Рибят - а зочем вообще хранить информацию которую в случае чего можно с таким трудом ушатать в ноль?

Я к тому что ведётся бурное обсуждение как удалить в часИКС, а как бы что делать потом? Ну не сел ты при проверке, а дальше что? Копаешь могилку в лесопосадке под томным взглядом представителей заказчика?

Если инфа где то остаётся то смысл тогда вообще было хранить её в том месте куда могут прийти? Скорость доступа? Ну такое себе. Оптика давно давным быстрее чем всякие ССД.

Дверь с крабовым замком последнего поколения с классом защиты 8 (или в чём там их считают) взламывается быстрее, чем бабушкина обитая синтепоном, но с 8 замками каждый из которых открывается отвёрткой, просто в разнобой леворукие\праворукие.

На том же принципе можно действовать и сейчас. Берём 8 сейфов, можно даже со свалки. В каждом БП, тупой свитч, что бы пакетами плевался и в одном из них обычный НАС (или НАС в 9, за стенкой, доступный по радиоканалу). В сейф входит 220 и езернет. В итоге злые дядьки приходят с бензорезом и 3 дня не разгибаясь пилят\ носят эти сейфы (их можно приварить к полу, их можно заполнить свинцовыми слитками, забить по самый потолок тухлыми яйцами и т.д.). Пока всем этим будут заниматься с информацией можно успеть сделать что угодно, медленно и не спеша. А можно её вообще там не хранить и слить на ютуб 10ти часовую запись мучений отдела К и отбить на монетизации затраты на эти 8 сейфов.

K0styan

17.04.2024 13:21Первое, что сдедают "злые дядьки" - отключат те самые 220. Дальше вопрос времени значения иметь не будет.

RichardMerlock

17.04.2024 13:21Ну да, будут пилить сейфы пока не распилят, а там ничего и нет. Время значения не имеет, это точно.

cahbeua

17.04.2024 13:21+1И как диментры высосут аккум УПСа через который запитана начинка сейфа. Дальше уже да, время без ризницы.

sim31r

17.04.2024 13:21+1Еще проще шифровать данные. Ключ в оперативной памяти. Это может в 1991 году имело смысл так заморачиваться... оттуда и богатые фантазии и истории по уничтожению суровых HDD.

vadimr

17.04.2024 13:21+4Если у админа нет бекапа этой информации, готово ли заинтересованное лицо жить с риском потери всех своих данных даже не только из-за нештатного срабатывания устройства, но просто из-за рутинных причин гибели SSD (даже если это RAID массив)? А если у админа бекап есть, то всё бессмысленно.

Ну и надо очень оптимистично смотреть на жизнь, чтобы думать, что уничтожением улики на глазах у следствия удастся себя оправдать, а не накинуть срок. Как предполагается потом объяснять суду наличие и срабатывание такого устройства?

Это всё даже в том случае, если кнопка будет-таки нажата.

Нельзя техническими средствами решить организационную проблему. А оргпроблема тут намечается в умышленном и открытом противодействии силовым органам.

DvoiNic

17.04.2024 13:21+4. А оргпроблема тут намечается в умышленном и открытом противодействии силовым органам.

а еще есть проблема, что "действия силовых органов" могут иметь очень малое отношение к законности.

уничтожением улики на глазах у следствия удастся себя оправдать, а не накинуть срок. Как предполагается потом объяснять суду наличие и срабатывание такого устройства?

Для того, чтобы доказать, что уничтожена именно улика - нужно иметь доказательства, что это улика была, и в чем-то уличала. А объяснение очень простое - мои данные, что хочу, то и делаю. "Испугался". "Имел основания предполагать, что визит - инсценировка конкурентов", "Там находилась открытая мной ФормулаВсего, которую Миру рано еще видеть". В конце концов, есть ч.1 ст.51 Конституции РФ.

Для того, чтобы доказать, что уничтоженная БД была с черной бухгалтерией, например - необходимо иметь уничтоженную БД. А не "иметь основания предполагать".

Иначе, извиняюсь, за вымытый член нужно привлекать как за потенциальное сокрытие улик потенциально возможно совершенного изнасилования - "инструмент-то имеется"©...

vadimr

17.04.2024 13:21+2а еще есть проблема, что "действия силовых органов" могут иметь очень малое отношение к законности.

А вот это уж точно не проблема админа. Ему-то какая разница, законно или незаконно посадят шефа?

А объяснение очень простое - мои данные, что хочу, то и делаю. "Испугался". "Имел основания предполагать, что визит - инсценировка конкурентов", "Там находилась открытая мной ФормулаВсего, которую Миру рано еще видеть". В конце концов, есть ч.1 ст.51 Конституции РФ.

Вы действительно думаете, что наёмному работнику имеет смысл уповать на такие сомнительные основания? Можете назвать хоть одну причину для этого?

Hidden text

По этому поводу вспоминается фильм “Жмурки”, где Эфиоп храбро держался под пытками, а его товарищ тут же выдал общий секрет. Застрелили, правда, в фильме обоих.

DvoiNic

17.04.2024 13:21А вот это уж точно не проблема админа. Ему-то какая разница, законно или незаконно посадят шефа?

у вас же админ был поборник права? Более того, был выше суда - решал сам, что правомерно, а что неправомерно?

Вы действительно думаете, что наёмному работнику имеет смысл уповать на такие сомнительные основания? Можете назвать хоть одну причину для этого?

почему же "сомнительные"? самые нормальные основания для того, чтобы "не поднимать с пола срок". Иначе появится вопросы - "шо ж ты, мил человек, столько лет выполнял заведомо для тебя незаконные действия, и не сообщил?"

Но вообще, список причин для обоснования бездействия - она для ЛПР, принявшего решение об установке системы уничтожения данных. А работник - он действует в рамках своей инструкции.

vadimr

17.04.2024 13:21у вас же админ был поборник права? Более того, был выше суда - решал сам, что правомерно, а что неправомерно?

У меня админ – разумно эгоистичный человек, который, руководствуясь рациональными основаниями, решает, что ему в жизни выгодно делать, а что нет.

"шо ж ты, мил человек, столько лет выполнял заведомо для тебя незаконные действия, и не сообщил?"

А он не выполнял. Отключил заведомо незаконную систему сразу после того, как о ней узнал. А экономическая деятельность предприятия не входит в его сферу интересов и ответственности, за неё пусть гена и главбух сидят.

Сообщать он, кстати, не обязан, но может. Тоже фишечка.

DvoiNic

17.04.2024 13:21+1а откуда он узнал, что она незаконная? он имеет право решать, что законно, а что нет?

А раз она "заведомо незаконная", то он должен был сообщить о преступлении. А раз не сообщил - значит, получит свою полторашку условно как минимум. Если еще чего-нибудь "с пола не поднимет".

И да, практически гарантированно, что в организацию аналогичного уровня этот админ лет 10 не устроится.

vadimr

17.04.2024 13:21А что вам даёт уверенность, что он не сообщил?

DvoiNic

17.04.2024 13:21ваши же слова - что он "отключил систему, а остальное не входит в его круг интересов".

Вообще, исходя из разумного эгоизма, админ либо должен уволиться (ибо работа в организации, где есть такая система, подразумевает определенные риски), либо принять правила (исполнять обязанности, за которые ему платят деньги). Третий вариант - поиграть в героя, отключая систему и стуча в органы , маловероятен - ибо он несет админу риски с обеих сторон - и от своей СБ, и от органов (и, возможно, одновременно от обоих).

vadimr

17.04.2024 13:21+2ибо он несет админу риски с обеих сторон - и от своей СБ, и от органов

Например, какие? Вы тут уж целое организованное преступное сообщество обрисовали в качестве фирмы.

Мне лично за свою жизнь доводилось встречать и таких людей, которые в дальнейшем находились и под доследственными проверками, и под следствием за экономические преступления, и тем более огромное множество сотрудников, разнообразно стучавших на работодателей в разные инстанции. Но никогда я не видел таких недалёких деятелей, которые внедряли бы у себя в фирме план организованного сопротивления правоохранительным органам, да ещё привлекали бы к участию в нём наёмных работников. Это верный путь за решётку.

DvoiNic

17.04.2024 13:21+1Никакого организованного преступного сообщества. Фирма защищает свою информацию. Например, от конкурентов, которые имеют связи в правоохранительных органах.

Я ушел из подобной фирмы в 2004 году, а через пол-года у них маски-шоу по наводке конкурентов. От правоохранительных органов они откупились, и сравнительно недорого - а вот бизнес потеряли. И пришел, кстати, в фирму, где ставил систему уничтожения ровно для этого же, ибо от "серых схем" избавлялись, а вот недобросовестную конкуренцию тогда еще не отменили.

про риски подробно описывать не буду, но т.к. в некоторое время делил кабинет замом по безопасности и наслушался историй - поверьте, способов сильно осложнить жизнь достаточно много (причем без этих ваших инсинуаций о применении правоохранителями терморектального криптоанализа. Все совершенно в рамках закона, неопределенностей в законах, и личных связей). И учитывайте, что "правоохранительные органы" и "службы безопасности" - это по сути одни и те же люди, просто в разное время. Например, лет пять назад, проходя собеседование, беседовал с руководителем СБ. Оказалось, что лет за десять до этого я ему же давал показания как свидетель, а лет за пять он сталкивался со мной в суде, где меня привлекали как эксперта.

Nansch

17.04.2024 13:21Кстати о члене! А нельзя ли так переделать сканер отпечатков пальцев чтобы имеющимся инструментом генерировать ключ к криптоконтейнеру с архикритичной инфой?

Moog_Prodigy

17.04.2024 13:21+3И прятать его внутри самой красивой сотрудницы. Заходит шеф, а админ с ней тут ключи генерируют критичные...

sim31r

17.04.2024 13:21+2Вот за сокрытие улик и сажают:

Суд британского города Престон приговорил к 4 месяцам тюрьмы 19-летнего Оливера Дрейга за отказ выдать стражам порядка пароль от своего компьютера.

Оливер Дрейг из Фреклтона, графство Ланкашир, был арестован в мае этого года в рамках расследования дела о распространении детской порнографии. Его компьютер изъяла полиция, однако она не смогли получить доступ к нужным материалам из-за их надежной криптографической защиты, выполненной применением с 50-символьного пароля. Молодой человек пароль сообщить отказался.

Как сообщили в полиции, задержанный ранее не привлекался к ответственности и в противоправных действиях замечен не был, поэтому единственным основанием для приговора стало нежелание молодого человека сообщить код доступа.

Столь жесткий приговор, по мнению суда, должен показать, насколько серьезно правосудие намерено бороться с детской порнографией.Если бы он использовал термит, срок бы дали еще больше. Тут он может сказать что забыл пароль. А при уничтожении физическом диска уже такая защита не подойдет. Случайно сжег системный блок термитом? Накинут еще год.

А вот статья на Хабре

https://habr.com/ru/articles/393495/

По американским законам, он теперь будет содержаться в заключении неограниченное время: «до тех пор, пока полностью не подчинится» требованию о расшифровке HDD, как сказано в ордере.

В документе указано, что у подозреваемого конфисковали:

компьютер Apple Mac Pro;

сотовый телефон Apple iPhone 6 Plus;

внешний жёсткий диск Western Digital My Book для Mac;

внешний жёсткий диск Western Digital My Book VelociRaptor Duo.

Власти не смогли изучить содержимое двух внешних дисков, зашифрованных программой FileVault. Компьютер Mac Pro расшифровали, используя ключ восстановления с iPhone 5S, однако не нашли ничего подозрительного.

Адвокат Кит Донохью (Keith Donoghue) требует немедленно выпустить своего подопечного: «Его не только удерживают без предъявления обвинений, он никогда в жизни не был судим», — написал он в ходатайстве для Апелляционного суда третьего округа США.

K0styan

17.04.2024 13:21+1Бэкап может быть вне юрисдикции этих органов. Рабочие данные не всегда удобно там держать, но именно бэкап - милое дело.

vadimr

17.04.2024 13:21Значит, можно заставить подследственного истребовать бекап обратно.

DvoiNic

17.04.2024 13:21+1заставить требовать - можно. получить - вряд ли. Ибо бэкап не у подследственного.

vadimr

17.04.2024 13:21Если он в принципе может получить бекап, то дело, как тут уже верно отметили, только в подборе правильных настроек ректального криптоанализатора.

K0styan

17.04.2024 13:21И в эмпатии второго лица, которое тоже сидит вне юрисдикции, и без санкции которого бэкап не возвращается.

vadimr

17.04.2024 13:21Вариант для первого лица “Слабоумие и отвага“? Ответная часть к криптоанализатору-то своя.

А на месте второго лица здесь интересное действие: “пришлю бекап, если перепишешь на меня остаток фирмы” с копией следователю.

Infra_HDC

17.04.2024 13:21Есть альтернативная идея: поместить SSD в некий маленький стеклянный поддон, но который бы хорошо вентилировался, чтобы SSD не перегревался, а при нажатии красной кнопки открывался бы некий клапан, и в этот поддон по трубочке поступала бы концентрированная азотная кислота, которая бы заполнила до такой степени, что бы SSD оказался полностью погруженным в кислоту. Думаю, достанется не только дорожкам, но и микрухам. Конечно же, это химически опасный способ.

sim31r

17.04.2024 13:21Микросхемы потом восстановят. Снимут пластик поврежденный сверху и подключатся напрямую к чипу.

Непонятно зачем такие сложности, если данные можно зашифровать просто. А пароль сбросится при обесточивании.

NickDoom

17.04.2024 13:21Дешевле будет DDRDrive с батарейкой, которая при нажатии рубильника переключается с питания рефреша на питание подогрева чипов (чтобы быстрее заряды из обесточенной DRAM утекли). Хотя во время работы DRAM и так такой температуры, что удержание остаточных зарядов там будет крошечное. Все эксперименты по чтению обесточенной DRAM включали жидкий азот.

Выше предлагали вообще рамдрайв, кстати. Но DDRDrive больше по объёмам и проще цепляется к батарейке.

GypsyBand

17.04.2024 13:21+2Прочитал много букв в этой теме, но не увидел рабочей схемы.

давайте определимся для начала о каких объёмах информации мы говорим, если это СХД на 24+ диска, то быстро их не просверлить и не разбить, а если ответственное лицо в момент передачи "маски шоу" пошло в сортир?

исходя из этого более надёжно, на мой взгляд, хранить такую инфу в другой стране, благо скорость инетрнетов сейчас позволяет работать в терминале без каких либо задержек.

не надо забывать про то, что органы могут взять админа за жопу и получить доступ к данным и никакие устройства тут не спасут.

DvoiNic