Компания-разработчик MacKeeper постоянно напоминает владельцам компьютеров Apple Mac, что им нужна защита. Сегодня в защите нуждается сама компания после того, как в открытом доступе оказалась база из 13 миллионов пользовательских аккаунтов MacKeeper.

Компания-разработчик MacKeeper постоянно напоминает владельцам компьютеров Apple Mac, что им нужна защита. Сегодня в защите нуждается сама компания после того, как в открытом доступе оказалась база из 13 миллионов пользовательских аккаунтов MacKeeper.Самое интересное, что база была открыта для всех желающих через интернет, достаточно сделать простой запрос в поисковике Shodan.io.

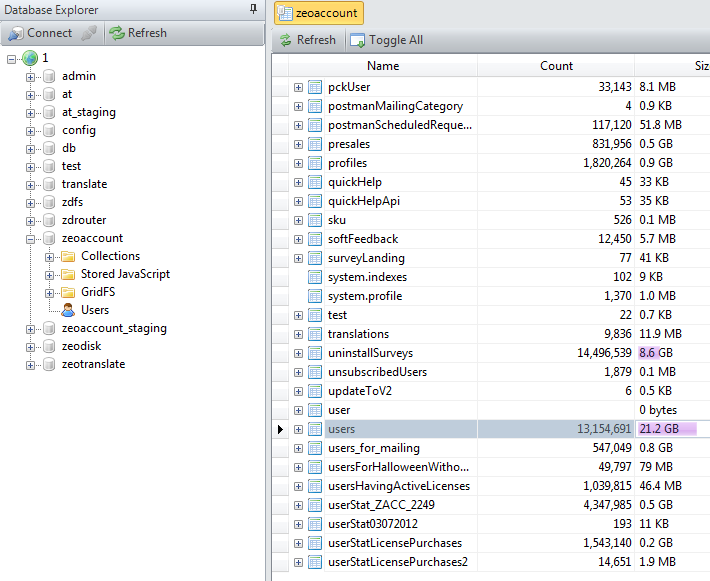

port:27017В базе — имена, телефонные номера, email'ы, имена пользователей, парольные хеши MD5 без соли, идентификаторы компьютеров, серийные номера, IP-адреса, коды софтверных лицензий и активации, тип оборудования и тип подписки MacKeeper.

О находке сообщил в понедельник специалист по безопасности Крис Викери (Chris Vickery) в комментарии на форуме Reddit.

Специалист скачал базу, а потом уведомил об этом компанию Kromtech (владелец MacKeeper).

Kromtech закрыла дыру в течение нескольких часов и сообщила, что анализ логов на сервере показывает однократный доступ к файлам. То есть имеется надежда, что кроме Криса Викери никто не догадался осуществить такой запрос на Shodan.

Крису Викери удалось обнаружить четыре IP-адреса, по которым можно было получить доступ к данным.

«Поисковая система Shodan.io проиндексировала их IP-адреса как публично доступные инстансы MongoDB (как некоторые уже догадались), — прокомментировал Викери. — Я никогда раньше не слышал ни про MacKeeper, ни про Kromtech до прошлого вечера, просто наткнулся на них, когда от скуки запустил случайный запрос "port:27017" в Shodan».

Поисковая система Shodan предназначена для поиска серверов, маршрутизаторов, сетевых устройств и всего остального, что подключено к интернету. Пользователи могут фильтровать запросы для нахождения оборудования по конкретному производителю, по функции или географическому расположению.

Представители Kromtech сказали, что начали «всестороннее внутреннее расследование» инцидента и усилили меры безопасности.

Комментарии (13)

MiXaiL27

16.12.2015 09:57+3Занятно. По мне так после такого прокола они должны совершить публичное сэппуку, а не извинится с видом будто им сказали, что у них шнурок развязался.

i0ngunn3r

16.12.2015 12:18+3Сэппуку? От компании, создавшей сомнительной полезности софтину, рекламирующуюся не самыми легитимными способами? Пхахаха.

xforce

16.12.2015 13:54> Kromtech закрыла дыру в течение нескольких часов и сообщила, что анализ логов на сервере показывает однократный доступ к файлам.

К каким таким файлам? Доступ-то напрямую в БД был.

Valery4

18.12.2015 19:25+2Разве сам MacKeeper не относится к категории лже-антивирусов, которые сразу после установки “находят” +100500 вирусов?

norlin

Именно поэтому на моих компах никогда не было никаких «хранителей паролей» (за исключением встроенного в Mac OS Keychain) и прочей лабуды.

Color

Один-два пароля для всего, конечно, сильно усложняет задачу взлома. Особенно, с перебором по словарю.

Ну а вообще, да, никто не защищен от угрозы, используемый мной LastPass тоже в этом году сообщал об утечке.

Получается, что все, что связано с безопасностью или анонимностью в сети, состоит в балансе удобство-безопасность.

Для параноиков сгодится, разве что, опенсурс решение, которое можно разместить на своем же сервере. Что, в общем то и приносит удобство в жертву безопасности, универсального решения, которое максимально безопасно, и при этом очень удобно (под удобно я понимаю доступ, отличный от ssh через cli)

Если кто знает такое решение, поделитесь

norlin

У меня их три. :) (не считая рабочих, основные из которые тоже помню наизусть)

На самом деле, три базовых + модификации + они, конечно, не стандартные, а рандомные.

Одна проблема – на редко используемых сервисах приходится вспоминать не сам пароль, а какой из паролей (и с какими модификациями) я там использовал.

В любом случае, со своими паролями я могу более-менее оценивать уровень защищённости аккаунтов, а вот доверяя пароли третьей стороне приходится просто им верить на слово (более того, т.к. эти сервисы сами по-себе развиваются, ситуация будет меняться, так или иначе – т.е., нельзя быть уверенным).

isden

> Для параноиков сгодится, разве что, опенсурс решение, которое можно разместить на своем же сервере.

К сожалению, для параноиков это тоже не подходит. Во-первых, «свой сервер» чаще всего не совсем полностью «свой» на своей территории, и во-вторых, проблемы в любом софте тоже никто не отменял.

Color

> Во-первых, «свой сервер» чаще всего не совсем полностью «свой»

Я имел в виду реально свой, который лежит дома физически, и к нему можно поиметь удаленный доступ так или иначе с разной степенью защиты данных

> во-вторых, проблемы в любом софте тоже никто не отменял

По этому я и написал опенсурс, в отличие от проприетарщины, в этом случае пользователь/группа пользователей имеет возможность проанализировать весь код на наличие уязвимостей и ошибок, в зависимости от наличия свободного времени/уровня паранои

isden

> По этому я и написал опенсурс, в отличие от проприетарщины, в этом случае пользователь/группа пользователей имеет возможность проанализировать весь код на наличие уязвимостей и ошибок, в зависимости от наличия свободного времени/уровня паранои

И тут я вспомнил про недавние истории с OpenSSL или bash.

semmaxim

Ну если уж совсем параноить, то это opensource-решение должно работать под opensource-операционкой, которую этот параноик собрал полностью и лично на своём полностью opensource-железе, собранное им же из компонентов, которые в свою очередь сделаны лично им…

norlin

Напомню, что изначально речь идёт о сервиса хранения паролей. А если у параноика «всё своё» до такой степени – то никакими сторонними сервисами он, естественно, пользоваться не будет. Как и вообще подключаться к общему Интернету. Эдакий сферический параноик в вакууме.

JerleShannara

Это уже перебор, но если заGNUдствовать, то берется ноутбук на 945 чипсете (IBM T60 например), на него прошивается libreboot(идеология — всё должно быть в исходниках) и ставится GNU Linux. Получаем система где всё в исходниках.