Всем привет! Меня зовут Катя, я работаю в Управлении информационной безопасности «Лаборатории Касперского» и продвигаю идею развития киберкультуры.

Каждый день внутренние отделы ИБ внедряют современные механизмы защиты от кибератак и стоят на страже безопасности компании. Казалось бы, бизнес и сотрудники могут спать спокойно, ведь дыры в безопасности закрываются техническими средствами, мониторятся, а потом еще раз закрываются. Но, как говорится, не тут-то было!

В мире сложных кибератак, фишинга и интернет-мошенничества слабым звеном остается человек. Тот самый, который не закрывает административные порты из Интернета, оставляет пустым пароль для базы данных и вводит данные корпоративной учетки на первом попавшемся сайте. А мы помним, что в школе учили: «уровень защищенности системы равен уровню защищенности самого слабого ее компонента». И в современных компаниях часто это — человеческий фактор.

Уже сейчас большинство компаний понимают важность повышения осведомленности сотрудников в вопросах ИБ (мы называем этот процесс модно: security awareness). Однако чаще всего весь security awareness сводится к назначению сотрудникам базовых курсов и проведению учебного фишинга. Знаете, чем данный подход плох? Он учит проходить курсы и определять классический почтовый фишинг, но не более того. Повышает ли это значительно уровень защищенности компании? Вряд ли.

Чтобы сотрудники были в одной команде с ИБ-шниками и повышали уровень защищенности своей компании, они должны: 1) знать правила ИБ, 2) понимать важность соблюдения каждого правила ИБ, 3) реально соблюдать правила ИБ. Если объединим все вместе, получим то, что мы называем киберкультурой.

В этом посте я хочу поделиться опытом — рассказать, какими методами мы повышаем уровень киберкультуры в «Лаборатории Касперского». Возможно, какие-то из наших мероприятий покажутся вам полезными.

Отправная точка: как понять, что пора внедрять киберкультуру

Как я писала выше, в киберкультуре важно, чтобы правила ИБ (читай: все ИБ требования, которые не получается реализовать технически) выполнялись сотрудниками. Измерить это «выполнение» — задачка со звездочкой. Разными организациями уже были предприняты несколько попыток определить универсальную формулу подсчета уровня киберкультуры. Мы же считаем, что нет подходящей для любой компании формулы для такого расчета, потому что система ИБ в каждой компании уникальна, и составить формулу для оценки уровня киберкультуры компании — задача отдела ИБ.

Сейчас мы предлагаем начать с простого фреймворка. Выделим три уровня киберкультуры: отрицательная, нулевая и положительная.

Отрицательная киберкультура — ситуация, в которой «информационная безопасность» — это пустой звук. «Правила ИБ мне не нужны, пусть ИБ занимаются ибэшники, им за это деньги платят, а мне пусть не мешают, у меня и свои дела есть» — вот девиз большинства сотрудников компаний с отрицательной киберкультурой. В результате сотрудник, не выполняющий правила ИБ, становится причиной инцидентов или затормаживает реагирования на инциденты (а это увеличивает финансовый и репутационный ущерб). Чтобы перейти на более высокий уровень киберкультуры используйте стандартные методы security awareness — начните с курсов, простых проверок на знание правил ИБ и с выстраивания каналов коммуникаций с отделом ИБ.

При нулевой киберкультуре (или иными словами — киберосведомленности) сотрудники знают правила ИБ, но не до конца понимают необходимость следования им; не имеют паттернов безопасного поведения, действуют «по наитию». Они уже умеют определять фишинг, но еще не сообщают о подозрительных письмах в ИБ. Вот тут начинаем внедрять киберкультуру — от знания правил ИБ нам нужно перейти к осознанному выполнению правил ИБ.

-

Положительная киберкультура (= киберосознанность) подразумевает, что сотрудник знает правила ИБ, понимает, зачем они нужны, и, что самое главное, выполняет их. Но выполняет не из страха перед наказанием, а осознавая, что безопасность компании — общее дело, успех которого зависит от каждого сотрудника. Мы выделили для себя следующие столпы положительной киберкультуры:

полное понимание своих действий в цифровом пространстве;

наличие паттернов безопасного поведения (киберпривычек);

доверие к отделу ИБ.

Именно над ними мы и работаем.

Как найти эффективные методы повышения уровня киберкультуры

Как же определить, какие именно способы повышения уровня киберкультуры принесут свои плоды? К сожалению, универсального рецепта дать не получится. Все сильно зависит от конкретного коллектива, среднего возраста сотрудников, уровня знаний, и других особенностей компании. Чтобы выбрать наиболее подходящие для нас, мы второй год подряд проводим Security Awareness Week — набор активностей, направленных на распространение паттернов безопасного поведения, цель которого — не только привлечение внимания к вопросам информационной безопасности, но и тестирование нестандартных каналов ИБ-аварнеса, сбор обратной связи от коллег. Это позволяет нам оставлять для постоянного использования только самые эффективные методы повышения уровня киберкультуры (те, которые интересны сотрудникам и при этом полезны ибэшникам).

Транслируем киберкультурные привычки

Принципы и требования ИБ мы переделали в паттерны безопасного поведения (или киберкультурные привычки). Это наборы микродействий, которые наши сотрудники выполняют ежедневно, чтобы поддерживать высокий уровень ИБ компании. Например: хранить пароли в парольном менеджере, передавать конфиденциальные данные через внутренний сервис хранения и передачи данных, проверять надежность входящего номера телефона через спецсервисы.

Из большого списка мы выбрали несколько основных, на наш взгляд, паттернов безопасного поведения и переупаковали их в короткие слоганы на разных носителях.

1. Часть паттернов мы изложили в виде суперсил ИБ-персонажей на серии плакатов, которые развесили по офису. Для этого мы заручились поддержкой нескольких добровольцев — сотрудников из совершенно разных отделов компании. Плакаты получились информативными и яркими, а участие коллег еще больше привлекало к ним внимание. Пример плаката:

2. Часть киберпривычек мы превратили в напоминания на упаковках дрип-кофе, которые разложили в офисных патио. На каждом дрипе был полезный киберсовет, которому можно следовать так же быстро, как выпить кофе.

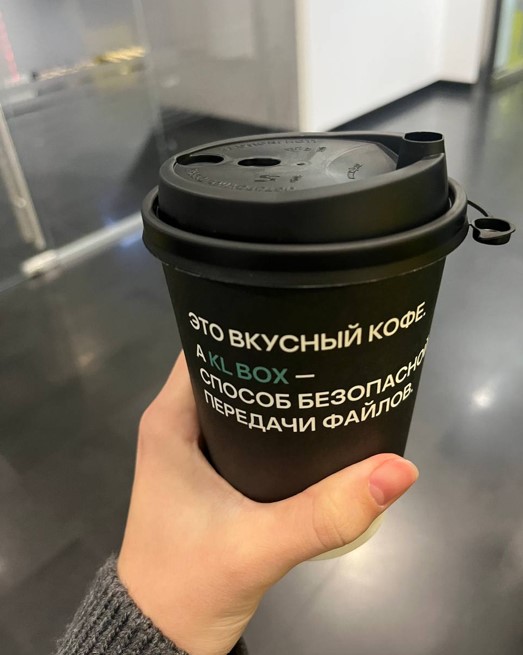

3. На киберкультурных стаканчиках, распространяемых в точках продажи напитков, мы сделали акцент на использовании наших безопасных сервисов и продуктов.

4. Также мы подсластили рабочие будни печеньями с киберпредсказаниями, которыми можно было угоститься на всех кухнях нашего офиса.

Кроме того, мы экспериментировали с различными форматами донесения информации:

создали ситуативный экспресс-курс по ИБ и предложили его сотрудникам;

рассказывали о буднях тех, кто стоит на страже безопасности в нашей компании, в формате комиксов, которые можно было найти в зонах ожидания и комнатах отдыха;

парочку паттернов мы вшили в два небольших ролика на нашем внутреннем тг-канале;

создали шуточный квиз в интранете для проверки знаний основных правил ИБ, наградив победителей корпоративным мерчом;

играли в GAT (Gamified Assessment Tool) — инструмент из линейки продуктов Security Awareness.

Кто-то может сказать, что это все детский сад и пустая трата ресурсов. Однако, судя по обратной связи, многие сотрудники действительно лучше запоминают и внедряют полезные киберпривычки, если напоминать о них ненавязчиво, часто и в нестандартных местах (стены офиса, кухни, кофейни, внутренний портал, и т. д.).

Проверка навыков и знаний

Мы периодически устраиваем сотрудникам разные «сюрпризы», но в большинстве случаев это конечно фишинг, благо у нас в арсенале есть удобный инструмент для таких упражнений (Kaspersky Automated Security Awareness Platform). За последнее время мы тестировали следующие форматы.

Классический почтовый фишинг, в ходе которого некто присылает коммерческое предложение в HTML-файле. Цель такого фишинга — образовательная, поэтому мы изначально составляли письма так, чтобы в них были видны маркеры фишингового сообщения (сообщение о внешнем отправителе, теги-предупреждения о спаме от систем защиты, домен, зарегистрированный на физическое лицо, давление на срочность).

Фишинг с имитацией взлома внутреннего сотрудника, интерна HR, который рассылал письма со ссылкой на псевдофишинговый сайт. Сайт имитировал HR-портал, на котором была размещена форма для сбора логина и пароля. Разумеется, в реальности страница не собирала пароли. Более того, попавшимся на уловку сотрудникам пришлось все равно сменить учетные данные.

Фишинг на публичные почтовые ящики, которые используются для общения с журналистами и клиентами. Цель этого фишинга — напомнить коллегам, что ждать подлянку нужно не только в личной корпоративной почте, но следует быть начеку при общении с другими почтовыми ящиками, особенно если адрес известен за пределами компании.

Таргетированный фишинг, сценарий которого предполагал, что злоумышленник обладает внутренней информацией (например, знает дату выплат заработной платы и название команды HR).

Фишинговая рассылка от ИИ. В последнее время мы стали наблюдать попытки реализовать целевые фишинговые атаки, в которых каждое письмо содержит разный текст, разные заголовки и рассылается с разных почтовых серверов. Поэтому мы провели эксперимент по созданию 200 уникальных учебных писем с разным содержанием, разными заголовками и содержащих разные ссылки, ведущие на разные уникальные домены. Конечно, в таких условиях 200 писем руками никто писать не хотел и на помощь был призван ИИ. Как обычно, составить хороший промпт для LLM было не просто, он категорически отказывался составлять фишинговые письма, поэтому пришлось ему объяснять, что мы не хакеры, а все это проводим в учебных целях. Делиться конкретным промптом мы не будем из этических соображений, но скажем, что в результате у нас получились достаточно правдоподобные образцы.

Впрочем, как мы уже писали выше, тренинги не сводятся к одному учебному фишингу. Однажды мы разбросали по офису подозрительные флешки и «конфиденциальные» документы. Гордимся своими коллегами — никто не вставил найденную флешку в свой компьютер и не открыл специальный файл, в котором был маячок, уведомляющий ИБ о его открытии!

Также мы устраивали тренировку с применением техники Quishing — фишинга с использованием QR-кодов. Стикеры с QR-кодом и завлекающими надписями мы расклеили в курилках.

При проведении всех тестовых мероприятий важно помнить одно — наша задача состоит не в том, чтобы найти тех, кто попадается на уловки, и наказать их. Цель учебного фишинга — не развить паранойю, когда сотрудник боится открыть абсолютно все ссылки (даже от ИБ), а развить насмотренность, показать коллегам, как может выглядеть фишинговое сообщение, и отработать механизм оповещения о фишинговых сообщениях. Мы сторонники поощрения правильного поведения, а не наказания за неправильное. А тем, кто ошибается, — выдаем советы и рекомендуем обратить внимание на пробелы в знаниях.

Например, после проведения учебного фишинга мы собрали список тех, кто сообщил о фишинге не по нужному каналу связи, и подарили коллегам коврики для мыши с контактами ИБ — чтобы нужная информация всегда была под рукой. А за найденные (и принесенные в ИБ-отдел) флешки и документы мы дарили подарки из корпоративного мерча.

Киберкультура — это про людей

Но самая главная задача всех наших мероприятий по развитию киберкультуры — показать, что команда Управления ИБ открыта к диалогу. Поэтому часть активностей мы направили на то, чтобы снять возможные психологические барьеры в общении с нами, а также сказать спасибо тем, кто уже активно нам помогает и практикует кибербезопасные подходы.

Поэтому одним из самых полезных мероприятий была АМА-сессия УИБ, на которой мы рассказали, как защищаем сервисы и сотрудников, а главное — попытались объяснить, почему мы принимаем те или иные решения. Как выяснилось, у многих сотрудников назрело множество вопросов к ИБ-команде, которые по иным каналам они то ли боялись, то ли стеснялись задавать.

Во время трансляции мы получили 150 вопросов, так что даже не успели ответить на все. Поэтому мы сделали специальную страницу, на которой ответили на все интересующие коллег вопросы. Авторам самых лучших и злободневных вопросов мы также подарили небольшие призы.

Кроме того, в рамках мероприятий, показывающих человеческое лицо команды ИБ мы:

проводили офлайн-сессию бизнес-игры KIPS, в рамках которой несколько команд наравне с командой Управления ИБ примерили на себя роль CISO и попробовали справиться с кибератакой, при этом не уводя бюджет компании в ноль;

устраивали розыгрыш внезапного завтрака — 10 выигравших его коллег смогли позавтракать с ИБ-специалистами, обсудить насущные вопросы ИБ и просто душевно поболтать;

отметили 30 сотрудников, которые внесли большой вклад в развитие культуры ИБ в «Лаборатории Касперского», и подарили им худи с надписью Cybersecurity buddy;

Устраивали конкурс ИБ-мемов во внутреннем Telegram-канале и наградили победителей значками и прикнопами.

По нашим наблюдениям, все эти активности медленно, но приносят свои плоды. Например, за один год количество сотрудников, сообщающих о фишинге возросло в несколько раз! Ну и попадающихся на наши уловки с каждым тестом становится все меньше и меньше.

Надеемся, что какие-то из использованных нами методов пригодятся и в вашей компании. А если у вас есть опыт проведения мероприятий по развитию киберкультуры, то с радостью почитаем о нем в комментариях.

Комментарии (6)

Tolnik

20.12.2025 12:27Люблю офиса культуру

За порядок и уют,

За комфорт-температуру...

Вижу, что меня там ждут.

nadge

У меня нет кнопки Win, что я делаю не так?

nadge

Видимо, придется отказаться от кофе...

onyxmaster

Только "Lose"? =)

nadge

Command

nadge

Но подстебнули классно))