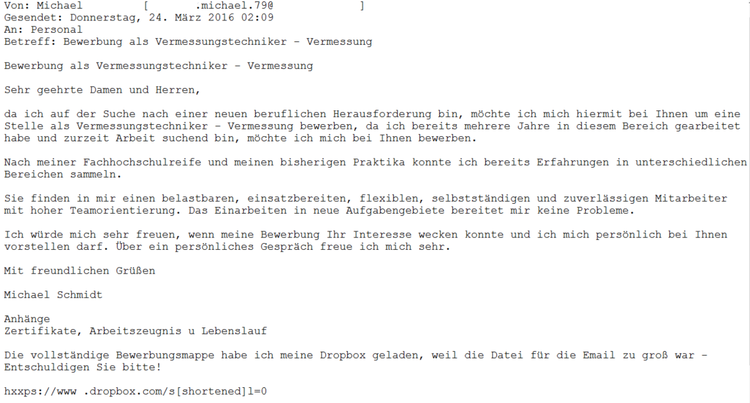

Первый шаг на пути налаживания тесного контакта “злоумышленник-пользователь” – получение последним письма, с виду ничем не отличающегося от сотен пересылаемых ежедневно. Здесь приходится отдать должное достаточно неплохому знанию психологии его составителей. Прислано письмо якобы по ошибке соискателем работы, ссылающимся на отдел кадров компании-работодателя. К письму прилагается архив — портфолио работ, хранящийся в облачном сервисе Dropbox.

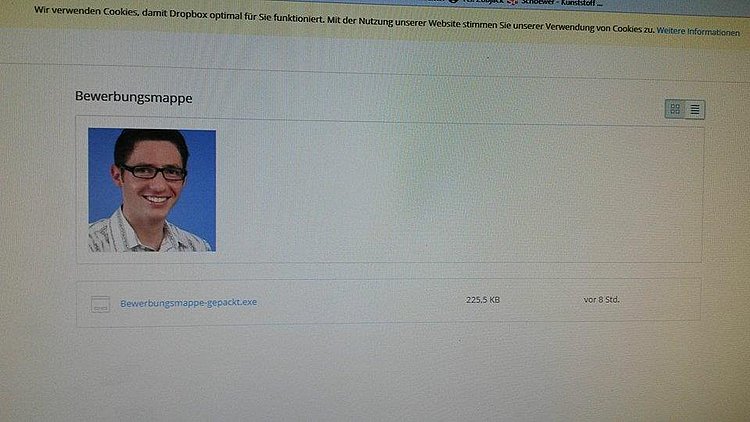

Хотя внешне все выглядит достаточно безобидно, как вероятно уже стало ясно нашим читателям, в архиве маскируется исполняемый файл, содержащий вредоносное ПО. По факту клика на ссылку загрузочная запись на системном накопителе модифицируется, компьютер завершает работу в аварийном режиме.

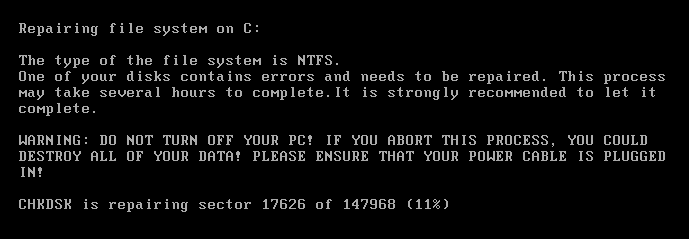

После перезагрузки компьютера пользователь видит системное сообщение, уведомляющее о том, что диск поврежден и нуждается в коррекции ошибок. Проверка может занять несколько часов, а для предотвращения полной утери информации компьютер на протяжении всего этапа тестирования отключать не следует. На самом же деле в течение всего этого времени данные накопителя пользователя подвергаются шифрованию.

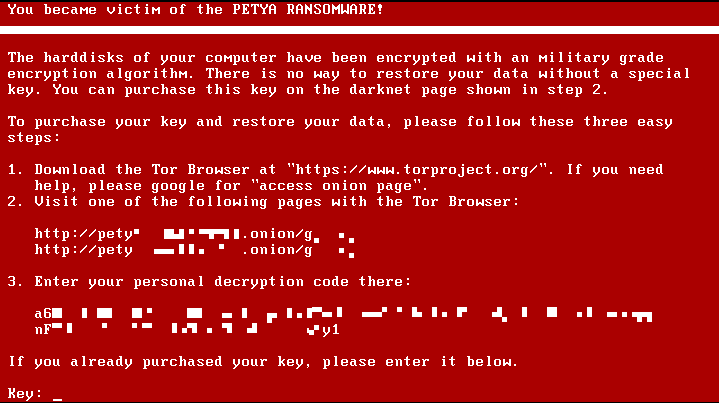

Когда Петя закончит свое черное дело и доступ к данным диска будет зашифрован, пользователю, перезагрузившему систему будет предложено приобрести ключ через браузер Tor.

На этом этапе вымогатели прибегают к очередной попытке психологического давления: для стимулирования жертвы к оплате Петя выводит на экран сообщение с таймером, согласно которому через 7 дней стоимость ключа возрастет вдвое.

Анализ вируса сейчас проводят в лаборатории эксперты по безопасности G DATA SecurityLabs. Они надеются, что Petya шифрует все же лишь доступ к файлам, но не сами данные накопителя. Ответа на вопрос: возможно ли восстановление данных диска в случае заражения на данный момент нет.

Как защититься от зловреда

Чтобы Petya не стал частью нашим ночным кошмаром, специалисты из SecurityLabs, за отсутствием на данный момент четкого представления о коде зловреда, рекомендуют придерживаться двух стандартных советов:

• Регулярно создавать архивные копии важных данных.

• Проявлять повышенное внимание при загрузке исполняемых файлов.

Если же система уже заражена, стоит отключить компьютер от сети невзирая на настоятельные рекомендации на экране. Оплачивать услуги создателям зловреда специалисты лаборатории не рекомендуют.

Информации о том, можно ли восстановить доступ к данным и сами данные пока нет. В этой связи, отмечают специалисты лаборатории, следует понимать, что момент перед загрузкой и открытием вредоносного файла – точка невозврата, тот последний шанс, когда угроза и сопутствующие ей проблемы еще могут быть предотвращены.

Источник

Обновленную информацию о результатах тестирования вируса сотрудники лаборатории G DATA SecurityLabs обещают публиковать на странице блога в режиме реального времени.

Уважаемые читатели, мы всегда с удовольствием встречаем и ждем вас на страницах нашего блога. Мы готовы и дальше делиться с вами актуальными новостями, обзорными материалами и другими публикациями, и постараемся сделать все возможное для того, чтобы проведенное с нами время было для вас полезным. И, конечно, не забывайте подписываться на наши рубрики.

Другие наши статьи и события

- Gator Caref Watch. Забота о вашем ребенке

- Весенние скидки от KitchenAid

- Распродажа полезных гаджетов и интересных штук

- Jawbone UP3 vs. Xiaomi Mi Band 1S Pulse — битва за наши сердца!

- Выбор умных часов сегодня. Что изменилось?

- ТОП 10 самых популярных гаджетов в iCover

- Как чехол не спас мой iPhone. Выбирай правильно

Комментарии (77)

ClearAirTurbulence

30.03.2016 11:03+4Как всегда, если внимательно смотреть, сразу видны косяки:

— в кавер-леттере ошибка (moechte ich mich bewerben повторяется два раза), что для них не очень характерно

— сообщение фальшивого чекдиска содержит предупреждение алл-капсами и «личное» послание («you could destroy your data»), что нехарактерно для таких программ

Ну и, естественно,

— если не ждешь резюме — ну зачем открывать приложение?

— приложения лучше всегда скачивать на НЖМД и смотреть уже в файлменеджере, где видно расширение

Внимательность и здравый смысл — залог здоровья!

AVX

30.03.2016 11:25Ну как зачем?

Вот из недавнего: в техотдел пришло письмо с каким-то счётом (zip, а внутри .js замаскированный под doc документ), пользователь открыл, ничего не открылось, переслал письмо экономисту — тоже открыли, ничего не открылось. А через некоторое время пропали документы — оказались зашифрованными vault. Вот только тогда побежали к специалистам и всё рассказали. Хорошо, версия зловреда старая была — не удалила теневые копии, из них и восстановили документы. Иначе — только платить хацкерам (и не факт, что дадут ключ для расшифровки)

RealFLYNN

30.03.2016 11:41а внутри .js замаскированный под doc документ

Как это работает? Серьезно, не могу представить себе ни одного способа запустить вредоносный js из почтового вложения

ruslanm

30.03.2016 11:46+1Сохраняете файл на рабочий стол, например, и запускаете.

Retifff

31.03.2016 16:21Это видимо в в том случае, если стоит настройка "скрывать расширения зарегистрированных типов файлов"?

А стоит она в Windows по умолчанию, к сожалению. Еще и современные пользователи про расширения ничего знать не знают, увы.

AVX

30.03.2016 11:56+4В почтовом вложении — архив zip. Почтовик его спокойно пропускает, антивирусы тоже (ибо используется вполне легальный gpg в итоге), пользователь открывает архив (используется 7zip), в файловом менеджере 7zip показывается файл с именем вида: "Счёт за что-то-там хз что… короче длинное название… от 25 января 2016г.doc [тут куча пробелов — в комментарии они обрезаются почему-то] .js"

Пользователю видно только название файла, и что в конце стоит .doc

Конечно, можно и полное имя просмотреть, но кто ж будет-то разглядывать?

И двойным щелчком файл извлекается и запускается (используется системный cscript или wscript). Далее скрипт (он кстати сильно обфусцирован) собирает другой скрипт, запускает его на выполнение, он уже закачивает нужные файлы из интернета, и запускает шифрование. В некоторых вариантах сам скрипт уже содержит в себе все файлы, закодированные прямо в теле скрипта в base64, и ничего из интернета не тянет, а только отправляет ключ злоумышленнику, после чего тщательно ключ затирается.

RealFLYNN

30.03.2016 12:00+1используется системный cscript или wscript

Спасибо за это уточнение, не знал про эти вещи

Certik

30.03.2016 14:52А по иконке файла не видно что он не .doc? Я знаю что екзешникам можно подменять иконку, а другим файлам тоже?

AVX

30.03.2016 15:22+2По иконке всё видно. Но пользователю обычно пофигу — ведь важный документ пришёл, какая разница, какой там значок — надо ведь посмотреть.

reff

01.04.2016 10:29Есть варианты с подделкой, например, с иконкой, характерной для Microsoft Excel.

hdfan2

30.03.2016 15:05+1При получении файла с интернета все нормальные браузеры помечают это при помощи отдельного stream'а (тут или на Хабре была как-то статья, почему два файла, побитово одинаковые, запускаются по-разному). При попытке выполнить такой файл Windows делает дополнительный запрос. В данном случае эта цепочка где-то разрывается? Скорее всего, в момент разархивирования? Понятно, что это всего лишь ещё одно предупреждение (которое всё равно никто не читает), но всё равно хоть что-то.

AVX

30.03.2016 15:27+1При попытке выполнить такой файл

когда щелкаешь на архив, то выполняется не архив, и не его содержимое, а ранее штатно установленный архиватор (7zip, winrar, winzip, ...), и никакого предупреждения не будет. А вот уже в архиваторе на содержимом архива если дважды щёлкнуть — то распакуется во временную папку, и оттуда запустится ассоциированная с файлом программа, которая, кстати, тоже уже есть в системе. Можно конечно политикой запретить запуск чего-либо из временных папок, но тогда много установщиков в пролёте, и потенциально ещё кучка проблем может появиться.

hdfan2

30.03.2016 16:47Ясно. Ну как и предполагал. Тут нужна только поддержка во всех архиваторах, чтобы при разархивировании копировать во все новые файлы все потоки из файла-архива (или хотя бы поток Zone.Identifier). Без этого ничего не получится.

Spewow

31.03.2016 09:10Установщики не в пролете, если разделить права администратора и пользователя. Блочить именно пользователя, а от администратора запускать только проверенный софт.

shteyner

01.04.2016 17:15на самом деле при наличие домена и винды все просто. Через групповые политики настраиваешь белый список тех программ которые нужны, остальное нафиг. Нужно всего лишь потратить денек на настройку, зато потом не будет проблем с клиентскими машинами. Но время сисадмина окупается первым же заблокированным шифровальщиком. Разрешать лучше по сертификатам и хешам, что бы даже с повышенными правами ничего сделать не смогли (а то бывают индивиды с локальными админ правами которые посмотрят в какой папке нет ограничений и туда установят что-нибудь).

Sadler

31.03.2016 05:59Поэтому в 90% случаев достаточно:

reg add «HKLM\Software\Microsoft\Windows Script Host\Settings» /v Enabled /t REG_DWORD /d 0

dartraiden

31.03.2016 21:33У меня тоже давно зрела мысль разрегистрировать все .js, .vbs и прочие .scr. В Windows при этом ничего важного не отваливается?

Sadler

31.03.2016 22:49Отключение Windows Script Host — это вполне штатная процедура, плюс оно выводит сообщение при попытке выполнения, так что в случае необходимости временно включить несложно. В случае с .scr тоже ничего страшного не случалось. Касательно удаления ассоциаций на .js и .vbs сложно сказать, не пробовал, но когда-то под XP-ями у меня пара десятков машин годы прожила вообще без wscript/cscript. Соответственно, и ассоциации никуда не вели, но ничего не развалилось.

lostpassword

30.03.2016 11:59+2Да никак не работает

Пользователям просто интересны все эти очень важные документы.

reff

01.04.2016 10:27Вложением является архив, который замечательно распаковывается во временный каталог. Оттуда и запускается JS.

Deaddy

31.03.2016 09:36Аналогичная проблема была в прошлом году — один и тот же пользователь попался на одну и ту же удочку дважды в течение двух месяцев. Решил проблему блокировкой на почтовике вообще всех вложений, кроме pdf, кое-каких картинок и документов мсофиса/либрофиса. Проверяются в том числе и архивы, если в архиве среди 100 файлов есть один потенциально небезопасный — до свидания весь архив. Да, жестко, да, иногда это доставляет неудобства, но проблема исчезла совсем.

У знакомых прилетела подобная гадость через mail.ru — пытались связаться и заплатить (уж очень много там было данных) — ответа не дождались.

5m1l3

31.03.2016 11:39Какая знакомая ситуация, бухгалтеру прислали, не открылось, переслали еще на 2 компа и там не открылось! Это при том, что этих людей я предупреждал раза 3, мол вот эпидемия. В их оправдание говорит, только то что письмо пришло от контрагента с которым они реально работают.

idiv

30.03.2016 22:20у и, естественно,

— если не ждешь резюме — ну зачем открывать приложение?

В Германии распространенная традиция — инициативное резюме. Многие компании так и пишут "позиций сейчас нет, но вы пришлите инициативное резюме — может и получится".

Тут главное другое — почем не задумываются, что резюме то собственно влезет в любой почтовый ящик?

unwrecker

31.03.2016 10:15+1По второму пункту не согласен. Встречаются в утилитах и капсы и личное послание:

$ fsck /

fsck from util-linux 2.20.1

e2fsck 1.42.9 (4-Feb-2014)

/dev/vda1 is mounted.

WARNING!!! The filesystem is mounted. If you continue you ***WILL***

cause ***SEVERE*** filesystem damage.ClearAirTurbulence

31.03.2016 18:25Это в ваших человечных линухах. В бездушной Винде все общаются, как роботы.

Barma2012

30.03.2016 11:25+5"… Оплачивать услуги создателям зловреда в лаборатории категорически не рекомендуется."

Ага, ясно! )) А где их рекомендуется оплачивать, если в лаборатории — нежелательно? И почему там не рекомендуется — это опасно для самой лаборатории? Засветится при инкассации платежного терминала? ))))

ruslanm

30.03.2016 11:44Интересно, а если в системе несколько дисков, то шифруются все или только диск с системой?

KIL2

30.03.2016 14:42Vault шифрует даже файлы из облака, так что, скорее всего, и этот все диски зашифрует

Neuromantix

30.03.2016 22:11Интересно, если в случае заражения (при появлении экрана проверки дисков) отключить дата-диски, и переустановить/развернуть из бэкапа систему — оно сдохнет или оно сразу везде расползается и это не поможет?

Meklon

30.03.2016 23:50Они обычно одноразовые. Выстрелил и сдох. Функция выполнена. Остальное может помешать оплате.

pewpew

30.03.2016 13:08Интересно, а если у меня Ubuntu, то как он умудрится найти диск C с NTFS?

AVX

30.03.2016 13:30+2А в убунту надо права рута, чтобы весь диск зашифровать. Ну и в письме будет что-то вроде: "сохраните файл, и выполните от имени root'a ". Хотя не, проще впарить прямо пакет, в котором уже будет выполняться какой-то скрипт после установки чего угодно. Типа, делается поддельный сайт, вроде g00gle.com, с которого пользователю дадут скачать супер-новый браузер хром

бесплатно без смс. Юзер качает, запускает — его просят пароль, он вводит. Далее легко ставится на самом деле хром (или что он там типа качал), и запускается дополнительно любой payload. Всё.

Без прав рута документы пользователя и под линуксом зашифровать тоже легко — достаточно башевский скрипт впарить пользователю, и указать, чтобы он сам сделал его исполняемым, и выполнил. (тут нужна тоже соц инженерия, но несколько иная). Если скрипт обфусцировать, да сделать с виду таким, чтобы с первого взгляда незаметен был подвох — то и системный администратор может проморгать. Меры защиты тоже есть, например, убрать со всех разделов возможность запускать исполняемые файлы, но возможны некоторые проблемы.

Если под wine виндовый вирус- то вирус скорее всего обломится, чтобы весь диск шифровать, а вот документы пользователя — запросто. Так что wine'у не надо "показывать" другие диски, кроме его собственного системного (с).

serafims

30.03.2016 13:42Интересно, а запуск такого файла в песочнице SandBoxie поможет защититься? Вообще, штатные средства хоть как-то отрабатывают? Ну типа если учетка пользователя, то админский пароль спросит или нет?

Layan

30.03.2016 15:23Ну зашифрует он только те файлы, которые пользователю доступны (а это как раз таки документы, обычно). А системные файлы, которые требуют прав админа, он не зашифрует. Да и не очень-то они и нужны

andorro

30.03.2016 13:46+1Зачем затирать адреса их адреса в Торе? Опасаетесь, что кто-нибудь испытает неудержимый порыв сходить и заплатить просто так?

ak_il

30.03.2016 14:43+4Неплохо защищает от таких шифровальщиков запрет запуска скриптов через групповые политики. Уже не раз спасало.

habrauser007

30.03.2016 14:49«По факту клика на ссылку загрузочная запись на системном накопителе модифицируется» — ладно, UAC наверное легко обходится, а если пользователь совсем не локальный админ?

wlnx

30.03.2016 15:23+2По поводу обхода UAC — я слышал много угроз продемонстрировать мне это чудо, но живьём так и не увидел ни разу. Обычно, по моему опыту, это самый лучший Windows — XP. А пользователь на нём должен быть обязательно админом, потому что иначе у него что-то там не работает, а разобраться с настройкой прав даже поставщик ПО не всегда может.

Ну, или система, в которой UAC есть, но он напрочь выпилен администраторами, потому что до сих пор многим неудобно.

Arf

31.03.2016 13:13Т.е. можно утверждать что включенный UAC это уже достаточно хорошая защита от подобного рода шифровальщиков? Ну, в плане что обойти его они не смогут и запрос на запуск исполняемого файла будет появляться всегда?

wlnx

31.03.2016 13:21Скажем так: включенный UAC сбрасывает права администратора к пользовательским, а для привилегированных действий требует подтверждения. Соответственно, если не используются никакие дыры в безопасности для тихого повышения прав — да, от таких шифровальщиков UAC спасать должен. У себя я его вообще в параноидальный режим выкручиваю на всякий случай. =) Как Вы понимаете, от классических шифровальщиков UAC не спасёт.

MnogoBukv

31.03.2016 11:21Вообще-то по факту клика на ссылку файл должен тупо скачаться, в худшем случае, либо спросить, куда его скачать. Никакие MBR'ы не могут по факту клика сразу же модифицироваться. Что за бред.

JerleShannara

30.03.2016 18:16Тьфу, за последнее время задолбали спамом с теслакриптом/локи, в день штук 5 писем на ящик прилетает, какое-то весеннее обострение у ксакепов началось.

lightman

31.03.2016 04:25Блин, как это мило

crx

31.03.2016 09:00Интересно, какой от такого малваря выхлоп, это же много часов кодинга, тестирования и мотивации нужно чтобы что-нибудь получилось.

Deaddy

31.03.2016 09:40Выхлоп, я думаю, нормальный. Потому как цены на расшифровку у них обычно в сотнях долларов (500-700 обычно).

Сотня человек попалась — можно полгода жить припеваючи в любой точке планеты.

AVX

31.03.2016 11:05А что, исходников того же truecrypt'a нет нигде? Там всё это уже реализовано, останется сделать только обёртку, которая автоматом сделает чёрное дело. Тестирование — не так уж много бывает конфигураций ПК, где разные интерфейсы дисков, разные ОС, разные bios/uefi, разные загрузчики — ну с десяток наиболее распространённых вариантов протестировать, и хватит. Мотивации выше крыши — деньги немалые просят за расшифровку.

handicraftsman

31.03.2016 11:16Похоже, обновление загрузочной записи каждую секунду скоро станет крайне важной задачей…

AVX

31.03.2016 11:38для параноиков: можно поставить загрузчик на устройство с защитой от записи (например, на sd карту с защёлкой). Правда, если на компе uefi, есть возможность программно выбрать другое устройство загрузки, так что продвинутые вирусы вполне могут обойти. А ещё лучше всю ОС на read-only устройстве держать — пусть хоть какой вирус мучается, после перезагрузки будет всё как и было. Данные… а вот данные бэкапить надо всё равно.

roboter

31.03.2016 15:10кстати про защёлку, она чисто софтовая.

AVX

31.03.2016 15:41Неправда Ваша. Она аппаратная. Но обрабатывает её положение картридер. Неоднократно проверено. Я себе даже сделал картридер с переключателем, вместо того, чтобы защелку туда-сюда двигать (она изнашивается, и потом съезжает постоянно). Но не все

йогуртыкартридеры одинаково полезны. Некоторые игнорируют положение этой защёлки (хотя должны учитывать), попадались и такие, что ровно через одно подключение работали правильно (то реагирует на защёлку, то нет), так что нужно проверять.

roboter

01.04.2016 08:53полу-софтовая :)

AVX

01.04.2016 08:59нууууу… Если прошивку картридера софтом (в обыденном понимании) считать — то да, наверное этим софтом обрабатывается. Но на комп передаётся только признак того, что носитель read-only. И это не зависит от ОС — работает и в линуксе, и в винде, и даже в uefi

serg127

31.03.2016 13:11Скажите, а помогла бы в подобных случаях синхронизация важных файлов с облачными дисками? Где-то выше упоминалось, что некоторые зловреды шифруют файлы и в облаке, но правильные облака же должны при этом сохранить предыдущие (до шифрования) версии.

Может ли зловред добраться до предыдущих версий в облаке через API или как-то иначе?ClearAirTurbulence

31.03.2016 18:30Не будет, конечно, какие еще API. Придумаете же, тьфу-тьфу-тьфу. Просто шифруются локально, а затем синхронизируются, как обычно.

Придется писать в саппорт облака с просьбой откатить все файлы назад/, и как можнос скорее.

Iridium

31.03.2016 13:12Кроме групповых политик помогает фильтрация на сервере. Amavis + postfix рубят все архивы с исполняемыми файлыми внутри (включая js). В день 200-300 писем с такой ерундой убивается.

AVX

31.03.2016 13:42В ответ злоумышленники будут слать запароленные архивы с шифрованием имён файлов, а пароль сообщать прямо в тексте письма. Вероятность, что пользователь откроет — будет не намного ниже, но при этом ни один антивирус ничего не спалит. Останется ещё и все запароленные архивы тоже рубить.

Veliant

31.03.2016 17:51Они надеются, что Petya шифрует все же лишь доступ к файлам, но не сами данные накопителя. Ответа на вопрос: возможно ли восстановление данных диска в случае заражения на данный момент нет.

Шифруется таблица MFT. Восстановление и загрузочной области и записей файловой системы вполне реально, несмотря на используемое шифрование.

retrograde

Dis is one half.

menraen

HET — фu3uke u ucTopuu B pacnucaHuu uy7!