20 мая 2016 г. была запущена очередная, девятая по счету лаборатория тестирования на проникновение «Test lab v.9», которая представляет собой виртуальную компанию «CyBear 32C», занимающуюся разработкой различных систем и приложений, в том числе систем обеспечения ИБ.

11 дней потребовалось участникам для того, чтобы скомпрометировать все элементы инфраструктуры. В статье рассмотрены подробности, имена победителей, отзывы участников и ссылка на частичное прохождение.

Участнику, выступающему в роли внешнего нарушителя, было необходимо произвести поиск и эксплуатацию уязвимостей, преодолевая различные системы защиты: антивирусы, WAF и Firewall, системы контроля доступа и т.д. Основное отличие лабораторий «Test lab» от CTF-соревнований заключается в реалистичном сюжете: компрометация одного узла может позволить развить атаку на остальные элементы сети.

Статистика

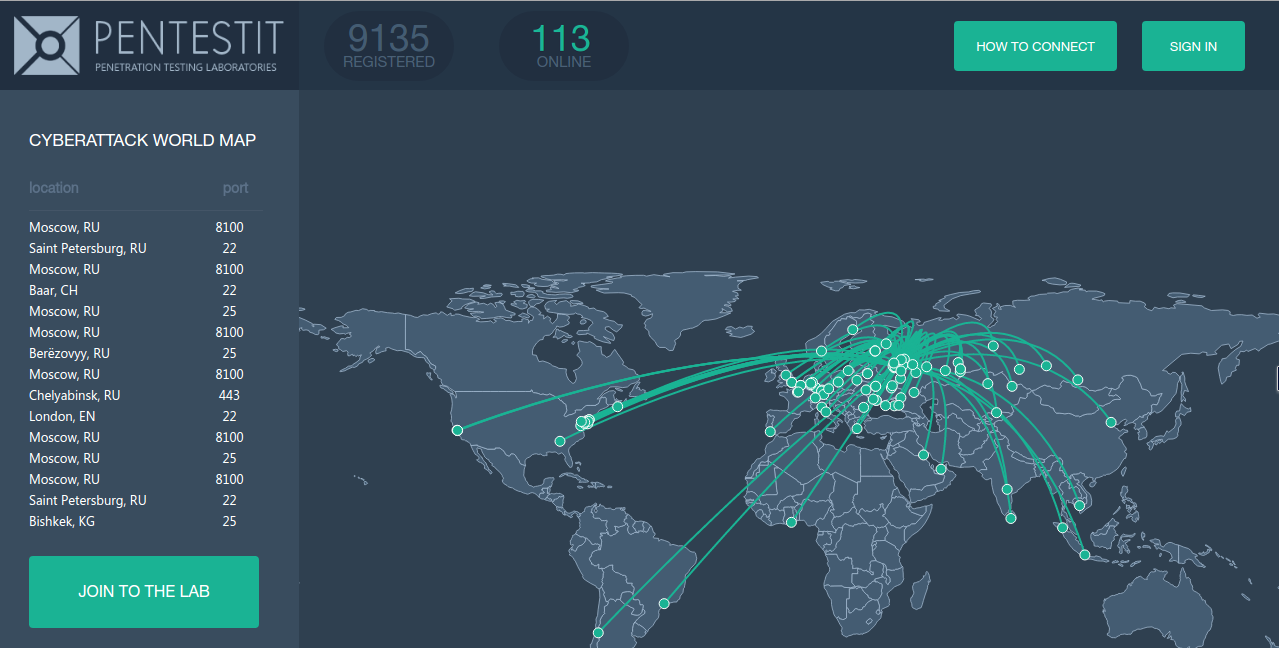

К текущему моменту количество зарегистрированных участников превышает 9 000. В среднем за сутки в лаборатории регистрировалось порядка 40-50 участников. Максимальное количество одновременно подключенных участников составляет 141. За 2 недели работы лаборатории суммарно был собран 161 токен.

Географическое распределение участников:

- Россия — 434

- США — 87

- Индия — 64

- Украина — 61

- Германия — 54

- Италия — 48

- Англия — 44

- Австралия — 33

- Израиль — 30

- Нидерланды — 2

На данный момент проходят лабораторию участники из 63 стран. Пройти всю лабораторию удалось 12 участникам. За 2016 год прирост новых участников составил 3267 человек.

Средняя сетевая активность составляла 30-40 Мбит\сек, пиковая нагрузка — 230 Мбит\сек.

За первые две недели нами зарегистрировано 75.504.503 событий. Большинство атакующих использует общеизвестные утилиты и сканеры: самыми популярными инструментами по анализу уязвимостей веб-приложений были сканеры уязвимостей Acunetix, w3af и утилита Dirbuster. Например по утилите Dirbuster за неделю в журналах было зафиксировано 3.640.044 событий. За сутки по основному сайту (Mainsite) собиралось более 2 ГБ логов.

Ни одному участнику не удалось обойти Web Application Firewall, для компрометации защищенного сайта использовался доступ из доверенного сегмента сети.

Уязвимости в лаборатории, которые не находилась стандартными сканерами (например ssh с нестандартным greetings баннером и PAM) — сразу отсеяли огромный процент атакующих.

Cоздание лаборатории

В создании лаборатории принимают участие все сотрудники нашей компании, используя свой практический опыт и опыт наших коллег. Для понимания, как это происходит, представляем небольшой отзыв от Александра Дмитренко sinist3r:

Идея для задания пришла в процессе построения сети хранения данных (СХД, или Storage Area Network, SAN).

При развертывании оборудования и дисковых полок появилась мысль на счет потенциальных уязвимостей и возможных векторов.

А после того как уже были некоторые черновые наработки, появилось нашумевшее описание взлома компании hacking team (https://xakep.ru/2016/04/18/hacking-team-hack/), что очень вовремя помогло дошлифовать задание. И таком образом оно приобрело законченный вид многоступенчатой задачи и с несколькими мелочами, которые обязательно заставят задуматься.

При реализации любого задания самую большую сложность составляет фактор большого количества участников, причем одновременно могут каким-либо образом взаимодействовать 50-60 людей.

Кроме того, в процессе разработки всегда приходится учитывать возможные деструктивные действия, которые в самом негативном сценарии могут привести к полной неработоспособности сервера. Для превентивной борьбы с такими ситуациями везде, где это возможно стараемся урезать права участников, если же это невозможно, то тогда приходится пользоваться задачами в планировщике, и периодически сбрасывать всё на первоначальное состояние.

Время развертывания задания обычно занимает не очень много времени (3-4 дня), особенно если на начальном этапе были спланированы все основные детали. Затем уже наступает период тестирования под различными условиями. На этом этапе зачастую вносятся различные мелкие изменения, которые призваны улучшить стабильность работы, защиту от деструктива и тому подобное.

Стоит отметить, что очень часто в процессе разработки заданий наблюдается своеобразный побочный эффект, который заключается в том, что приходит более глубокое понимание работы того или иного сервиса, а иногда приобретаются новые познания о ранее совершенно неизвестных фичах и тонких нюансах.

Также, в создании лаборатории были использованы некоторые идеи Богдана Лукина и Кирилла Р. (Санкт-Петербург).

Участники

Квалификация участников, инструментарий и методы были довольно разнообразны: некоторые участники довольно долго взламывали очередной сегмент сети, а прохождение других напоминало некий speedrun — сервисы виртуальной компании взламывались по 2-3 в час. Это обусловлено как практическом опытом — среди участников были члены сильнейших мировых СTF команд, а также security-профессионалы со всего мира, например g0tmi1k.

Отзывы наших участников:

Alehandro Red

Хоть я не взял ещё ни одного токена, оставляю положительный отзыв. Т.к. уязвимости которые находятся на первом сервере весьма актуальны и появились относительно не давно, я бы очень хотел помогать в разработке следующих лабораторий, что бы быть в курсе всех новых уязвимостей, их эксплуатаций и защите от них.

Maxim Khazov

Лаба, как и предыдущая, очень понравилась! Аналогов такому формату проведения CTF, близкого к тестированию реальной инфраструктуры сети, не находил.

Эта лаба была, возможно, еще сложнее предыдущей. Пытаться пройти ее в одиночку одним из первых очень тяжело, поэтому приходилось также нередко общаться с другими участниками. Наибольший респект тем, кто прошел, ни с кем не общаясь)

Из заданий в этот раз больше всего понравились: site-test, portal и конечно, ssh-test, которое все лидеры прошли последним. Многие задания требовали знания определенных конкретных технологий, если с ними раньше не сталкивался, было тяжеловато.

R0с

Лаба очень понравилась, получил удовольствие решая задания. Не встречал ничего похожего

Артем Димитриев

Очень нравятся ваши лаборатории, с нетерпением жду следующей.

Участвуя, узнал для себя много нового, приобрел много знакомых.

Спасибо Вам большое за проделанную работу.

Mister_Bert0ni (Богдан Лукин, аналитик по информационной безопасности)

Скажу честно — все очень понравилось. Спасибо огромнейшее организатором лаборатории. Все очень интересно, уязвимости все актуальные. Сюжет продуман интересно. Радует и то что наши заграничные друзья активно принимают участие в лаборатории и ТестЛаб выходит на мировой уровень)) Это я считаю очень большое достижение. Именно благодаря организаторам лабы люди получив удовольствие от ее прохождение сразу же будут делится впечатлениями среди в своих кругах общения — что и объясняет резкий рост числа участников в лаборатории.Еще для каждого участника который проходит лабораторию греет душу что он один из 9000 участников который смог пройти до конца) Это так же немаловажно я считаю)) И еще пару лет — я думаю что Pentestit и ее сертификация об обучении сможет потягаться с Offensive Security ( Ну мне бы хотелось) Так что всем большое спасибо) Все было очень круто!))

Сипан Варданян , CISO. noyer

Лаборатория Pentestit v9.0 это нечто уникальное.

Я работаю в сфере ИБ уже несколько лет, и в свободное время часто участвую в разных CTF: это помогает эффективнее усваивать новую информацию, исследовать новые векторы атак, и как правило — методы их нейтрализации, однако, почти всегда уязвимости «поддельные», явно синтетические.

Пентестит создаёт нечто другое — тут всё приближено к реальным условиям проведения аудита ИБ, что, несомненно радует. В каждом задании, с которым участник сталкивается во время прохождения лаборатории можно часто наблюдать реальные уязвимости, которые встречаются в полевых условиях.

Отличная идея, и просто безукоризненное исполнение!

Спасибо организаторам и команде разработчиков.

Mokhon Yuri

Являюсь сотрудником отдела информационной безопасности. В один прекрасный момент руководство дало задание провести пентест в сети. Но тут как оказалось нужны и практические знания. Вот так была найдена лаборатория pentestit. Я участвовал в последних трех лабораторных. Все задания были мне очень интересны, многое я знал в теории, и наконец то смог увидеть как это воплощается на практике. Так же с помощью лабораторных научился некоторым трюкам и ухищрениям, которыми пользовались более опытные игроки. Желаю вашей компании успехов и процветания. И если будет возможность, то обязательно запишусь на курсы. Спасибо за лабораторию и непередаваемые ощущения.

n0z3r0

Я участвую второй раз и честно скажу мне очень нравится то, как организована лаборатория, насколько отзывчивые ребята, которые следят за ее работой. Равной по качеству и организации в интернете пожалуй не найдется такой лаборатории, в основном все ограничены одной машиной и то с уже заезженными образами, которые можно найти на Vulnhub. Или же ограничены по времени в несколько суток, так что если ты опоздал, то значит и поучаствовать, получить опыт не получится. Тут же

можно не только получить опыт, но и массу эмоций. Очень радует что время существования лаборатории достаточно, чтобы неспеша пройти ее, отработать те или иные виды атак, проброса портов, построения релеев и т.д.

Победители

1-ое место Вячеслав Чернигов

От лица всех участников хочу поблагодарить организаторов за проведенную лабораторию! Это моя пятая по счету лаборатория. Лаборатория показалась чуть легче предыдущей, несколько токенов были взяты на автомате, но все равно были моменты, когда нужно было искать решение. Очень понравилось задание ssh_test, на его решение у меня ушло около пяти часов, но когда результат был получен, первое что пришло в голову, когда его найдут, понизится самооценка (кстати его можно взять сразу после входа на ssh!). Чтобы проходить такие задания админам нужно думать как хакеры, а хакерам думать как админы, тогда будет гармония.

С нетерпением будем ждать следующую лабораторию, всем спасибо за

поддержку и за участие. Всем удачи.

Кстати, когда я взял последний токен, число участников было ровно 9000!

2-ое место Алексей Столетний alexeystoletny

Лаборатория у Pentestit как всегда получилась отличной. Я участвую в третий раз, и хочу искренне поблагодарить компанию за организацию лабораторий — в них каждый момент стоит отдельного упоминания:

• Интересные и познавательные задания, которые на самом деле отражают современные векторы атак — здесь нет скучных SQL инъекций на ASP сайтах и прочих артефактов десятилетней давности — каждое задание это способ узнать об актуальной уязвимости, ее эксплуатации и методике решения.

• Великолепный соревновательный аспект: собраться с единомышленниками и повоевать на поле виртуальной компании — что может быть интереснее? А учитывая то, что коллектив Pentestit и сообщество участников само по себе активное и быстро развивается, становится еще круче!

• Говоря о сообществе, хочется отметить, что вокруг лабораторий собирается уникальная аудитория интереснейших людей со всего мира, с каждым из которых очень интересно познакомиться, обсудить общие вопросы и благодаря этому продолжить расти.

Отдельно благодарен компании Pentestit за активную популяризацию направления ИБ в целом — курсы, defcon.ru, информирование о современных угрозах, создание и модерирование сообщества, и, конечно, лаборатории — все это позволило лично мне узнать много нового, получить практический опыт и познакомиться с приятными и интересными друзьями и коллегами.

Лаборатория еще будет открыта достаточно долго, так что приходите, регистрируйтесь, и вы точно не пожалеете.

3-ое место Кирилл Фирсов, isis — сотрудник нашего любимого Хабрахабра.

Хорошо продуманная лаборатория позволяет проэкплуатировать разного вида уязвимости в реальных условиях.

Баги от heartbleed до вирусов в ворде. Было здорово! Приму участие и в следующий раз.

Для тех, кто хочет попробовать свои силы, но не знает с чего начать — мы публикуем частичный врайтап по прохождению.

Если Вы уже попробовали себя в боевых условиях лаборатории, но у Вас возникли затруднения при прохождении заданий, предлагаем Вам повысить свой профессиональный уровень знаний. Для специалистов, заинтересованных в получении качественной практической подготовки в области информационной безопасности и тестирования на проникновение, нами разработаны «Корпоративные лаборатории», которые нашли восхищенные отклики от системных администраторов, сотрудников подразделений информационной безопасности крупнейших банков России, IT-компаний и государственных структур.

Ждем Вас в числе участников! До встречи!

Поделиться с друзьями

Комментарии (10)

Protos

08.06.2016 16:22Хоть где-то есть видеозапись экрана и комментарии участника прошедшего все этапы?

Zwerg

08.06.2016 16:34+2Отличная получилась лаба. Прошел всю. Лично мне больше всего понравилось задание сайт-тест. Большое спасибо организаторам.

goooseman

09.06.2016 10:00А будет врайтап на английском? Хотел дать ребятам на работе почитать, а на английском вроде нет пока.

ilyaplot

Когда-нибудь кампания будет реальной, но об этом никто не узнает :)

HatsuneAkeno

И тут наступил 2021 год с названием этой компании и структурой сети 1 в 1 :)