Банковские электронные сервисы напрямую или опосредованно оперируют деньгами. А там, где есть деньги, всегда найдутся те, кто захочет их украсть. Особый интерес у киберпреступников вызывают системы дистанционного банковского обслуживания для юридических лиц, так как на счетах последних аккумулируются значительные суммы денежных средств.

Для защиты от кражи денежных средств в таких системах, как правило, требуется решить следующие основные задачи: проверить подлинность пользователя, а также подлинность и целостность электронного документа, выражающего намерение пользователя. На практике, таким документом является платёжное поручение, в числе реквизитов которого задаются сумма денежных средств и счёт получателя.

Эти задачи традиционно решаются с использованием средств строгой двухфакторной аутентификации и электронной подписи, выполненных в виде USB-токенов или смарт-карт (далее – токены).

Токены, имеющиеся на нашем рынке, условно можно разделить на 2 типа.

- Хранят закрытый ключ в контейнере, доступ к которому для прикладного ПО предоставляется при предъявлении PIN-кода. Подпись при этом формируется программным СКЗИ в оперативной памяти ПК. Закрытый ключ при формировании подписи покидает токен, т.е. является извлекаемым.

- Самостоятельно генерируют ключевую пару (закрытый/открытый ключ). Подпись формируется “на борту” токена, в токен для этого передается хеш документа. Закрытый ключ никогда не покидает токен, т.е. является неизвлекаемым.

При использовании токена первого типа кража ключа может быть реализована как минимум двумя способами.

- Вредоносное ПО перехватывает PIN-код для токена при его вводе на клавиатуре ПК, затем с помощью этого PIN-кода расшифровывает содержимое контейнера на токене, получая таким образом доступ к самому закрытому ключу.

- Вредоносное ПО внедряется в код программы и перехватывает закрытый ключ в оперативной памяти ПК в ходе выполнения операции, требующей его использования (например, при формировании ЭП).

После того, как ключ оказался “в руках” киберпреступника, последний получает возможность подписывать любые поддельные документы на этом ключе. Кража денежных средств в этом случае может быть реализована путём навязывания банковскому сервису подписанных на ключе легального клиента банка поддельных платёжных поручений, в которых в качестве счёта получателя денежных средств указан счёт киберпреступника или связанных с ним лиц. Особую опасность при взломе контейнера представляет возможность бесконтрольного тиражирования закрытого ключа. Подписывать транзакции с его помощью становится возможно с любого компьютера.

При использовании токена второго типа, с неизвлекаемым ключом электронной подписи, такой токен надёжно защищает ключ от кражи. Однако киберпреступники с помощью вредоносного ПО, сделанного с учётом специфики работы атакуемой системы, научились подписывать поддельные документы без кражи ключей.

- Атаки с подменой подписываемого документа. Пользователь видит на экране ПК одно платёжное поручение, а в момент его подписания вредоносное ПО незаметно подменяет в нём реквизиты получателя и сумму. В токен для вычисления ЭП отправляется хеш подменённого документа. В результате деньги со счёта клиента банка “уходят” на счёт киберпреступника. Более того, вредоносное ПО после этого способно подменять отображаемые клиенту банка остатки на счетах. В результате пользователь может долго не подозревать о совершённой краже. Такие атаки могут быть реализованы различными способами.

- Перехват трафика по протоколу USB-CCID.

- Внедрение в код банковского приложения или браузера. Шифрованный канал, который может быть установлен между банковским приложением и токеном, в этом случае не помогает.

- Перехват трафика по протоколу USB-CCID.

- Атаки с подписью посторонних поддельных документов. Получив удалённое управление, или, внедрив вредоносное ПО на компьютер клиента банка, киберпреступник может подписывать любые посторонние (в том числе платёжные) документы на его ключах в период, когда токен подключен к ПК. Такие атаки могут быть реализованы следующими способами:

- использование состояния “залогиненности”, когда токен подключен к ПК и пользователь ввёл PIN-код. В этот момент вредоносное ПО отправляет в токен хеш постороннего документа и вычисляет ЭП;

- перехватив заранее PIN-код с помощью вредоносного ПО, киберпреступник может сам “залогиниться” на токене и подписать на нём посторонний документ. Виртуальные клавиатуры не дают гарантию защиты от перехвата PIN-кода.

Особую озабоченность вызывает возможность использовать для написания вредоносного ПО аппаратную поддержку виртуализации, которая имеется во всех современных процессорах. В пределе это может позволить вредоносному ПО контролировать всю операционную систему целиком, произвольно изменяя «на лету» исполняемые машинные команды, в частности, команды по работе со всеми устройствами ввода-вывода, включая USB, что открывает возможность манипулировать отправкой команд на подключенный токен.

Подробнее об аппаратной виртуализации читайте здесь. - использование состояния “залогиненности”, когда токен подключен к ПК и пользователь ввёл PIN-код. В этот момент вредоносное ПО отправляет в токен хеш постороннего документа и вычисляет ЭП;

Можно снизить риски подобных атак путём чёткого следования политикам безопасности:

- пользоваться легальным сертифицированным ПО;

- своевременно устанавливать обновления;

- установить и правильно настроить межсетевой экран;

- использовать способный бороться с руткитами антивирус со свежей обновлённой базой;

- установить и настроить модуль доверенной загрузки и контроля целостности среды.

Такой подход мог бы быть оправдан в закрытой корпоративной среде, контролируемой администраторами безопасности. Однако на массовом рынке пользователи вряд ли будут следовать всем этим правилам. Это дорого и требует наличия специальных знаний и навыков. Более того, даже выполнение всех этих правил всё равно не может дать гарантии защиты от атак киберпреступников.

Необходимость дополнительной защиты от мошенников известна и банкам, и регулятору. Данная проблема является достаточно актуальной. В частности, по информации «КоммерсантЪ» от 14 июля 2016 г. Минфин и ЦБ подготовили новые поправки по защите клиентов банков от несанкционированных операций. Поправки предлагают наделить банки правом приостанавливать транзакции, если есть подозрение, что операция совершается без согласия клиента, несмотря на правильно введённый PIN-код и использование реальной электронной подписи. Т.е. масштаб бедствия таков, что законодатель явно допускает фрод и готовит рекомендации по противодействию ему.

Что реально используется сегодня для защиты от кражи денежных средств

Для защиты от кражи денежных средств в системах ДБО банки внедряют дополнительные меры.

- Серверные антифрод-системы, позволяющие выявлять подозрительные транзакции по тем или иным признакам.

- Trust Screen-устройства на клиентской стороне, позволяющие подтверждать ключевые реквизиты платёжных документов в доверенной среде таких устройств.

Серверные антифрод-системы

Серверные антифрод-системы, использующие те или иные математические модели, в том числе технологии машинного обучения, с учётом накопления данных позволяют со временем снижать вероятность возникновения ошибок первого (ложная тревога) и второго (пропуск реальной атаки) родов, что положительно сказывается на их эффективности. Плюсом таких антифрод-систем с точки зрения пользователей интернет-банкинга является то, что такие системы, как правило, не изменяют обычный для пользователя порядок вещей. Пользователь как работал с системой, так и продолжает работать, от него не требуется выполнять дополнительные действия. В случае выявления подозрительных транзакций на его денежном счету с ним связываются и запрашивают подтверждение. Тем не менее, риск пропуска атак сохраняется, так как киберпреступники придумывают всё более изощрённые способы атак. Более того, при целевой атаке, даже если антифрод-система выявит подозрительную транзакцию, киберпреступник может заранее узнать номер телефона клиента, на который будет звонить банк для подтверждения транзакции, и перенаправить вызов на свой телефон. О том, что перенаправление звонков вполне возможно и не является чем-то фантастическим, писалось тут. Если речь идёт о крупных суммах денежных средств, то такая атака становится вполне оправданной с точки зрения затрат.

Справедливости ради стоит отметить, что на рынке появляются решения, способные дополнительно идентифицировать людей по голосу. Более распространённый вариант названия этой технологии содержит в себе слово “идентификация”, а не “аутентификация”, на что намекает даже Google:

Идентификация, как правило, используется для представления своего идентификатора, а аутентификация – для доказательства, что субъект является тем, за кого себя выдаёт.

Голосовая идентификация не даёт гарантии того, что на том конце клиент банка. Существуют технологии и даже готовые решения для клонирования голоса. И вполне возможно, что киберпреступники уже умеют или в ближайшем будущем научатся подделывать голос “жертвы” так, чтобы успешно обманывать системы распознавания. Вместе с тем, распознавание голоса является ещё одним эшелоном, который позволяет снизить риск кражи денежных средств.

Trust Screen-устройства

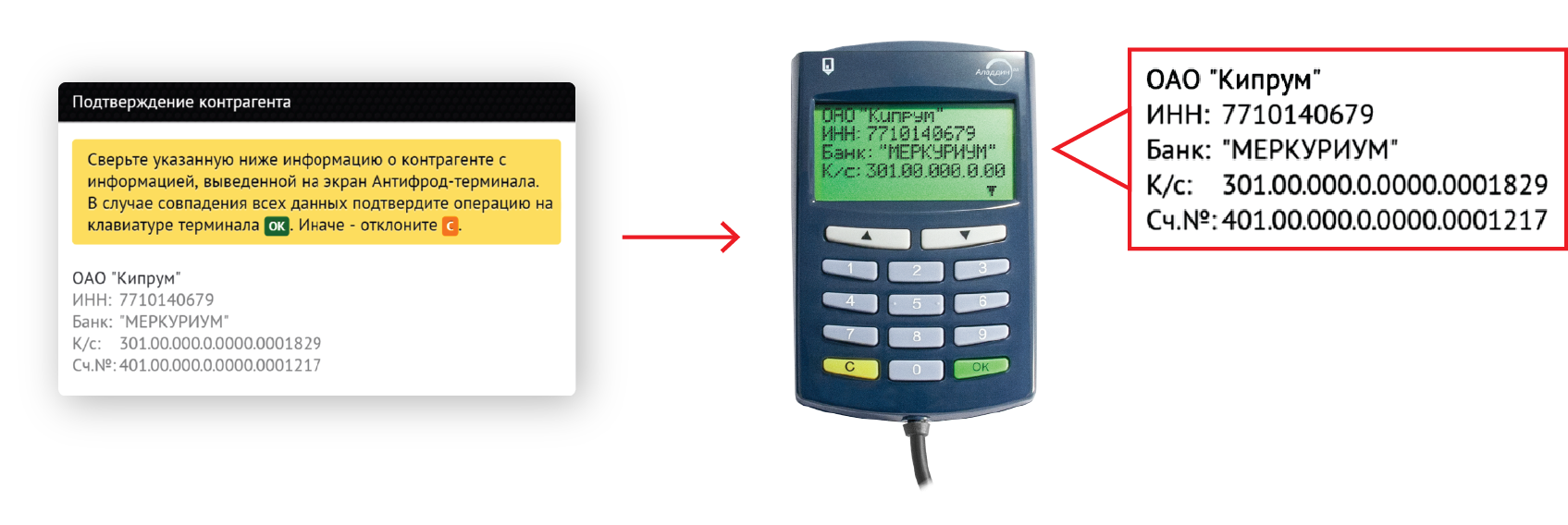

Trust Screen-устройство, как правило, обладает небольшими размерами, снабжено экраном и (опционально) кнопками. Оно используется на клиентской стороне, его основная задача – дать пользователю возможность подтвердить (или отклонить) транзакцию в доверенной среде, отличной от среды компьютера, в котором создаются платёжные документы. Классический сценарий использования Trust Screen-устройства выглядит так:

- Пользователь на компьютере подготавливает платёжное поручение с указанием реквизитов получателя и даёт банковскому приложению команду подписать платёжный документ и отправить его на исполнение.

- Банковское приложение отображает платёжный документ на экране ПК и дополнительно просит подтвердить его ключевые реквизиты на Trust Screen-устройстве.

- Пользователь смотрит на экран Trust Screen-устройства и подтверждает операцию специальной кнопкой на клавиатуре или на сенсорном экране.

- В случае подтверждения платёжный документ подписывается с помощью используемого средства ЭП, и подпись отправляется на сервер.

Плюсом использования таких устройств является то, что при их корректной реализации и правильной интеграции в прикладное ПО существенно снижается риск кражи денежных средств.

Слабым звеном при корректной реализации остаётся пользователь. Возможность кражи денежных средств в этом случае определяется тем, насколько ответственно пользователь сверяет реквизиты на Trust Screen-устройстве. Если при интенсивной работе заставлять его ежедневно подтверждать сотни документов, пользователь может начать делать это машинально, не уделяя достаточного внимания тому, что именно выводится на экран устройства. В связи с этим сценарий интеграции таких устройств в банковские системы должен уделять особое внимание удобству их использования.

К счастью, есть хороший способ существенно снизить количество документов, которые потребуется подтверждать на Trust Screen-устройстве без ущерба для безопасности. Решение – использовать “белые списки” доверенных контрагентов. В такой список включаются те контрагенты, с которыми пользователь работает регулярно и которым доверяет. Чем больше доля таких контрагентов, тем меньше транзакций требуется дополнительно подтверждать. Если из 100 транзакций около 90 будут исходить в адрес доверенных контрагентов, то пользователю потребуется подтвердить только 10 из 100.

Многие банки уже давно практикуют использование таких списков и без использования Trust Screen-устройств для повышения доверия к транзакциям. В некоторых случаях такие списки банки создают сами для каждого клиента на основании истории его взаимодействия с контрагентами. В других случаях банки предоставляют пользователям возможность самим формировать такие списки.

Важным при работе с “белыми списками” является то, каким образом этот список создаётся и изменяется. Если киберпреступник сможет несанкционированно добавить себя в “белый список”, вся идея таких списков становится ничтожной. Например, если “белый список” подготавливается пользователем в недоверенной среде, то к такому списку не может быть доверия.

Антифрод-терминал

Некоторое время назад мы вывели на рынок Trust Screen-устройство Антифрод-терминал. Данный продукт разрабатывался нами совместно с компанией VASCO, был основан на хорошо зарекомендовавшем себя устройстве DIGIPASS 920, которое было продано по всему миру в количестве более миллиона штук. Именно поэтому Антифрод-терминал так похож на него внешне.

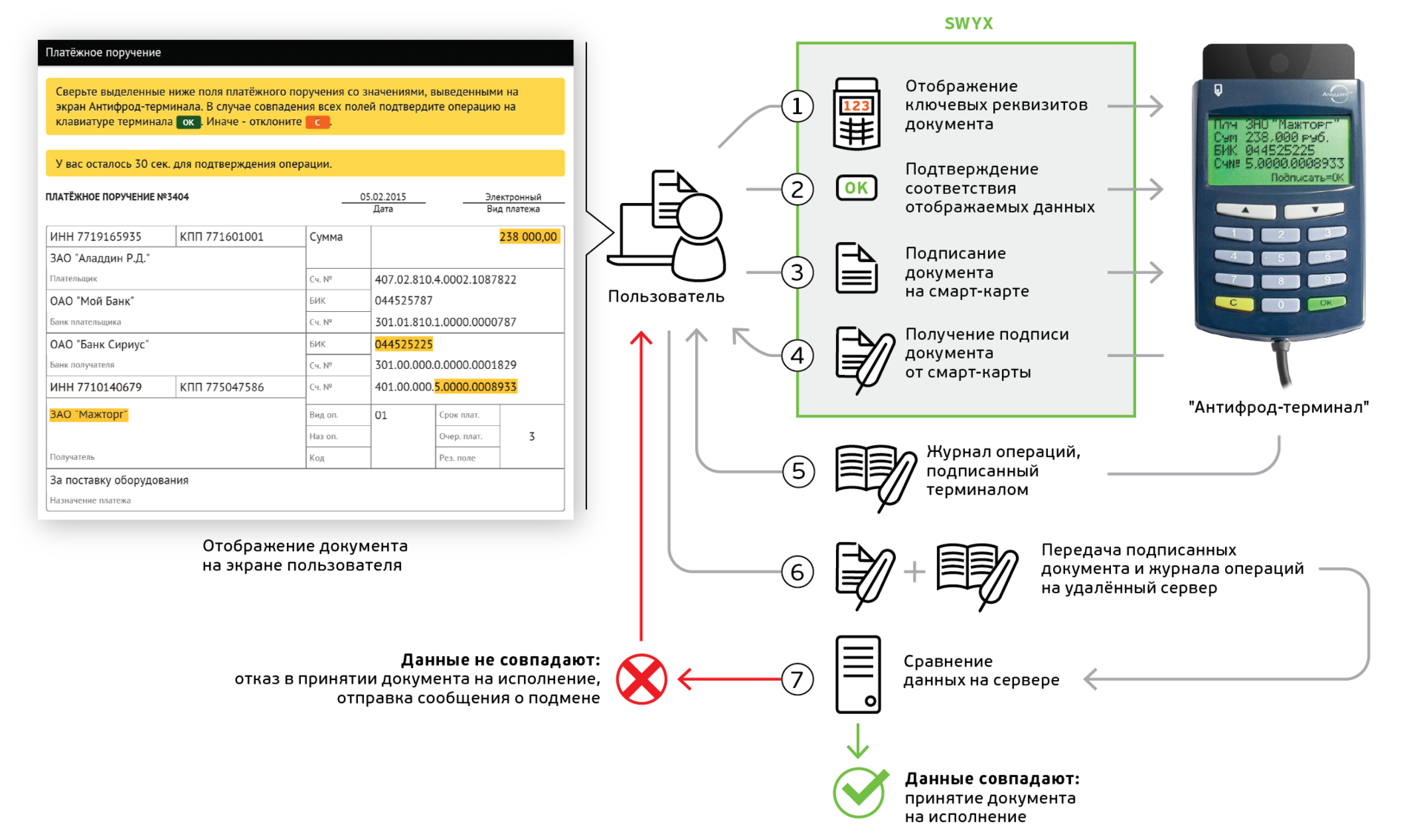

Особенность Антифрод-терминала заключается в том, что устройство:

- Ведёт внутренний журнал операций. В этом журнале фиксируется информация, которая была отображена на экране устройства и подтверждена пользователем путём нажатия кнопки “ОК” на клавиатуре устройства.

- Содержит собственный криптографический чип, в котором реализована российская криптография.

- Подписывает журнал операций собственной ЭП на этом чипе.

Журнал операций не хранится в устройстве постоянно. Антифрод-терминал начинает вести журнал каждый раз заново при начале т.н. SWYX-режима работы устройства. SWYX означает Sign What You eXecuted – подписываю то, что выполняется. По окончании SWYX-режима терминал подписывает журнал собственной ЭП и возвращает его вместе с подписью в прикладное ПО. Для управления SWYX-режимом есть специальные команды, которые прикладное ПО отправляет на терминал.

Перед выдачей клиенту Антифрод-терминал регистрируется в учётной системе банка с привязкой к его открытому ключу. Соответствующий закрытый ключ терминала является неизвлекаемым и хранится на встроенном в терминал криптографическом чипе.

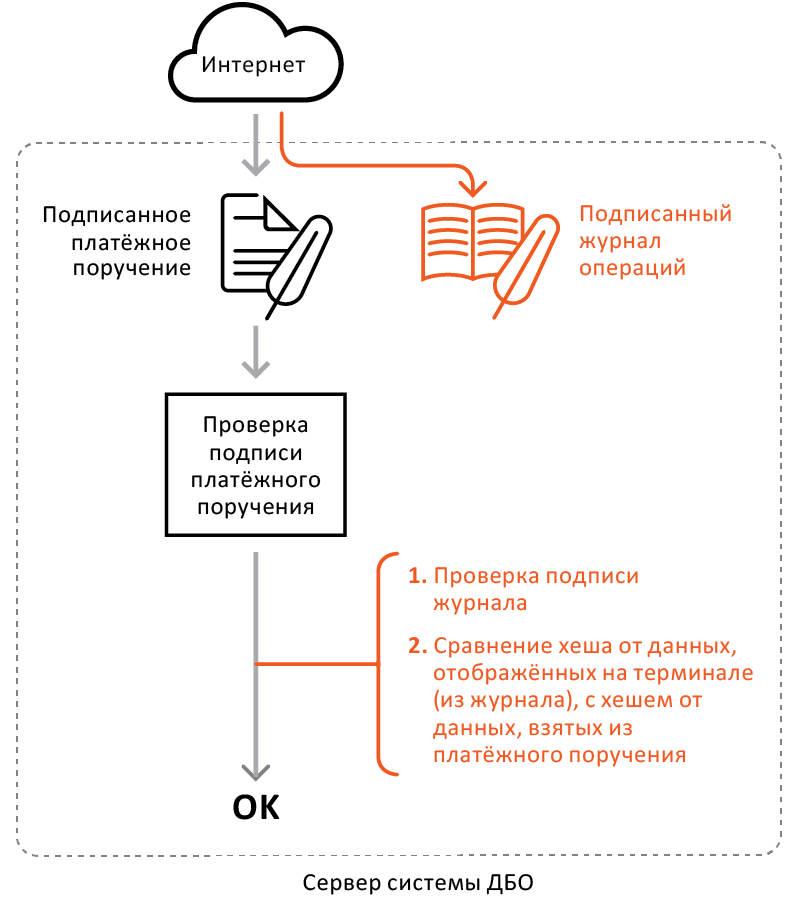

После подписания документа и подтверждения его ключевых реквизитов на Антифрод-терминале клиентское прикладное ПО отправляет на сервер не только подписанный документ, но и подписанный журнал операций. Сервер проверяет подпись документа и подпись журнала. Проверка подписи журнала позволяет убедиться в том, что пользователь работает с доверенным, зарегистрированным терминалом и защищает от подделки устройства на клиентской стороне. После аутентификации терминала сервер сверяет реквизиты из подписанного документа с реквизитами, подтверждёнными пользователем на Антифрод-терминале (из подписанного терминалом журнала), и при их совпадении принимает документ на исполнение.

Журнал операций сохраняется на сервере банка для возможности разбора конфликтных ситуаций и расследования инцидентов.

Наличие такого журнала является также дополнительной мотивацией для клиентов более внимательно относиться к процедуре подтверждения, так как журнал впоследствии может быть использован банком в качестве доказательной базы.

Для защиты от “лени клиентов” в Антифрод-терминале реализован дополнительный контроль того, что пользователь ознакомился со всеми данными, которые были отображены на экране терминала. Если данные не вместились на один экран, то терминал не позволит подтвердить операцию до тех пор, пока пользователь не прокрутит их до конца. Это также важно и с точки зрения доказательной базы, так как такая реализация позволяет при необходимости доказать, что пользователь собственноручно прокрутил все данные до конца, проверив все реквизиты, и подтвердил операцию, ознакомившись со всеми реквизитами.

Защита от повторной отправки журнала операций в банк

Журнал операций Антифрод-терминала содержит специальное поле Reference, предназначенное для хранения идентификатора платёжного документа. При создании и сохранении платёжного документа сервер присваивает ему идентификатор. При подтверждении реквизитов этого документа на Антифрод-терминале прикладное ПО на клиентской стороне вызывает команду, в составе параметров которой содержится этот идентификатор. Терминал вместе с данными, которые клиент подтвердил на устройстве, записывает в журнал в поле Reference этот идентификатор. Сервер при проверке журнала дополнительно проверяет соответствие идентификатора платёжного документа на сервере идентификатору из поля Reference журнала.

Такая реализация позволяет защититься от перехвата журнала и попыток его повторного навязывания вместе с копиями уже однажды одобренных документов. Такое навязывание могло бы привести к опустошению счета. Но идентификатор надёжно привязывает журнал к конкретному экземпляру платёжного документа.

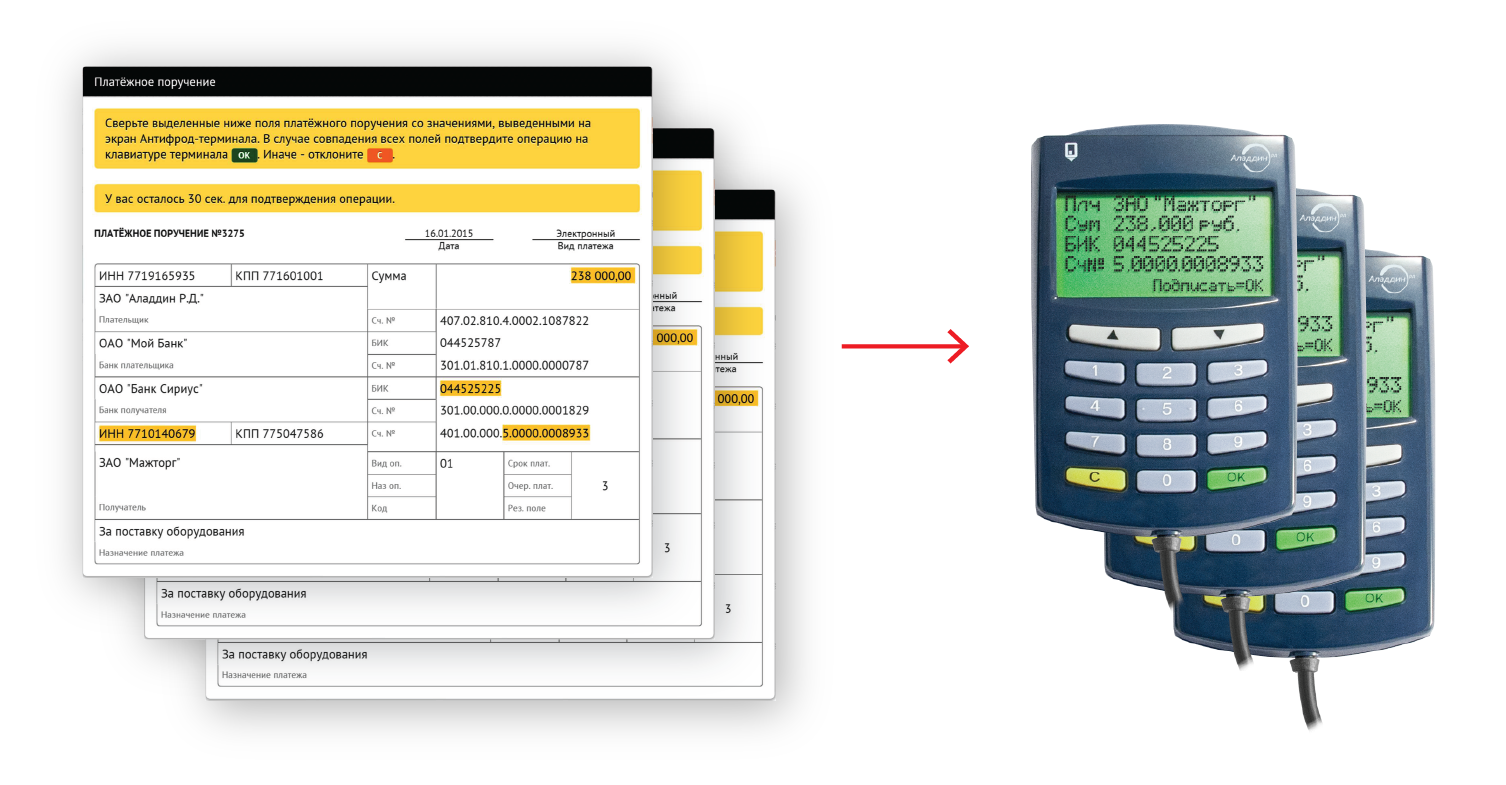

Новая версия Антифрод-терминала поддерживает любые типы средств ЭП

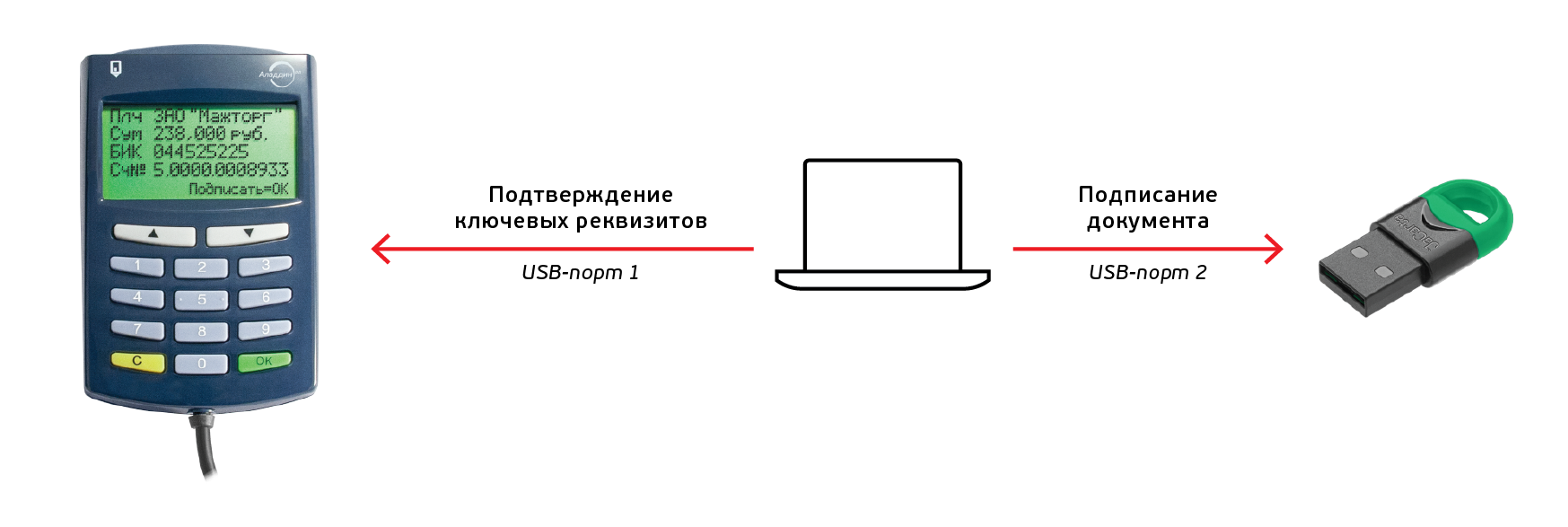

Первая версия Антифрод-терминала в качестве средства ЭП умела работать только со смарт-картами, которые подключались непосредственно к устройству. Однако на российском рынке за много лет накопилось достаточно большая инсталляционная база средств ЭП, выполненных в виде программных СКЗИ и/или USB-токенов. А переход на новые типы средств ЭП требует времени и дополнительных затрат как для банков, так и для конечных клиентов.

В связи с этим нами была разработана новая версия Антифрод-терминала, которая не накладывает никаких ограничений на тип используемого средства ЭП. Это может быть и программное СКЗИ, хранящее ключ в реестре или на обычной флешке, и программное СКЗИ, хранящее ключ ЭП на отчуждаемом USB-токене, и USB-токен с неизвлекаемым ключом ЭП, и смарт-карта ISO 7816.

Как нам удалось достичь этого? Архитектура Антифрод-терминала позволила полностью отделить функцию подписания документа от функции подтверждения на Антифрод-терминале. Работа со средством ЭП осуществляется как бы независимо от Антифрод-терминала. Средство ЭП ничего не знает о наличии Антифрод-терминала, а Антифрод-терминал ничего не знает о типе используемого средства ЭП, ему это и не нужно.

Если в качестве средства ЭП используется USB-токен, то он подключается в один USB-порт ПК, а Антифрод-терминал – в другой. Прикладное ПО работает с USB-токеном как со средством ЭП, а с Антифрод-терминалом – как со средством доверенного подтверждения ключевых реквизитов документа.

Выполнение групповых операций

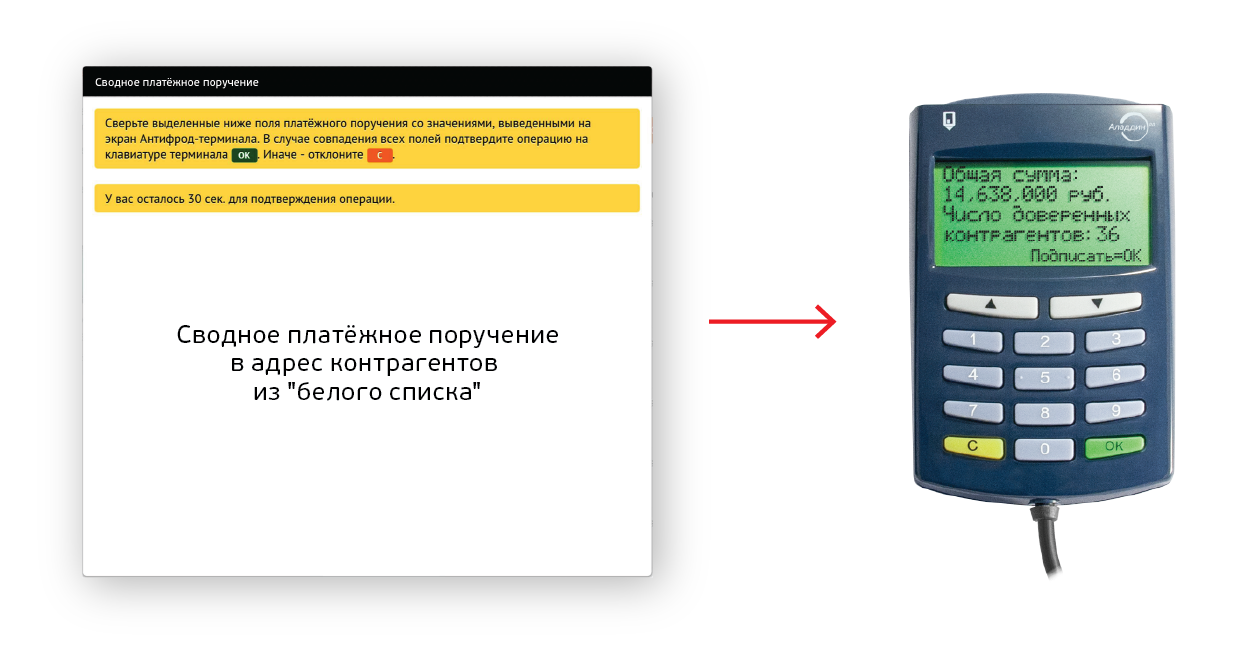

Для сокращения документов, которые нужно подтверждать на терминале, следует использовать “белые списки” доверенных контрагентов.

Важно то, что Антифрод-терминал позволяет безопасно создавать и изменять такие списки. Для этого достаточно все операции, связанные с изменением “белого списка”, в том числе его создание, подтверждать на Антифрод-терминале. Это защищает от несанкционированного внесения изменений в “белый список” киберпреступниками.

При выполнении групповой операции достаточно подтвердить сводное платёжное поручение в адрес всех контрагентов, попавших в “белый список”, и каждое поручение в адрес контрагентов, не попавших в “белый список”.

Сводное платёжное поручение может содержать:

- общую сумму платежа в адрес получателей из “белого списка”;

- число таких получателей или их список.

Подтверждение такого сводного платёжного поручения позволяет защититься от атак, направленных на опустошение счёта компании в пользу доверенных контрагентов (например, в налоговую).

Клиент подписывает и подтверждает на терминале каждое из оставшихся платёжных поручений.

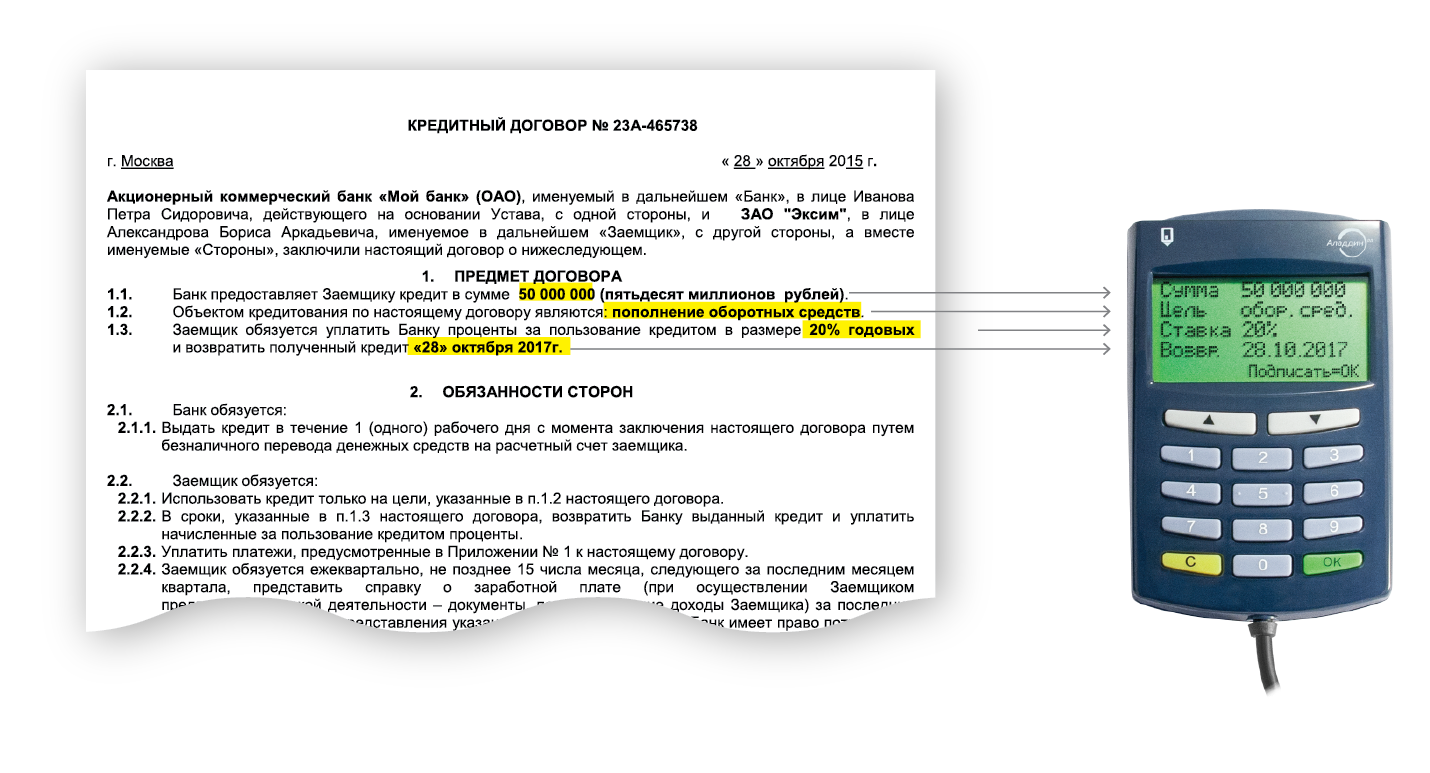

Подписание произвольных документов

Антифрод-терминал позволяет отображать на своем экране любые текстовые данные длиной до 400 символов.

Это позволяет подтверждать не только платёжные документы, но и операции подписания произвольных неструктурированных документов. Для таких документов следует отображать на Антифрод-терминале ключевые данные таких документов, которыми могут быть, например, существенные условия договоров, соглашений. Например:

Благодаря тому, что операция подписания логически отделена от операции подтверждения сохраняется возможность подписывать реальный документ, а не некую структуру, которая включает в себя этот документ или хеш от этого документа. Это позволяет пользователям после подписания документа в личном кабинете видеть реальный подписанный документ и отдельно подпись от этого реального документа.

Преимущества от совместного использования серверных антифрод-систем и Антифрод-терминала

При рассмотрении серверных антифрод-систем было отмечено, что в случае обнаружения подозрительных транзакций, совершённых с использованием, например, простой электронной подписи, возникает необходимость связаться с клиентом, чтобы он подтвердил или отклонил операцию. Как мы уже говорили, звонок клиенту по телефону не гарантирует, что операцию подтвердит сам клиент, так как киберпреступник может перенаправить вызов на свой телефон и даже попробовать склонировать голос клиента.

Описанную проблему доверенного подтверждения подозрительных транзакций может успешно решить Антифрод-терминал. Достаточно уведомить клиента о необходимости подтвердить операцию и запросить это подтверждение через Антифрод-терминал.

Особенность интеграции Антифрод-терминала в прикладное ПО

При интеграции терминала в прикладное ПО доработки выполняются на клиентской и на серверной сторонах.

Особенность интеграции заключается в том, что доработки не изменяют текущую реализацию подписания платёжных документов, а дополняют её.

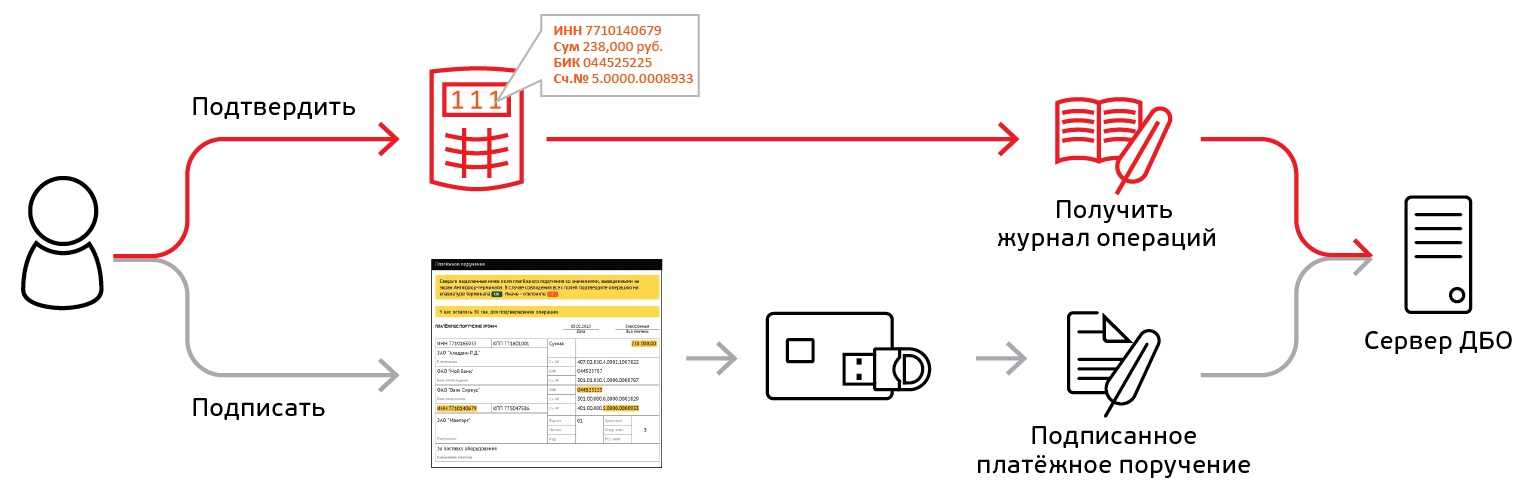

Перед обычным подписанием документа прикладная программа дополнительно:

- формирует текстовую строку (до 400 символов), содержащую ключевые реквизиты документа;

- отправляет эту текстовую строку на Антифрод-терминал и получает подтверждение/отклонение пользователя.

После обычного подписания документа прикладная программа дополнительно:

- запрашивает у Антифрод-терминала журнал операций;

- отправляет журнал операций вместе с подписанным документом на сервер ДБО.

Сервер получает от клиента не только платёжный документ, но и подписанный журнал операций.

После обычной проверки подписи документа прикладная программа дополнительно:

- проверяет подпись журнала, осуществляя тем самым строгую аутентификацию терминала;

- вычисляет хеш от данных платёжного документа, которые клиент должен был подтвердить на экране терминала;

- сравнивает вычисленный хеш с хешем из журнала операций;

- при несовпадении обработка документа блокируется.

В профиле клиента сохраняется журнал операций (нужен при разборе конфликтных ситуаций).

Тем самым на сервере дополнительно формируется юридически значимая доказательная база (с усиленной электронной подписью), что клиент получил именно этот документ, видел его и подтвердил подписание на своём (полученном в банке на своё имя) терминале.

Для интеграции Антифрод-терминала в прикладное ПО подготовлены два типа комплектов разработчика:

- JaCarta SDK – для интеграции в настольные приложения (предоставляется по запросу).

- JC-WebClient SDK – для интеграции в веб-приложения с поддержкой всех популярных браузеров.

Комментарии (5)

EvilLord

04.10.2016 08:55+1У антифрод-терминалов есть минимум 3 недостатка:

1. Первый и самый очевидный цена, кредитная организация должна закупить и раздать клиентам. Именно раздать так как новый клиент не купит неизвестное ему до сели устройство ценой порядка нескольких тысяч рублей. Плюс ко всему вы должны еще и купить Токен который тоже стоит денег.

2. Как было выше отмечено «Подписывает журнал операций собственной ЭП на этом чипе», это действительно правильная технология, но тут закрадывается нюанс подпись осуществляется ключом сгенерированным банком, и срок этого ключа насколько мне известно от одного года до трех. То есть теперь терминал должен как то перегенерировать свой ключ, что бы банк продолжал ему доверять.

Перегенерация возможна:

— по открытым каналам связи через скомпрометированную ОС клиента. Умеет ли ваш антифрод-терминал подписывать запрос? Каков объём памяти на устройстве отведен под хранение закрытых ключей?

— если устройство не использовалось или при перегенерации возникла ошибка, устройство необходимо вернуть в Банк. Соответственно работа должна быть продолжена без него.

3. Ну и наконец, устройство может просто сломаться, или его использование заблокирует злоумышленник. Ни банк, ни клиент не может полагаться на один вид связи. Соответственно клиент добровольно переключается на использование Токена.

С другой стороны если клиент все же хочет антифрод-терминал, его можно использовать, но на практике таких очень мало.

PS: А какой Гост поддерживает это устройство? И что делать, когда через несколько лет начнут требовать Гост 2012?

nafonya

04.10.2016 14:361. Первый и самый очевидный цена, кредитная организация должна закупить и раздать клиентам. Именно раздать так как новый клиент не купит неизвестное ему до сели устройство ценой порядка нескольких тысяч рублей. Плюс ко всему вы должны еще и купить Токен который тоже стоит денег.

Мы предоставляем кредитным организациям различные варианты приобретения устройства. Один из вариантов предполагает, что кредитная организация не закупает у нас Антифрод-терминалы, а берёт в аренду с помесячной или поквартальной оплатой. Взятые в аренду устройства кредитная организация может включить в специальные тарифные планы для своих клиентов. Плата за пользование терминалами в этом случае фактически будет включена в тариф. Если стоимость пользования терминалом в рамках тарифного плана больше стоимости аренды терминалов, то кредитная организация не только не несёт затраты, но и зарабатывает на аренде терминалов.

В качестве одной из мер для повышения мотивации клиентов использовать устройство можно, например, на обычных тарифах ограничить суточные величины транзакций. Если клиент хочет снять лимиты, то можно настоятельно рекомендовать переходить на тарифы, предполагающие использование Антифрод-терминала. Разница в стоимости тарифа будет несущественна, так как стоимость терминала будет для клиента “размазана” во времени.

2. Как было выше отмечено «Подписывает журнал операций собственной ЭП на этом чипе», это действительно правильная технология, но тут закрадывается нюанс подпись осуществляется ключом сгенерированным банком, и срок этого ключа насколько мне известно от одного года до трех. То есть теперь терминал должен как то перегенерировать свой ключ, что бы банк продолжал ему доверять.

Перегенерация возможна:

— по открытым каналам связи через скомпрометированную ОС клиента. Умеет ли ваш антифрод-терминал подписывать запрос? Каков объём памяти на устройстве отведен под хранение закрытых ключей?

— если устройство не использовалось или при перегенерации возникла ошибка, устройство необходимо вернуть в Банк. Соответственно работа должна быть продолжена без него.

Ключ для Антифрод-терминала может генериться как банком, так и производителем (т.е. нами), если банк закажет такую опцию при закупке устройств. Ключ безопасно генерируется внутри встроенного в терминал криптографического чипа и никогда его не покидает. Операция подписи выполняется на этом чипе.

Мы не позиционируем Антифрод-терминал как сертифицированное средство ЭП. Это средство доверенного подтверждения, которое формирует доказательную базу в виде журнала операций и подписывает его своей усиленной электронной подписью. Поэтому требования ФСБ, предъявляемые, в частности, к сроку действия ключа на него не распространяются.

Вместе с тем Антифрод-терминал обладает функциональностью перегенерации ключа. При перегенерации ключа старый ключ не сохраняется, вместо него перезаписывается новый. Устройство не обладает функциональностью подписи запроса. Для перегенерации необходимо нести устройство в банк. Отмечу, что в Антифрод-терминале используется тот же безопасный криптографический чип, что и в токене JaCarta ГОСТ. Для токена срок действия неизвлекаемого ключа ограничен ФСБ сроком 3 года. Банк может следовать этим рекомендациям, а может не следовать.

Также отмечу, что устройство обладает специальной защитой от несанкционированной перегенерации ключа вредоносным ПО. Операция перегенерации обязательно подтверждается на самом терминале. Т.е. сделать это незаметно путем подачи специальной команды на устройство не получится.

3. Ну и наконец, устройство может просто сломаться, или его использование заблокирует злоумышленник. Ни банк, ни клиент не может полагаться на один вид связи.

Сломаться может все, что угодно, в том числе монитор от компьютера и клавиатура. Злоумышленник может потенциально заблокировать все, что угодно, даже дверь в рабочий кабинет, если вход управляется электронным способом. В этом случае клиент также не сможет выполнять работу до починки или замены.

Однако как уже упоминалось выше, Антифрод-терминал содержит специальную защиту от блокировки, которая могла бы быть реализована путём несанкционированной смены ключа устройства вредоносным ПО. Это важно.

Соответственно клиент добровольно переключается на использование Токена.

Добровольно клиент не сможет переключиться на использование токена без терминала, если система ДБО в соответствии с заложенными правилами будет ожидать от этого клиента для конкретной операции использования терминала, то реализованная бизнес-логика системы ДБО будет требовать подключить Антифрод-терминал для выполнения операции. Дополнительная проверка будет осуществлена на серверной стороне. Ведь бизнес-логика будет ожидать подписанный журнал операций вместе с подписанным платёжным поручением. При отсутствии журнала операций транзакция будет заблокирована.

PS: А какой Гост поддерживает это устройство? И что делать, когда через несколько лет начнут требовать Гост 2012?

Устройство поддерживает ГОСТ Р 34.10-2001. Однако требования ФСБ не распространяются на Антифрод-терминал, так как мы не позиционируем его в качестве сертифицированного средства ЭП. Это и не нужно. Мы специально отделили персональное средство ЭП (в качестве которого может выступать USB-токен, смарт-карта и др.) от средства доверенного подтверждения. При этом устройство может формировать усиленную электронную подпись в соответствии с Федеральному закон 63-ФЗ «Об электронной подписи». Поэтому когда через несколько лет начнут требовать ГОСТ Р 34.10-2012 для средств ЭП, для пользователей Антифрод-терминала ничего не изменится. Терминал по-прежнему будет способен формировать усиленную ЭП, которая обеспечивает юридическую значимость.

А благодаря тому, что терминал способен работать в связке с любыми средствами ЭП (он фактически не зависит от них), то клиенты, использующие Антифрод-терминал, смогут легко перейти на новые средства ЭП, поддерживающие новые ГОСТы. Антифрод-терминал при этом менять или перепрошивать не придётся

msuhanov

Интересно, сколько еще времени пройдет до того, как специалисты поймут, что модули доверенной загрузки не могут противостоять вредоносным программам в принципе?

nafonya

Для них же будет лучше, если это произойдёт раньше, чем киберпреступники «уведут» их собственные деньги с банковского счёта.

В статье как раз и делается акцент на том, что нужно менять парадигму и не надеяться на то, что, находясь внутри недоверенной среды, можно надёжно защититься от киберпреступников. Это как пытаться вытянуть себя же за волосы из реки.

Нужно менять парадигму и выполнять/подтверждать критически важные операции в доверенной среде, в качестве которой может выступать Trust Scree-устройство.

msuhanov

Тем не менее, в России активно продвигается концепция, что доверенная среда может быть обеспечена модулем доверенной загрузки или операционной системой, запускаемой из неизменяемой памяти. Кое-что даже в проект нового ГОСТ по защите финансовых организаций удалось протащить.